Proteja cargas de trabalho com o Cisco Threat Defense usando um balanceador de carga de rede flexível

O Secure Firewall Threat Defense Virtual traz as funcionalidades de firewall de última geração da Cisco para ambientes virtualizados, permitindo que políticas de segurança consistentes sigam cargas de trabalho nos seus ambientes físico, virtual e de nuvem e entre nuvens.

O Cisco Secure Firewall suporta a plataforma Oracle Cloud Infrastructure (OCI) para implementar seus recursos de segurança de última geração, como visibilidade e controle de aplicativos, sistema de prevenção de invasões, proteção avançada de malware, filtragem de URL e rede privada virtual. Você também pode habilitar o feed de inteligência de segurança pela equipe de pesquisa de inteligência de ameaças Cisco Talos fornecida.

Arquitetura

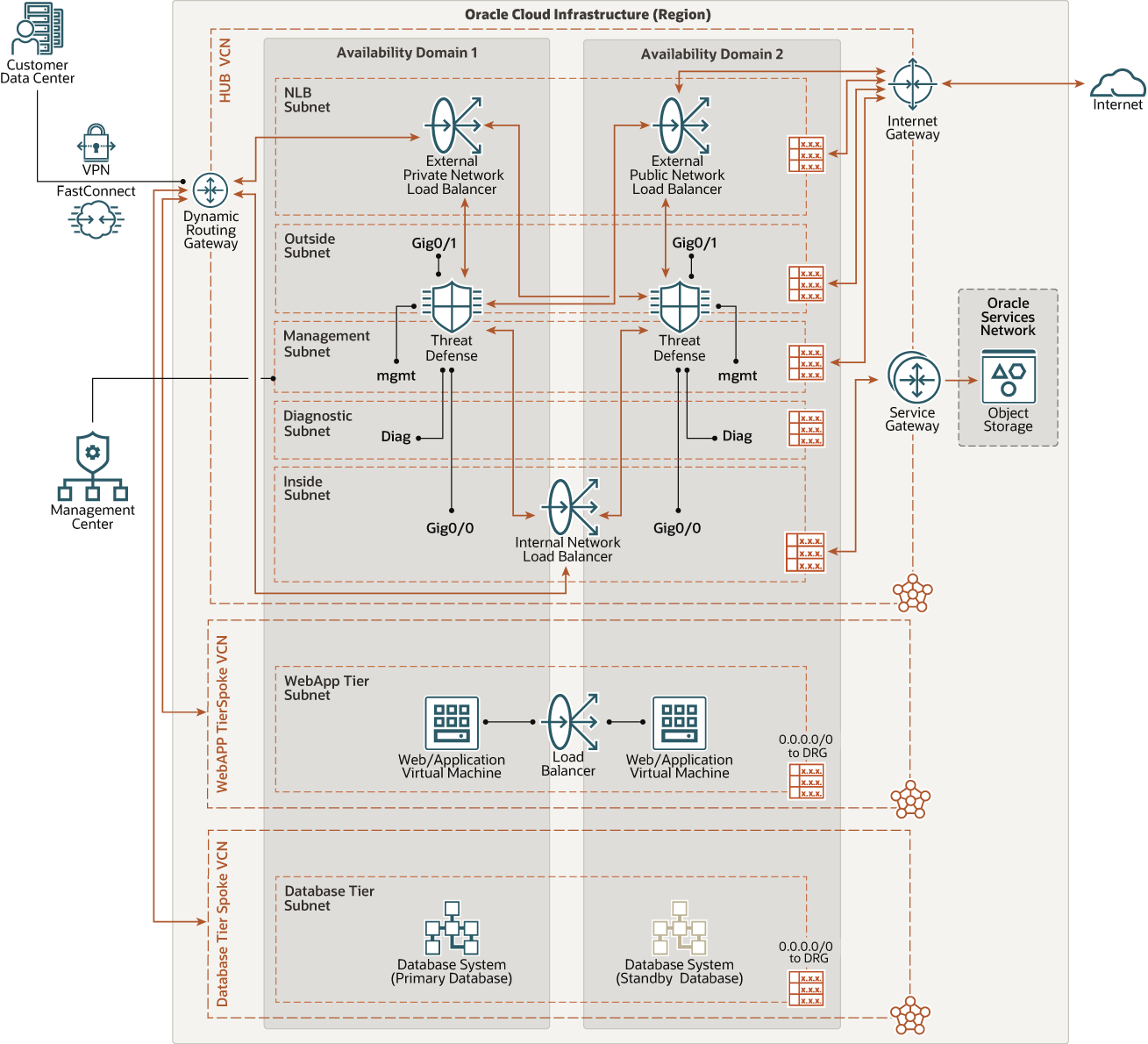

Esta arquitetura de referência ilustra como as organizações podem proteger aplicativos Oracle, como o Oracle E-Business Suite e o PeopleSoft, implantados no Oracle Cloud Infrastructure (OCI) usando o Cisco Threat Defense Firewall com um balanceador de carga de rede flexível e aprimoramentos de gateways de roteamento dinâmico.

Para proteger esses fluxos de tráfego, a Oracle recomenda segmentar a rede usando uma rede virtual na nuvem dedicada (VCN), em que o tráfego é roteado por meio de um hub de trânsito e é conectado a várias redes distintas (spokes). Certifique-se de ter implantado várias instâncias de Defesa da Ameaça entre balanceadores de carga de rede flexíveis considerados como uma topologia de sanduíche. Todo o tráfego, seja da internet, seja no local ou até na Oracle Services Network, é roteado por meio das tecnologias de prevenção de ameaças multicamadas do Cisco Secure Firewall.

Implante cada camada do seu aplicativo em sua própria rede virtual na nuvem (VCN), que atua como um spoke. A VCN de hub contém um cluster ativo-ativo de firewall da Cisco Threat Defense, gateway de internet da Oracle, DRG (Dynamic Routing Gateway), Oracle Service Gateway e balanceadores de carga de rede flexíveis internos e externos.

A VCN de hub se conecta às VCNs de spoke por meio do DRG. Todo o tráfego de spoke usa regras de tabela de roteamento para rotear o tráfego pelo DRG para o hub usando o balanceador de carga de rede flexível para inspeção pelo cluster do Cisco Threat Defense Firewall.

Em uma implantação do Cisco Secure Firewall, você usa um centro de gerenciamento de firewall seguro para gerenciar a Defesa da Ameaça. Um centro de gerenciamento fornece gerenciamento completo e unificado sobre a defesa de ameaças. Vá facilmente do gerenciamento de um firewall para controlar aplicativos para investigar e remediar surtos de malware.

O diagrama a seguir ilustra essa arquitetura de referência.

Descrição da ilustração cisco_nlb_nw_vm_oci.png

Cada fluxo de tráfego garante que a conversão de endereço de rede (NAT) e as políticas de segurança estejam abertas no Cisco Threat Defense Firewall.

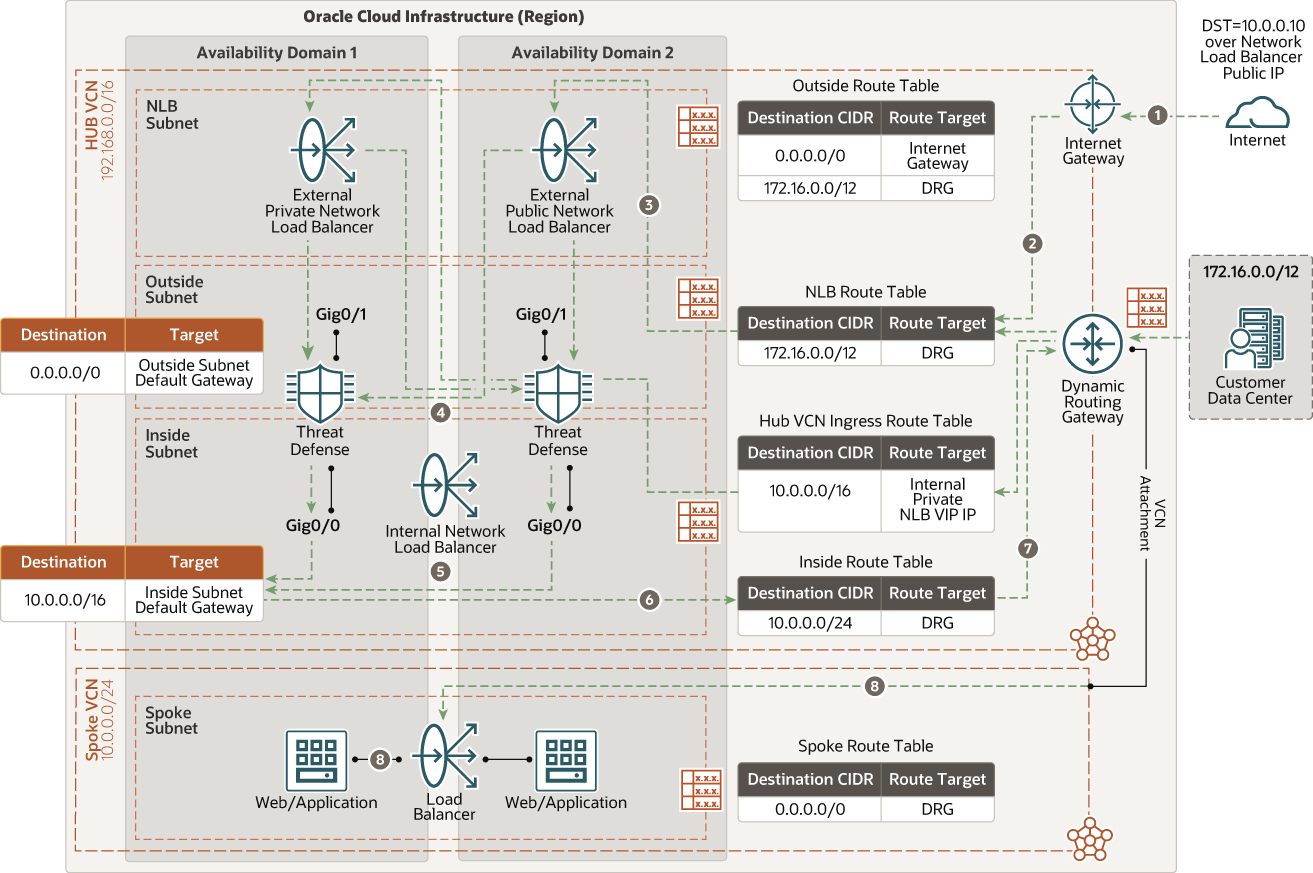

Tráfego de entrada do norte-sul

O diagrama a seguir ilustra como o tráfego de entrada norte-sul acessa a camada de aplicativos Web pela Internet e por meio de data centers remotos.

Descrição da ilustração cisco_nlb_north_south_inbound.png

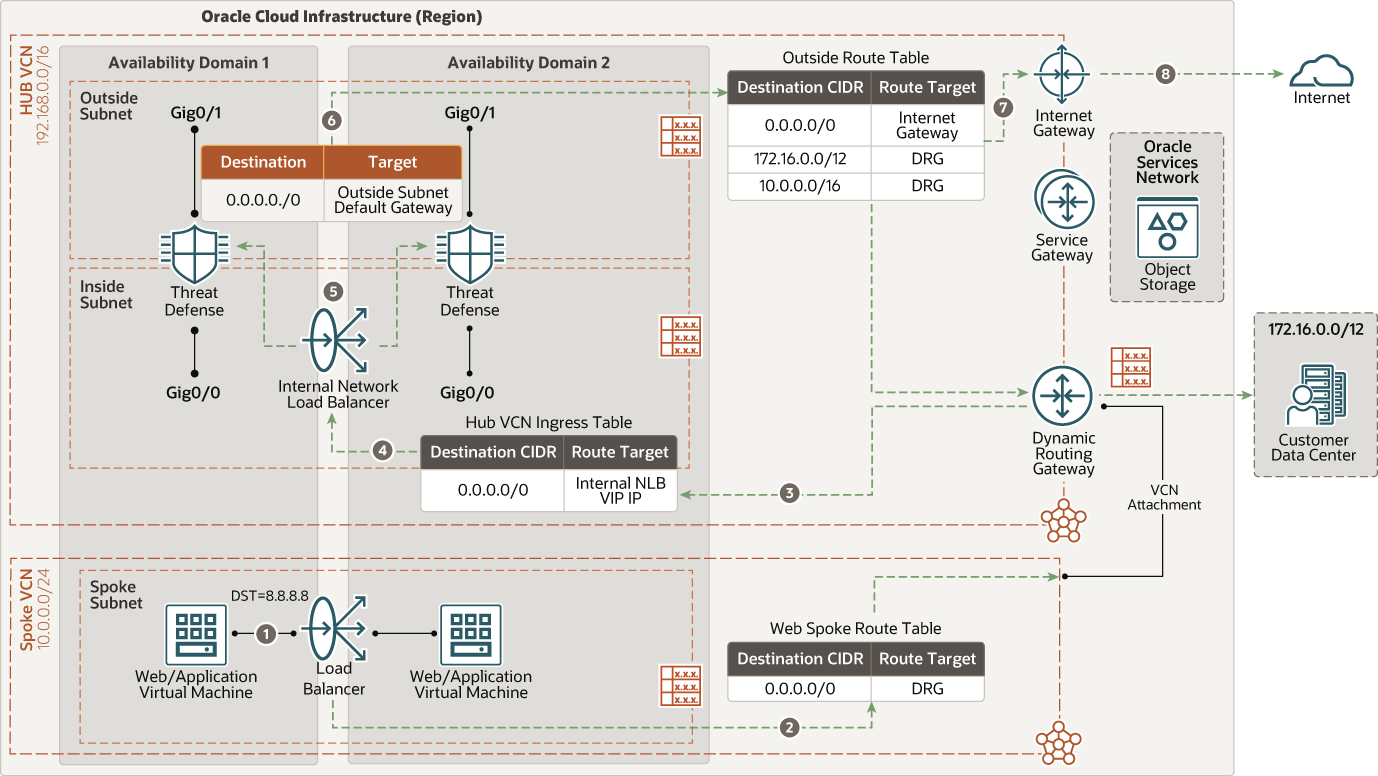

Tráfego de saída do norte-sul

O diagrama a seguir ilustra como as conexões de saída do aplicativo Web e das camadas de banco de dados com a Internet fornecem atualizações de software e acesso a serviços Web externos.

Descrição da ilustração cisco_nlb_north_south_outbound.png

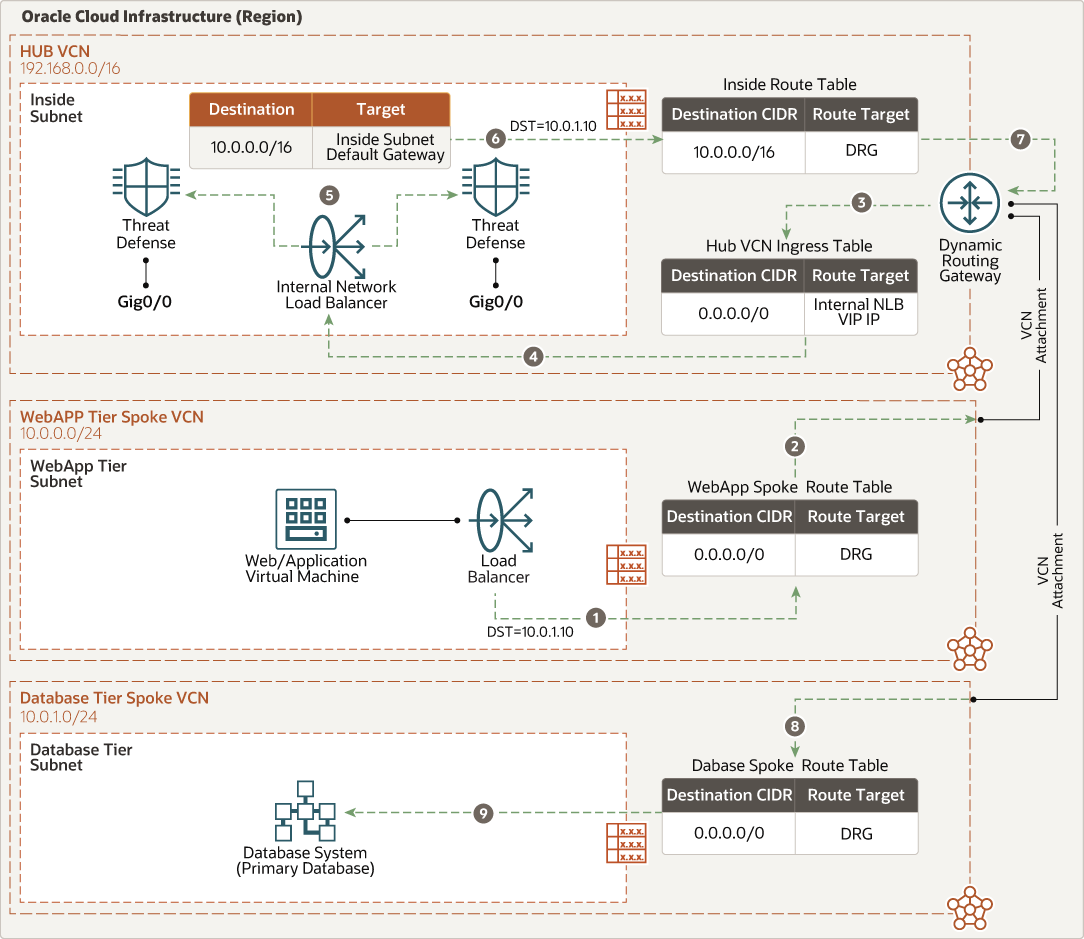

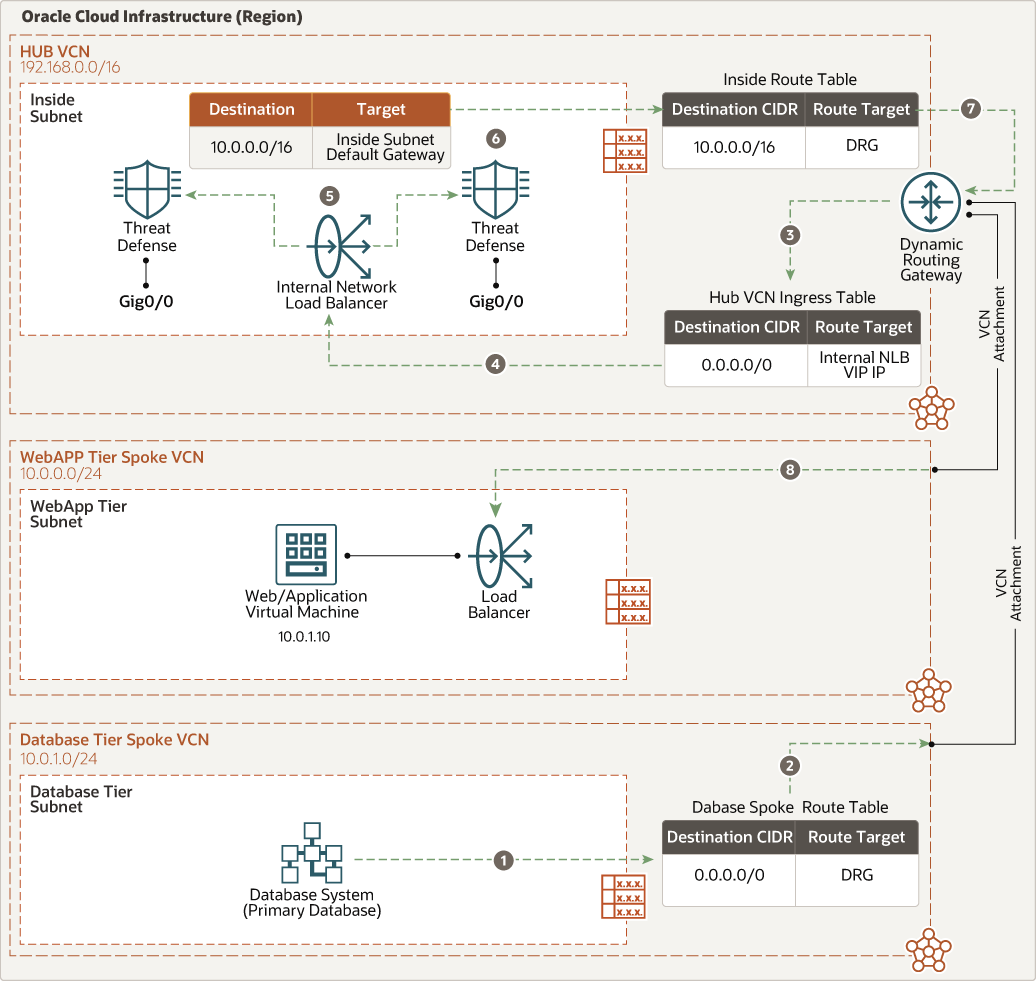

Tráfego leste-oeste (da Web ao banco de dados)

O diagrama a seguir ilustra como o tráfego passa do aplicativo Web para a camada do banco de dados.

Descrição da ilustração cisco_nlb_east_west_web_db.png

Tráfego do leste-oeste (banco de dados para a Web)

O diagrama a seguir ilustra como o tráfego passa da camada do banco de dados para o aplicativo Web.

Descrição da ilustração cisco_nlb_east_west_db_web.png

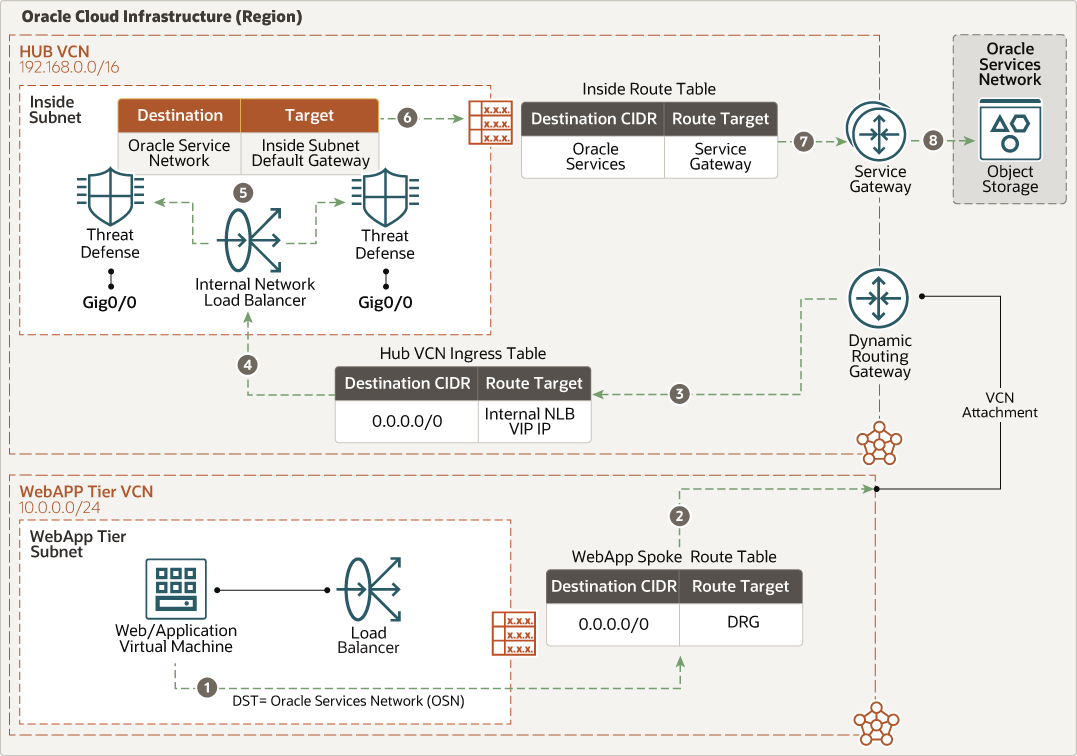

Tráfego leste-oeste (aplicativo web para Oracle Services Network)

O diagrama a seguir ilustra como o tráfego passa do aplicativo Web para o Oracle Services Network.

Descrição da ilustração cisco_nlb_east_west_webapp_osn.png

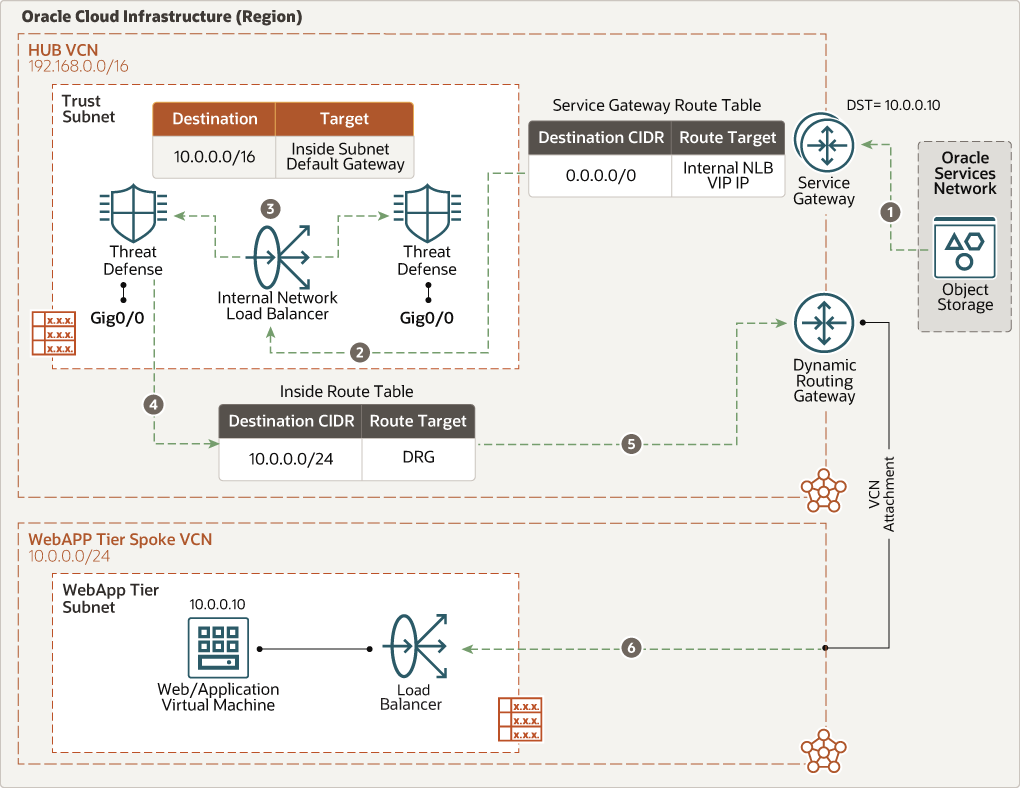

Tráfego leste-oeste (Oracle Services Network para aplicativo Web)

O diagrama a seguir ilustra como o tráfego passa do Oracle Services Network para o aplicativo Web.

Descrição da ilustração cisco_nlb_east_west_osn_webapp.png

- Cisco Secure Firewall Threat Defense Virtual

A Cisco Secure Firewall Threat Defense Virtual oferece as mesmas funcionalidades de um firewall físico em um formulário de máquina virtual (VM), entregando segurança de rede em linha e prevenção de ameaças para proteger consistentemente nuvens públicas e privadas.

- Camada de aplicativos do Oracle E-Business Suite ou PeopleSoft

Composto dos servidores de aplicativos e do sistema de arquivos do Oracle E-Business Suite ou PeopleSoft.

- Camada do Oracle E-Business Suite ou do banco de dados PeopleSoft

Composto do Oracle Database, mas não limitado ao serviço Oracle Exadata Database Cloud ou aos serviços do Oracle Database.

- Região

Uma região do OCI é uma área geográfica localizada que contém um ou mais data centers, denominados domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou continentes).

- Umdomínio de disponibilidade

Os domínios de disponibilidade são data centers independentes e independentes dentro de uma região. Os recursos físicos de cada domínio de disponibilidade são isolados dos recursos de outros domínios de disponibilidade, o que fornece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura como energia ou resfriamento ou a rede interna de domínios de disponibilidade. Portanto, não é possível afetar os outros domínios de disponibilidade na região.

- Domínio de falha

Domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com energia e hardware independentes. Quando você distribui recursos entre vários domínios de falha, seus aplicativos podem tolerar falhas físicas do servidor, manutenção do sistema e falhas de alimentação dentro de um domínio de falha.

- VCN (rede virtual na nuvem) e sub-rede

Uma VCN é uma rede personalizável definida por software que você configura em uma região OCI. Como as redes de data center tradicionais, as VCNs permitem controle total sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você poderá alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter como escopo uma região ou um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não são sobrepostos com as outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- VCN de Hub

A VCN de hub é uma rede centralizada na qual os firewalls de Defesa da Ameaça da Cisco são implantados. Ele oferece conectividade segura com todas as VCNs de spoke, serviços OCI, pontos finais e clientes públicos e redes de data center locais.

- VCN de spoke da camada do aplicativo

A VCN spoke da camada de aplicativos contém uma sub-rede privada para hospedar componentes do Oracle E-Business Suite ou do PeopleSoft.

- VCN de spoke da camada do banco de dados

A VCN de spoke da camada do banco de dados contém uma sub-rede privada para hospedar bancos de dados Oracle.

- Balanceador de carga

O serviço OCI Load Balancing fornece distribuição automatizada de tráfego de um ponto de entrada único para vários servidores no backend.

- Balanceador de carga da rede flexível

O balanceador de carga de rede flexível do OCI fornece distribuição automatizada de tráfego de um ponto de entrada para vários servidores de backend em suas redes virtuais na nuvem. Ele opera no nível de conexão e em balanceadores de carga conexões de clientes recebidas com servidores de backend íntegros baseados em dados de Layer3/Layer4 (protocolo IP).

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que devem ser permitidos dentro e fora da sub-rede.

- Tabela de roteamento

As tabelas de roteamento virtual contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, geralmente por meio de gateways. Na VCN hub, você tem as seguintes tabelas de roteamento:

- Tabela de roteamento de gerenciamento anexada à sub-rede de gerenciamento que tem uma rota padrão conectada ao gateway de internet.

- Tabela de roteamento externa anexada à sub-rede externa ou à VCN padrão para rotear tráfego da VCN de hub para destinos da internet ou locais.

- Essa tabela de roteamento também tem entrada apontando para suas sub-redes locais usando o gateway de roteamento dinâmico. Essa configuração garante que nenhuma interrupção no tráfego ocorra durante o suporte à tradução para endereços de rede nativos futuros.

- Essa tabela de roteamento também tem entradas para cada rota de bloco CIDR de VCNs Spoke por meio de gateways de roteamento dinâmico.

- Dentro da tabela de roteamento anexada à sub-rede interna, apontando para o bloco CIDR das VCNs de spoke por meio de gateways de roteamento dinâmico.

- Tabela de roteamento de diagnóstico anexada à sub-rede de diagnóstico para o bloco CIDR no qual você deseja enviar o tráfego.

- Tabela de roteamento NLB anexada à sub-rede nlb apontando para o bloco CIDR da sub-rede local por meio de gateways de roteamento dinâmico.

- A tabela de roteamento de Entrada de VCN do Hub é anexada ao anexo da VCN do hub para enviar qualquer tráfego de entrada de VCNs de spoke por meio do gateway de roteamento dinâmico para o balanceador de carga da rede interna.

- Para cada spoke anexado ao hub por meio de gateways de roteamento dinâmico, uma tabela de roteamento distinta é definida e anexada a uma sub-rede associada. Essa tabela de roteamento encaminha todo o tráfego (0.0.0.0/0) da VCN de spoke associada a gateways de roteamento dinâmico por meio do balanceador de carga de rede flexível interno ou você pode defini-la em nível granular também.

- Tabela de roteamento do gateway de serviço Oracle anexada ao gateway de serviço Oracle para comunicação do Oracle Service Network. Essa rota encaminha todo o tráfego (0.0.0.0/0) para o Cisco Threat Defense Firewall dentro dos IPs da interface.

- Para manter a simetria de tráfego, as rotas também são adicionadas a cada Cisco Threat Defense Firewall para apontar o bloco CIDR do tráfego de spoke para o IP de gateway padrão da sub-rede interna (IP de gateway padrão disponível na sub-rede interna na VCN de hub) e o bloco CIDR padrão (0.0.0.0/0) apontando para o IP de gateway padrão da sub-rede externa.

- Gateway de internet

O gateway de internet permite tráfego entre as sub-redes públicas em uma VCN e a internet pública.

- Gateway NAT

O gateway NAT permite que recursos privados em uma VCN acessem hosts na internet, sem expor esses recursos a conexões de internet recebidas.

- DRG (Dynamic Routing Gateway)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre uma VCN e uma rede fora da região, como uma VCN em outra região do OCI, uma rede local ou uma rede em outro provedor de nuvem.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o OCI Object Storage. O tráfego da VCN para o serviço Oracle viagens pela malha da rede Oracle e nunca atravessa a internet.

- FastConnect

O OCI FastConnect fornece uma maneira fácil de criar uma conexão privada dedicada entre seu data center e o OCI. O Serviço FastConnect fornece opções de maior largura de banda e uma experiência de rede mais confiável quando comparado com conexões baseadas na Internet.

- VNIC (Virtual Network Interface Card)

Os serviços nos data centers do OCI têm NICs (network interface cards) físicas. As instâncias de VM se comunicam usando NICs virtuais (VNICs) associadas às NICs físicas. Cada instância tem uma VNIC principal que é criada e anexada automaticamente durante o processo de inicialização e está disponível durante o ciclo de vida da instância. O DHCP é oferecido somente para o VNIC principal. Você pode adicionar VNICs secundárias após a inicialização da instância. Defina IPs estáticos para cada interface.

- IPs Privados

Um endereço IPv4 privado e informações relacionadas para acessar uma instância. Cada VNIC tem um IP privado principal, e você pode adicionar e remover IPs privados secundários. O endereço IP privado principal de uma instância é anexado durante a inicialização da instância e não muda durante o ciclo de vida da instância. Os IPs secundários também pertencem ao mesmo CIDR da sub-rede da VNIC. O IP secundário é usado como um IP flutuante porque ele pode se mover entre diferentes VNICs em diferentes instâncias dentro da mesma sub-rede. Você também pode usá-lo como um ponto final diferente para hospedar serviços diferentes.

- IPs Públicos

Os serviços de rede definem um endereço IPv4 público escolhido pela Oracle que é mapeado para um IP privado. Os IPs Públicos têm os seguintes tipos:

- Efêmero: esse endereço é temporário e existe durante toda a vida útil da instância.

- Reservado: Este endereço persiste além do tempo de vida da instância. Não pode ser atribuído e reatribuído a outra instância.

- Verificação de origem e destino

Cada VNIC executa a verificação de origem e destino em seu tráfego de rede. A desabilitação desse sinalizador permite que o Cisco Threat Defense Firewall manipule o tráfego de rede que não é direcionado para o firewall.

- Forma de computação

A forma de uma instância do Compute especifica o número de CPUs e o volume de memória alocado para a instância. A forma Computação também determina o número de VNICs e a largura de banda máxima disponível para a instância de computação.

Recomendações

- VCN

Quando você cria uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar a sub-redes na VCN. Use blocos CIDR que estejam dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, seu data center local ou outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você poderá alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere seu fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos dentro de uma camada ou função específica à mesma sub-rede, que pode servir como limite de segurança.

Use sub-redes regionais.

Anexe suas VCNs de spoke conforme necessário para que você possa enviar tráfego ao firewall VCN Cisco Threat Defense hub. Defina as tabelas de roteamento de e para cada anexo VCN de gateways de roteamento dinâmico.

- Cisco Firewall Management Center

- Ao escolher um modelo de centro de gerenciamento, considere o número de dispositivos de defesa de ameaças que ele gerencia.

- Estime o volume de logs que o dispositivo de defesa de ameaças gera ao mesmo tempo e certifique-se de que o centro de gerenciamento foi projetado para lidar com esse volume.

- Para determinar o modelo correto para sua implantação, consulte a planilha de dados.

- Firewall da Cisco Secure Threat Defense

- Uma defesa de ameaça requer um mínimo de quatro interfaces.

- Implante um cluster ativo-ativo e, se necessário, adicione mais instâncias.

- Selecione uma forma OCI adequada. Forma é um modelo que determina o número de CPUs, a quantidade de memória e outros recursos alocados para uma instância. O FTDv suporta os seguintes tipos de forma do OCI:

*No OCI, 1 oCPU é igual a 2 vCPU.Forma do OCI OCPUs* RAM Interfaces VM.Standard2.4 4 60 GB Mínimo 4, Máximo 4 VM.Standard2.8 8 120 GB Mínimo 4, Máximo 8

- Conectividade do firewall

- Um centro de gerenciamento de firewall seguro e uma defesa contra ameaças usam a porta TCP 8305 para se comunicar entre si. Certifique-se de que a porta esteja aberta para comunicação interna de gerenciamento.

- Se você estiver criando uma implantação hospedada no OCI, crie uma sub-rede dedicada para gerenciamento.

- Use listas de segurança ou NSGs para restringir o acesso de entrada às portas 443 (para acesso à GUI) e 22 (para acesso à CLI) provenientes da internet para administração da política de segurança e para exibir logs e eventos.

- Por padrão, os dispositivos de Firepower são configurados para estabelecer conexão com a internet nas portas 443/tcp (HTTPS) e 80/tcp (HTTP). Se você não quiser que os appliances tenham acesso direto à internet, poderá configurar um servidor proxy.

- Políticas do firewall

Para obter as informações mais atualizadas sobre políticas, portas e protocolos de segurança necessários, consulte a documentação de firewall na seção Explore Mais. Manter-se atualizado garante que você tenha configurado as políticas de tradução de endereço de rede necessárias ativadas nas instâncias de firewall da Cisco Threat Defense.

Considerações

Ao proteger as cargas de trabalho do Oracle E-Business Suite ou PeopleSoft no OCI usando o firewall Cisco Threat Defense, considere os seguintes fatores:

- Desempenho

- Selecionar o tamanho correto da instância, determinado pela forma de Computação, determina o throughput máximo disponível, a CPU, a RAM e o número de interfaces.

- As organizações precisam saber quais tipos de tráfego percorre o ambiente, determinar os níveis de risco apropriados e aplicar controles de segurança adequados, conforme necessário. Combinações diferentes de controles de segurança ativados afetam o desempenho.

- Considere adicionar interfaces dedicadas para serviços FastConnect ou VPN.

- Considere o uso de grandes configurações de computação para maior throughput e acesso a mais interfaces de rede.

- Executar testes de desempenho para validar o design pode manter o desempenho e o throughput necessários.

- Use estas métricas como diretriz:

Para entender melhor esses números de desempenho, consulte "Planilha de Dados de Defesa da Ameaça da Cisco", referenciada no tópico Explore Mais desta Arquitetura de Referência.

Métrica FTDv5 FTDv10 FTDv20/30 FTDv50/100 Tipos de Forma do OCI VM.Standard2.4 VM.Standard2.4 VM.Standard2.4 VM.Standard2.4 Throughput: FW + AVC (1024B) 100 Mbps 1 Gbps 1.2 Gbps 2.4 Gbps Throughput: FW + AVC + IPS (1024B) 100 Mbps 1 Gbps 1.2 Gbps 2.4 Gbps Throughput: FW + AVC (450B) 100 Mbps 410 Mbps 410 Mbps 920 Mbps Throughput: FW + AVC + IPS (450B) 100 Mbps 390 Mbps 390 Mbps 910 Mbps Máximo de sessões concorrentes 250,000 250,000 250,000 2M Máximo de novas sessões por segundo 4900 4900 4900 10.000 Máximo de pares VPN 250 250 250 10.000 Throughput da VPN IPSec (1024B) TCP com Fastpath) 100 Mbps 1 Gbps 1.2 Gbps 1.5 Gbps

- Segurança

A implantação do Cisco Firepower Management Center no OCI permite a configuração centralizada da política de segurança e o monitoramento de todos os firewalls físicos e virtuais da Cisco Threat Defense

- Disponibilidade

- Implante sua arquitetura em regiões geográficas distintas para obter maior redundância.

- Configure VPNs de site a site com redes organizacionais relevantes para conectividade redundante com redes locais.

- Custo

Os firewalls da Cisco Threat Defense e o Cisco Firepower Management Center estão disponíveis no BYOL (Bring-your-own-license). Configure todos os direitos de licença para os serviços de segurança do Firepower Management Center. Para obter mais informações sobre como gerenciar licenças, consulte Licenciamento do Sistema Firepower no guia de configuração do Firepower Management Center.

Implantar

- Implante usando a pilha no Oracle Cloud Marketplace:

- Configure a infraestrutura de rede necessária conforme mostrado no diagrama de arquitetura.

- Implante o aplicativo (Oracle E-Business Suite ou PeopleSoft) no seu ambiente.

- O Oracle Cloud Marketplace tem várias listagens para diferentes configurações e requisitos de licenciamento. Por exemplo, o recurso de listas a seguir traz seu próprio licenciamento (BYOL). Para cada listagem escolhida, clique em Obter Aplicativo e siga os prompts na tela:

- Implante usando o código do Terraform no GitHub:

- Vá para o Repositório do GitHub.

- Clone ou faça download do repositório no computador local.

- Siga as instruções no documento

README.

Explorar Mais

Saiba mais sobre os recursos dessa arquitetura e sobre os recursos relacionados.

Materiais de referência do Oracle Cloud Infrastructure:

- Estrutura de práticas recomendadas para o Oracle Cloud Infrastructure

- Guia de segurança do Oracle Cloud Infrastructure

- Saiba mais sobre como implementar o Oracle E-Business Suite no Oracle Cloud Infrastructure

- Aprenda como implementar o PeopleSoft no Oracle Cloud Infrastructure

- Aprender sobre a implantação do balanceador de carga da rede flexível