Proteger Cargas de Trabalho na Nuvem com Segurança de Rede do Check Point CloudGuard

Mova ou estenda as cargas de trabalho do aplicativo do Oracle E-Business Suite ou do PeopleSoft na nuvem usando o Check Point CloudGuard Network Security (CGNS) para aumentar as opções de segurança nativas sem alterações significativas de configuração, integração ou processo de negócios.

A segurança na nuvem é baseada em um modelo de responsabilidade compartilhada. A Oracle é responsável pela segurança da infraestrutura subjacente, como instalações de data center e hardware e software para gerenciar operações e serviços na nuvem. Os clientes são responsáveis por proteger suas cargas de trabalho e configurar seus serviços e aplicativos de forma segura para atender às suas obrigações de conformidade.

O Oracle Cloud Infrastructure oferece a melhor tecnologia de segurança e processos operacionais para proteger seus serviços de nuvem corporativa. O Check Point CloudGuard Network Security for Oracle Cloud Infrastructure oferece segurança avançada em várias camadas para proteger os aplicativos contra ataques, permitindo ao mesmo tempo a conectividade segura de redes empresariais e híbridas na nuvem.

Juntos, eles protegem aplicativos em data centers locais e ambientes de nuvem, oferecendo desempenho escalável e trazendo orquestração de segurança avançada e proteção unificada contra ameaças.

Os controles de segurança incluem o seguinte:

- Controles de acesso (firewall)

- Log

- Controle de aplicativo

- Prevenção de intrusões (IPS)

- Prevenção avançada de ameaças (Proteção Antivírus/Antibot/SandBlast Zero-Day)

- Rede privada virtual (VPN) site a site para comunicação com a rede local

- VPN de acesso remoto para comunicação com usuários de roaming

- Tradução de endereço de rede para tráfego vinculado à Internet

Arquitetura

Essa arquitetura de referência ilustra como as organizações podem proteger aplicativos Oracle como o Oracle E-Business Suite e o PeopleSoft implantados no Oracle Cloud Infrastructure usando os gateways Check Point CloudGuard Network Security (CGNS).

Para proteger esses fluxos de tráfego, o Check Point recomenda segmentar a rede usando uma topologia hub e spoke onde o tráfego é roteado por um hub central e está conectado a várias redes distintas (spokes). Todo o tráfego entre spokes, de e para a Internet, de e para o local ou para a Rede de Serviços Oracle é roteado pelo hub e inspecionado com as tecnologias de prevenção de ameaças em várias camadas do Check Point CloudGuard Network Security.

Implante cada camada do seu aplicativo em sua própria rede virtual na nuvem (VCN), que atua como spoke. A VCN hub contém um cluster de alta disponibilidade CGNS de Ponto de Verificação, gateway de internet Oracle, gateway de roteamento dinâmico (DRG), gateway Oracle Service e gateways de pareamento local (LPGs).

A VCN hub se conecta às VCNs spoke por meio de LPGs ou anexando placas de interface de rede virtual secundárias (VNIC) aos gateways CGNS. Todo o tráfego falado usa regras de tabela de roteamento para rotear o tráfego através dos LPGs para o hub para inspeção pelo cluster de alta disponibilidade do Check Point CGNS.

Use um dos seguintes métodos para gerenciar o ambiente:

- Gerencie centralmente o ambiente com um servidor de gerenciamento de segurança de Ponto de Verificação ou servidor de gerenciamento de vários domínios, implantado em sua própria sub-rede na VCN hub ou como um servidor cliente preexistente acessível ao hub.

- Gerencie centralmente o ambiente no Smart-1 Cloud Management-as-a-Service do Check Point.

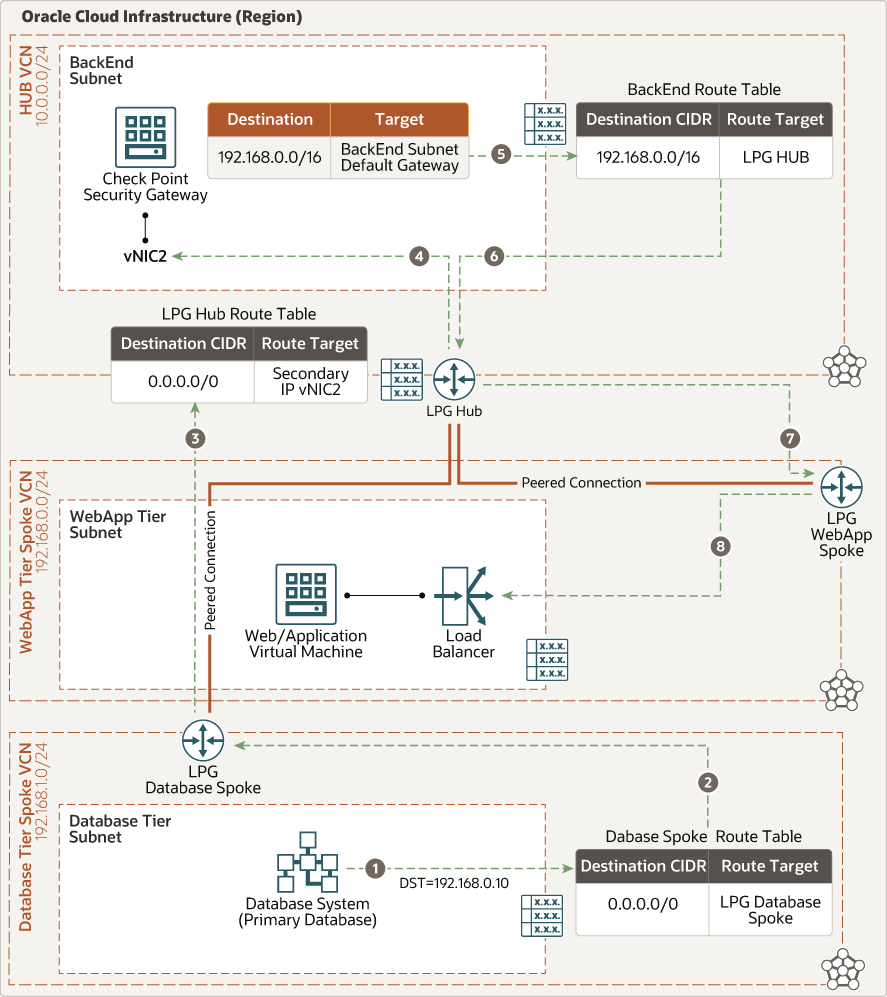

O diagrama a seguir ilustra essa arquitetura de referência.

Tráfego de Entrada Norte-Sul

O diagrama a seguir ilustra como o tráfego de entrada Norte-Sul acessa a camada de aplicativos Web pela Internet e por data centers remotos.

Tráfego de Saída Norte-Sul

O diagrama a seguir ilustra como as conexões de saída da aplicação Web e as camadas de banco de dados para a Internet fornecem atualizações de software e acesso a serviços Web externos. Certifique-se de que o NAT oculto esteja configurado na política de segurança do Check Point para as redes relevantes.

Tráfego Leste-Oeste (Web para Banco de Dados)

O diagrama a seguir ilustra como o tráfego se move da aplicação Web para a camada de banco de dados.

Tráfego Leste-Oeste (Banco de Dados para Web)

O diagrama a seguir ilustra como o tráfego se move da camada do banco de dados para a aplicação Web.

Tráfego Leste-Oeste (Aplicativo Web para Rede de Serviços Oracle)

O diagrama a seguir ilustra como o tráfego se move da aplicação Web para a Rede de Serviços Oracle.

Tráfego Leste-Oeste (Rede de Serviços Oracle para Aplicativo Web)

O diagrama a seguir ilustra como o tráfego se move da Rede de Serviços Oracle para a aplicação Web.

A arquitetura tem os seguintes componentes:

- Verificar gateways de segurança de rede CloudGuard de Ponto

Fornece prevenção avançada de ameaças e segurança de rede na nuvem para nuvens híbridas.

- Gerenciamento de Segurança de Pontos de Verificação

- Servidor de Gerenciamento de Segurança

- Gerenciamento Multidomínio

- Gerenciamento da Nuvem do Smart-1 como Serviço

- Camada de aplicativos Oracle E-Business Suite ou PeopleSoft

Composto por servidores de aplicativos e sistema de arquivos Oracle E-Business Suite ou PeopleSoft.

- Camada de banco de dados Oracle E-Business Suite ou PeopleSoft

Composto pelo Oracle Database, mas não limitado ao serviço do Oracle Exadata Database Cloud ou aos serviços do Oracle Database.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, chamados domínios de disponibilidade. As regiões são independentes de outras regiões e vastas distâncias podem separá-las (entre países ou mesmo continentes).

- Domínio de disponibilidade

Os domínios de disponibilidade são centros de dados independentes e independentes em uma região. Os recursos físicos em cada domínio de disponibilidade são isolados dos recursos nos outros domínios de disponibilidade, o que fornece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura, como energia ou resfriamento, ou a rede de domínios de disponibilidade interna. Portanto, é improvável que uma falha em um domínio de disponibilidade afete os outros domínios de disponibilidade na região.

- Domínio de falha

Um domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com energia e hardware independentes. Quando você distribui recursos entre vários domínios de falha, seus aplicativos podem tolerar falhas físicas do servidor, manutenção do sistema e falhas de energia dentro de um domínio de falha.

- Rede virtual na nuvem (VCN) e sub-rede

Um VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem controle total sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar depois de criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter escopo para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em uma faixa contígua de endereços que não se sobrepõem às outras sub-redes da VCN. É possível alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Hub VCN

A VCN hub é uma rede centralizada na qual NSGs CloudGuard Check Point são implantados. Ele fornece conectividade segura a todas as VCNs spoke, serviços Oracle Cloud Infrastructure, pontos finais e clientes públicos e redes de data center on-premise.

- A camada do aplicativo falava VCN

A VCN spoke da camada da aplicação contém uma sub-rede privada para hospedar componentes Oracle E-Business Suite ou PeopleSoft.

- A camada do banco de dados falava VCN

A VCN spoke da camada de banco de dados contém uma sub-rede privada para hospedar bancos de dados Oracle.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição de tráfego automatizada de um único ponto de entrada para vários servidores no backend.

- Lista de Segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- Tabela de Rota

As tabelas de rotas virtuais contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, geralmente por meio de gateways.

Na VCN hub, você tem as seguintes tabelas de roteamento:

- Tabela de roteamento front-end anexada à sub-rede front-end ou à VCN padrão para rotear o tráfego da VCN hub para a internet ou alvos locais.

- Tabela de roteamento de backend anexada à sub-rede de backend que aponta para o bloco CIDR das VCNs spoke por meio dos LPGs associados.

- Para cada falado anexado ao hub, uma tabela de roteamento distinta é definida e anexada a um LPG associado. Essa tabela de roteamento encaminha todo o tráfego (0.0.0.0/0) do LPG falado associado por meio do IP flutuante de backend CGNS do Check Point.

- Tabela de roteamento do gateway de serviço Oracle anexada ao gateway de serviço Oracle para comunicação da Rede de Serviços Oracle. Essa rota encaminha todo o tráfego (0.0.0.0/0) para o IP flutuante de backend CGNS do Check Point.

- Para manter a simetria do tráfego, as rotas também são adicionadas a cada membro do cluster CGNS do Check Point (Gaia OS) para apontar o bloco CIDR do tráfego Spoke para o IP de gateway padrão da sub-rede de backend (interna) (primeiro IP disponível na sub-rede de backend na Hub VCN).

- Gateway da Internet

O gateway de internet permite o tráfego entre as sub-redes públicas em uma VCN e a internet pública.

- Gateway NAT

O gateway NAT permite que recursos privados em uma VCN acessem hosts na internet, sem expor esses recursos a conexões de internet de entrada.

- LPG (Local peering gateway)

Um LPG permite que você pare um VCN com outro VCN na mesma região. Pareamento significa que as VCNs se comunicam usando endereços IP privados, sem o tráfego que atravessa a Internet ou roteamento através da sua rede local.

- Gateway de roteamento dinâmico (DRG)

A DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre uma VCN e uma rede fora da região, como uma VCN em outra região do Oracle Cloud Infrastructure, uma rede local ou uma rede em outro provedor de nuvem.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço Oracle percorre a malha de rede Oracle e nunca passa pela internet.

- FastConnect

O Oracle Cloud Infrastructure FastConnect fornece uma maneira fácil de criar uma conexão privada dedicada entre seu data center e o Oracle Cloud Infrastructure. O FastConnect fornece opções de largura de banda mais alta e uma experiência de rede mais confiável quando comparado a conexões baseadas na Internet.

- Placa de interface de rede virtual (VNIC)

Os serviços nos data centers do Oracle Cloud Infrastructure têm placas de interface de rede físicas (NICs). As instâncias da máquina virtual se comunicam usando NICs virtuais (VNICs) associadas às NICs físicas. Cada instância tem uma VNIC principal que é criada e anexada automaticamente durante a inicialização e está disponível durante a vida útil da instância. DHCP é oferecido somente para a VNIC principal. Você pode adicionar VNICs secundárias após a inicialização da instância. Você deve definir IPs estáticos para cada interface.

- IPs Privados

Um endereço IPv4 privado e informações relacionadas para tratar uma instância. Cada VNIC tem um IP privado primário e você pode adicionar e remover IPs privados secundários. O endereço IP privado principal em uma instância é anexado durante a inicialização da instância e não é alterado durante a vida útil da instância. Os IPs secundários também devem pertencer ao mesmo CIDR da sub-rede da VNIC. O IP secundário é usado como um IP flutuante porque pode se mover entre diferentes VNICs em diferentes instâncias dentro da mesma sub-rede. Você também pode usá-lo como um ponto final diferente para hospedar diferentes serviços.

- IPs Públicos

Os serviços de rede definem um endereço IPv4 público escolhido pelo Oracle mapeado para um IP privado.

- Efêmero: Este endereço é temporário e existe durante toda a vida da instância.

- Reservado: Este endereço persiste além do tempo de vida útil da instância. Ele pode ser desatribuído e reatribuído a outra instância.

- Verificação de origem e destino

Cada VNIC executa a verificação de origem e destino em seu tráfego de rede. Desativar esse flag permite que o CGNS manipule o tráfego de rede que não está direcionado para o firewall.

- Forma de computação

A forma de uma instância de computação especifica o número de CPUs e a quantidade de memória alocada para a instância. A forma de computação também determina o número de VNICs e a largura de banda máxima disponíveis para a instância de computação.

Recomendações

Use as recomendações a seguir como ponto de partida para proteger as cargas de trabalho do Oracle E-Business Suite ou do PeopleSoft no Oracle Cloud Infrastructure usando o Check Point CloudGuard Network Security.

- VCN

Ao criar uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar a sub-redes na VCN. Use blocos CIDR que estejam dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, seu data center local ou outro provedor de nuvem) para a qual você pretenda configurar conexões privadas.

Após criar um VCN, você pode alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere o fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos em uma camada ou atribuição específica à mesma sub-rede, que pode servir como limite de segurança.

Usar sub-redes regionais.

Verifique o número máximo de LPGs por VCN em seus limites de serviço, caso deseje estender essa arquitetura para vários ambientes e aplicativos.

- Verificar Segurança de Rede CloudGuard do Ponto

- Implante um cluster de alta disponibilidade.

- Sempre que possível, implante em domínios de falha distintos em um mínimo ou em domínios de disponibilidade diferentes.

- Verifique se o MTU está definido como 9000 em todas as VNICs.

- Utilizar interfaces SRIOV e VFIO.

- Crie uma segunda topologia hub-spoke em uma região separada para recuperação de desastres ou georredundância.

- Não restrinja o tráfego por meio de listas de segurança ou NSGs porque todo o tráfego é protegido pelo gateway de segurança.

- Por default, as portas 443 e 22 estão abertas no gateway e mais portas estão abertas com base em políticas de segurança.

- Gerenciamento de Segurança de Pontos de Verificação

- Se você estiver criando uma nova implantação hospedada no Oracle Cloud Infrastructure, crie uma sub-rede dedicada para gerenciamento.

- Implante um servidor de gerenciamento secundário (alta disponibilidade de gerenciamento) em outro domínio ou região de disponibilidade.

- Use listas de segurança ou NSGs para restringir o acesso de entrada às portas 443, 22 e 19009 provenientes da Internet para administração da política de segurança e para exibir logs e eventos.

- Crie uma lista de segurança ou NSG que permita tráfego de entrada e saída para os gateways de segurança do servidor de gerenciamento de segurança.

- Políticas de Segurança do Ponto de Verificação

Consulte a documentação do aplicativo na seção Explorar Mais para obter as informações mais atualizadas sobre as portas e os protocolos necessários.

Considerações

Ao proteger cargas de trabalho do Oracle E-Business Suite ou do PeopleSoft no Oracle Cloud Infrastructure usando o Check Point CloudGuard Network Security, considere o seguinte:

- Desempenho

- A seleção do tamanho da instância adequada, que é determinada pela forma de computação, determina o throughput máximo disponível, a CPU, a RAM e o número de interfaces.

- As organizações precisam saber quais tipos de tráfego atravessam o ambiente, determinar os níveis de risco apropriados e aplicar controles de segurança adequados, conforme necessário. Diferentes combinações de controles de segurança ativados impactam o desempenho.

- Considere adicionar interfaces dedicadas para serviços FastConnect ou VPN.

- Considere o uso de grandes formas de computação para obter maior throughput e acesso a mais interfaces de rede.

- Execute testes de desempenho para validar se o design pode manter o desempenho e o throughput necessários.

- Segurança

- A implantação do Gerenciamento de Segurança de Ponto de Verificação no Oracle Cloud Infrastructure permite a configuração centralizada da política de segurança e o monitoramento de todas as instâncias físicas e virtuais do Gateway de Segurança de Ponto de Verificação.

- Para clientes de Check Point existentes, a migração do Security Management para o Oracle Cloud Infrastructure também é suportada.

- Defina um grupo dinâmico distinto do Identity and Access Management (IAM) ou uma política por implantação do cluster.

- Disponibilidade

- Implante sua arquitetura em regiões geográficas distintas para maior redundância.

- Configure VPNs site a site com redes organizacionais relevantes para conectividade redundante com redes locais.

- Custo

- O Check Point CloudGuard está disponível nos modelos de licença BYOL (bring-your-own-license) e pay-as-you-go para Gateways de Segurança e Gerenciamento de Segurança no Oracle Cloud Marketplace.

- O licenciamento do Gateway de Segurança de Rede CloudGuard de Ponto de Verificação é baseado no número de vCPUs (uma OCPU é equivalente a duas vCPUs).

- As licenças do Check Point BYOL são portáteis entre instâncias. Por exemplo, se você estiver migrando cargas de trabalho de outras nuvens públicas que também usam licenças do BYOL, não será necessário comprar novas licenças do Check Point. Verifique com o representante do Check Point se você tiver dúvidas ou precisar verificar o status da licença.

- O Check Point Security Management é licenciado por gateway de segurança gerenciado. Por exemplo, dois clusters contam como quatro para a licença de Gerenciamento de Segurança.

Implantar

Para proteger cargas de trabalho do Oracle E-Business Suite ou do PeopleSoft no Oracle Cloud Infrastructure usando o Check Point CloudGuard Network Security, execute as seguintes etapas:

Explore Mais

Saiba mais sobre as funcionalidades desta arquitetura e sobre recursos relacionados.