Saiba Mais Sobre a Infraestrutura para Hospedagem de Aplicações SaaS de Tenant Único

Antes de Começar

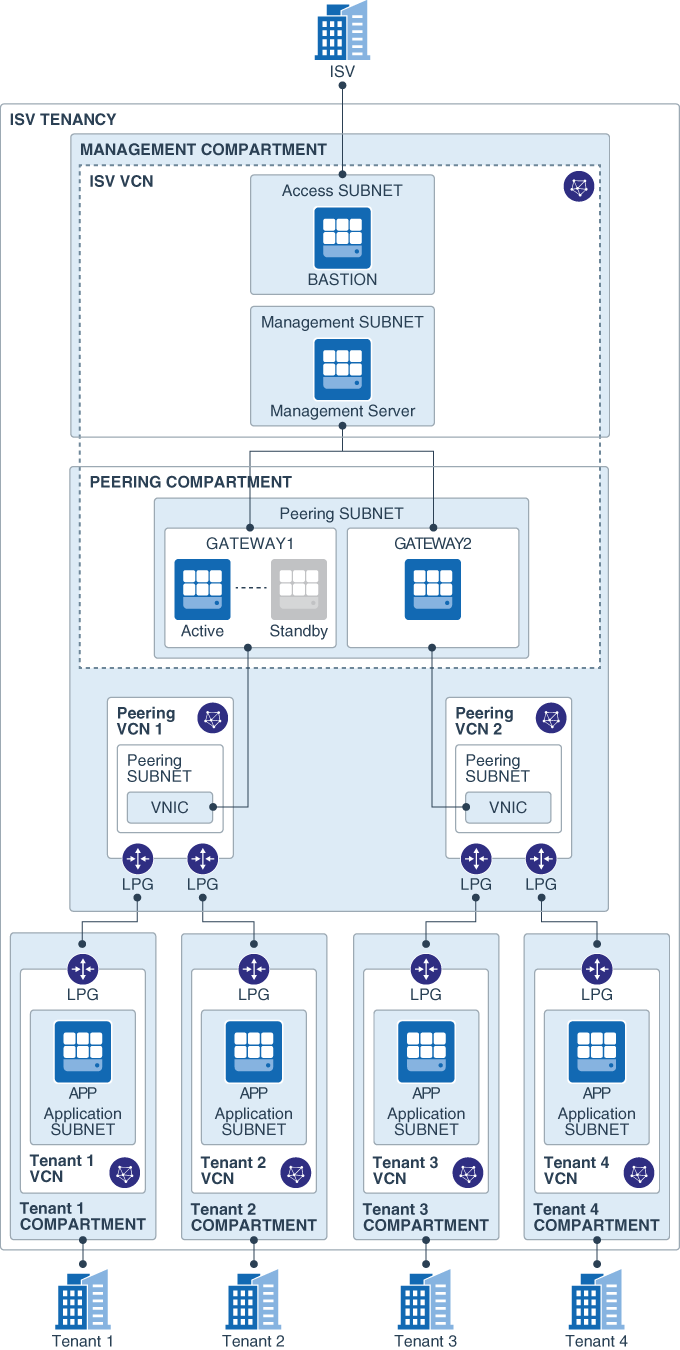

Arquitetura

Esta arquitetura mostra o exemplo de topologia de rede para a qual a solução fornece o código Terraform. A topologia de amostra suporta quatro tenants. Todos os componentes na topologia estão em uma única região em uma tenancy do Oracle Cloud Infrastructure.

A infraestrutura de gerenciamento do fornecedor SaaS e os recursos da aplicação de cada tenant são isolados em compartimentos e redes virtuais na nuvem (VCNs). O isolamento da rede garante que os aplicativos e os dados sejam separados das outras implantações na tenancy. Os compartimentos garantem o isolamento lógico dos recursos e permitem o controle de acesso granular.

Esta topologia contém os seguintes componentes:

- Compartimento de gerenciamento

O compartimento de gerenciamento é um contêiner lógico para todos os recursos específicos do ISV. necessários para a infraestrutura comum usada para gerenciar implantações de aplicações de tenant individuais. Ela contém os seguintes recursos:

- ISV VCN

Os recursos necessários ao ISV do SaaS para acessar e gerenciar seus tenants estão anexados à VCN ISV.

- Bastion

O servidor bastion é uma instância de computação em uma sub-rede pública na VCN ISV. O tráfego entre a internet e o servidor bastion é roteado por meio de um gateway da internet.

Os usuários administrativos do ISV podem acessar todos os recursos na tenancy, incluindo os endereços privados dos recursos nos compartimentos de tenants, por meio do host bastion. Os usuários administrativos do ISV também podem acessar os recursos privados na tenancy usando um túnel IPSec VPN ou um circuito Oracle Cloud Infrastructure FastConnect.

- Servidor de gerenciamento

O servidor de gerenciamento é uma instância de computação em uma sub-rede privada. Ele está anexado a uma sub-rede privada na ISV VCN. O servidor de gerenciamento pode se comunicar com os servidores nos compartimentos do tenant por meio dos gateways de roteamento.

Você pode usar o servidor de gerenciamento para instalar e executar um aplicativo de monitoramento de infraestrutura, como Nagios Core.

- ISV VCN

- Compartimento de pareamento

Para comunicação privada entre os recursos na ISV VCN e os recursos de tenant, é necessário um relacionamento de pareamento local entre a VCN ISV e cada VCN de tenant. Mas uma VCN pode ter até só 10 relacionamentos de pareamento locais. Para superar essa limitação de dimensionamento, a arquitetura usa gateways de roteamento que podem estabelecer conexão com várias VCNs de pareamento. Cada VCN de pareamento pode ter um relacionamento de pareamento local com até 10 VCNs de tenant. Dessa forma, você pode ampliar a topologia adicionando gateways de roteamento e VCNs de pareamento no compartimento de pareamento.

- Sub-rede de mesmo nível

A sub-rede de pareamento faz parte da VCN ISV. Todos os gateways de roteamento são anexados a esta sub-rede.

- Roteando gateways e VCNs de pareamento

Cada gateway de roteamento é uma instância de computação do Oracle Linux que roteia o tráfego do servidor de gerenciamento para as VCNs do tenant por meio de uma VCN de pareamento.

Para demonstrar alta disponibilidade (HA) do gateway de roteamento, um par ativo-passivo de instâncias de computação com um endereço IP flutuante é usado para um dos gateways de roteamento. Pacemaker e Corosync são instalados para garantir failover automático. O segundo gateway de roteamento é uma instância única (não HA).

A VNIC principal de cada instância do gateway de roteamento é anexada à sub-rede de pareamento na VCN ISV.

As instâncias de gateway de roteamento usam a formaVM.Standard.2.2, que suporta uma VNIC secundária. A VNIC secundária de cada instância do gateway de roteamento é anexada a uma sub-rede de uma VCN de pareamento. Cada VCN de pareamento pode ser conectada a um máximo de 10 VCNs de tenant. Na topologia de amostra, cada VCN de pareamento é conectada a duas VCNs de tenant.-

Usando configurações maiores para as instâncias de gateway de roteamento, você pode estender a topologia para suportar mais VCNs de pareamento. Por exemplo, se você usar a forma

VM.Standard.2.4para uma instância do gateway de roteamento, poderá anexar até três VNICs secundárias à instância e conectar o gateway de roteamento com um máximo de três VCNs de pareamento. Dessa forma, o gateway de roteamento pode suportar no máximo 30 VCNs do tenant. Lembre-se de que a largura de banda da rede disponível da instância do gateway de roteamento é compartilhada por todas as suas VNICs. -

A largura de banda de rede entre cada VCN de tenant e a ISV VCN depende da forma de computação que você seleciona para o gateway de roteamento. A largura de banda de rede disponível é compartilhada em todas as VNICs da instância de gateway. Por exemplo, se você selecionar a forma

VM.Standard2.4da instância do gateway de roteamento, a largura de banda máxima disponível será de 4.1 Gbps, que é compartilhada pela VNIC principal e até três VNICs secundárias. Considere esse fator ao decidir a forma da instância do gateway e o número de VCNs de pareamento que você deseja que cada gateway funcione.

-

- Sub-rede de mesmo nível

- Compartimentos de tenant

Os recursos de cada um dos quatro tenants nesta topologia estão em um compartimento separado. Cada compartimento de tenant contém uma VCN à qual todos os recursos desse tenant estão anexados. Portanto, os recursos de cada tenant usam um espaço de endereço exclusivo em uma rede isolada de todos os outros tenants na topologia.

Em cada compartimento de tenants, é criada uma instância de computação. Você pode usar esta instância para instalar e executar um agente de monitoramento de infraestrutura. Por exemplo, se você instalar Nagios Core no servidor de gerenciamento na ISV VCN, poderá instalar o agente Nagios na instância de computação em cada compartimento tenant. O agente pode monitorar os servidores no compartimento e enviar métricas para o servidor de monitoramento Nagios.

Quando você adiciona novos tenants de aplicativo, os recursos necessários para o novo tenant são provisionados em um novo compartimento.

Os Tenants podem acessar sua aplicação na internet pública ou por meio de uma conexão privada (IPSec VPN ou FastConnect). Para acesso da internet pública, cada VCN de tenant requer um gateway de internet. Para acesso usando VPN ou FastConnect, é necessário um DRG. O diagrama de arquitetura não mostra os gateways de internet e os DRGs das VCNs do tenant.

Sobre Serviços e Políticas Necessários

Essa solução requer os seguintes serviços e políticas de gerenciamento de acesso:

| Serviço | Políticas Necessárias para... |

|---|---|

| Oracle Cloud Infrastructure Identity and Access Management | Criar e gerenciar compartimentos. |

| Rede Oracle Cloud Infrastructure | Criar e gerenciar VCNs, sub-redes, gateways de internet, tabelas de rota, listas de segurança, LPGs e DRGs |

| Oracle Cloud Infrastructure Compute | Crie e gerencie instâncias de computação. |

Consulte Saiba como obter serviços do Oracle Cloud para Oracle Solutions para obter os serviços de nuvem de que você precisa.