Sobre a Configuração de SSO entre Azure AD e Oracle Access Manager para Oracle E-Business Suite

Agora, você concluirá as etapas necessárias para registrar um novo provedor de serviços federados no Azure AD, registrar um novo provedor de identidades (E-Business Suite) no Oracle Access Manager e fazer todas as alterações de configuração necessárias para realizar a autenticação de SSO federada com o Azure AD e o E-Business Suite usando o Oracle Access Manager.

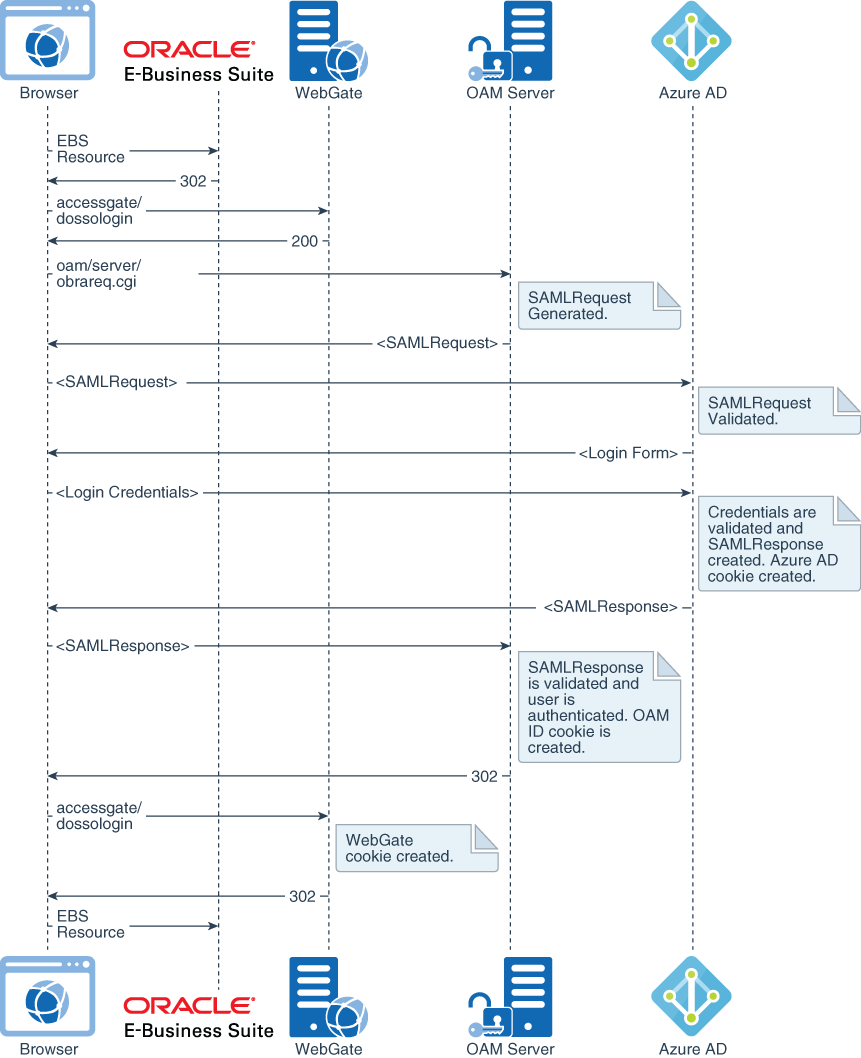

Compreender o Fluxo de Federação do Azure AD e do E-Business Suite

Antes de continuar com a configuração, você deve entender o Fluxo de Federação do Azure AD e do E-Business Suite.

Descrição da ilustração ebiz-federation-flow.png

Nesse cenário, os usuários acessam o E-Business Suite com credenciais armazenadas no Azure AD. Esse acesso é obtido por meio de uma configuração de autenticação federada com o protocolo SAML 2.0, em que o Azure AD é o provedor de identidades (IDP) e o E-Business Suite é o provedor de serviços (SP). Como o Oracle Access Manager está implantado em frente ao E-Business Suite para SSO, é também o componente que oferece os recursos de federação para o E-Business Suite. Esta seção fornece as etapas necessárias para implementar a federação de identidades entre o Azure AD e o Oracle Access Manager.

Observe que estamos principalmente interessados em um fluxo de federação que é iniciado no acesso a um ponto final protegido pelo E-Business Suite. Em termos de protocolo SAML, isso é conhecido como um fluxo iniciado pelo provedor de serviço (iniciado pelo SP) e é ilustrado na Figura 2. Nesse fluxo, o Servidor do OAM (Oracle Access Manager) detecta o acesso a um recurso protegido pelo E-Business Suite, cria uma solicitação de autenticação (SAMLRequest) e redireciona o browser para o Azure AD para autenticação. O Azure AD desafia o usuário para obter credenciais, valida-as, cria um SAMLResponse como resposta à solicitação de autenticação recebida e o envia ao Oracle Access Manager. Por sua vez, o Oracle Access Manager valida a asserção e afirma as informações de identificação do usuário incorporadas na asserção, concedendo acesso ao recurso protegido.

Observe que a configuração apresentada nesta seção também contabiliza o fluxo iniciado pelo provedor de identidade (IdP iniciado), no qual uma solicitação é feita inicialmente para o URL intersite SAML do Azure AD, que por sua vez envia um SAMLResponse não solicitado para o Servidor Oracle Access Manager.

O logout único iniciado pelo SP (em que o fluxo de logout é iniciado pelo E-Business Suite) também é suportado pela configuração apresentada. No momento em que este documento foi publicado inicialmente, o logout único iniciado pelo IDP (onde o fluxo de logout é iniciado pelo portal do Azure) não é suportado. Consulte a seção "Problema Conhecido" no final deste documento para obter detalhes.

Configurar o Azure AD como Provedor de Identidades

Primeiro, você precisa configurar o Azure AD como o Provedor de Identidades.

Designar Usuários ao Aplicativo

Em seguida, designe usuários ao aplicativo. Depois que o Azure AD recebe uma solicitação de autenticação do aplicativo, somente os usuários que você atribui ao aplicativo podem fazer log-in.