Ativar Verificação de Vulnerabilidade do OCI para Proteger seus Hosts

Para garantir que os hosts implantados no OCI (Oracle Cloud Infrastructure) estejam livres de vulnerabilidades hoje e no futuro, ative o VSS (Vulnerability Scanning Service) e, em cada uma de suas regiões, crie alvos para todas as instâncias de VM e Bare Metal.

Use os recursos de geração de relatórios do VSS para revisar os níveis de risco atuais de seus hosts em cada região ou exibir essas descobertas e tomar ações com o Cloud Guard.

Depois que os hosts forem verificados, você poderá classificar e filtrar para encontrar os hosts mais afetados ou localizar os hosts dos quais eles são responsáveis. O serviço reunirá as mais recentes Vulnerabilidades e Exposições Comuns (CVE) dos feeds de código-fonte aberto do Banco de Dados Nacional de Vulnerabilidades - NVD e RedHat. Em seguida, ele compara esses dados com os pacotes instalados nos hosts para permitir que o serviço reporte sobre o risco de segurança e forneça links para o National Vulnerability Database (NVD) com detalhes sobre quais patches precisam ocorrer.

As pontuações-base CVSS (Common Vulnerability Scoring Systems) de cada CVE correspondente são mapeadas para níveis de risco (Crítico, Alto, Médio, Baixo e Nenhum) usados no Oracle Cloud Guard. Essa correspondência reflete a forma como o NVD mapeia as classificações v3.0 CVSS para a gravidade do risco.

Todas as descobertas fluirão para o evento e fluxos de log e para uso por outros sistemas, por exemplo, um SIEM. Você também pode exibir as descobertas no Cloud Guard, onde pode decidir qual nível de risco deve ser marcado como um problema com um host ou quais portas abertas também devem ser um problema com um host.

Arquitetura

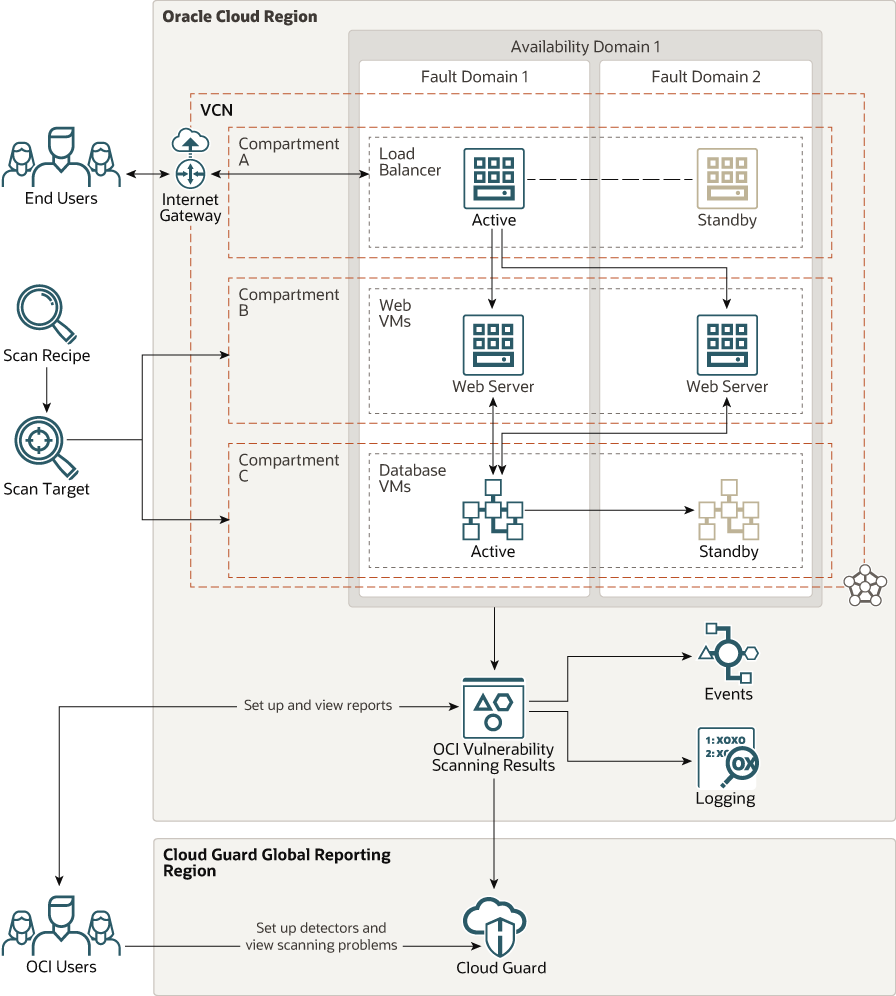

Esta arquitetura descreve como o VSS pode fornecer informações críticas sobre seus hosts e seus alvos.

O VSS verifica seus hosts usando nosso plug-in, que é executado silenciosamente em cada host com o Agente do Oracle Cloud. O serviço também faz ping de todos os IPs públicos para coletar informações da porta, permitindo que a VSS colete essas descobertas para geração de relatórios de nosso serviço e as encaminhe para log, eventos e Cloud Guard.

O OCIR (Oracle Cloud Infrastructure Registry) aproveitará o mecanismo de scanner de contêineres VSS para localizar pacotes vulneráveis em uso pelas imagens digitalizadas. No momento, essa varredura de contêiner só pode ser ativada e exibida no OCIR.

O VSS não está verificando ativamente seus hosts até que você execute as etapas de configuração listadas em Ativação no tópico "Considerações". Você pode direcionar seus hosts para digitalização conforme descrito aqui.

Este diagrama arquitetônico ilustra como configurar a Verificação de Vulnerabilidade regionalmente e, em seguida, exibir os problemas no Cloud Guard em uma região global.

Descrição da ilustração vulnerability_scan_arch.png

O cliente OCI cria alvos para varrer todas as instâncias do serviço Compute nos compartimentos B e C. Essas Máquinas Virtuais (VMs) são periodicamente verificadas quanto a CVEs, benchmarks de CIS e portas abertas. Os clientes podem exibir as descobertas usando os relatórios do Serviço de Varredura ou na console de relatórios regionais do Cloud Guard. Normalmente, as equipes de DEV e QA querem exibir os resultados de seus compartimentos específicos antes de implantar seus aplicativos no compartimento de produção. Isso permite que eles corrijam todos os seus servidores nos compartimentos de pré-produção, testem se tudo está funcionando corretamente e verifiquem se as vulnerabilidades foram resolvidas antes que a aplicação seja liberada para os servidores de produção. O grupo de operações geralmente monitorará os problemas no Cloud Guard de todas as regiões e, em seguida, notificará as várias equipes de que elas precisam tomar medidas corretivas em seus compartimentos, pois encontram problemas sérios que precisam de atenção.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, chamados domínios de disponibilidade. As regiões são independentes de outras regiões e vastas distâncias podem separá-las (entre países ou mesmo continentes).

- Domínios de disponibilidade

Os domínios de disponibilidade são centros de dados independentes e independentes em uma região. Os recursos físicos em cada domínio de disponibilidade são isolados dos recursos nos outros domínios de disponibilidade, o que fornece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura, como energia ou resfriamento, ou a rede de domínios de disponibilidade interna. Portanto, é improvável que uma falha em um domínio de disponibilidade afete os outros domínios de disponibilidade na região.

- Domínios de falha

Um domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com energia e hardware independentes. Quando você distribui recursos entre vários domínios de falha, seus aplicativos podem tolerar falhas físicas do servidor, manutenção do sistema e falhas de energia dentro de um domínio de falha.

- Rede virtual na nuvem (VCN) e sub-redes

Um VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem controle total sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar depois de criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter escopo para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em uma faixa contígua de endereços que não se sobrepõem às outras sub-redes da VCN. É possível alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição de tráfego automatizada de um único ponto de entrada para vários servidores no backend.

- Verificar Receitas

Use receitas de varredura para definir a quantidade e o tipo de varredura que você deseja que ocorra nos hosts. Por default, a varredura é executada diariamente e utiliza o agente do host para procurar problemas detalhados.

- Alvos de VarreduraUse alvos de varredura para definir onde você deseja que a varredura ocorra; todos os hosts dentro de um compartimento e todos os seus subcompartimentos ou um conjunto de hosts específicos. O Serviço de Varredura suportará estas imagens base do OCI Compute:

- Oracle Linux

- CentOS

- Ubuntu

- Windows ServerOracle Linux, CentOS, Ubuntu e Windows Server

- Cloud Guard

Use o Oracle Cloud Guard para monitorar e manter a segurança de seus recursos no OCI. Você define as receitas do detector que o Cloud Guard usa para examinar seus recursos quanto a deficiências de segurança e monitorar operadores e usuários quanto a atividades de risco. Quando qualquer configuração incorreta ou atividade insegura é detectada, o Cloud Guard recomenda ações corretivas e auxilia na execução dessas ações, com base nas receitas do respondedor que você pode definir.

Recomendações

- VCN

Ao criar uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar a sub-redes na VCN. Use blocos CIDR que estejam dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, seu data center local ou outro provedor de nuvem) para a qual você pretenda configurar conexões privadas.

Após criar um VCN, você pode alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere o fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos em uma camada ou atribuição específica à mesma sub-rede, que pode servir como limite de segurança.

- Receita de Varredura

Quando você criar uma receita de varredura, ative a varredura baseada em agente (padrão) para que o VSS tenha acesso a todas as informações do host possíveis; caso contrário, o VSS só poderá inspecionar informações sobre portas abertas em seus IPs públicos.

- Destino da VarreduraCrie um destino para toda a sua tenancy especificando o compartimento raiz. Isso inclui automaticamente todos os recursos no compartimento raiz e todos os subcompartimentos.

Observação:

Se você criar alvos para compartimentos específicos e/ou instâncias de Computação específicas, o VSS não varrerá novos compartimentos e instâncias, a menos que você adicione-os explicitamente aos alvos.

Considerações

Ao ativar o VSS, considere o seguinte

- Desempenho

Os hosts e portas são verificados pelo menos uma vez por dia.

- Segurança

Saiba mais sobre vulnerabilidades, portas abertas e configurações ruins em seus hosts o mais rápido possível. Use a console VSS para rastrear as tendências, além de receber alertas do Cloud Guard.

- Disponibilidade

VSS está disponível em todas as regiões.

- Custo

Não há custo para usar o plug-in OCI em cada varredura de host e porta de seus IPs voltados para o público.

- Limites

Por padrão, você pode criar até 100 receitas de varredura e 200 alvos de varredura. Se você tiver uma necessidade além desses tamanhos, precisará falar com o atendimento ao cliente sobre possivelmente aumentar seus limites de digitalização.

- AtivaçãoO VSS está disponível para ser usado em todas as regiões, mas os clientes precisarão ativar algumas coisas para que seus hosts sejam verificados. Quando as etapas a seguir forem concluídas, os clientes monitorarão vulnerabilidades e configurações ruins no VSS ou GC. O cliente precisará:

- Crie políticas do IAM que permitam que o serviço de Varredura execute nosso plug-in e colete informações sobre as instâncias do serviço Compute.

- Crie políticas do IAM que permitam que seus administradores criem e gerenciem receitas e alvos de varredura.

- Crie uma ou mais Receitas de Varredura.

- Crie um ou mais Alvos de Varredura.

- Configure os detectores de varredura no Cloud Guard para que os usuários sejam notificados sobre vulnerabilidades de host.

- Configure o nível de risco de CVE que se traduz em um problema no Cloud Guard e qual deve ser o nível de risco para esse determinado problema.

- Especifique quais portas abertas devem ser consideradas um problema no Cloud Guard e qual deve ser o nível de risco para esse problema específico.

-

Políticas do IAMO VSS precisa destas políticas do IAM:

allow group Your Group to manage vss-family in tenancy allow service vulnerability-scanning-service to read compartments in tenancy allow service vulnerability-scanning-service to manage instances in tenancy allow service vulnerability-scanning-service to read vnics in tenancy allow service vulnerability-scanning-service to read vnic-attachments in tenancy