Configurar Conectividade Privada de Região Cruzada entre Tenancies

Por razões de negócios e técnicas, você pode precisar ativar a conectividade privada entre suas redes virtuais na nuvem e garantir que o tráfego entre as redes nunca atravesse a internet pública. Por exemplo, você pode precisar de conectividade privada entre redes em duas regiões da sua tenancy ou entre redes da sua tenancy e aquelas da tenancy de uma organização cooperativa.

O Oracle Cloud Infrastructure suporta dois modelos de escuta de rede:

- Pareamento local do VCN

As redes virtuais na nuvem (VCNs) dentro de uma região podem ser pareadas usando gateways de pareamento local (LPG). Os recursos anexados a essas VCNs pareadas podem se comunicar usando endereços IP privados sem rotear o tráfego pela internet pública. As VCNs podem estar na mesma tenancy ou em tenancies diferentes.

- Pareamento VCN remoto

VCNs em diferentes regiões podem se comunicar usando endereços IP privados sem rotear o tráfego pela internet pública. Você pode configurar o pareamento entre duas VCNs em regiões diferentes configurando uma conexão de pareamento remoto (RPC) em cada um dos gateways de roteamento dinâmico (DRG) anexados às VCNs no relacionamento de pareamento. O pareamento VCN remoto geralmente é usado para conectar duas VCNs em regiões da mesma tenancy. Em determinados cenários, talvez seja necessário conectar VCNs em duas tenancies diferentes entre regiões.

Arquitetura

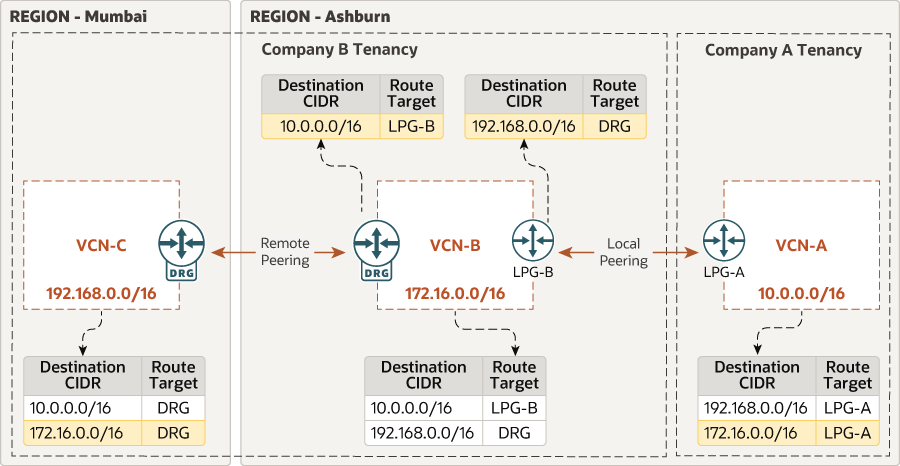

Nessa arquitetura, a conectividade de rede privada é configurada entre duas tenancies e entre duas regiões.

Descrição da ilustração xregion-private-connectivity-oci.png

A arquitetura tem os seguintes componentes:

- Tenancy

Uma tenancy é uma partição segura e isolada que o Oracle configura no Oracle Cloud quando você se inscreve no Oracle Cloud Infrastructure. Você pode criar, organizar e administrar seus recursos no Oracle Cloud em sua tenancy.

Esta arquitetura tem duas locações, uma para a empresa A e outra para a empresa B.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, chamados domínios de disponibilidade. As regiões são independentes de outras regiões e grandes distâncias podem separá-las (entre países ou até mesmo continentes).

Esta arquitetura tem duas regiões. A empresa A tem seus recursos de nuvem em uma única região, US East (Ashburn). Os recursos da Empresa B são distribuídos entre duas regiões: Leste dos EUA (Ashburn) e Oeste da Índia (Mumbai).

- Rede virtual na nuvem (VCN)

Um VCN é uma rede privada personalizável que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem controle total sobre seu ambiente de rede. Você pode segmentar VCNs em sub-redes, que podem ter escopo para uma região ou para um domínio de disponibilidade. As sub-redes regionais e as sub-redes específicas do domínio de disponibilidade podem coexistir na mesma VCN. Uma sub-rede pode ser pública ou privada.

Nesta arquitetura, a empresa A tem o VCN 10.0.0.0/16 na região Leste dos EUA (Ashburn). A Empresa B tem duas VCNs, cada uma em uma região diferente: VCN B 172.16.0.0/16 no Leste dos EUA (Ashburn) e VCN C 192.168.0.0/16 na Índia Ocidental (Mumbai). Observe que cada VCN nesta arquitetura de pareamento tem um prefixo CIDR exclusivo.

- Gateway de roteamento dinâmico (DRG)

A DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre uma VCN e uma rede fora da região, como uma VCN em outra região Oracle Cloud Infrastructure, uma rede local ou uma rede em outro provedor de nuvem.

Nesta arquitetura, o VCN B em Ashburn e o VCN C em Mumbai são pareados remotamente usando DRGs.

- Gateway de pareamento local (LPG)

Um LPG permite que você pare um VCN com outro VCN na mesma região. Pareamento significa que as VCNs se comunicam usando endereços IP privados, sem o tráfego que atravessa a Internet ou roteamento através de sua rede local.

Nessa arquitetura, o VCN A e o VCN B (ambos na região Ashburn) são pareados localmente usando LPGs.

- Tabelas de Roteamento

Tabelas de Roteamento Virtual contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, geralmente por meio de gateways.

Essa arquitetura inclui tabelas de roteamento para direcionar o tráfego entre as VCNs.- O VCN A tem regras de roteamento para direcionar o tráfego para VCNs B e C por meio do LPG.

- O VCN B tem regras de roteamento para direcionar tráfego para o VCN A por meio do LPG e para o VCN C por meio do DRG.

- O VCN C tem regras de roteamento para direcionar o tráfego para VCNs A e C por meio do DRG.

Recomendações

Use as recomendações a seguir como ponto de partida. Seus requisitos podem ser diferentes da arquitetura descrita aqui.

- Gerenciamento de Identidades e Acesso (IAM)

Você pode configurar uma política do IAM para permitir que os usuários de apenas um grupo específico iniciem conexões de qualquer LPG no compartimento do solicitante (compartimento da Empresa A) para uma tenancy específica. Anexe a política à tenancy do solicitante (ou seja, ao compartimento

root), e não ao compartimento do solicitante. - VCN

Ao criar a VCN, determine quantos endereços IP seus recursos de nuvem em cada sub-rede exigem. Usando a notação CIDR (Classless Inter-Domain Routing), especifique uma máscara de sub-rede e um intervalo de endereços de rede que seja grande o suficiente para os endereços IP necessários. Use um intervalo de endereços que esteja dentro do espaço de endereço IP privado padrão.

Selecione um intervalo de endereços que não se sobreponha a nenhuma outra rede (no Oracle Cloud Infrastructure, no seu data center local ou em outro provedor de nuvem) para a qual você pretenda configurar conexões privadas.

- Regras de segurança

Para controlar o tráfego de rede, você pode usar listas de segurança ou grupos de segurança de rede (NSGs). As regras especificadas em uma lista de segurança se aplicam a todas as VNICs da sub-rede à qual você anexa a lista de segurança. Se precisar de firewalls em um nível mais granular, use grupos de segurança de rede (NSGs). As regras de um NSG aplicam-se apenas às VNICs especificadas. A Oracle recomenda que você use NSGs, porque eles permitem separar a arquitetura de sub-rede dos requisitos de segurança da sua carga de trabalho.

Considerações

Ao implementar essa arquitetura, considere os seguintes fatores:

- Escalabilidade

Considere os limites de serviço para VCNs e sub-redes para sua tenancy. Se precisar de mais redes, solicite um aumento nos limites.

- Segurança

Use mecanismos de segurança apropriados para proteger sua topologia.

Na arquitetura que você implanta usando o código Terraform fornecido, a lista de segurança padrão do VCN permite tráfego SSH de 0.0.0.0/0 e ICMP somente de ambas as tenancies. Ajuste a lista de segurança para permitir apenas os hosts e redes que devem ter acesso SSH (ou acesso a outras portas de serviço necessárias) à sua infraestrutura.

- Desempenho

Em uma região, o número de VCNs não afeta o desempenho. Ao parear VCNs em diferentes regiões, considere a latência.

Implantar

O código Terraform para implantar essa arquitetura está disponível no GitHub.

- Vá para o GitHub.

- Clone ou faça download do repositório para o computador local.

- Siga as instruções no documento

README.

Log de Alterações

Este log lista alterações significativas:

| 8 de setembro de 2020 |

|

| 31 de maio de 2021 | Diagrama arquitetônico atualizado para refletir novos padrões iconográficos. |