对自治 AI 数据库使用身份和访问管理 (Identity and Access Management,IAM) 验证

注意:

Autonomous AI Database 与 Oracle Cloud Infrastructure (OCI) IAM 的集成在具有身份域的商业租户以及旧的 Oracle Cloud Infrastructure IAM(不包括身份域)中受支持。在 2021 年 11 月 8 日之后创建的新 OCI 租户中引入了具有身份域的 Oracle Cloud Infrastructure IAM。Autonomous AI Database 支持默认和非默认身份域中的用户和组。关于使用 Autonomous AI Database 进行身份和访问管理 (Identity and Access Management,IAM) 验证

Oracle Cloud Infrastructure 与 Autonomous AI Database 的 IAM 集成支持数据库密码验证和基于令牌的验证。See Authenticating and Authorizing IAM Users for Oracle Autonomous AI Databases for complete details about the architecture for using IAM users on Autonomous AI Database.

IAM 数据库口令验证

注意:

支持的任何 12c 及更高版本的数据库客户端都可用于对 Autonomous AI Database 进行 IAM 数据库密码访问。通过 Oracle Cloud Infrastructure IAM 数据库密码,IAM 用户可以登录到 Autonomous AI Database 实例,因为 Oracle Database 用户通常会使用用户名和密码登录。用户输入其 IAM 用户名和 IAM 数据库密码。IAM 数据库密码是与 Oracle Cloud Infrastructure 控制台密码不同的密码。通过使用具有密码验证器的 IAM 用户,您可以使用任何受支持的数据库客户端登录到 Autonomous AI Database 。

身份和访问管理 (Identity and Access Management,IAM) 基于 SSO 令牌的身份验证

数据库客户机可以通过多种方式获取 IAM 数据库标记:

-

客户端应用程序或工具可以从 IAM 为用户请求数据库令牌,并且可以通过客户端 API 传递数据库令牌。使用 API 发送令牌会覆盖数据库客户端中的其他设置。以下客户机支持此类型的 IAM 数据库标记使用:

- 所有平台上的 JDBC 精简

- Linux 上的 Oracle Instant Client OCI-C

- Oracle Data Provider for .NET (ODP.NET) Core

-

如果应用程序或工具不支持通过客户端 API 请求 IAM 数据库标记,则 IAM 用户可以首先使用 Oracle Cloud Infrastructure 命令行界面 (command line interface,CLI) 检索 IAM 数据库标记并将其保存在文件位置。例如,要使用此连接方法使用 SQL*Plus 及其他应用程序和工具,首先使用 Oracle Cloud Infrastructure (OCI) 命令行界面 (Command Line Interface,CLI) 获取数据库令牌。如果为数据库客户机配置了 IAM 数据库标记,则当用户使用斜杠登录表单登录时,数据库驱动程序将使用已保存在默认或指定文件位置的 IAM 数据库标记。

-

客户端应用程序或工具可以使用 Oracle Cloud Infrastructure IAM 实例主体或资源主体获取 IAM 数据库令牌,并使用 IAM 数据库令牌向 Autonomous AI Database 实例验证自身。

-

IAM 用户和 OCI 应用可以使用多种方法(包括使用 API 密钥)从 IAM 请求数据库令牌。有关示例,请参见 Configuring a Client Connection for SQL*Plus That Uses an IAM Token 。See About Authenticating and Authorizing IAM Users for an Oracle Autonomous AI Database for a description of other methods such as using a delegation token within an OCI cloud shell.

如果用户输入用户名/密码进行登录,则无论客户机的数据库令牌设置如何,数据库驱动程序都会使用密码验证器方法访问数据库。

自治 AI 数据库上的身份和访问管理 (Identity and Access Management,IAM) 验证先决条件

在 Autonomous AI Database 上使用身份和访问管理 (Identity and Access Management,IAM) 验证之前,必须确保:

使用网络服务向 VCN(虚拟云网络)和您的自治 AI 数据库资源所在的子网添加服务网关、路由规则和出站安全规则。

- 按照 Oracle Cloud Infrastructure 文档中的任务 1:创建服务网关中的说明,在 VCN(虚拟云网络)中创建 Autonomous AI Database 资源所在的服务网关。

- 创建服务网关后,向 Autonomous AI Database 资源所在的每个子网(VCN 中)添加路由规则和出站安全规则,以便这些资源可以使用网关使用身份和访问管理 (Identity and Access Management,IAM) 验证:

- 转到子网的子网详细信息页。

- 在子网信息选项卡中,单击子网的路由表的名称以显示其路由表详细信息页。

- 在现有路由规则表中,检查是否已存在具有以下特征的规则:

- 目标:Oracle 服务网络中的所有 IAD 服务

- 目标类型:服务网关

- 目标:刚在 VCN 中创建的服务网关的名称

如果不存在此类规则,请单击添加路由规则并添加具有这些特征的路由规则。

- 返回到子网的子网详细信息页。

- 在子网的安全列表表中,单击子网的安全列表的名称以显示其安全列表详细信息页。

- 在侧边菜单的资源下,单击出站规则。

- 在现有出站规则表中,检查是否已存在具有以下特征的规则:

- 无状态:否

- 目标:Oracle 服务网络中的所有 IAD 服务

- IP 协议: TCP

- Source Port Range(源端口范围):全部

- 目的地端口范围: 443

- 如果不存在此类规则,请单击添加出站规则并添加具有这些特征的出站规则。

环境中的 HTTP 代理设置必须允许数据库访问云服务提供商。

注意:

只有在 Exadata 基础结构处于 Requires Activation 状态之前,才能编辑包括 HTTP 代理的网络配置。一旦激活,就无法编辑这些设置。为已预配的 Exadata 基础结构设置 HTTP 代理需要在 My Oracle Support 中创建服务请求 (SR)。有关详细信息,请参见在 My Oracle Support 中创建服务请求。

在 Autonomous AI Database 上更改外部身份提供商

介绍将外部身份提供者从 (IAM) 验证和授权更改为其他外部验证提供者(反之亦然)的步骤。

默认情况下,为新预配的 Autonomous AI Database 和 Autonomous Container Databases 启用 Oracle Cloud Infrastructure (IAM) 验证和用户授权。还有其他外部验证方案,例如集中管理的用户与 Active Directory (CMU-AD)、Azure AD 和 Kerberos,您可以为 Autonomous AI Database 启用这些方案。但是,在任何给定时间只能启用一个外部验证方案。

- 使用 DBMS_CLOUD_ADMIN.DISABLE_EXTERNAL_AUTHENTICATION 过程禁用 IAM 集成:

例如:

有关更多信息,请参阅DISABLE_EXTERNAL_AUTHENTICATION 过程。BEGIN DBMS_CLOUD_ADMIN.DISABLE_EXTERNAL_AUTHENTICATION; END; / - 按照以下页面中概述的步骤配置您选择的另一个外部验证方案:

- 重新启用 IAM 用户,使用 Oracle Cloud Infrastructure (IAM) Authentication and Authorization 连接到 Autonomous AI Database 。

作为 ADMIN 用户,使用如下所示的参数运行 DBMS_CLOUD_ADMIN.ENABLE_EXTERNAL_AUTHENTICATION 过程:

BEGIN DBMS_CLOUD_ADMIN.ENABLE_EXTERNAL_AUTHENTICATION( type => 'OCI_IAM' force => TRUE ); END; /上面的示例将禁用当前启用的任何外部验证提供程序,并启用 Oracle Cloud Infrastructure (IAM) 验证和授权。

在本例中:force设置为TRUE可禁用当前启用的外部验证。type设置为'OCI_IAM'以启用和使用 Oracle Cloud Infrastructure (IAM) 验证和授权。

注意:

缺省情况下,force参数为FALSE。如果启用了其他外部验证方法并且force为FALSE,DBMS_CLOUD_ADMIN.ENABLE_EXTERNAL_AUTHENTICATION 将报告以下错误:ORA-20004: Another external authentication is already enabled.有关进一步参考,请参见ENABLE_EXTERNAL_AUTHENTICATION Procedure 。

- 验证

IDENTITY_PROVIDER_TYPE系统参数的值,如下所示:SELECT NAME, VALUE FROM V$PARAMETER WHERE NAME='identity_provider_type'; NAME VALUE ---------------------- ------- identity_provider_type OCI_IAM

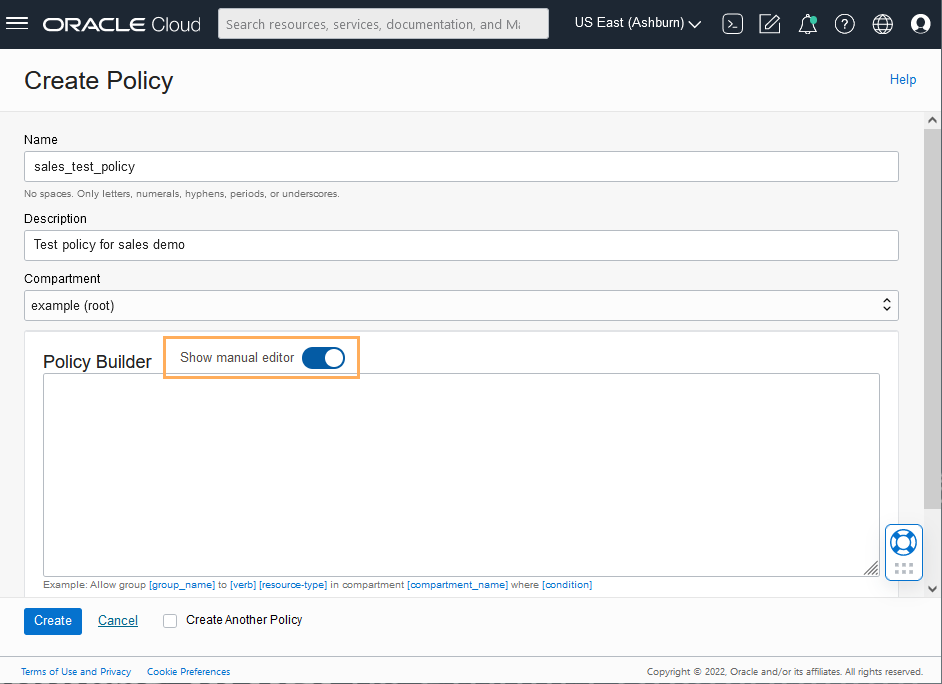

为 IAM 用户创建身份和访问管理 (Identity and Access Management,IAM) 组和策略

介绍为 IAM 组编写策略语句的步骤,以允许 IAM 用户访问 Oracle Cloud Infrastructure 资源,特别是 Autonomous AI Database 实例。

策略是一组语句,用于指定谁可以访问特定资源以及如何访问特定资源。可以授予对整个租户、区间中的数据库或单个数据库的访问权限。这意味着,您可以编写一条策略语句,为特定组提供对特定区间中特定类型资源的特定类型的访问权限。

注意:

要使用 IAM 令牌访问 Autonomous AI Database ,需要定义策略。使用 IAM 数据库密码访问 Autonomous AI Database 时,不需要使用策略。要使 Autonomous AI Database 允许 IAM 用户使用 IAM 令牌连接到数据库,请执行以下操作:

有关在 Autonomous AI Database 上创建供 IAM 用户使用的策略的说明:

-

利用策略,IAM 用户可以跨整个租户在一个区间中访问 Autonomous AI Database 实例,也可以限制对单个 Autonomous AI Database 实例的访问。

-

您可以使用实例主体或资源主体检索数据库标记,以建立从应用到 Autonomous AI Database 实例的连接。如果使用的是实例主体或资源主体,则必须映射动态组。因此,您不能仅映射实例和资源主体;您只能通过共享映射来映射它们,并将实例或资源实例放入 IAM 动态组中。

您可以在创建的策略中创建动态组并引用动态组以访问 Oracle Cloud Infrastructure 。有关详细信息,请参阅规划访问控制和创建支持资源和管理动态组。

在 Autonomous AI Database 上添加 IAM 用户

要添加允许访问 Autonomous AI Database 的 IAM 用户,请使用 CREATE USER 或 ALTER USER 语句(带有 IDENTIFIED GLOBALLY AS 子句)将数据库全局用户映射到 IAM 组或用户。

IAM 用户对 Autonomous AI Database 实例的授权通过将 IAM 全局用户 (schemas) 映射到 IAM 用户(专用映射)或 IAM 组(共享方案映射)来发挥作用。

要对 Autonomous AI Database 实例上的 IAM 用户进行授权,请执行以下操作:

注意:

非IDENTIFIED GLOBALLY 的数据库用户可以像以前一样继续登录,即使启用了 Autonomous AI Database 进行 IAM 验证也是如此。

要以独占方式将本地 IAM 用户映射到 Oracle Database Global User :

-

以 ADMIN 用户身份登录启用使用 IAM 的数据库( ADMIN 用户具有这些步骤所需的

CREATE USER和ALTER USER系统权限)。 -

使用

CREATE USER或ALTER USER语句在 Autonomous AI Database 用户(方案)之间创建映射,并包括IDENTIFIED GLOBALLY AS子句,以指定 IAM 本地 IAM 用户名。例如,要创建一个名为

peter_fitch的新数据库全局用户,并将此用户映射到名为peterfitch的现有本地 IAM 用户:CREATE USER peter_fitch IDENTIFIED GLOBALLY AS 'IAM_PRINCIPAL_NAME=peterfitch'以下示例说明如何通过指定非默认域

sales_domain来创建用户:CREATE USER peter_fitch2 IDENTIFIED GLOBALLY AS 'IAM_PRINCIPAL_NAME=sales_domain/peterfitch';

在 Autonomous AI Database 上添加 IAM 角色

(可选)创建全局角色,以便在多个 IAM 用户映射到同一共享全局用户时向 IAM 用户提供其他数据库角色和权限。

在 Autonomous AI Database 上使用独占 IAM 映射到用户(模式)或共享用户映射时,全局角色的使用是可选的。例如,可以将所有权限和角色授予共享方案,并且将向映射到共享方案的所有 IAM 用户授予分配给共享方案的权限和角色。

可以使用全局角色(可选)区分使用相同共享方案的用户。例如,一组用户可以具有相同的共享方案,共享方案可以具有 CREATE SESSION 权限。然后,可以使用全局角色提供分配给不同用户组的差异化权限和角色,这些用户组都使用相同的共享方案。

通过将 Autonomous AI Database 全局角色映射到 IAM 组,向 Autonomous AI Database 中的 IAM 用户授予其他角色。

要将 Autonomous AI Database 全局角色映射到 IAM 组,请执行以下操作:

如果要为其他 IAM 组添加其他全局角色映射,请为每个 IAM 组执行以下步骤。

为 IAM 用户创建 IAM 数据库密码

要添加 IAM 用户并允许 IAM 用户通过提供用户名和密码登录到 Autonomous AI Database ,必须创建 IAM 数据库密码。

有关详细信息,请参阅使用 IAM 数据库密码。

通过身份和访问管理 (Identity and Access Management,IAM) 验证连接到 Autonomous AI Database

数据库 ADMIN 用户将全局用户和全局角色映射到 IAM 用户和 IAM 组之后,用户使用 Oracle Cloud Infrastructure IAM 身份证明登录到 Autonomous AI Database 实例,或者通过 Oracle Cloud Infrastructure IAM 数据库令牌访问数据库。

您仍可以使用本地数据库帐户用户名和密码(非全局数据库用户帐户)登录到 Autonomous AI Database 。

您可以使用数据库客户端以 Oracle Cloud Infrastructure IAM 用户身份访问 Autonomous AI Database 实例。要将客户端与 Oracle Cloud Infrastructure IAM 用户名和密码身份证明以及密码验证器结合使用,数据库客户端必须为 12c 或更高版本。

-

支持 IAM 标记验证的 JDBC-Thin 支持以下功能:

-

JDBC 版本 19.13.0.0.1(或更高版本):有关 JDBC 驱动程序,请参见 JDBC 和 UCP 下载。

-

JDBC 版本 21.4.0.0.1(或更高版本):有关 JDBC 驱动程序,请参见 JDBC 和 UCP 下载。

有关更多信息,请参见 Support for IAM Token-Based Authentication :

-

- SQL*Plus 和 Oracle Instant Client:在 Linux 版本 19.13 或更高版本上支持 SQL*Plus 和 Instant Client,在 Linux 版本 21.4 或更高版本上支持 Instant Client。

有关更多信息,请参见 Identity and Access Management (IAM) Token-Based Authentication 。

-

还可以将数据库客户端配置为使用 IAM 用户名和 IAM 数据库密码检索数据库令牌。

有关更多信息,请参见 Client Connections That Use a Token Request by an IAM User Name and Database Password 。

-

.NET 客户端(Linux 或 Windows 的最新版本)。.NET 软件组件可从以下站点免费下载:

注意:

如果您的 Autonomous AI Database 实例处于受限模式,则只有具有 RESTRICTED SESSION 权限(例如 ADMIN)的用户才能连接到数据库。

关于使用 IAM 连接到 Autonomous AI Database on Dedicated Exadata Infrastructure 实例

IAM 用户可以使用 IAM 数据库密码验证器或 IAM 令牌连接到 Autonomous AI Database on Dedicated Exadata Infrastructure 实例。

使用 IAM 数据库密码验证程序与 Oracle Database 密码验证过程类似。但是,验证程序不是存储在 Autonomous AI Database on Dedicated Exadata Infrastructure 中的密码验证器(密码的加密散列),而是存储在 Oracle Cloud Infrastructure (OCI) IAM 用户配置文件中。

第二种连接方法(将 IAM 标记用于数据库)更为现代化。使用基于令牌的访问更适合云资源,例如 Autonomous AI Database on Dedicated Exadata Infrastructure 。该令牌基于 IAM 端点可以强制执行的强度。这可以是多因素验证,这比单独使用密码更强大。使用令牌的另一个好处是密码验证器(被认为是敏感的)永远不会在内存中存储或可用。

使用 IAM 数据库密码验证器的客户机连接

在配置了 IAM 用户所需的授权之后,此用户可以使用现有客户端应用程序(如 SQL*Plus 或 SQLcl)登录,而无需进行其他配置。

IAM 用户使用当前支持的任何数据库客户端输入 IAM 用户名和 IAM 数据库密码(而不是 Oracle Cloud Infrastructure (OCI) 控制台密码)。唯一的约束条件是数据库客户机版本为 Oracle Database 发行版 12.1.0.2 或更高版本,以使用 Oracle Database 12c 口令。数据库客户机必须能够使用 12C 口令验证器。IAM 不支持使用 11G 验证器加密。IAM 用户无需特殊的客户端或工具配置即可连接到 Autonomous AI Database on Dedicated Exadata Infrastructure 实例。

使用令牌的客户端连接

对于 IAM 令牌对 Autonomous AI Database on Dedicated Exadata Infrastructure 的访问,客户端应用程序或工具会为 IAM 用户请求 IAM 的数据库令牌。

客户端应用程序将通过数据库客户端 API 直接将数据库令牌传递给数据库客户端。

如果应用程序或工具尚未更新以请求 IAM 标记,则 IAM 用户可以使用 Oracle Cloud Infrastructure (OCI) 命令行界面 (command line interface,CLI) 请求和存储数据库标记。可以使用以下身份证明请求数据库访问令牌 (db-token):

- 安全令牌(使用 IAM 验证)、委派令牌(在 OCI 云 shell 中)和

API-keys,它们是表示 IAM 用户以启用验证的身份证明 - 实例主用户令牌,使实例能够在验证后被授权的操作者(或主体)对服务资源执行操作

- 资源主用户令牌,它是一种身份证明,允许应用程序向其他 Oracle Cloud Infrastructure 服务验证自身

当 IAM 用户以斜杠 / 登录身份登录到客户机并配置了 OCI_IAM 参数(sqlnet.ora、tnsnames.ora 或作为连接字符串的一部分)时,数据库客户机将从文件中检索数据库标记。如果 IAM 用户提交用户名和密码,则连接将使用对使用 IAM 数据库密码验证器的客户机连接描述的 IAM 数据库验证器访问。本指南中的说明介绍了如何使用 OCI CLI 作为数据库令牌助手。如果应用程序或工具已更新为使用 IAM,请按照应用程序或工具的说明进行操作。一些常见用例包括:内部部署 SQL*Plus、内部部署 SQLcl、Cloud Shell 中的 SQL*Plus 或使用 SEP wallet 的应用。

-

将 SQL*Plus 的客户端连接配置为使用 IAM 数据库密码。

-

为使用 IAM 令牌的 SQL*Plus 配置客户端连接。

-

使用实例主体通过 Oracle Cloud Infrastructure IAM 数据库令牌访问数据库。

为使用 IAM 标记的 SQL*Plus 配置客户机连接

可以为使用 IAM 令牌的 SQL*Plus 配置客户端连接。

TOKEN_AUTH 参数更新连接字符串后,IAM 用户可以运行以下命令来启动 SQL*Plus,从而登录到 Autonomous AI Database 实例。可以包括连接描述符本身,也可以使用 tnsnames.ora 文件中描述符的名称。connect /@exampledb_high或:

connect /@(description=

(retry_count=20)(retry_delay=3)

(address=(protocol=tcps)(port=1522)

(host=example.us-phoenix-1.oraclecloud.com))

(connect_data=(service_name=aaabbbccc_exampledb_high.example.oraclecloud.com))

(security=(ssl_server_cert_dn="CN=example.uscom-east-1.oraclecloud.com,

OU=Oracle BMCS US, O=Example Corporation,

L=Redwood City, ST=California, C=US")

(TOKEN_AUTH=OCI_TOKEN)))

数据库客户机已配置为获取 db-token,因为已经通过 sqlnet.ora 文件或连接字符串设置了 TOKEN_AUTH。数据库客户机将获取 db-token 并使用私钥对其进行签名,然后将该令牌发送到 Autonomous AI Database 。如果指定了 IAM 用户名和 IAM 数据库密码而不是斜杠 /,则数据库客户机将使用密码进行连接,而不是使用 db-token。

使用实例主用户通过身份和访问管理 (Identity and Access Management,IAM) 验证访问 Autonomous AI Database

在 ADMIN 用户在 Autonomous AI Database 上启用 Oracle Cloud Infrastructure IAM 后,应用可以使用实例主体通过 Oracle Cloud Infrastructure IAM 数据库令牌访问数据库。

有关详细信息,请参阅使用实例主用户访问 Oracle Cloud Infrastructure API 。

配置代理验证

代理验证允许 IAM 用户代理数据库方案以执行应用程序维护等任务。

代理验证通常用于对真实用户进行身份验证,然后授权他们使用具有方案权限和角色的数据库方案来管理应用程序。共享应用程序方案密码等替代方案被视为不安全,无法审计哪个实际用户执行了操作。

用例可以位于以下环境中:作为应用程序数据库管理员的指定 IAM 用户可以使用其身份证明进行验证,然后代理给数据库方案用户(例如 hrapp)。此验证允许 IAM 管理员以 hrapp 用户身份使用 hrapp 特权和角色来执行应用程序维护,但仍使用其 IAM 凭证进行验证。应用程序数据库管理员可以登录到数据库,然后代理到应用程序方案以管理此方案。

可以为口令验证和令牌验证方法配置代理验证。

为 IAM 用户配置代理验证

要为 IAM 用户配置代理验证,IAM 用户必须已经具有到全局方案的映射(专用或共享映射)。IAM 用户要代理的单独数据库方案也必须可用。

-

以具有

ALTER USER系统权限的用户身份登录到 Autonomous AI Database 实例。 -

授予 IAM 用户代理本地数据库用户 account.An IAM 用户的权限无法在命令中引用,因此必须在数据库全局用户之间创建代理(映射到 IAM 用户)和目标数据库 user.In 以下示例:

hrapp是要代理的数据库方案,peterfitch_schema是独占映射到用户peterfitch的数据库全局用户。ALTER USER hrapp GRANT CONNECT THROUGH peterfitch_schema;

在此阶段,IAM 用户可以使用代理登录到数据库实例。例如:

CONNECT peterfitch[hrapp]@connect_string

Enter password: passwordCONNECT [hrapp]/@connect_string验证 IAM 用户代理验证

-

以具有

CREATE USER和ALTER USER系统权限的用户身份登录到 Autonomous AI Database 实例。 -

以 IAM 用户身份连接并执行

SHOW USER和SELECT SYS_CONTEXT命令。例如,假设要检查 IAM 用户peterfitch在代理数据库用户hrapp时的代理验证。您需要使用此处所示的不同类型的验证方法连接到数据库,但对于所有类型,您执行的命令的输出都是相同的。-

对于口令验证:

CONNECT peterfitch[hrapp]/password\!@connect_string SHOW USER; --The output should be USER is "HRAPP" SELECT SYS_CONTEXT('USERENV','AUTHENTICATION_METHOD') FROM DUAL; --The output should be "PASSWORD_GLOBAL" SELECT SYS_CONTEXT('USERENV','PROXY_USER') FROM DUAL; --The output should be "PETERFITCH_SCHEMA" SELECT SYS_CONTEXT('USERENV','CURRENT_USER') FROM DUAL; --The output should be "HRAPP" -

对于标记验证:

CONNECT [hrapp]/@connect_string SHOW USER; --The output should be USER is "HRAPP " SELECT SYS_CONTEXT('USERENV','AUTHENTICATION_METHOD') FROM DUAL; --The output should be "TOKEN_GLOBAL" SELECT SYS_CONTEXT('USERENV','PROXY_USER') FROM DUAL; --The output should be "PETERFITCH_SCHEMA" SELECT SYS_CONTEXT('USERENV','CURRENT_USER') FROM DUAL; --The output should be "HRAPP"

-

将数据库链接与 IAM 验证的用户结合使用

您可以使用数据库链接以 Oracle Cloud Infrastructure IAM 用户身份从一个 Autonomous AI Database 实例连接到另一个实例。

您可以使用连接的用户或固定用户数据库链接以 Oracle Cloud Infrastructure IAM 用户身份连接到 Autonomous AI Database 。

注意:

以 Oracle Cloud Infrastructure IAM 用户身份连接到 Autonomous AI Database 不支持当前用户数据库链接。-

连接的用户数据库链接:对于连接的用户数据库链接,必须将 IAM 用户映射到通过数据库链接连接的源数据库和目标数据库中的方案。可以使用数据库密码验证器或 IAM 数据库令牌来使用连接的用户数据库链接。

-

固定用户数据库链接:可以使用数据库用户或 IAM 用户创建固定用户数据库链接。将 IAM 用户用作固定用户数据库链接时,IAM 用户必须在目标数据库中具有方案映射。数据库链接的 IAM 用户只能配置密码验证器。

在 Autonomous AI Database 上禁用身份和访问管理 (Identity and Access Management,IAM) 验证

介绍为 Autonomous AI Database 禁用 IAM 外部验证用户访问的步骤。

ALTER SYSTEM 命令在 Autonomous AI Database 实例上禁用 IAM 用户访问权限,如下所示:ALTER SYSTEM RESET IDENTITY_PROVIDER_TYPE SCOPE=BOTH;

如果您还想从资源(即自治容器数据库或 Autonomous AI Database )更新对 IAM 的访问权限,则可能需要删除或修改 IAM 组以及您为允许从这些资源访问 IAM 而设置的策略。

有关使用 Autonomous AI Database 工具以及身份和访问管理 (Identity and Access Management,IAM) 验证的说明

提供了有关在启用了 IAM 验证的情况下使用 Autonomous AI Database 工具的备注。

- 具有 Autonomous AI Database 的 IAM 用户不支持 Oracle APEX 。有关将常规数据库用户与 Autonomous AI Database 一起使用的信息,请参阅访问 Oracle Application Express 管理服务。

-

具有 Autonomous AI Database 的 IAM 用户不支持 Database Actions。有关将常规数据库用户与 Autonomous AI Database 一起使用的信息,请参见 Enabling User Access to Database Actions 。