注意:

- 此教程需要访问 Oracle Cloud。要注册免费账户,请参阅开始使用 Oracle Cloud Infrastructure Free Tier 。

- 它使用 Oracle Cloud Infrastructure 身份证明、租户和区间示例值。完成实验室时,请将这些值替换为特定于您的云环境的值。

将 Oracle Cloud Infrastructure Compute 实例集成到 Microsoft Entra Domain Services Managed Domain

简介

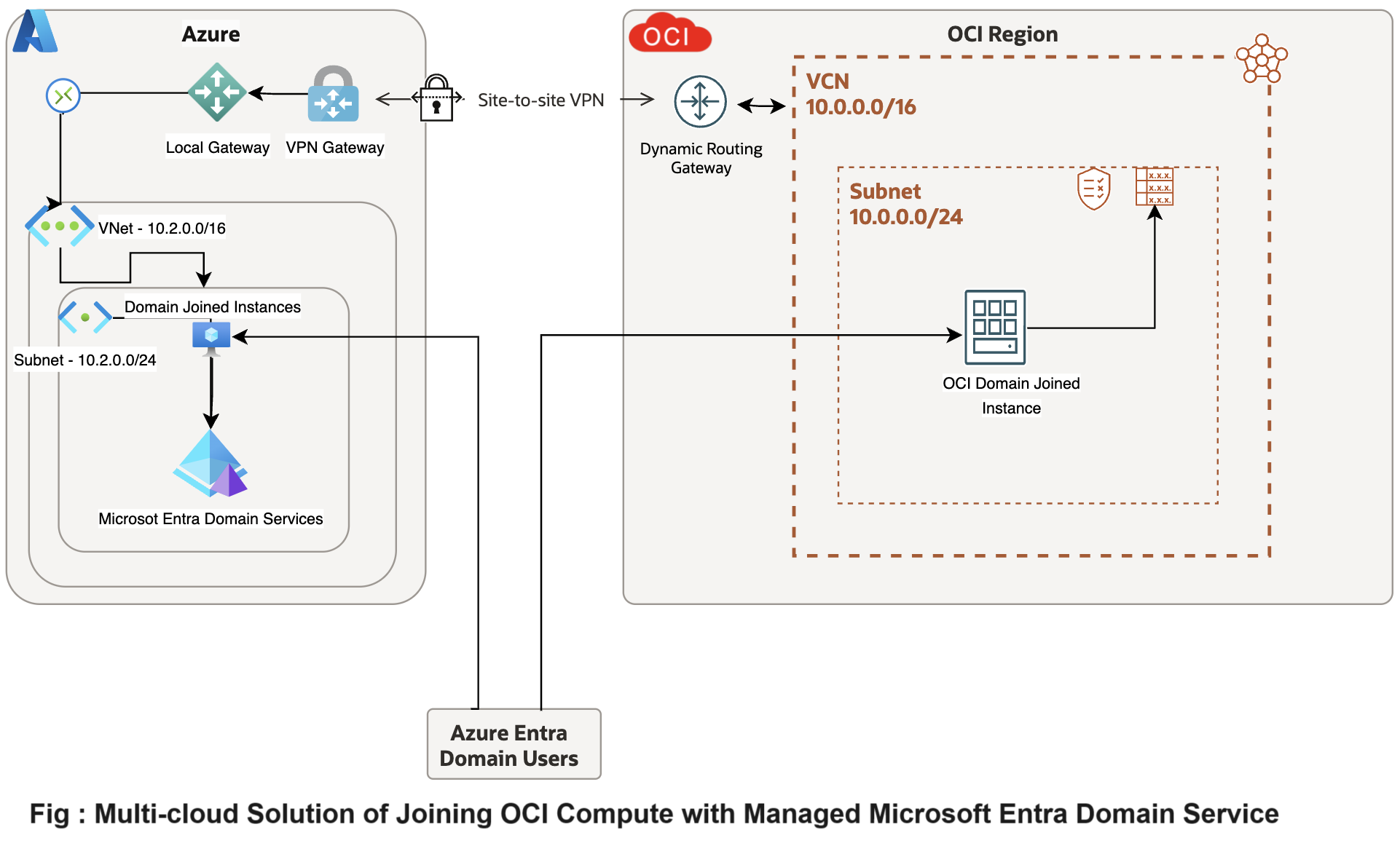

在现代多云和混合云环境中,有效的网络管理和不同云服务之间的无缝集成至关重要。其中一个集成挑战是将 Oracle Cloud Infrastructure (OCI) 计算实例加入 Microsoft Entra Domain Services(以前称为 Azure Active Directory 域服务)。此设置允许组织在 OCI 上运行计算工作负载时利用 Microsoft 强大的身份管理功能。

为此,必须正确配置网络基础设施,包括虚拟云网络 (Virtual Cloud Network,VCN)、子网、路由表以及在 OCI 和 Microsoft Azure 之间建立网络连接。可以使用 OCI 站点到站点 VPN 或 OCI FastConnect 和 Azure ExpressRoute 等专用互连解决方案实现此连接。此外,在 OCI 中管理动态主机配置协议 (Dynamic Host Configuration Protocol,DHCP) 选项以指向 Microsoft Entra Domain Services 的正确域名系统 (Domain Name System,DNS) 服务器对于域加入操作至关重要。

本教程提供了设置网络配置以允许 OCI 实例加入 Microsoft Entra Domain Services 的指南。我们将部署 VCN,在 OCI 和 Azure 之间建立站点到站点 VPN,为云间通信配置路由表,创建和关联 DHCP 选项集或将规则转发到 Azure Managed,在 OCI 中的 DNS 解析器中添加服务 IP,部署计算实例,并验证连接和域加入过程。通过执行以下任务,组织可以在 OCI 和 Microsoft Azure 之间实现无缝集成,从而实现统一、安全的多云环境。

目标

- 将 OCI 计算实例集成到 Microsoft Entra Domain Services 托管域。此教程提供了在 OCI 中设置 DNS 转发以与 Microsoft Entra Domain Services 集成的简单指南。我们将创建计算实例,加入 OCI 中的 Microsoft Azure Entra Domain、DNS 解析器和转发规则,将特定域查询定向到 Microsoft Entra Domain Services,而无需修改 VCN 的 DHCP 选项。

先决条件

-

OCI 和 Microsoft Azure 云租户。

-

OCI 和 Microsoft Azure 租户权限,用于部署和更新资源。

-

基本了解网络:DNS、DHCP 和网络路由。

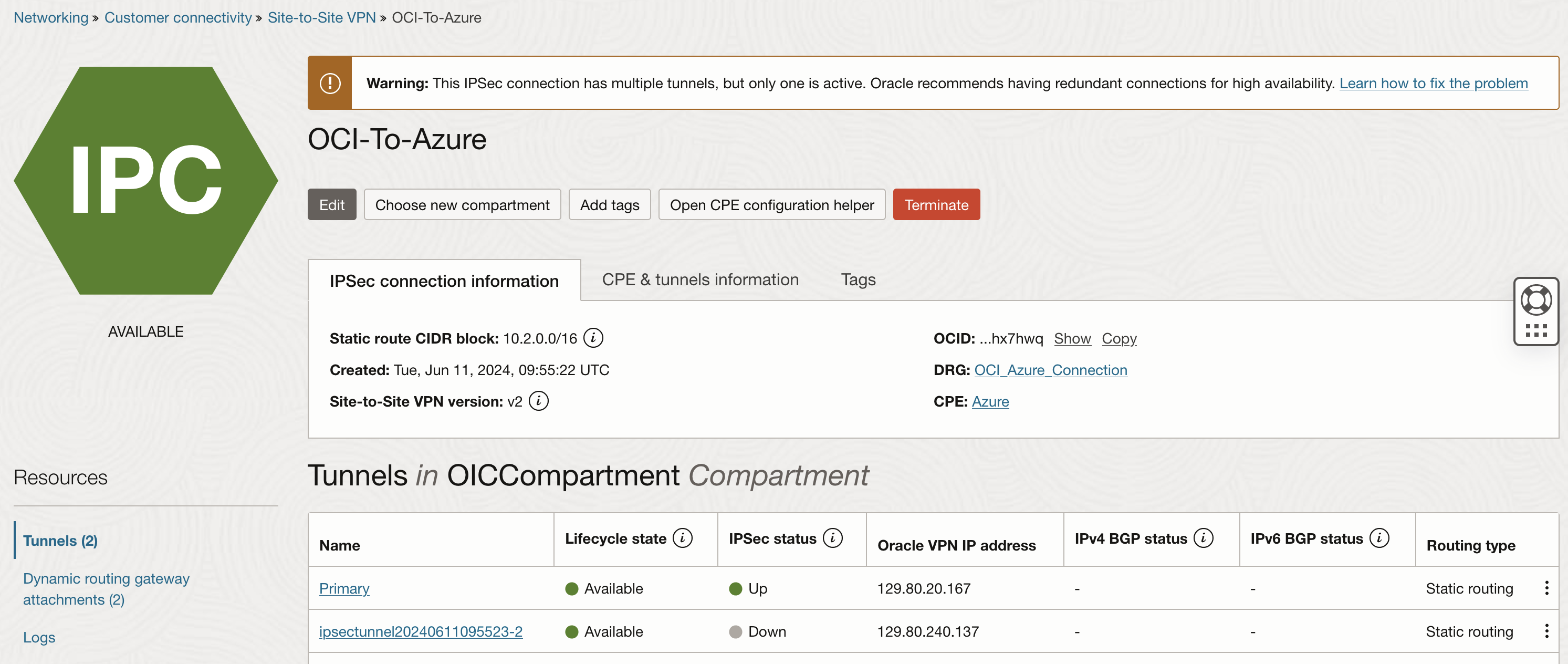

任务 1:在 OCI 和 Microsoft Azure 之间配置站点到站点 VPN 或专用互连

为了在 OCI 和 Microsoft Azure 之间实现安全通信,我们使用站点到站点 VPN。此 VPN 通过互联网创建安全隧道,将 OCI 的虚拟云网络 (VCN) 与 Azure 的虚拟网络 (VNet) 相连接。对于需要高可靠性、低延迟和专用带宽的组织,首选 OCI FastConnect。OCI FastConnect 提供专用连接,绕过公共互联网以提高安全性和一致性。但是,在此设置中,我们选择站点到站点 VPN 的简单性和成本效益,这对于集成 Microsoft Entra Domain Services 等服务至关重要。有关详细信息,请参阅 VPN Connection to Azure 。

-

在 OCI 中创建和配置 VPN 网关。

-

登录到 OCI 控制台,转到网络并选择动态路由网关 (DRG) 。

-

创建 DRG 并将其附加到 VCN。对于本教程,OCI VCN 为

10.0.0.0/16。 -

使用 Azure VPN 网关公共 IP 地址设置 Customer-Premises Equipment (CPE) 对象。

-

使用提供的 IPSec 配置,在 DRG 和 Azure VPN 网关之间创建 IPSec 连接。

-

-

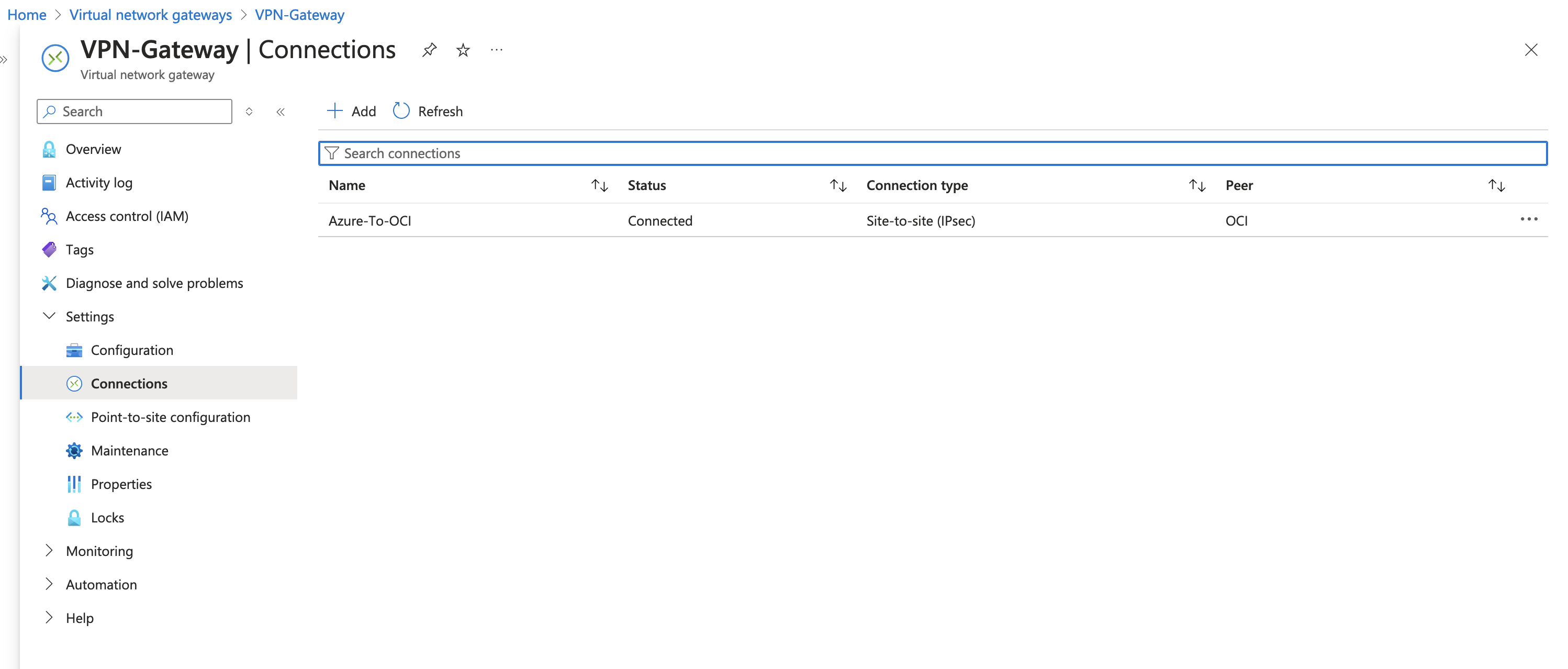

在 Microsoft Azure 中配置 VPN 网关。

-

登录到 Microsoft Azure 门户,导航到虚拟网络网关。

-

在 Azure VNet 中创建 VPN 网关。对于本教程,Azure VNet 为

10.2.0.0/16。 -

使用 OCI VPN 网关的公共 IP 地址设置本地网络网关。

-

使用 OCI 中的配置详细信息建立与 OCI DRG 的 IPSec VPN 连接。

-

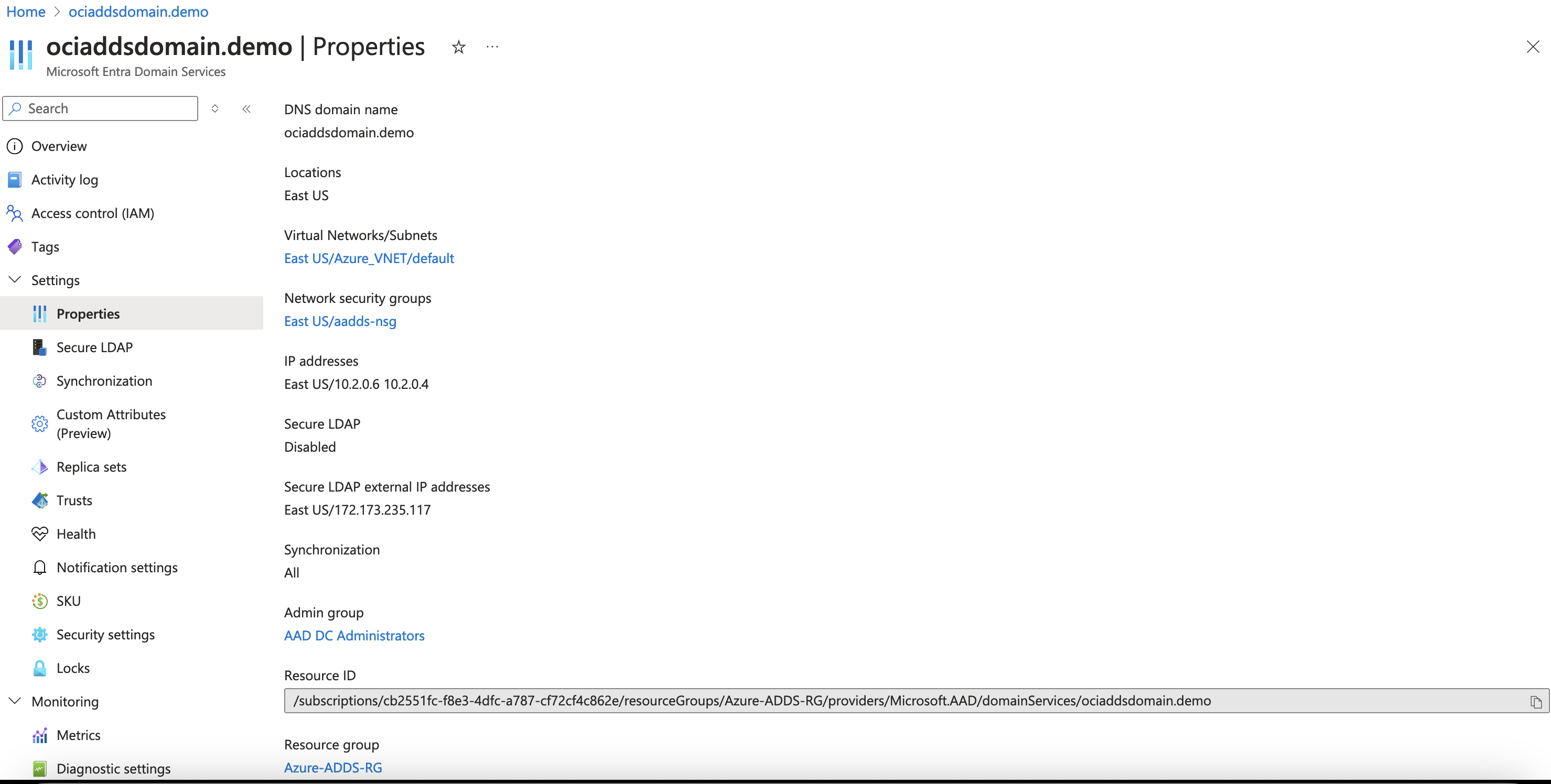

任务 2:设置 Microsoft Entra Domain Services

在 OCI 和 Microsoft Azure 之间建立站点到站点 VPN 后,继续在 Microsoft Azure 中设置 Microsoft Entra Domain Services。此服务使用域加入和轻量目录访问协议 (Lightweight Directory Access Protocol,LDAP) 等功能简化身份管理,而无需传统域控制器。

-

在 Microsoft Azure 中部署和配置 Microsoft Entra Domain Services。

-

使用 Microsoft Azure 门户部署 Microsoft Entra Domain 服务。

-

配置域设置以满足组织需求。

-

确保在配置了基于 OCI 的站点到站点 VPN 的同一 VCN 内使用子网。

-

-

获取 Microsoft Entra Domain Services DNS 服务器的专用 IP 地址。

-

请注意与 Microsoft Entra Domain Services 链接的 DNS 服务器的专用 IP 地址。

-

在 OCI 虚拟云网络 (VCN) 中为 DNS 解析配置这些 IP,以启用域名解析。

-

任务 3:在 OCI VCN 中配置 DNS 解析

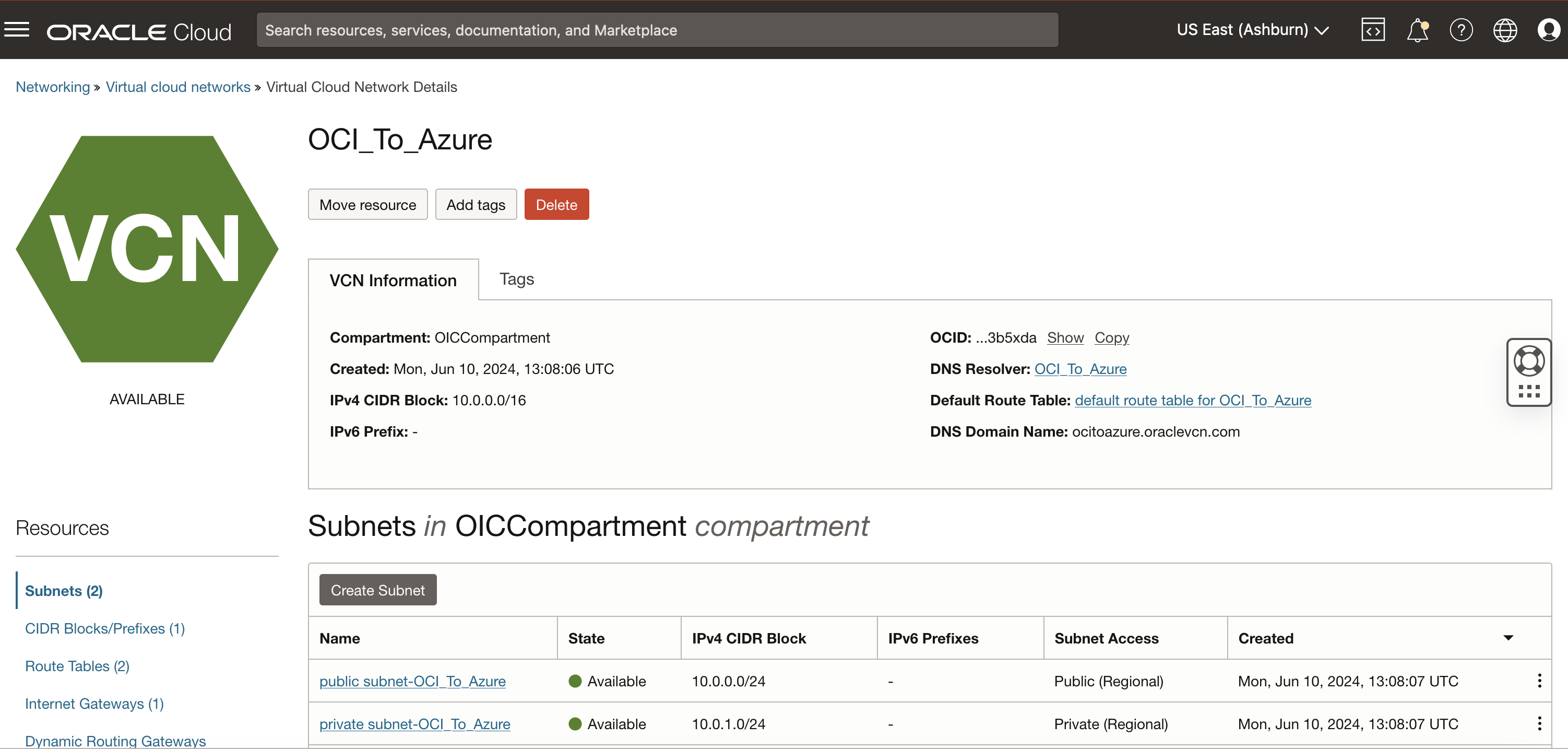

在 OCI 的虚拟云网络 (VCN) 中配置 DNS 解析以启用域名解析。使用与配置使用 Microsoft Azure 建立的 OCI 站点到站点 VPN 的相同 VCN。

-

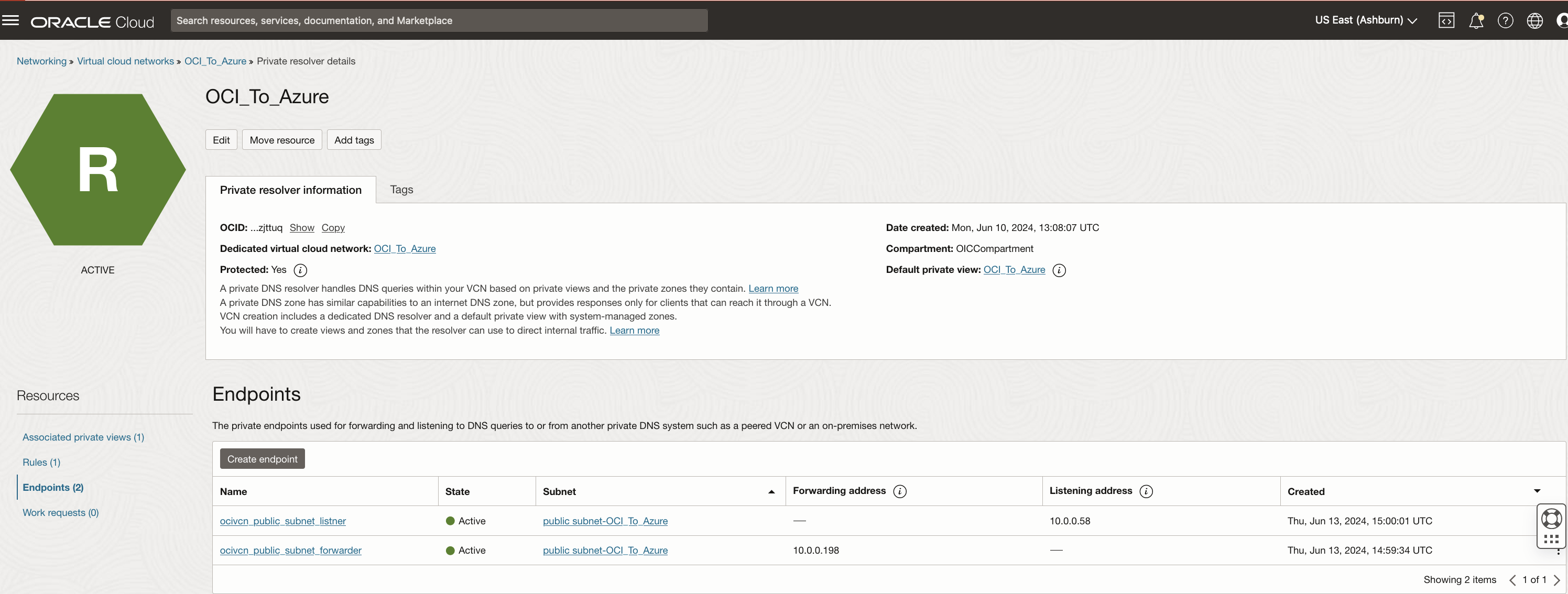

转到 OCI 控制台,导航到网络、虚拟云网络和 DNS 解析程序。

-

创建监听和转发端点。

-

设置端点以转发 Microsoft Entra Domain Services 管理的域的 DNS 查询。

-

在端点下,单击创建端点以配置 DNS 转发。

-

输入端点的名称。

-

从列表中选择一个 VCN 子网(使用 Azure VNet 配置站点到站点的同一 VCN 子网),然后选择端点类型作为转发。保留可选字段,然后单击创建。

-

对于监听端点,重复子步骤 1 到 4。

-

-

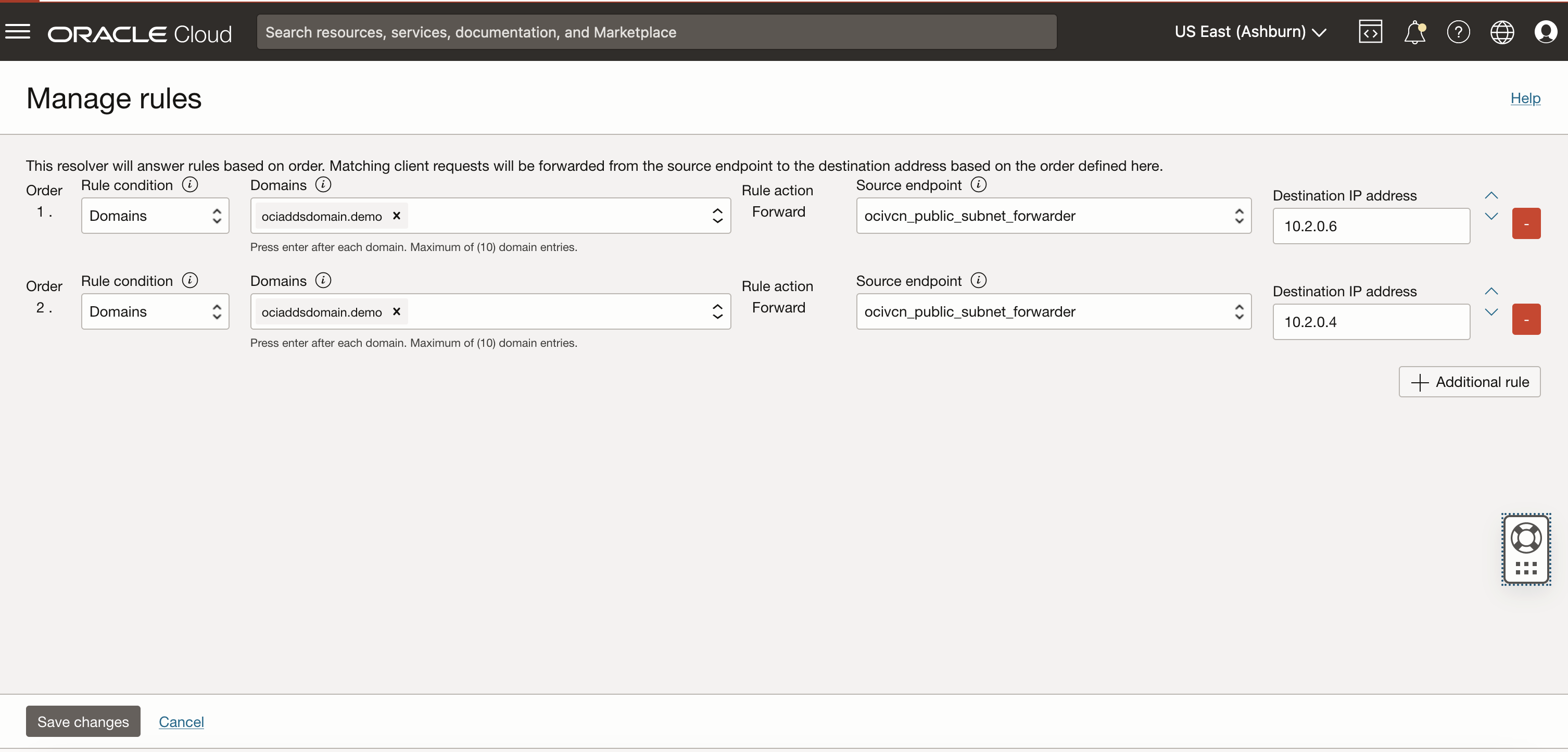

在 OCI 中配置规则。

-

定义用于控制 VCN 内 DNS 流量的规则。

-

配置转发规则以将 Microsoft Entra Domain Services 管理的域的查询定向到任务 3.2 中创建的端点。

-

在规则条件下,单击域和管理规则。

-

在域中,输入在任务 2 中创建的域。

-

在源端点下,选择在任务 3.2 中创建的端点。

-

输入任务 2 中注明的 Microsoft Entra Domain Services 的 IP 地址。

-

对第二个 IP 地址重复子步骤 1 到 6。

-

在 OCI VCN 中设置的 DNS 解析可确保 OCI 实例能够通过与 Microsoft Azure 建立的 VPN 连接安全地解析由 Microsoft Entra Domain Services 管理的域名。

注:如果要将 Microsoft Entra Domain Servers 设为 OCI Instnaces 的 DNS 服务器,则可以跳过任务 3 并编辑默认 DHCP 选项 -> DNS 类型:选择 "Custom Resolver"(定制解析程序)-> "Enter the DNS Servers IP address(Azure Domain Service IP)"(输入 DNS 服务器 IP 地址)-> "Select Custom Search Domain"(选择定制搜索域),并在 "Search Domain"(搜索域)下提及 "Created Microsoft Entra Domain Service"(已创建的 Microsoft Entra 域服务)的域名。停止并启动 OCI 的所有服务器以得到反映。

任务 4:验证 DNS 配置和网络连接

我们在 OCI VCN 中配置了 DNS 解析并部署了 VM。现在,验证设置并启用从 OCI Windows Server 实例到 Microsoft Entra Domain Services IP 的 Internet 控制消息协议 (Internet Control Message Protocol,ICMP) ping。

-

在 OCI 中创建 Windows Server VM。

-

转到 OCI 控制台,导航到计算和实例。

-

单击创建实例。

-

从可用映像中选择 Windows Server 2016 或 2019 标准映像。

-

指定配置 DNS 解析和 VPN 连接的子网。

-

根据需要配置其他实例详细信息(配置、引导卷和网络)。

-

-

在 OCI 中配置网络安全规则。

-

转到 OCI 控制台,导航到网络和虚拟云网络 (Virtual Cloud Networks,VCN) 。

-

编辑与部署 Windows Server VM 的子网关联的安全列表。

-

添加入站规则以允许来自网络的端口

3389(RDP) 上的 TCP 流量。 -

添加入站规则以允许 Azure VNet CIDR 范围 (

10.2.0.0/16) 中的 ICMP 流量 (ping) 到 Azure VM 的 IP 地址。

-

-

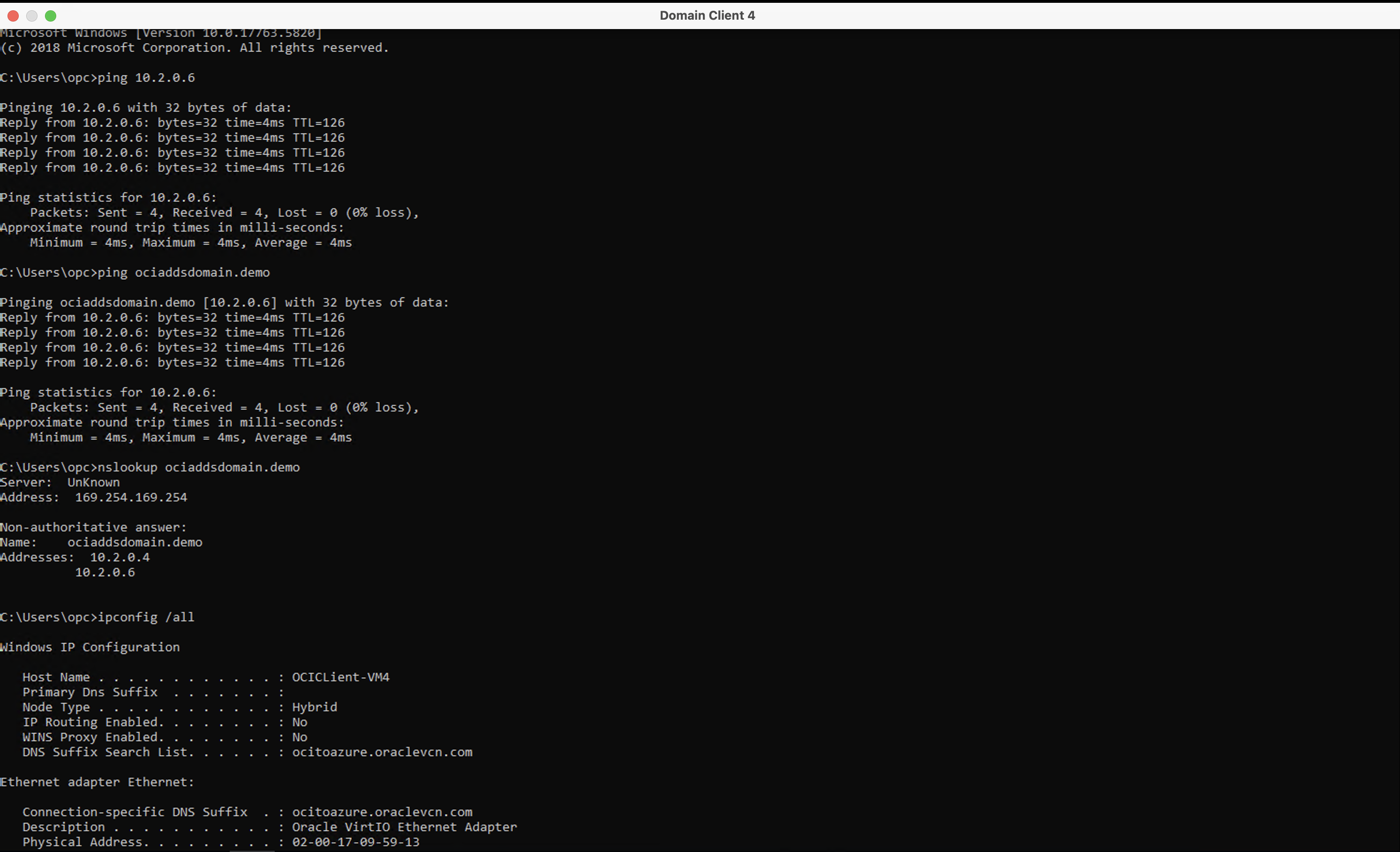

验证网络连接。

-

登录到 OCI 中的 Windows Server VM。

-

打开命令提示符,然后使用

ping命令测试与 Microsoft Entra Domain Services 的专用 IP 地址的连接。示例命令:

ping <Azure Entra Domain Service IP>ping <Azure Entra Domain>nslookup <Azure Entra Domain>

ICMP ping 和

nslookup测试确认 OCI Windows Server 实例与 Microsoft Entra Domain Services 之间的连接。 -

任务 5:将 Windows Server VM 加入 Microsoft Entra Domain Services

在验证 DNS 和网络连接后,下一个任务是将 OCI Windows Server VM 连接到 Microsoft Entra Domain Services。按照以下步骤完成域加入过程。

-

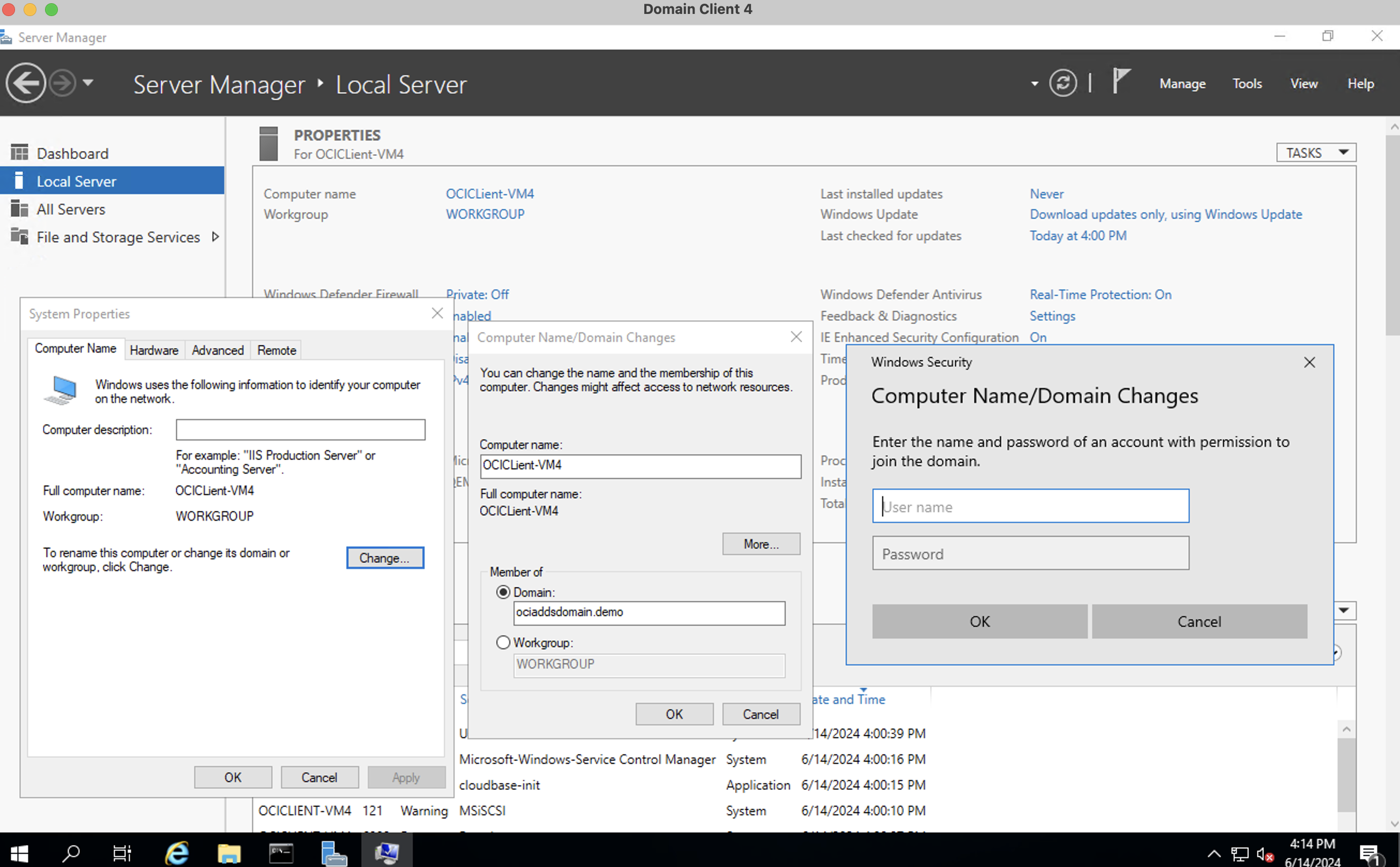

访问系统属性。

-

在 Server Manager(服务器管理器)中,单击左侧窗格中的 Local Server(本地服务器)。

-

在 Properties(属性)部分中,单击 Computer Name/ WorkGroup(计算机名称),将显示系统属性窗口。

-

-

加入域。

-

在 System Properties(系统属性)窗口中单击 Change(更改)。

-

选择域并输入 Microsoft Entra Domain Services 域名。

-

单击确定。

-

-

输入身份证明。

- 出现提示时,输入作为 AAD DC Administrators 组成员的用户的凭证。

- 使用

username@domain.com格式,Microsoft Entra ID 用户是管理员组 AAD DC Administrators 的成员。

- 使用

- 出现提示时,输入作为 AAD DC Administrators 组成员的用户的凭证。

-

重新启动 VM 以完成域加入过程。

通过执行以下任务,OCI 中的 Windows Server VM 将加入到 Microsoft Entra Domain Services。

相关链接

确认

- 作者 - Akarsha I K(云架构师)

更多学习资源

浏览 docs.oracle.com/learn 上的其他实验室,或者通过 Oracle Learning YouTube 频道访问更多免费学习内容。此外,请访问 education.oracle.com/learning-explorer 以成为 Oracle Learning Explorer。

有关产品文档,请访问 Oracle 帮助中心。

Integrate Oracle Cloud Infrastructure Compute Instances to Microsoft Entra Domain Services Managed Domain

G10597-01

June 2024