注意:

- 本教程需要访问 Oracle Cloud。要注册免费账户,请参阅开始使用 Oracle Cloud Infrastructure 免费套餐。

- 它使用 Oracle Cloud Infrastructure 身份证明、租户和区间的示例值。完成实验室时,请将这些值替换为特定于云环境的值。

在两个 OCI 区域之间设置静态路由的 Oracle Cloud Infrastructure Site-to-Site VPN

简介

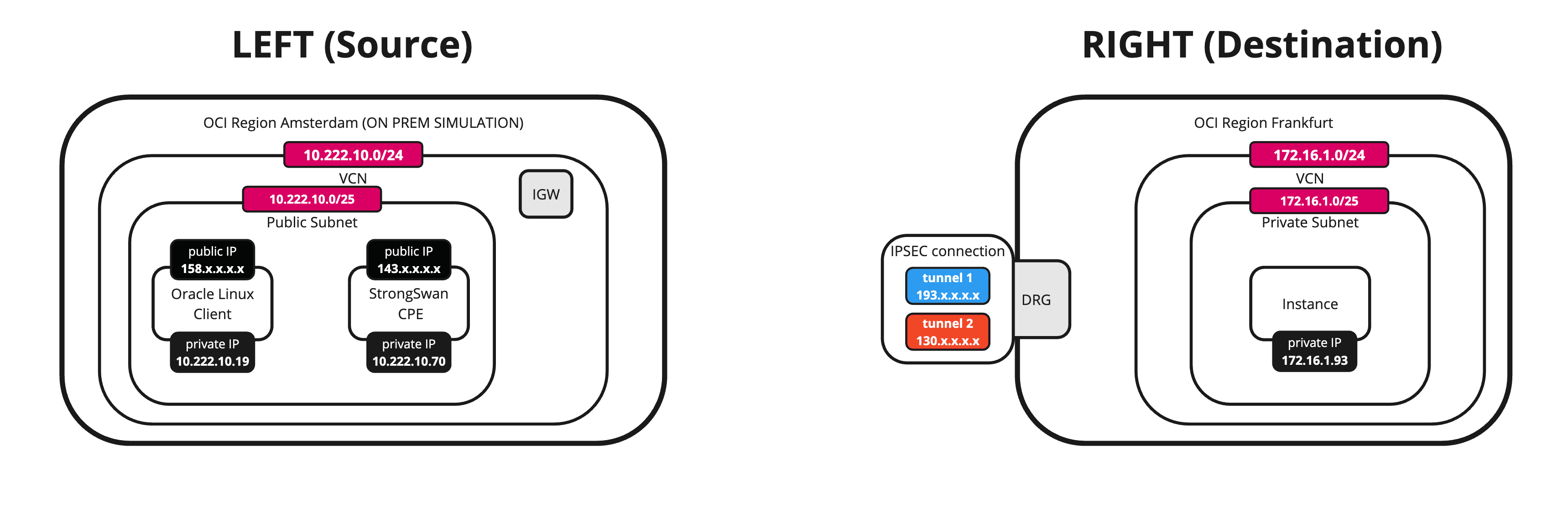

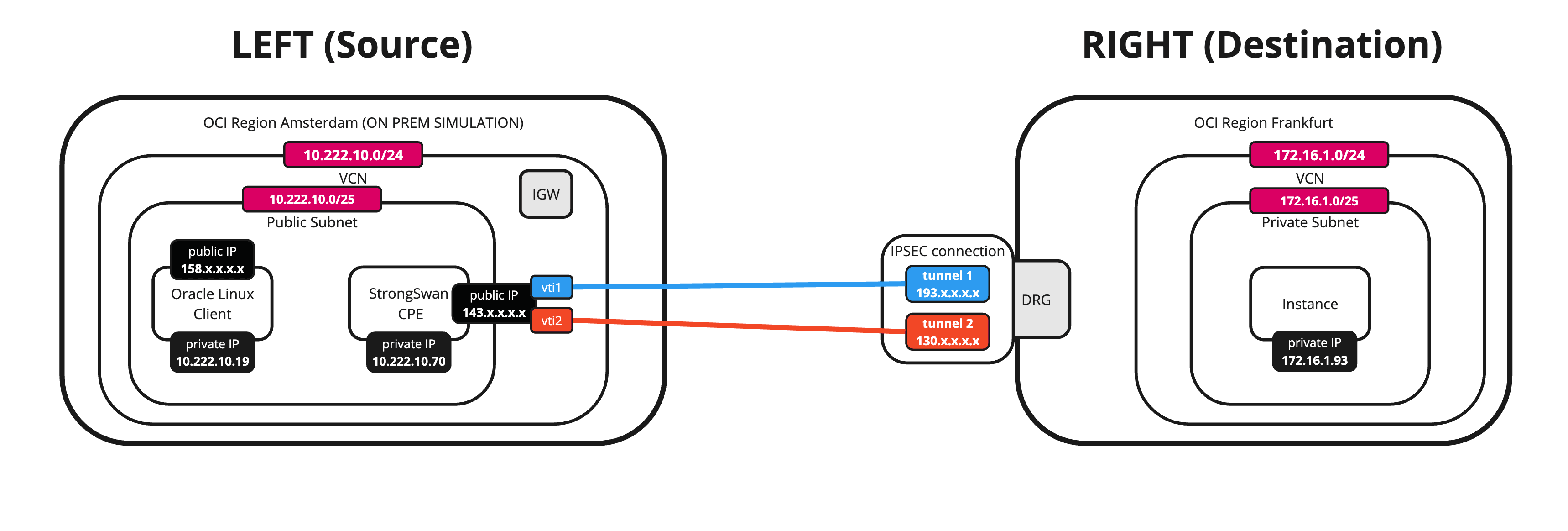

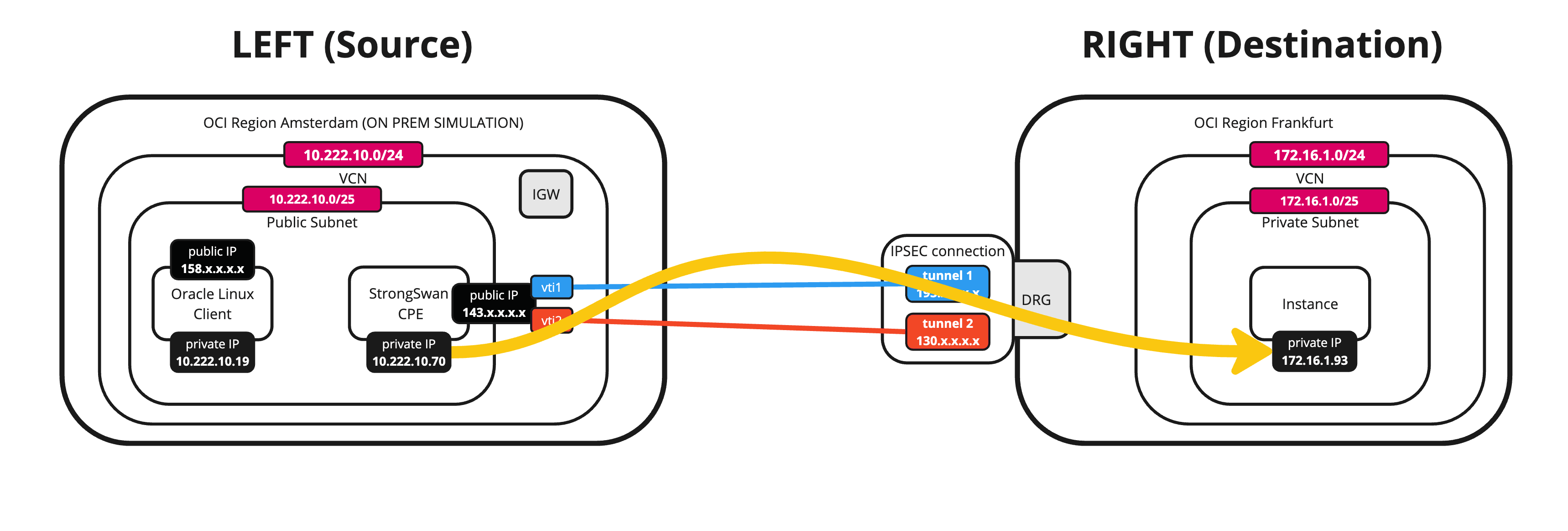

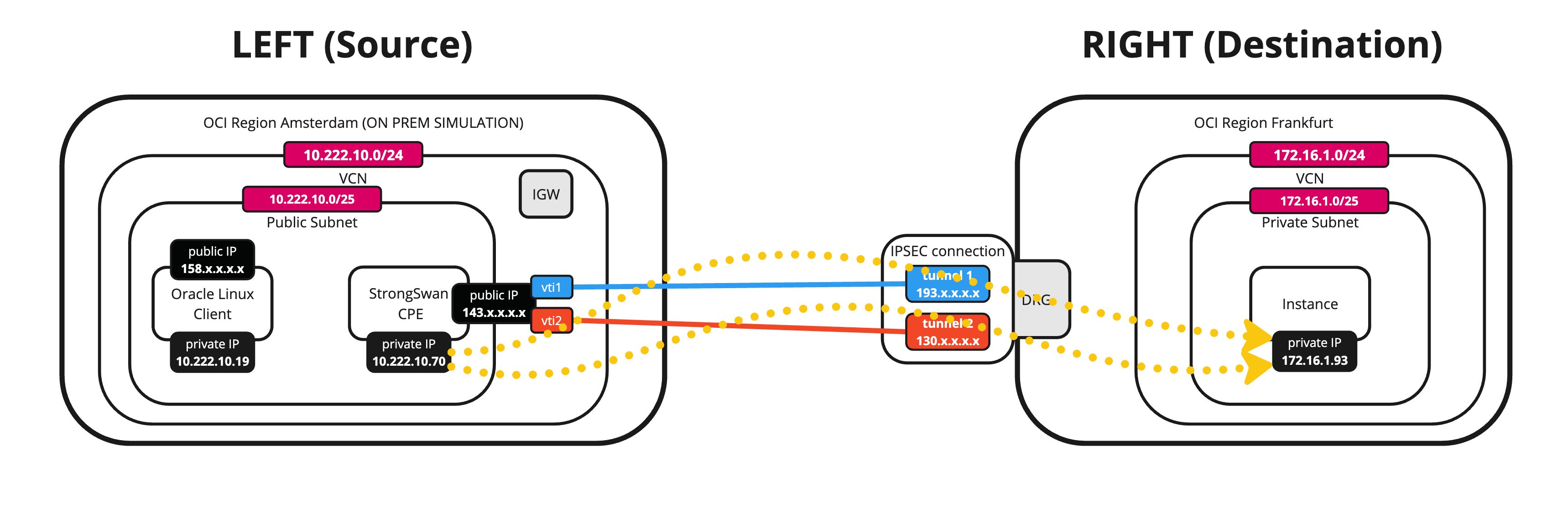

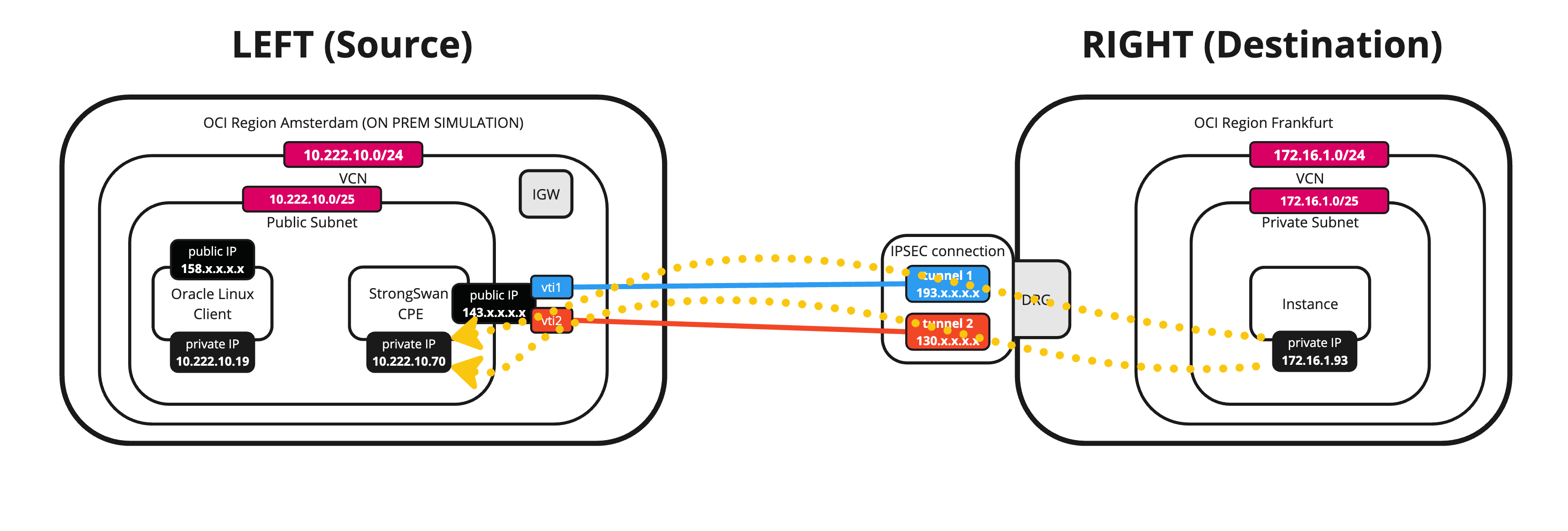

当您的应用、数据库或服务分布在不同的 Oracle Cloud Infrastructure (OCI) 区域或租户中时,在它们之间实现网络通信的首选方法是远程对等连接 (RPC) 对等连接。如果 RPC 对等连接不可行,则另一种方法是建立 OCI Site-to-Site VPN IPSec 连接。虽然 OCI 不支持使用动态路由网关 (DRG) 创建 OCI 站点到站点 VPN IPSec,但您可以一边配置定制 VPN 端点(例如 Libreswan),一边利用 DRG 实现此连接。

如果您需要在内部部署与 OCI 之间设置 OCI 站点到站点 VPN,并且不希望使用 DRG 作为虚拟专用网络 (VPN) 端点,而希望使用您自己的定制 VPN 端点,则还可以使用此方法。

目标

-

使用 Libreswan 作为客户终端设备 (CPE),在两个 OCI 区域之间设置具有静态路由的 OCI 站点到站点 VPN,另一侧使用 DRG。

我们将使用具有两个隧道且启用了等价多路径 (Equal Cost Multi-Path,ECMP) 的 IPSec VPN 连接两个不同的 OCI 区域。我们将在一个 OCI 区域中使用带有 Libreswan 软件的 CPE,并在另一个区域的 DRG 上配置 OCI Site-to-Site VPN。

先决条件

-

创建两个 OCI 区域。

-

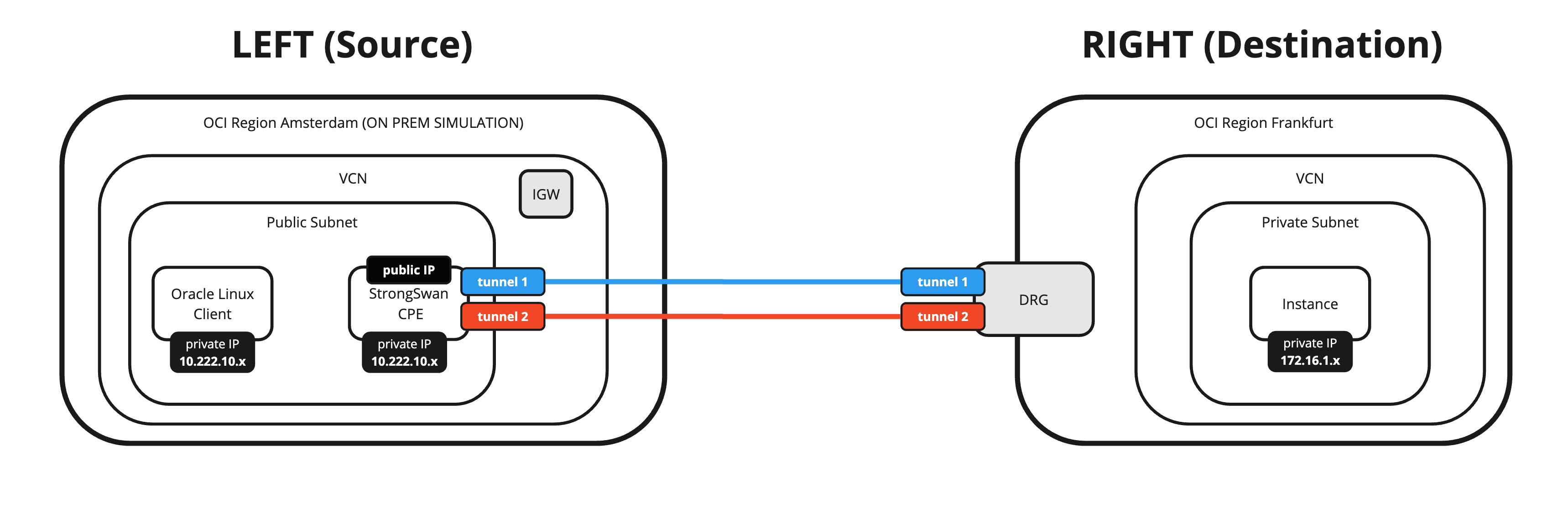

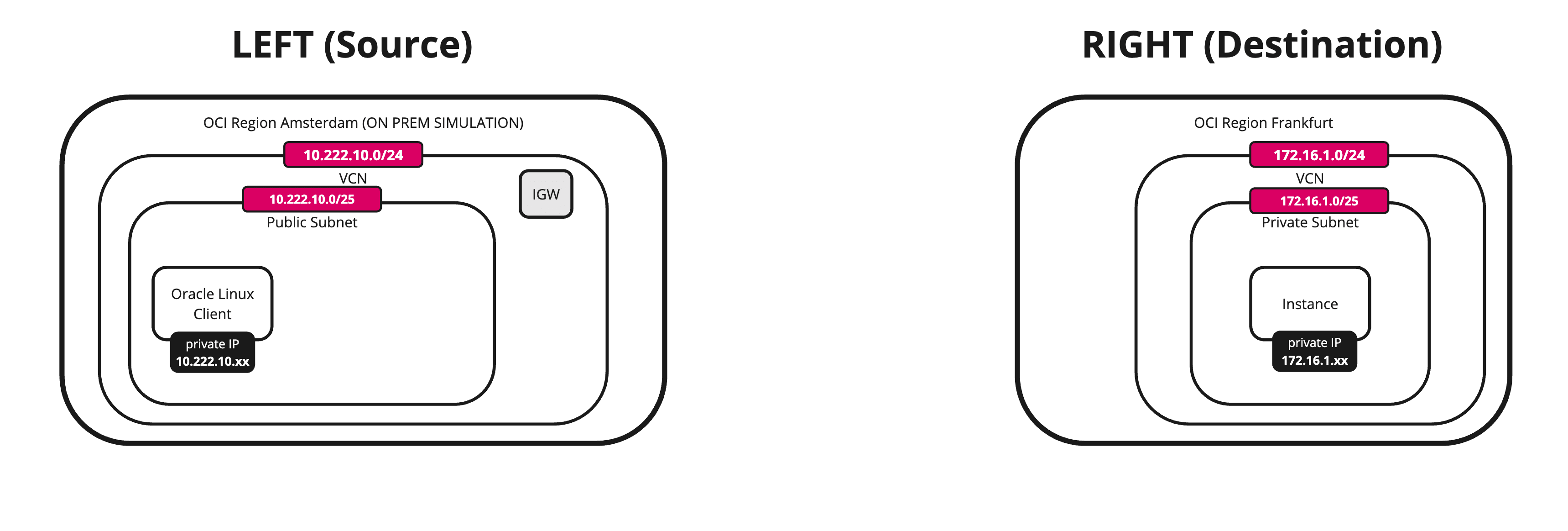

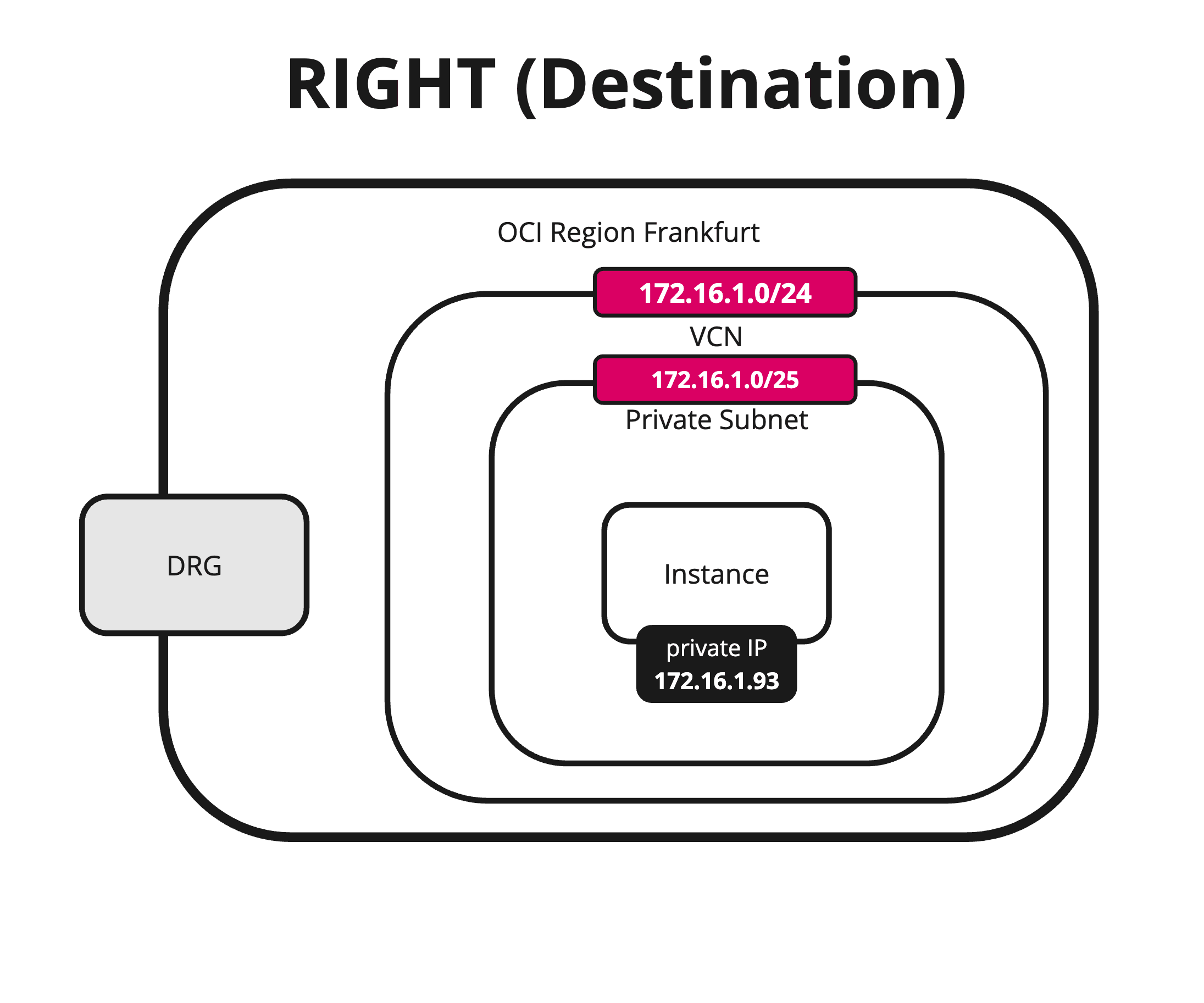

OCI 地区 1(目的地):

- 虚拟云网络 (VCN)

- 专用子网

- DRG

- VCN 附加

- 实例数

在此区域中,DRG 将是 VPN 端点,所有流量都将使用 DRG 的 Internet 连接进行路由。

-

OCI 区域 2(源):

- VCN

- 公共子网

- Internet 网关

- 实例数

在此区域中,Libreswan CPE(OCI 中的实例)将成为 VPN 端点,所有流量都将使用 Internet 网关的 Internet 连接进行路由。

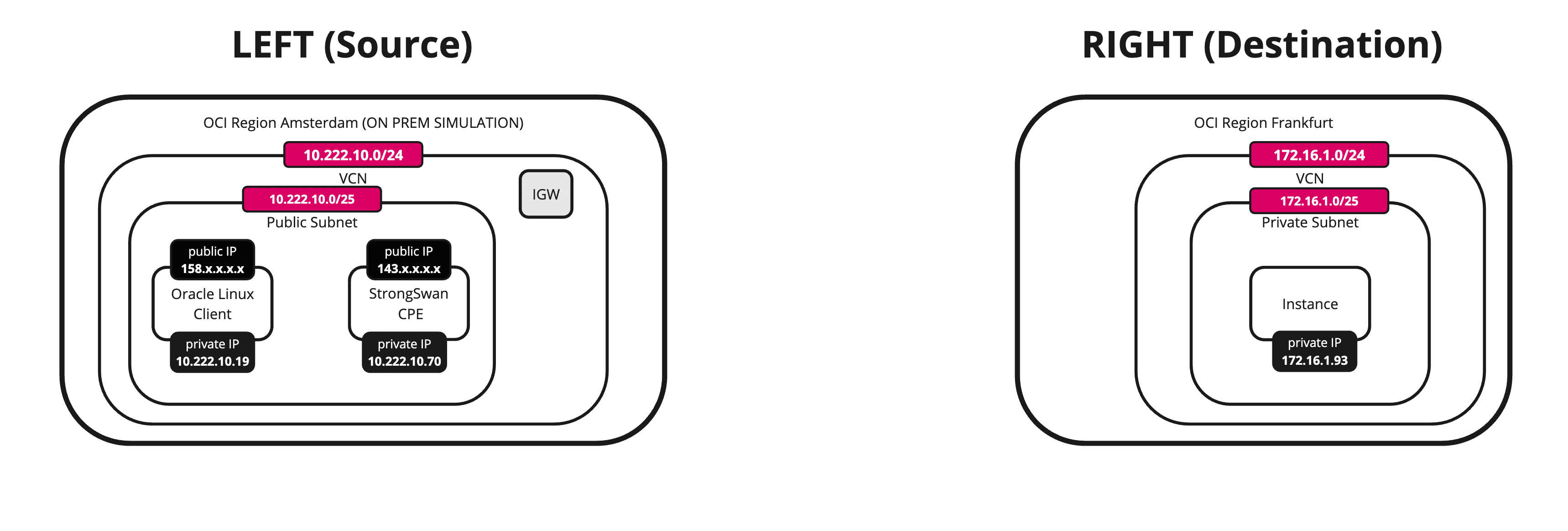

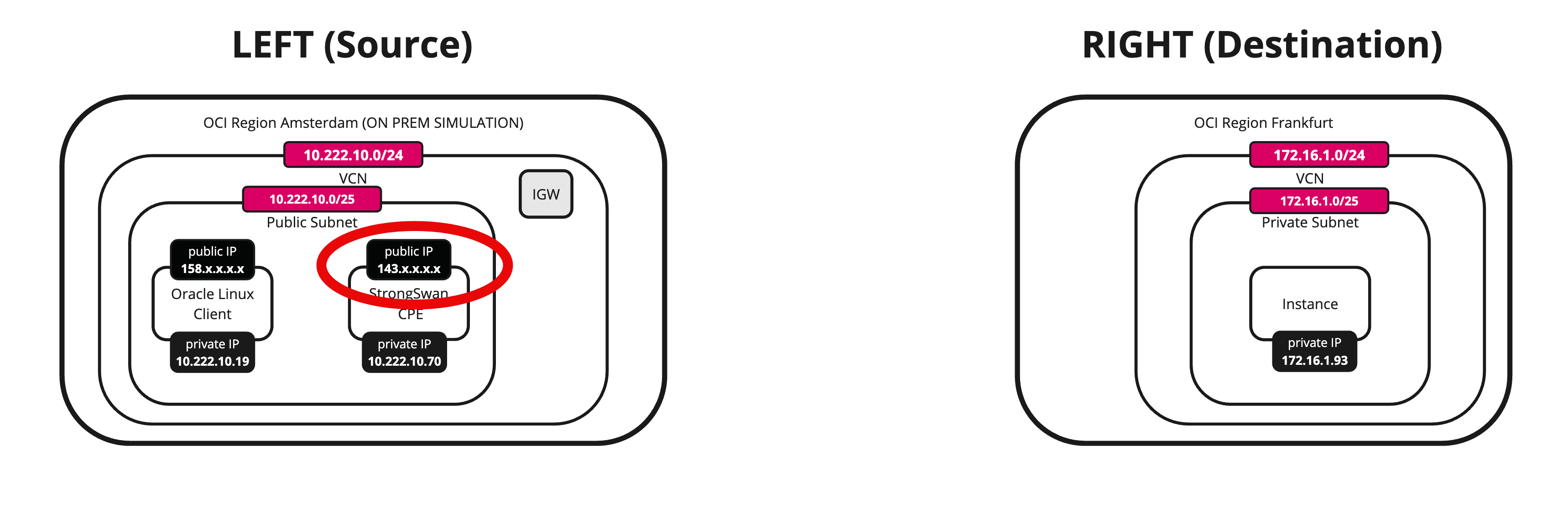

下图显示了我们迄今为止所讨论的内容。

注:请注意,Libreswan CPE 尚未在此映像上。

-

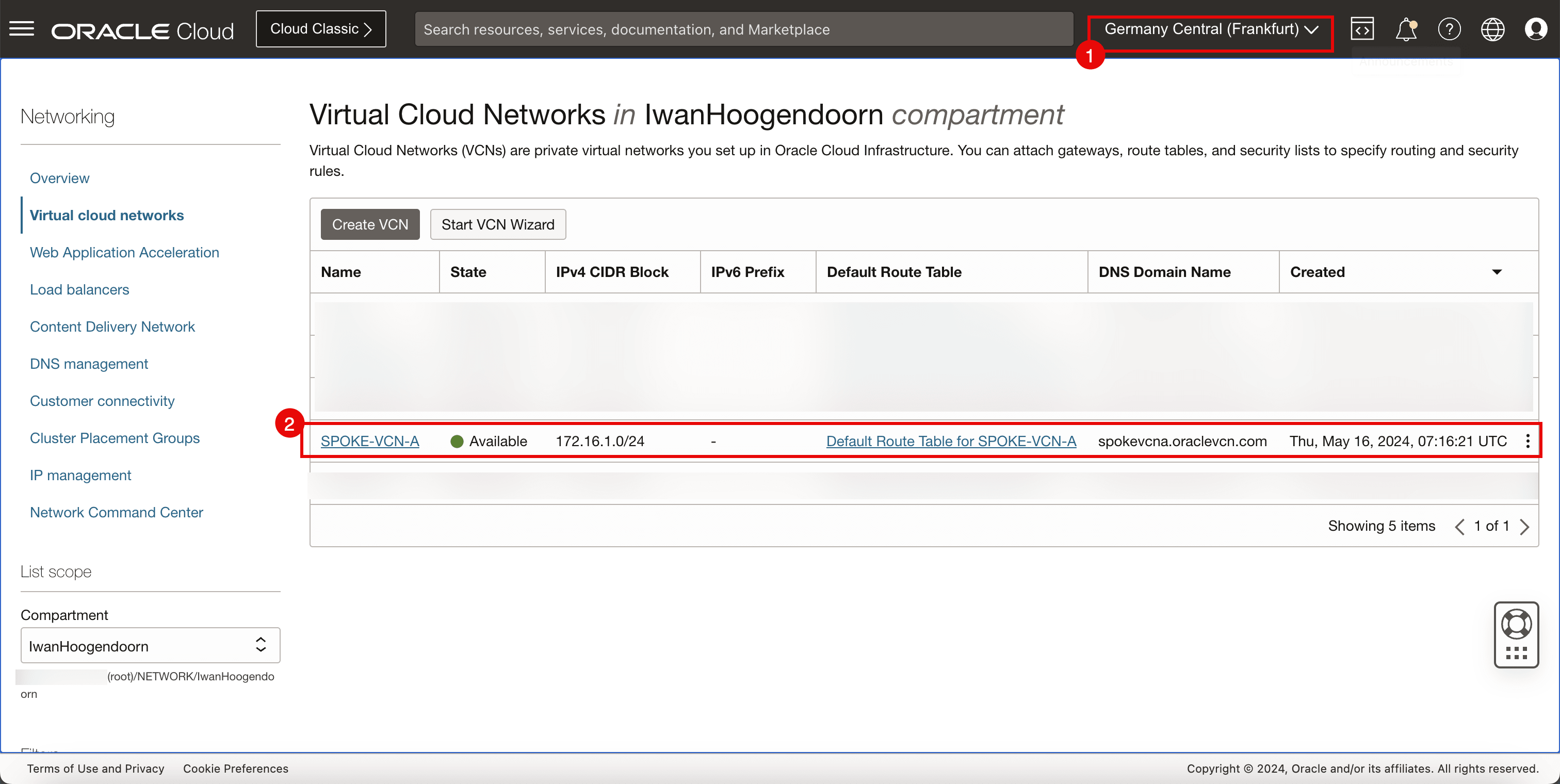

任务 1:查看目标 OCI 区域(VCN、子网、DRG、VCN 附加和实例)

在此任务中,我们将检查我们准备了哪些内容以开始。

-

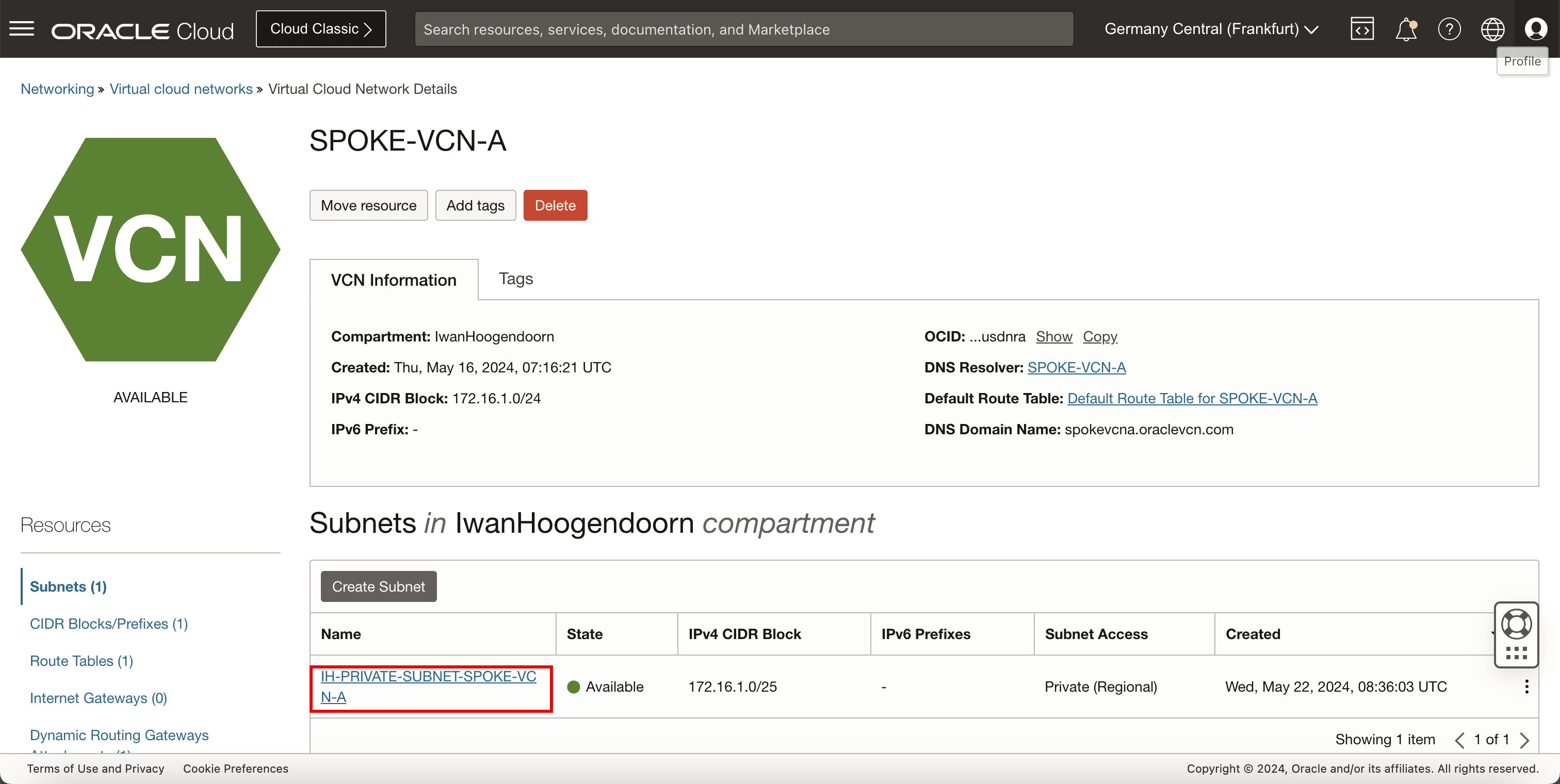

VCN

-

查看目标 OCI 区域。在本教程中,我们将介绍德国中部(法兰克福)OCI 区域。

-

查看 VCN、子网和实例。

-

-

子网

-

查看实例将附加到的专用子网。

-

-

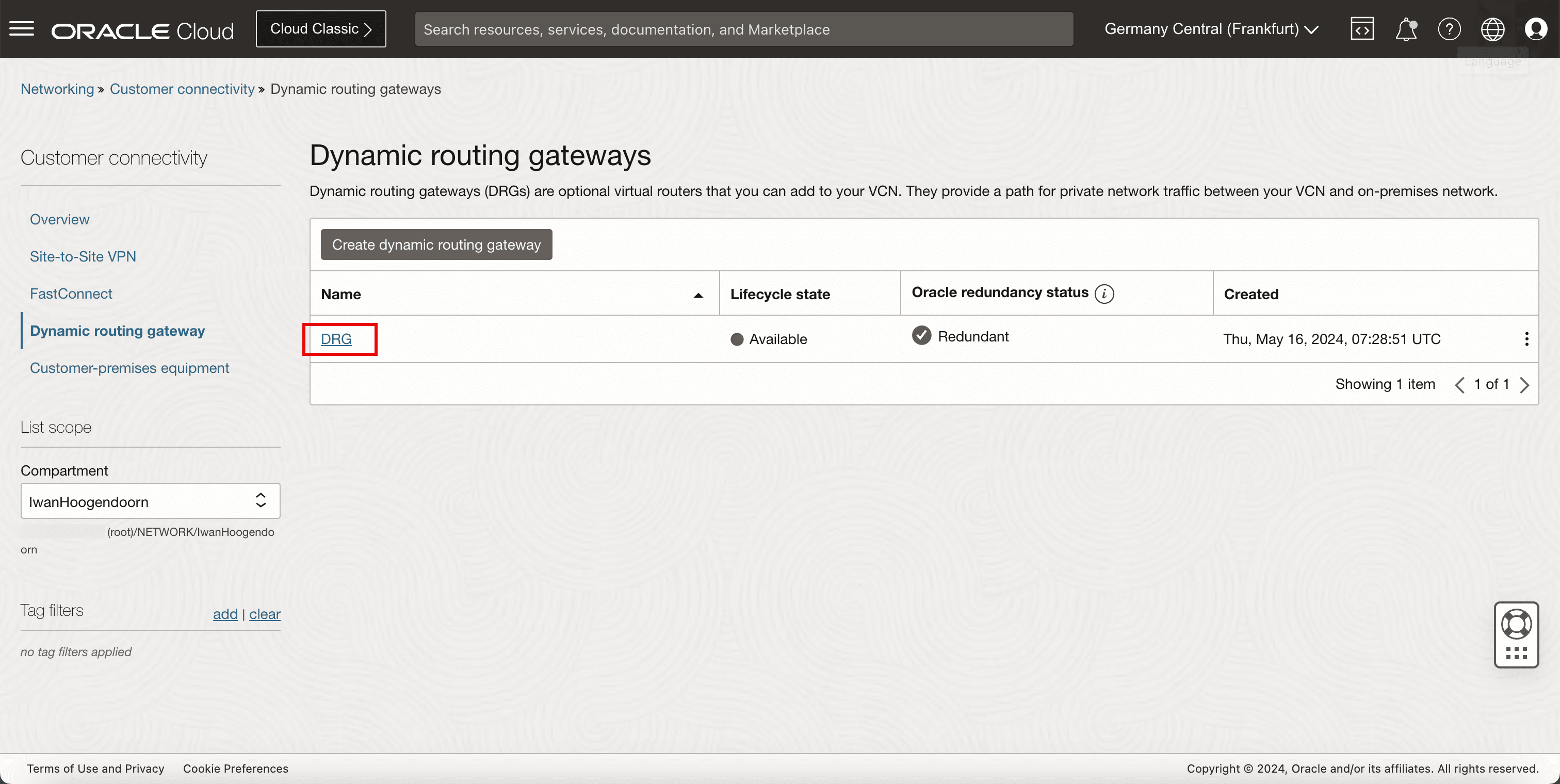

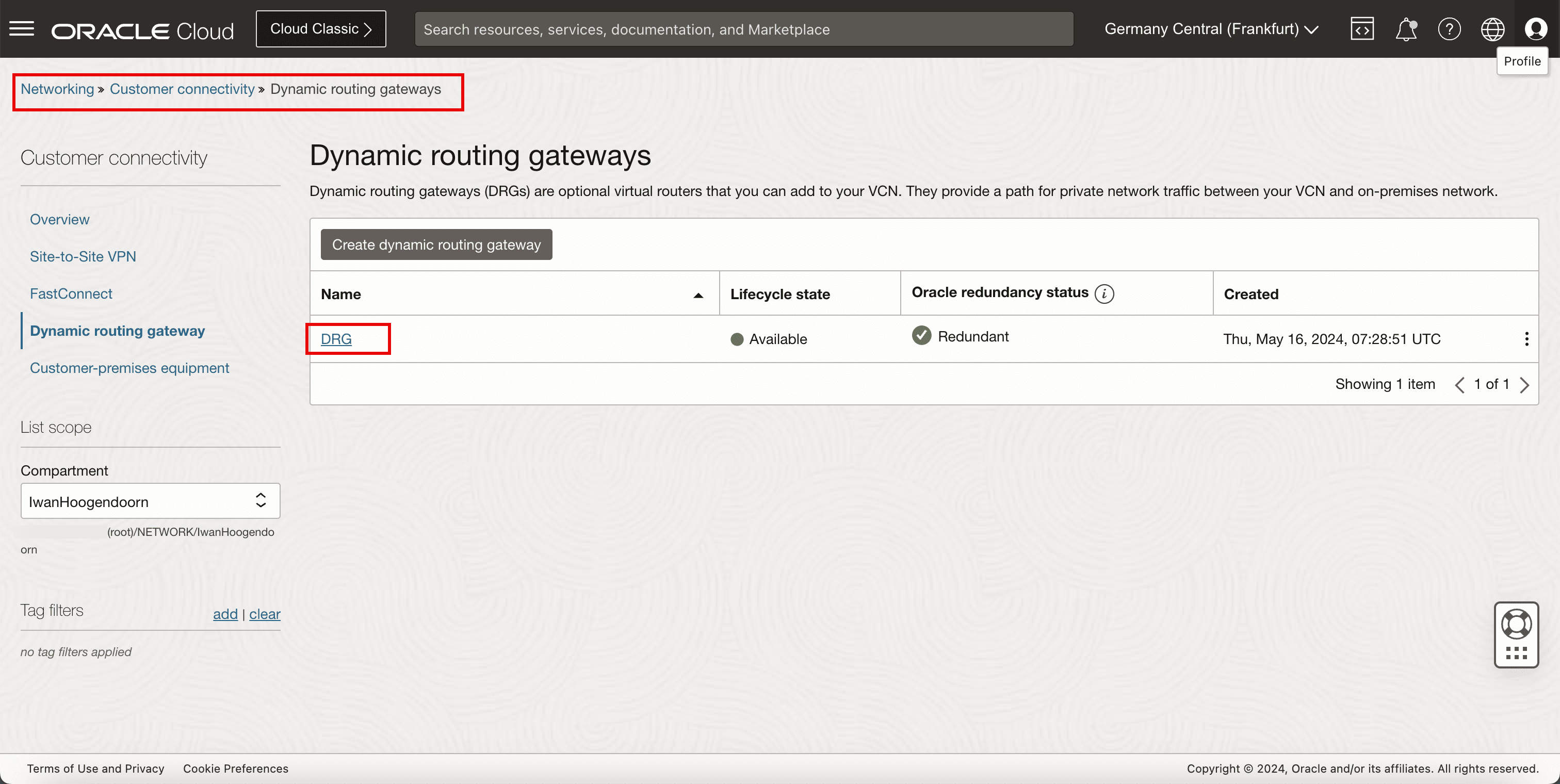

DRG

-

查看将用作 VPN 端点以终止 VPN 的 DRG。

-

-

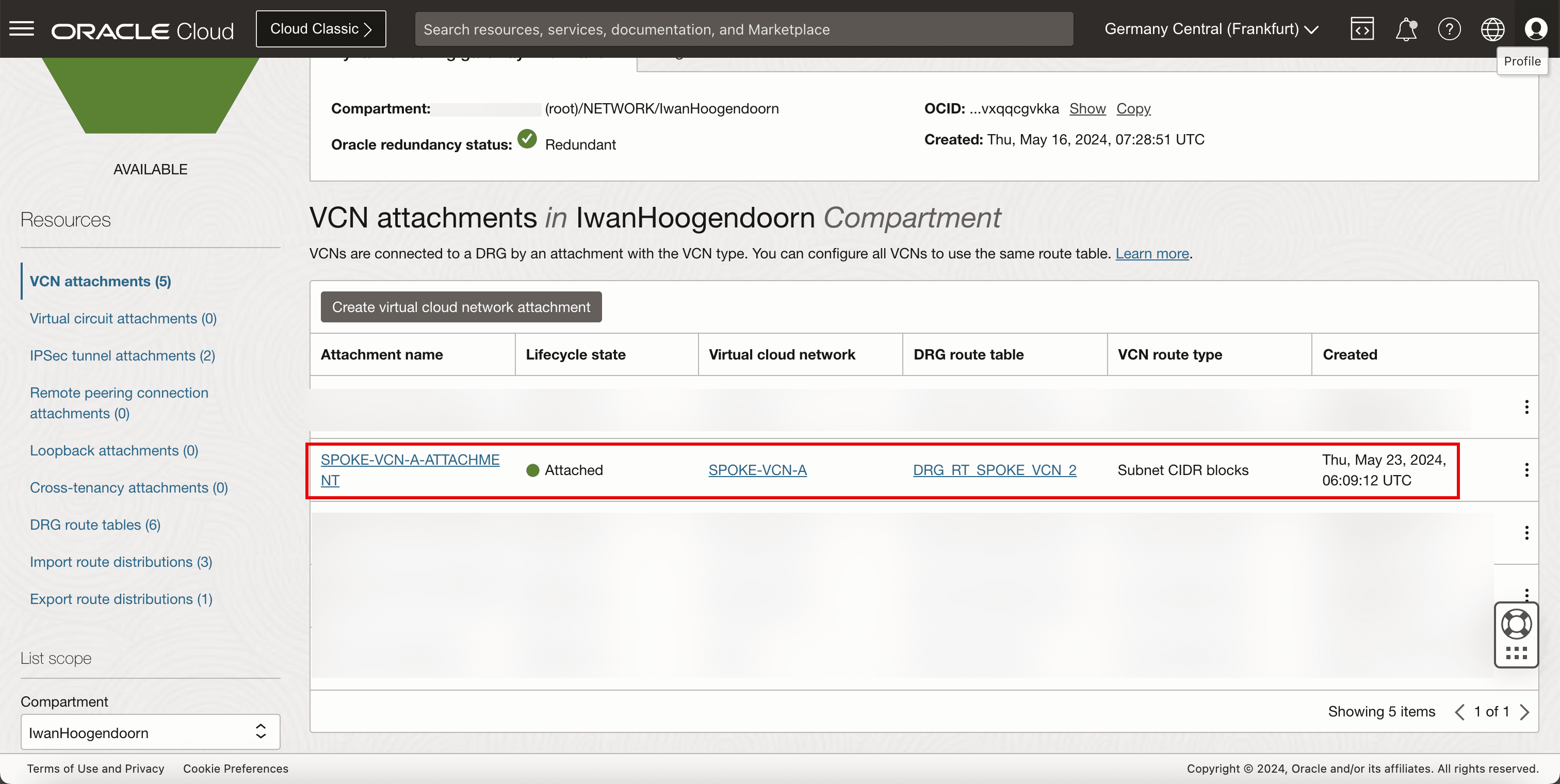

VCN 附加

-

查看 VCN 附加,以确保 VCN 已连接到 DRG,以便 DRG 可以将 VPN 流量路由到正确的 VCN、子网和实例。

-

-

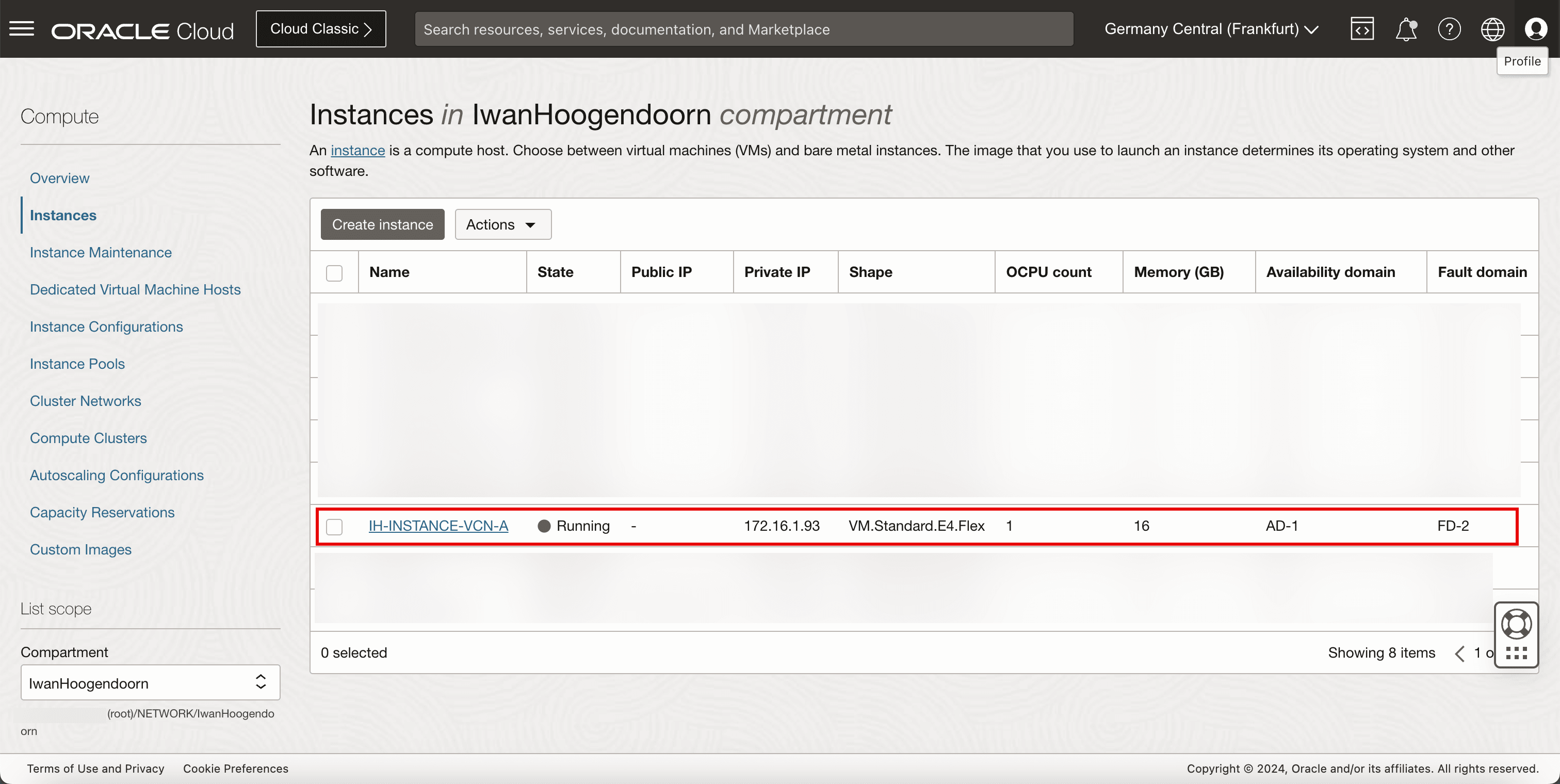

实例

-

查看将用作网络端点以执行网络测试的实例。

-

下图展示了到目前为止我们所创造的。

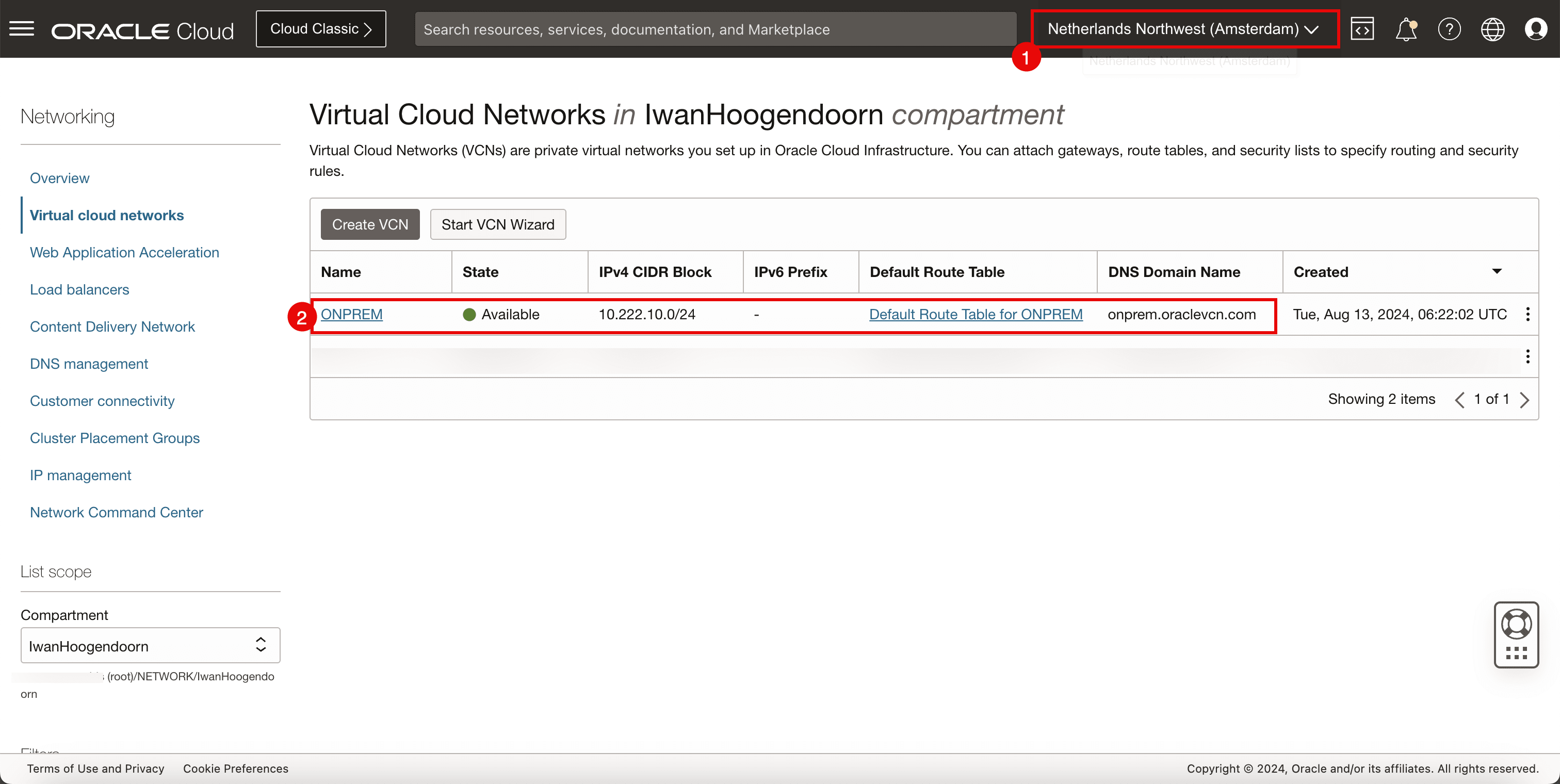

任务 2:查看源 OCI 区域(VCN、公共子网、Internet 网关和实例)

-

VCN

-

查看源 OCI 区域。本教程介绍的是荷兰西北部(阿姆斯特丹)OCI 区域。

-

查看 VCN、子网和实例。

-

-

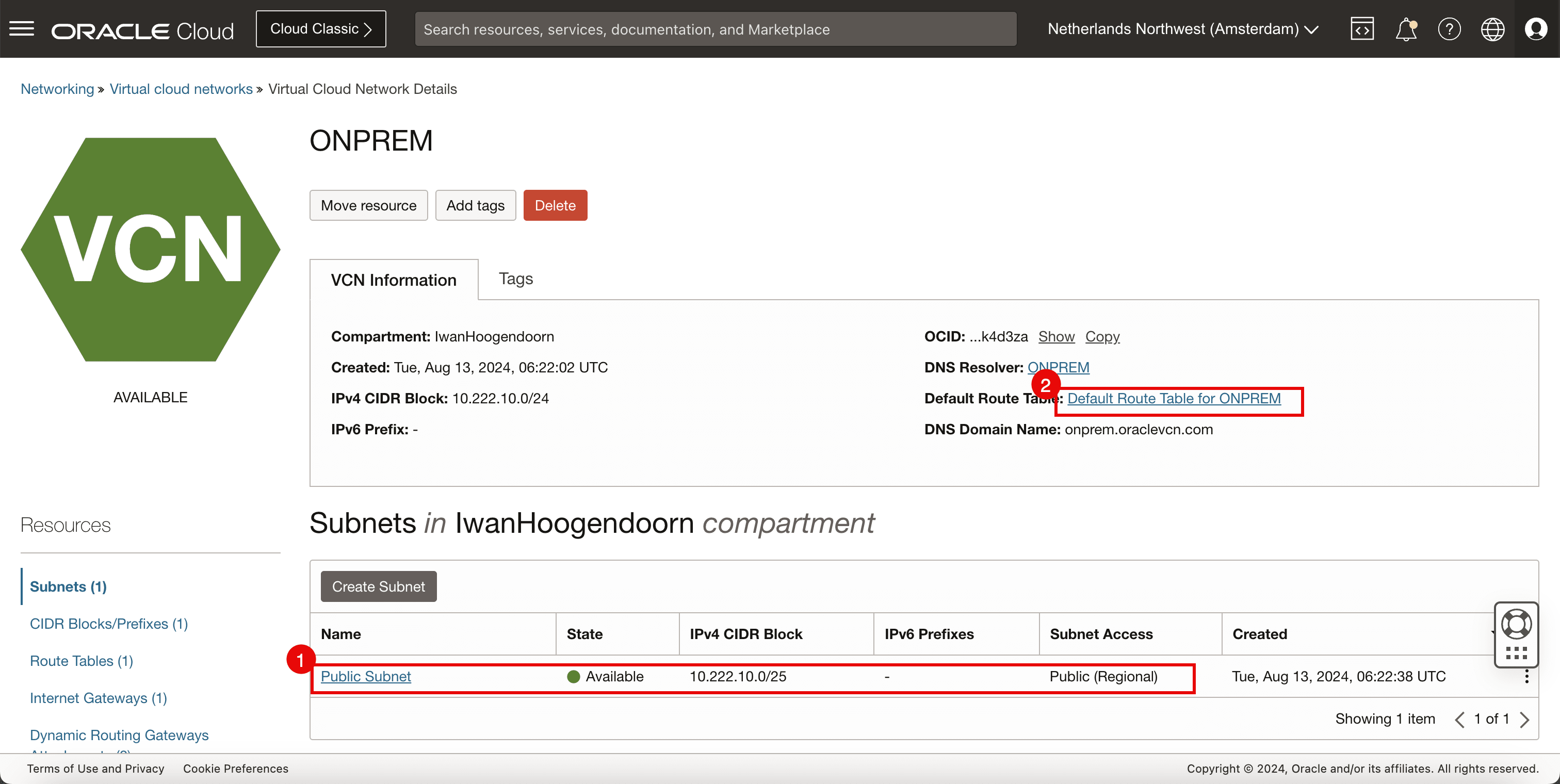

公共子网

-

查看实例和 Libreswan VPN 端点将附加到的公共子网。

-

查看 VCN 的默认路由表。

注:我们需要在此处有一个公共子网,因为我们需要确保 Libreswan VPN 端点可以与 Internet 通信,以便与另一端设置 VPN 连接。

-

-

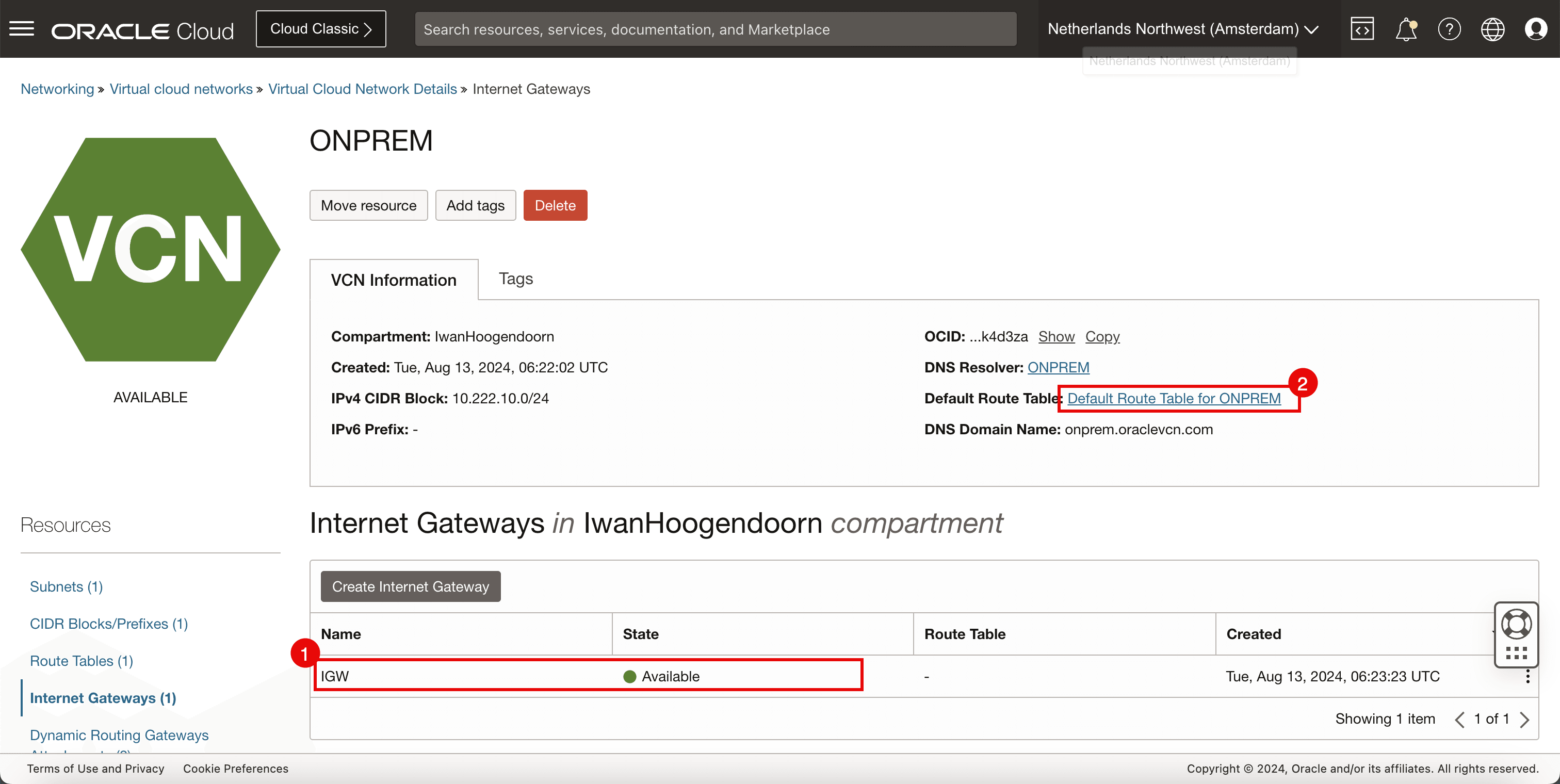

Internet 网关

-

查看 Internet 网关以允许 Internet 连接

-

查看 VCN 的默认路由表。

-

-

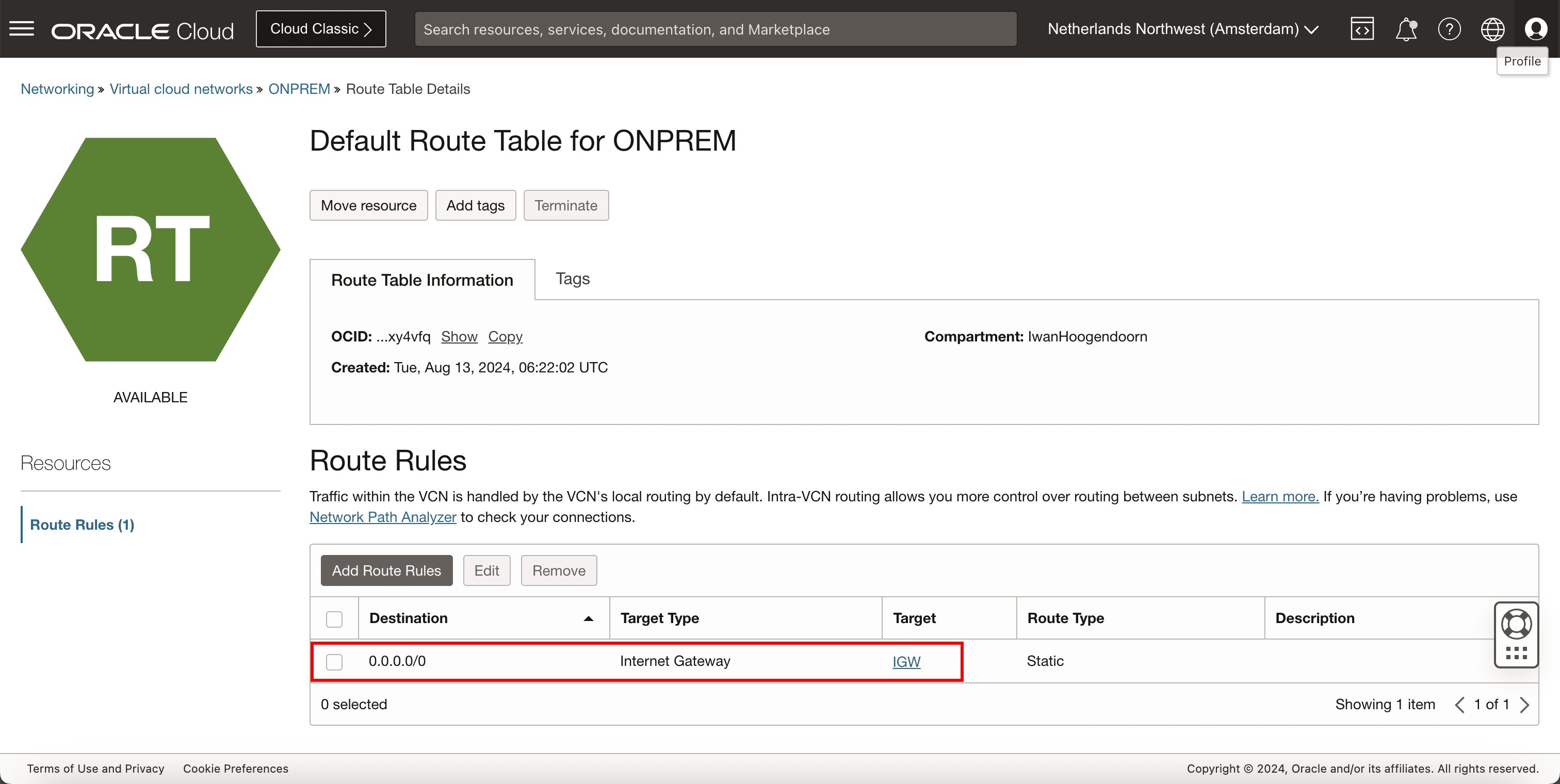

路由表

-

查看 VCN 路由表,并确保所有流量都路由到互联网网关。

-

-

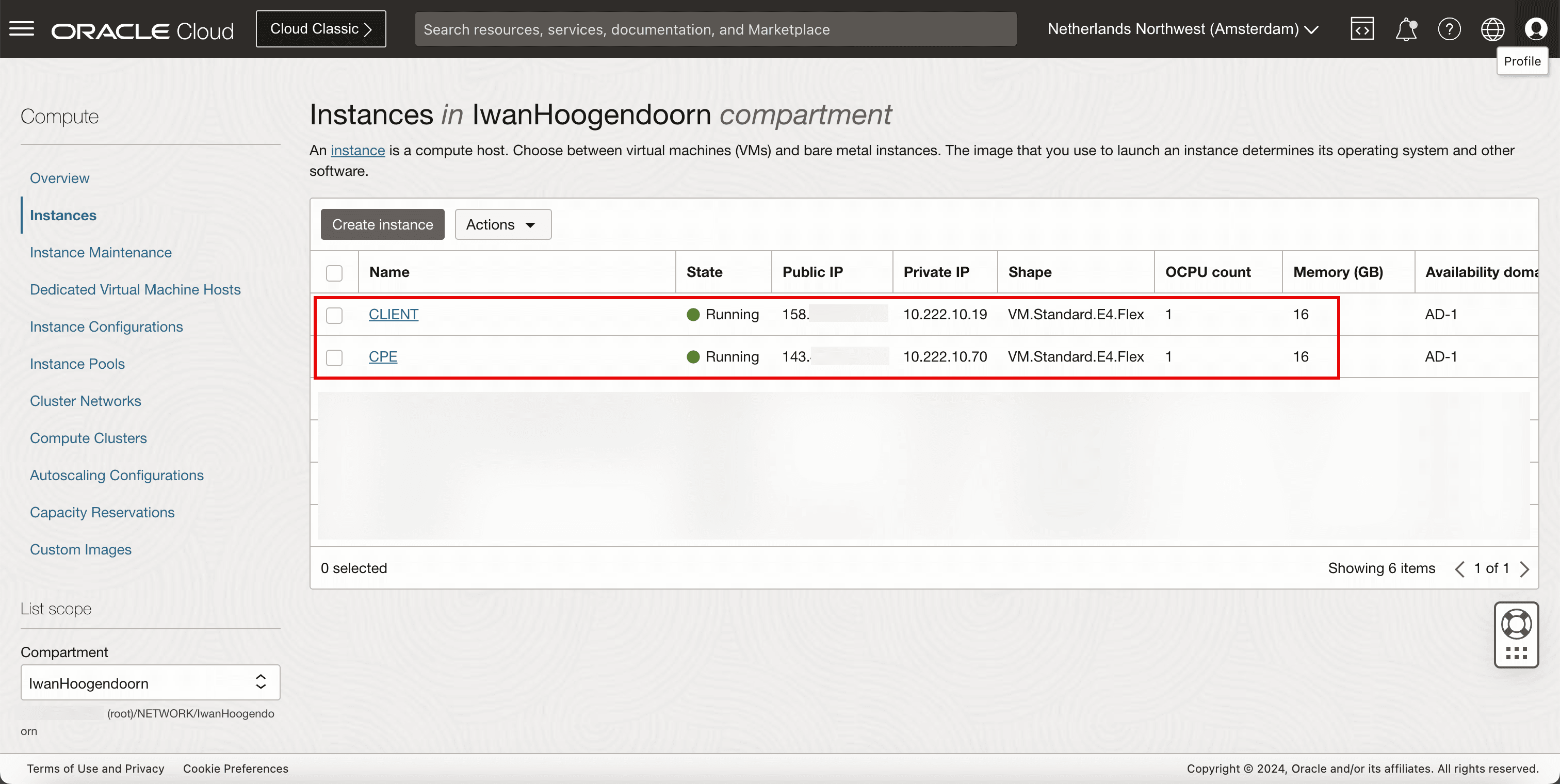

实例

-

查看要用作网络端点的实例以执行我们的网络测试。

-

对于 CLIENT 和 CPE ,我们使用 Oracle Linux 8 作为主操作系统。

-

下图展示了到目前为止我们所创造的。

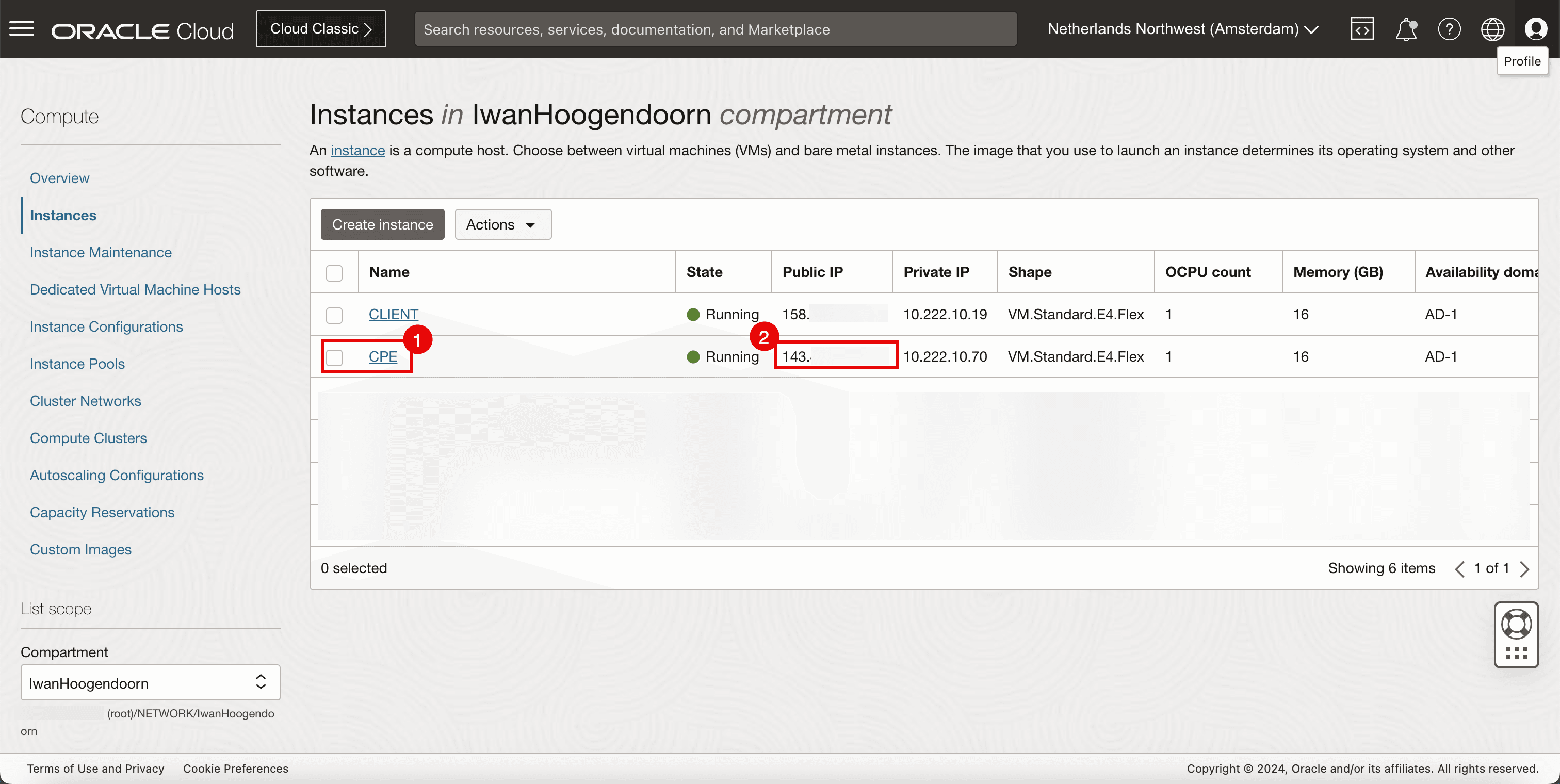

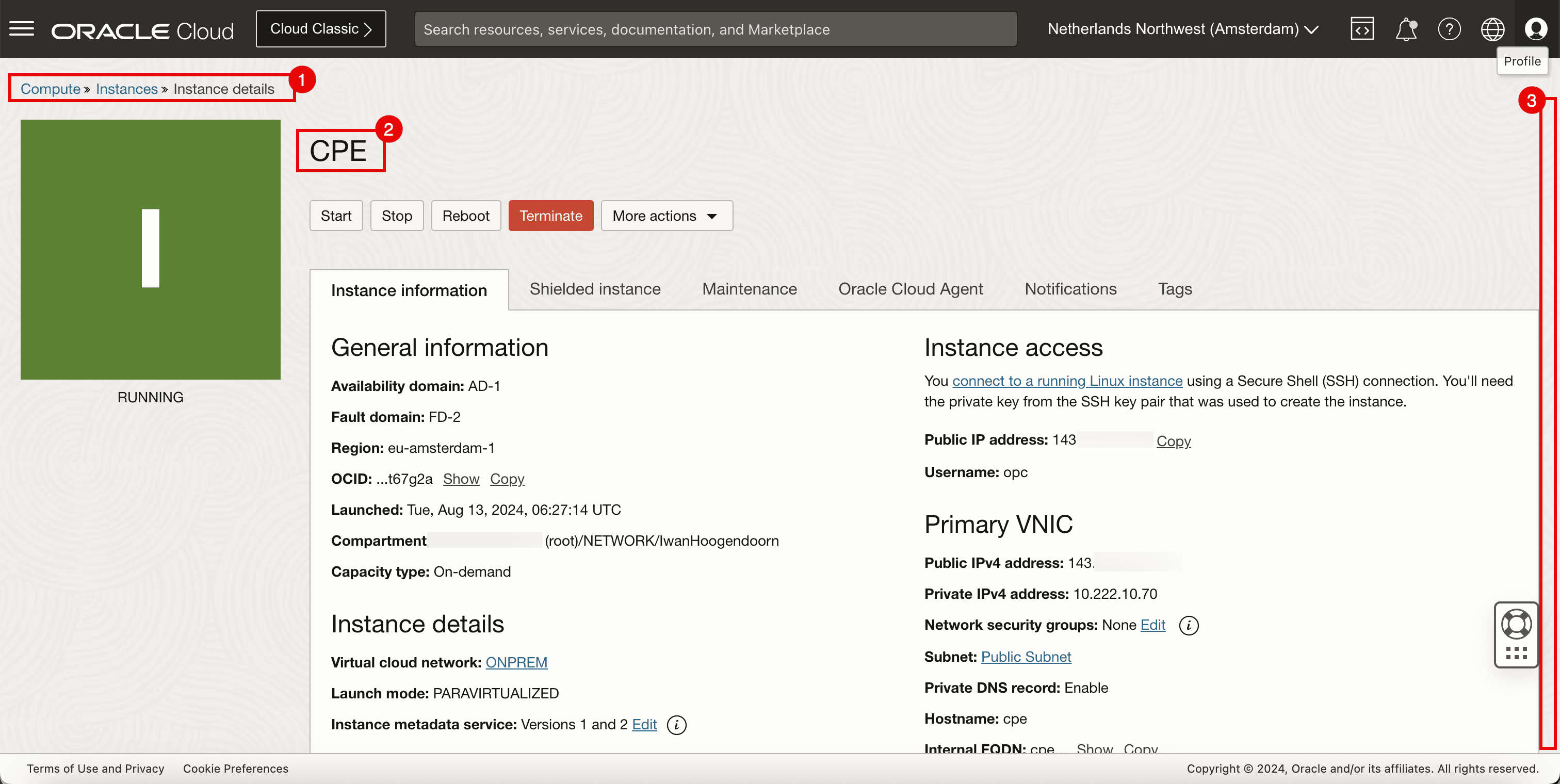

任务 3:从源 OCI 区域收集 CPE 实例的公共 IP 地址

-

转到 OCI 控制台。

-

在源 OCI 区域中,我们部署了一个负责 VPN 终止(VPN 端点)的实例。

-

收集在此 VPN 端点上配置的公共 IP 地址。对于本教程,此公共 IP 地址从 143 开始。

-

-

下图展示了到目前为止我们所创造的。

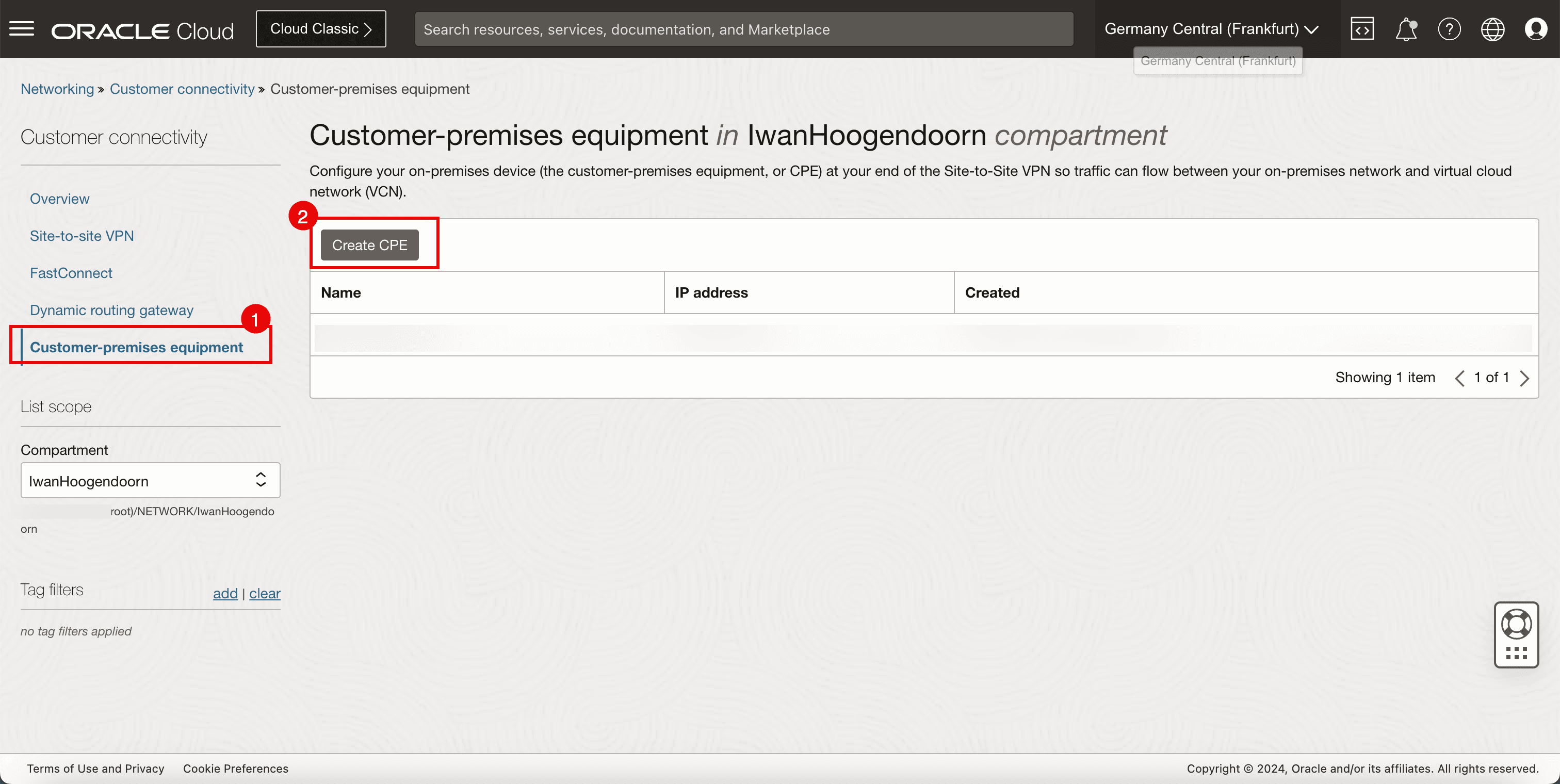

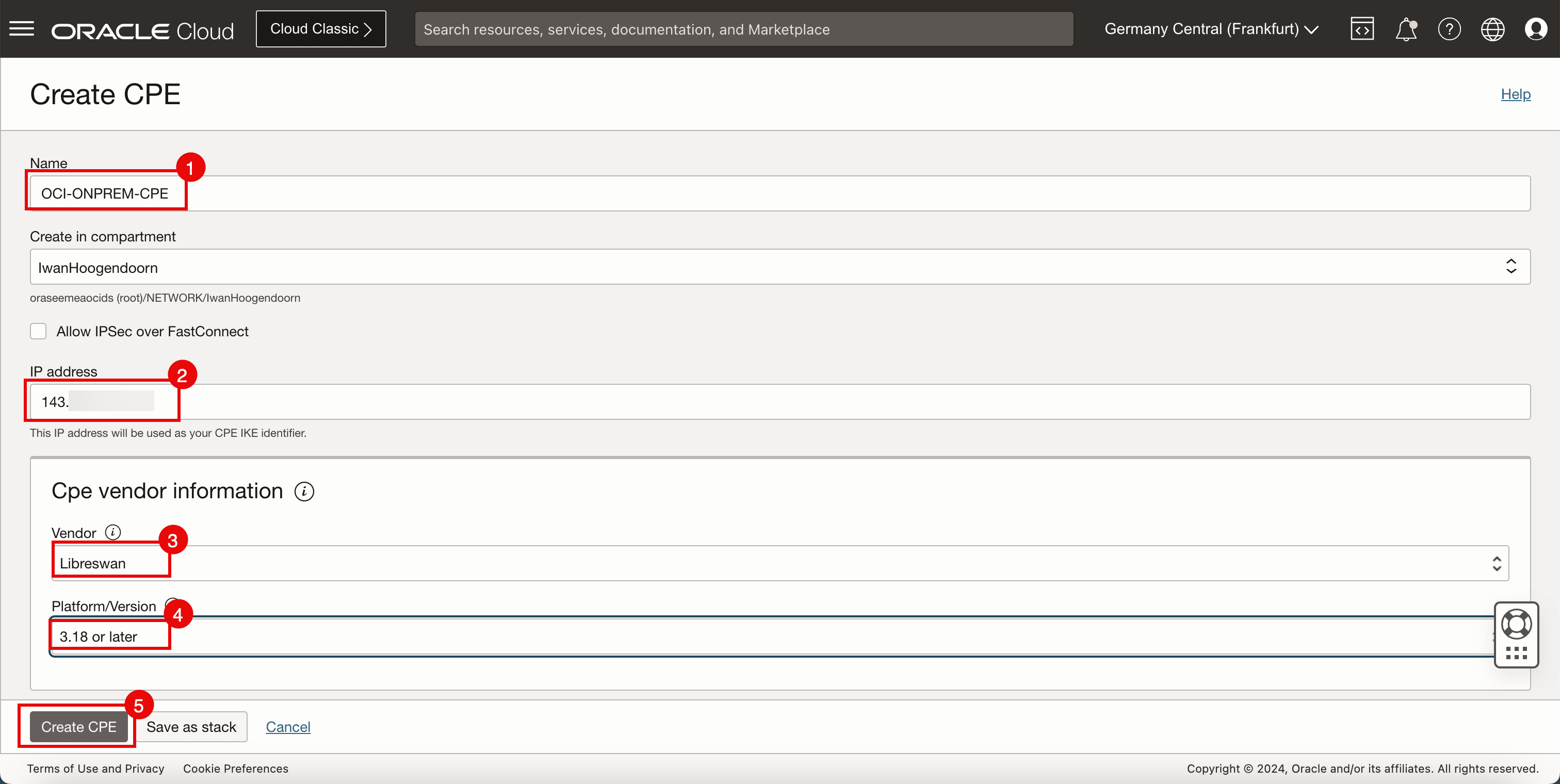

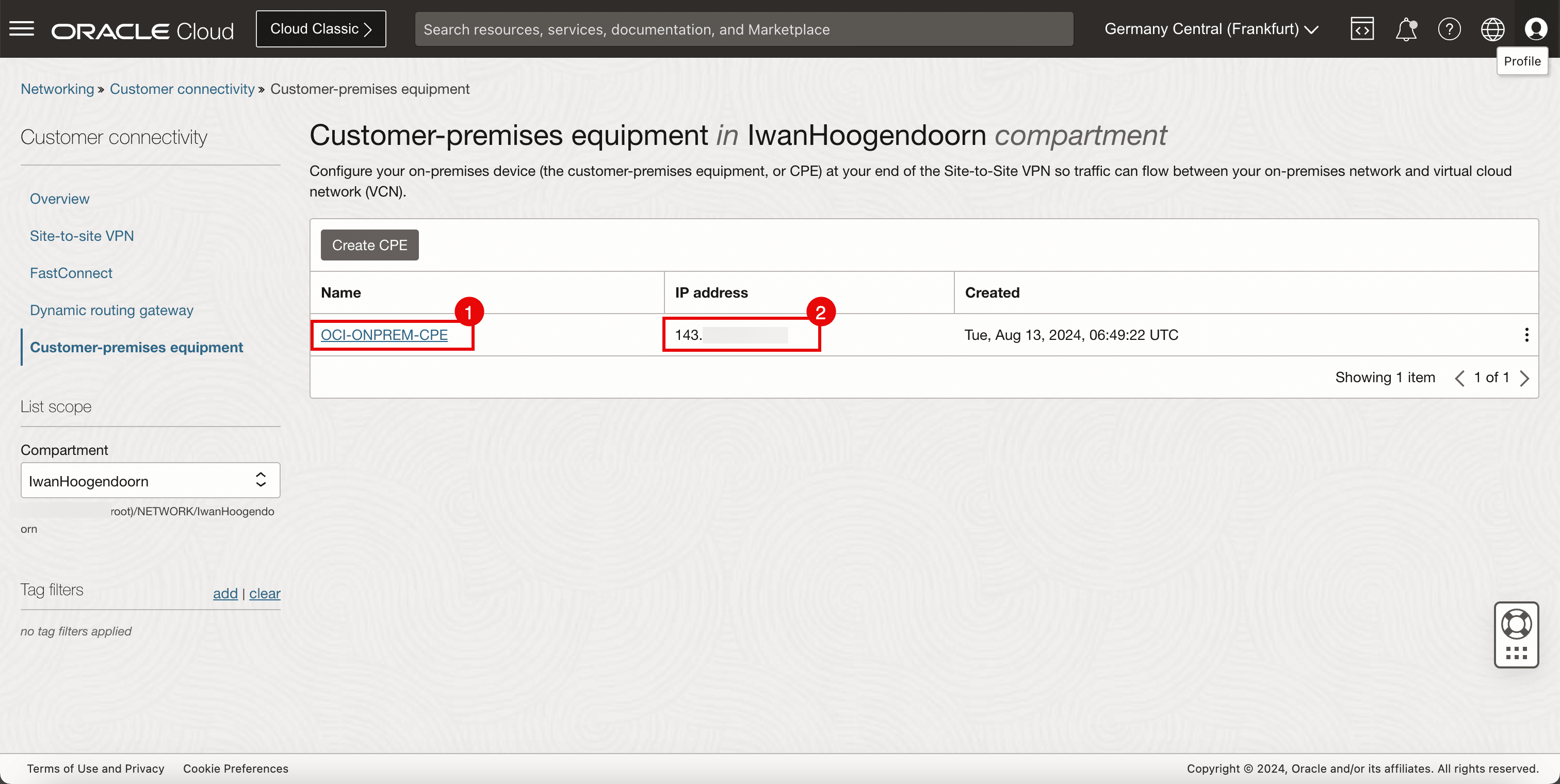

任务 4:在目标 OCI 区域中创建新的 CPE

-

转到 OCI 控制台,导航到网络、客户连接、动态路由网关,然后单击 DRG。

- 单击 Customer premises equipment(客户终端设备)。

- 单击 Create CPE 。

-

输入以下信息。

- 名称:输入 CPE 的名称。

- 公共 IP 地址:输入在任务 3 中收集的公共 IP 地址。

- 供应商:选择 Libreswan 。

- Platform/Version(平台/版本):选择 CPE 平台版本。

- 单击 Create CPE 。

- 请注意,CPE 现已创建。

- 记下 CPE 的公共 IP 地址。

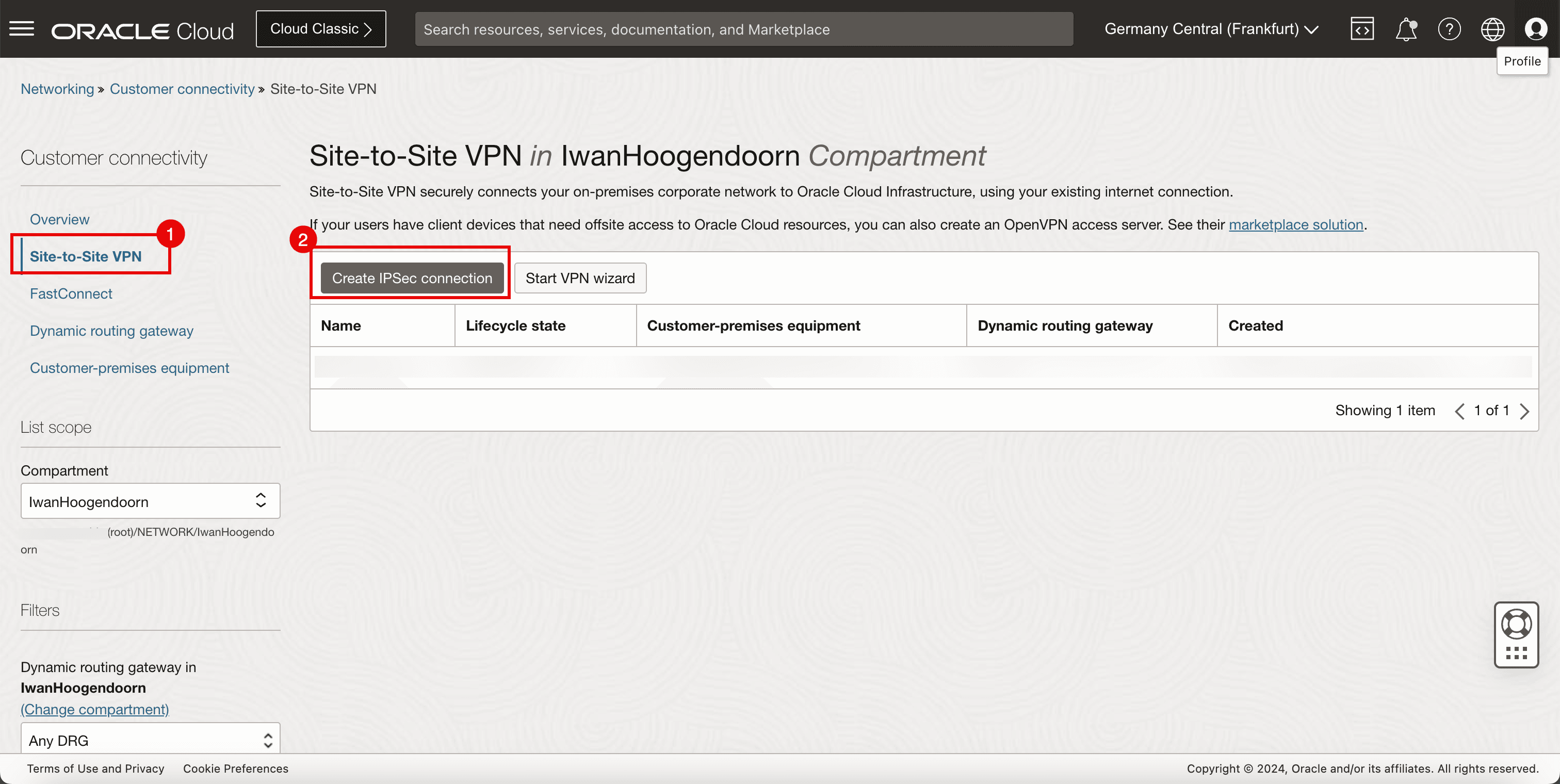

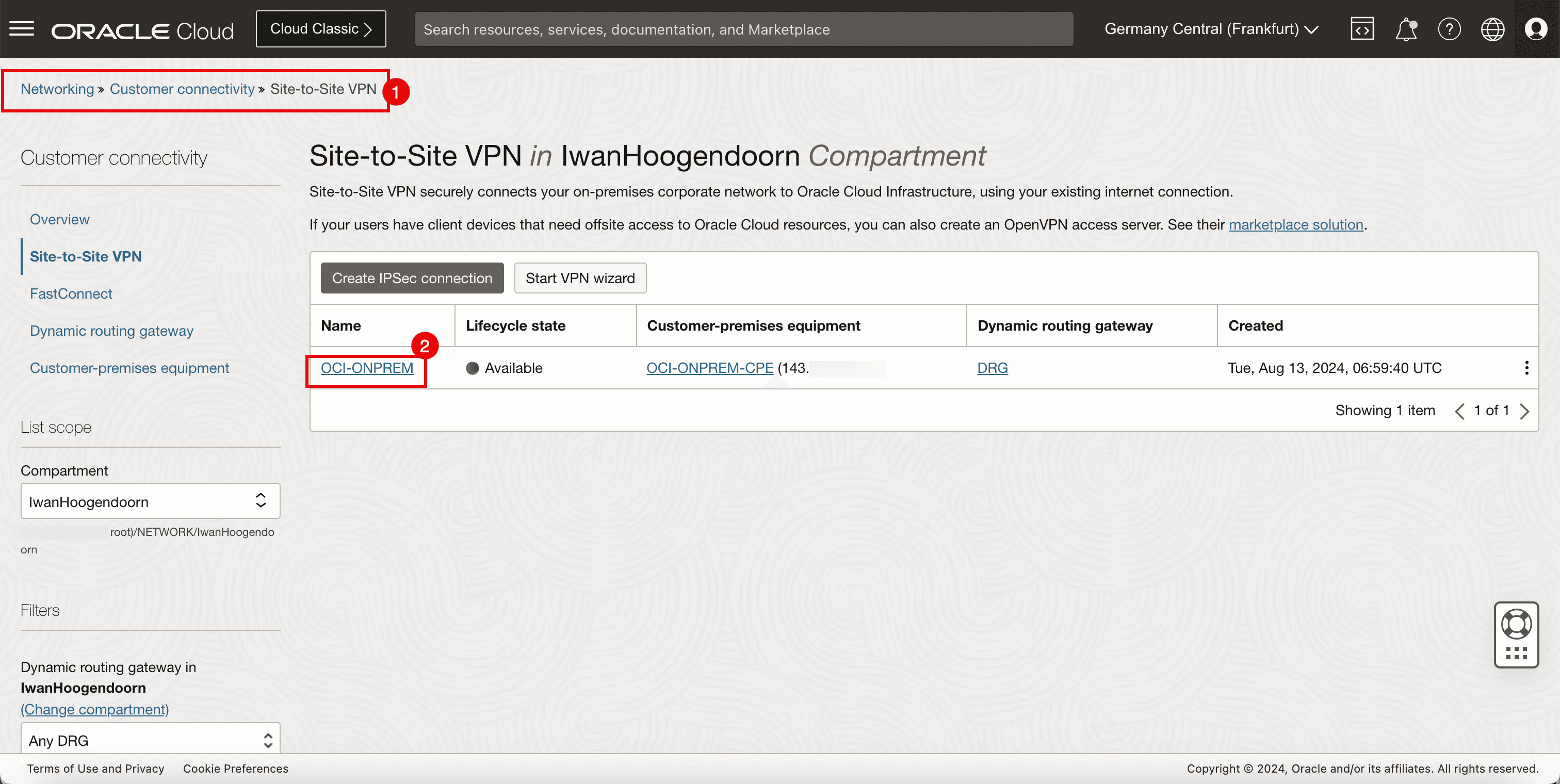

任务 5:在目标 OCI 区域中配置 OCI 站点到站点 VPN

-

转到 OCI 控制台。

- 单击 Site-to-Site VPN 。

- Click Create IPSec connection.

-

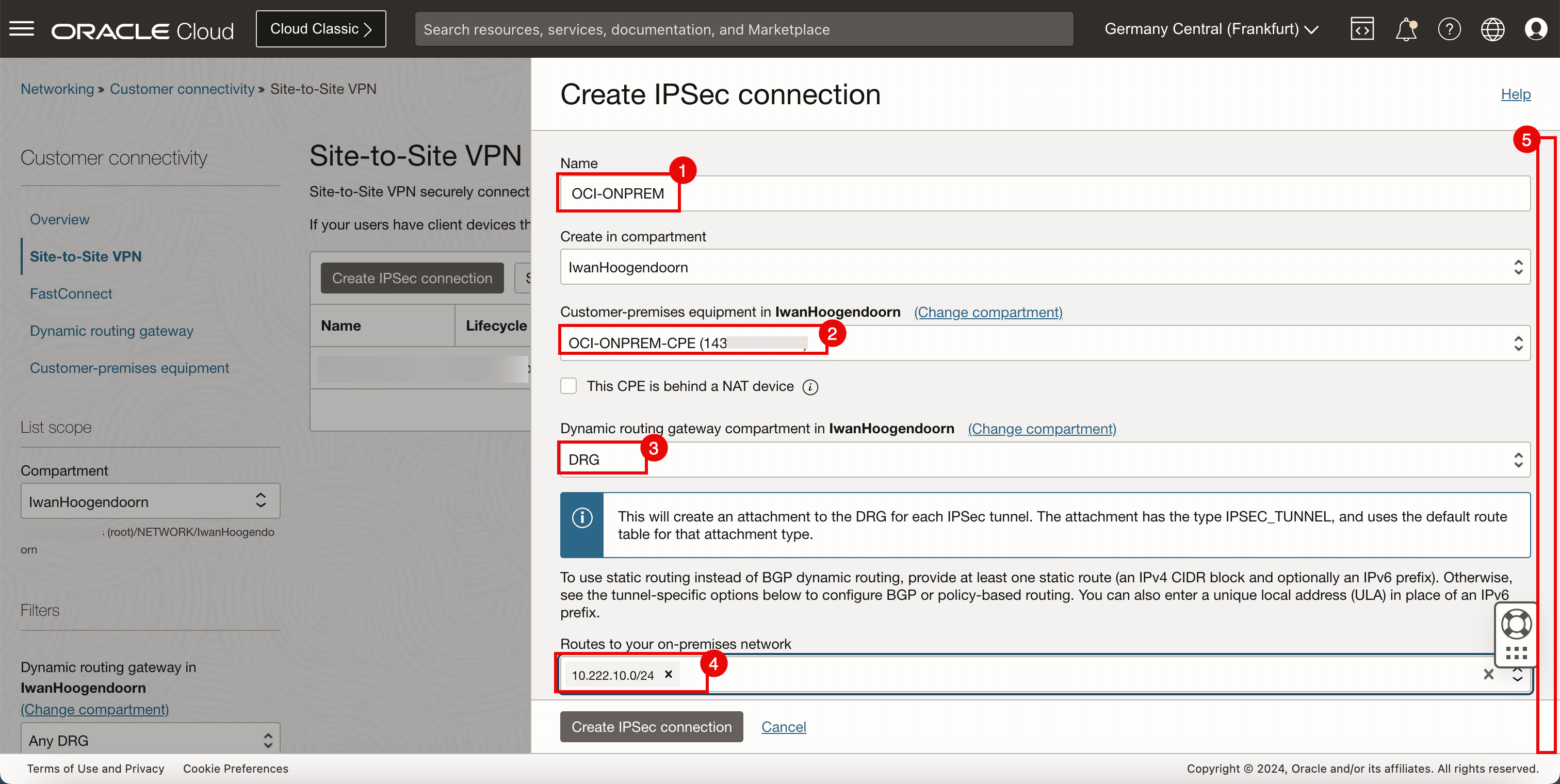

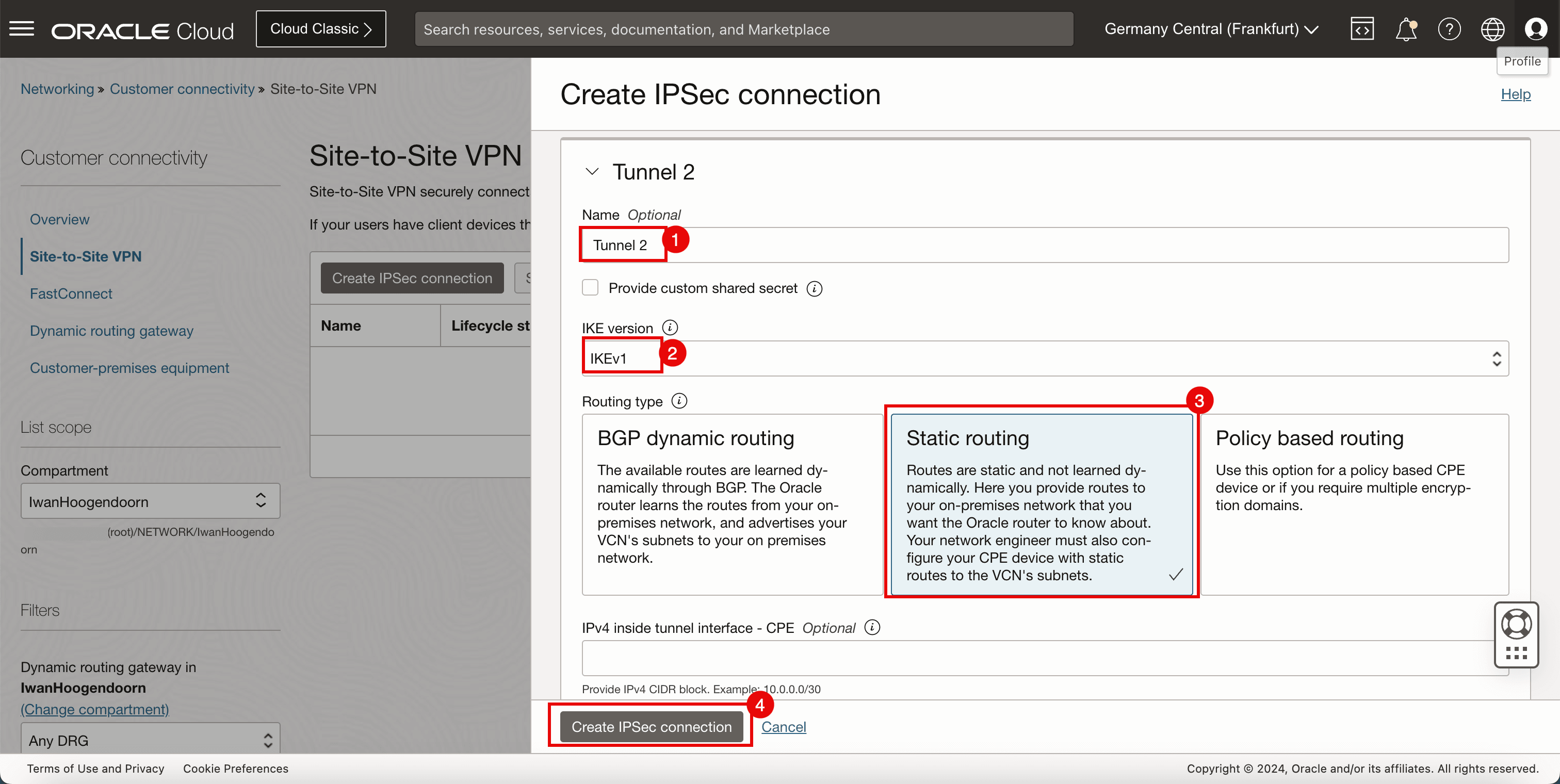

在创建 IPSec 连接页中,输入以下信息。

- 名称:输入 IPSec 连接的名称。

- 客户内部部署设备:选择在任务 4 中创建的 CPE。

- 动态路由网关:选择 DRG。

- 到内部部署网络的路由:输入要通过 IPSec 连接路由的远程网络。对于本教程,它是

10.222.10.0/24网络。 - 向下滚动。

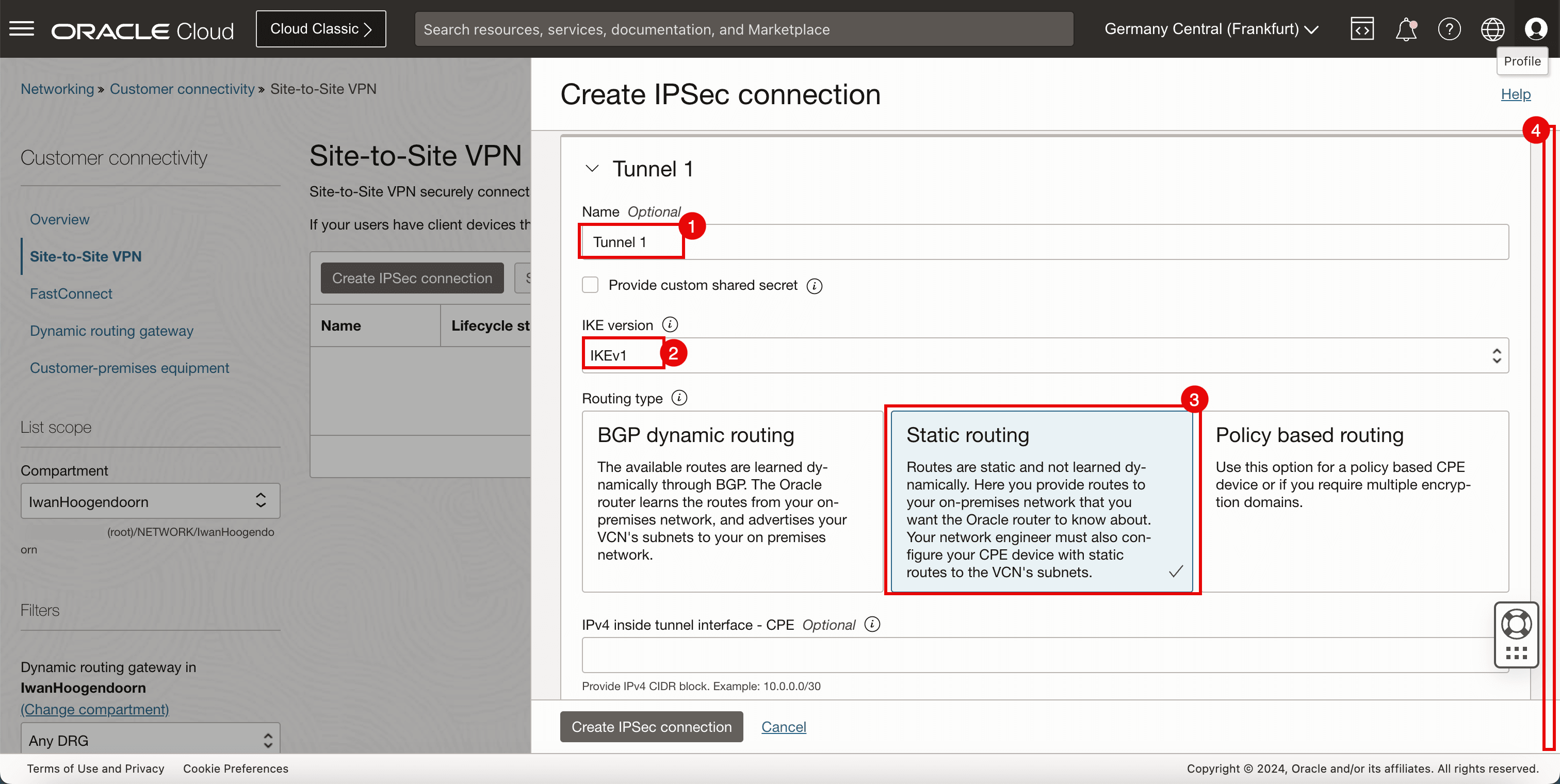

- 名称:为第一个隧道输入名称。

- IKE 版本:将 IKE 版本输入为 IKEv1 。

- 路由类型:选择静态路由。

- 向下滚动。

- 名称:为第二个隧道输入名称。

- IKE 版本:将 IKE 版本输入为 IKEv1 。

- 路由类型:选择静态路由。

- Click Create IPSec connection.

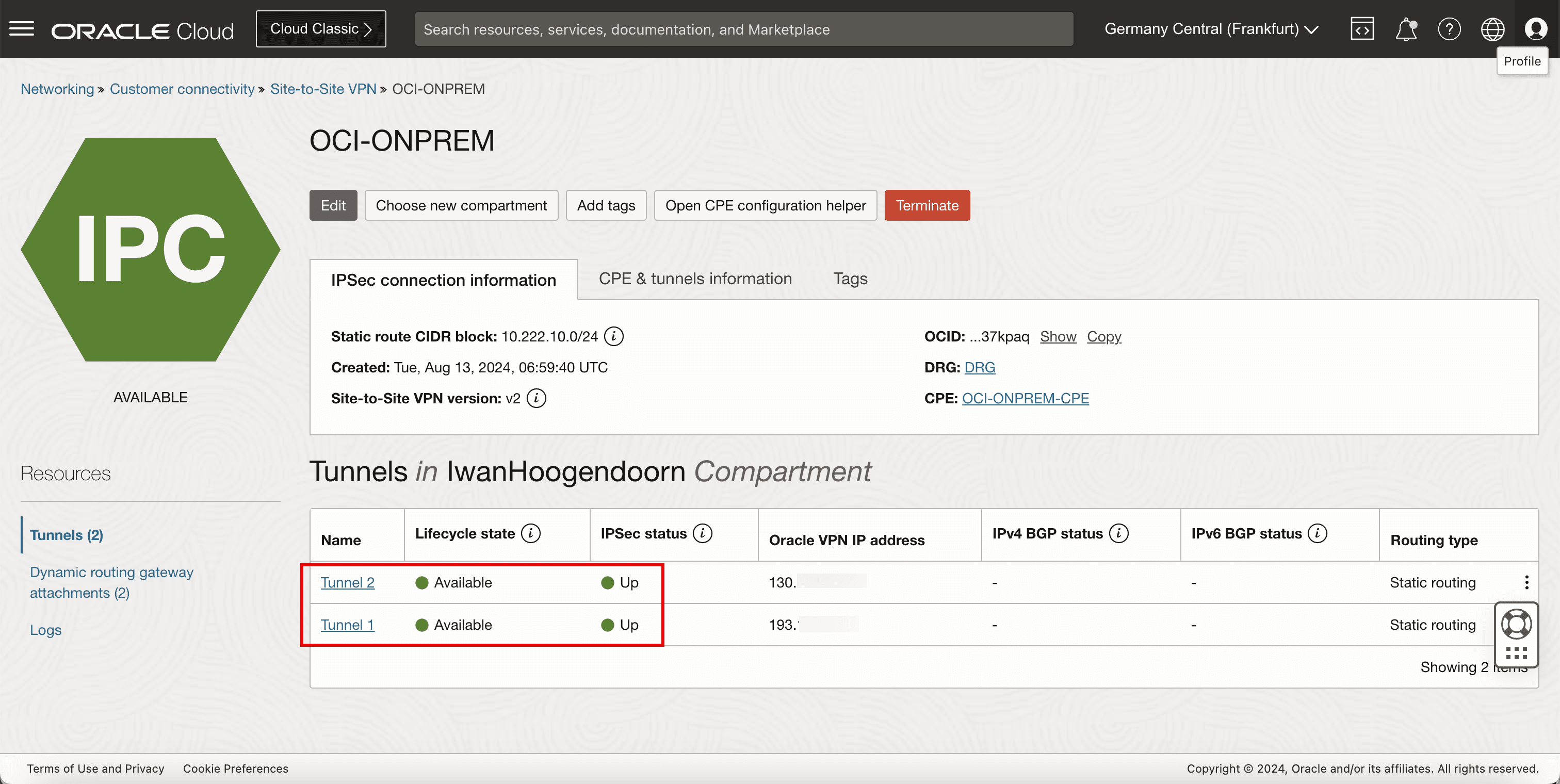

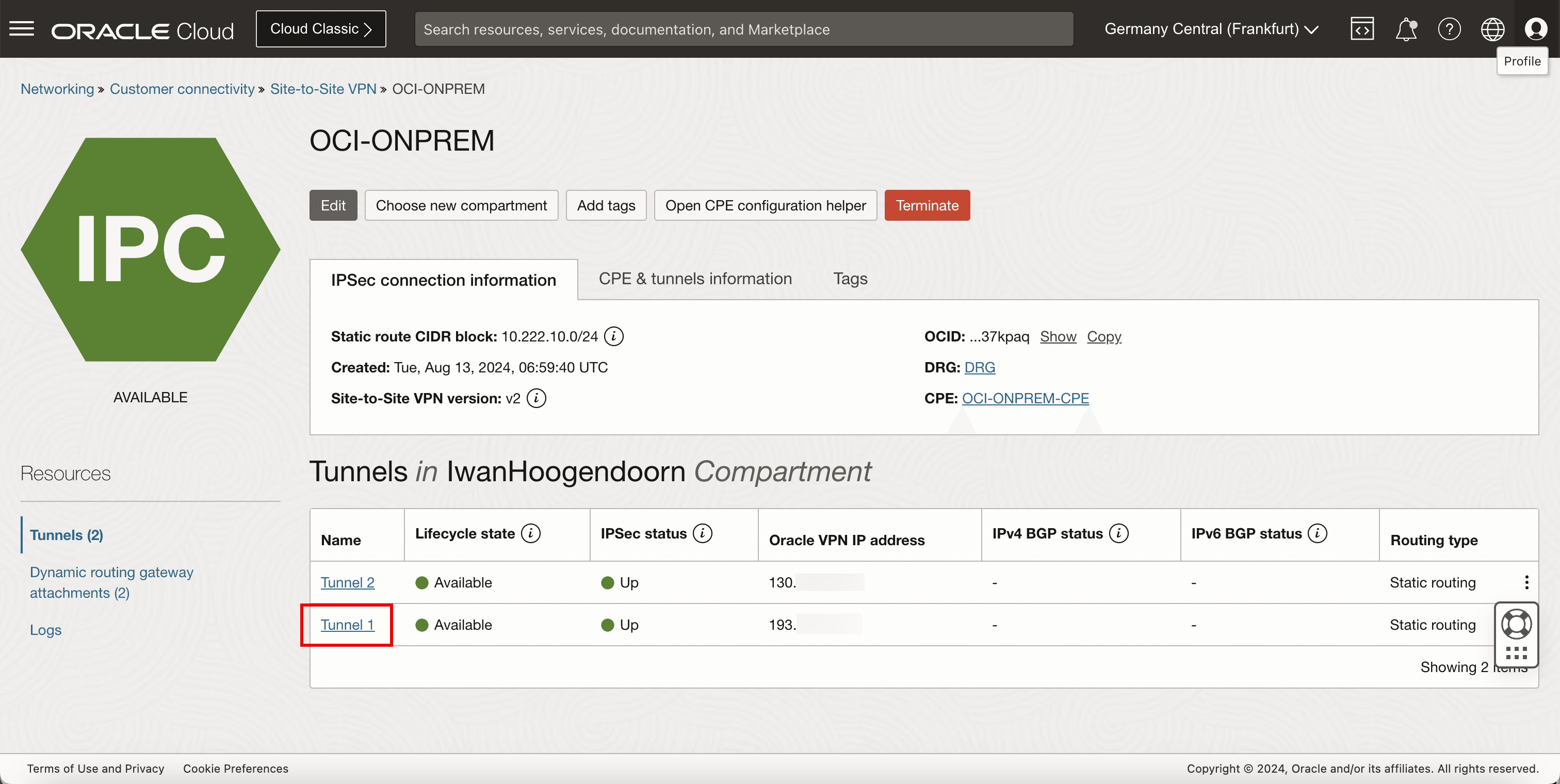

任务 6:在目标 OCI 区域中收集 IPSec 隧道的公共 IP 地址并下载 CPE 配置

-

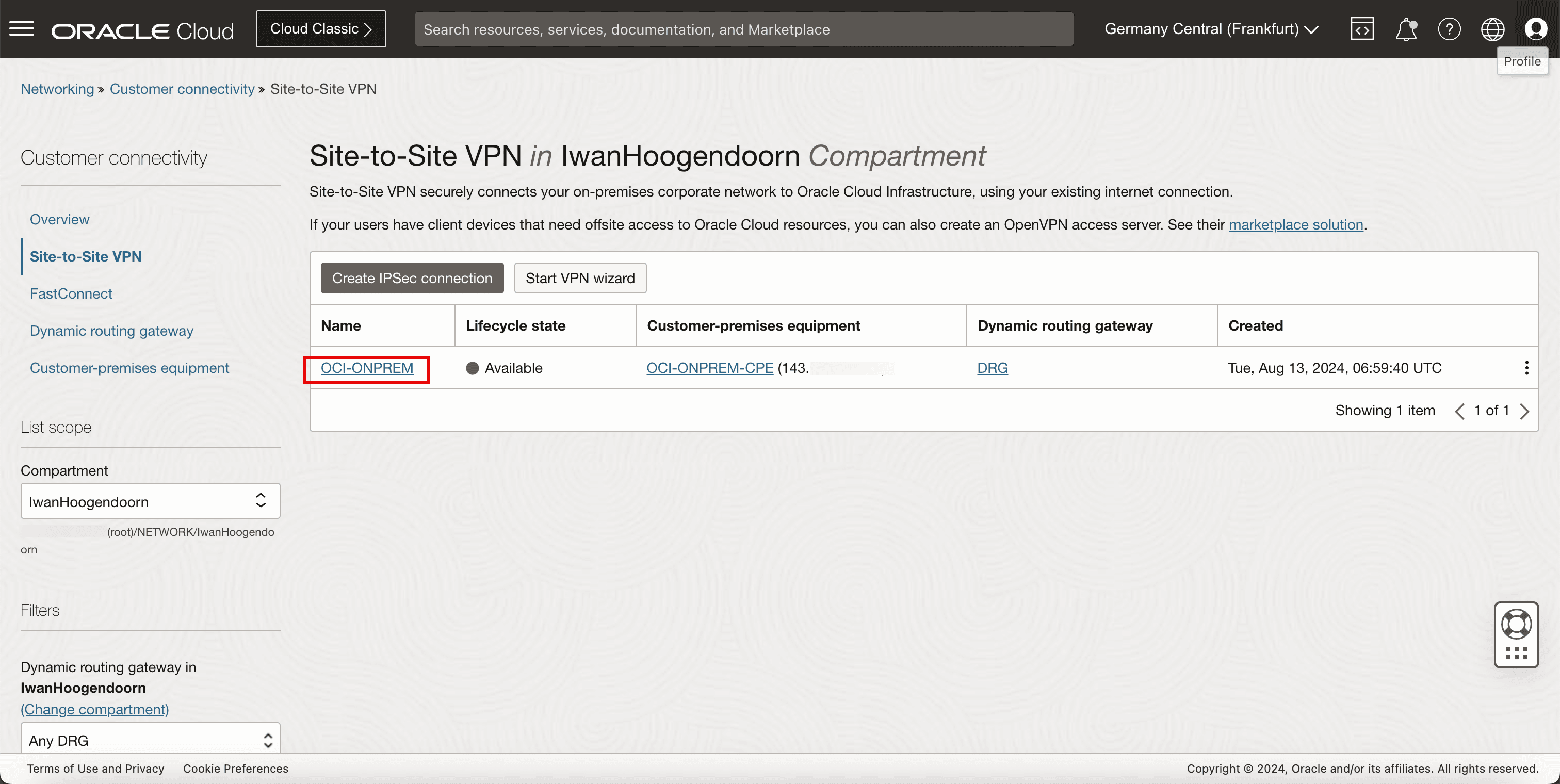

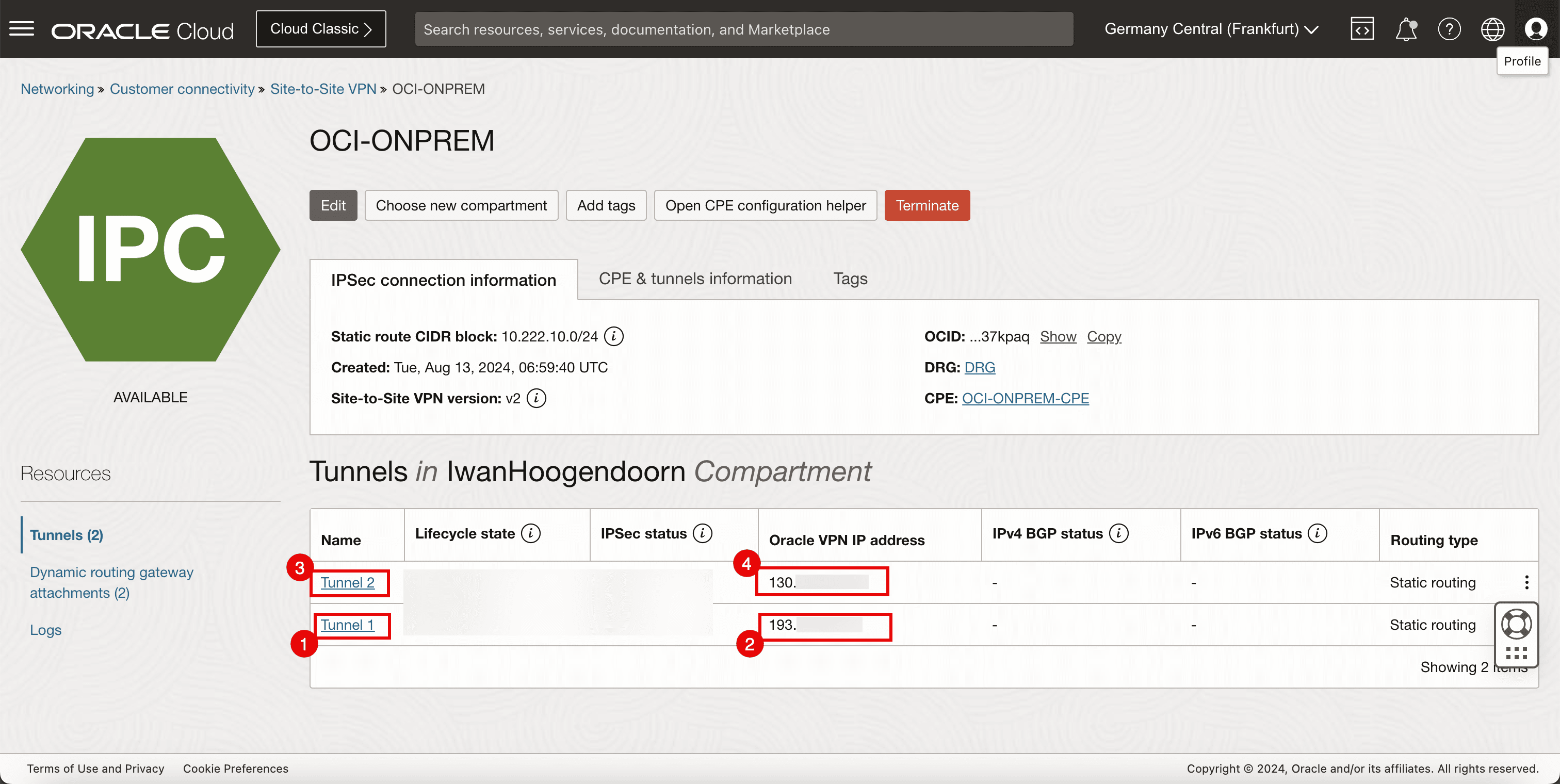

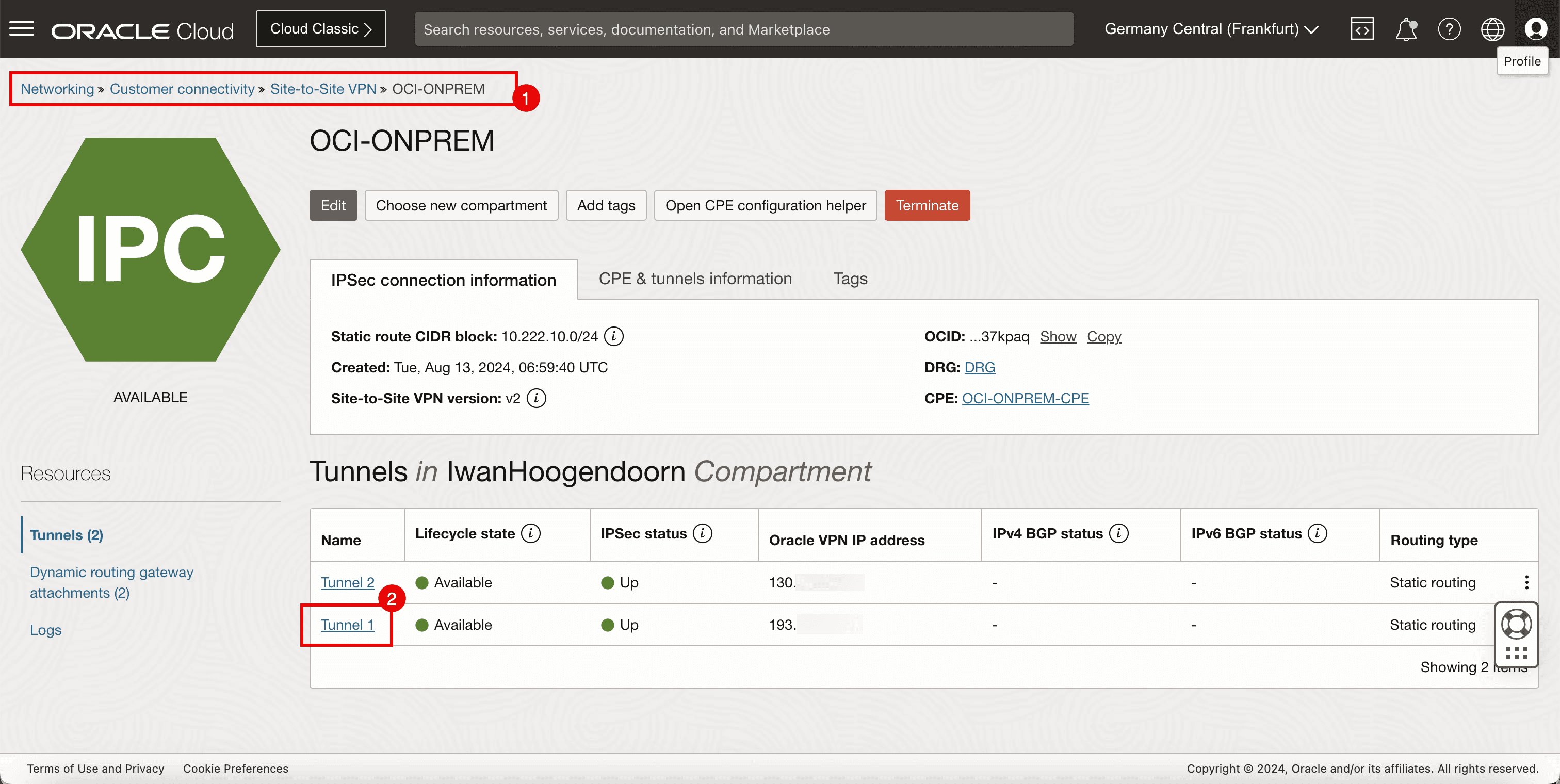

IPSec 连接已创建,两个 IPSec 隧道的公共 IP 地址都将可用,我们需要配置 VPN 的另一端。

-

单击在任务 5 中创建的站点到站点 VPN。

- 请注意 IPSec 连接的隧道 1 。

- 记下隧道 1 的公共 IP 地址。对于本教程,此 IP 地址以 193 开头。

- 请注意 IPSec 连接的隧道 2 。

- 记下隧道 2 的公共 IP 地址。对于本教程,此 IP 地址以 130 开头。

-

下图展示了到目前为止我们所创造的。

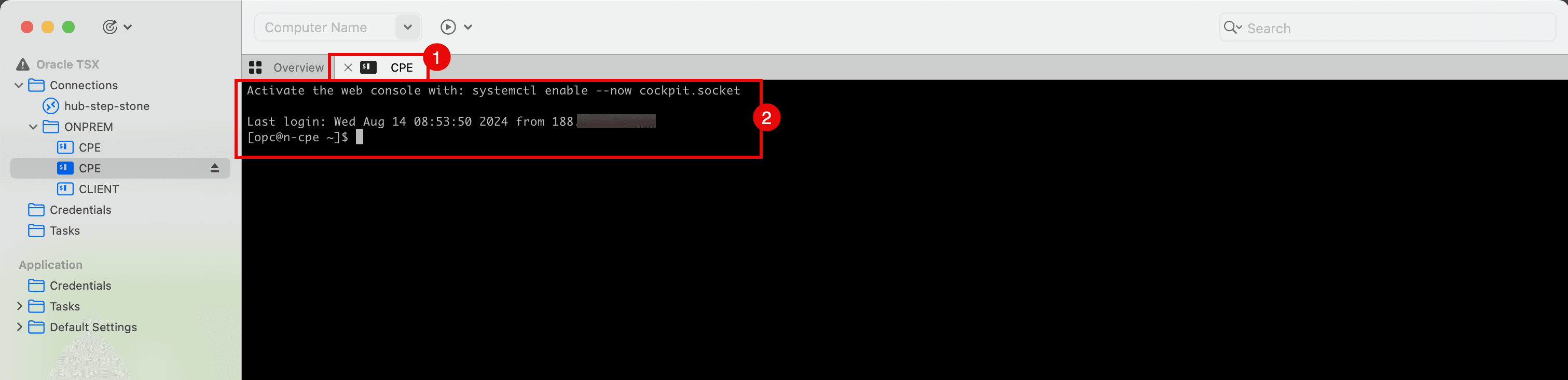

任务 7:在源 OCI 区域中配置 CPE 实例并安装和配置 Libreswan

-

配置 CPE 实例。

- 为位于源 OCI 区域或 VCN 中的 CPE 设置 SSH 会话。

- 确保您已登录。

-

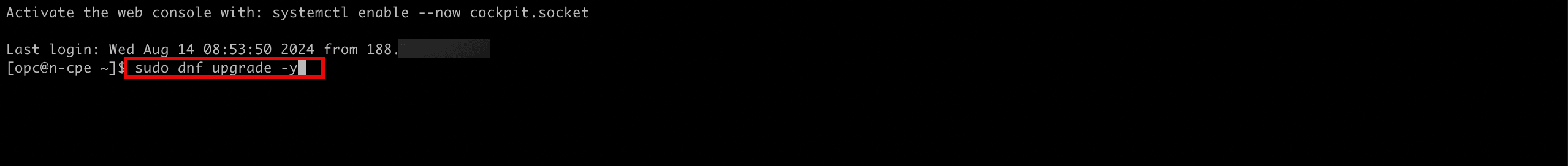

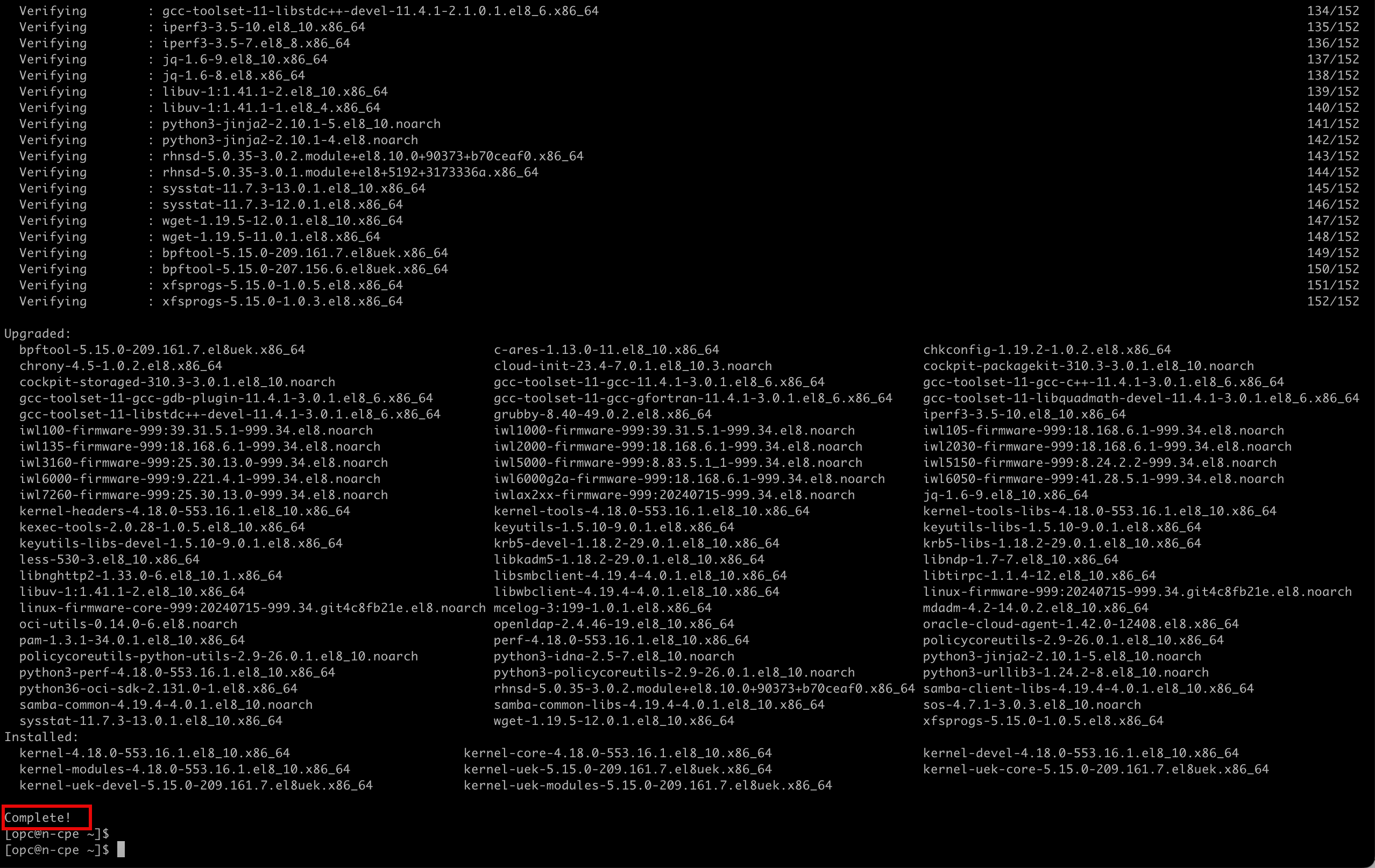

运行以下命令升级软件。

[opc@cpe ~]$ sudo dnf upgrade -y

-

请确保升级已成功完成。

-

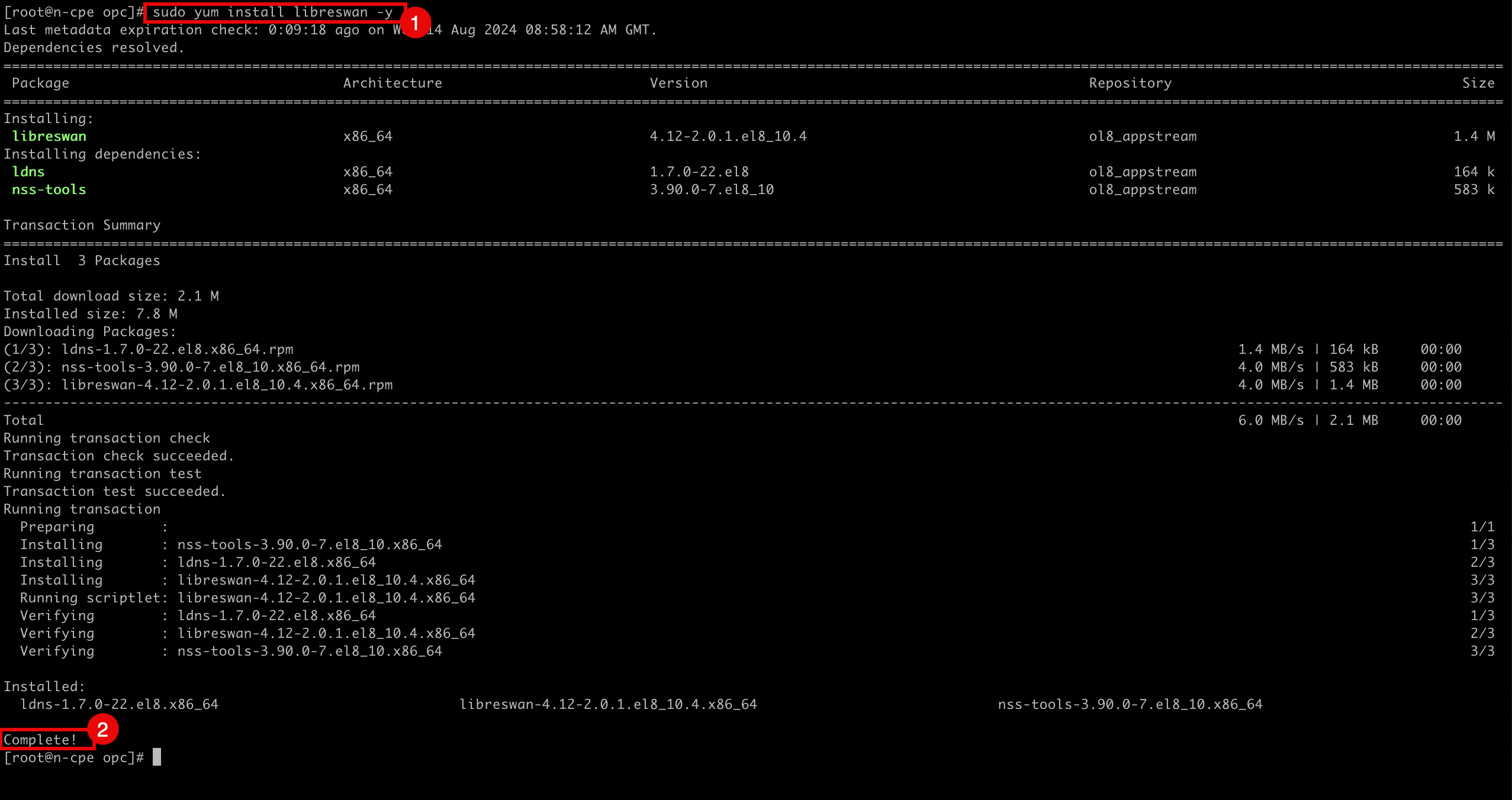

运行以下命令以运行需要更高特权的命令。

[opc@cpe ~] sudo su

-

运行以下命令以安装 Libreswan 软件。

[root@cpe opc]# sudo yum install libreswan -y -

请注意,该软件已成功安装。

-

-

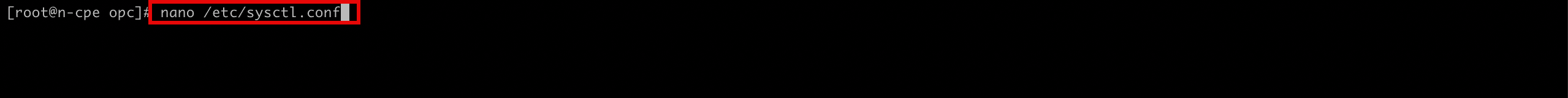

编辑以下文件以启用 IP 转发。

[root@cpe etc]# nano /etc/sysctl.conf

-

确保

/etc/sysctl.conf文件包含以下内容。kernel.unknown_nmi_panic = 1 net.ipv4.ip_forward = 1 net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.all.send_redirects = 0 net.ipv4.conf.default.send_redirects = 0 net.ipv4.conf.ens3.send_redirects = 0 net.ipv4.conf.default.accept_redirects = 0 net.ipv4.conf.ens3.accept_redirects = 0

-

使用

Ctrl + X保存文件并输入Y。-

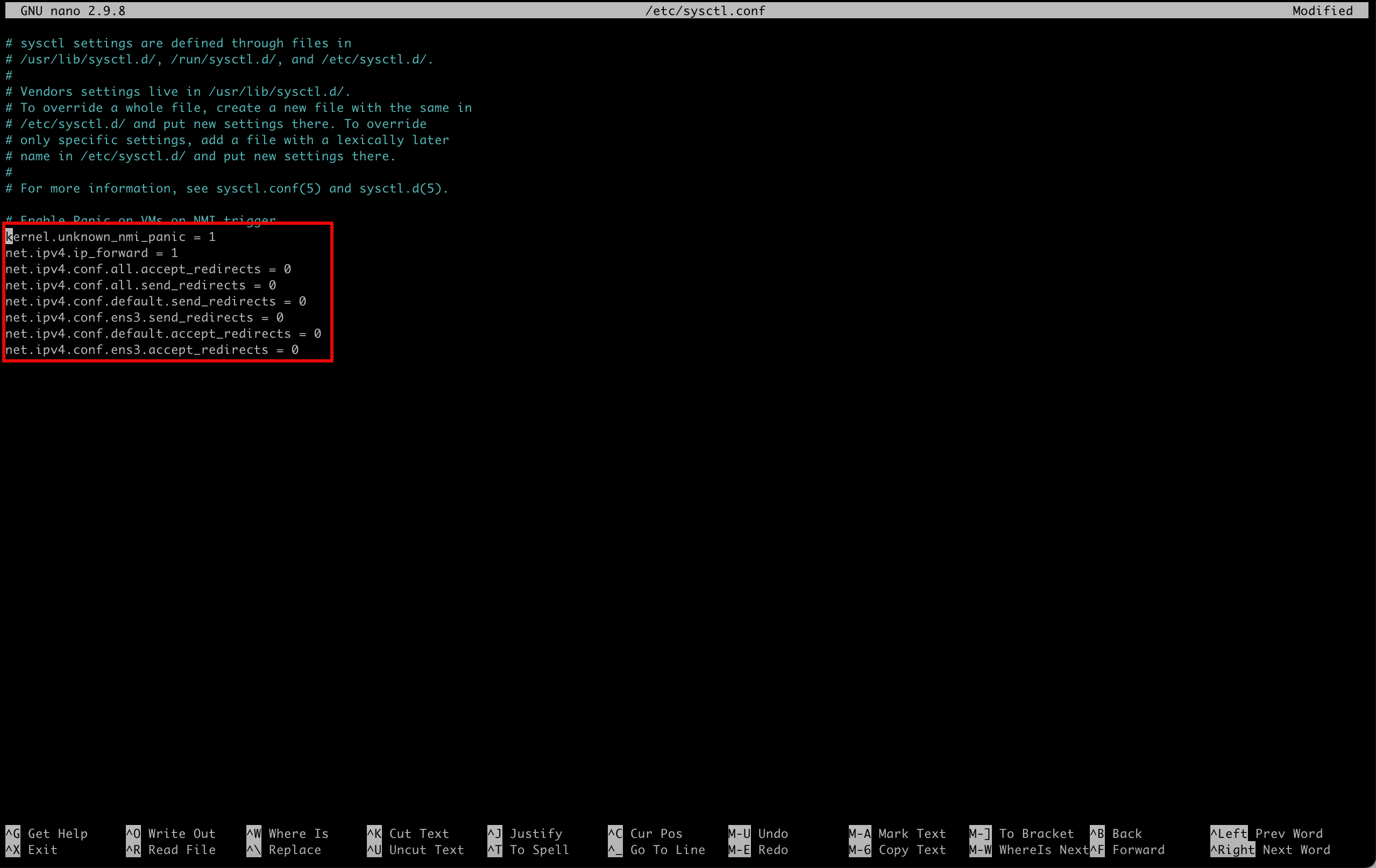

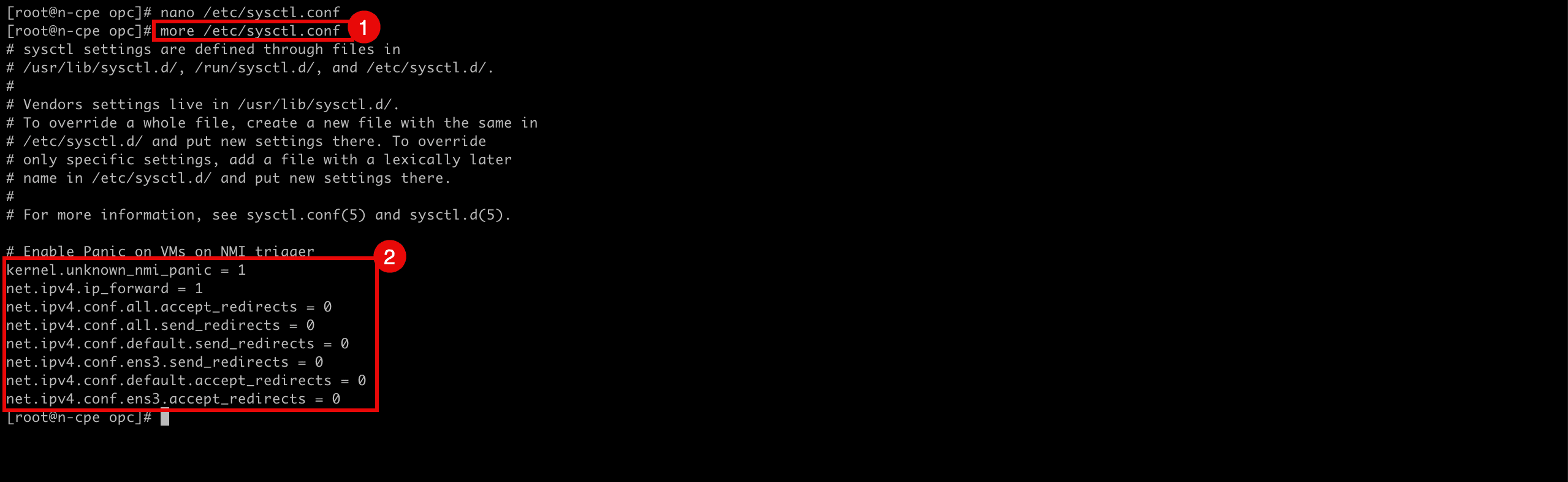

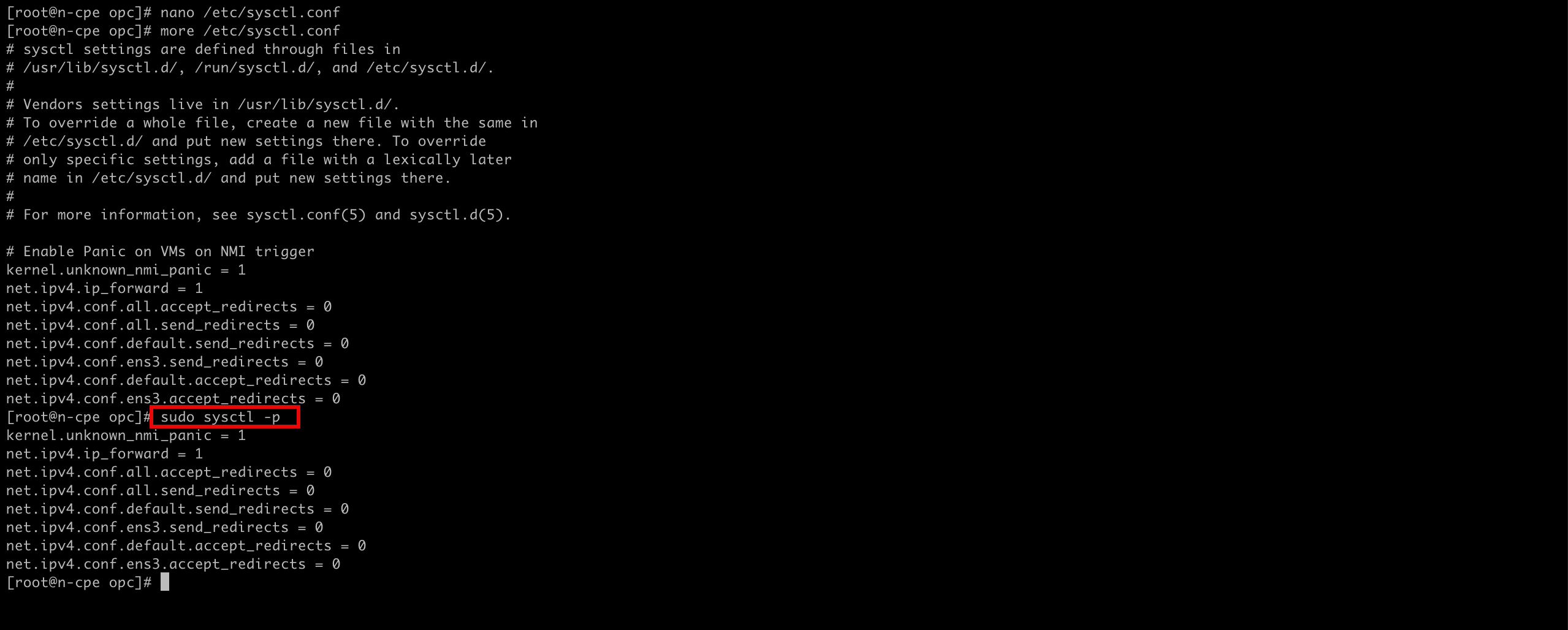

运行以下命令以验证文件的内容。

[root@cpe opc]# more /etc/sysctl.conf -

请注意,输出将与文件的内容相同。

-

-

运行以下命令以重新加载并应用文件以启用转发。

[root@cpe etc]# sudo sysctl -p

-

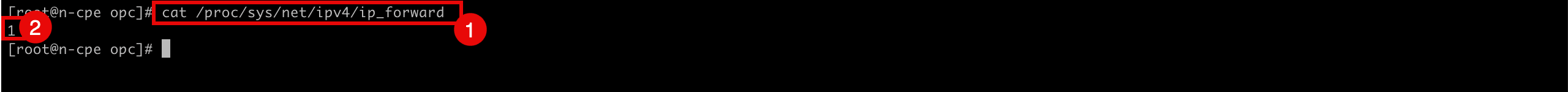

运行以下命令以验证是否启用了 IP 转发。

cat /proc/sys/net/ipv4/ip_forward -

请注意,返回的值 ID 为

1,这意味着已启用 IP 转发,0表示已禁用 IP 转发。

-

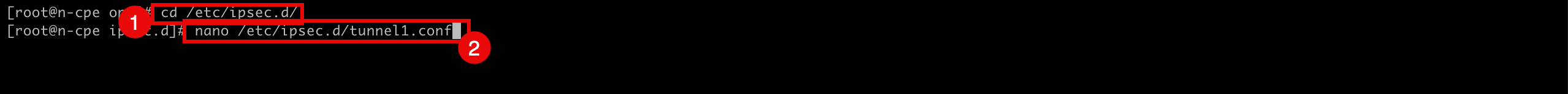

运行以下命令以更改需要配置 IPSec 隧道的目录。

[root@cpe opc]# cd /etc/ipsec.d/ -

创建并编辑以下文件 (

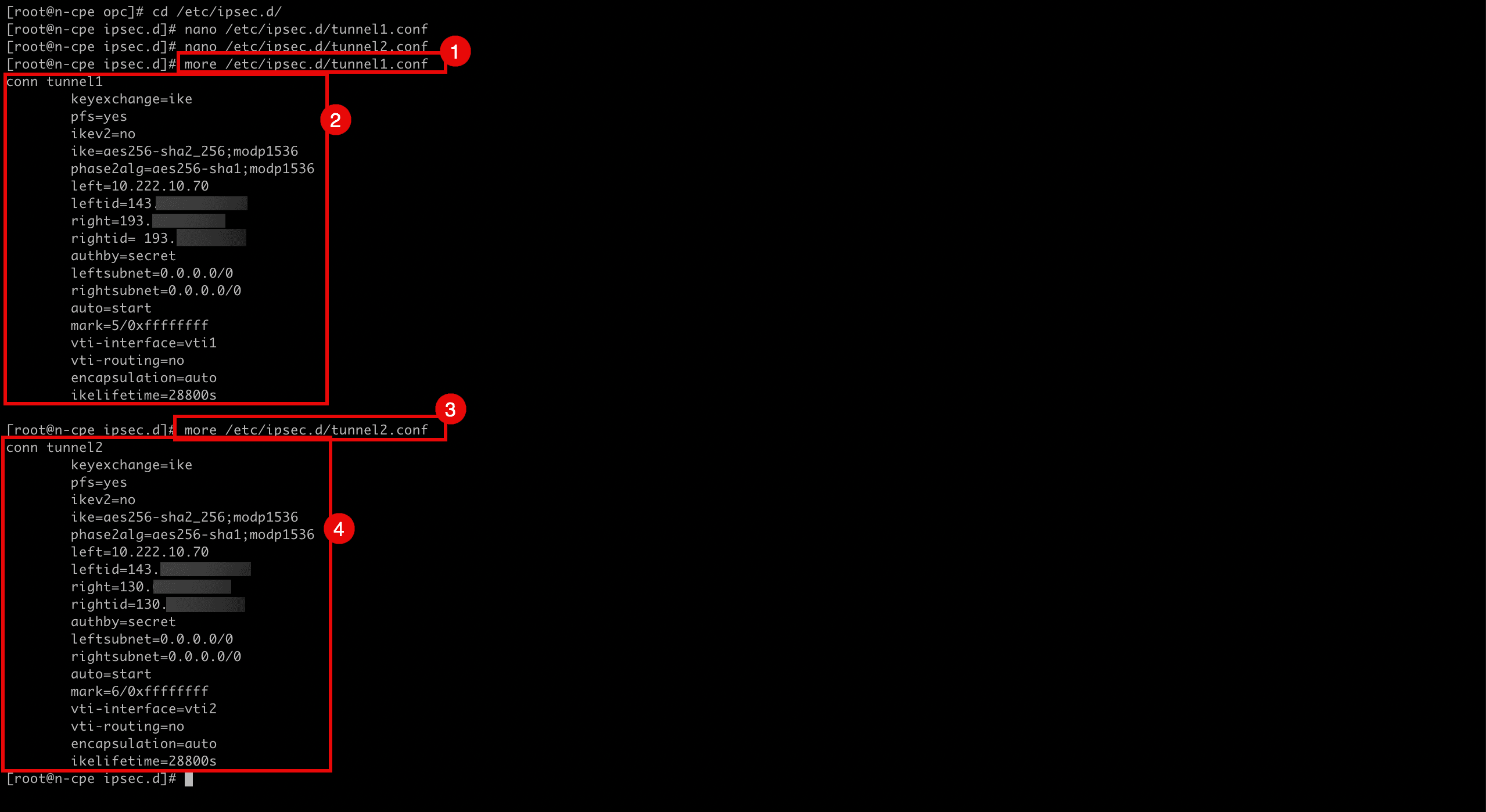

tunnel1.conf) 以配置隧道 1 中的第一个 IPSec 隧道。[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel1.conf

-

-

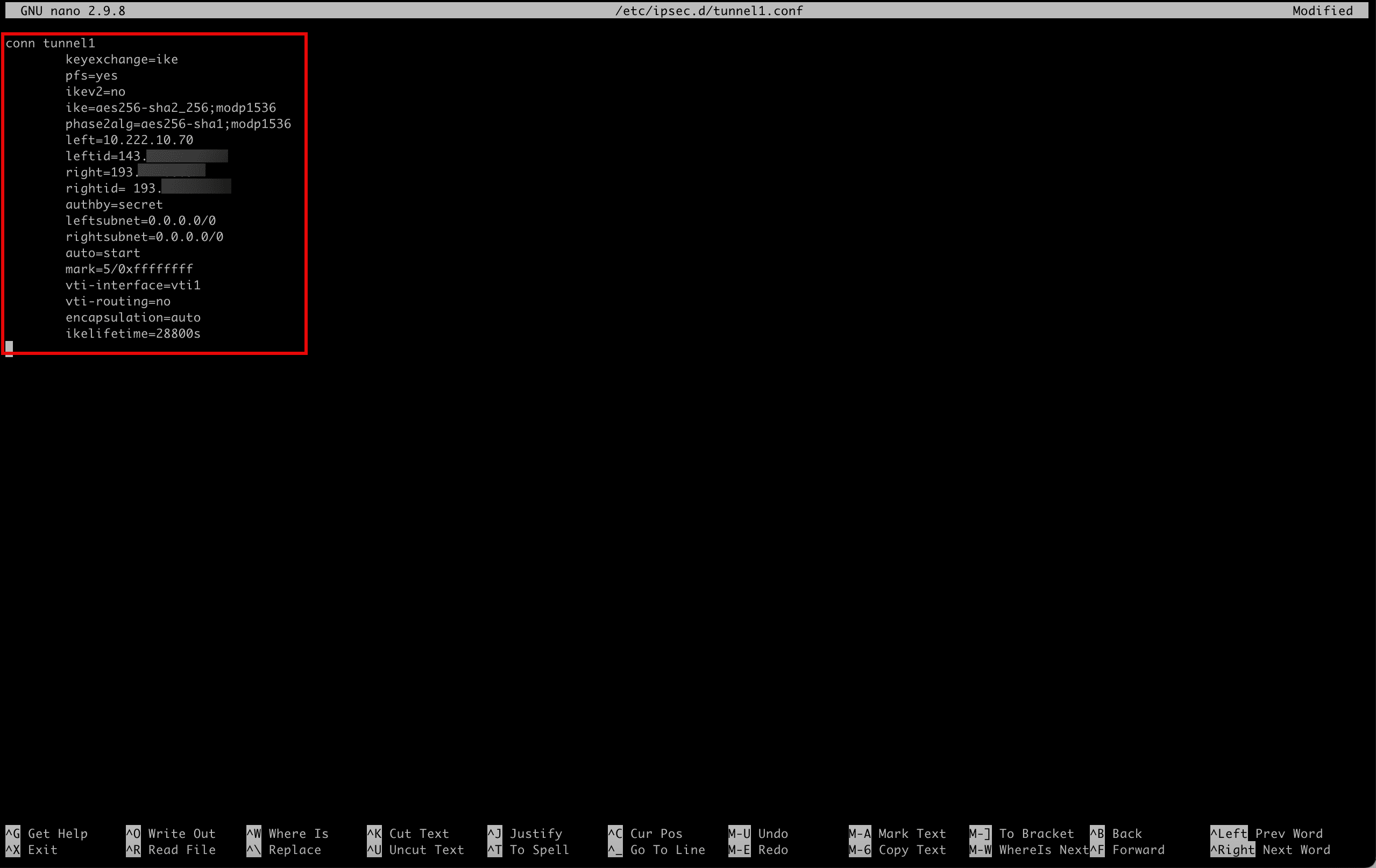

确保

/etc/ipsec.d/tunnel1.conf文件包含以下内容。conn tunnel1 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=193.xxx.xxx.xxx rightid= 193.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=5/0xffffffff vti-interface=vti1 vti-routing=no encapsulation=auto ikelifetime=28800s

-

使用

Ctrl + X保存文件并输入Y。 -

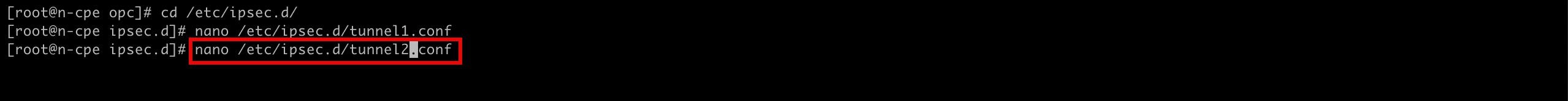

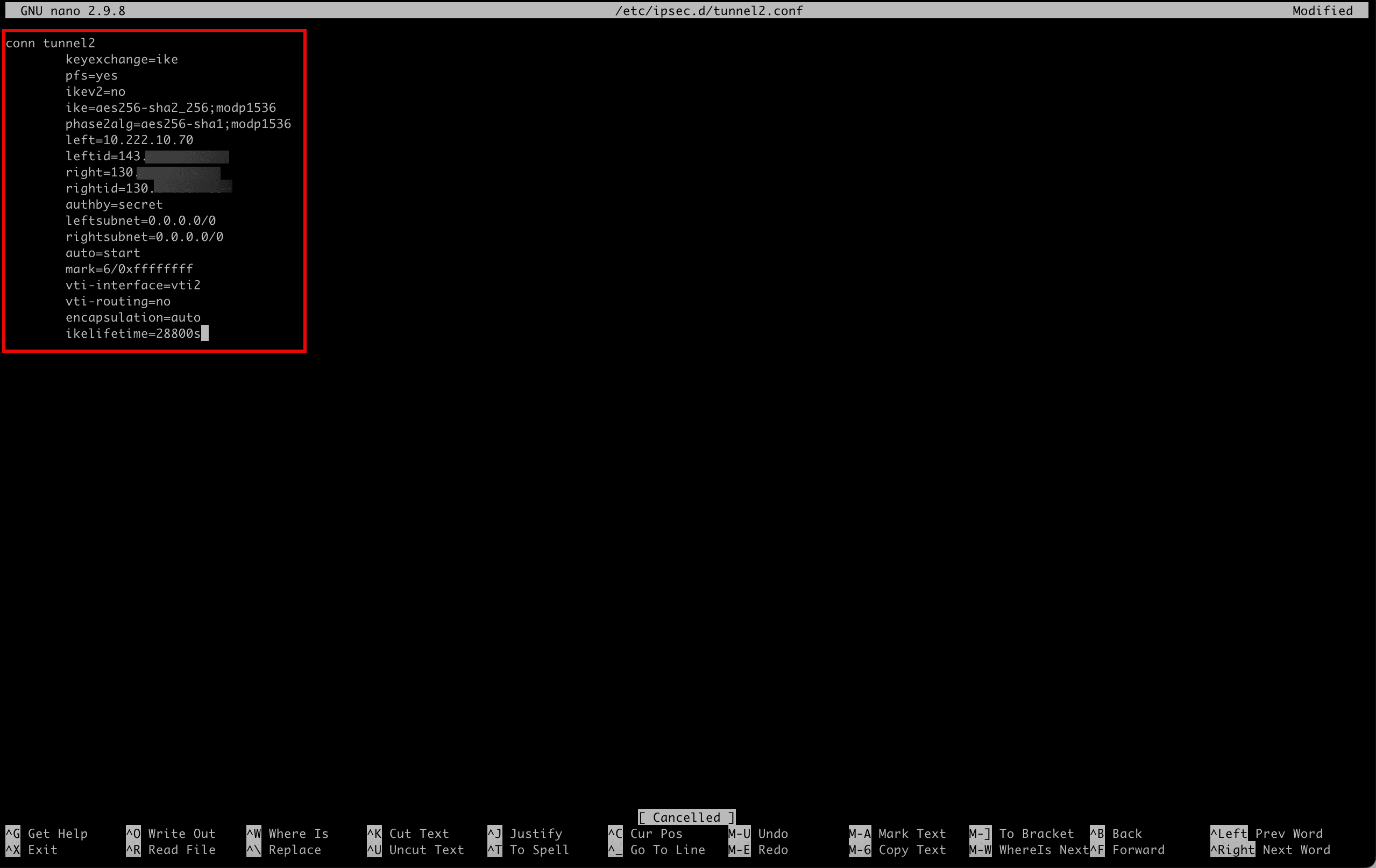

创建并编辑以下文件 (

tunnel2.conf) 以配置tunnel2中的第二个 IPSec 隧道。[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel2.conf

-

确保

/etc/ipsec.d/tunnel2.conf文件包含以下内容。conn tunnel2 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=130.xxx.xxx.xxx rightid=130.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=6/0xffffffff vti-interface=vti2 vti-routing=no encapsulation=auto ikelifetime=28800s

-

使用

Ctrl + X保存文件,然后输入Y。-

运行以下命令以验证

tunnel1的文件内容。[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel1.conf -

请注意,输出将与文件的内容相同。

-

运行以下命令以验证

tunnel2的文件内容。[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel2.conf -

请注意,输出将与文件的内容相同。

-

-

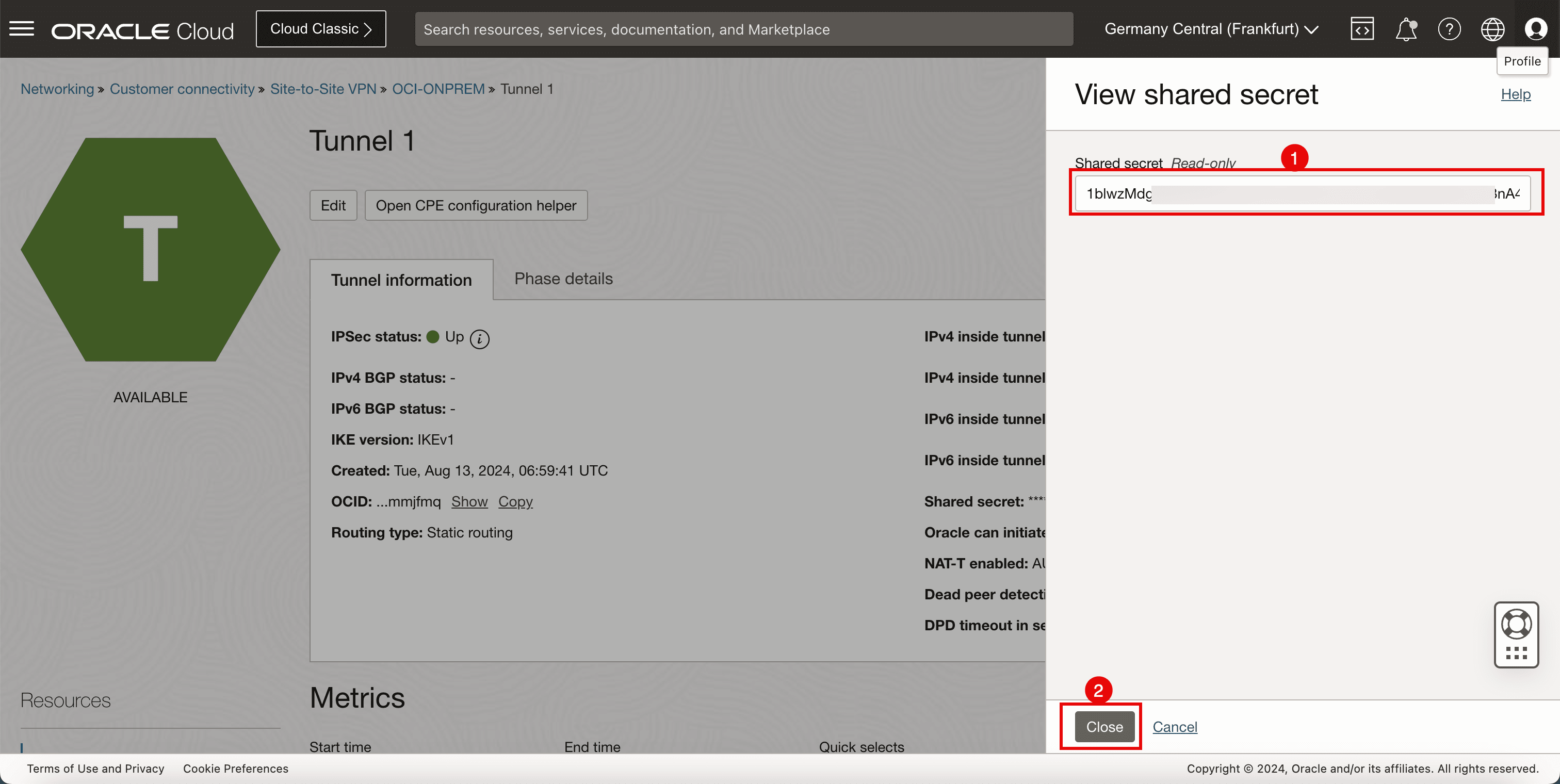

我们已经配置了 IPSec 隧道,现在我们还需要配置共享密钥,因为我们正在使用密钥进行身份验证。

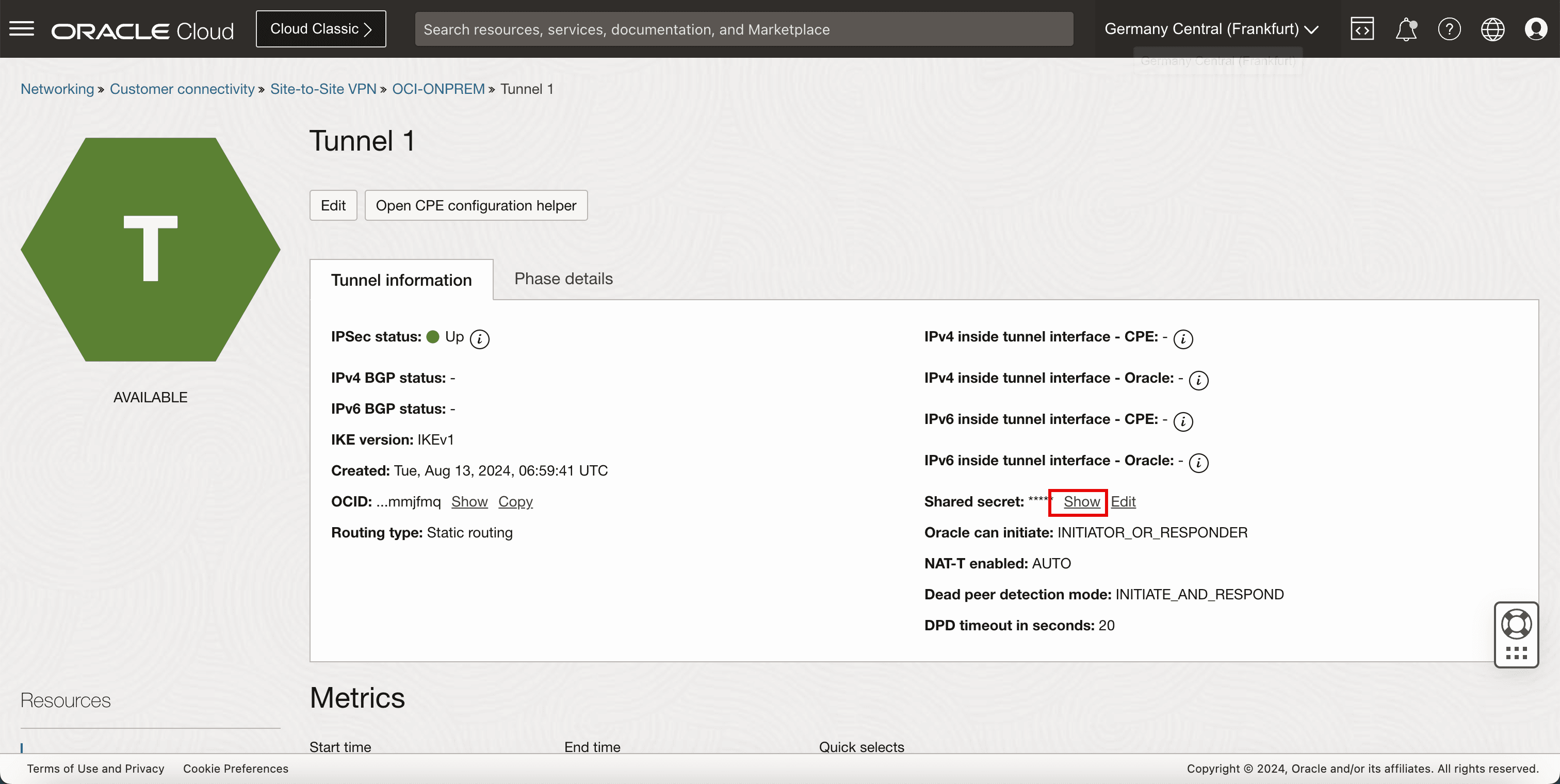

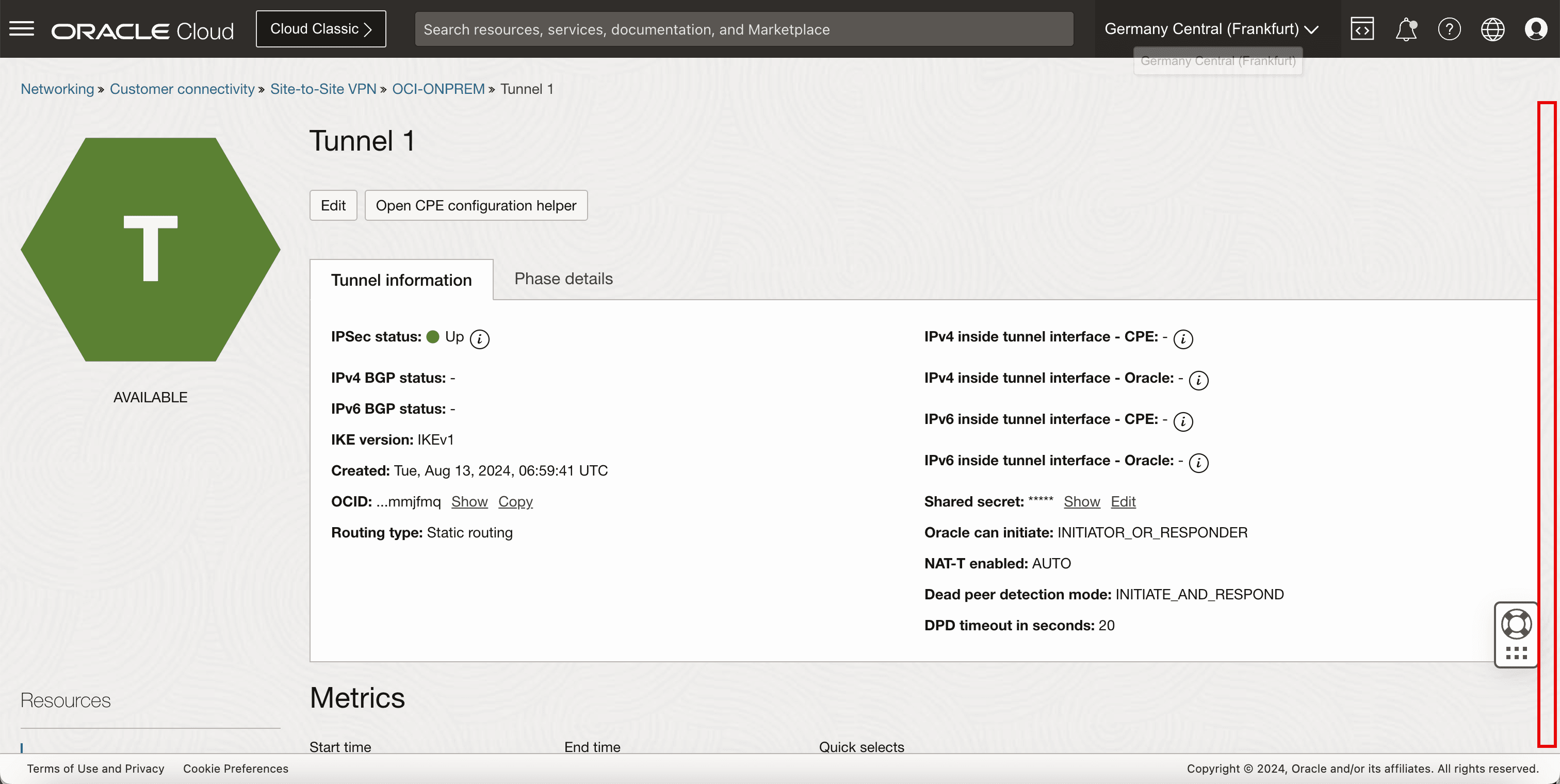

在任务 5 中创建 OCI Site-to-Site VPN 时,创建了隧道,在此过程中,OCI 还为每个隧道生成了共享密钥。为了在 Libreswan 中获取和配置它们以匹配相同的共享密钥,我们需要返回 OCI 控制台。

- 转到 OCI 控制台,导航到网络、客户连接、站点到站点 VPN ,然后单击配置的 VPN。

- 单击第一个隧道配置。

-

要获取 shared secret ,请单击 show 。

- 复制隧道 1 的共享密钥并将其保存在记事本中以供以后访问。

- 单击关闭。

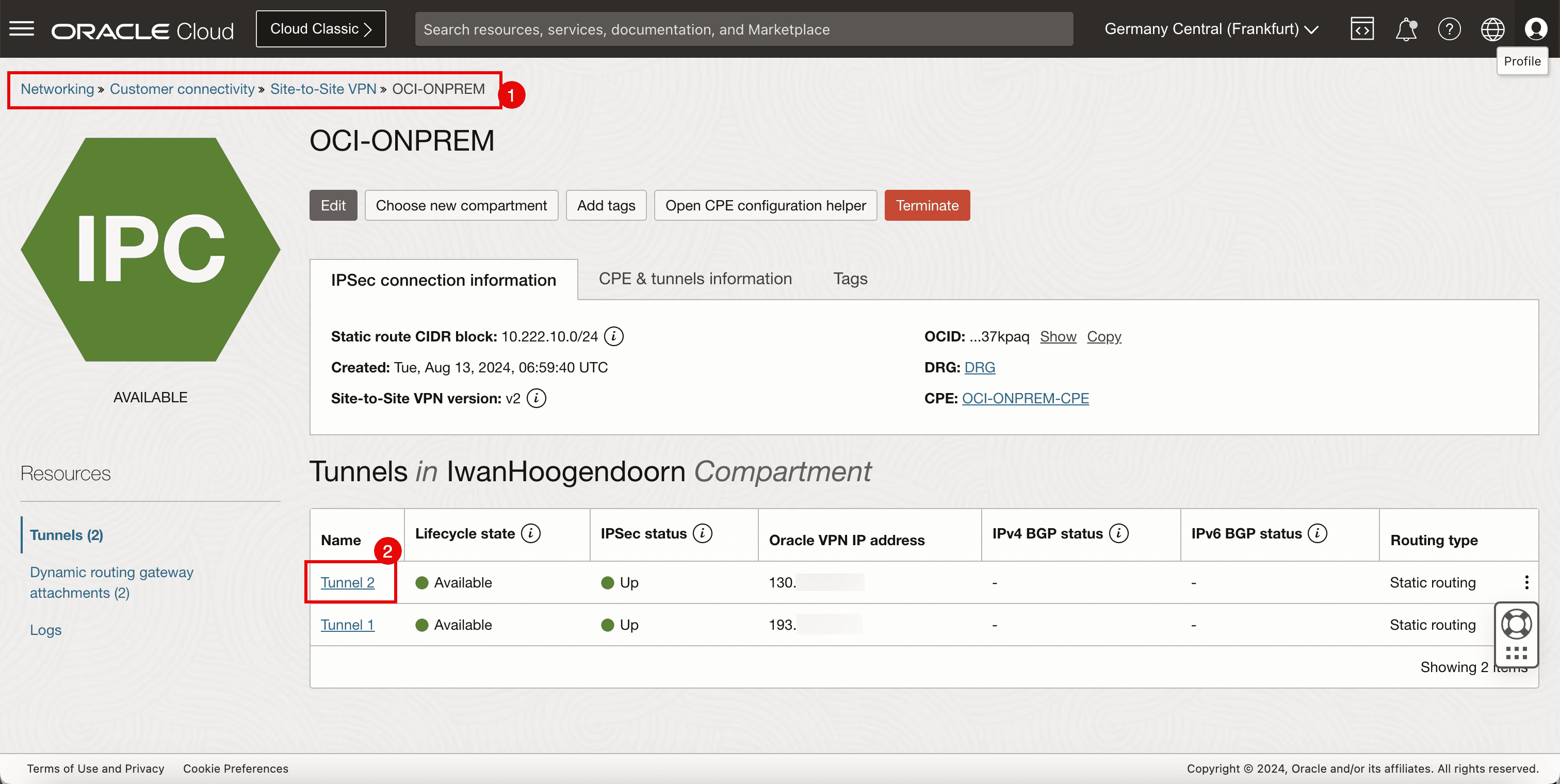

- 转到 OCI 控制台,导航到网络、客户连接、站点到站点 VPN ,然后单击配置的 VPN。

- 单击第二个隧道配置。

-

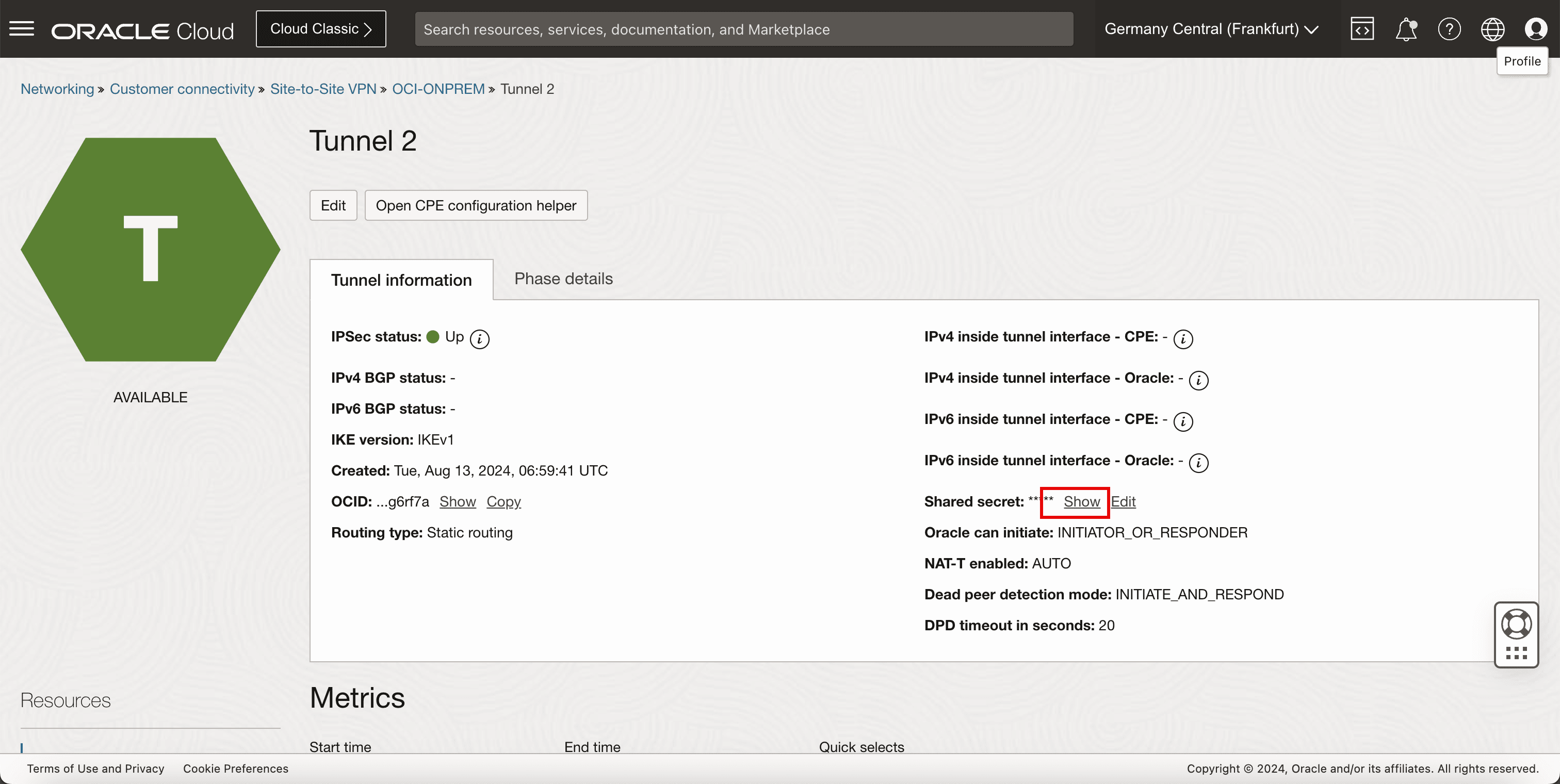

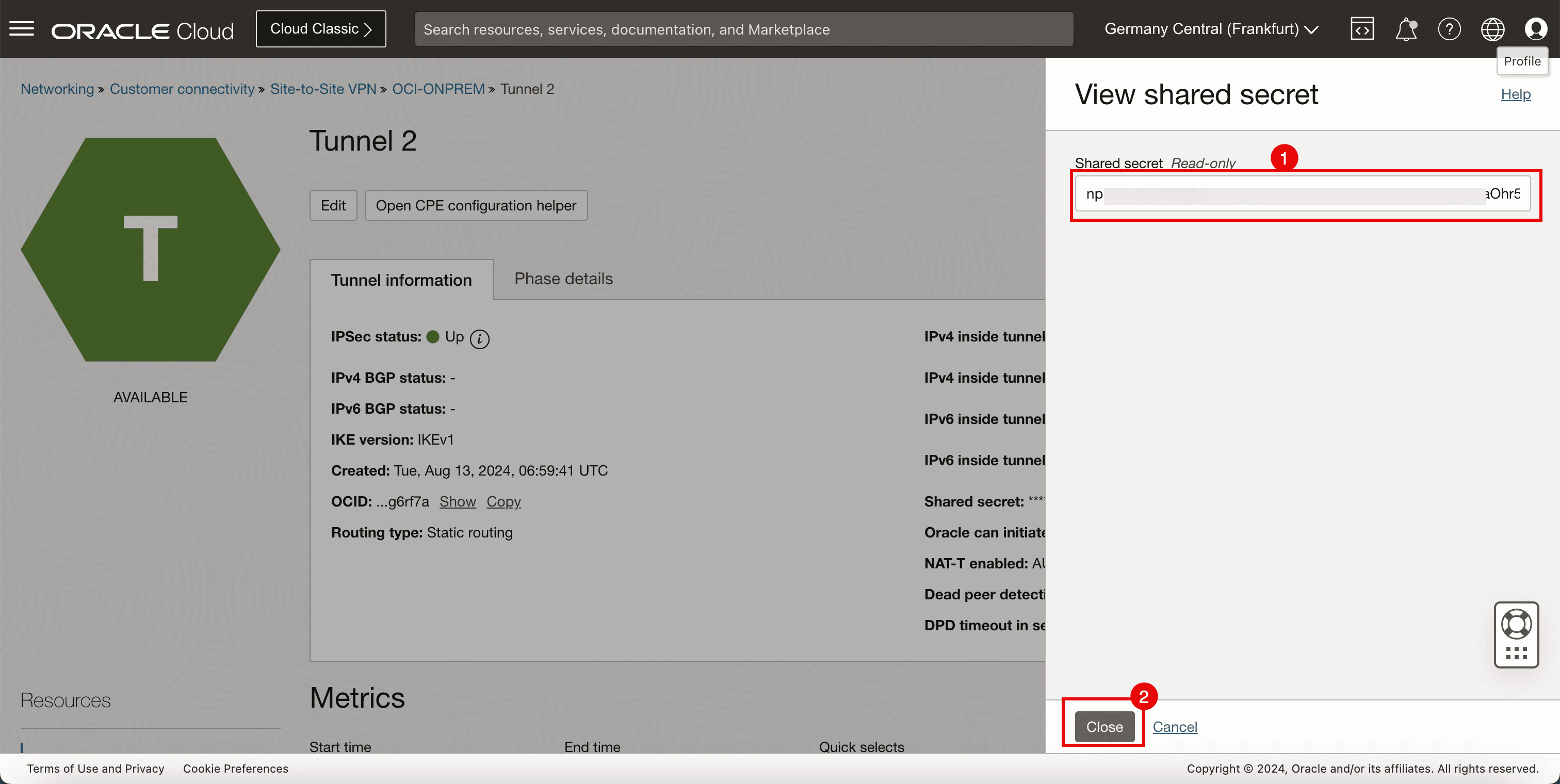

要获取 shared secret ,请单击 show 。

- 复制隧道 2 的共享密钥并将其保存在记事本中以供以后访问。

- 单击关闭。

-

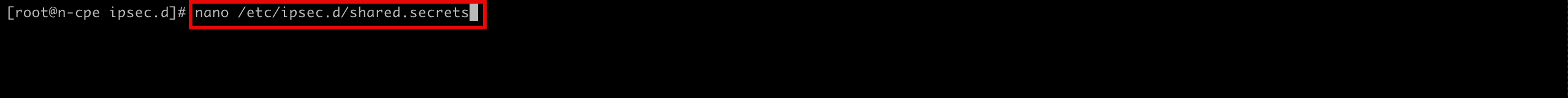

在 Libreswan 上配置共享密钥。创建并编辑以下文件 (

shared.secrets) 以配置两个隧道的共享密钥。[root@cpe ipsec.d]# nano /etc/ipsec.d/shared.secrets

-

确保

/etc/ipsec.d/shared.secrets文件包含以下内容。143.xxx.xxx.xxx 193.xxx.xxx.xxx : PSK "1blwzMdgQ5XXXoiQwF96tqc7c7" 143.xxx.xxx.xxx 130.xxx.xxx.xxx : PSK "npLt23Ym6E1XXXhr5egvYSuzKC"

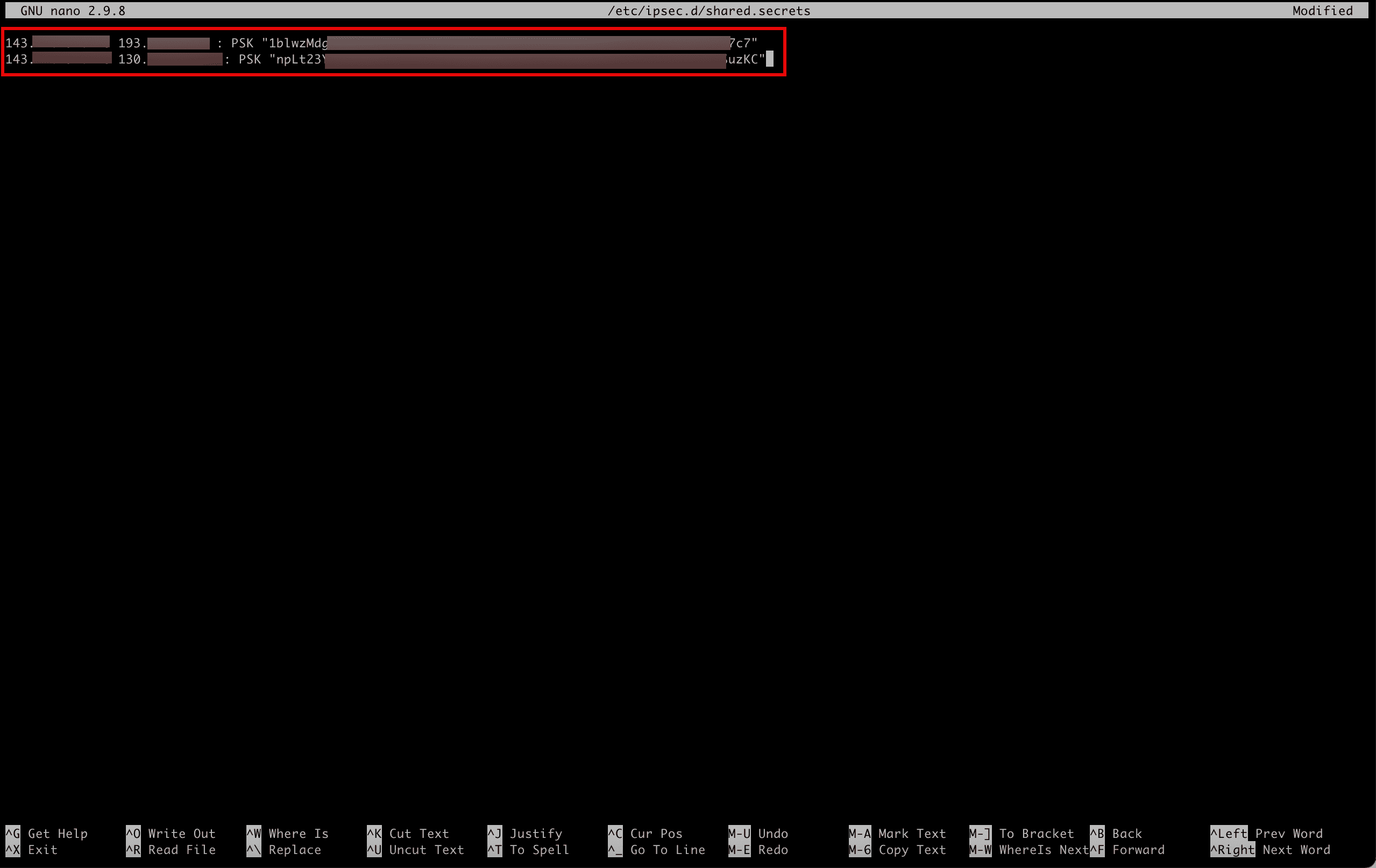

- 运行以下命令以验证文件的内容。

- 请注意,输出将与文件的内容相同。

[root@cpe ipsec.d]# more /etc/ipsec.d/shared.secrets

-

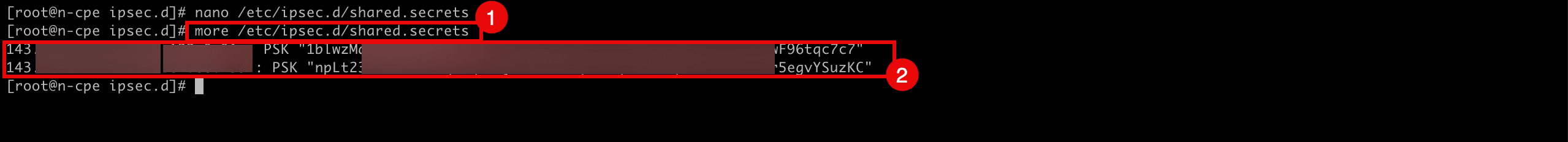

运行以下命令以在 Libreswan 上启动 IPSec 服务。这还不能建立隧道。

[root@cpe ipsec.d]# ipsec start

-

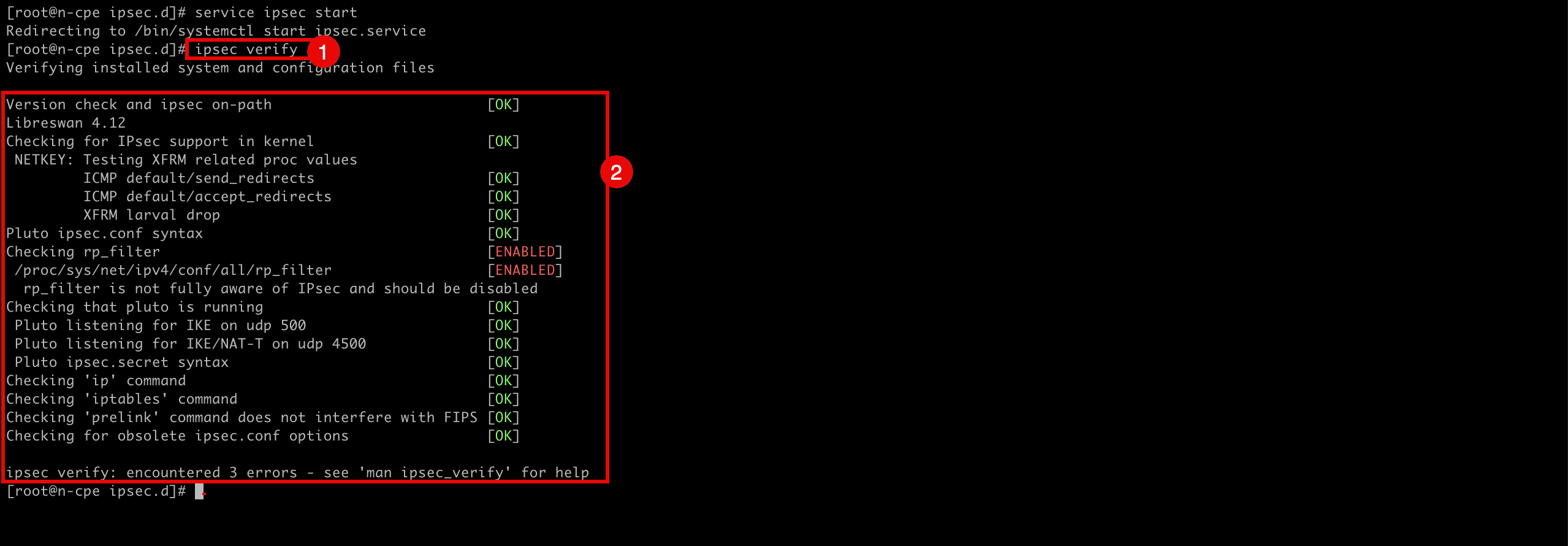

运行以下命令以验证 IPSec 连接的状态。

[root@cpe ipsec.d]# ipsec verify -

请注意,验证看起来不错,没有任何错误。

-

任务 8:在源 OCI 区域中的 CPE 实例上打开防火墙并配置 VCN 和子网安全列表

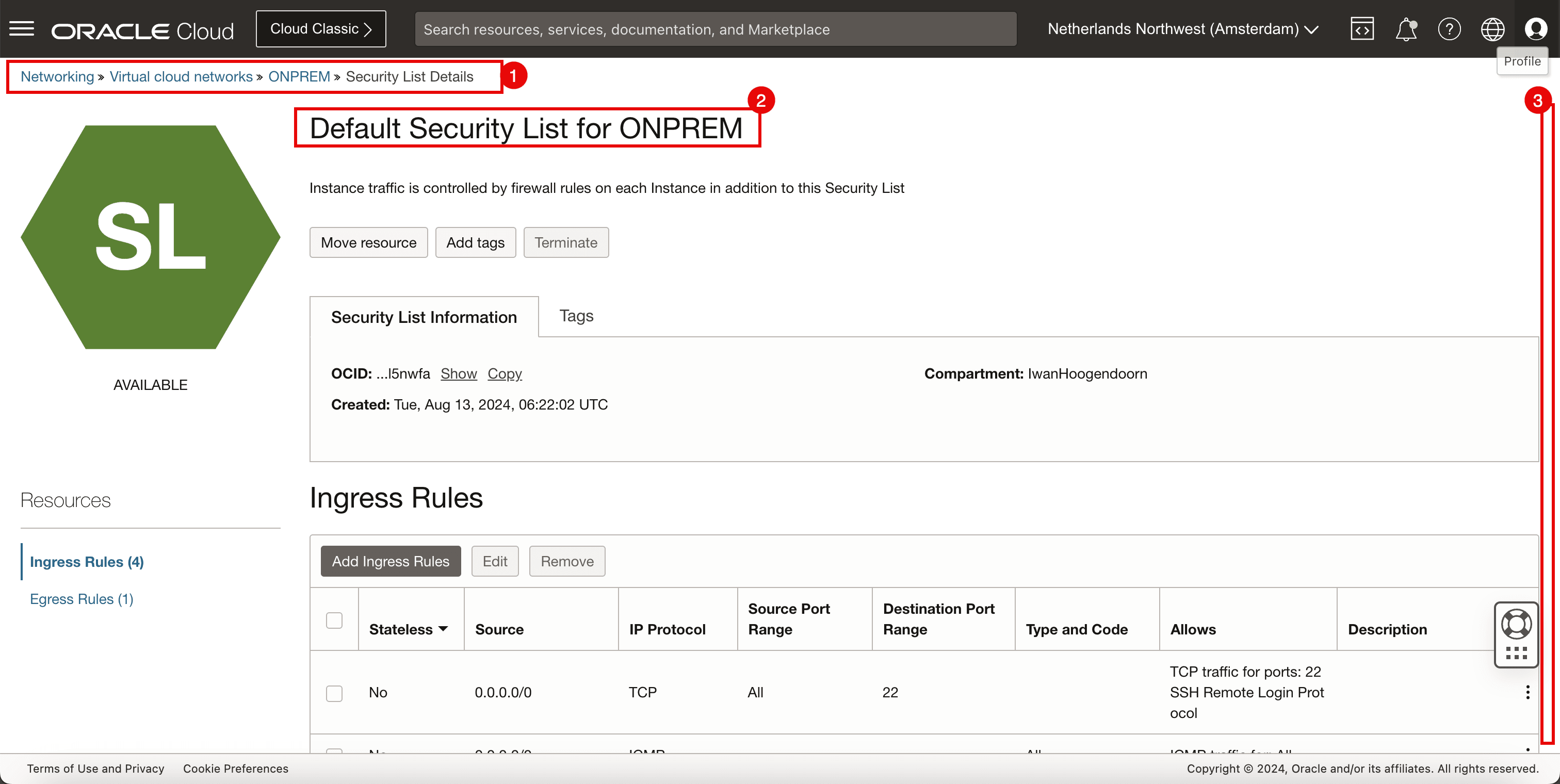

配置 VCN 和子网安全列表以允许 IPSec 连接所需的入站端口。为了正确地建立隧道,您需要确保两端的网络安全性允许所需的端口。

-

从以 CPE 形式托管 Libreswan 的源 OCI 区域开始。

- 转到 OCI 控制台,导航到网络、虚拟云网络,选择 VCN 并单击安全列表。

- 选择默认安全列表。

- 向下滚动。

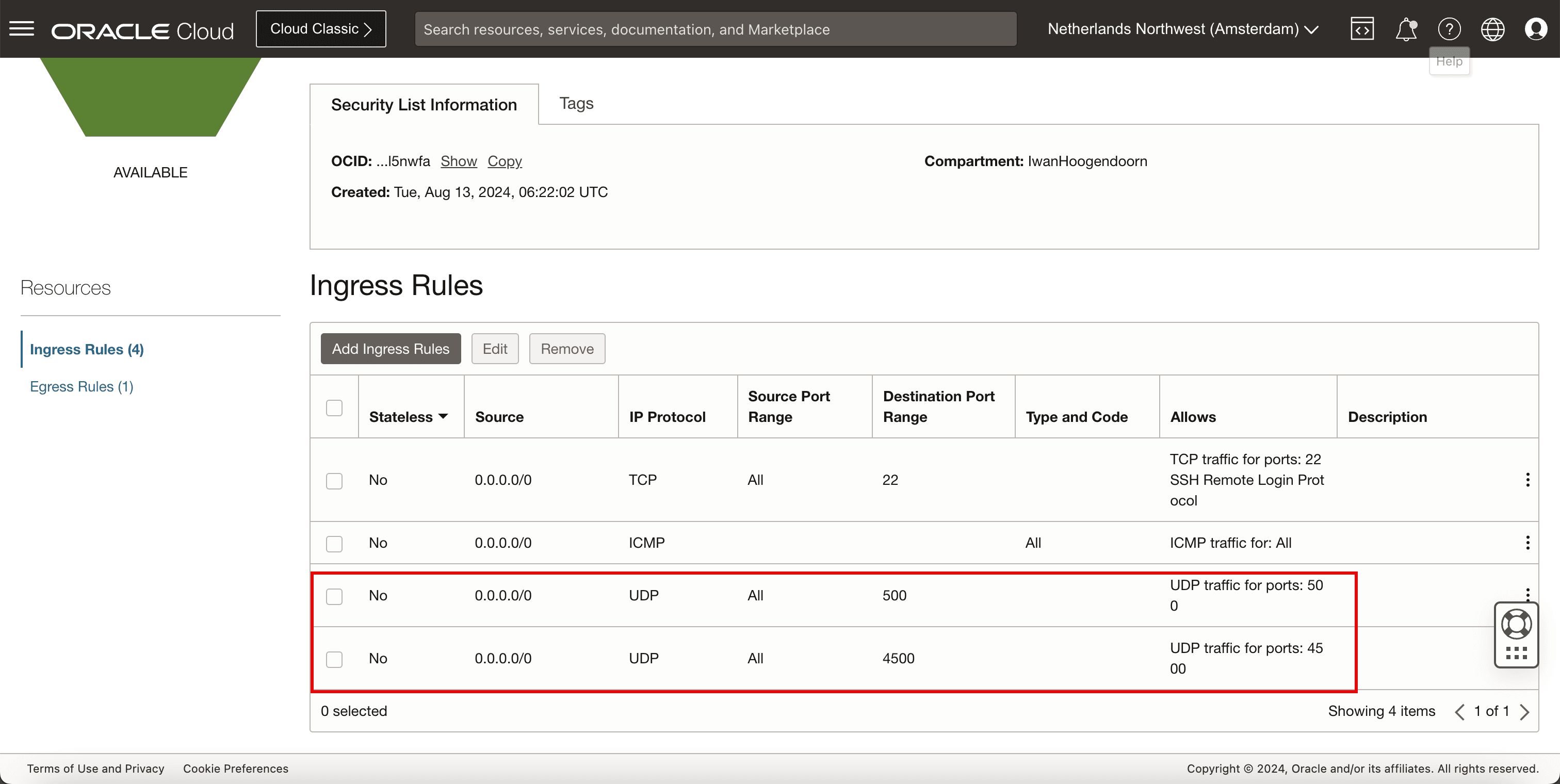

-

确保已添加以下入站安全规则。

源 IP 协议 源端口 目标端口 0.0.0.0/0 UDP 全部 500 0.0.0.0/0 UDP 全部 4500

-

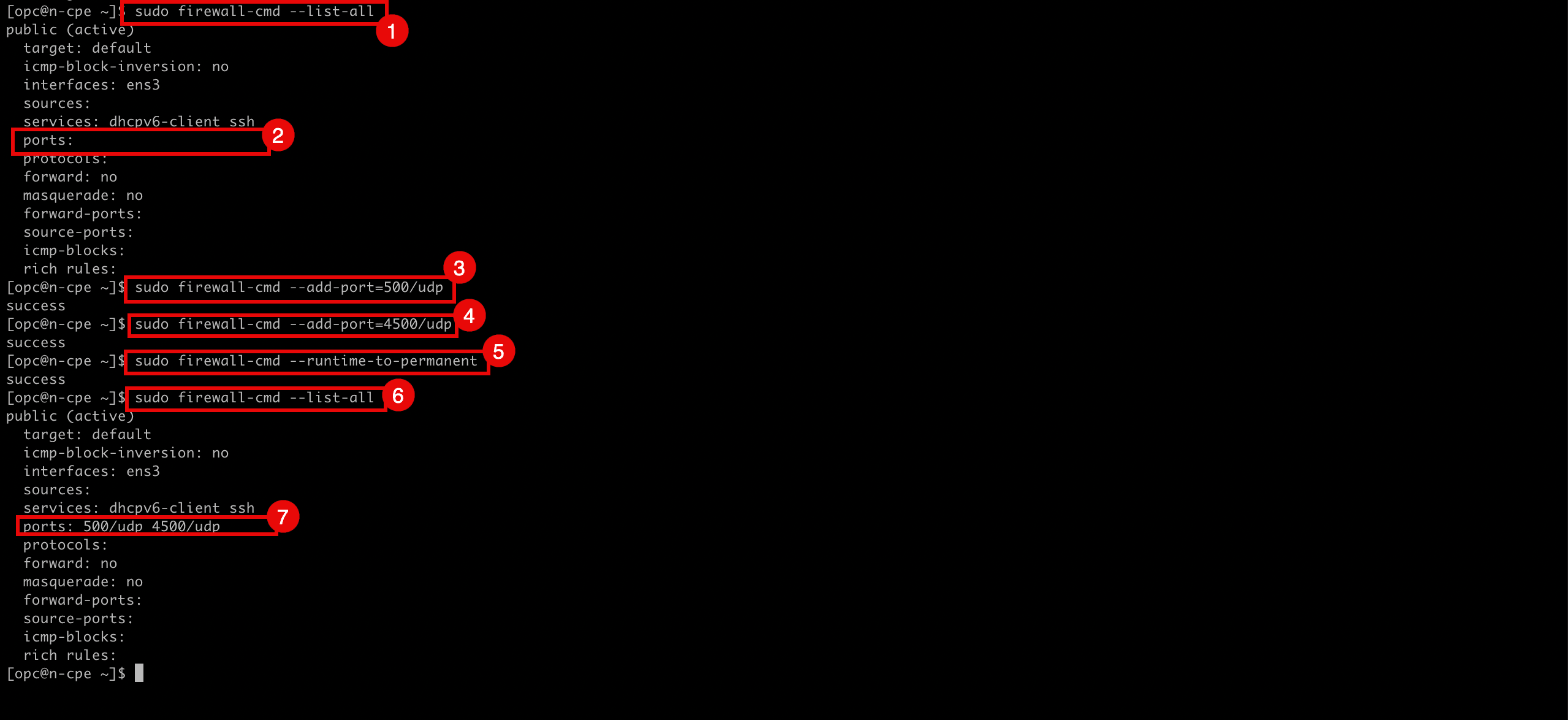

打开 Libreswan CPE 上的防火墙端口。

-

运行以下命令以查看现有的已配置防火墙规则。

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

请注意,未配置与 IPSec 端口相关的规则。

-

运行以下命令以允许在 CPE 上使用 UDP 端口

500。[root@cpe ipsec.d]# sudo firewall-cmd --add-port=500/udp -

运行以下命令以允许在 CPE 上使用 UDP 端口

4500。[root@cpe ipsec.d]# sudo firewall-cmd --add-port=4500/udp -

运行以下命令使防火墙规则成为永久性规则,以便它们在重新引导后保持不变。

[root@cpe ipsec.d]# sudo firewall-cmd --runtime-to-permanent -

运行以下命令以查看现有的已配置防火墙规则。

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

请注意,未配置与 IPSec 端口相关的规则。

-

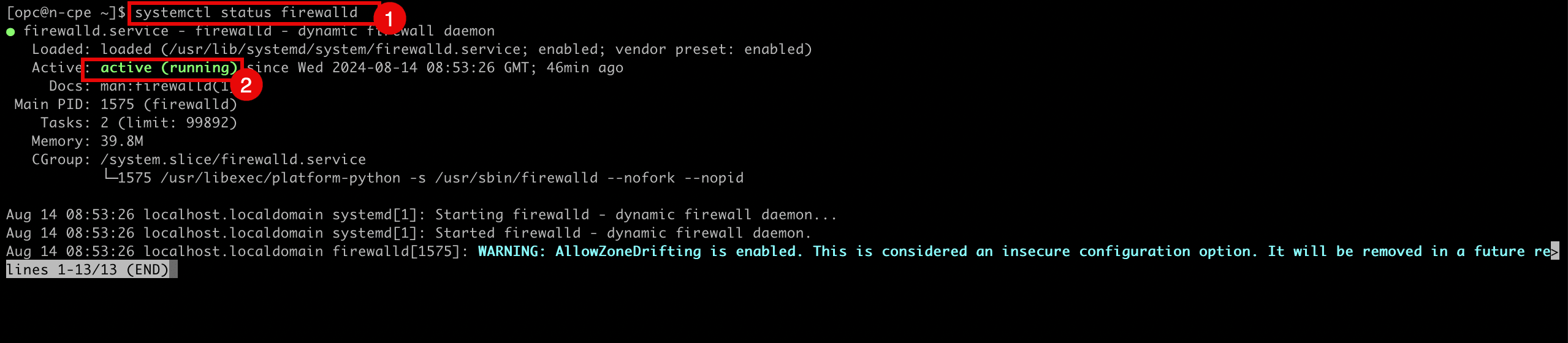

运行以下命令以确保 Libreswan 的防火墙服务正在运行。

[root@cpe ipsec.d]# systemctl status firewalld -

请注意,防火墙服务处于活动状态且正在运行。

-

-

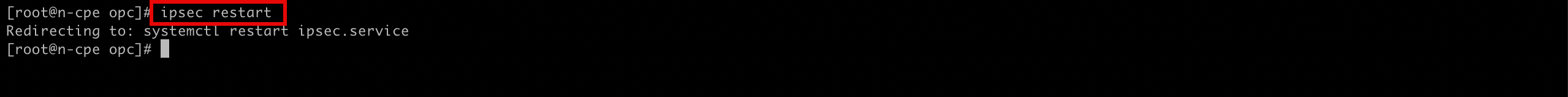

运行以下命令以重新启动 IPSec 服务。

[root@cpe ipsec.d]# service ipsec restart

在 CPE 上禁用 Linux 防火墙

在某些情况下(用于测试目的),最好完全禁用运行 Libreswan 的 CPE 实例的 Linux 防火墙。可使用以下命令执行此操作:

[root@cpe ipsec.d]# systemctl disable --now firewalld

运行以下命令以确保 Libreswan 的防火墙服务未运行。

[root@cpe ipsec.d]# systemctl status firewalld

任务 9:激活并验证 IPSec 隧道是否两端均已打开

-

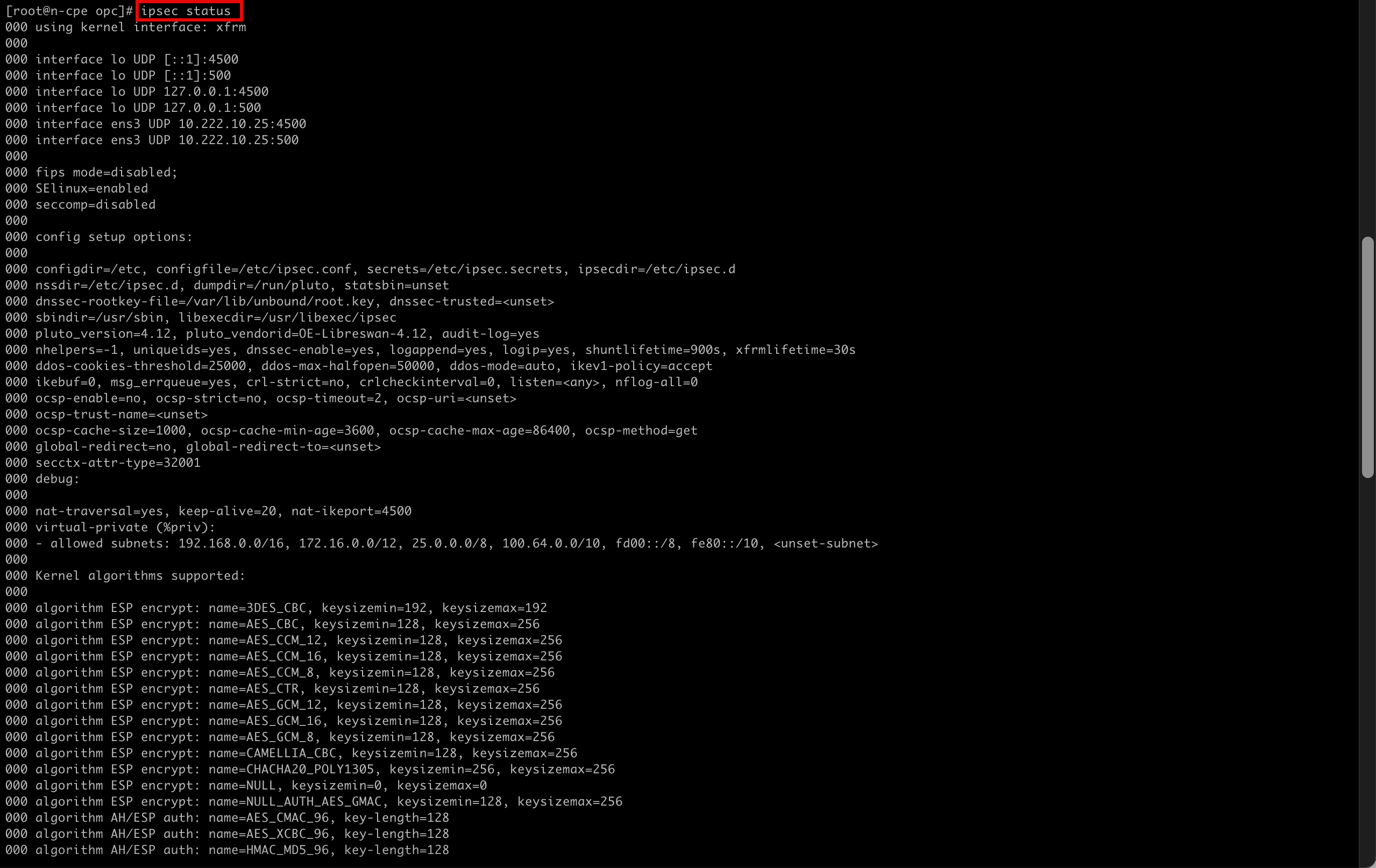

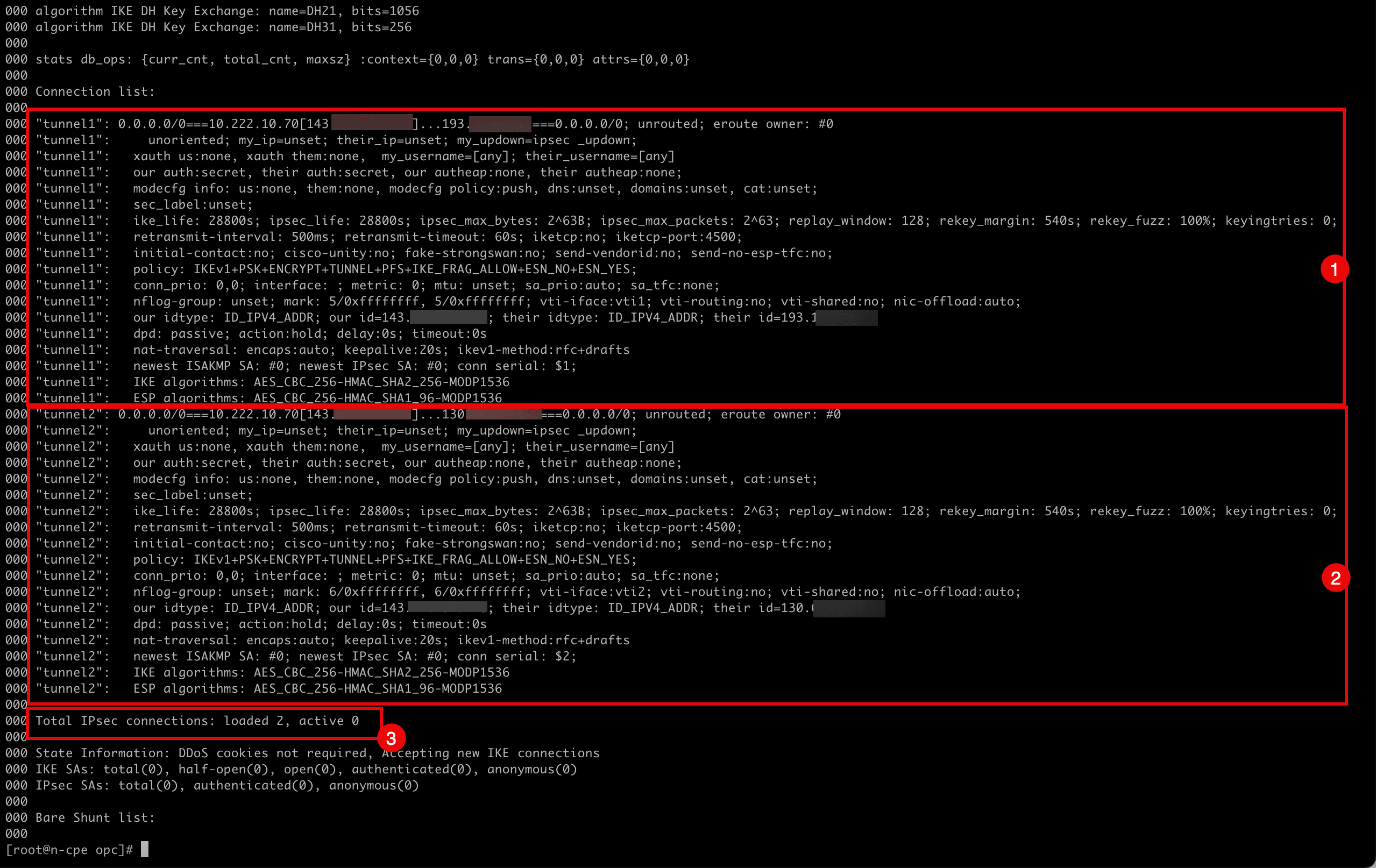

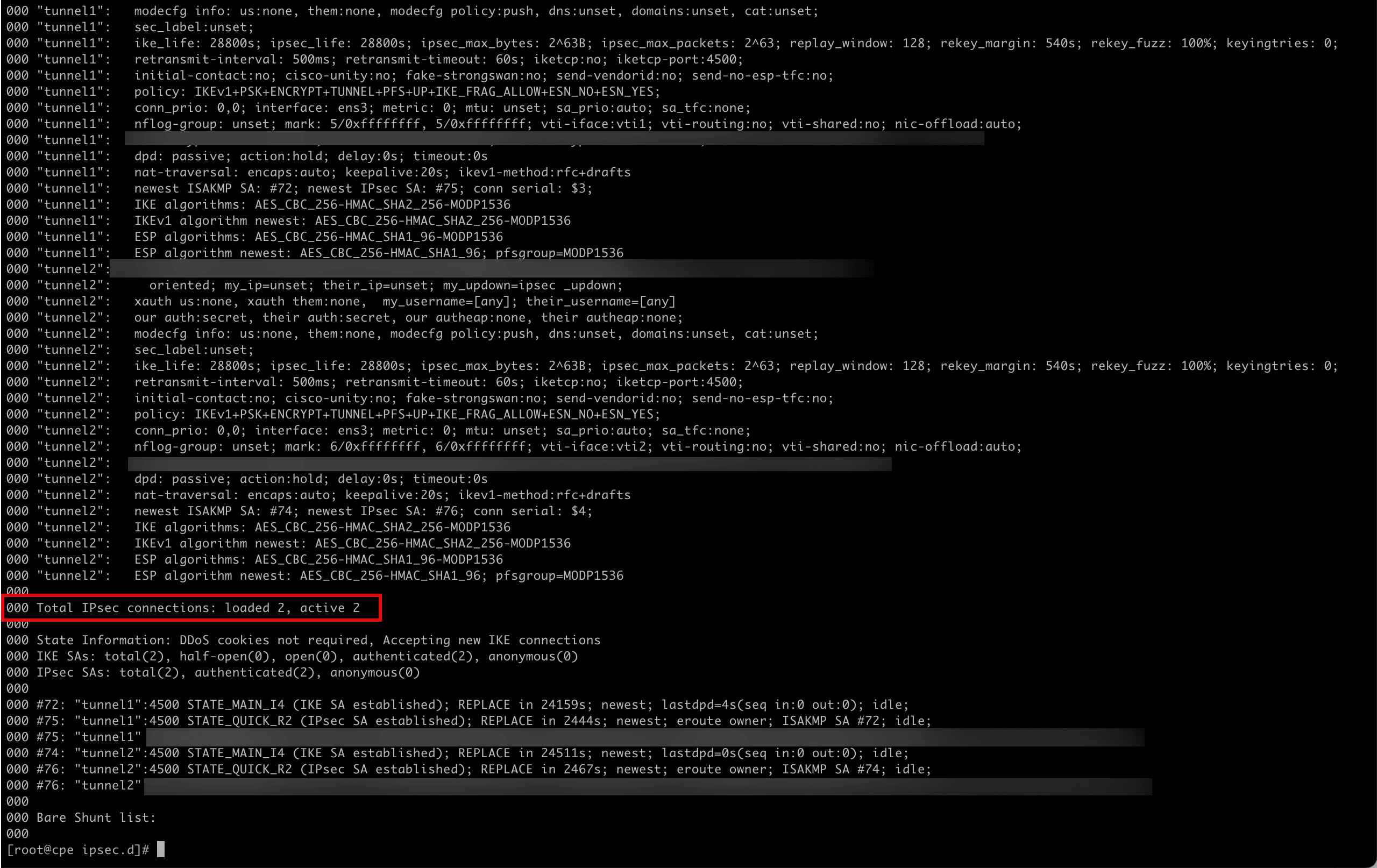

运行以下命令验证两个隧道的 IPSec 状态。

[root@cpe ipsec.d]# ipsec status

- 请注意第一个 IPSec 隧道的配置和状态。

- 请注意第二个 IPSec 隧道的配置和状态。

- 请注意,装入的 IPSec 数为 2 ,活动数为 0 。

-

运行以下命令以添加

tunnel1。[root@cpe ipsec.d]# ipsec auto --add tunnel1 -

记下添加

tunnel1时终端提供的输出。002 "tunnel1": terminating SAs using this connection 002 "tunnel1" #3: deleting state (STATE_QUICK_I2) aged 3.504567s and sending notification 005 "tunnel1" #3: ESP traffic information: in=0B out=0B 002 "tunnel1" #1: deleting state (STATE_MAIN_I4) aged 3.541172s and sending notification 002 "tunnel1": added IKEv1 connection -

运行以下命令以启动

tunnel1。[root@cpe ipsec.d]# ipsec auto --up tunnel1 -

请注意启动

tunnel1时终端提供的输出。002 "tunnel1" #5: initiating IKEv1 Main Mode connection 102 "tunnel1" #5: sent Main Mode request 104 "tunnel1" #5: sent Main Mode I2 106 "tunnel1" #5: sent Main Mode I3 002 "tunnel1" #5: Peer ID is ID_IPV4_ADDR: '193.122.0.91' 004 "tunnel1" #5: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel1" #6: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#5 msgid:b6364de1 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel1" #6: sent Quick Mode request 002 "tunnel1" #6: up-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel1" #6: prepare-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel1" #6: IPsec SA established tunnel mode {ESPinUDP=>0x5036cdcc <0x33c964f9 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=193.122.0.91:4500 DPD=passive} -

运行以下命令以添加

tunnel2。[root@cpe ipsec.d]# ipsec auto --add tunnel2 -

记下添加

tunnel2时终端提供的输出。002 "tunnel2": terminating SAs using this connection 002 "tunnel2" #4: deleting state (STATE_QUICK_I2) aged 25.694856s and sending notification 005 "tunnel2" #4: ESP traffic information: in=0B out=0B 002 "tunnel2" #2: deleting state (STATE_MAIN_I4) aged 25.731704s and sending notification 002 "tunnel2": added IKEv1 connection -

运行以下命令以启动

tunnel2。[root@cpe ipsec.d]# ipsec auto --up tunnel2 -

请注意启动

tunnel2时终端提供的输出。002 "tunnel2" #7: initiating IKEv1 Main Mode connection 102 "tunnel2" #7: sent Main Mode request 104 "tunnel2" #7: sent Main Mode I2 106 "tunnel2" #7: sent Main Mode I3 002 "tunnel2" #7: Peer ID is ID_IPV4_ADDR: '130.61.66.255' 004 "tunnel2" #7: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel2" #8: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#7 msgid:aeb4eb18 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel2" #8: sent Quick Mode request 002 "tunnel2" #8: up-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel2" #8: prepare-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel2" #8: IPsec SA established tunnel mode {ESPinUDP=>0x8bef7076 <0xe27d84a0 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=130.61.66.255:4500 DPD=passive} [root@cpe ipsec.d]# -

运行以下命令验证两个隧道的 IPSec 状态。

[root@cpe ipsec.d]# ipsec status -

请注意,活动隧道已从 0 变为 2 。

-

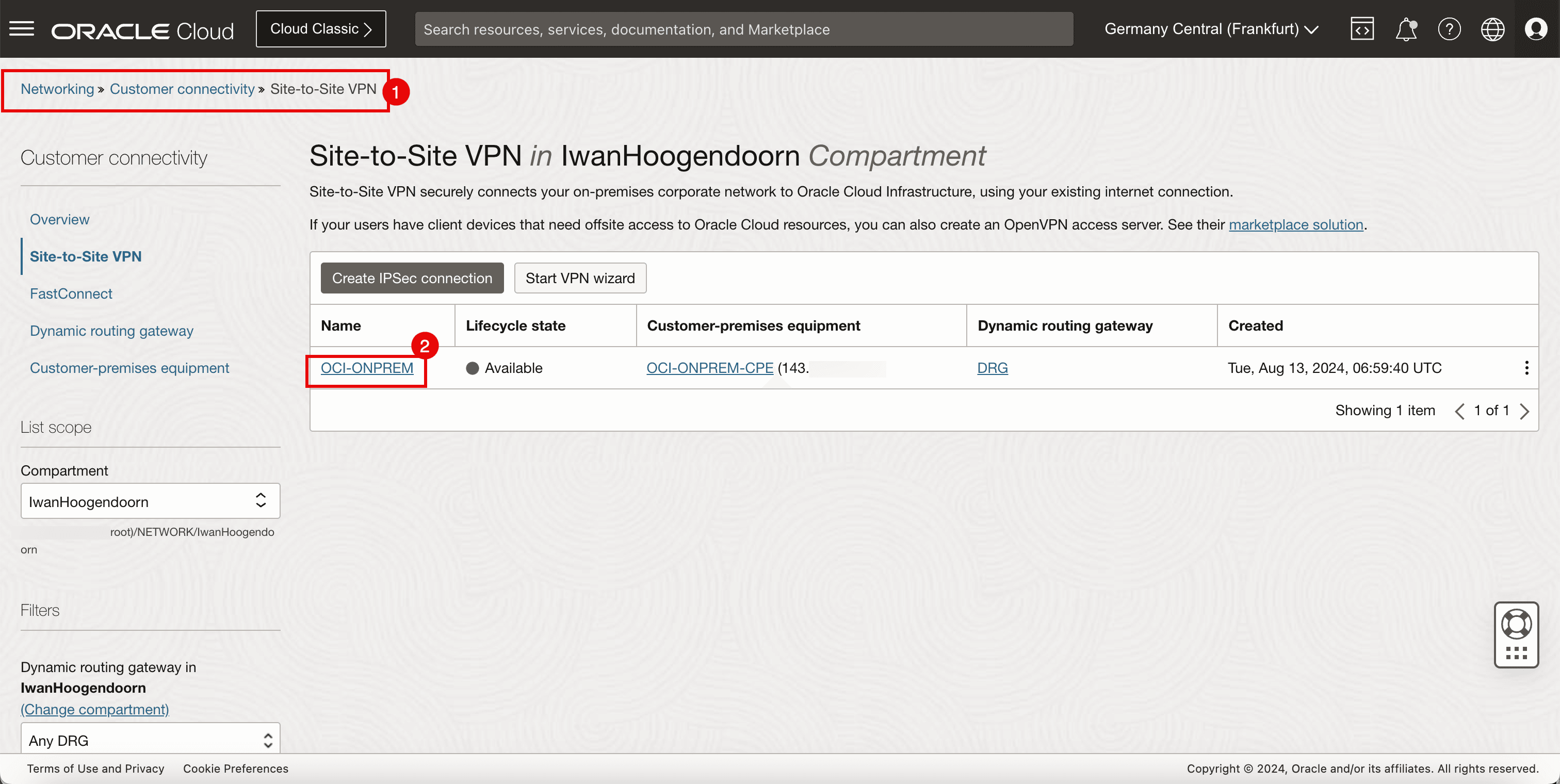

转到 OCI 控制台上的目标端并检查。

- 转到 OCI 控制台,导航到网络、客户连接和站点到站点 VPN 。

- 单击 VPN 连接。

-

请注意, Tunnel 1 和 Tunnel 2 均为可用和向上。

-

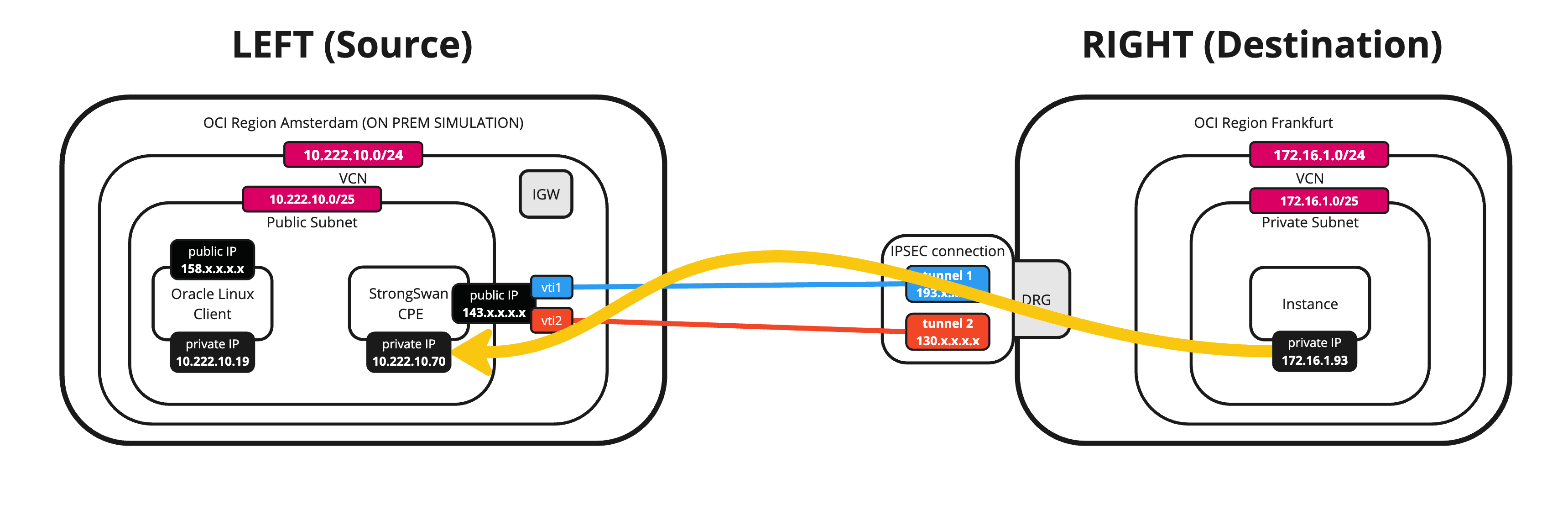

下图展示了到目前为止我们所创造的。

任务 10:配置静态路由

-

隧道已启动,现在我们需要确保所需的流量通过隧道路由。

-

运行以下命令以查看配置的隧道接口。

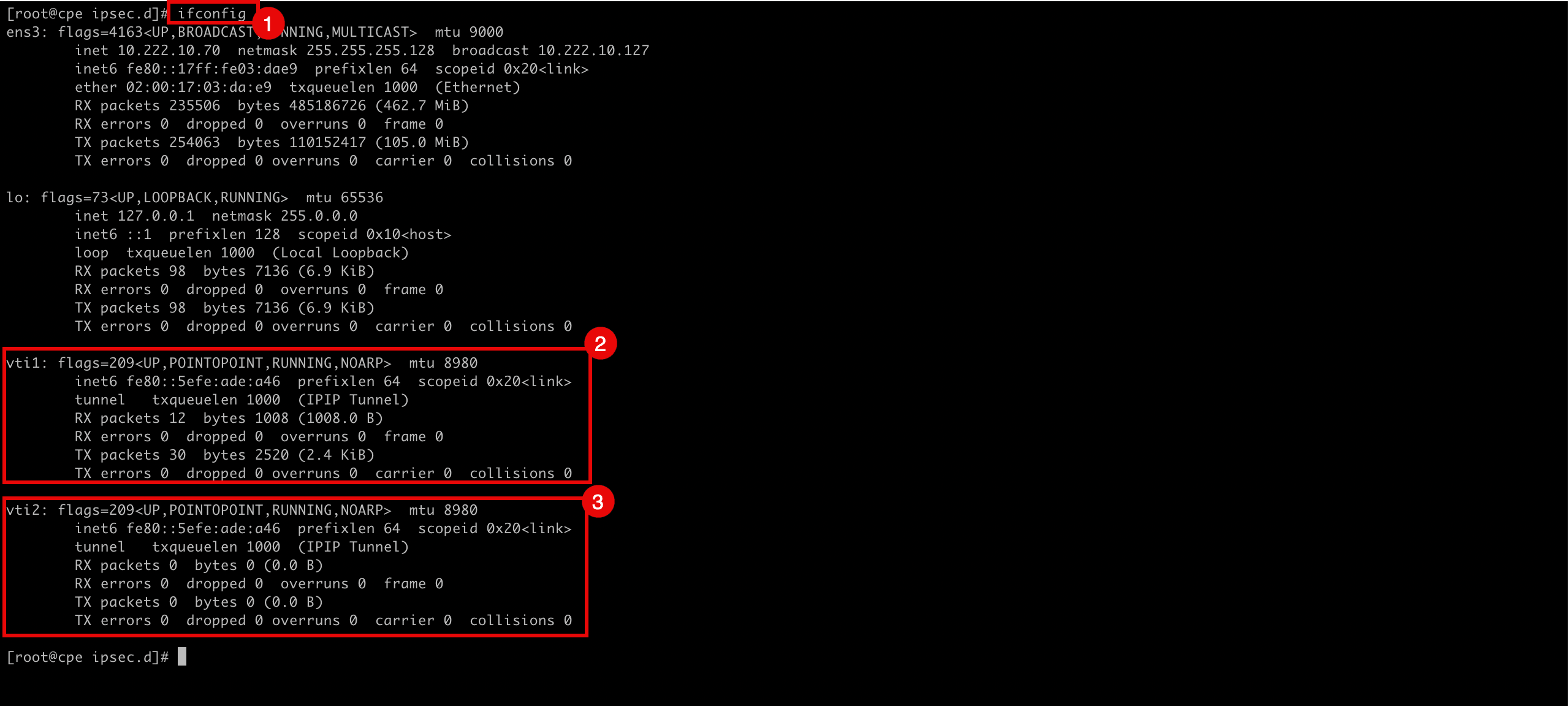

[root@cpe ipsec.d]# ifconfig -

请注意,vti1 负责隧道 1。

-

请注意,vti2 负责隧道 2。

-

-

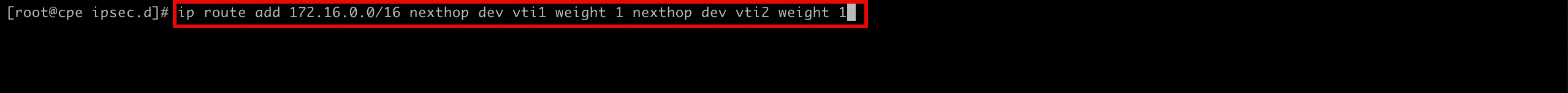

运行以下命令以通过 vti1 和 vti2 接口路由

172.16.0.0/16网络。[root@cpe ipsec.d]# ip route add 172.16.0.0/16 nexthop dev vti1 weight 1 nexthop dev vti2 weight 1

-

运行以下命令以查看是否添加了路由。

[root@cpe ipsec.d]# ip route -

请注意,已添加路由。

-

任务 11:从源实例和目标实例启动最终试通

-

从源启动最终 ping。

-

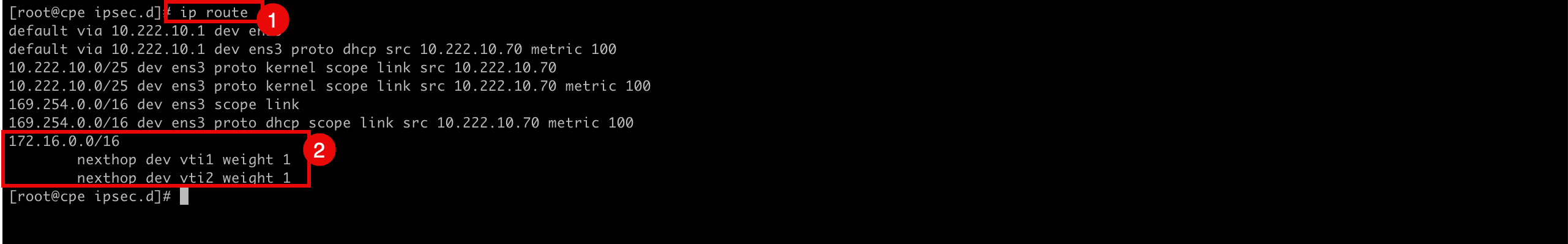

从源 (CPE) 运行以下命令以验证 ping 是否从源 OCI 区域工作到目标 OCI 区域。

[root@cpe ipsec.d]# ping 172.16.1.93 -c 4 -

请注意,我们 0% packet loss 。

-

-

下图展示了到目前为止我们所创造的。

-

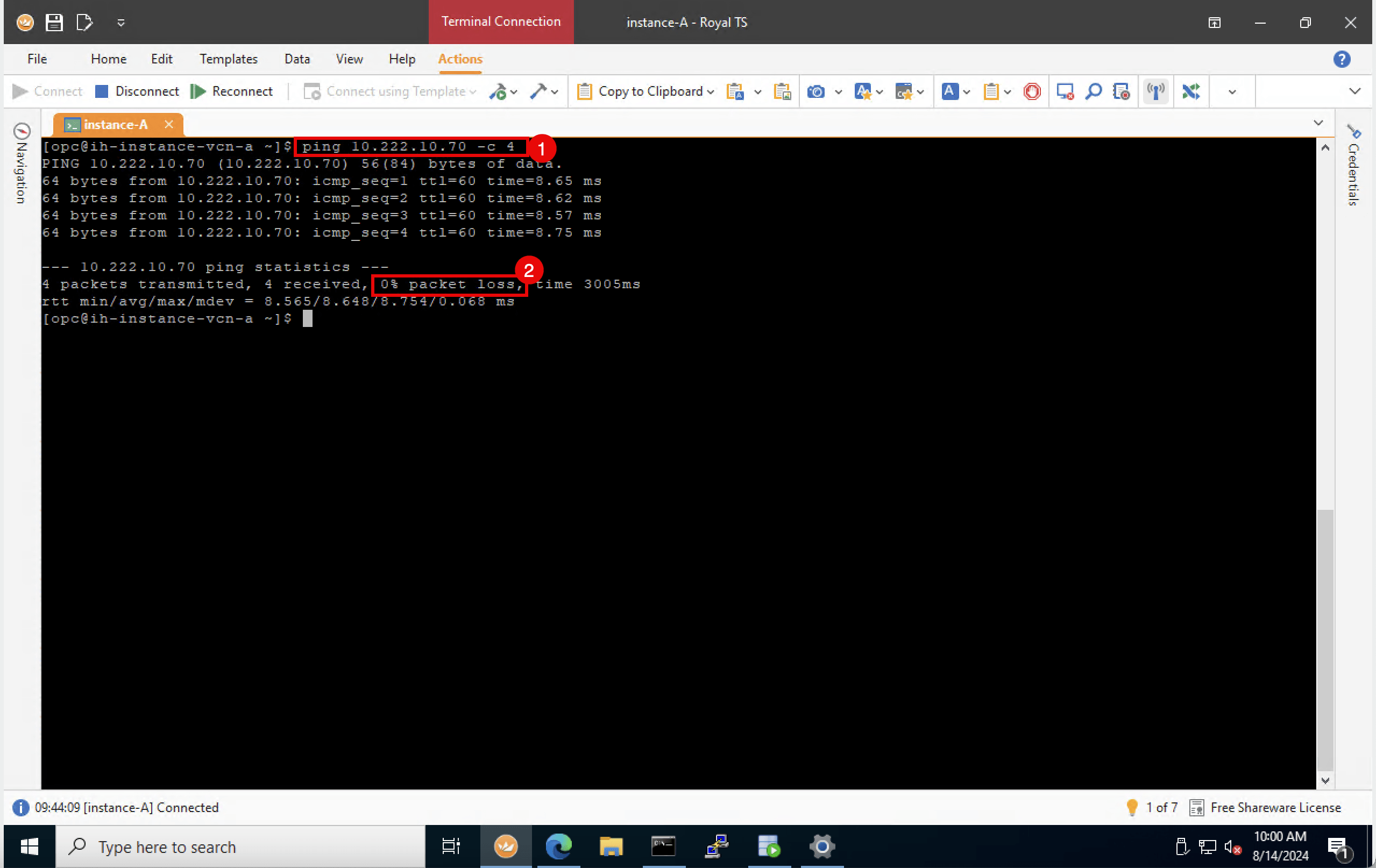

从目标启动最终 ping。

-

从目标运行以下命令以验证 ping 是否正在从目标 OCI 区域工作到源 OCI 区域 (CPE)。

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.70 -c 4 -

请注意,我们 0% packet loss 。

-

-

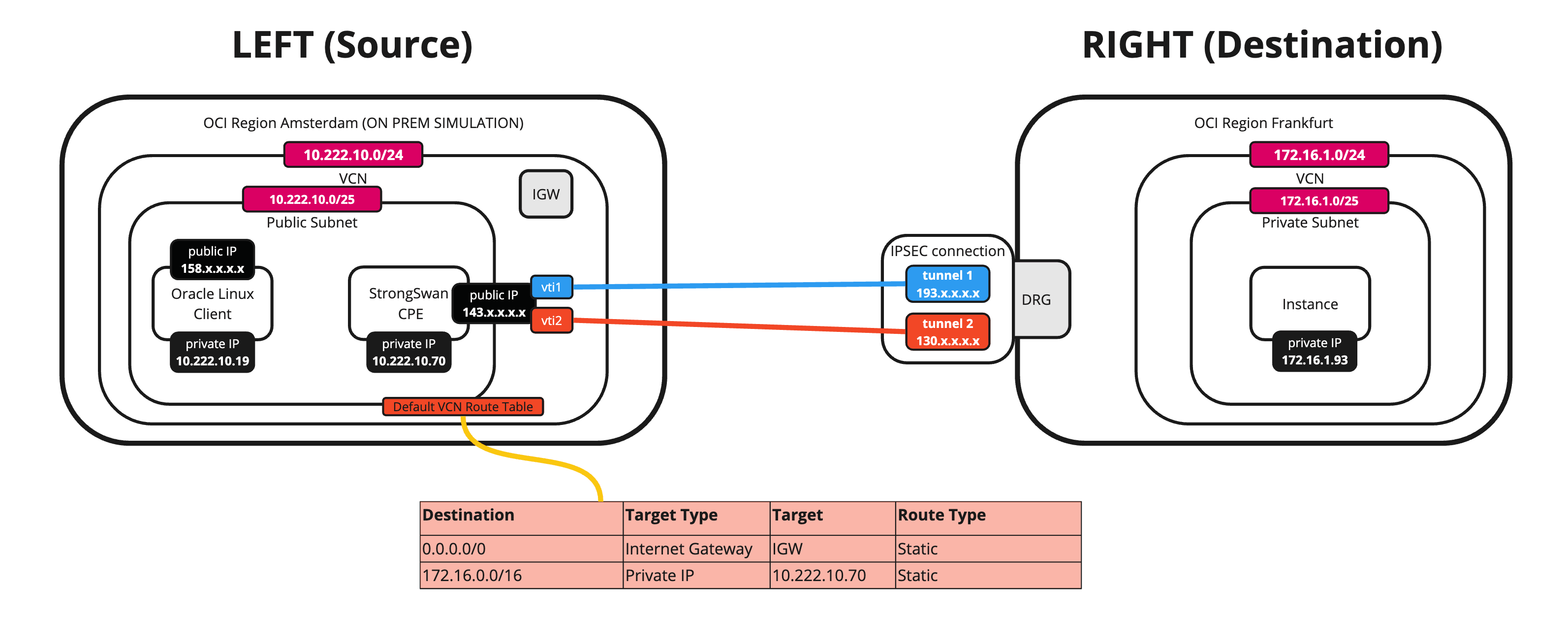

下图展示了到目前为止我们所创造的。

如果您希望通过隧道从源 OCI 区域中的同一子网中的其他实例路由所有流量,则需要在 VCN 路由表上添加静态路由。此路由将发送到

172.16.0.0/24的所有流量路由到 CPE10.222.10.70。 -

下图展示了到目前为止我们使用完整路由表创建的内容。

-

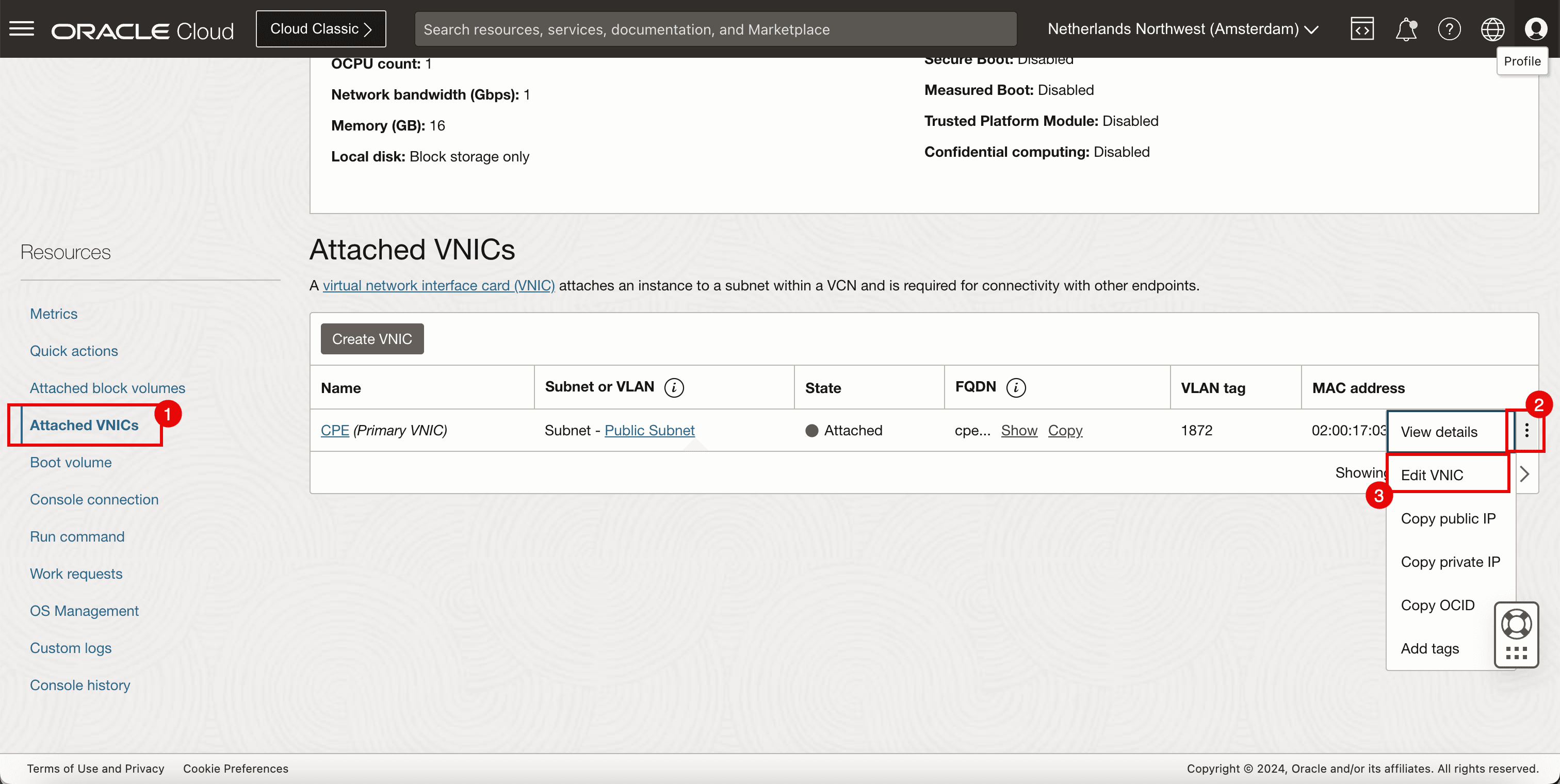

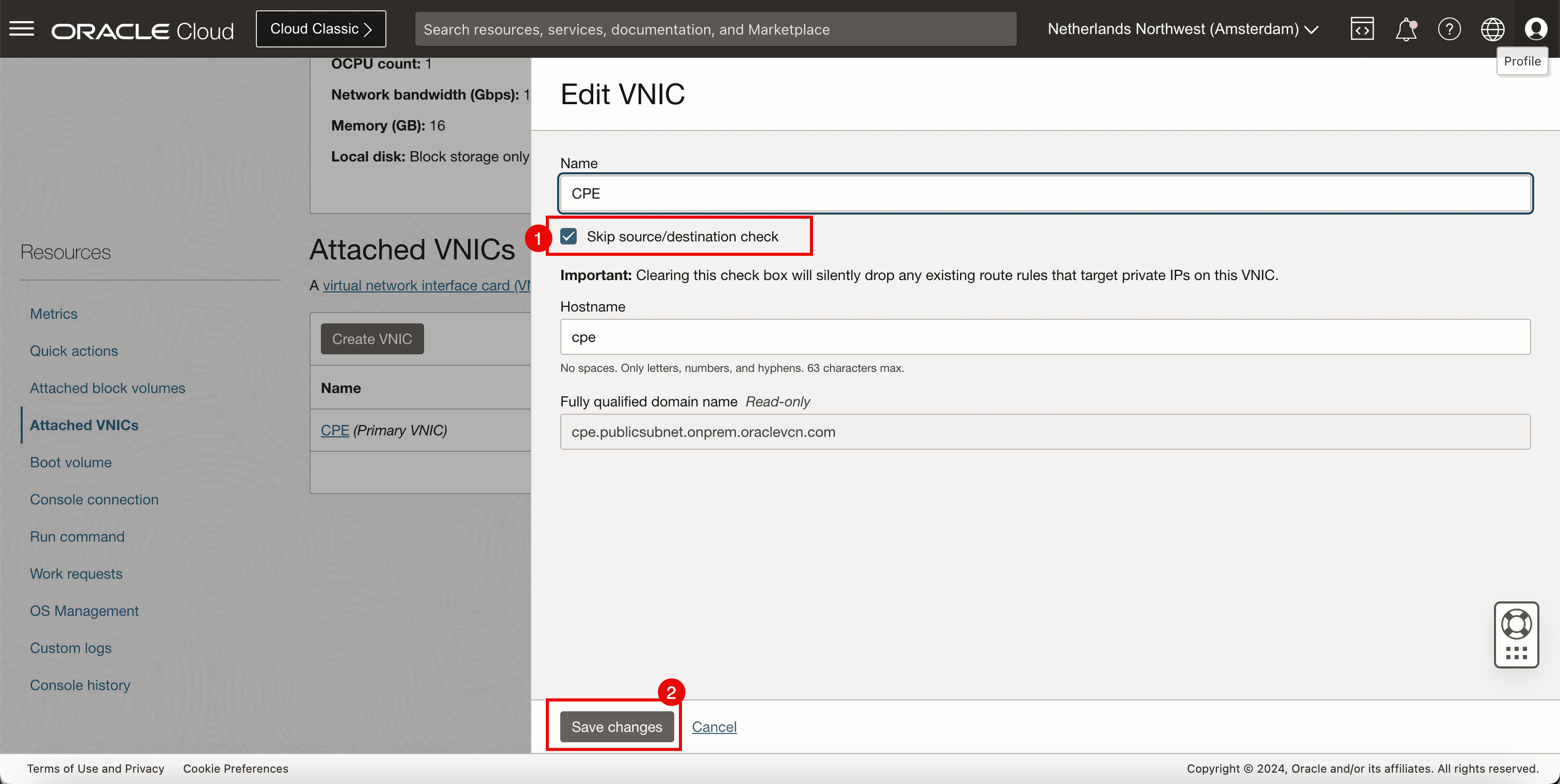

在向专用 IP 地址 (Libreswan CPE) 添加路由之前,首先需要在实例 (Libreswan CPE) vNIC 上启用跳过源/目标检查。

- 导航到计算和实例。

- 选择 CPE 。

- 向下滚动。

- 单击 Attached VNICs 。

- 单击三个点。

- 单击 Edit VNIC 。

- 选择 Skip source/destination check 。

- 单击 Save changes 。

-

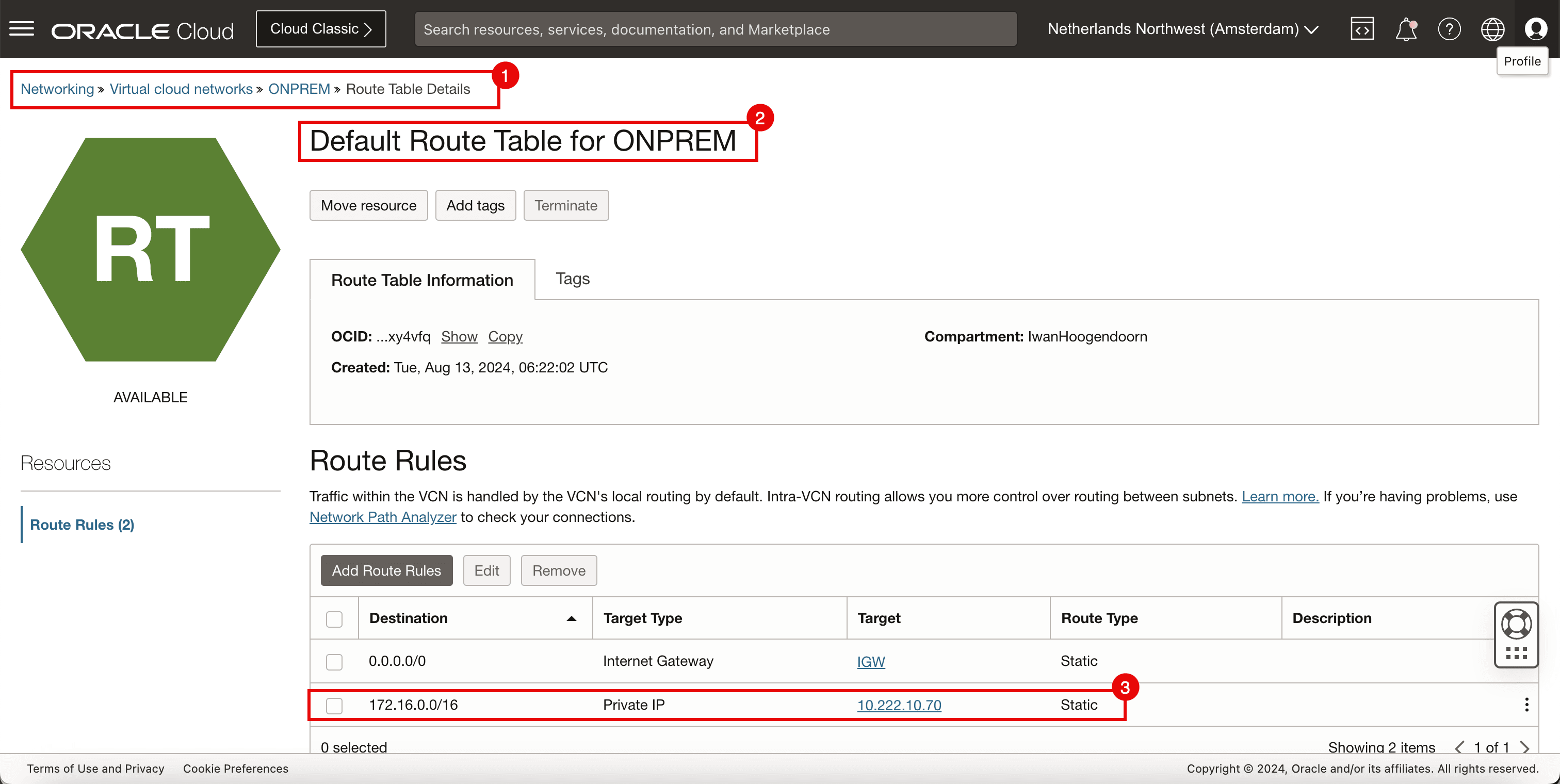

添加路由。

- 转到网络、虚拟云网络,选择 VCN 并单击路由表。

- 选择 Default Route Table(默认路由表)。

- 为目标类型的目标

172.16.0.0/16添加路由规则,使其成为专用 IP ,将目标添加为10.222.10.70(Libreswan CPE)。

-

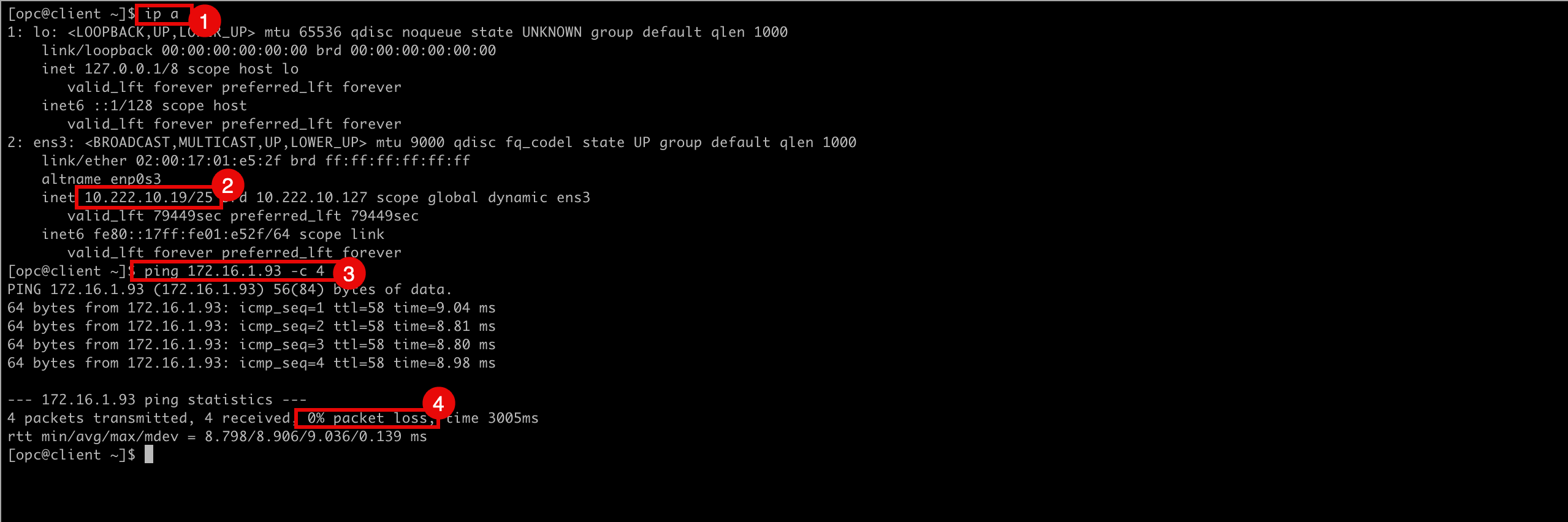

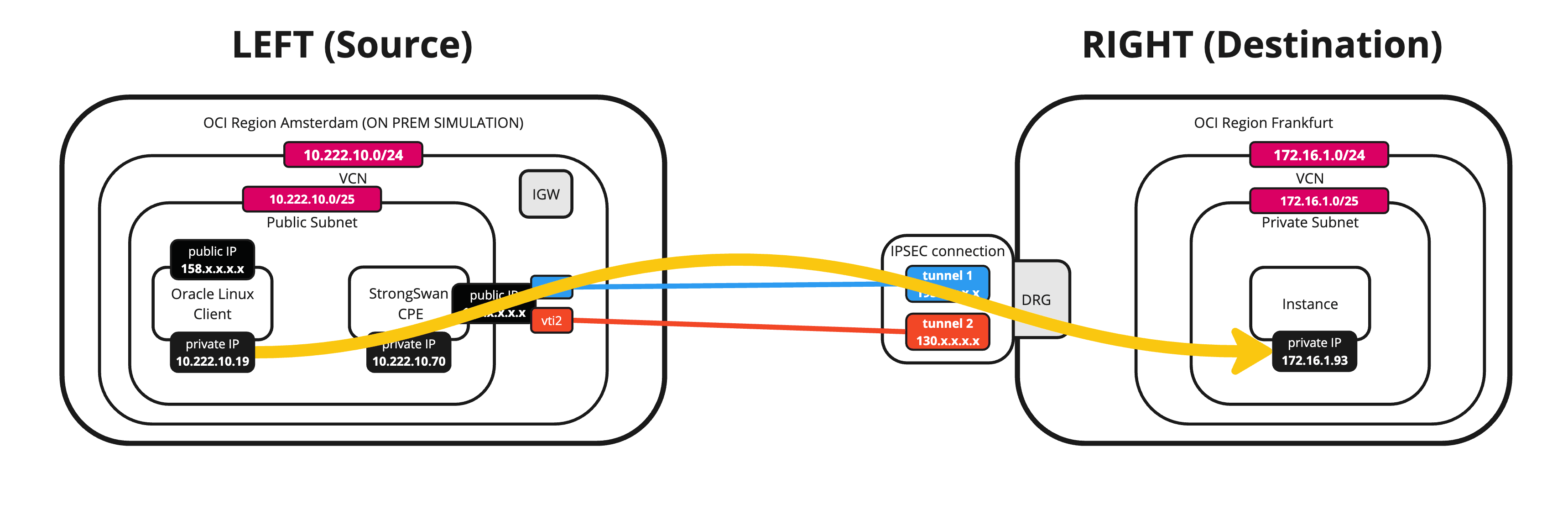

运行以下命令以验证 CLIENT 的 IP 地址。

[opc@client ~]$ ip a -

请注意,客户 IP 地址为

10.222.10.19。 -

从源 (CLIENT) 运行以下命令以验证 ping 是否从源 OCI 区域工作到目标 OCI 区域。

[opc@client ~]$ ping 172.16.1.93 -c 4 -

请注意,我们 0% packet loss 。

-

下图展示了到目前为止我们所创造的。

-

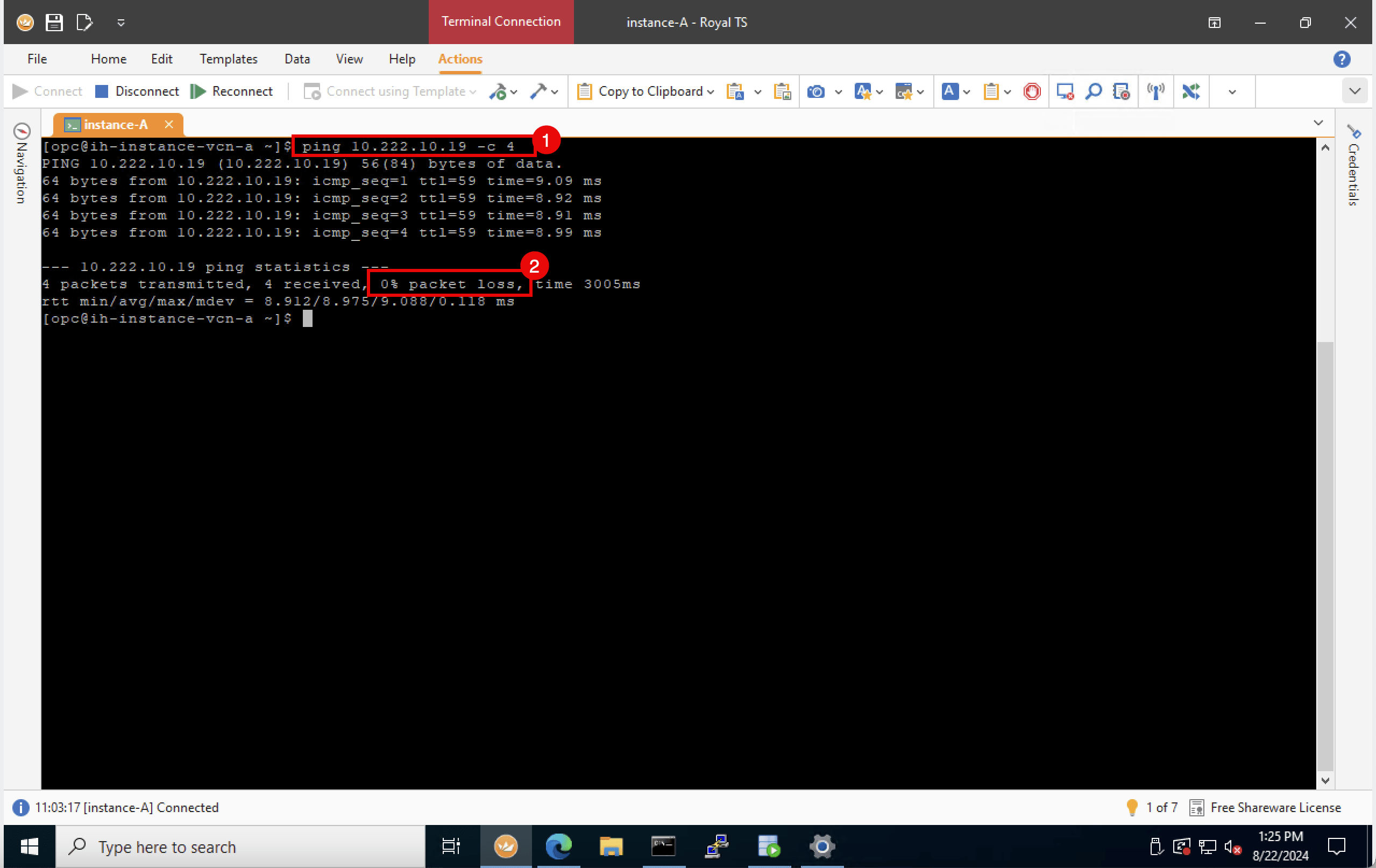

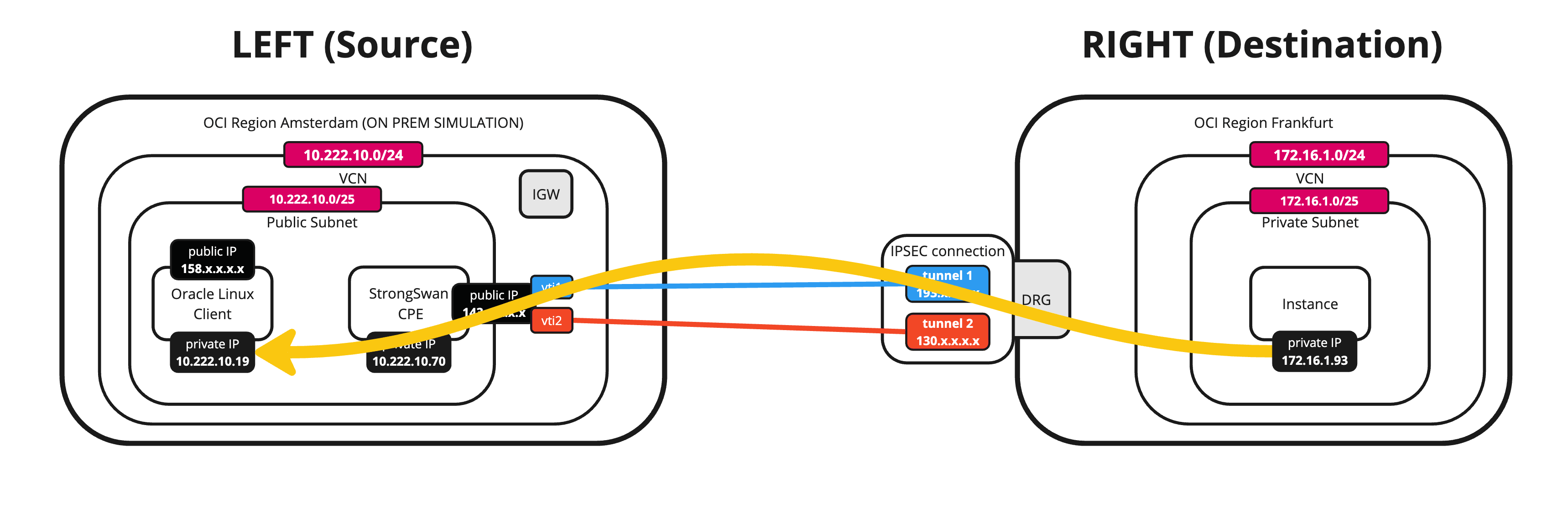

从目标运行以下命令以验证 ping 是否正在从目标 OCI 区域工作到源 OCI 区域 (CLIENT)。

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.19 -c 4 -

请注意,我们 0% packet loss 。

-

-

下图展示了到目前为止我们所创造的。

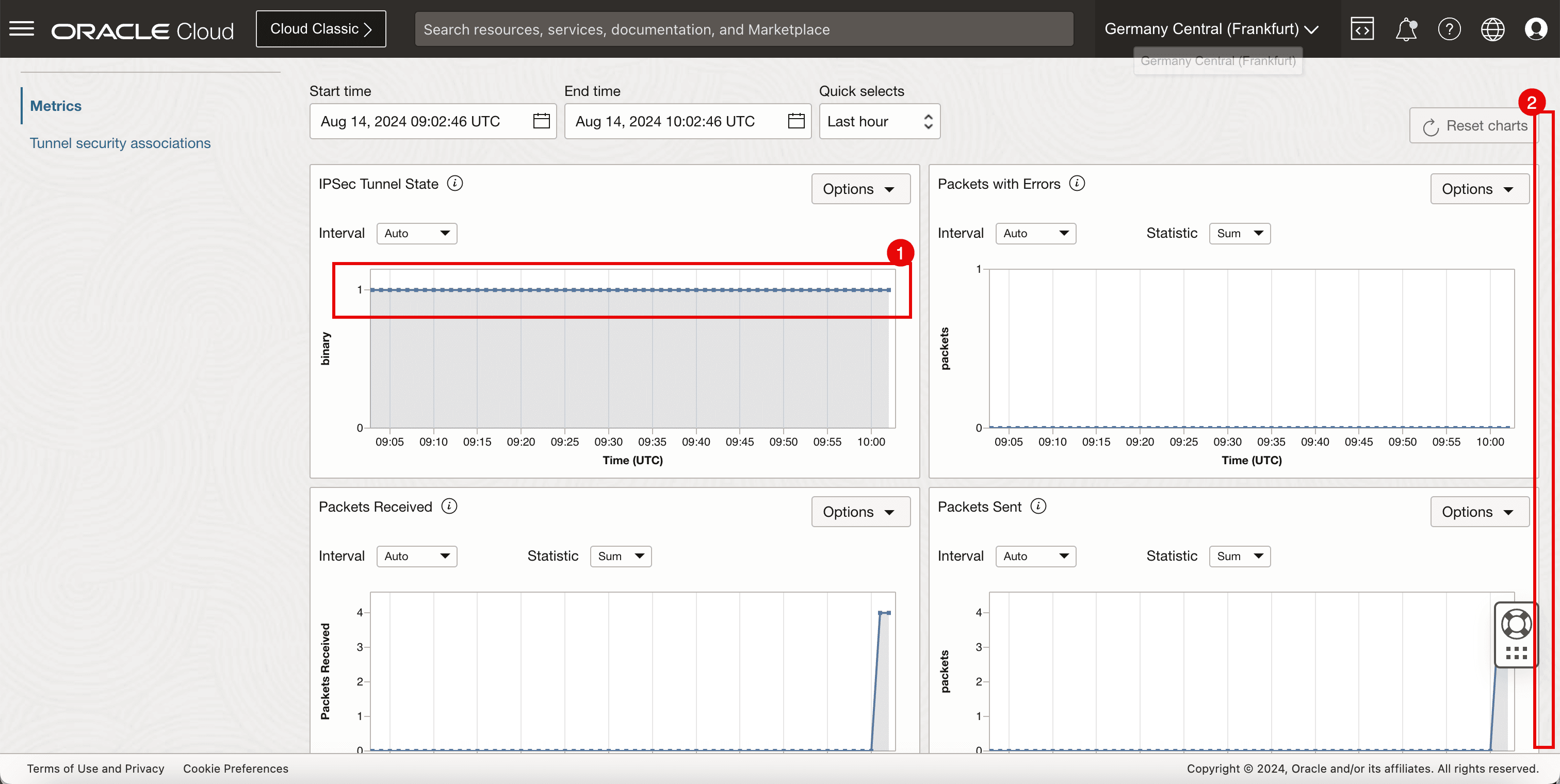

任务 12:验证 OCI Site-to-Site VPN 状态

-

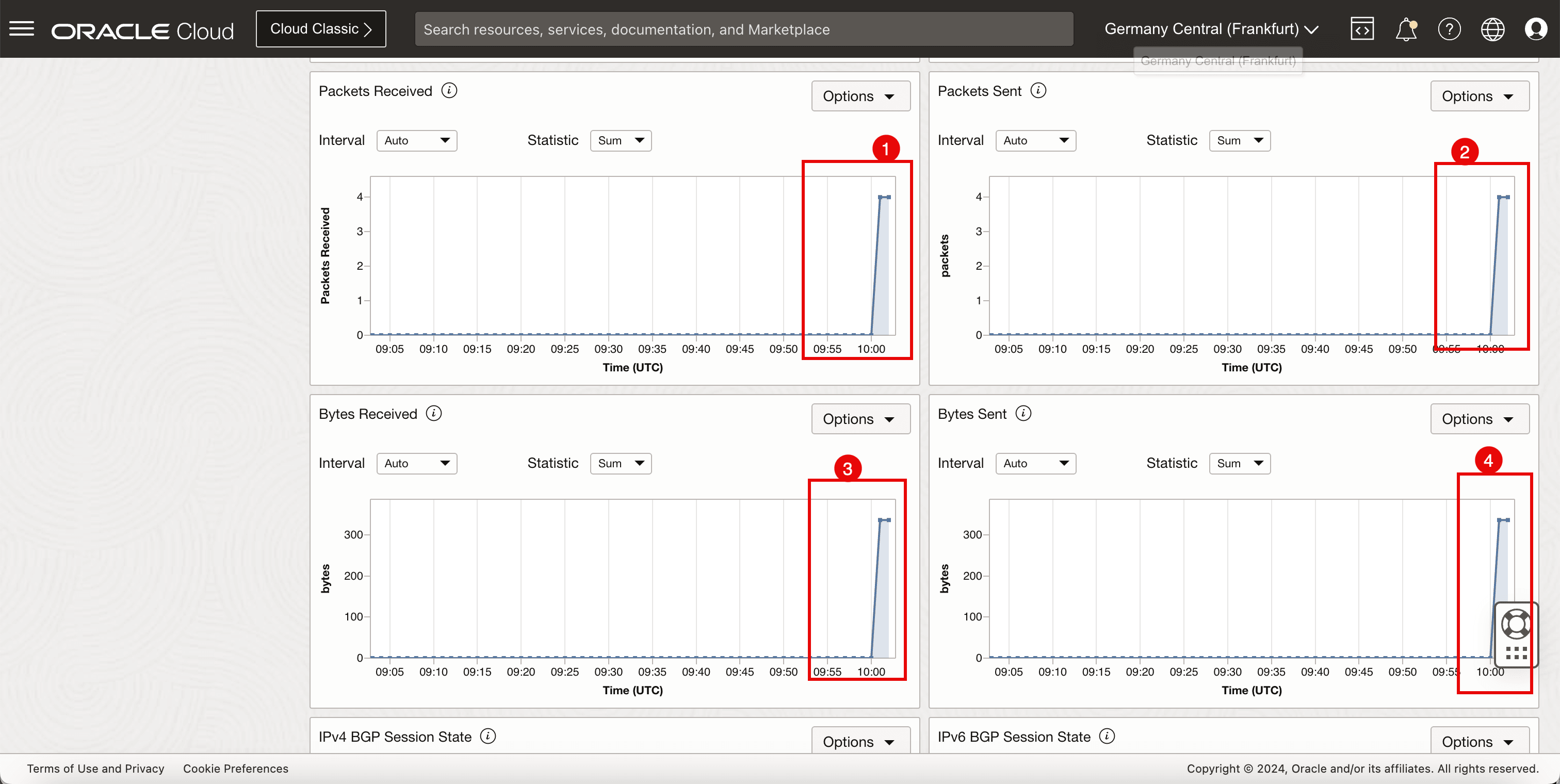

VPN 隧道已启动,流量正在流过,然后我们可以按隧道查看 OCI 中的仪表盘。

- 转到 OCI 控制台、网络、客户连接,然后单击站点到站点 VPN 。

- 单击 VPN 连接。

-

单击第一个隧道配置。

-

向下滚动。

- 请注意,IPSec 隧道状态图始终位于 1 上,指示隧道已启动。

- 向下滚动。

- 请注意,在此隧道上接收的包数为 4 ,与从源发送的 ping 包数相对应。

- 请注意,在此隧道上发送的数据包数为 4 ,这与从目标发送的 ping 数据包数相对应。

- 记下从源接收的字节数。

- 记下从目标发送的字节数。

任务 13:启用等成本多路径 (ECMP) 工艺路线

-

缺省情况下,始终使用一个隧道接口 (vti) 发送流量。如果要将两个隧道用于流量转发,则需要在两端启用 ECMP 路由。

在 Libreswan CPE 上,运行以下命令。

[root@cpe ipsec.d]# sysctl -w net.ipv4.fib_multipath_hash_policy=1 -

下图展示了到目前为止我们所创造的。

-

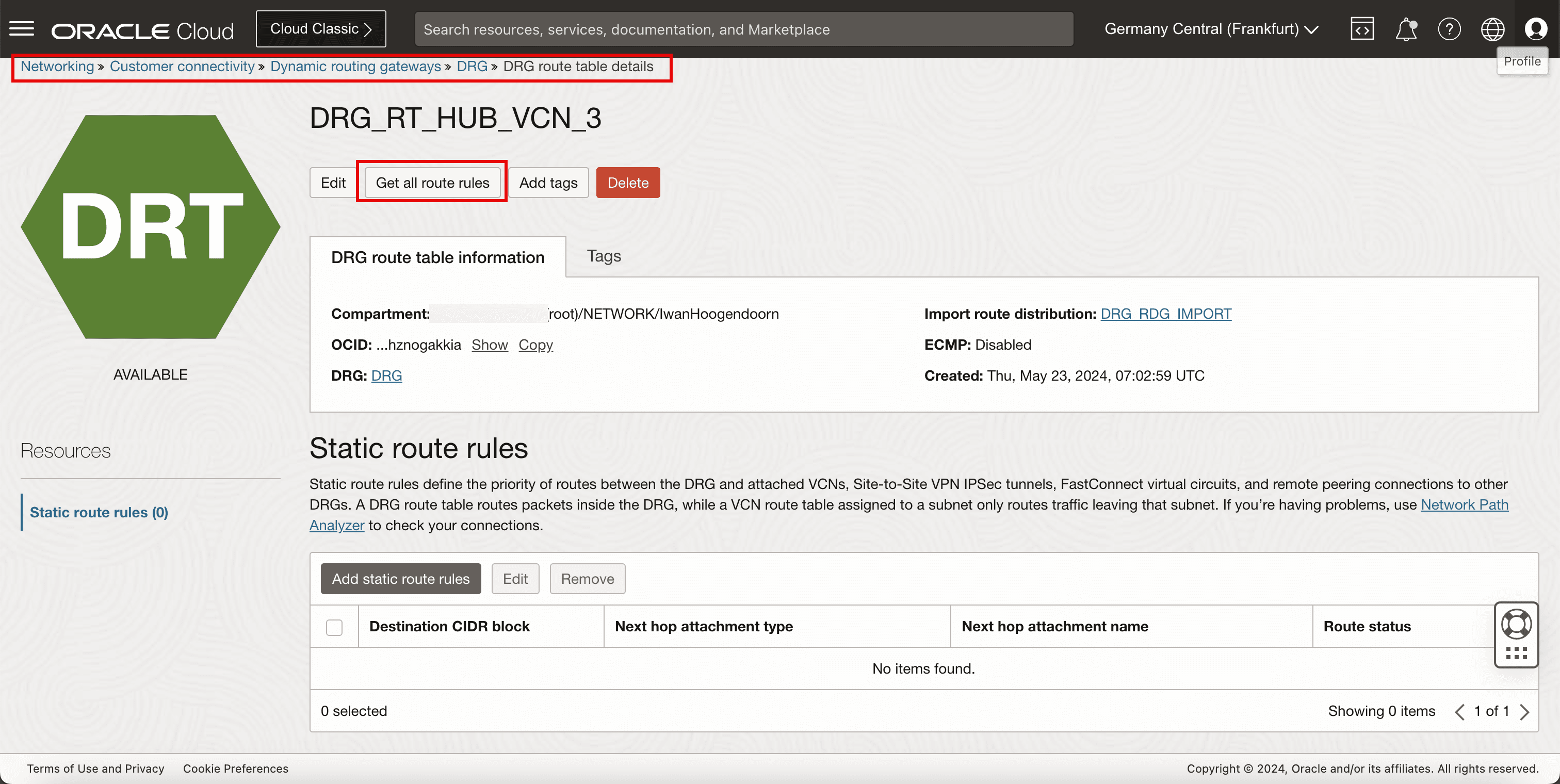

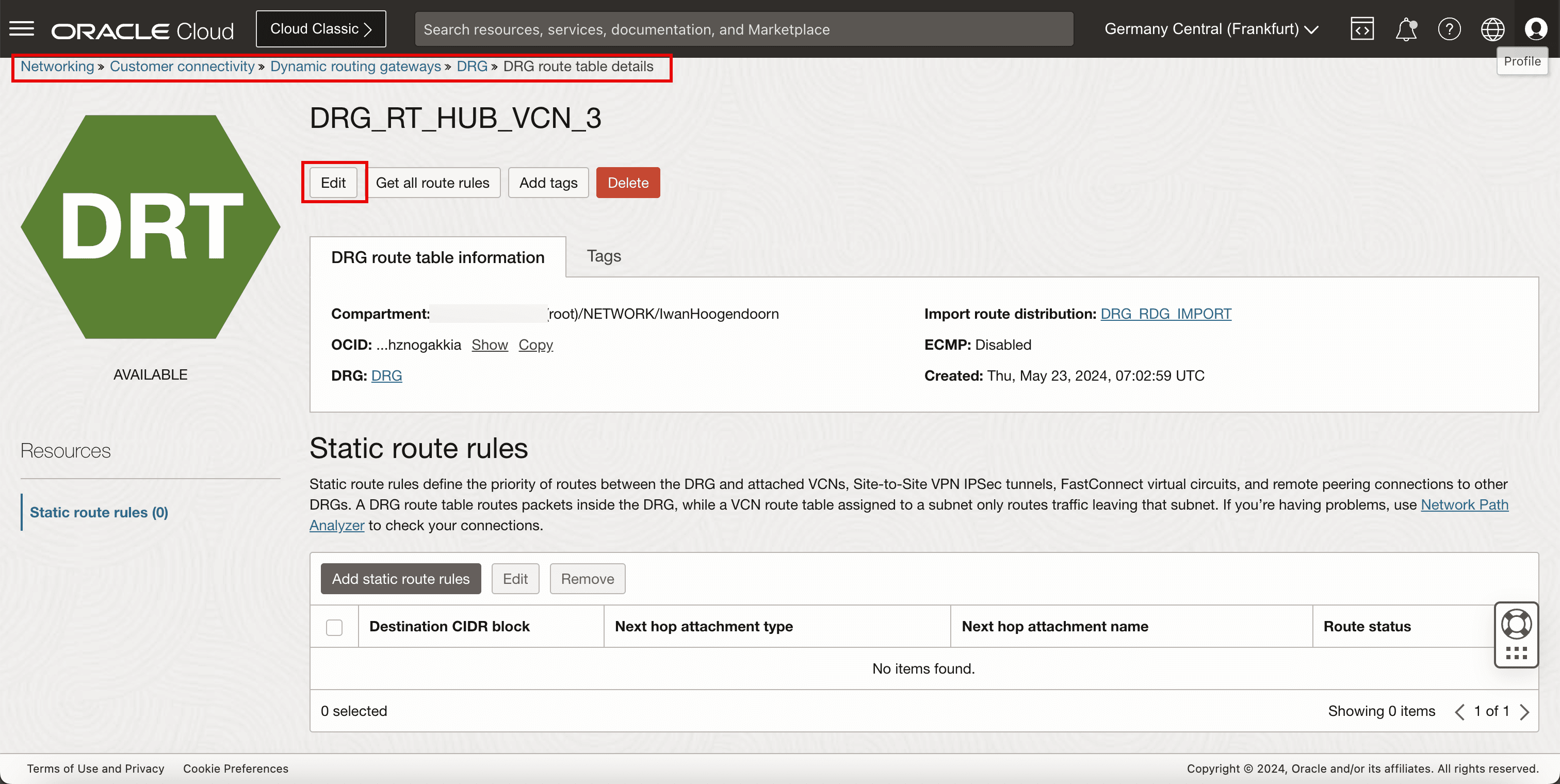

从目标 OCI 区域中,转至 OCI 控制台,导航到网络、客户连接、动态路由网关,选择 DRG、DRG 路由表详细信息,然后选择负责路由的 DRG 路由表。

-

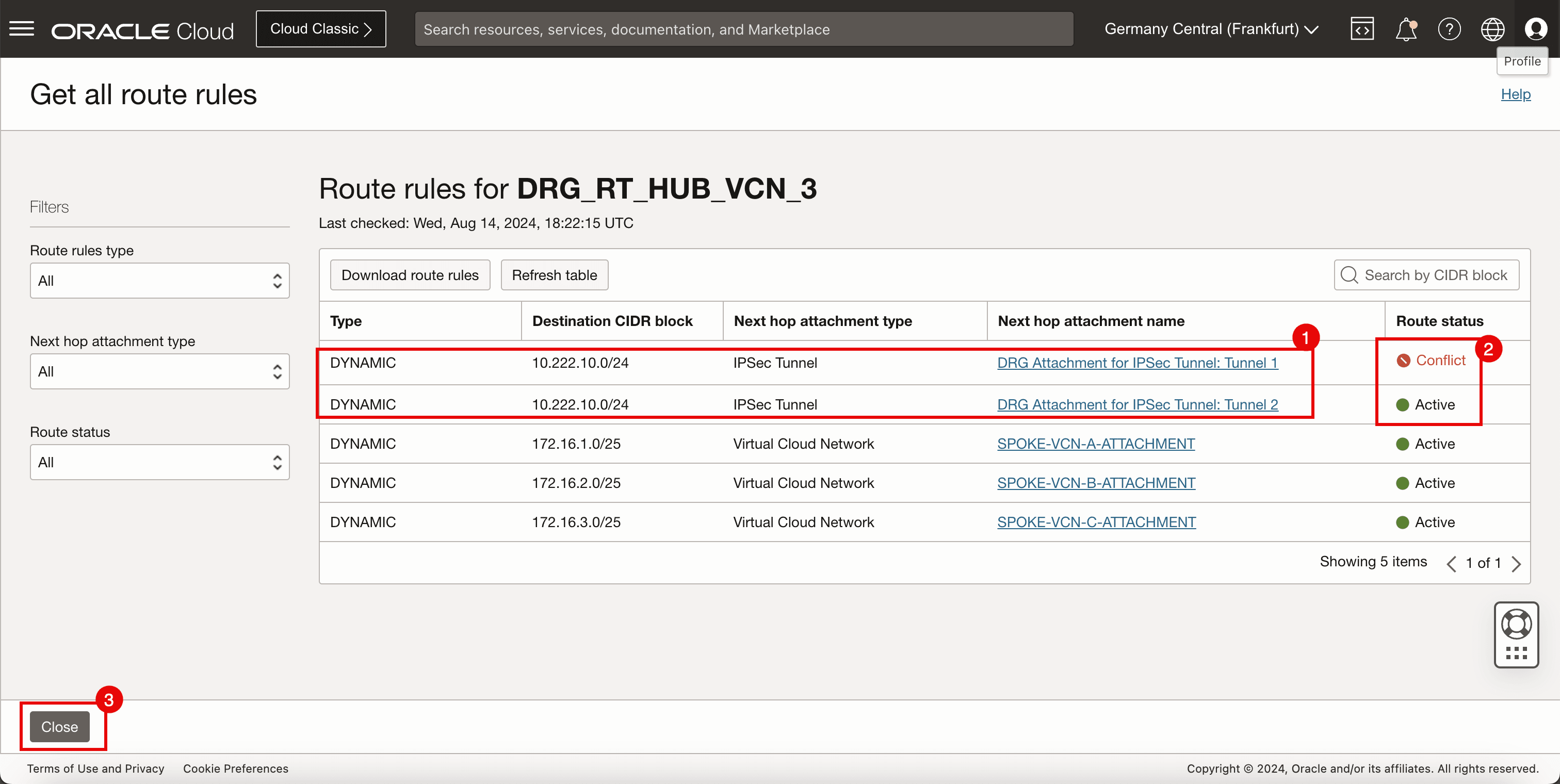

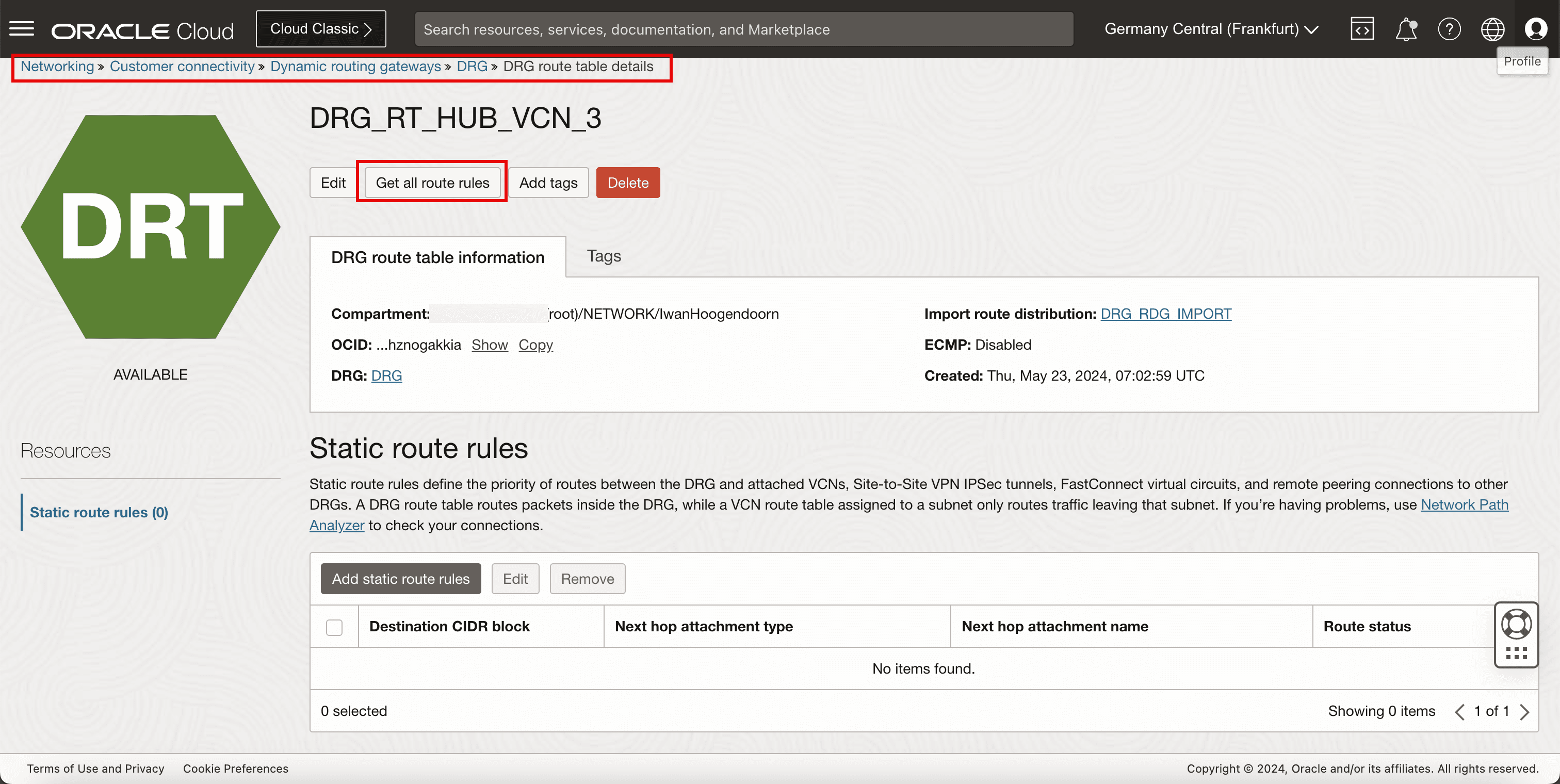

单击获取所有路由规则。

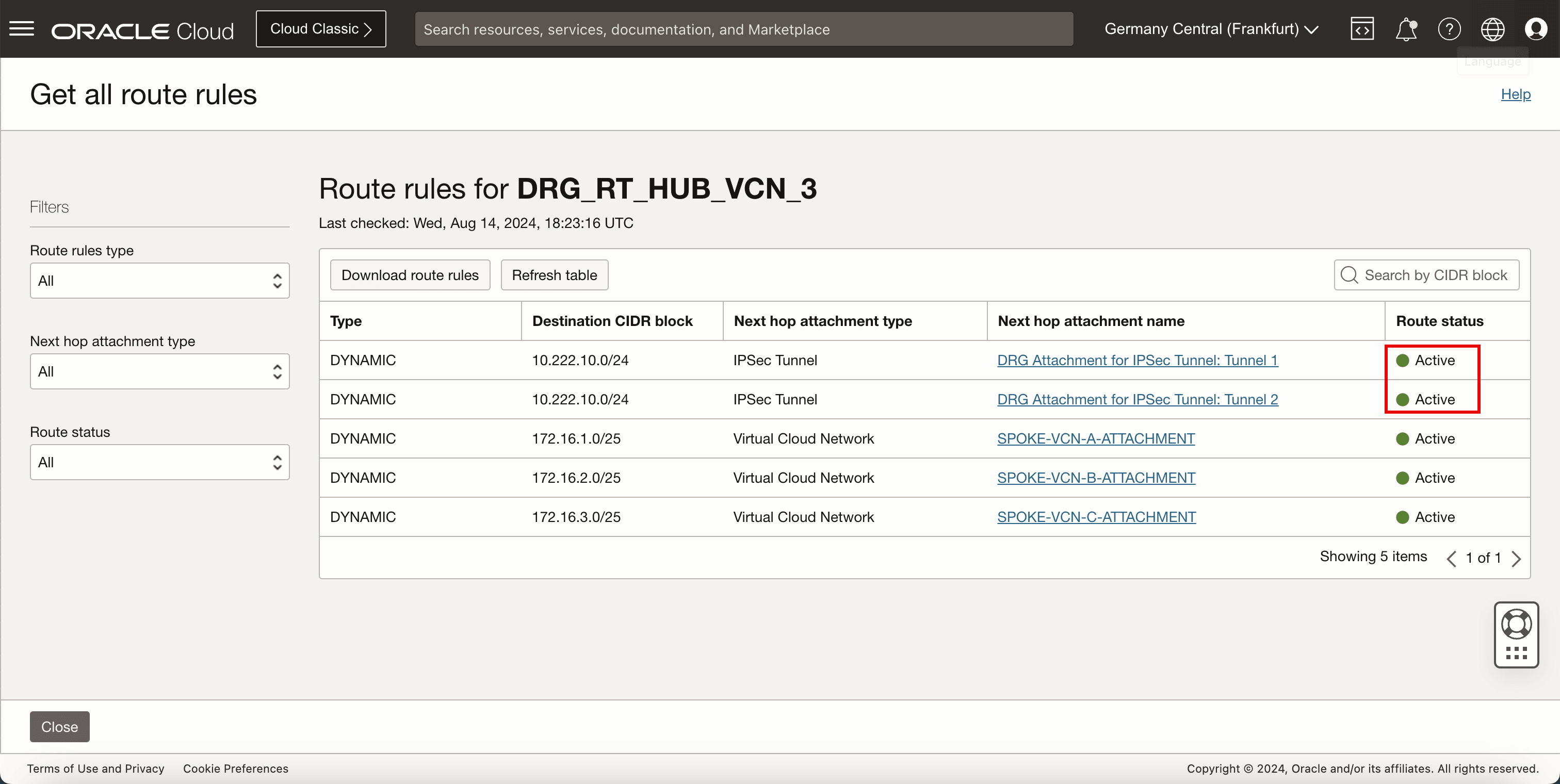

- 请注意,

10.222.10.0/24网络有两个可用的路由。 - 请注意,

10.222.10.0/24的一个路由规则标记为冲突,另一个路由规则标记为活动。 - 单击关闭。

- 请注意,

-

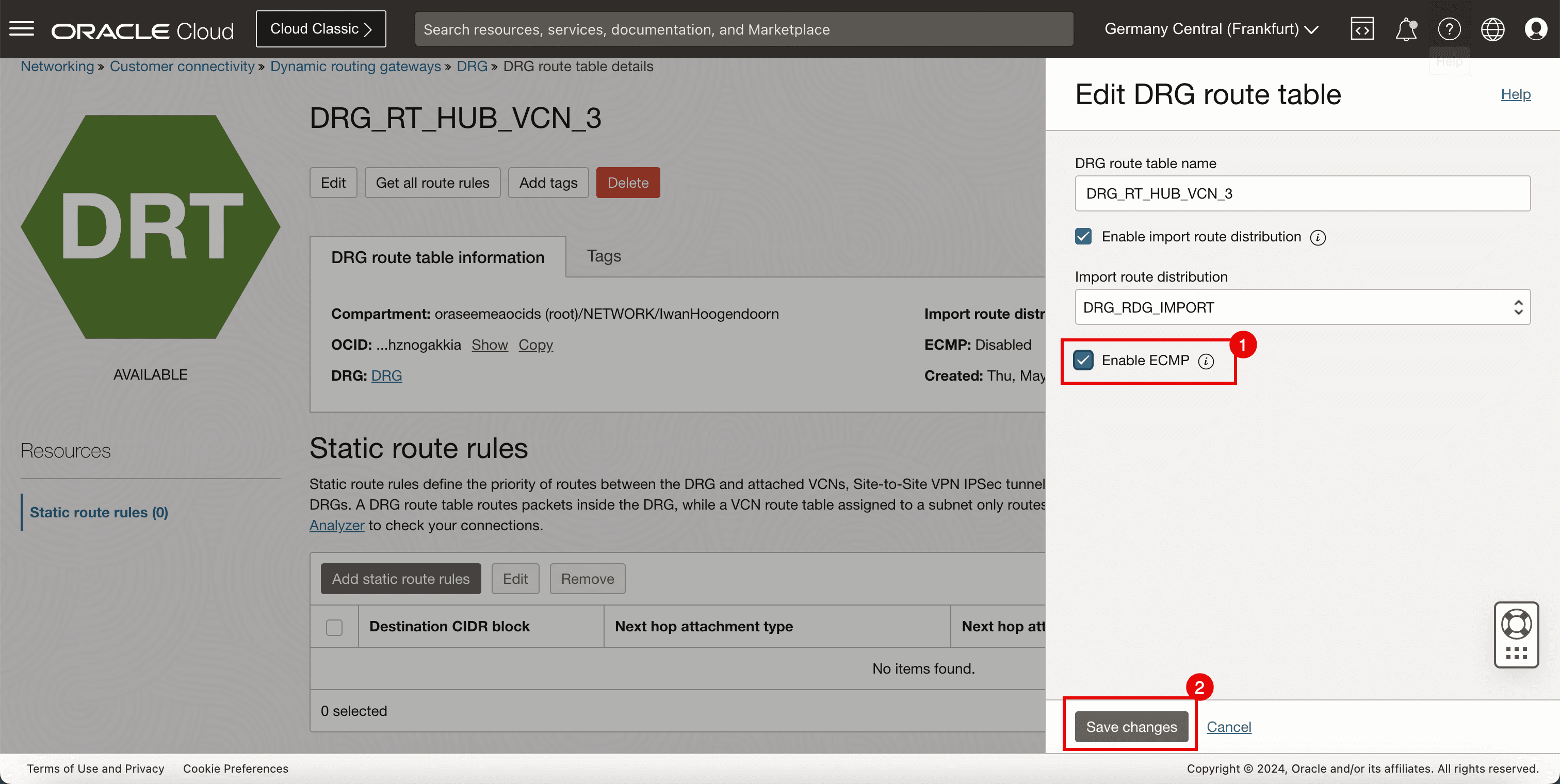

单击编辑。

- 选择 Enable ECMP 。

- 单击 Save changes 。

-

单击获取所有路由规则。

-

请注意,

10.222.10.0/24的两个路由规则现在都标记为活动。

-

下图展示了到目前为止我们所创造的。

相关链接

确认

- 作者 -Iwan Hoogendoorn(OCI 网络专家)

更多学习资源

通过 docs.oracle.com/learn 浏览其他实验室,或者通过 Oracle Learning YouTube 频道访问更多免费学习内容。此外,请访问 education.oracle.com/learning-explorer 以成为 Oracle Learning Explorer。

有关产品文档,请访问 Oracle 帮助中心。

Set up an Oracle Cloud Infrastructure Site-to-Site VPN with Static Routing Between two OCI Regions

G14525-02

Copyright ©2025, Oracle and/or its affiliates.