在 Oracle Cloud Infrastructure 上实施云原生 DICOM 存储

在现代医学中,有效管理和交换医学图像和元数据对于患者护理至关重要。

医学中的数字成像和通信 (DICOM) 是存储、传输和处理医学成像数据的全球标准。DICOM 商店是一个集中式数字存储库,用于存储医疗图像(如 X 射线、CT 扫描、MRI 和超声波图像)以及相关元数据(如患者 ID、成像模式和扫描日期)。

基于云的 DICOM 存储是按照 DICOM 标准在云中存储和管理医疗成像数据的现代解决方案。它允许医疗保健组织使用可扩展、安全且高可用性的云基础设施来上载、归档、访问和共享 DICOM 映像和元数据。

与传统的本地系统不同,基于云的 DICOM 商店提供更大的灵活性,远程访问,更容易与 AI 和分析工具集成,并减少基础设施管理。这些解决方案与 DICOMweb API 相结合,可通过 Web 和移动应用与影像数据无缝交互,并支持远程医疗、多站点协作和长期图像保留等现代医疗保健需求。

从本质上讲,DICOM 商店就像一个专门的医疗图像数据库。它允许医疗系统、放射科医生和医疗软件:

- 以标准化格式存储成像数据

- 检索图像以供查看和分析

- 在系统、设施或临床医生之间共享数据

- 与 PACS(图像归档和通信系统)和电子健康记录 (EHR) 集成

传统上,DICOM 商店部署在本地,这会带来多种挑战:

高基础设施成本

- 医学图像很大,特别是 CT 和 MRI 图像,随着时间的推移,体积会快速增长。

- 对服务器、存储阵列、冷却和物理安全的基础设施投资是一项持续性费用。

- 扩展需要物理升级,实施成本高昂且速度缓慢。

维护和支持

- 需要专门的 IT 人员来管理硬件、软件更新、备份和合规性要求。

- 硬件故障可能会造成停机,尤其是在灾难恢复计划不健全的情况下。

安全性和合规风险

- 如果不妥善维护,内部部署系统很容易受到勒索软件攻击和未经授权的访问。

- 为了遵守 HIPAA、GDPR 和其他法规,需要强大的访问控制、审计和加密。

互操作性和共享限制

- 通过孤立的本地存储,与其他医院、专家或系统共享 DICOM 映像更加困难。

- 需要自定义 VPN 或安全传输设置,这些设置速度较慢且容易出现兼容性问题。

对 AI 和基于云的工作流的支持有限

- 现代 AI 工具和基于云的诊断服务通常需要与云 DICOM 存储或 API 集成。

- 由于缺乏云原生兼容性,本地系统可能会阻碍或减缓创新。

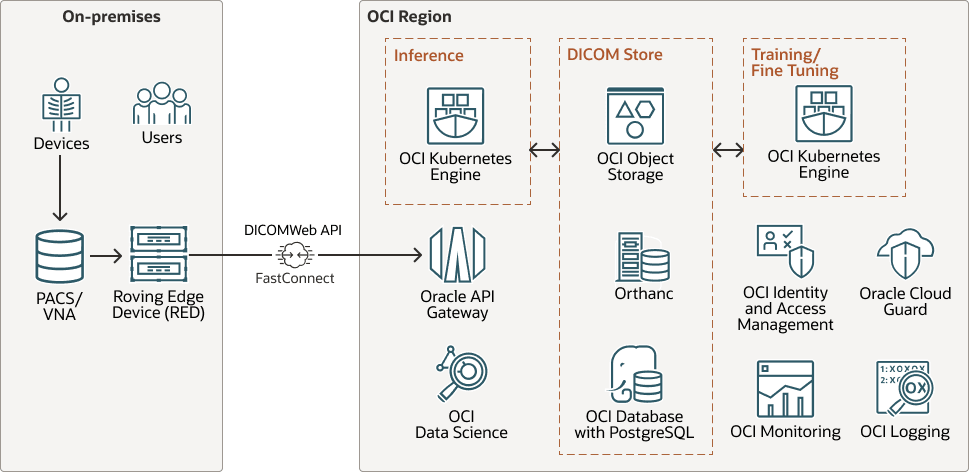

体系结构

此架构在 Oracle Cloud Infrastructure 上实施 DICOM 存储。

下图说明了此参考体系结构。

该体系结构包含以下组件:

- Oracle Cloud Infrastructure

Oracle Cloud Infrastructure (OCI) 是 Oracle 的云计算平台,提供了一整套服务,可用于在云中构建、部署和管理应用。OCI 专为企业性能和安全性而设计,提供基础设施即服务 (IaaS)、平台即服务 (PaaS) 和其他云服务,例如 AI、机器学习、网络、存储和数据库解决方案。

OCI 提供高性能、可扩展性和成本效益,可支持从传统企业应用到云原生服务的各种工作负载。它非常适合寻求强大云功能的企业,并强烈支持混合云和多云架构。

- 基于云的数据科学平台

Oracle Cloud Infrastructure Data Science 是一个完全托管的平台,支持数据科学家大规模构建、训练、部署和管理机器学习模型。它为整个数据科学生命周期提供集成工具,包括笔记本、自动化模型训练、模型评估和部署,从而提供协作、安全的环境。

数据科学支持 TensorFlow、scikit-learn、PyTorch 和 XGBoost 等常用的开源框架,并与其他 OCI 服务(例如对象存储、数据流和 AI 服务)无缝集成。Data Science 提供丰富的 CPU 和 GPU 配置,可帮助企业加速 AI 开发,简化团队协作,并在云中高效地运营机器学习模型。

- AI 模型训练和推断

人工智能训练和推理是人工智能模型生命周期中的两个核心阶段:

- 训练是模型通过调整其内部参数来识别模式、进行预测或执行特定任务来学习大型数据集的过程。这个阶段是计算密集型的,需要强大的硬件,如 GPU,以及高吞吐量的存储和网络。

- 推理是训练模型用于基于新的未知数据做出预测或决策的阶段。推理通常需要快速且可扩展,特别是在医疗成像、欺诈检测或虚拟助手等实时应用中。

OCI Generative AI 基础设施被 OpenAI 和 xAI 等全球领先 AI 公司所选择,已成为 AI 模型训练和推理的领先平台,可实现性能、可扩展性和成本效益的独特组合。

- 安全性与合规性

OCI 提供了一套全面的安全性和合规性功能,旨在保护整个云环境中的数据、应用和工作负载。OCI 在每一层都提供内置安全性,包括网络安全、身份和访问管理 (IAM)、数据加密、威胁检测和监视。

主要功能包括隔离网络虚拟化、客户控制的加密密钥、安全区域和 Oracle Cloud Guard ,以实现持续监视和自动威胁响应。OCI 还支持遵守 ISO、SOC、HIPAA、GDPR 和 FedRAMP 等主要行业和监管标准,帮助企业满足严格的数据保护和治理要求。

这些功能使 OCI 成为一个可信赖的平台,可安全地运行敏感的关键任务工作负载,并符合全球标准。

- Orthanc

Orthanc 是一款开源、轻量级的 DICOM 服务器,旨在管理、存储和共享医疗成像数据。它被广泛应用于医院和研究实验室,并被开发人员用于构建成像工作流程,而无需依赖沉重的商业 PACS(图片存档和通信系统)。

Orthanc 与 OCI Object Storage 和 OCI Database with PostgreSQL 无缝集成,提供 DICOMweb API 端点,支持用户使用 RESTful API 来存储、检索和查询 DICOM 映像。

在此参考架构中,Orthanc 部署在 OCI Container Instances 或 OCI Container Instances (OKE) 上,消除了医疗保健客户的基础设施管理开销。

- OCI 对象存储

实际 DICOM 映像存储在 OCI Object Storage 存储桶中。

OCI 对象存储为任何类型的数据(结构化或非结构化)提供高持久性、可无限扩展的安全存储。无论您是归档医疗映像、为媒体文件提供服务还是备份企业工作负载, OCI Object Storage 都能提供低延迟访问、内置冗余和分层定价,从而优化成本和性能。它专为现代云应用而设计,可与 AI、分析和 DevOps 工具原生集成,并提供无缝的数据生命周期管理,而无需前期硬件投资。

- OCI Database with PostgreSQL

在此参考体系结构中,Orthanc 与 OCI Database with PostgreSQL 集成,用于管理和编制与 DICOM 文件关联的非图像元数据的索引。虽然 Orthanc 可以在没有外部数据库(使用其内置 SQLite 引擎)的情况下运行,但建议与 OCI Database with PostgreSQL 等更强大的托管数据库集成,以实现可扩展性和性能。

- OCI Kubernetes 引擎

Oracle Cloud Infrastructure Kubernetes Engine ( OCI Kubernetes Engine 或 OKE )是完全托管的企业级 Kubernetes 服务,可简化 Oracle Cloud 上的容器编排。借助 OKE,您可以自动进行预配、扩展和更新,从而以更少的开销部署、运行和管理云原生应用。

在 OKE 上运行 AI 工作负载可充分发挥两者的优势:容器和 Kubernetes 的灵活性,以及 OCI 高性能基础设施的强大功能。无论您是在 GPU 节点上训练模型,还是大规模部署推理, OKE 都支持您使用 TensorFlow、PyTorch 或 Hugging Face 等常用的工具轻松管理 AI 管道。

借助自动化扩展、GPU 支持、集成日志记录以及经济高效的定价, OKE 可在一个安全的企业级环境中轻松构建、运行和扩展生产环境中的 AI 工作负载。

- OCI FastConnect

OCI FastConnect 在客户本地部署设施(例如医院)与 Oracle Cloud 之间提供专用网络连接,可为企业工作负载提供高吞吐量、低延迟和可预测的性能。它完全绕过公共互联网,提高了混合云和多云架构的安全性和可靠性。

但是,与 OCI FastConnect 不同的是,其成本模式:OCI 不对 Oracle Cloud 上的数据出站收费,而其他云技术提供商通常会收取高昂的出站数据传输费用。这为医疗成像等数据繁重的工作负载节省了大量成本。

- OCI Roving 边缘设备

OCI Roving Edge Devices (RED) 可帮助促进 DICOM 数据传输,并为本地推断提供必要的基础设施。他们将 Oracle Cloud 的强大功能引入边缘:坚固、可移植、高性能的节点,支持您在断开连接或远程环境中运行应用、处理数据和部署 AI 模型。

RED 支持低延迟边缘计算,与 OCI 服务完全兼容。您可以预加载 VM、容器和数据,然后在连接可用时与云同步。

推荐

- 虚拟云网络 (VCN)

创建 VCN 时,根据您计划附加到 VCN 中的子网的资源数,确定所需的 CIDR 块数和每个块的大小。使用标准专用 IP 地址空间内的 CIDR 块。

选择与要设置专用连接的任何其他网络(在 Oracle Cloud Infrastructure 、内部部署数据中心或其他云提供商中)不重叠的 CIDR 块。

创建 VCN 后,您可以更改、添加和删除其 CIDR 块。

设计子网时,请考虑流量和安全要求。将特定层或角色中的所有资源附加到同一子网,该子网可以用作安全边界。

使用区域子网。

- Cloud Guard

克隆和定制 Oracle 提供的默认配方,以创建定制检测器和响应器配方。通过这些配方,您可以指定生成警告的安全违规类型以及允许对它们执行哪些操作。例如,您可能希望检测可见性设置为公共的 OCI Object Storage 存储桶。

在租户级别应用 Oracle Cloud Guard ,以涵盖最广泛的范围,并减轻维护多个配置的管理负担。

还可以使用“托管列表”功能将某些配置应用于检测器。

- 安全区域

对于需要最大安全性的资源,Oracle 建议您使用安全区域。安全区域是与 Oracle 定义的基于优秀实践的安全策略配方关联的区间。例如,不能从公共 Internet 访问安全区域中的资源,并且必须使用客户管理的密钥对其进行加密。在安全区域中创建和更新资源时,OCI 将根据配方中的策略验证操作,并防止违反任何策略的操作。

- 网络安全组 (NSG)

您可以使用 NSG 定义一组适用于特定 VNIC 的入站和出站规则。我们建议使用 NSG 而非安全列表,因为 NSG 使您能够将 VCN 的子网体系结构与应用的安全要求分开。