为 Microsoft Windows Active Directory 用户配置文件存储

您可以将 Oracle Cloud Infrastructure (OCI) 文件存储与 Microsoft Windows Active Directory 集成,以对 Windows 用户进行验证和授权。

在 Windows 服务器上运行的应用程序通常需要同时访问共享存储,以支持高可用性和分布式处理体系结构。Windows 用户还需要共享存储才能与其他用户协作。在某些情况下,需要在 Linux 和 Windows 系统之间共享数据。

- 在其他计算实例上使用 SAMBA 重新导出 OCI 文件存储文件系统

- 为 Windows 文件共享构建单独的基础设施

以 Windows 7 和 Windows Server 2008 开头的 Windows 操作系统具有网络文件系统 (Network File System,NFS) 支持,在以后的版本中默认启用 NFS 客户机。

使用须知

此解决方案手册假定您具有 Active Directory 环境,并且您有权访问具有远程桌面协议 (Remote Desktop Protocol,RDP) 的域控制器。可以单独配置验证 (Kerberos)、仅配置 LDAP(仅授权)或同时配置两者。

体系结构

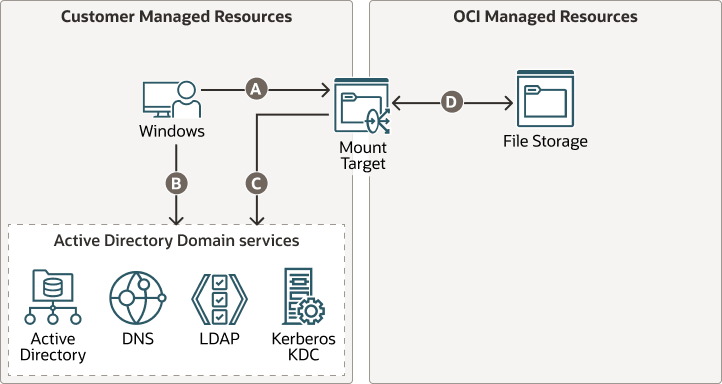

此体系结构显示客户管理数据中心上的 Microsoft Windows 和服务,以及它们如何与 Oracle Cloud Infrastructure (OCI) 上的挂载目标和 Oracle Cloud Infrastructure File Storage 进行交互。

OCI 文件存储服务文件共享环境需要连接到 LDAP 服务器并与 Kerberos、LDAP 和 DNS 基础结构集成。

插图 file-storage-windows-ad.png 的说明

file-storage-windows-ad-oracle.zip

- A :通过 TCP 端口 2048、2049 和 2050 与挂载目标的 NFS 客户机通信。

- B :NFS 客户机通过 TCP 和 UDP 端口 53(基于端口 389 的 LDAP)或通过端口 636 与 DNS 进行通信。基于 TCP 和 UDP 端口 88 的 Kerberos。

- C :通过 TCP 和 UDP 端口 53 以及通过 TCP 端口 636 将目标通信挂载到 DNS。挂载目标要求 LDAP 服务器具有正确的证书颁发机构。未接受自签名证书

- D :OCI 文件存储服务(Oracle 托管基础设施)中挂载目标与文件系统之间的内部通信。

此体系结构在客户管理的数据中心上支持以下组件:

- DNS 服务器

使挂载目标和其他系统能够查找主机名,包括 LDAP 服务器。DNS 服务器是位于 OCI 文件存储服务之外的客户管理的实体。DNS 服务器可以与挂载目标位于同一 VCN 中、同一区域或另一区域中的不同 VCN 或内部部署。DNS 服务要求在防火墙上打开 TCP 和 UDP 端口 53。

- LDAP

LDAP 是挂载目标和其他系统获取用户和组属性的目录服务。与 DNS 服务器类似,这是客户管理的实体,可以位于与端口 636 (LDAPS) 连接的任何位置。Active Directory 对目录服务使用 LDAP,挂载目标使用此 LDAP 服务进行用户授权。

- Kerberos

Kerberos 是一种行业标准的安全验证协议,可促进验证、数据完整性和传输中加密。Kerberos 是 Active Directory 基础结构的一部分,是 Windows 用户使用的标准验证。

- Active Directory

Active Directory 是 Microsoft Windows 域的目录服务。它支持集中域管理和各种基于目录的身份服务。域控制器托管 Active Directory 服务,用于对 Windows 环境中的所有用户和计算机进行验证和授权。它实现用于验证的标准 Kerberos 协议,挂载目标用于验证和授权 Windows 用户。这是客户管理的实体,类似于位于 OCI 文件存储服务之外的 DNS。

此体系结构支持 OCI 中的以下组件:

- 挂载目标

挂载目标是 OCI 文件存储的组件。它位于客户 VCN 中,并提供 IP 地址供客户端挂载文件系统。

- 文件存储

Oracle Cloud Infrastructure File Storage 服务提供了一个持久、可扩展、安全的企业级网络文件系统。您可以从 VCN 中的任何裸金属、虚拟机或容器实例连接到文件存储服务文件系统。您也可以使用 Oracle Cloud Infrastructure FastConnect 和 IPSec VPN 从 VCN 外部访问文件系统。

运行模式

通过与文件存储服务的 Kerberos 和 LDAP 集成,您可以通过以下方式之一配置 Windows 文件共享:

- 从 Windows 实例轻松访问 NFS,无需身份验证。

从 Windows 实例挂载文件存储,而无需在挂载目标上进行其他配置。

Windows 用户和应用程序可以在 Windows 注册表中使用配置的用户 ID 和组 ID 访问文件存储,此操作模式不需要 LDAP 或 Kerberos 配置。有关详细信息,请参阅从 Windows 实例挂载文件系统。

- 无需授权即可验证用户。

配置 Kerberos 以使用 Active Directory 验证用户。然后,所有已验证的用户将通过用户压缩文件存储导出来映射到单个用户 ID 和组 ID。此用户 ID 和组 ID 用于授权访问文件存储中的文件和文件夹。如果仅需要传输中加密,此操作模式可以简化配置。请参见“配置 Kerberos 的挂载目标”和“使用 NFS 导出配置用户和组”。

- 授权用户而不进行身份验证。

将 Windows NFS 客户机与 Active Directory 集成并使用在 Active Directory 中配置的 uidNumber 和 gidNumber 。

对于此操作模式,挂载目标上的 LDAP 配置不是必需的。但是,如果应考虑用户的其他组成员身份以进行授权,则挂载目标上需要 LDAP 配置。请参见“将 Windows NFS 客户机与 Active Directory 集成”和“LDAP 配置”。

- 使用 Active Directory 验证和授权用户。

在挂载目标上配置 Kerberos 和 LDAP 以实现验证和授权。与其他模式一样,权限检查(授权)基于 Unix 权限(

uid、gid等)完成。请参见“配置 Kerberos 的挂载目标”、“LDAP 配置”和“Windows 中的 Unix 权限”。

关于 Kerberos、LDAP 和 Windows Active Directory

您可以将 Kerberos 和轻量目录访问协议 (Lightweight Directory Access Protocol,LDAP) 与 Oracle Cloud Infrastructure File Storage 集成,以实现安全的集中式验证和授权。Windows 用户的 Active Directory 验证依赖于文件存储 Kerberos 和 LDAP 功能。

下面是集成 Kerberos 和 LDAP 的一些好处:

- 集中管理:使用 Windows Active Directory Kerberos 和 LDAP 身份管理系统组织用户并启用定制访问权限。

- 安全合规性:通过以下操作模式满足安全合规性要求:

- krb5 :Kerberos 验证和授权。

- krb5i :防止中间人攻击和未经授权的修改的完整性。

- krb5p :用于防止窃听(传输中加密)的保密性或保密性。

- 使用更多组扩展用户:将辅助 Unix 组 OCI 文件存储支持授权的最大数量增加到 256 个(从 16 个)。

- 与 Microsoft Windows Active Directory 集成:从 Active Directory 加入的 Microsoft Windows 工作站访问 OCI 文件存储 NFS 共享,并且对 Active Directory 用户具有 Unix 权限(基于用户、组和其他)。

在 Microsoft Windows 环境中使用 Active Directory 集成的优势摘要:

- 来自 Microsoft Windows 的文件存储访问、Linux 和 Windows 的通用访问以及基于 Unix(用户 ID、组 ID 等)的权限。

- 使用 Active Directory 进行用户验证。

- 避免在计算实例上使用 Samba 重新导出 OCI 文件存储以及用于 Microsoft Windows 访问的服务器消息块 (Server Message Block,SMB) 协议。

- 使用 Active Directory 和 LDAP 进行集中式用户管理。

- 使用 Kerberos 启用传输中加密。

来自 Windows 的 NFS 访问限制

请考虑从 Microsoft Windows 访问 NFS 的以下限制:

- 在 Windows 中,NFS 协议不是缺省和本机文件共享协议。与 SMB 相比,单个实例观察到的性能可能较慢。如果性能有所不同,则从 NFS 客户端的角度来看,这不会影响 Oracle Cloud Infrastructure File Storage 服务提供的性能。

- 限制为不支持访问控制列表 (access control list,ACL) 的 Unix 权限。

- 有限的国际字符支持(无 Unicode)。有关有限的国际字符集支持,请参见 mount command 。

关于所需产品、服务和角色

此解决方案需要以下产品和服务:

- Oracle Cloud Infrastructure (OCI)

- OCI 文件存储

- Active Directory

- LDAP

这些是每个产品和服务所需的角色。

| 产品名称:权限 | 要求 ... |

|---|---|

| Oracle Cloud Infrastructure :区间中的权限。如果权限划分为不同的角色,请与相应的管理员联系以执行任务。 |

|

| Active Directory :对 Active Directory 的写入权限 | 创建用户、添加用户属性以及创建计算机帐户。 |

| LDAP:具有 LDAP DN 和密码的 Active Directory 用户 |

在挂载目标上配置 LDAP。 挂载目标要求具有使用 LDAP 读取用户、组和相关属性的最小只读权限的用户。 |

要获得所需资源,请参阅 Oracle 产品、解决方案和服务。