了解保护数据免受勒索软件侵害的网络弹性架构

勒索软件是一种高级形式的恶意软件,它使用复杂的算法来加密您的数据并锁定您的系统。威胁行为者要求赎金(通常使用加密货币来保护其身份),以换取解密密钥来恢复访问。

现代勒索软件攻击通常使用双重勒索方法:不仅您的数据经过加密,而且还会被渗透,攻击者威胁要公开释放它(如果您不付费)。

在此解决方案手册中,您将了解用于“保护和检测”环境的网络安全措施,以及用于从勒索软件中“响应和恢复”数据的网络弹性策略。

关于 NIST 网络安全框架

- 保护:防止数据机密性、完整性或可用性受到威胁。

- 检测:检测可能被视为尝试和/或成功恶意活动的证据的异常活动。

- 响应:解决、阻止和抵消成功的妥协。

- Recover(恢复):假设已发生泄露,并使用机制将环境恢复到已知良好的状态。

关于 Cyber Triad

在网络安全的早期,重点主要在于防止攻击者进入网络。然而,随着高级病毒和恶意软件的兴起,威胁变得更加复杂,很明显,仅仅预防是不够的。除了预防策略外,还引入了检测技术来识别和标记违反防火墙的攻击者。

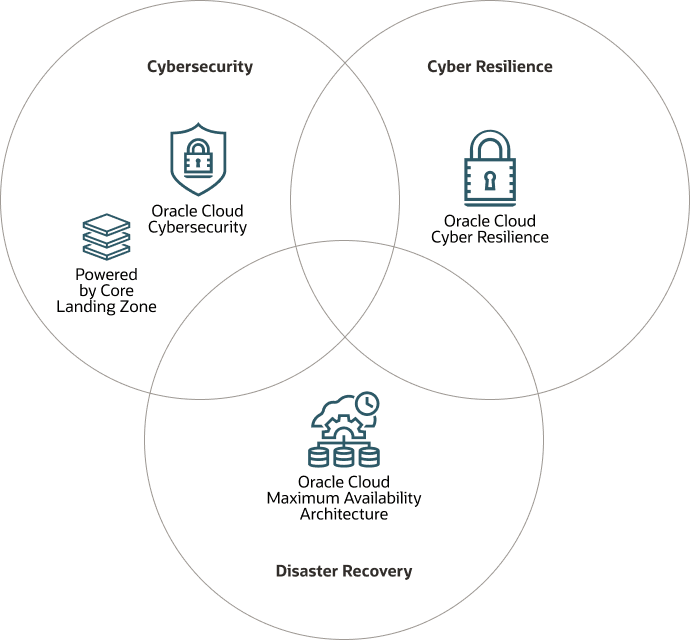

为了避免被勒索、供应链中断和经常伴随勒索软件漏洞的运营关机所害,Oracle 建议您的云架构解决以下三大问题:

- 网络安全

- 网络弹性

- 灾难修复

通过考虑网络三要素的所有三个方面,您的组织将能够很好地从勒索软件中恢复,同时满足组织的 RTO(恢复时间目标)和 RPO(恢复点目标)要求。

在增强 OCI 环境安全性的同时,请始终专注于核心安全基础知识和灾难恢复方法,以确保工作负载的可用性。例如,如果复制已泄露的数据,恢复站点将受到与主站点相同的影响,并且不会解决阻止威胁操作者删除、加密或修改的问题。

设计网络弹性架构可保护备份,并确保在恢复数据之前确定威胁操作者是否已修改、删除或篡改数据。

将网络三要素、传统安全措施和灾难恢复结合在一起,可帮助您确保网络弹性,并更好地为组织从勒索软件中恢复做好准备。

注意:

高可用性和灾难恢复是体系结构的重要组成部分,但它们不属于此解决方案手册的范围。问建筑师

重播“询问架构师”一集:

下面列出了视频中以下主题的各个要点 (mins:secs):

- 00:00 - 打开

- 02:54 - 介绍网络三合一

- 10:00 - 飞地和网络弹性架构 (CRA)

- 17:31 - 了解网络安全支柱

- 25:00 - 了解网络弹性 - 概念和控制

- 38:15 - Oracle Database Zero Data Loss Autonomous Recovery Service - 详细信息和演示

- 44:26 - 用于非结构化数据的 CRA Terraform 堆栈演示

- 49:34 - 概要