在 OCI 多云架构中无缝解析 DNS 记录

对于在 Oracle Cloud Infrastructure (OCI) 多云架构中运行的工作负载,在 Azure 中运行的服务可以无缝解析 OCI 中托管的 DNS 记录。

体系结构

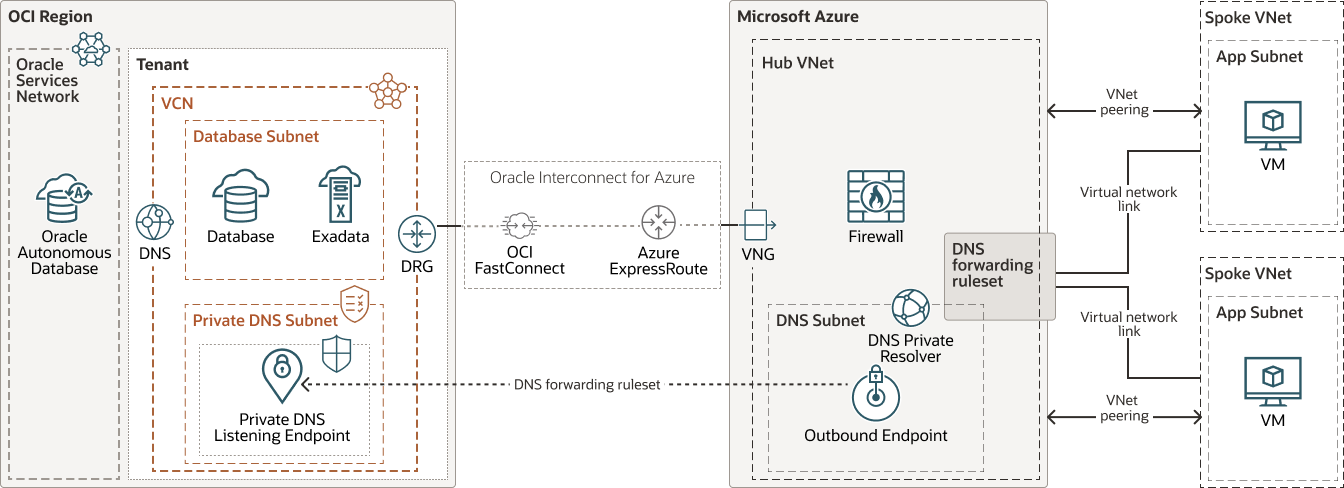

此架构支持在 Oracle Cloud Infrastructure (OCI) 和 Microsoft Azure 中以不同的拓扑运行多云工作负载,包括拆分堆栈、工作负载移动性、应用到应用集成、SaaS 到平台集成以及数据分析管道。

集线器 VNet 托管 DNS 转发规则集。通过使用 Azure DNS 专用解析程序,与 DNS 转发规则集关联的分支 VNets 可以解析 OCI 域。这可以通过两种方式简化 DNS 设计:

- 无需在 Azure 中手动更新 OCI 记录。

- 集中式 DNS 转发规则集可以为不同的 Azure 请求 VNets 提供服务。

此架构假定 OCI 与 Azure 之间的连接已通过 Oracle Interconnect for Microsoft Azure 建立。

下图展示了体系结构:

dns-resolve-oci-azure-oracle.zip

该体系结构具有以下 Oracle 组件:

- 租户

租户是 Oracle 在您注册 Oracle Cloud Infrastructure 时在 Oracle Cloud 中设置的安全隔离分区。您可以在您的租户内的 Oracle Cloud 中创建、组织和管理您的资源。租户是公司或组织的同义词。通常,公司将具有单个租户,并在该租户内反映其组织结构。单个租户通常与单个订阅关联,而单个订阅通常只有一个租户。

- 区域

Oracle Cloud Infrastructure 区域是一个本地化的地理区域,其中包含一个或多个称为可用性域的数据中心。区域独立于其他区域,远距离可以区分它们(跨国家甚至大陆)。

- 虚拟云网络 (VCN) 和子网

VCN 是您在 Oracle Cloud Infrastructure 区域中设置的可定制软件定义网络。与传统数据中心网络一样,VCN 允许您完全控制您的网络环境。一个 VCN 可以具有多个不重叠的 CIDR 块,您可以在创建 VCN 后更改这些块。您可以将 VCN 细分为多个子网,这些子网可以限定在某个区域或可用性域中。每个子网都包含一系列不与 VCN 中的其他子网重叠的地址。您可以在创建后更改子网的大小。子网可以是公共子网,也可以是专用子网。

- 路由表

虚拟路由表包含用于将流量从子网路由到 VCN 外部(通常通过网关)的目标的规则。

- 安全列表

对于每个子网,您可以创建安全规则来指定必须允许传入和传出子网的通信的源、目的地和类型。

- Network security group,NSG(网络安全组)

网络安全组 (NSG) 充当云资源的虚拟防火墙。借助 Oracle Cloud Infrastructure 的零信任安全模型,所有流量都会被拒绝,您可以控制 VCN 中的网络流量。NSG 由一组入站和出站安全规则组成,这些规则仅应用于单个 VCN 中指定的一组 VNIC。

- Dynamic routing gateway,DRG(动态路由网关)

DRG 是一个虚拟路由器,它为同一区域中的 VCN 之间、区域外的 VCN 与网络之间的专用网络流量提供路径,例如另一个 Oracle Cloud Infrastructure 区域中的 VCN、内部部署网络或另一个云提供商中的网络。

- 专用 DNS 解析程序

专用 DNS 解析程序可回答 VCN 的 DNS 查询。可以将专用解析程序配置为使用视图和区域以及条件转发规则来定义如何响应 DNS 查询。

- 监听端点

监听端点接收来自 VCN 内部或来自其他 VCN 解析程序的查询、来自其他云服务提供商(例如 AWS、GCP 或 Azure)的 DNS 或来自内部部署网络的 DNS。创建后,监听端点不需要进一步配置。

- 适用于 Microsoft Azure 的 Oracle Interconnect

Oracle Interconnect for Microsoft Azure 创建了网络链路,这是一种高性能、低延迟、低抖动的专用隧道连接,用于连接 OCI 与 Microsoft Azure 之间的网络流量。Oracle 与 Microsoft 合作,在世界各地指定的一组 OCI 区域中提供此连接。

当您注册 Oracle Database Service for Microsoft Azure 时,该服务会在账户链接过程中配置与数据库资源的专用连接。

该架构包含以下 Microsoft Azure 组件:

- 虚拟网络 (VNet) 和子网

VNet 是您在 Microsoft Azure 中定义的虚拟网络。VNet 可以具有多个不重叠的 CIDR 块子网,您可以在创建 VNet 后添加这些子网。您可以将 VNet 划分为多个子网,这些子网可以限定到某个区域或可用性区域。每个子网都包含一系列不与 VNet 中的其他子网重叠的连续地址。使用 VNet 在网络级别以逻辑方式隔离 Azure 资源。

- DNS 专用解析程序

Azure Private DNS 为您的虚拟网络提供可靠且安全的 DNS 服务。Azure Private DNS 在虚拟网络中管理和解析域名,而无需配置定制 DNS 解决方案。

- DNS forwarding rule set(DNS 转发规则集)

通过 DNS 转发规则集,您可以指定一个或多个定制 DNS 服务器来回答特定 DNS 名称空间的查询。规则集中的单个规则确定如何解析这些 DNS 名称。规则集还可以链接到一个或多个虚拟网络,从而使 VNets 中的资源能够使用您配置的转发规则。

- 出站端点

解析器的出站端点根据 DNS 转发规则集处理 DNS 查询。

- 虚拟网络链接

将规则集链接到虚拟网络时,该虚拟网络中的资源将使用规则集中启用的 DNS 转发规则。链接的虚拟网络不需要与存在出站端点的虚拟网络对等,但这些网络可以配置为对等网络。

推荐

您的要求可能不同于此处所述的体系结构。

- 安全

将网络安全组 (NSG) 分配给 OCI 监听端点,并按照拒绝所有安全状态配置安全组,仅允许 Azure 出站 IP 和 DNS 端口 UDP:53。

- 高可用性

此架构显示了简化的 Azure 设计。在生产部署中,请确保您的设计遵循 Azure 高可用性优秀实践。在 OCI 中,我们建议您为 OCI DNS 监听端点使用区域子网。

- 体系结构

在 Azure 和 OCI 中创建专用子网,以托管 DNS 出站端点和监听端点。对于高级 OCI 网络设计,请考虑使用具有定制专用视图的专用 OCI DNS 解析器。

注意事项

在实施多云 DNS 解析架构时,请注意,DNS 架构的总成本取决于以下 Azure 资源的成本:

- Azure DNS 专用解析程序出站端点

- Azure DNS 专用解析程序规则集

- DNS 查询/每月

部署

- 在 OCI VCN 的 DNS 解析器中创建监听端点。

- 在 Azure 中心 VNet 中创建 DNS 专用解析程序并配置出站端点。

- 创建 DNS 转发规则集。

- 设置在上一步中创建的出站端点。

- 创建指向分支 VNets 的虚拟网络链接。

- 从下表中配置规则。请注意,这些通常是必需的规则,并且特定 OCI 服务可能需要其他规则。

| 域名 * | 目标 IP:端口 | 使用 |

|---|---|---|

| <oci-region-identifier>.oraclevcn.com. | OCI 监听端点 IP。端口 53 | VCN DNS 主机名 |

| <oci-region-identifier>.oraclecloudapps.com. | OCI 监听端点 IP。端口 53 | Oracle 工具(Apex、DB 操作) |

| <oci-region-identifier>.oraclecloud.com. | OCI 监听端点 IP。端口 53 | 数据库连接 |

* 有关区域和可用性域的新信息,请参阅区域和可用性域。