附註:

- 此教學課程需要存取 Oracle Cloud。若要註冊免費帳戶,請參閱開始使用 Oracle Cloud Infrastructure Free Tier 。

- 它使用 Oracle Cloud Infrastructure 憑證、租用戶及區間的範例值。完成實驗室時,請將這些值取代為您雲端環境特有的值。

將 Oracle Cloud Infrastructure Compute 執行處理整合至 Microsoft Entra Domain Services Managed Domain

簡介

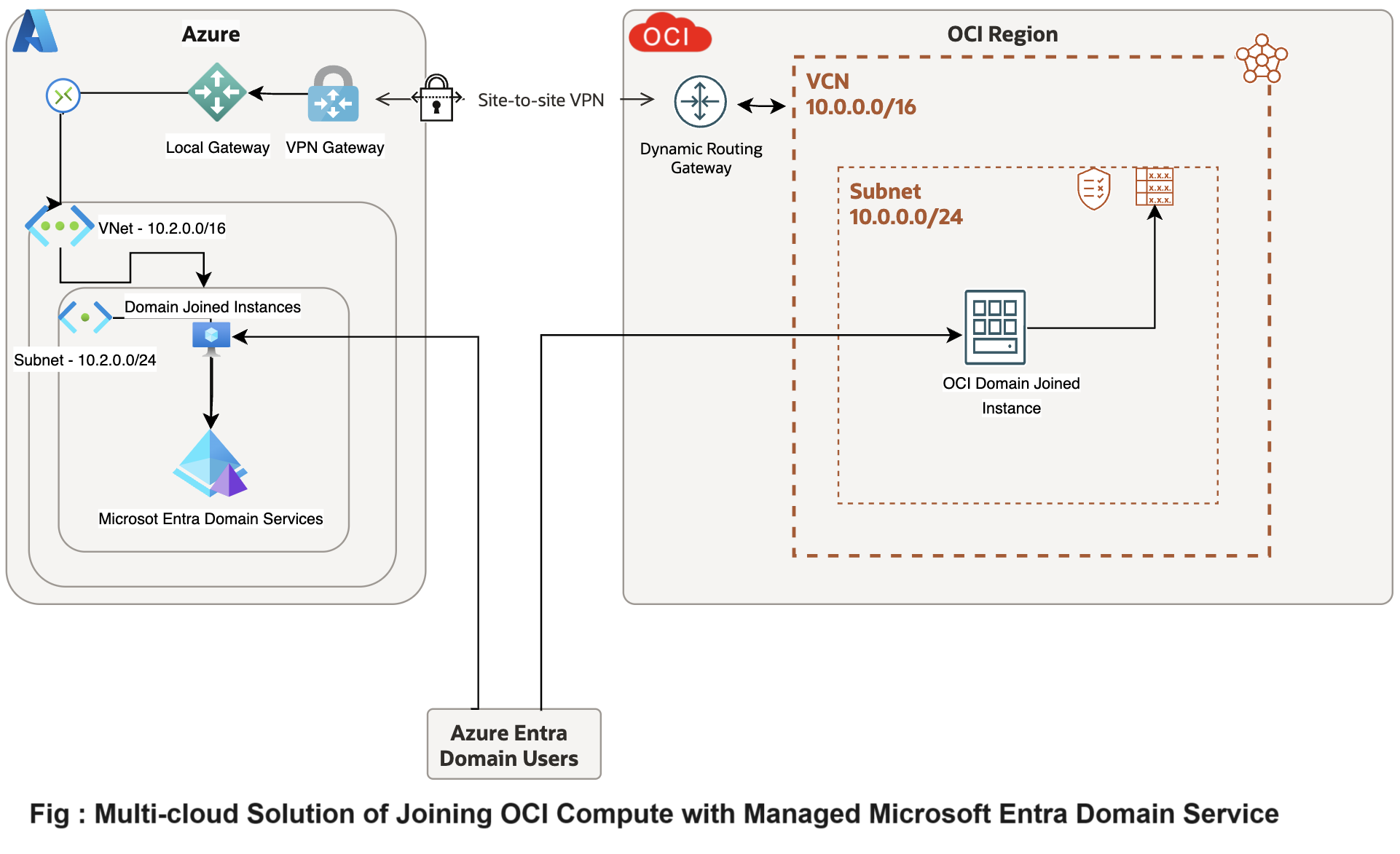

在現代化的多雲端和混合雲端環境中,有效的網路管理和不同雲端服務之間的無縫整合至關重要。其中一項整合挑戰就是將 Oracle Cloud Infrastructure (OCI) Compute 執行處理加入 Microsoft Entra Domain Services (之前稱為 Azure Active Directory Domain Services)。此設定可讓組織運用 Microsoft 強大的身分識別管理功能,同時在 OCI 上執行運算工作負載。

為了達到此目的,必須正確設定網路基礎架構,包括虛擬雲端網路 (VCN)、子網路、路由表,以及建立 OCI 與 Microsoft Azure 之間的網路連線。您可以使用 OCI 站對站 VPN 或專屬互連解決方案 (例如 OCI FastConnect 和 Azure ExpressRoute),實現此連線。此外,在 OCI 中管理動態主機組態協定 (DHCP) 選項,以指向 Microsoft Entra Domain Services 的正確網域名稱系統 (DNS) 伺服器對網域連接作業而言至關重要。

本教學課程提供設定網路組態的指南,讓 OCI 執行處理能夠加入 Microsoft Entra Domain Services。我們將部署 VCN、在 OCI 和 Azure 之間建立網站至網站 VPN、設定雲端間通訊的路由表、建立 DHCP 選項集並將其關聯,或將轉送規則與 Azure Managed 在 OCI 的 DNS 解析器中新增服務 IP、部署運算執行處理,以及驗證連線和網域結合程序。組織可以依照這些工作,在 OCI 和 Microsoft Azure 之間實現無縫整合,實現統一且安全的多雲端環境。

目標

- 將 OCI Compute 執行處理整合至 Microsoft Entra Domain Services 管理的網域。本教學課程提供在 OCI 中設定 DNS 轉送以與 Microsoft Entra Domain Services 整合的簡單指南。我們將建立運算執行處理、加入 Microsoft Azure Entra Domain、DNS 解析器和 OCI 轉送規則,以將特定網域查詢導向 Microsoft Entra Domain Services,而不修改 VCN 的 DHCP 選項。

必要條件

-

OCI 和 Microsoft Azure Cloud 租用戶。

-

部署和更新資源的 OCI 和 Microsoft Azure 租用戶權限。

-

對網路的基本瞭解:DNS、DHCP 及網路路由。

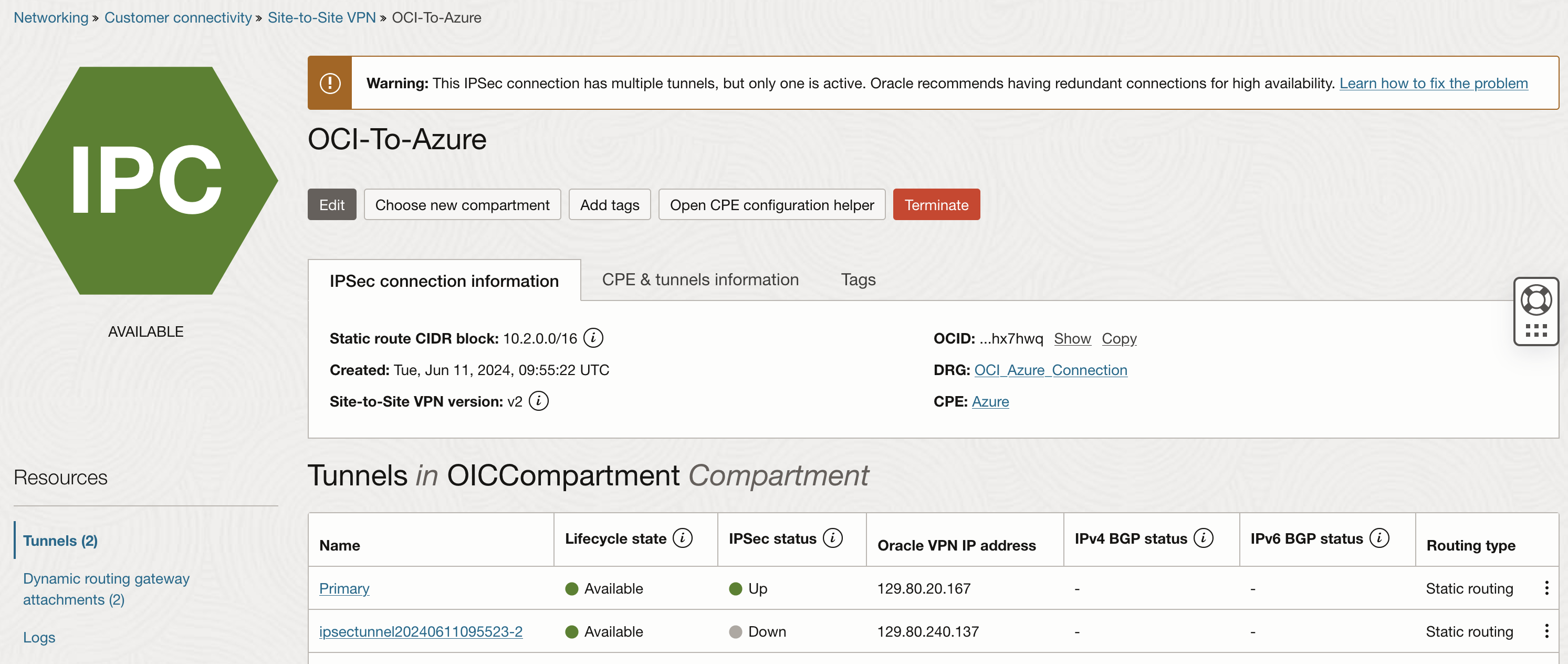

作業 1:設定 OCI 與 Microsoft Azure 之間的網站至網站 VPN 或專用相互連線

為了啟用 OCI 與 Microsoft Azure 之間的安全通訊,我們使用網站至網站 VPN。此 VPN 可透過網際網路建立安全通道,並將 OCI 的虛擬雲端網路 (VCN) 與 Azure 的虛擬網路 (VNet) 連線。對於需要高可靠性、低延遲和專用頻寬的組織,建議使用 OCI FastConnect。OCI FastConnect 提供專用連線,略過公用網際網路以增強安全性和一致效能。不過,在此設定中,我們選擇網站至網站 VPN 的簡單性與成本效益,這對於整合 Microsoft Entra Domain Services 之類的服務至關重要。如需詳細資訊,請參閱 Azure 的 VPN 連線。

-

在 OCI 中建立並設定 VPN 閘道。

-

登入 OCI 主控台,前往網路並選取動態路由閘道 (DRG) 。

-

建立 DRG 並將其連附至您的 VCN。對於此教學課程,OCI VCN 為

10.0.0.0/16。 -

使用 Azure VPN 閘道公用 IP 位址設定客戶端設備 (CPE) 物件。

-

使用提供的 IPSec 組態,在 DRG 與 Azure VPN 閘道之間建立 IPSec 連線。

-

-

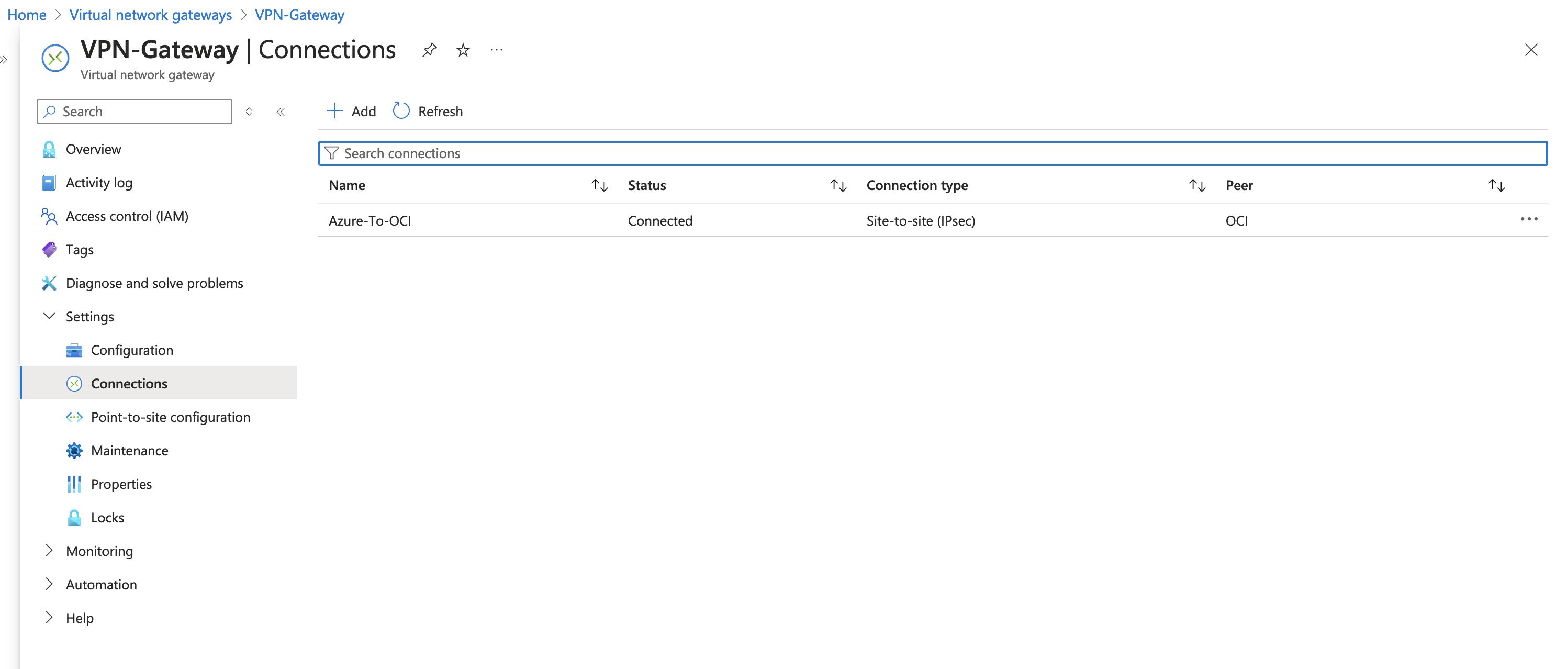

在 Microsoft Azure 中設定 VPN 閘道。

-

登入 Microsoft Azure Portal,瀏覽至虛擬網路閘道。

-

在 Azure VNet 中建立 VPN 閘道。本教學課程的 Azure VNet 為

10.2.0.0/16。 -

使用 OCI VPN 閘道的公用 IP 位址設定本機網路閘道。

-

使用 OCI 的組態詳細資訊建立 OCI DRG 的 IPSec VPN 連線。

-

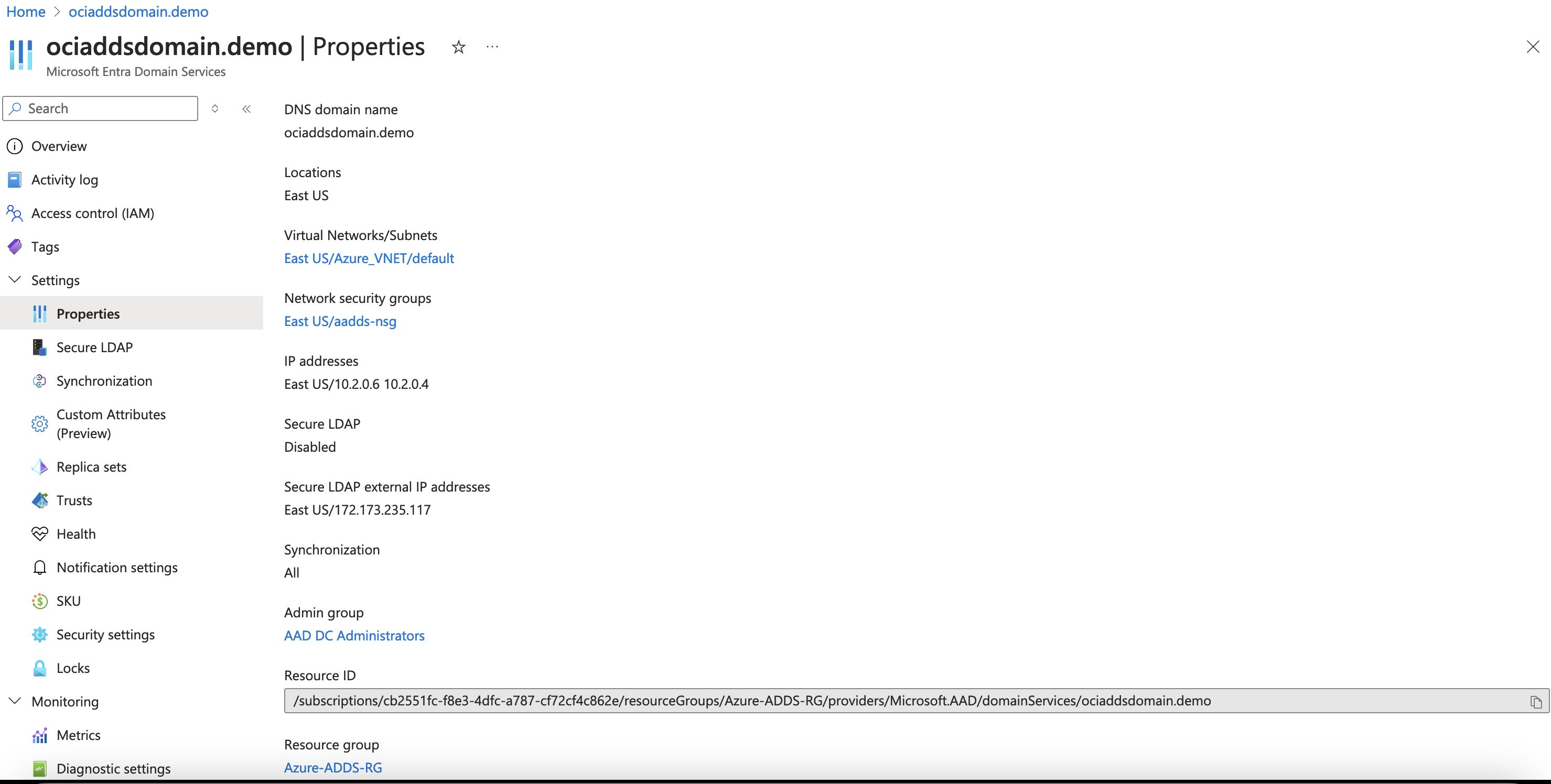

作業 2:設定 Microsoft Entra Domain Services

在 OCI 與 Microsoft Azure 之間建立網站至網站 VPN 之後,請繼續在 Microsoft Azure 中設定 Microsoft Entra Domain Services。此服務使用網域結合和輕量型目錄存取協定 (LDAP) 等功能簡化身分識別管理,而無須使用傳統網域控制器。

-

在 Microsoft Azure 中部署並設定 Microsoft Entra Domain Services。

-

使用 Microsoft Azure Portal 部署 Microsoft Entra Domain Services。

-

設定網域設定值以符合組織需求。

-

請務必使用相同 VCN 中的子網路,在此已設定 OCI 的網站至網站 VPN。

-

-

取得 Microsoft Entra Domain Services DNS 伺服器的專用 IP 位址。

-

請注意與 Microsoft Entra Domain Services 連結的 DNS 伺服器專用 IP 位址。

-

在 OCI 的虛擬雲端網路 (VCN) 內將這些 IP 設定為 DNS 解析,以啟用網域名稱解析。

-

作業 3:在 OCI VCN 中設定 DNS 解析

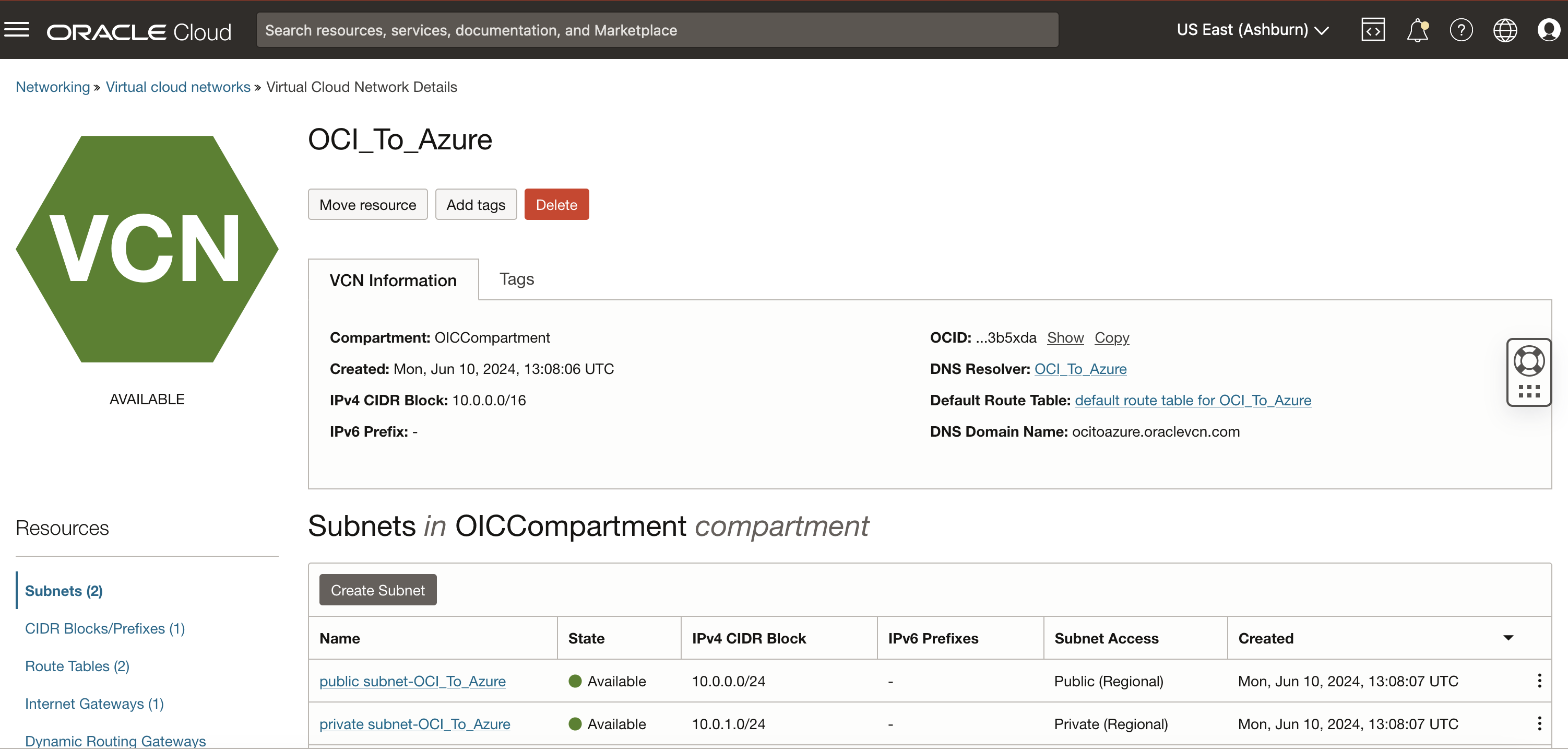

在 OCI 的虛擬雲端網路 (VCN) 內設定 DNS 解析,以解析網域名稱。使用您設定與 Microsoft Azure 建立之 OCI 站對站 VPN 的相同 VCN。

-

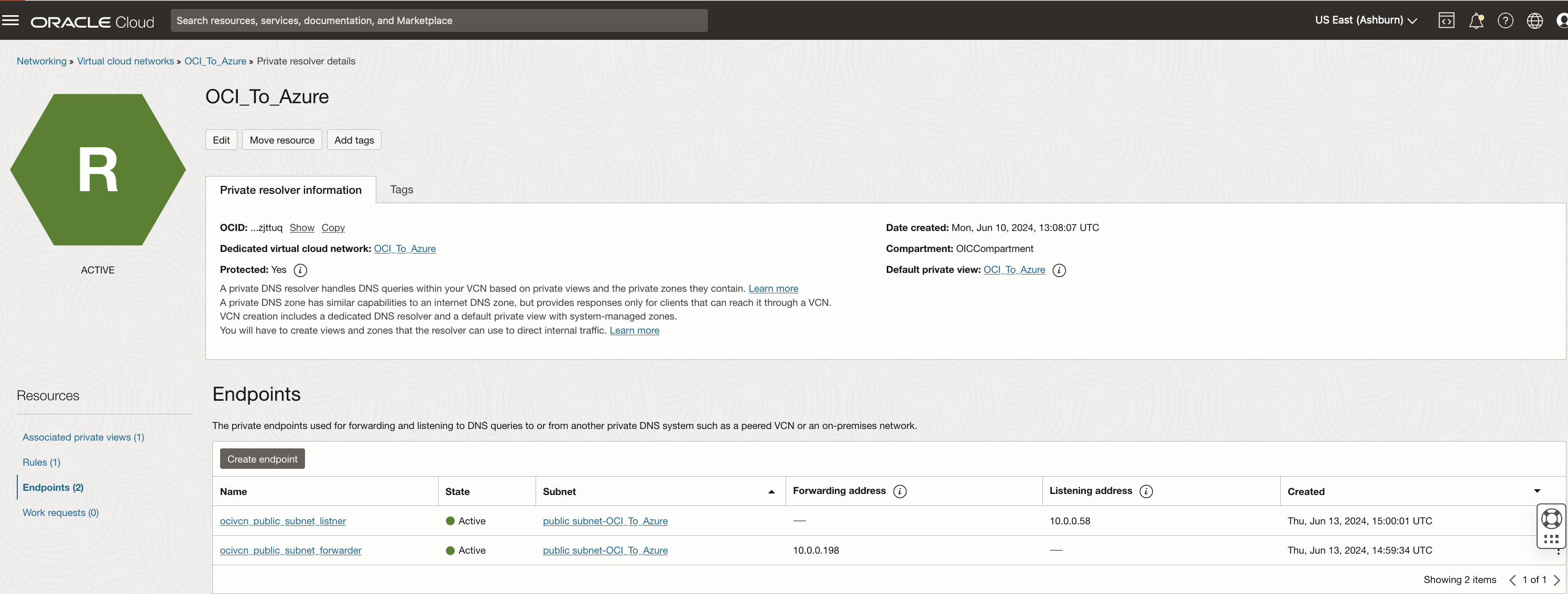

前往 OCI 主控台,瀏覽至網路、虛擬雲端網路和 DNS 解析器。

-

同時建立監聽和轉送端點。

-

設定端點以轉寄由 Microsoft Entra Domain Services 管理之網域的 DNS 查詢。

-

在端點下,按一下建立端點以設定 DNS 轉送。

-

輸入端點的名稱。

-

從清單中選取一個 VCN 子網路 (與設定 Azure VNet 網站對網站的 VCN 子網路相同),然後選取端點類型作為轉送。留下選擇性欄位,然後按一下建立。

-

重複子步驟 1 到 4 以監聽端點。

-

-

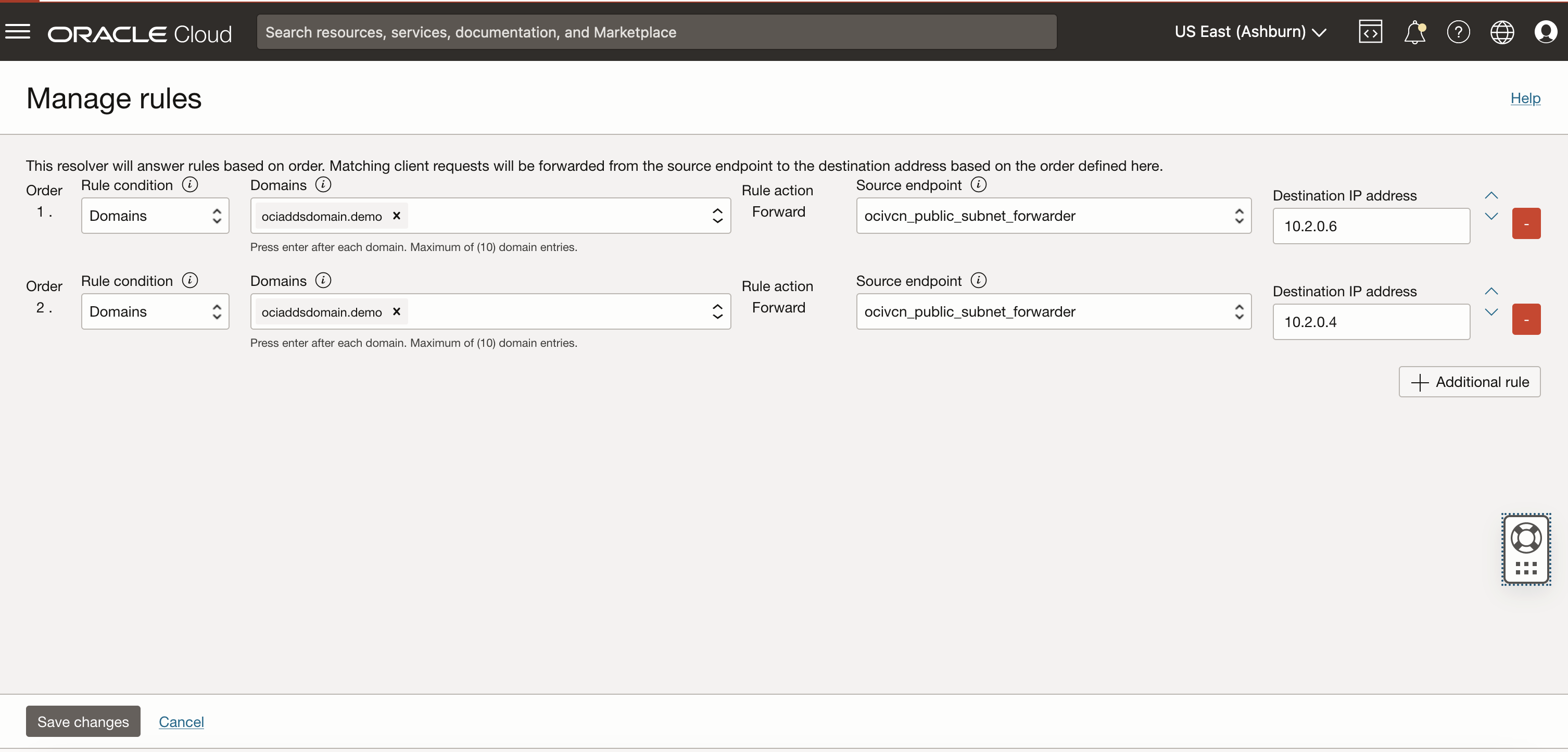

在 OCI 中設定規則。

-

定義控制 VCN 內 DNS 流量的規則。

-

設定轉送規則,將由 Microsoft Entra Domain Services 管理之網域的查詢導向至 Task 3.2 中建立的端點。

-

在規則條件下,按一下網域與管理規則。

-

在網域中,輸入在任務 2 中建立的網域。

-

在來源端點下,選取在「工作 3.2」中建立的端點。

-

輸入「工作 2」中記載的 Microsoft Entra Domain Services IP 位址。

-

在第二個 IP 位址重複子步驟 1 到 6。

-

在 OCI VCN 中設定的 DNS 解析可確保 OCI 執行處理能夠透過與 Microsoft Azure 建立的 VPN 連線,安全地解析由 Microsoft Entra Domain Services 管理的網域名稱。

注意:若要將 Microsoft Entra Domain Server 設為 OCI Instnaces 的 DNS 伺服器,您可以略過 Task 3 並編輯 Default DHCP Options (預設 DHCP 選項) -> DNS Type:Select (選取) 自訂解析器 -> 輸入 DNS 伺服器 IP 位址 (Azure 網域服務 IP) -> 選取自訂搜尋網域,然後在「搜尋網域」下,指定「建立的 Microsoft Entra 網域服務」的網域名稱。停止並啟動 OCI 的所有伺服器以反映出來。

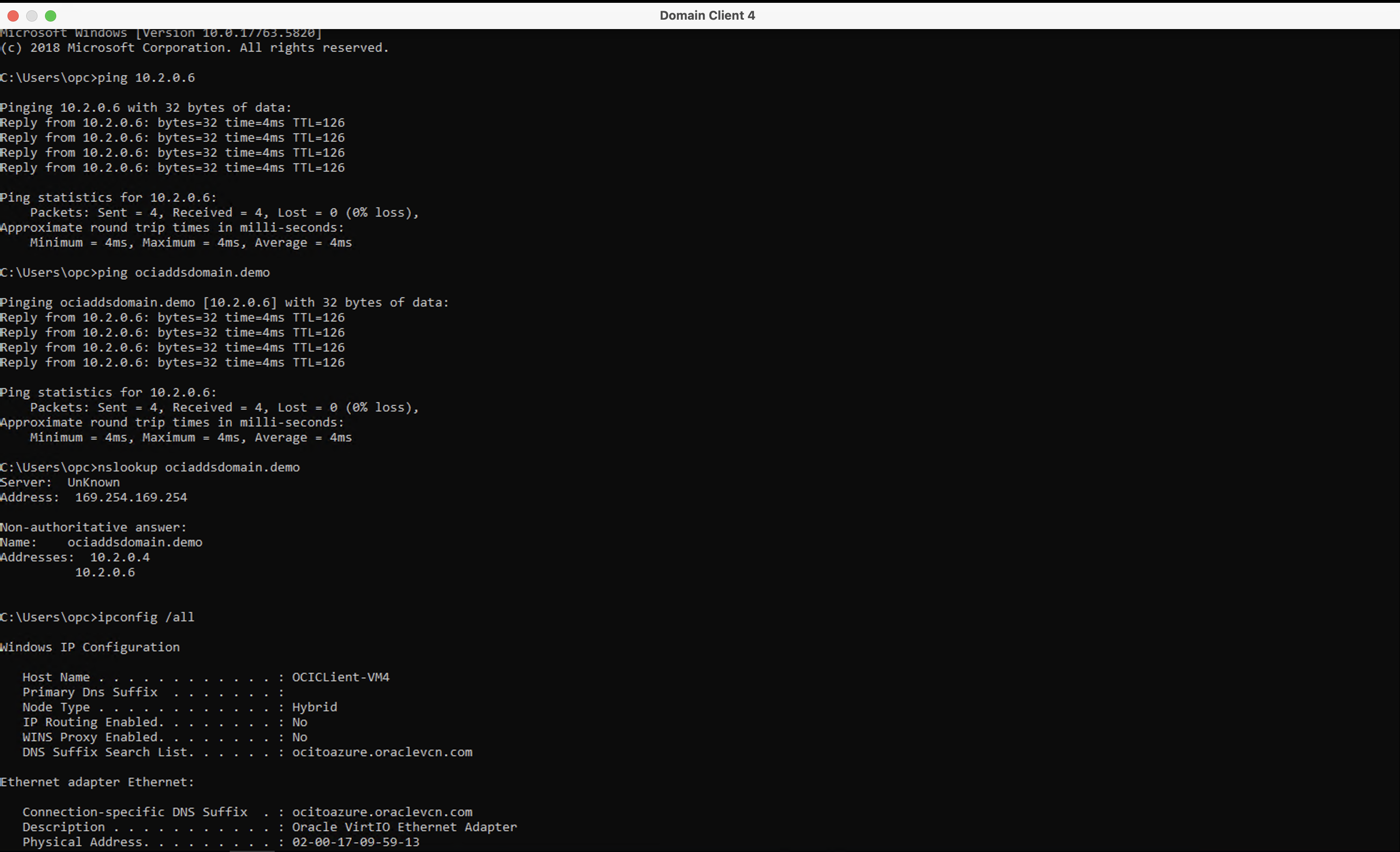

作業 4:驗證 DNS 組態和網路連線

我們在 OCI VCN 和部署的 VM 中設定了 DNS 解析。現在,驗證從 OCI Windows Server 執行處理設定並啟用 Internet Control Message Protocol (ICMP) 偵測至 Microsoft Entra Domain Services IP。

-

在 OCI 中建立 Windows Server VM。

-

前往 OCI 主控台,瀏覽至運算和執行處理。

-

按一下建立執行處理。

-

從可用的映像檔中選取 Windows Server 2016 或 2019 Standard 映像檔。

-

指定設定 DNS 解析和 VPN 連線的子網路。

-

視需要設定其他執行處理詳細資訊 (資源配置、開機磁碟區以及網路)。

-

-

在 OCI 中設定網路安全規則。

-

前往 OCI 主控台,瀏覽至網路和虛擬雲端網路 (VCN) 。

-

編輯與部署 Windows Server VM 之子網路關聯的安全清單。

-

新增傳入規則,以允許來自您網路之連接埠

3389(RDP) 上的 TCP 流量。 -

新增傳入規則,以允許從 Azure VNet CIDR 範圍 (

10.2.0.0/16) 的 ICMP 流量 (偵測) 至 Azure VM 的 IP 位址。

-

-

檢查網路連線。

-

登入 OCI 中的 Windows Server VM。

-

開啟命令提示字元,並使用

ping命令測試 Microsoft Entra Domain Services 的專用 IP 位址連線。命令範例:

ping <Azure Entra Domain Service IP>ping <Azure Entra Domain>nslookup <Azure Entra Domain>

ICMP 偵測和

nslookup測試會確認 OCI Windows Server 執行處理和 Microsoft Entra Domain Services 之間的連線。 -

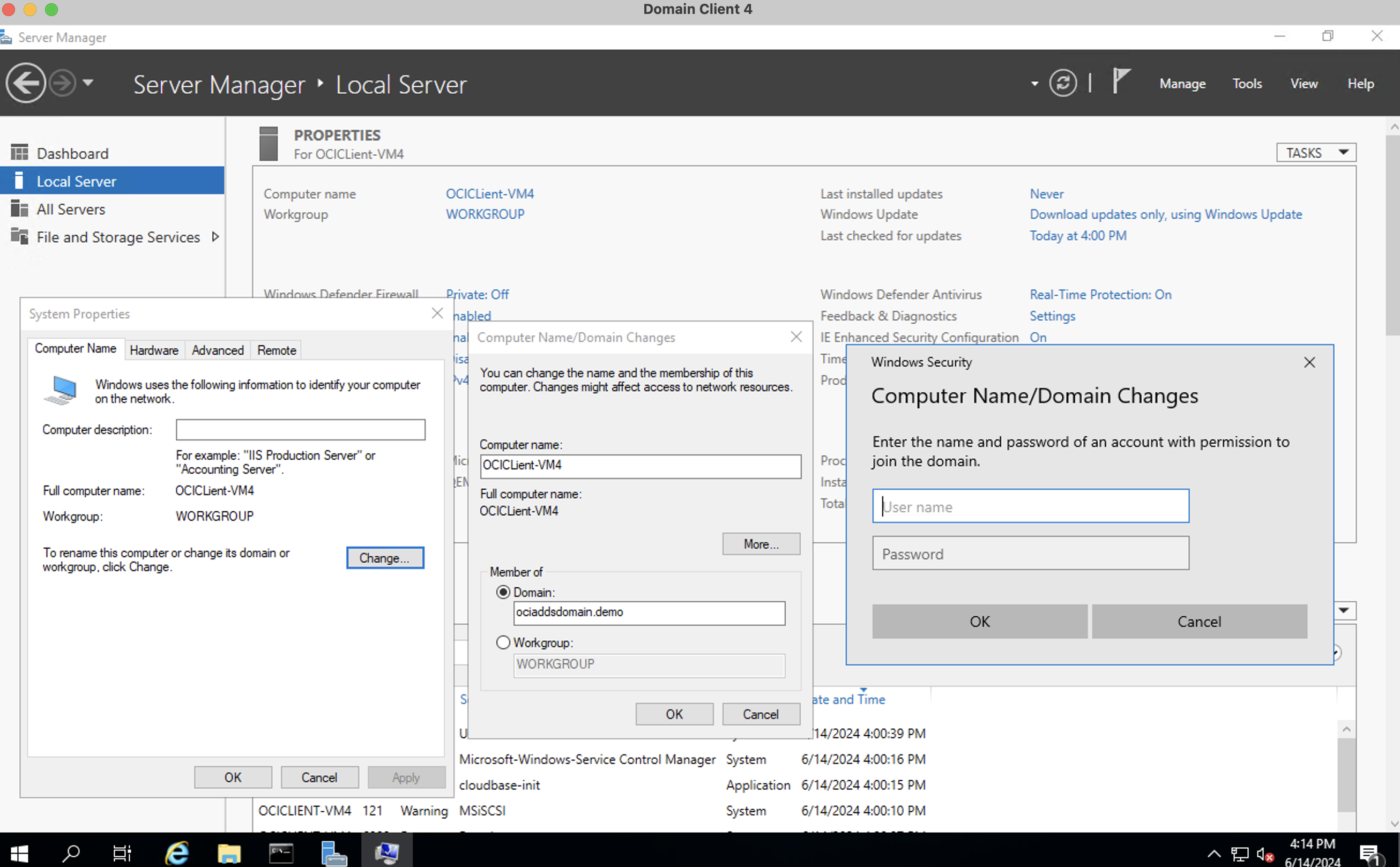

作業 5:將 Windows Server VM 加入 Microsoft Entra Domain Services

驗證 DNS 和網路連線之後,下一個任務是將 OCI Windows Server VM 加入 Microsoft Entra Domain Services。請依照下列步驟完成網域加入程序。

-

存取系統特性。

-

在伺服器管理員中,按一下左窗格中的本機伺服器。

-

在特性區段中,按一下電腦名稱 / WorkGroup ,會顯示系統特性視窗。

-

-

加入網域。

-

按一下系統特性視窗中的變更。

-

選取網域,然後輸入 Microsoft Entra Domain Services 網域名稱。

-

然後按一下確定。

-

-

輸入證明資料。

- 出現提示時,請輸入身為 AAD DC 管理員群組成員的使用者憑證。

- 使用

username@domain.com格式,即管理群組 AAD DC 管理員成員的 Microsoft Entra ID 使用者。

- 使用

- 出現提示時,請輸入身為 AAD DC 管理員群組成員的使用者憑證。

-

重新啟動 VM 以完成網域結合處理作業。

依照這些作業,您在 OCI 中的 Windows Server VM 將會加入 Microsoft Entra Domain Services。

相關連結

認可

- 作者 - Akarsha I K (雲端架構師)

其他學習資源

瀏覽 docs.oracle.com/learn 的其他實驗室,或前往 Oracle Learning YouTube 頻道存取更多免費學習內容。此外,請造訪 education.oracle.com/learning-explorer 以成為 Oracle Learning Explorer。

如需產品文件,請造訪 Oracle Help Center 。

Integrate Oracle Cloud Infrastructure Compute Instances to Microsoft Entra Domain Services Managed Domain

G10598-01

June 2024