附註:

- 此教學課程需要存取 Oracle Cloud。若要註冊免費帳戶,請參閱開始使用 Oracle Cloud Infrastructure Free Tier 。

- 其使用 Oracle Cloud Infrastructure 證明資料、租用戶以及區間的範例值。完成實驗室時,請將這些值替代為雲端環境特定的值。

設定 Oracle Cloud Infrastructure Site-to-Site VPN,並在兩個 OCI 區域之間設定靜態路由

簡介

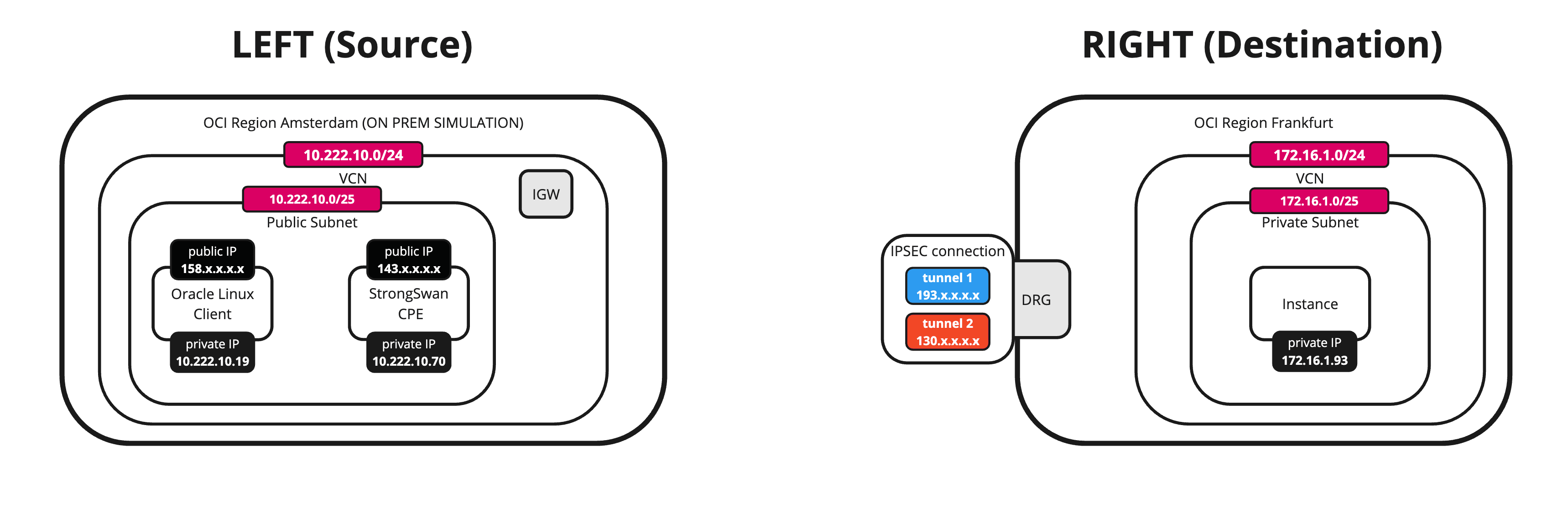

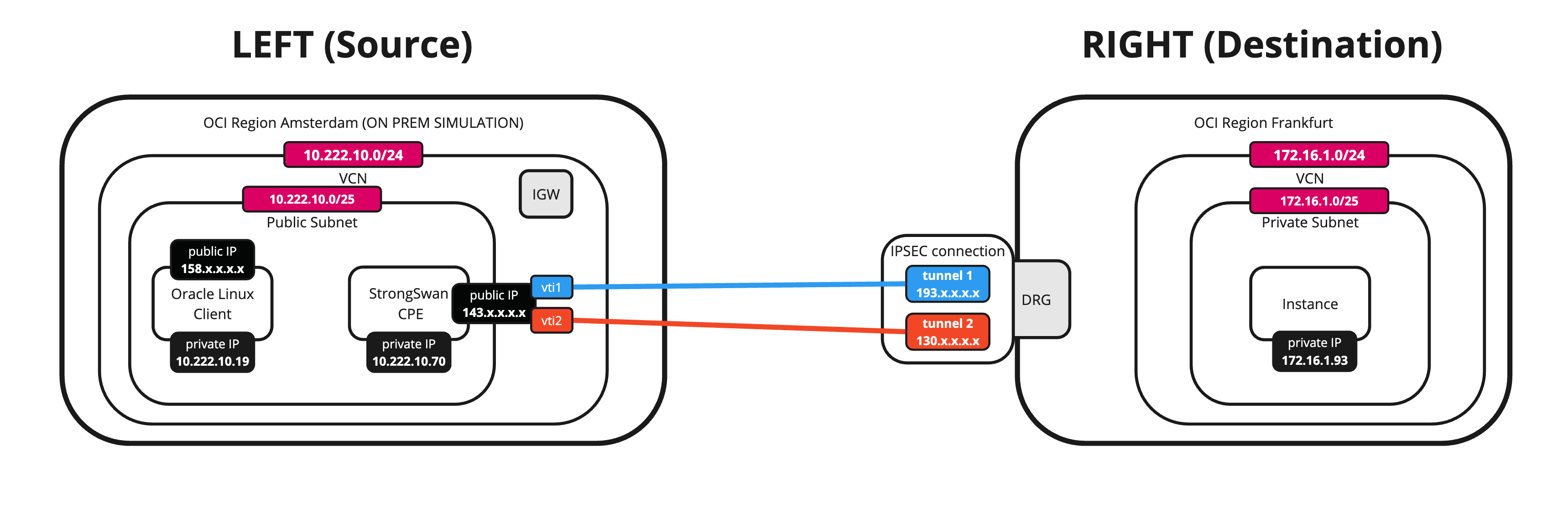

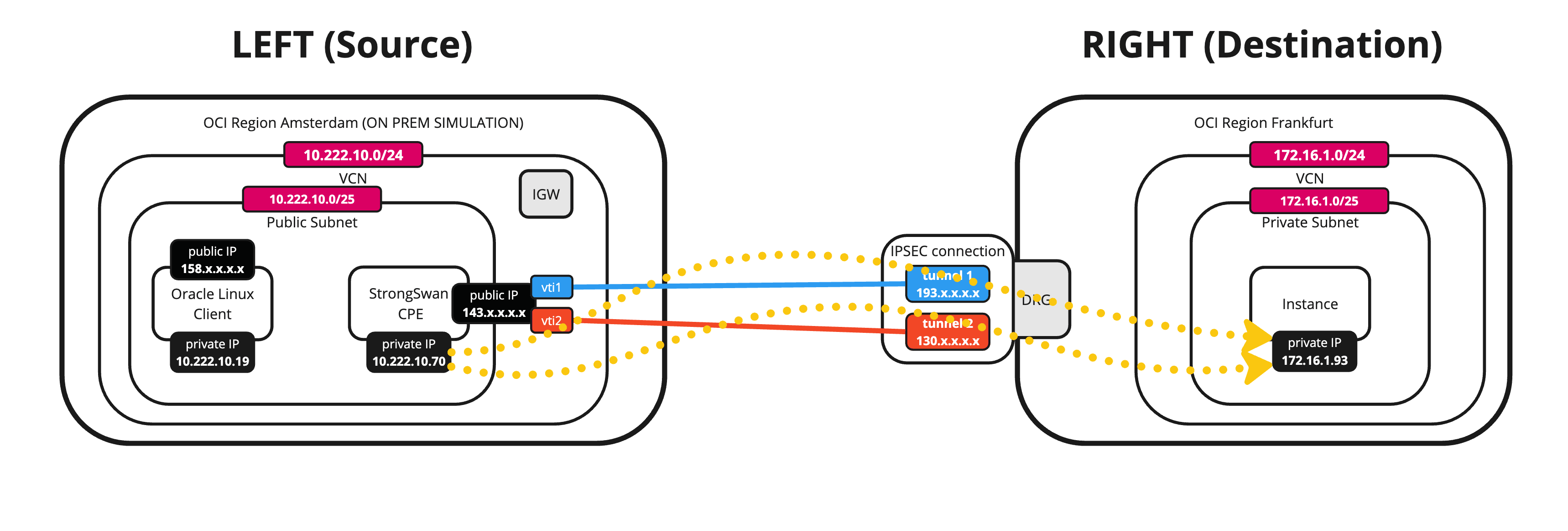

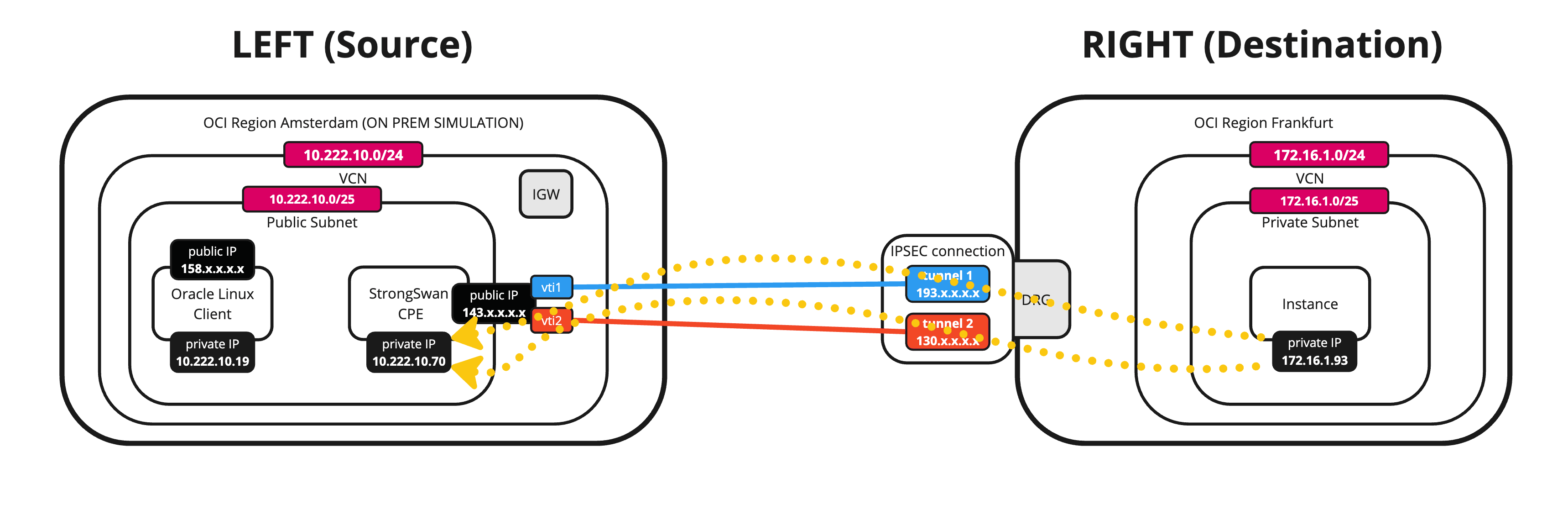

當您的應用系統、資料庫或服務分散到不同的 Oracle Cloud Infrastructure (OCI) 區域或租用戶時,偏好的啟用網路通訊方式為遠端對等互連連線 (RPC) 對等互連。如果 RPC 對等互連不適用,則替代方式是建立 OCI 網站至網站 VPN IPSec 連線。雖然 OCI 不支援使用動態路由閘道 (DRG) 建立 OCI 網站至網站 VPN IPSec,但您可以在單邊設定自訂 VPN 端點 (例如 Libreswan),並在另一邊使用 DRG 來達到此連線。

如果您需要在內部部署和 OCI 之間設定 OCI 網站至網站 VPN,但不想使用 DRG 作為虛擬專用網路 (VPN) 端點,而是自己的自訂 VPN 端點,也可以使用此方法。

目標

-

設定 OCI 網站至網站 VPN,並在兩個 OCI 區域之間使用 Libreswan 作為客戶端設備 (CPE),一端使用靜態路由,另一端使用 DRG。

我們將使用兩個通道的 IPSec VPN 連線兩個不同的 OCI 區域,並啟用 Equal Cost Multi-Path (ECMP)。我們將會在一個 OCI 區域使用 CPE 與 Libreswan 軟體,並在另一個區域的 DRG 上設定 OCI 網站至網站 VPN。

必要條件

-

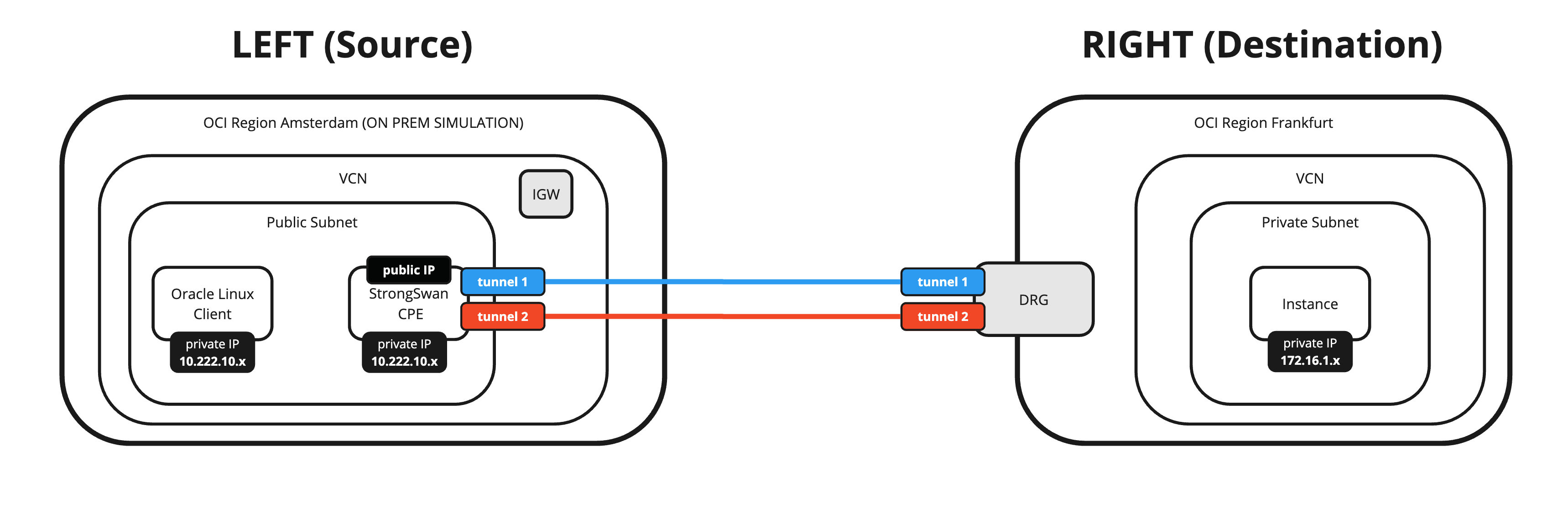

建立兩個 OCI 區域。

-

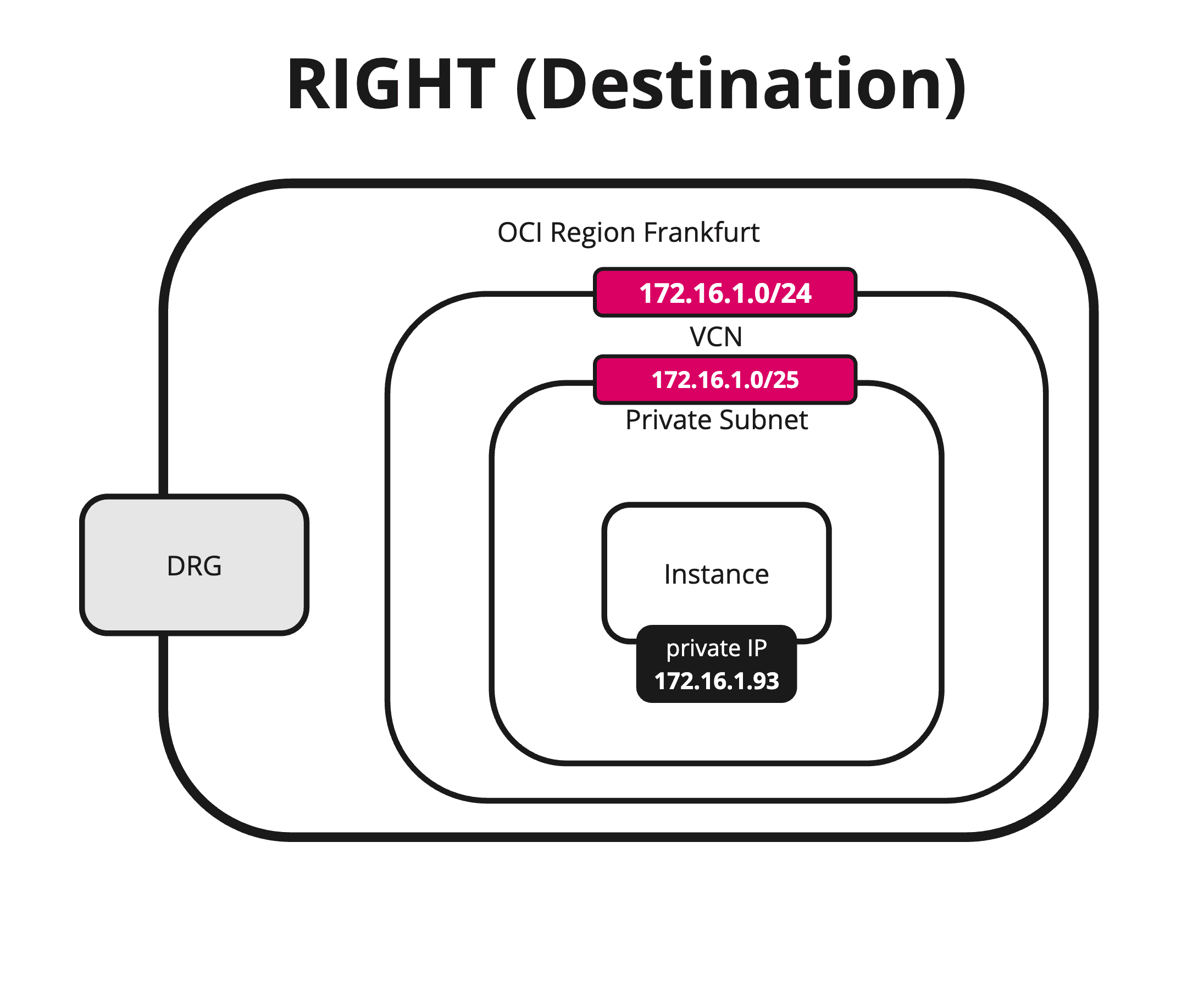

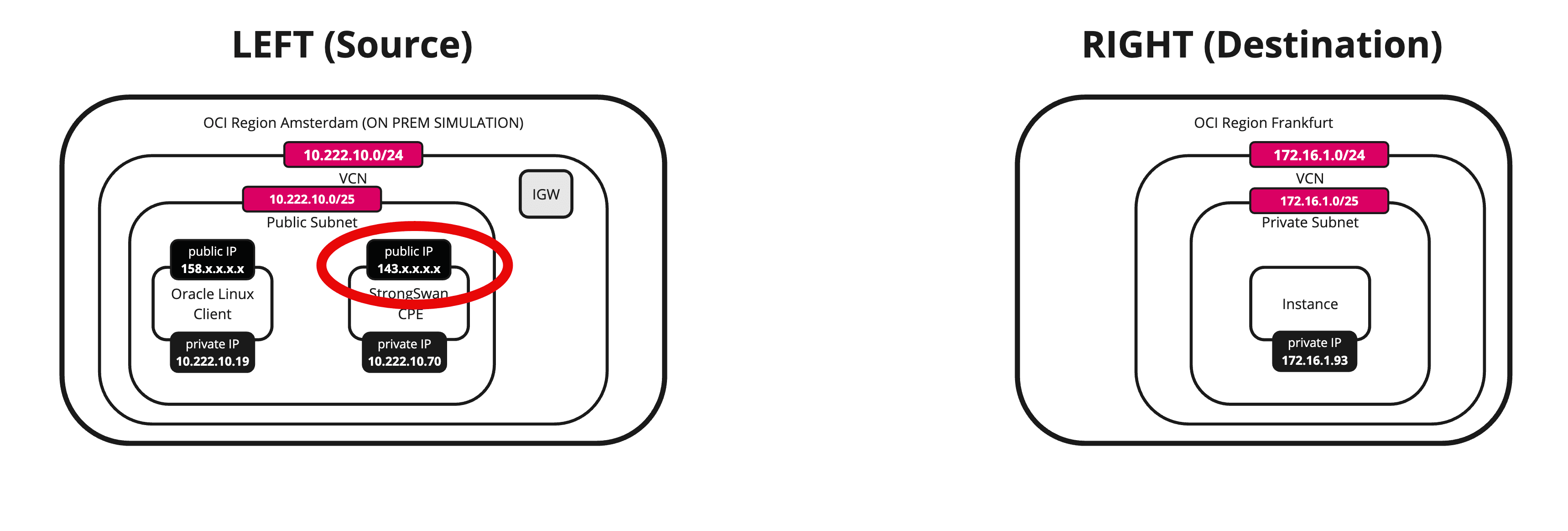

OCI 區域 1 (目的地):

- 虛擬雲端網路 (VCN)

- 專用子網路

- DRG

- VCN 附件

- 執行處理

在此區域中,DRG 將成為 VPN 端點,所有流量都將使用 DRG 的網際網路連線進行路由。

-

OCI 區域 2 (來源):

- VCN

- 公用子網路

- 網際網路閘道

- 執行處理

在此區域中,Libreswan CPE (OCI 內的執行處理) 將是 VPN 端點,而所有流量都將使用網際網路閘道的網際網路連線遞送。

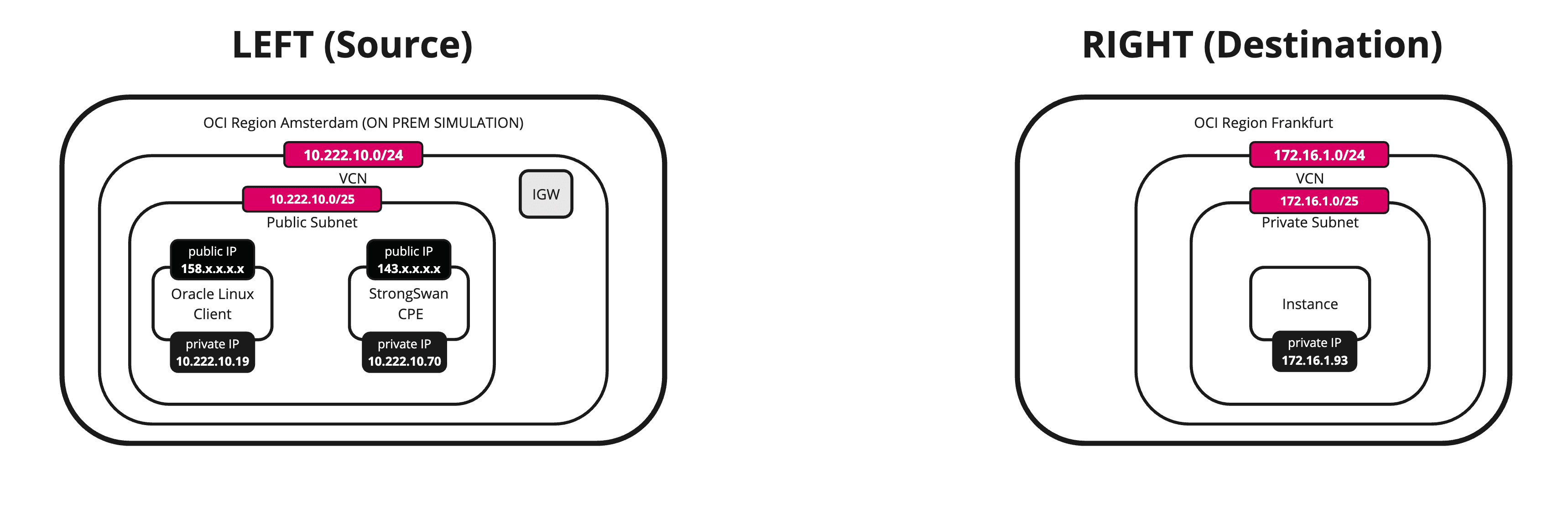

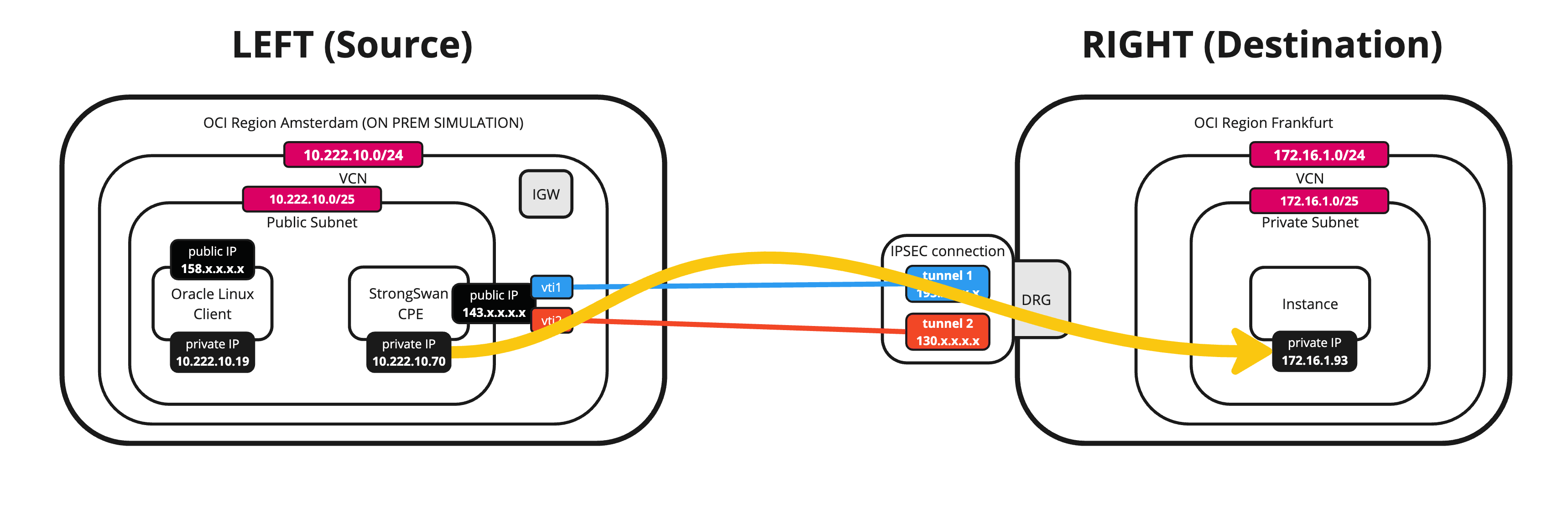

下圖說明我們到目前為止所討論的內容。

注意:請注意,Libreswan CPE 尚未在此映像檔中。

-

工作 1:複查目的地 OCI 區域 (VCN、子網路、DRG、VCN 連附項及執行處理)

在此任務中,我們將檢查已準備好的開始。

-

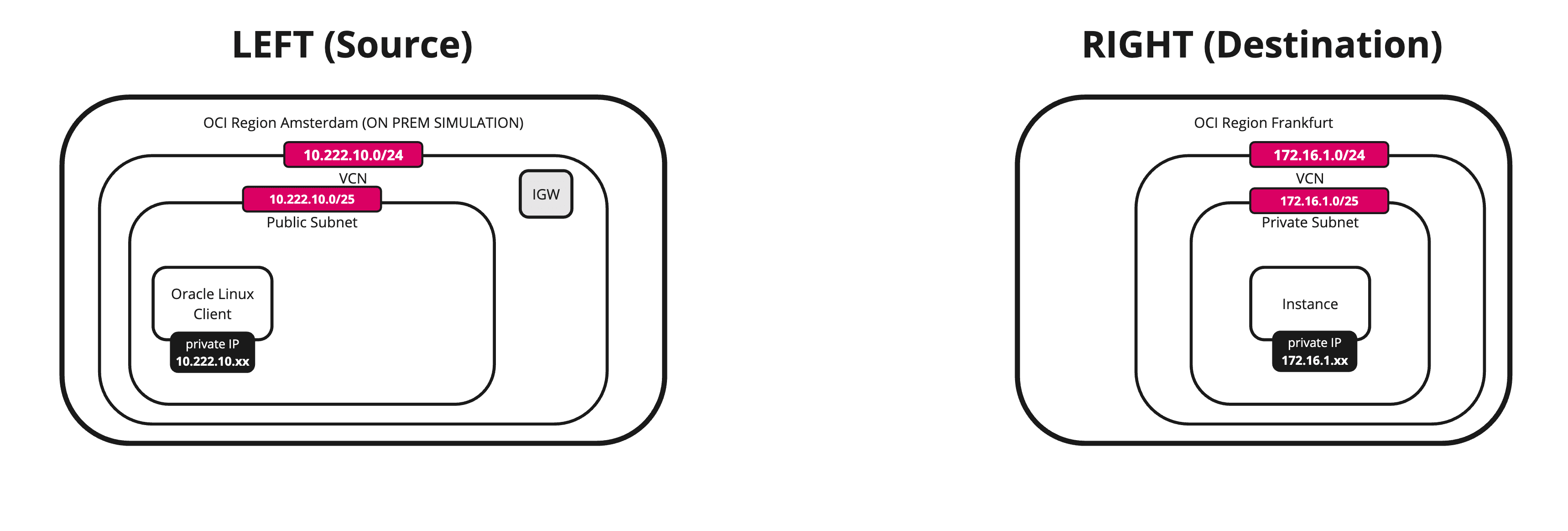

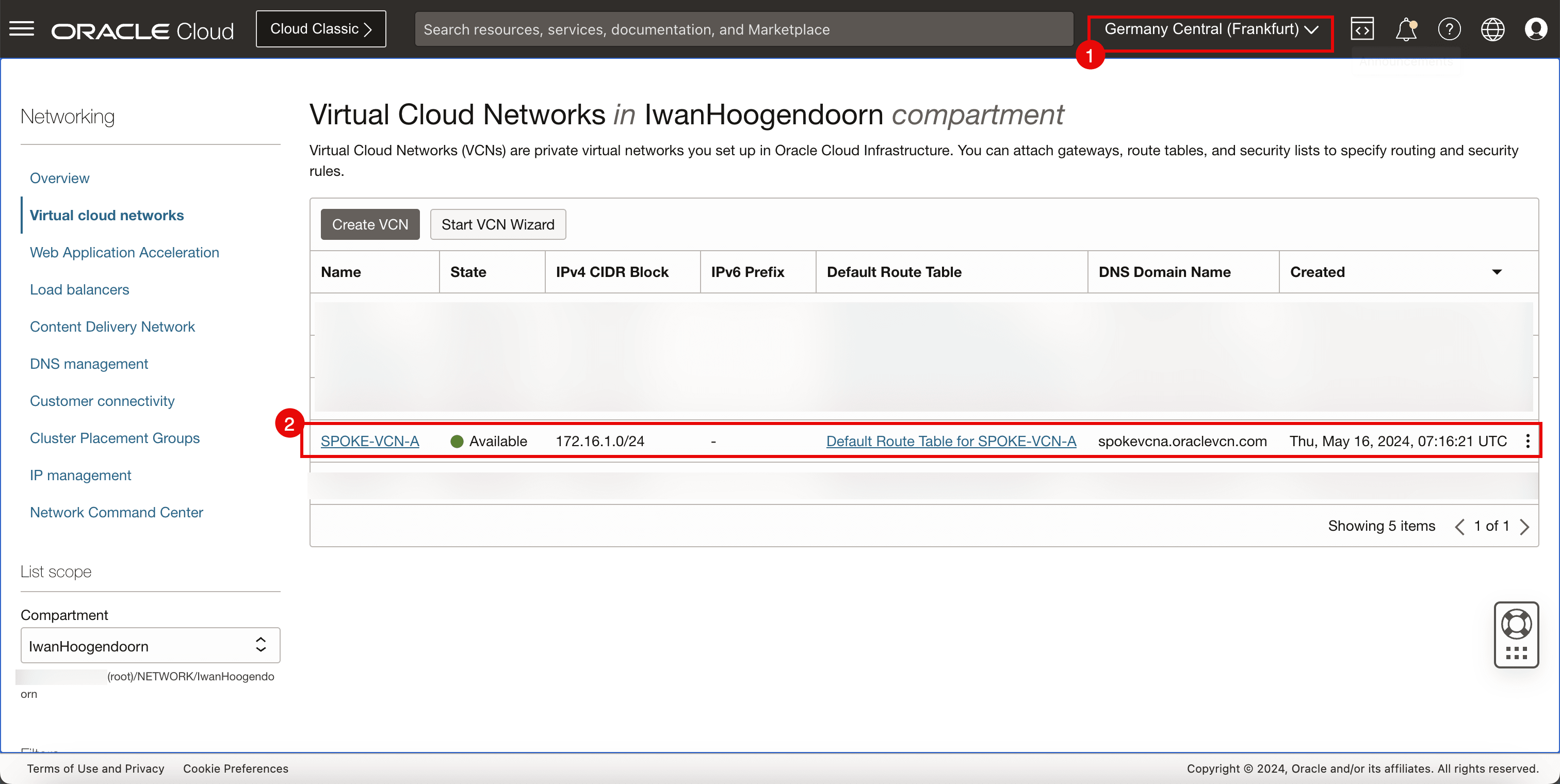

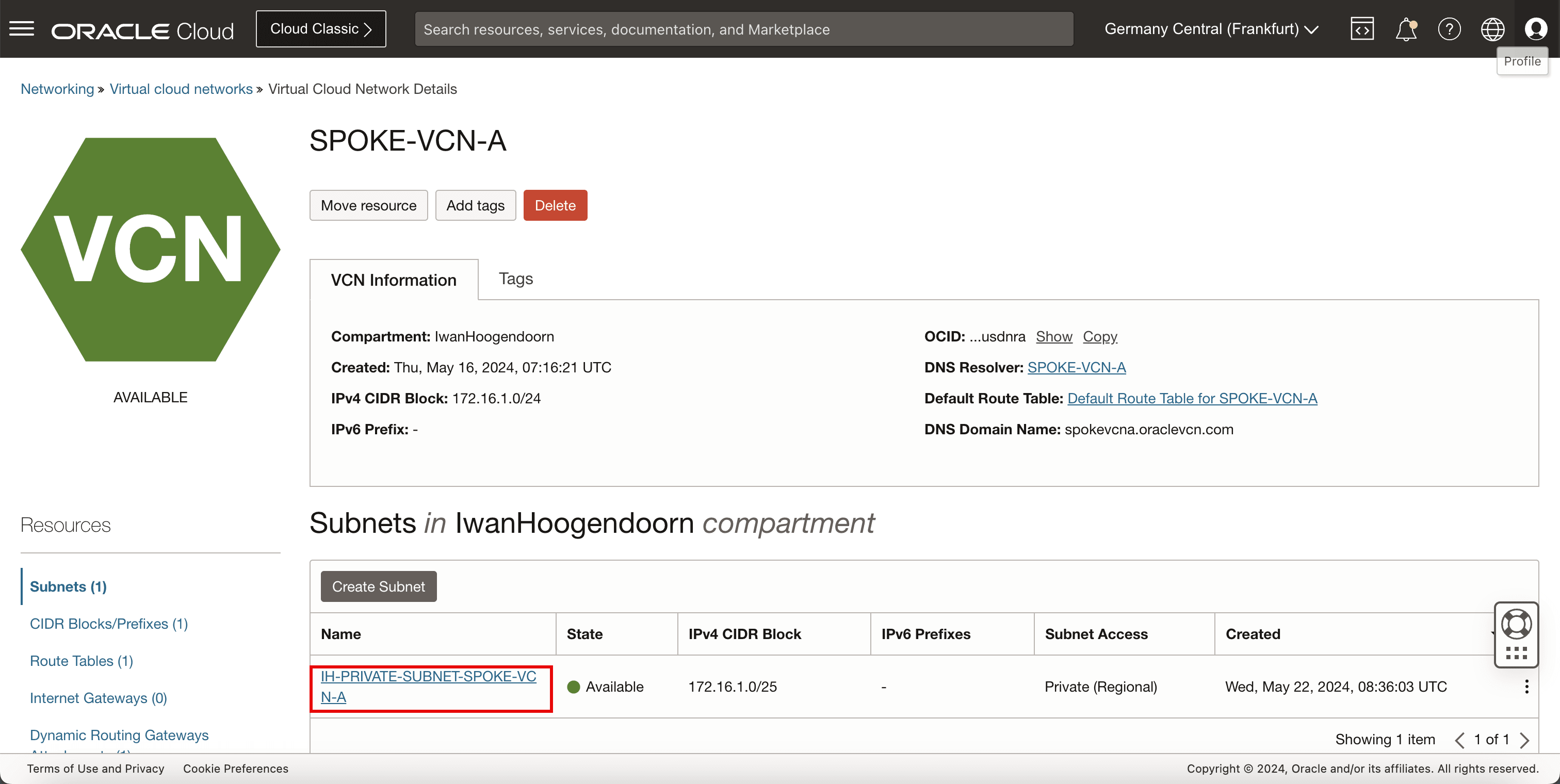

VCN

-

複查目的地 OCI 區域。本教學課程為德國中部 (法蘭克福) OCI 區域。

-

複查 VCN、子網路及執行處理。

-

-

子網路

-

複查將連附執行處理的專用子網路。

-

-

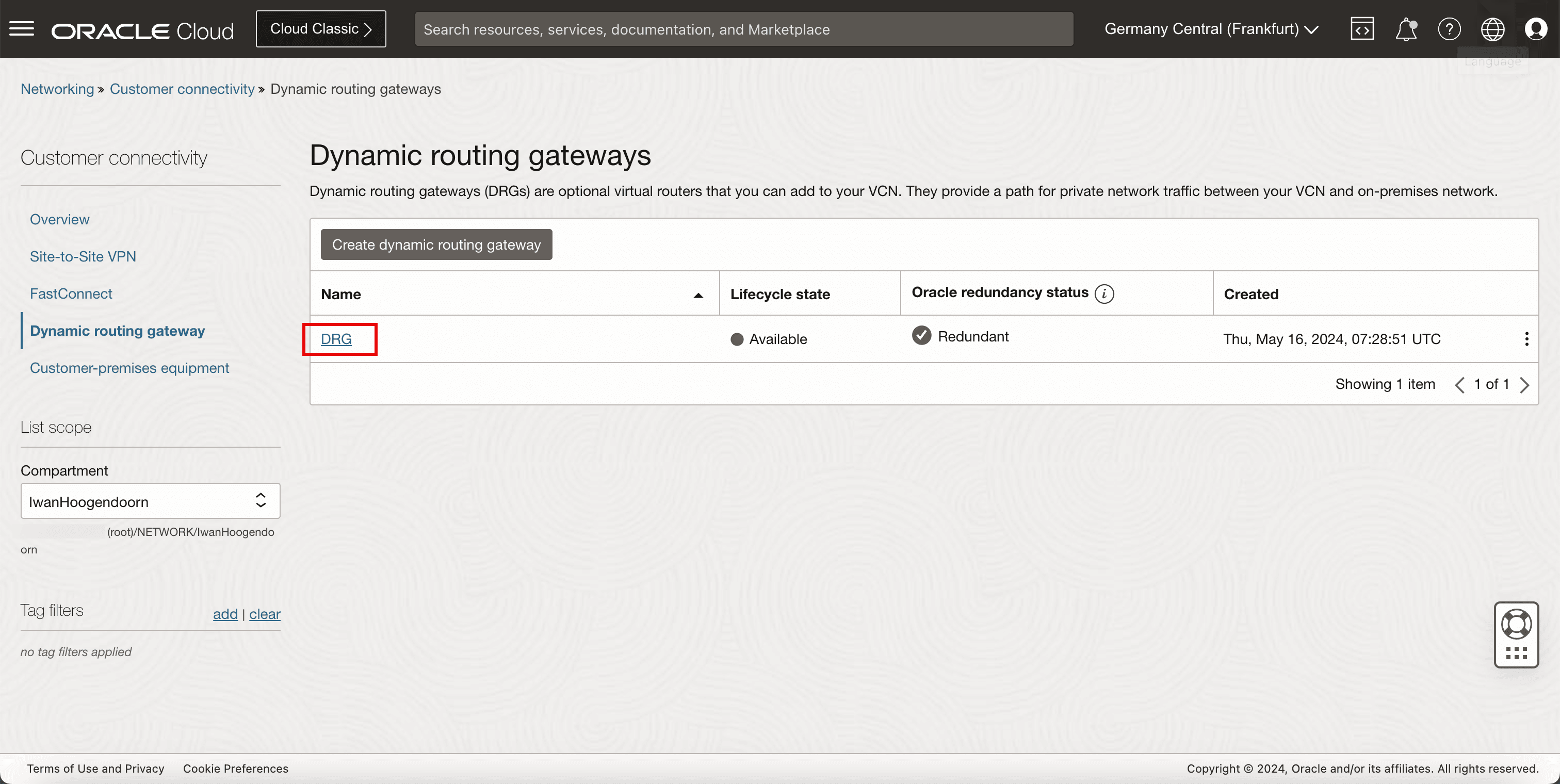

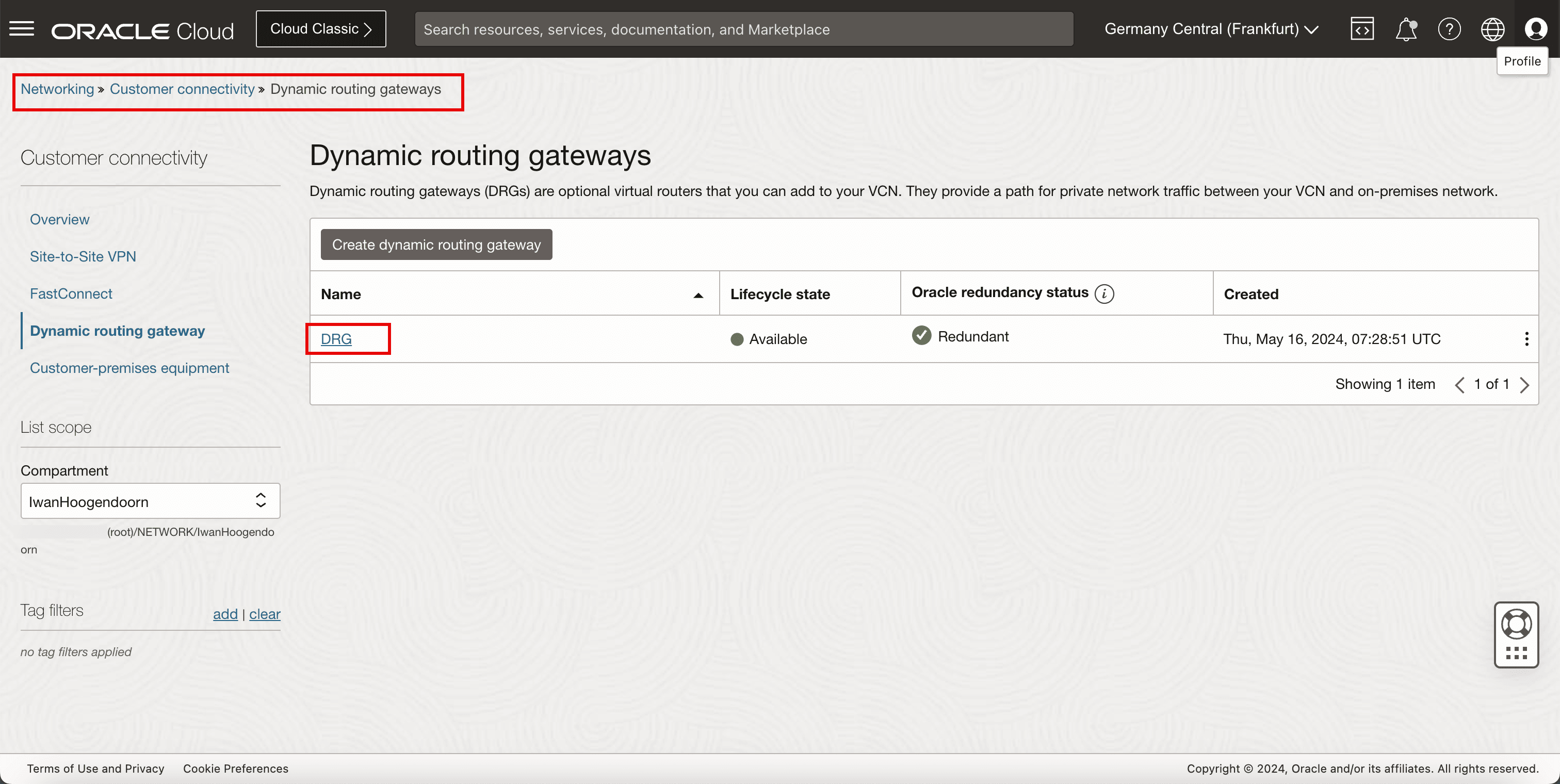

DRG

-

複查將作為 VPN 端點來終止 VPN 的 DRG。

-

-

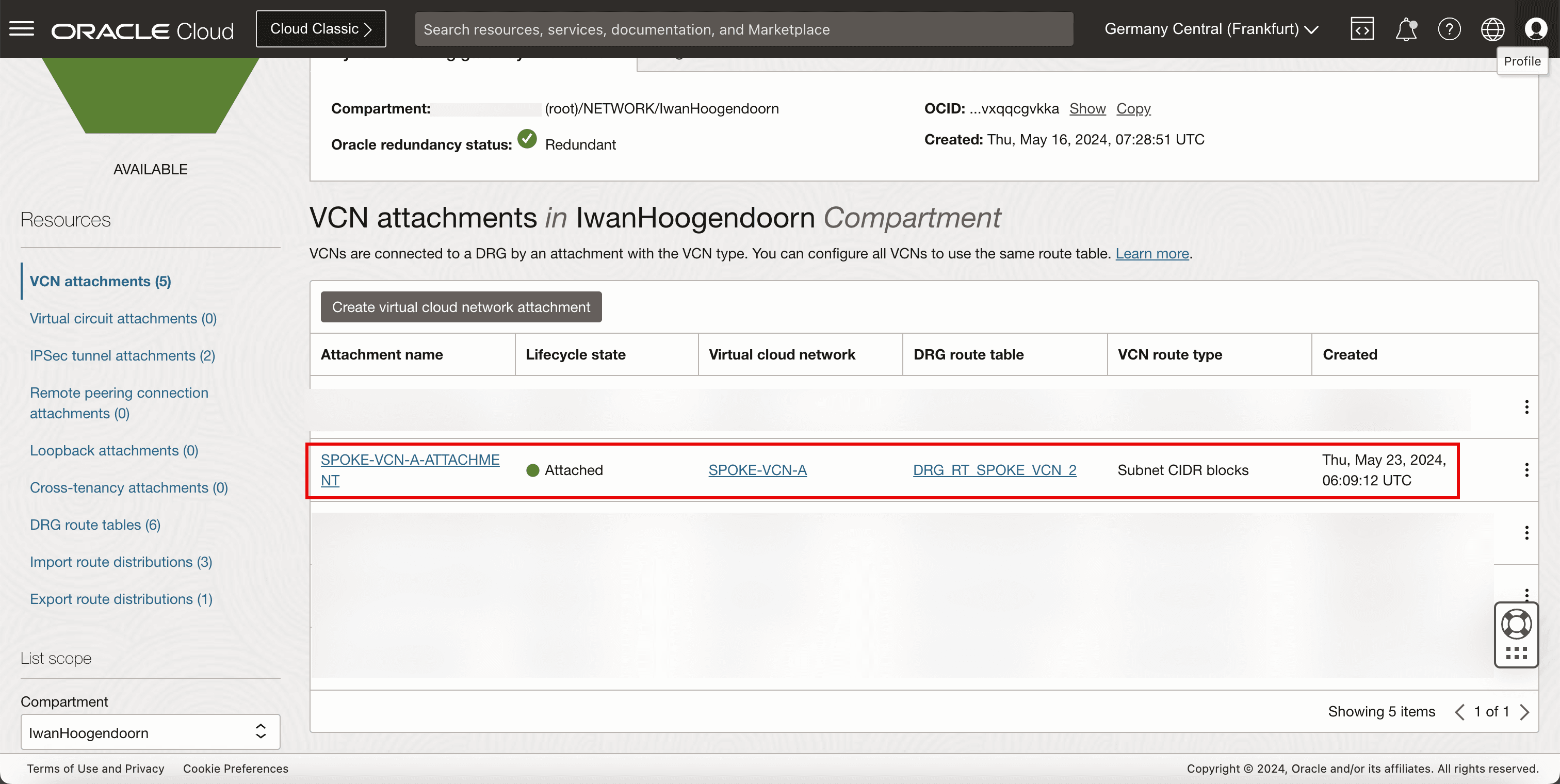

VCN 連附項

-

複查 VCN 連附項,確定 VCN 已連附至 DRG,讓 DRG 可以將 VPN 流量遞送至正確的 VCN、子網路及執行處理。

-

-

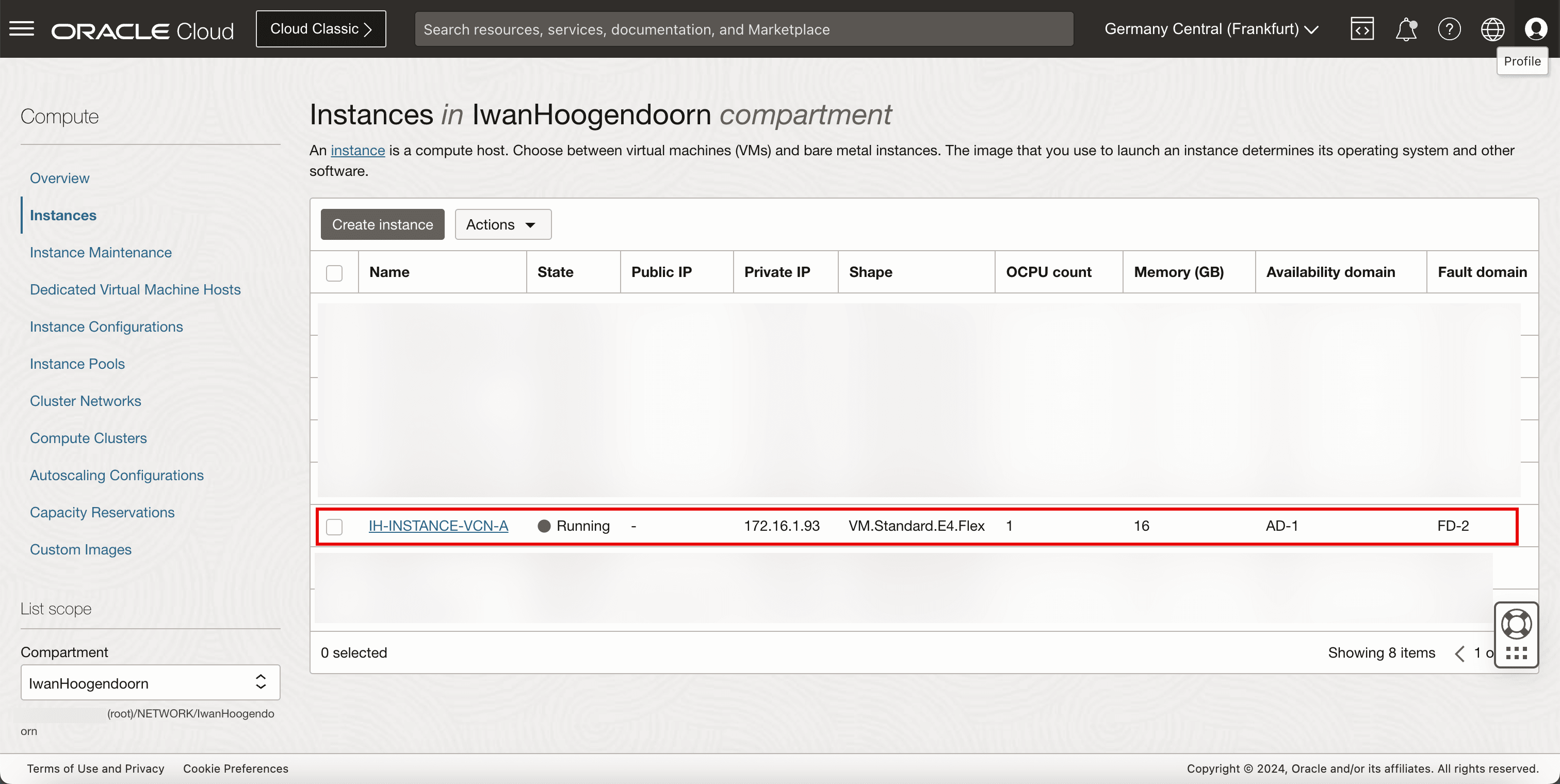

執行處理

-

複查我們將作為網路端點的執行處理,以執行我們的網路測試。

-

下圖說明我們到目前為止所建立的內容。

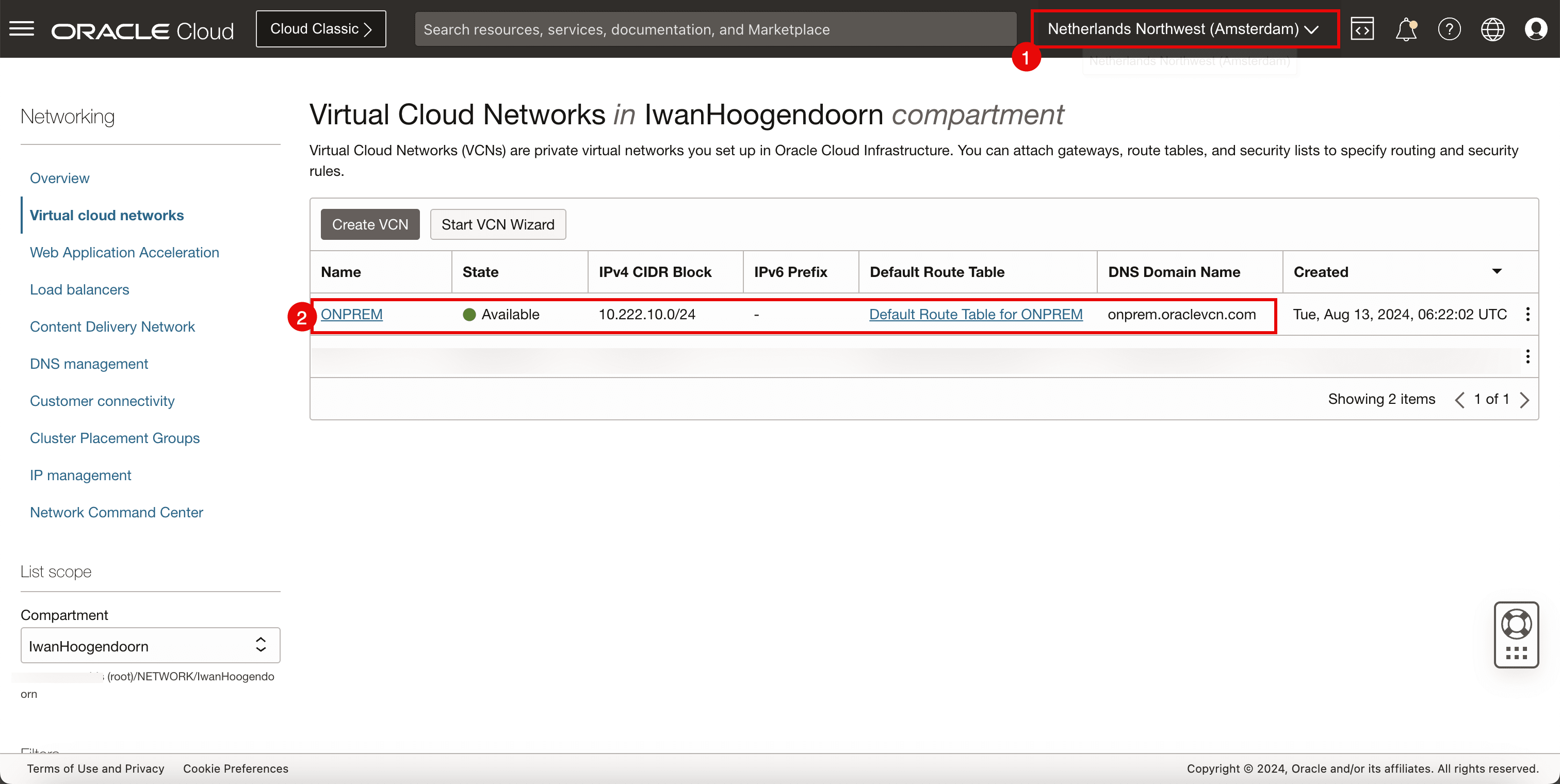

作業 2:複查來源 OCI 區域 (VCN、公用子網路、網際網路閘道以及執行處理)

-

VCN

-

複查來源 OCI 區域。本教學課程為荷蘭西北部 (阿姆斯特丹) OCI 區域。

-

複查 VCN、子網路及執行處理。

-

-

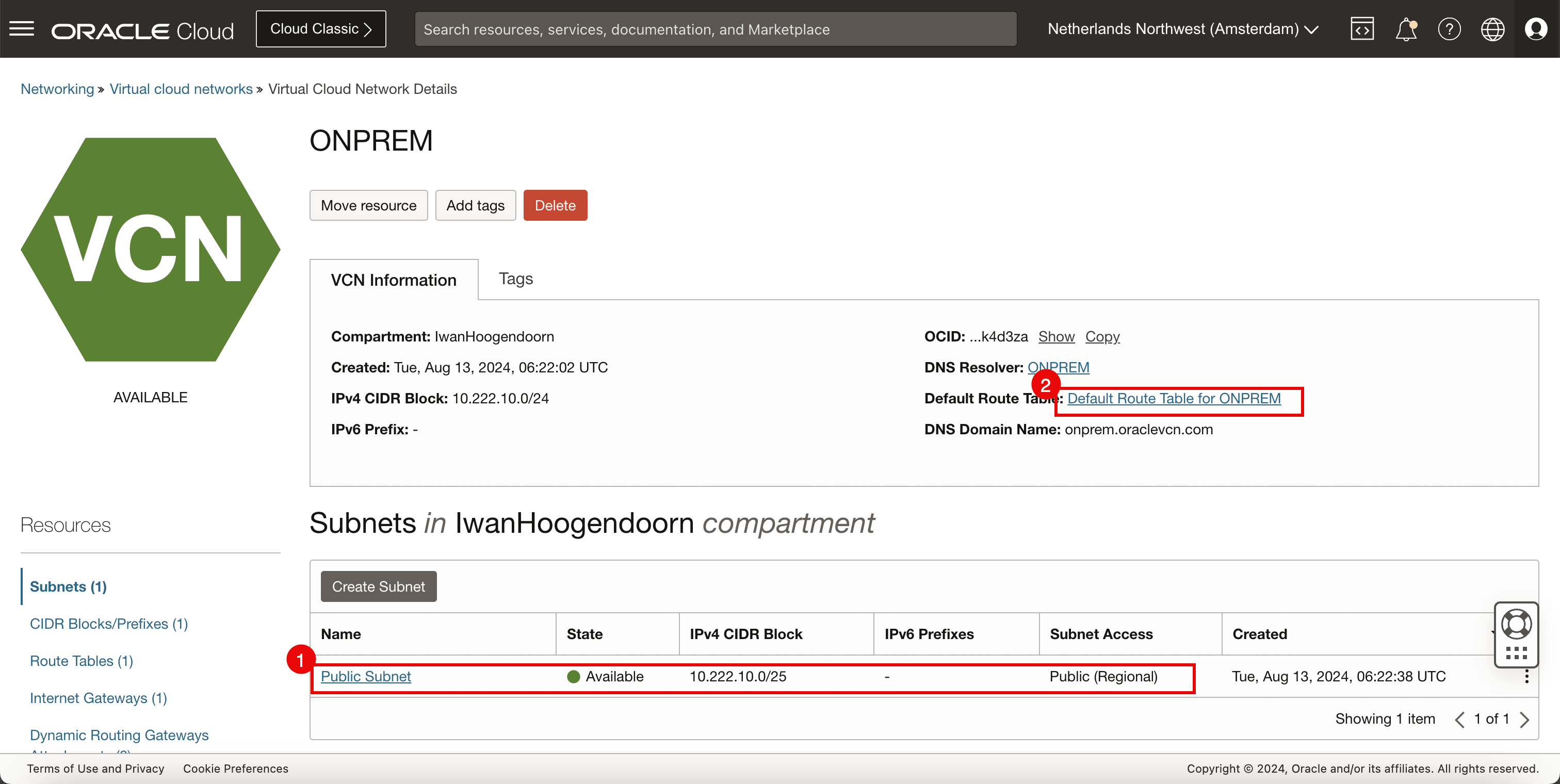

公用子網路

-

複查將連附執行處理和 Libreswan VPN 端點的公用子網路。

-

複查 VCN 的預設路由表。

注意:我們需要在此處建立公用子網路,因為我們需要確定 Libreswan VPN 端點可以與網際網路通訊,以設定與另一端的 VPN 連線。

-

-

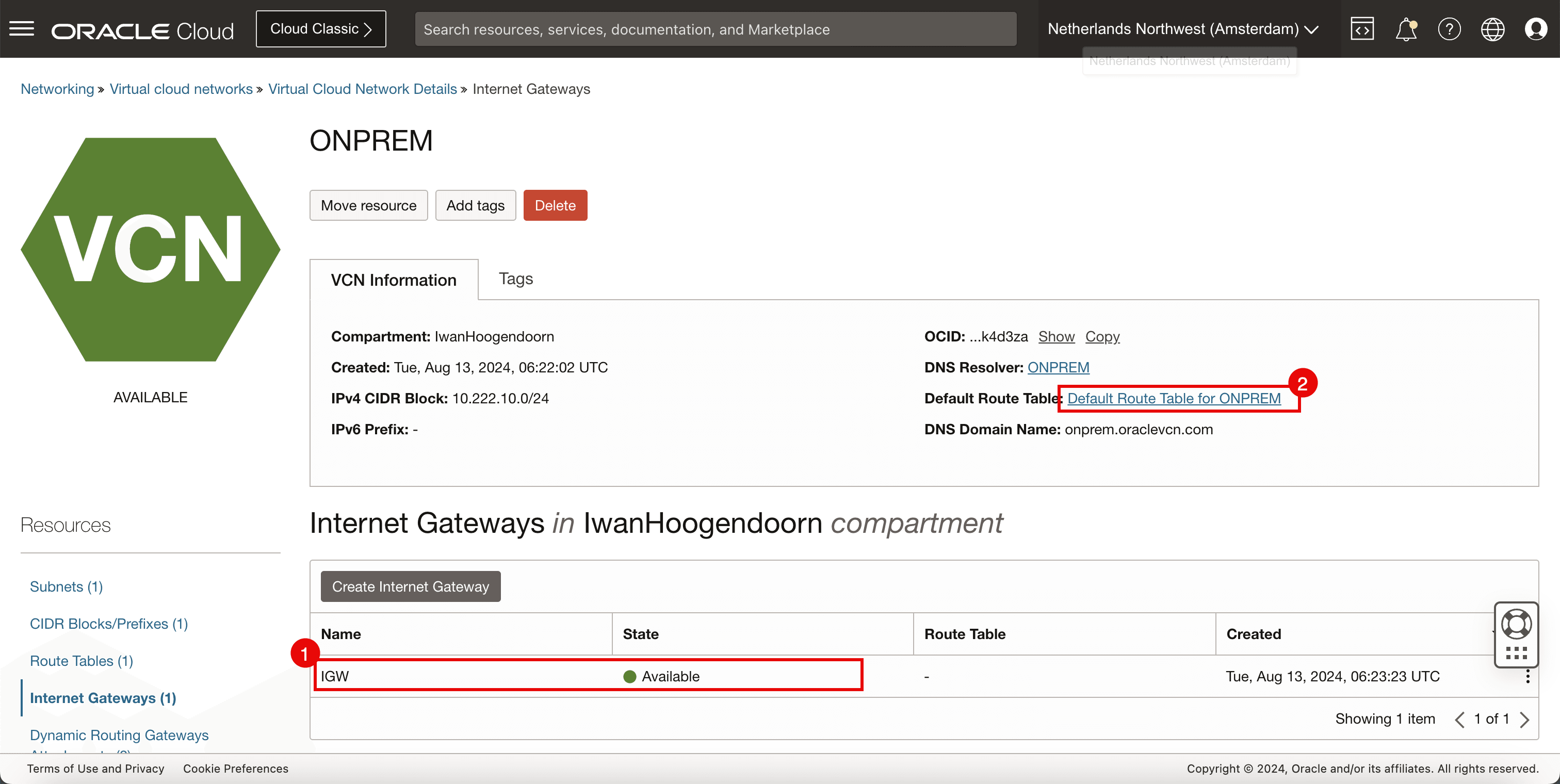

網際網路閘道

-

複查網際網路閘道以允許網際網路連線

-

複查 VCN 的預設路由表。

-

-

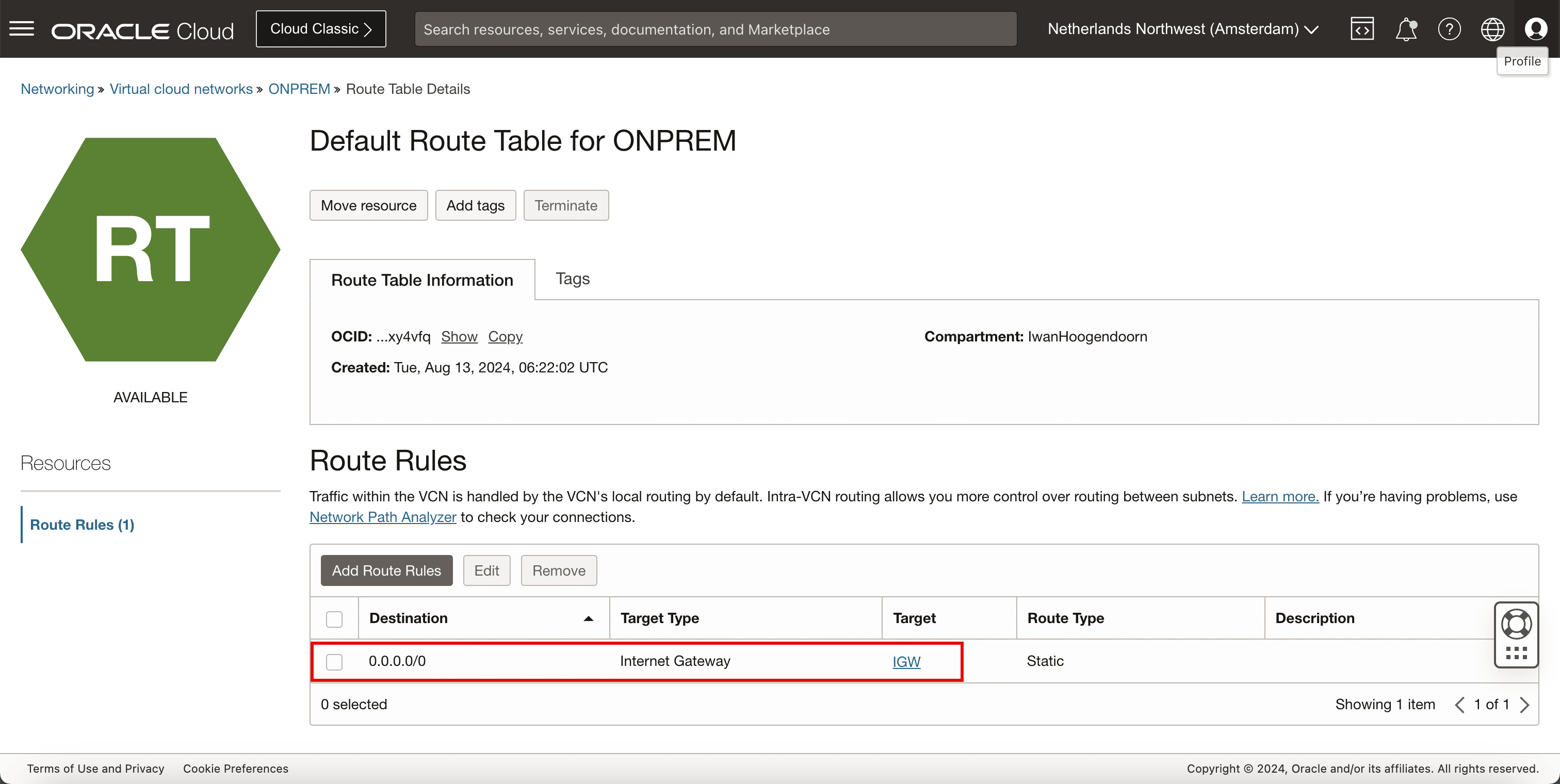

路由表格

-

請複查 VCN 路由表,確定所有流量都路由至網際網路閘道。

-

-

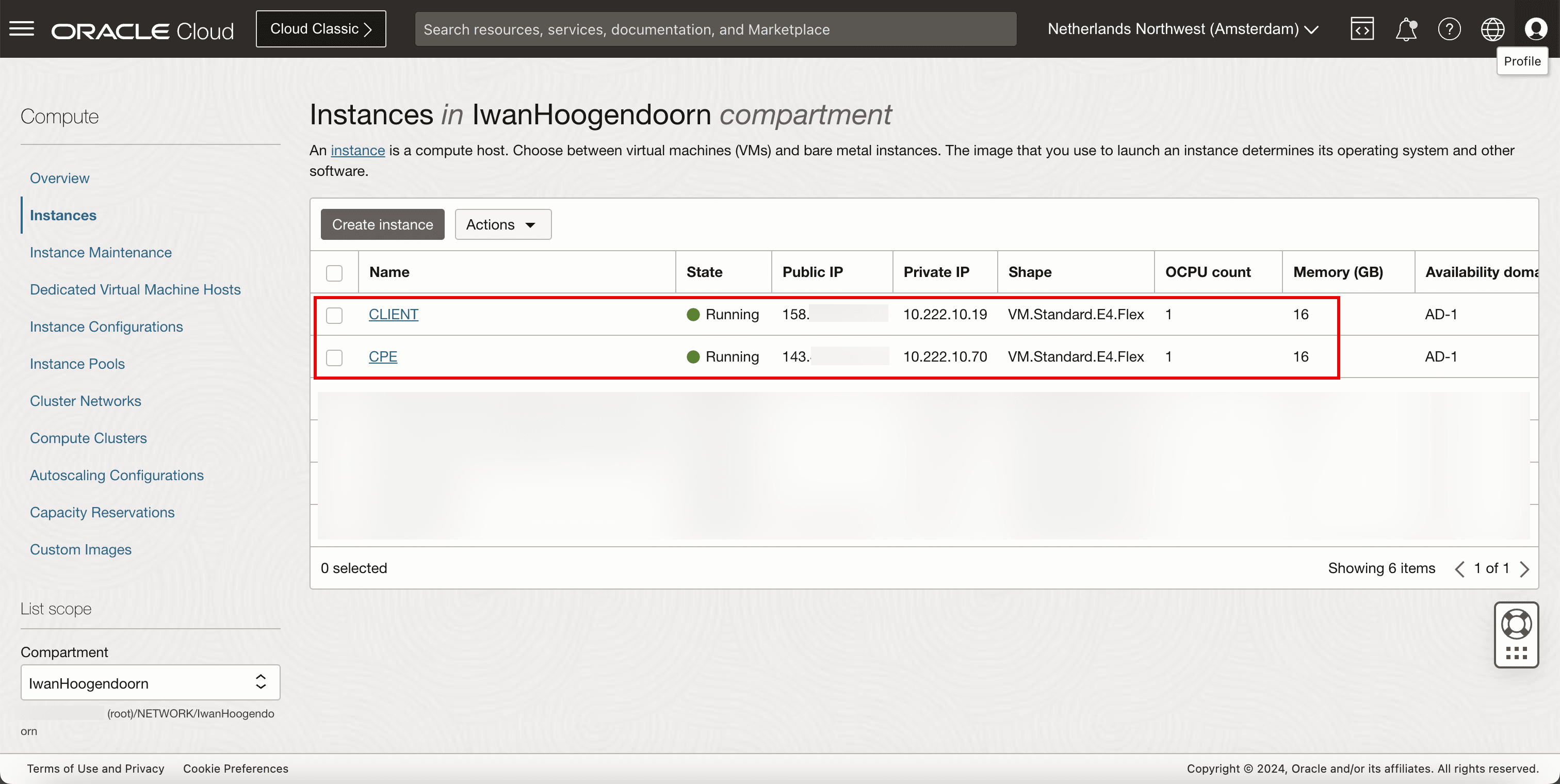

執行處理

-

複查要作為網路端點的執行處理,以執行我們的網路測試。

-

對於 CLIENT 和 CPE ,我們都使用 Oracle Linux 8 作為主作業系統。

-

下圖說明我們到目前為止所建立的內容。

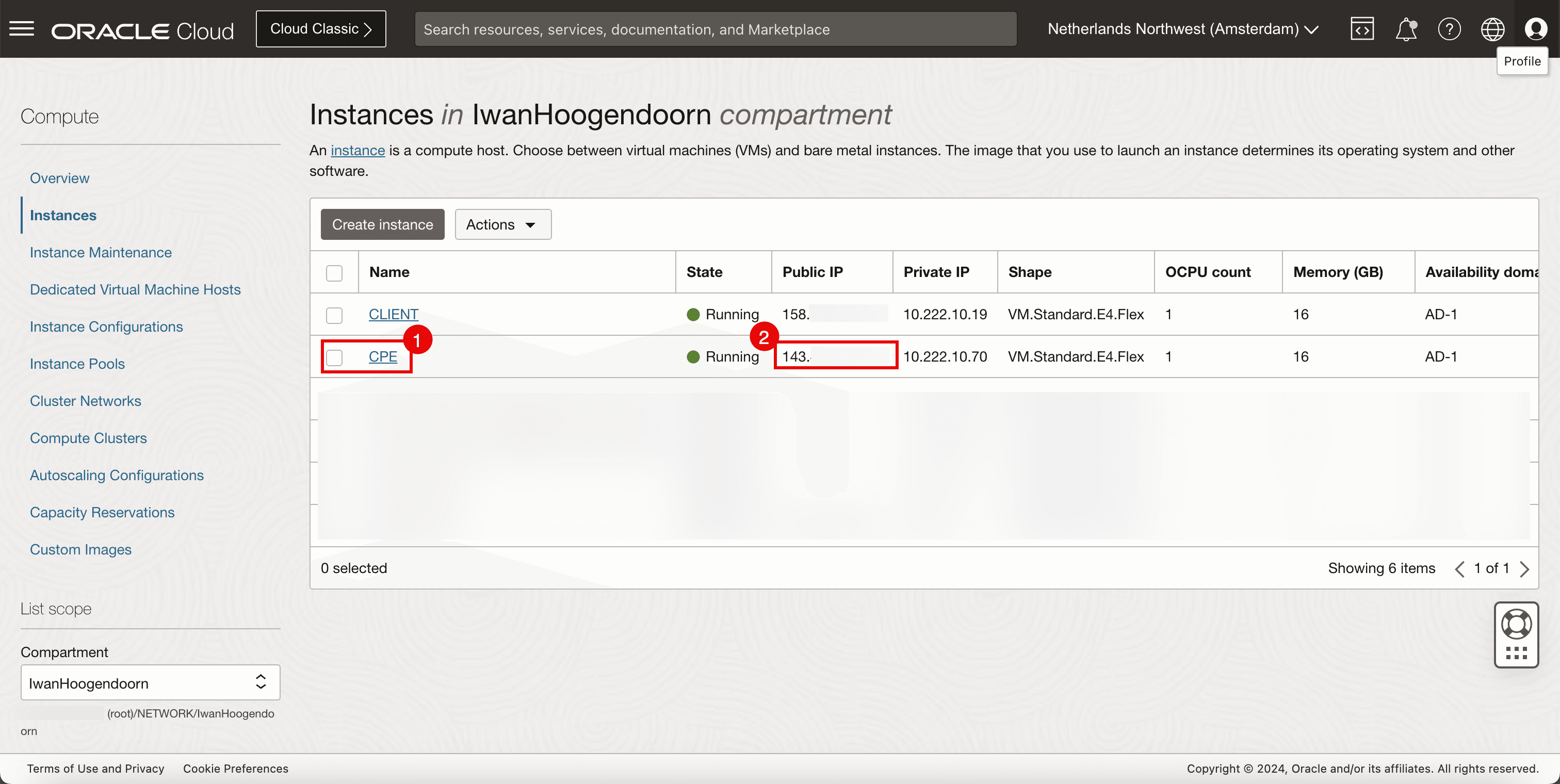

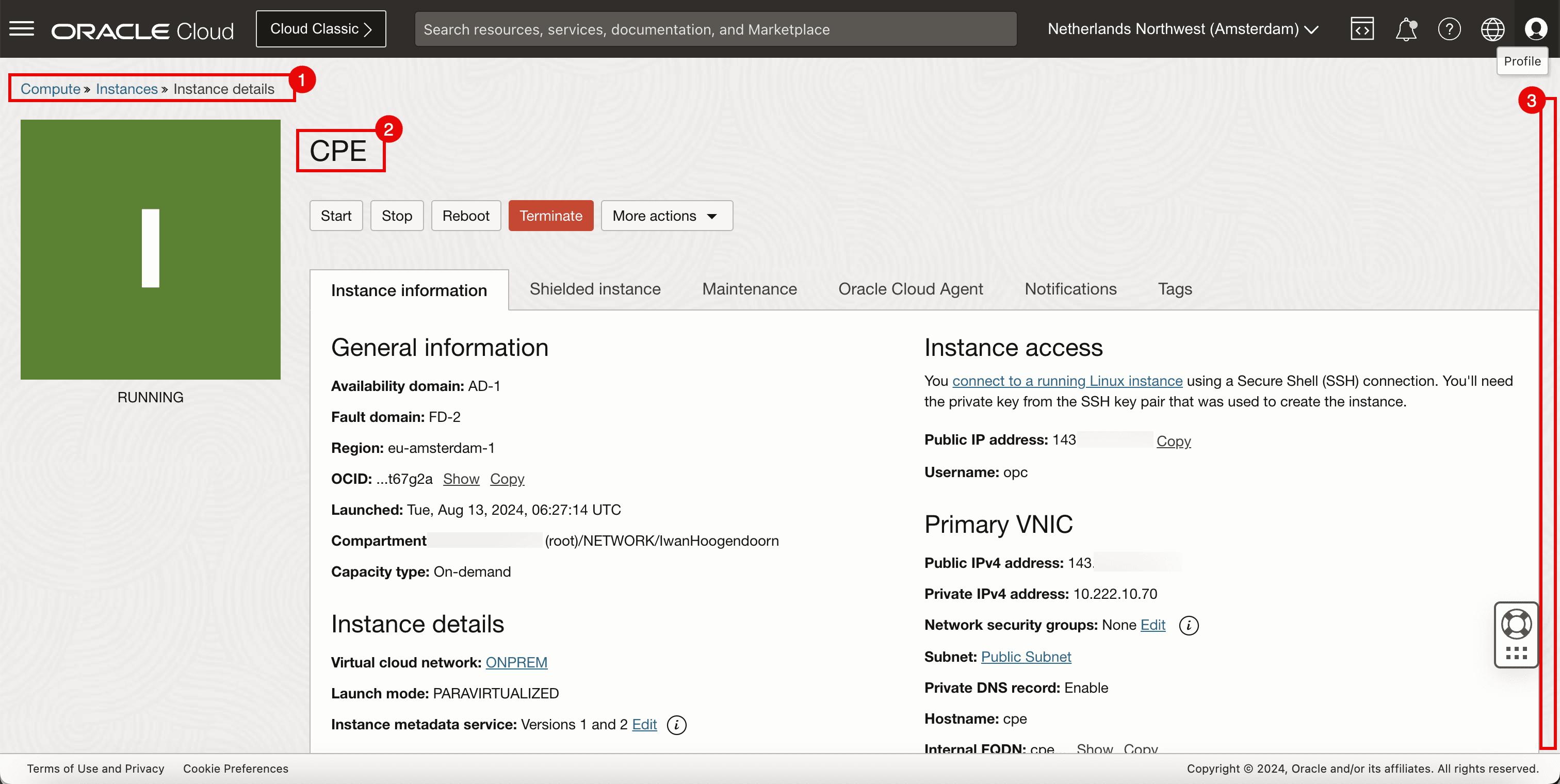

作業 3:從來源 OCI 區域收集 CPE 執行處理的公用 IP 位址

-

前往 OCI 主控台。

-

在來源 OCI 區域中,我們部署了將負責終止 VPN (VPN 端點) 的執行處理。

-

收集在此 VPN 端點上設定的公用 IP 位址。在本教學課程中,此公用 IP 位址的開頭為 143。

-

-

下圖說明我們到目前為止所建立的內容。

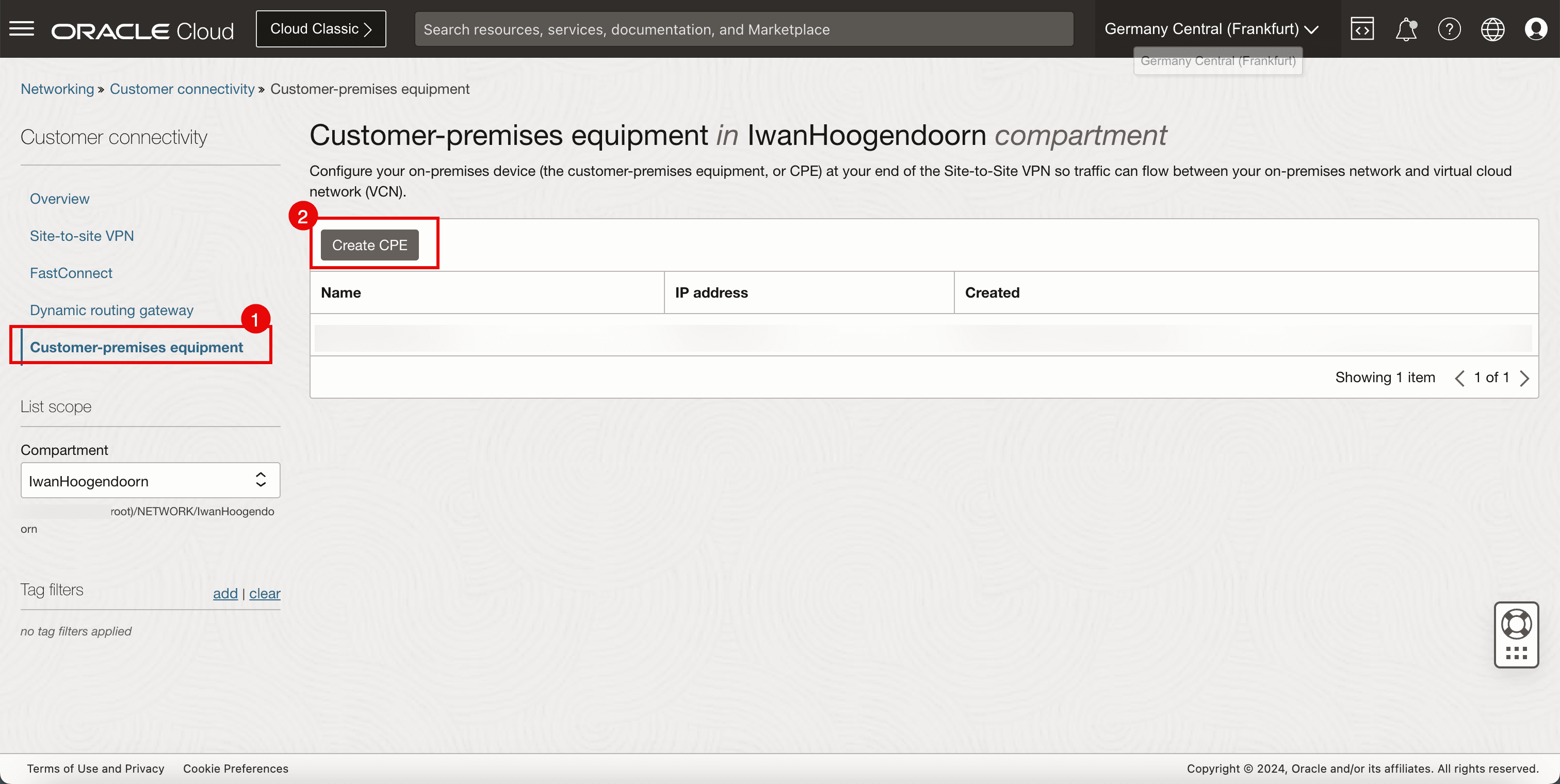

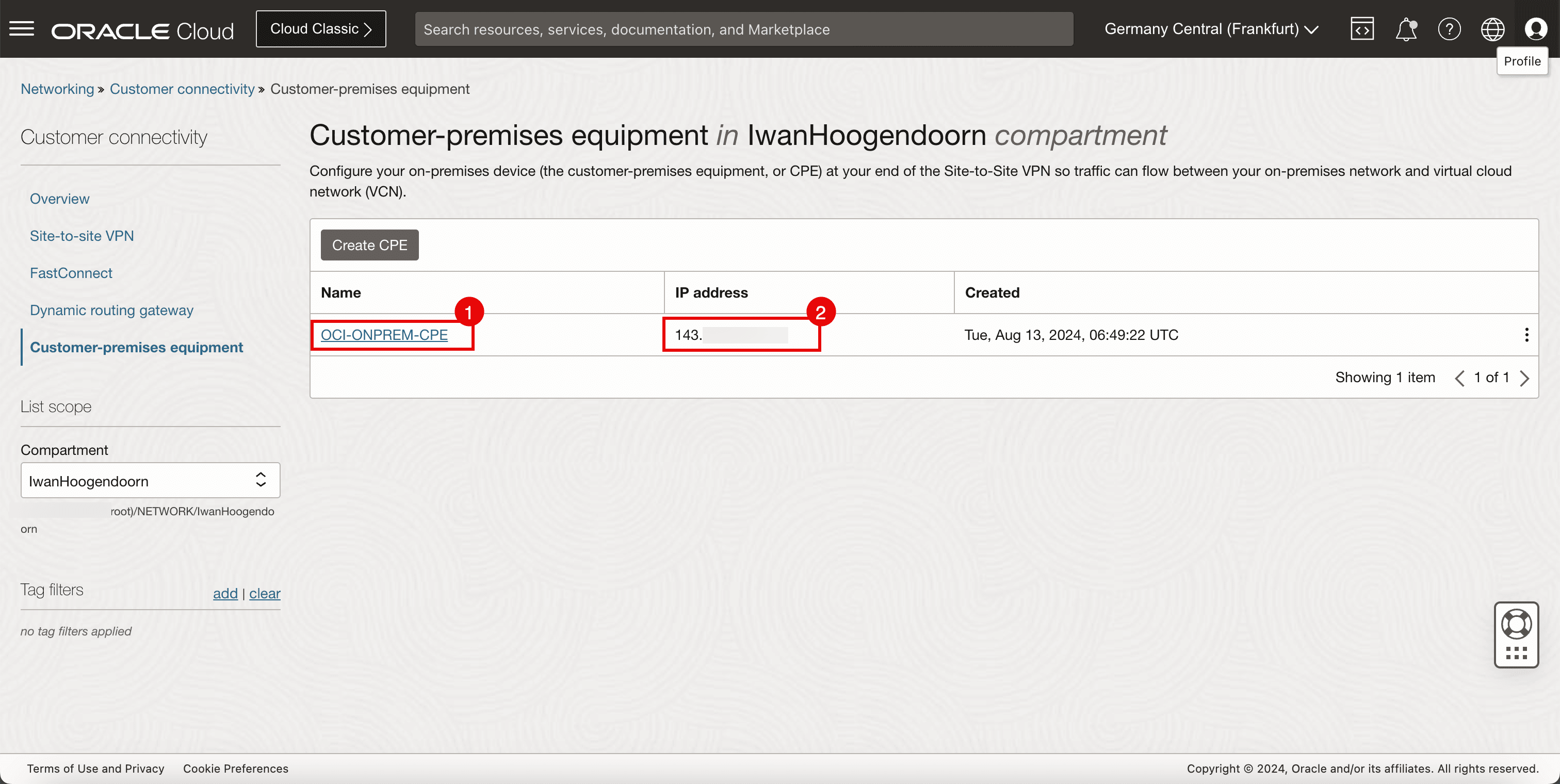

作業 4:在目的地 OCI 區域建立新的 CPE

-

前往 OCI 主控台,瀏覽至網路、客戶連線、動態路由閘道,然後按一下 DRG。

- 按一下客戶端設備。

- 按一下建立 CPE 。

-

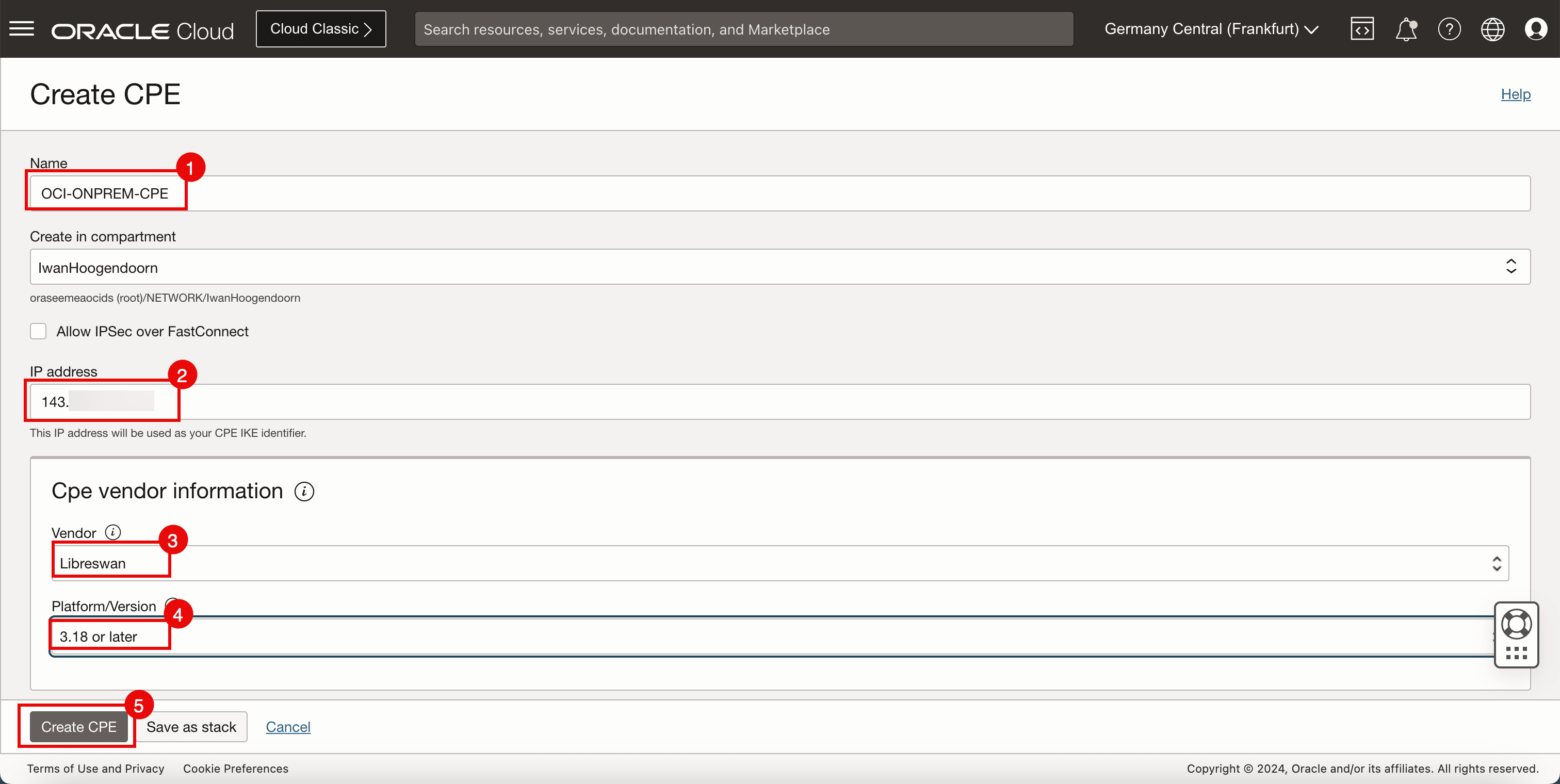

請輸入下列資訊。

- 名稱:輸入 CPE 的名稱。

- 公用 IP 位址:輸入「工作 3」中收集的公用 IP 位址。

- 廠商:選取 Libreswan 。

- 平台 / 版本:選取 CPE 平台版本。

- 按一下建立 CPE 。

- 請注意,現在已建立 CPE。

- 記下 CPE 的公用 IP 位址。

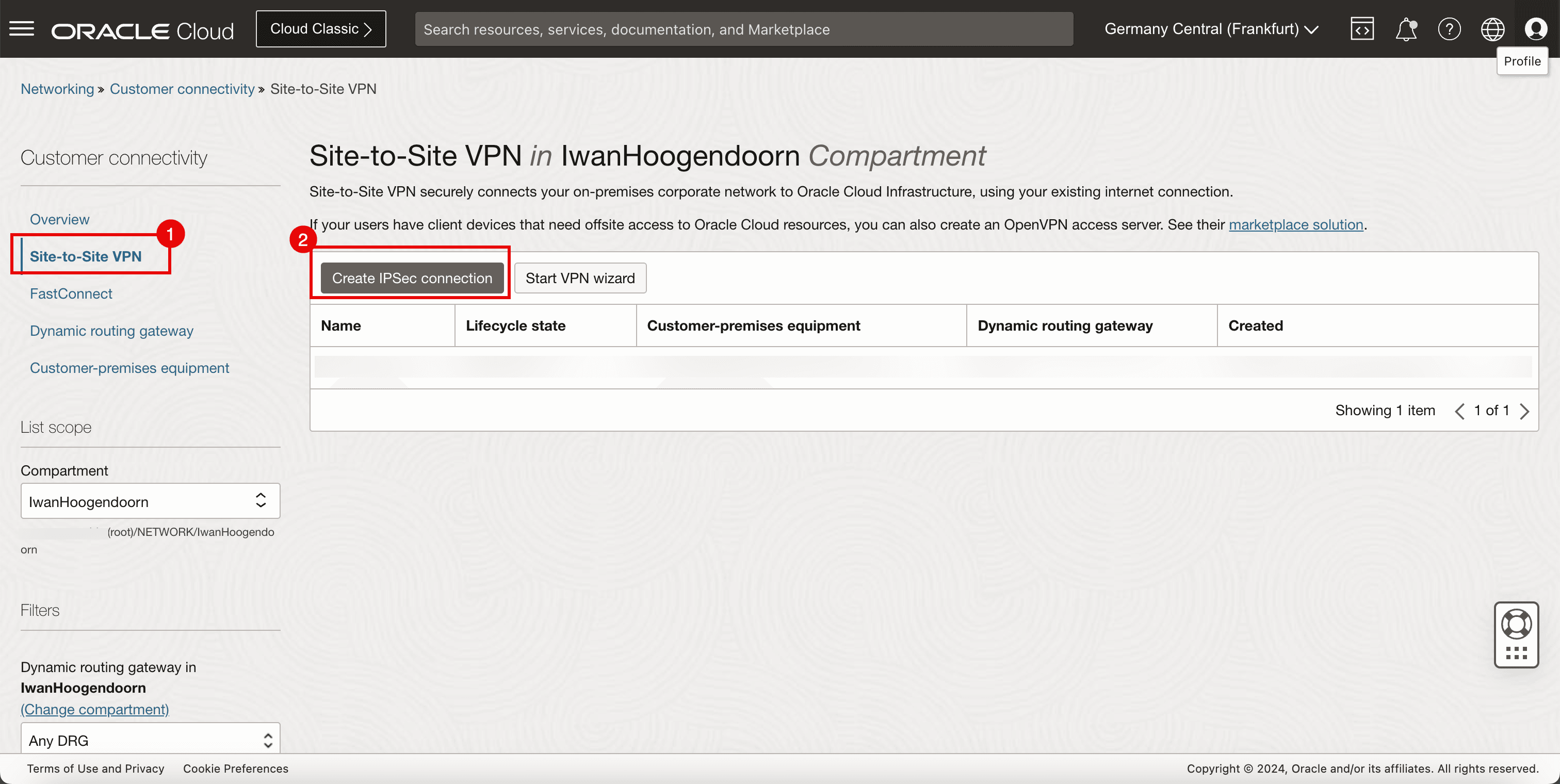

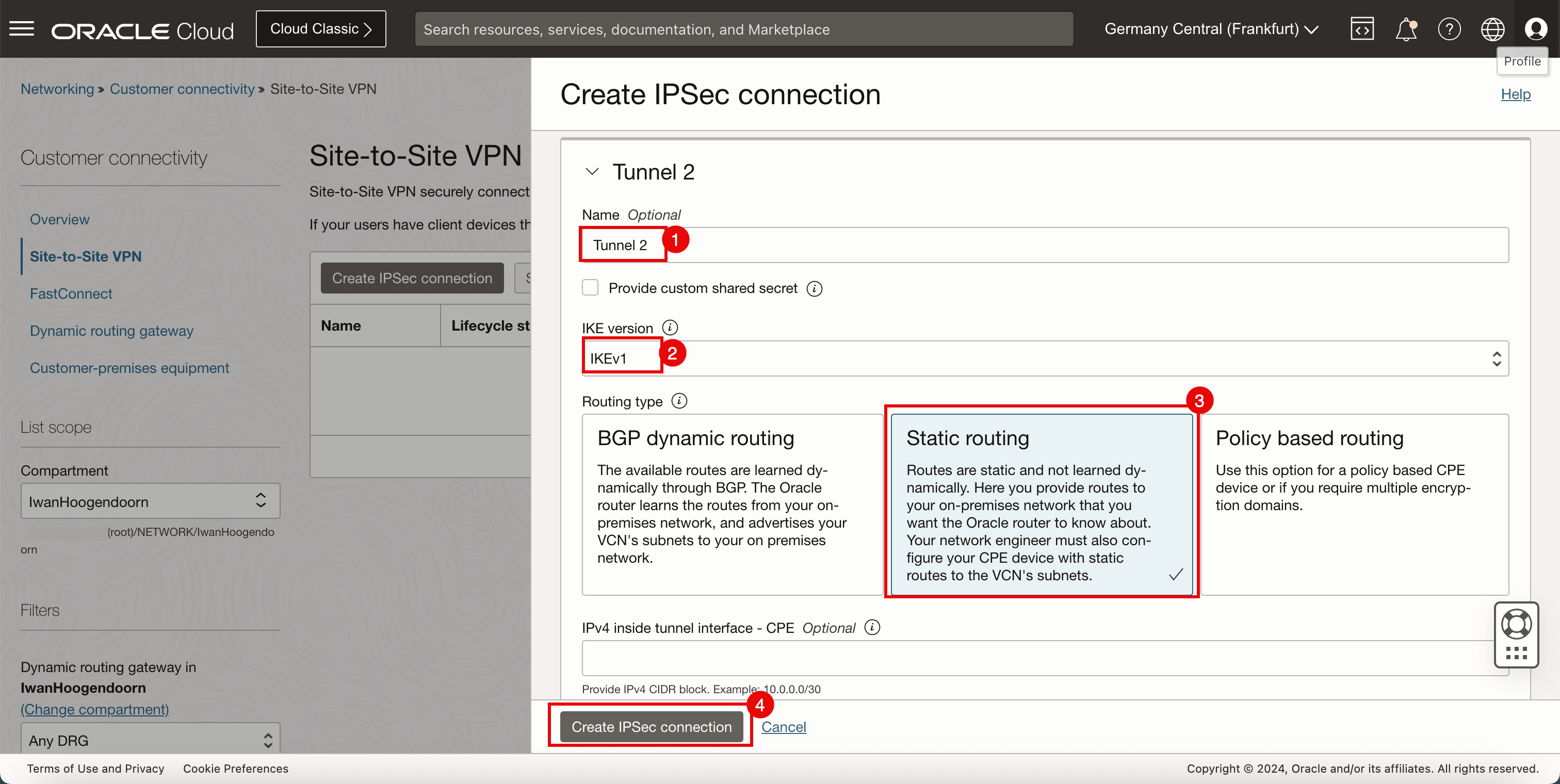

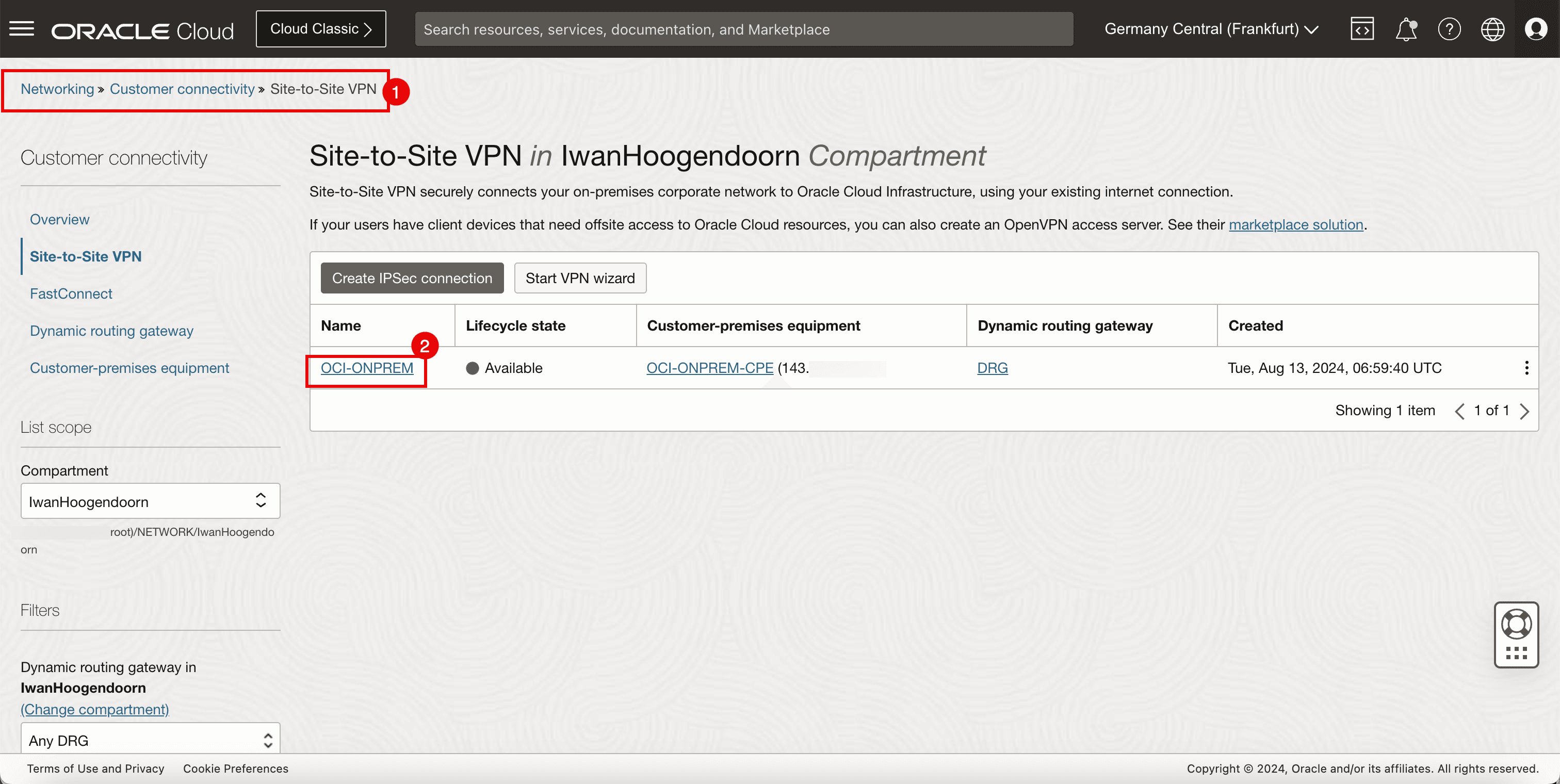

工作 5:在目的地 OCI 區域中設定 OCI 網站至網站 VPN

-

前往 OCI 主控台。

- 按一下網站至網站 VPN 。

- 按一下建立 IPSec 連線。

-

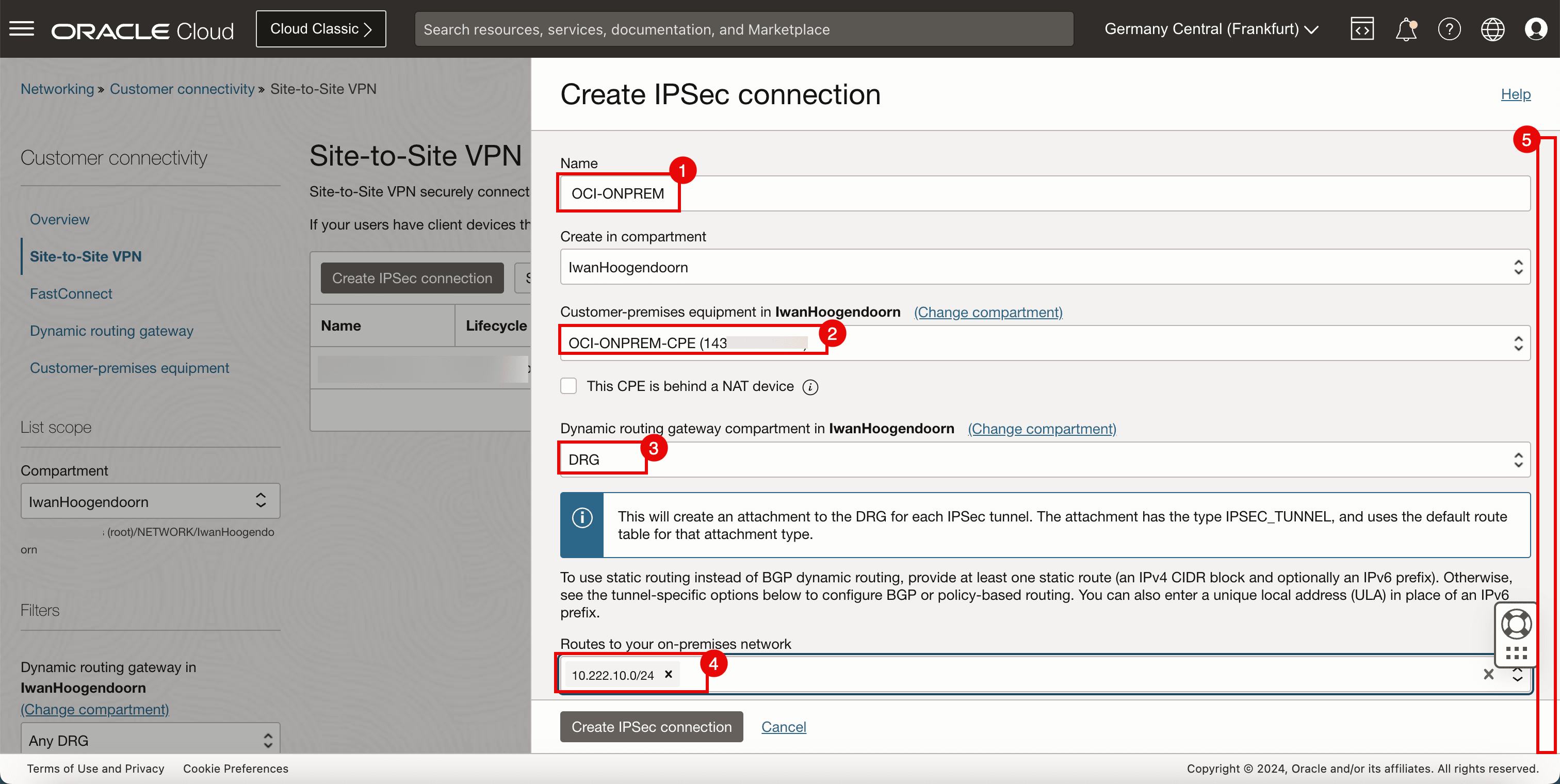

在建立 IPSec 連線頁面中,輸入下列資訊。

- 名稱:輸入 IPSec 連線的名稱。

- 客戶端設備:選取在任務 4 中建立的 CPE。

- 動態路由閘道:選取 DRG。

- 遞送至您的內部部署網路:輸入您要透過 IPSec 連線遞送的遠端網路。此教學課程為

10.222.10.0/24網路。 - 向下捲動。

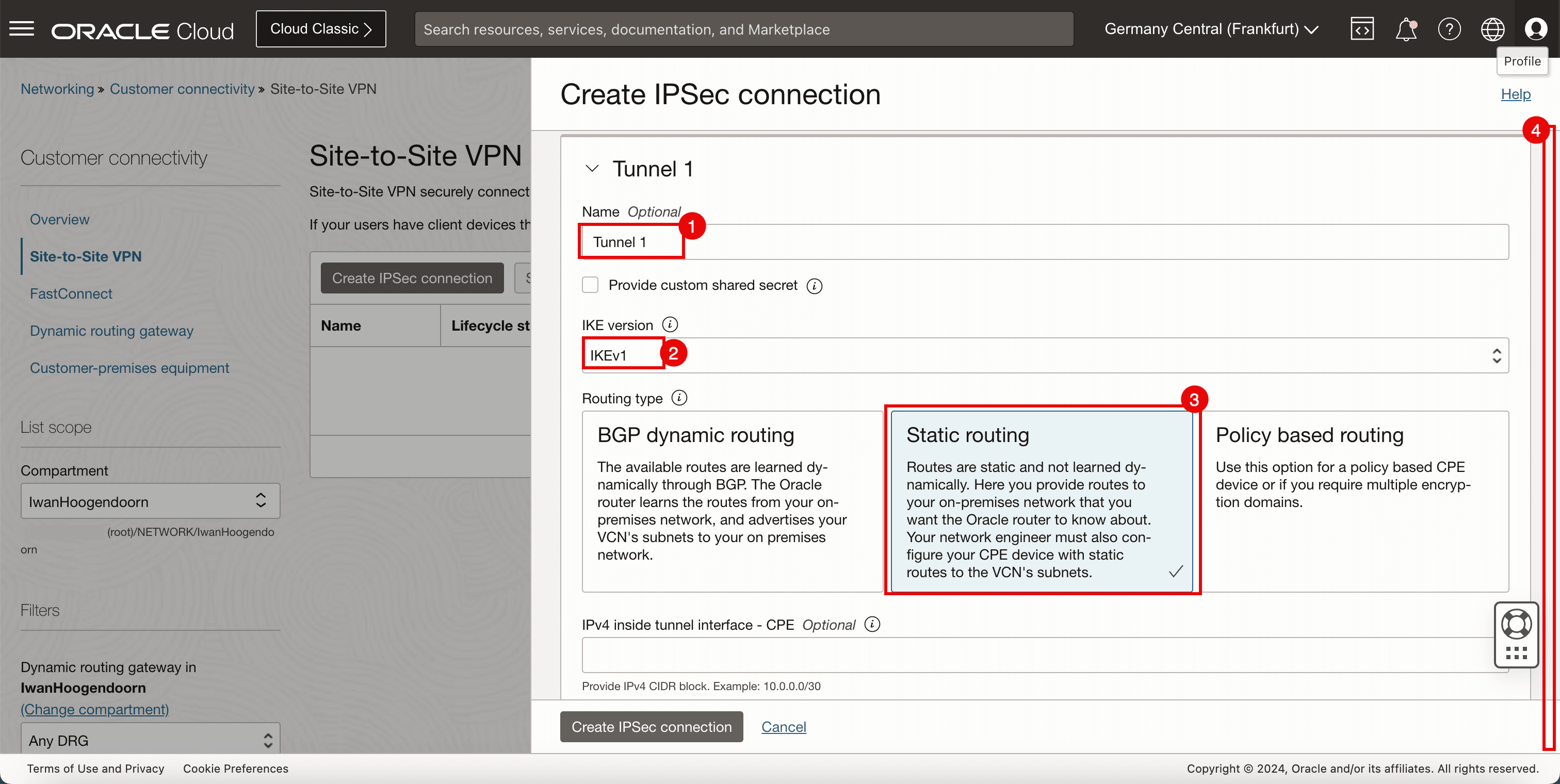

- 名稱:輸入第一個通道的名稱。

- IKE 版本:輸入 IKE 版本為 IKEv1 。

- 製程型態:選取靜態製程。

- 向下捲動。

- 名稱:輸入第二個通道的名稱。

- IKE 版本:輸入 IKE 版本為 IKEv1 。

- 製程型態:選取靜態製程。

- 按一下建立 IPSec 連線。

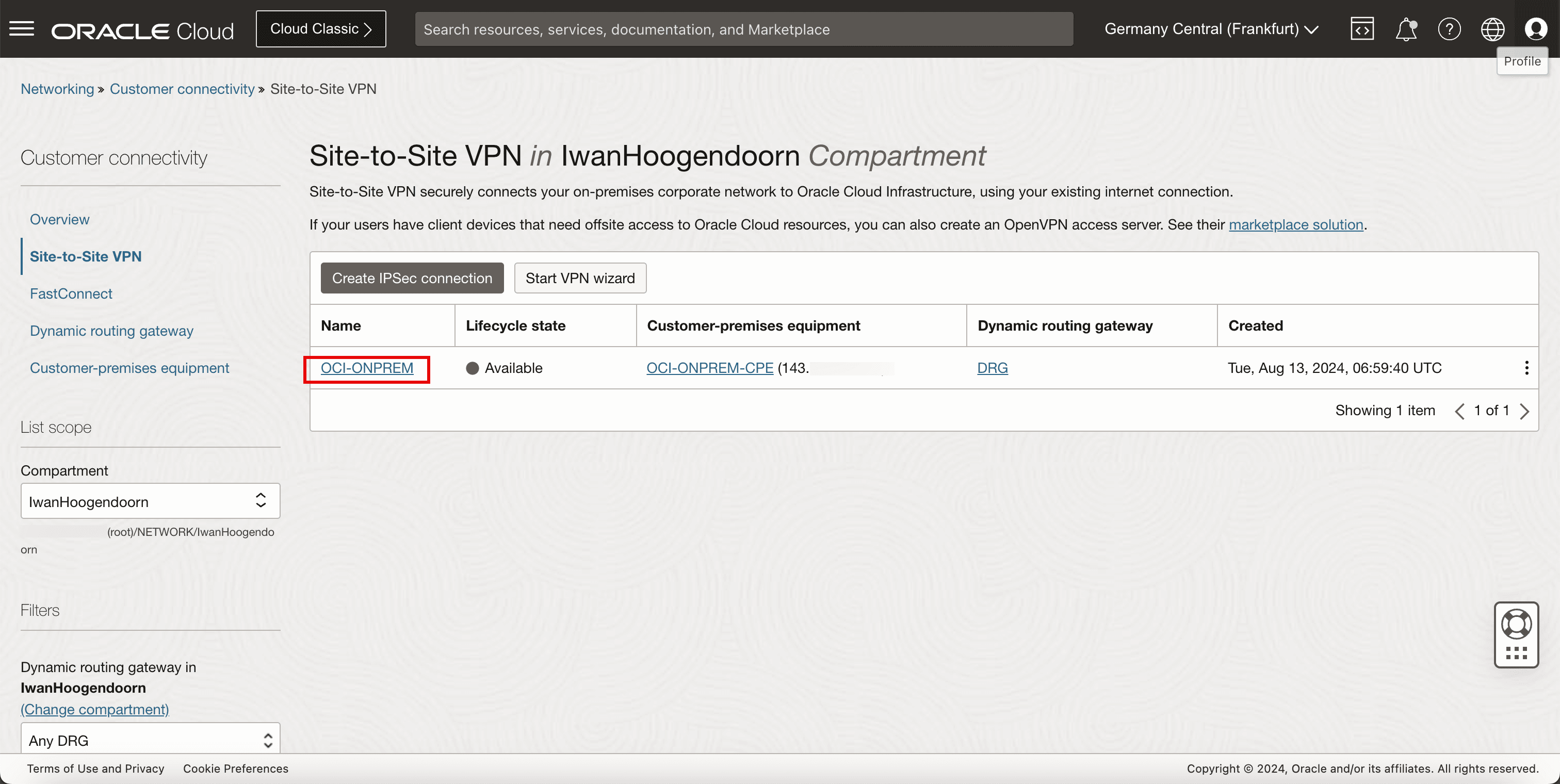

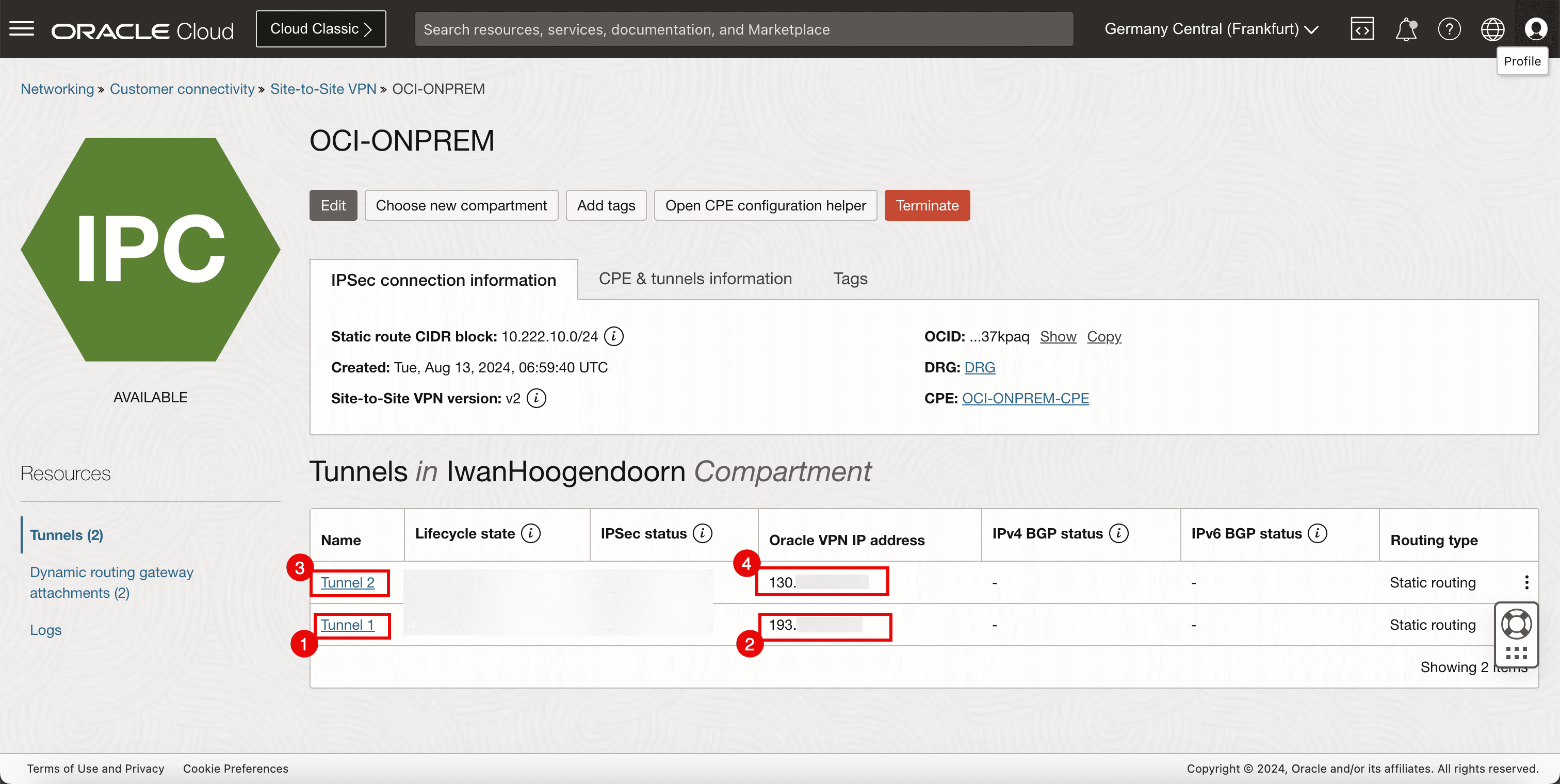

工作 6:收集目的地 OCI 區域中 IPSec 通道的公用 IP 位址並下載 CPE 組態

-

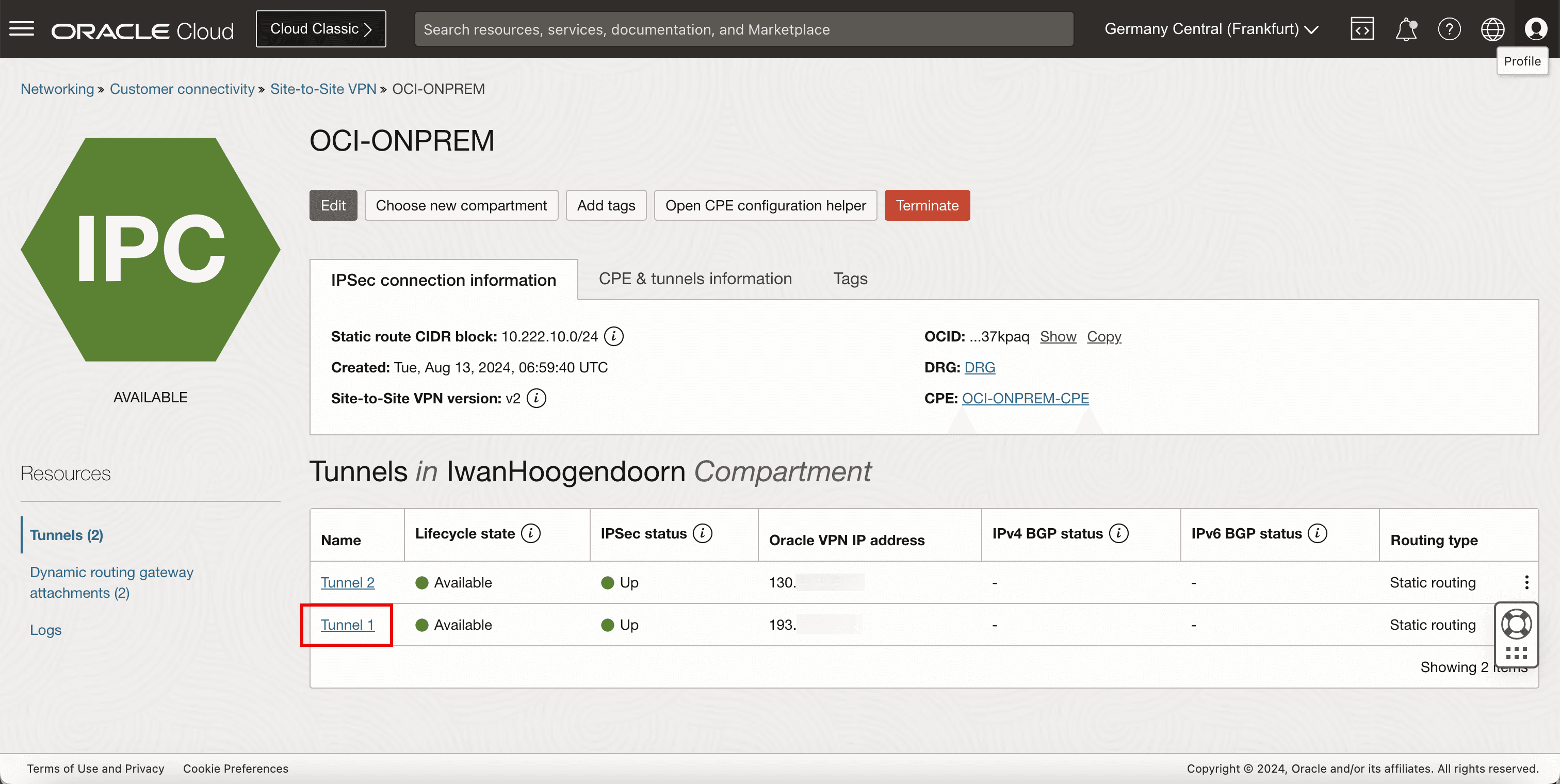

IPSec 連線已建立,將可使用這兩個 IPSec 通道的公用 IP 位址,而我們需要設定 VPN 的另一端。

-

按一下在「任務 5」中建立的「網站至網站 VPN」。

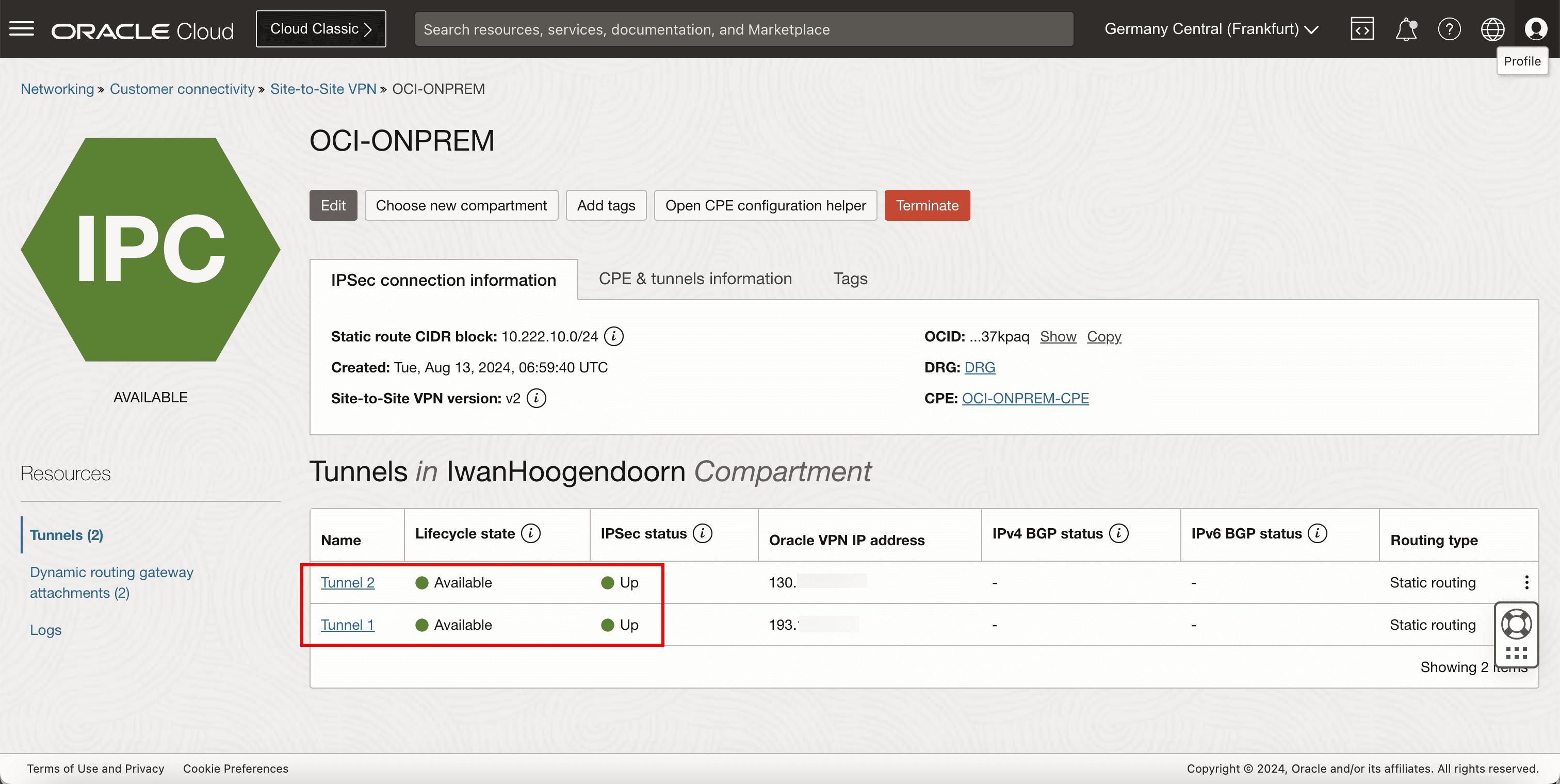

- 請注意 IPSec 連線的通道 1 。

- 記下通道 1 的公用 IP 位址。在本教學課程中,此 IP 位址的開頭為 193 。

- 記下 IPSec 連線的通道 2 。

- 記下通道 2 的公用 IP 位址。在本教學課程中,此 IP 位址的開頭為 130 。

-

下圖說明我們到目前為止所建立的內容。

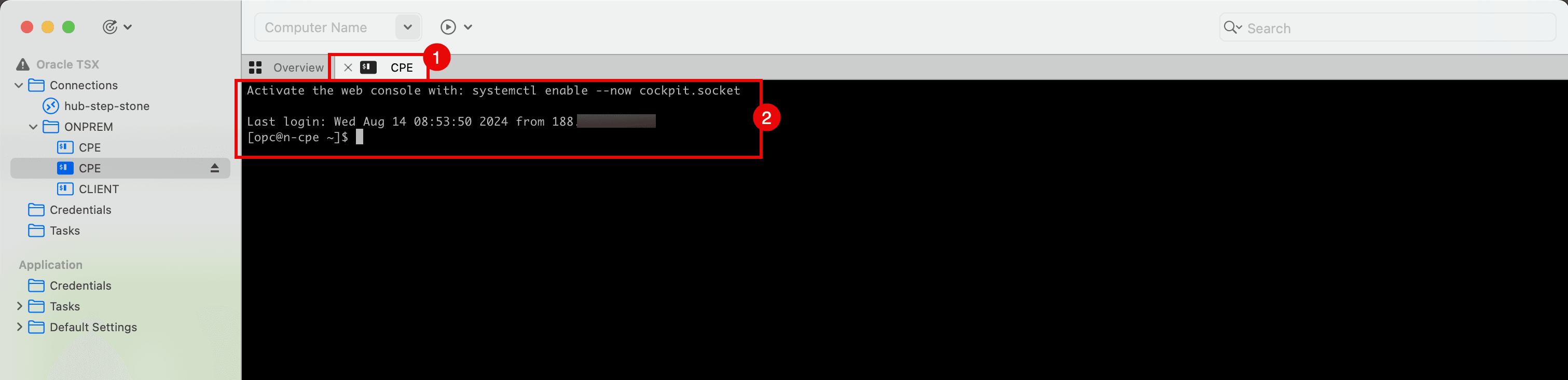

作業 7:在來源 OCI 區域中設定 CPE 執行處理,然後安裝並設定 Libreswan

-

設定 CPE 執行處理。

- 為來源 OCI 區域或 VCN 中的 CPE 設定 SSH 階段作業。

- 請確定您已登入。

-

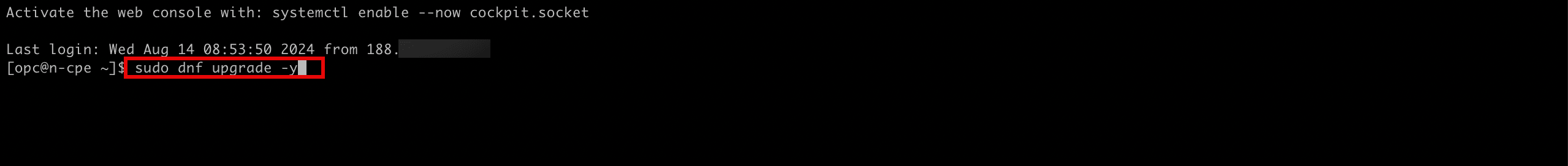

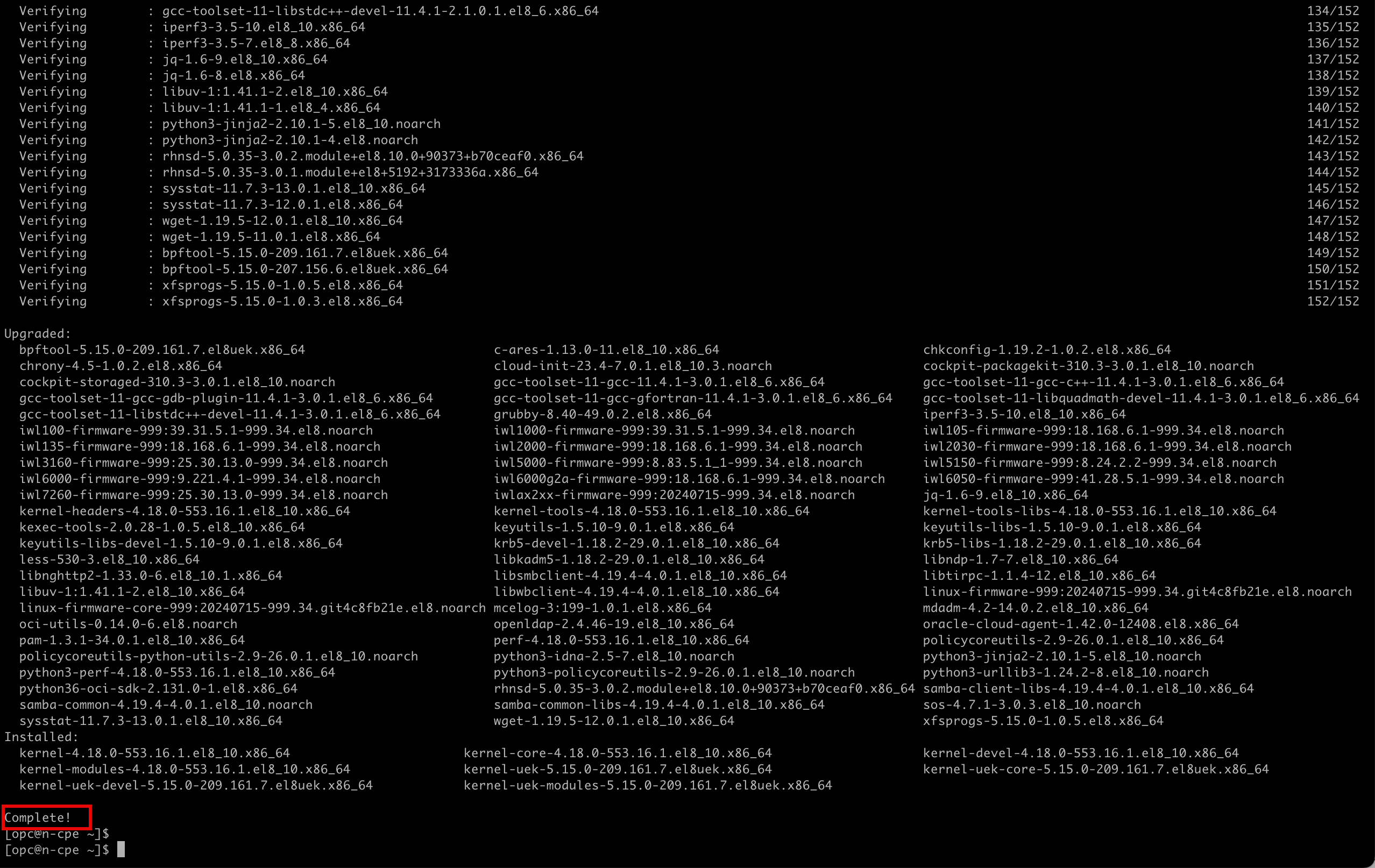

請執行下列指令以升級軟體。

[opc@cpe ~]$ sudo dnf upgrade -y

-

請確定已成功完成升級。

-

執行下列命令,執行需要較高權限的命令。

[opc@cpe ~] sudo su

-

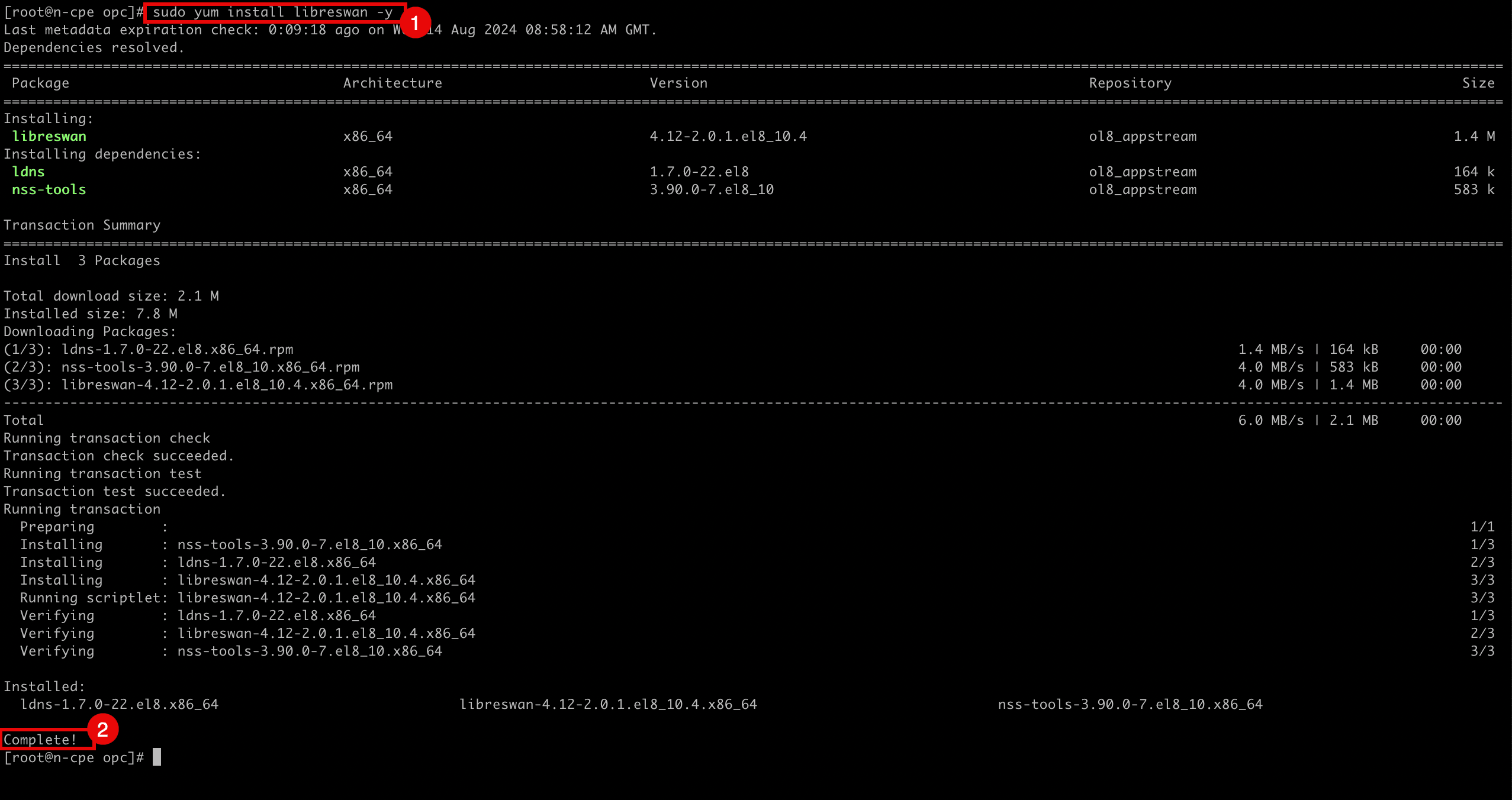

執行下列指令以安裝 Libreswan 軟體。

[root@cpe opc]# sudo yum install libreswan -y -

請注意,已成功安裝軟體。

-

-

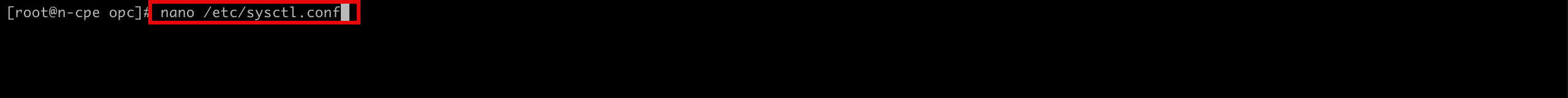

編輯下列檔案以啟用 IP 轉送。

[root@cpe etc]# nano /etc/sysctl.conf

-

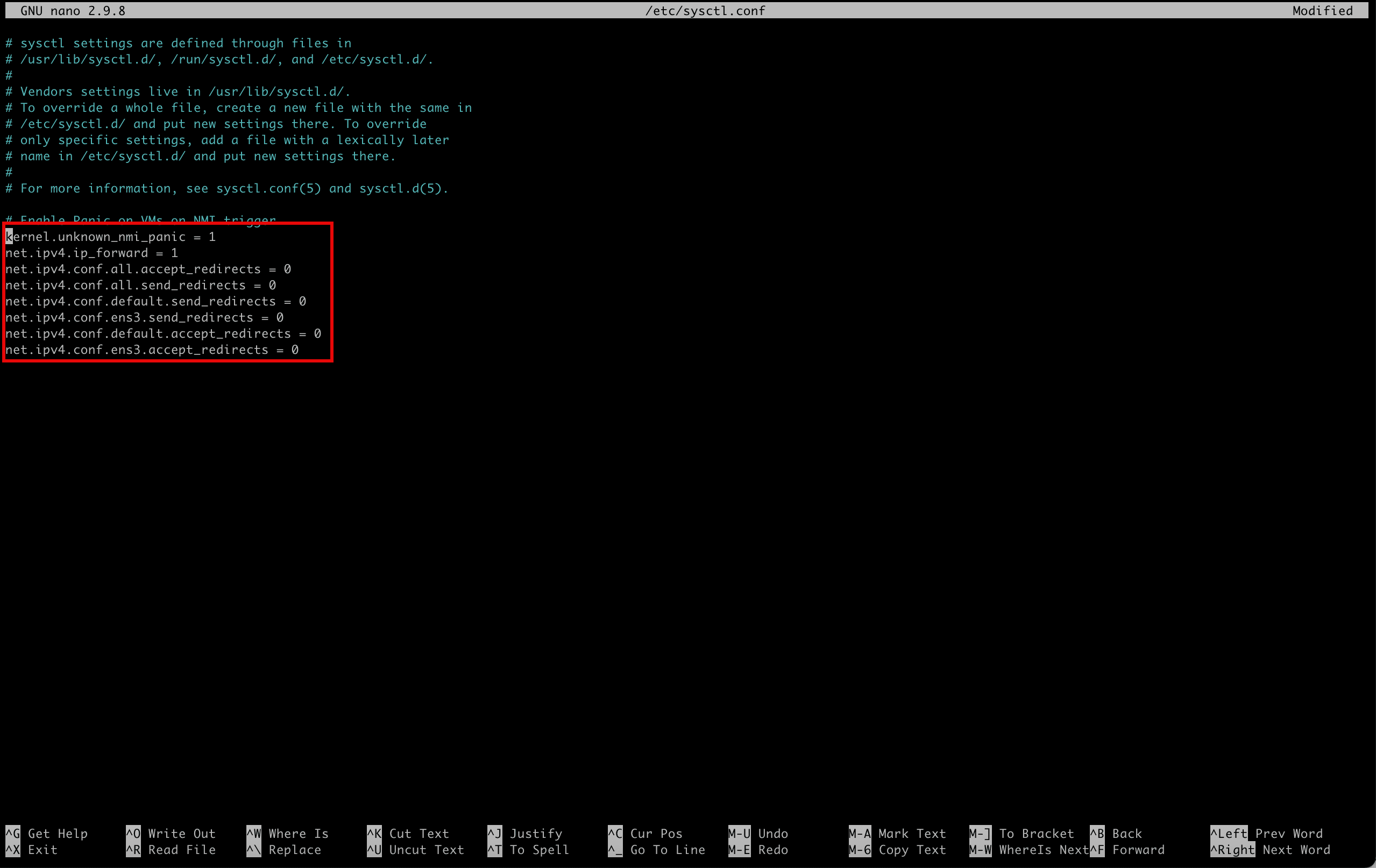

請確定

/etc/sysctl.conf檔案包含下列內容。kernel.unknown_nmi_panic = 1 net.ipv4.ip_forward = 1 net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.all.send_redirects = 0 net.ipv4.conf.default.send_redirects = 0 net.ipv4.conf.ens3.send_redirects = 0 net.ipv4.conf.default.accept_redirects = 0 net.ipv4.conf.ens3.accept_redirects = 0

-

使用

Ctrl + X儲存檔案,然後輸入Y。-

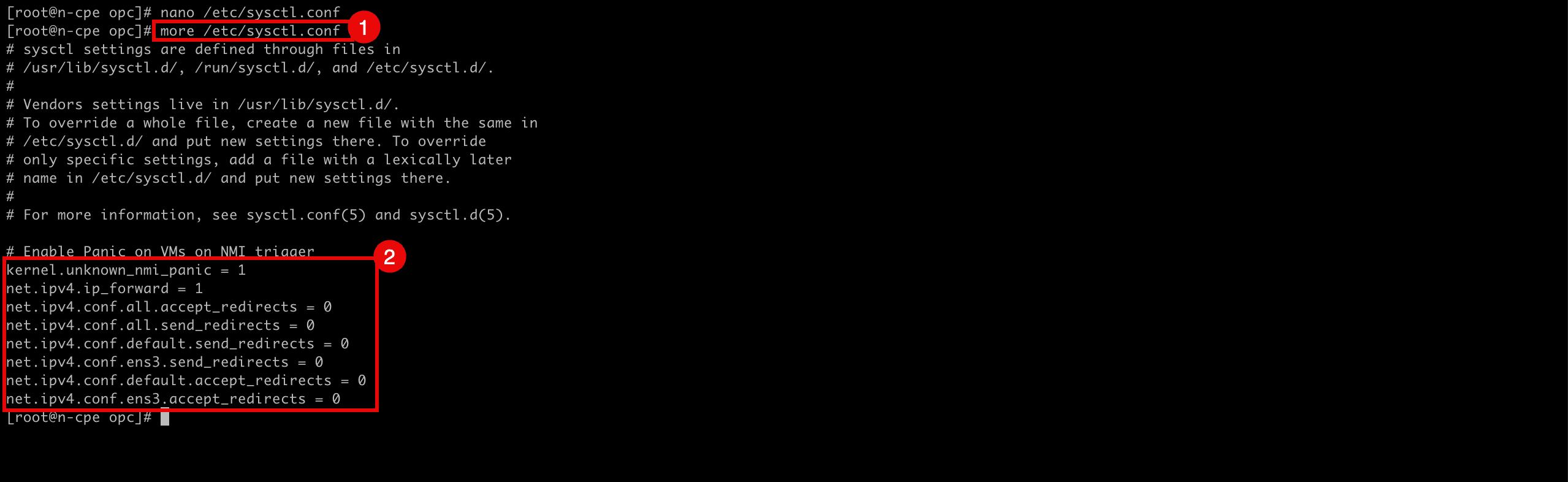

執行下列命令來驗證檔案的內容。

[root@cpe opc]# more /etc/sysctl.conf -

請注意,輸出內容將與檔案內容相同。

-

-

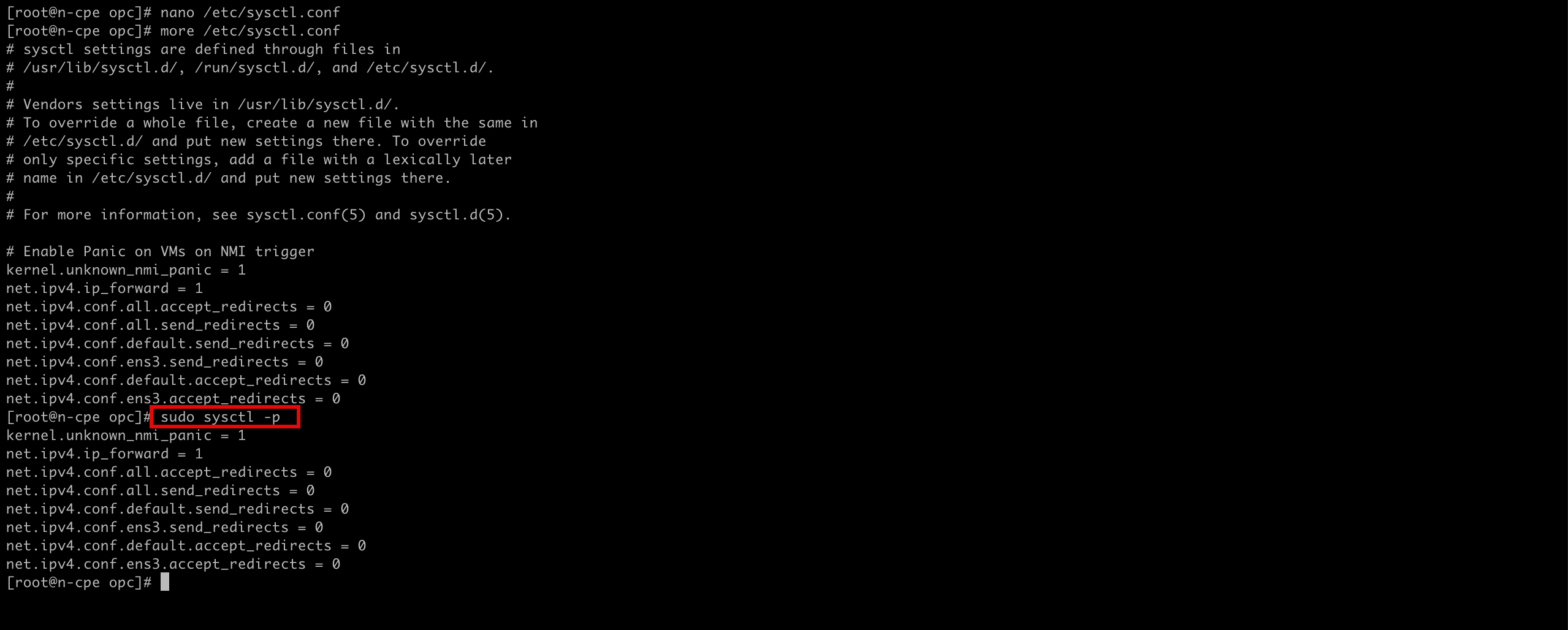

執行下列指令以重新載入並套用檔案以啟用轉寄。

[root@cpe etc]# sudo sysctl -p

-

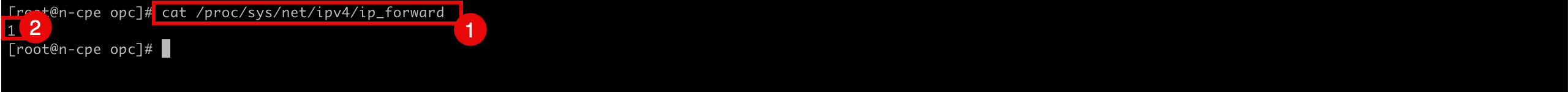

執行下列指令以驗證 IP 轉送是否已啟用。

cat /proc/sys/net/ipv4/ip_forward -

請注意,傳回的值 ID 為

1,這表示已啟用 IP 轉送,而0表示已停用 IP 轉送。

-

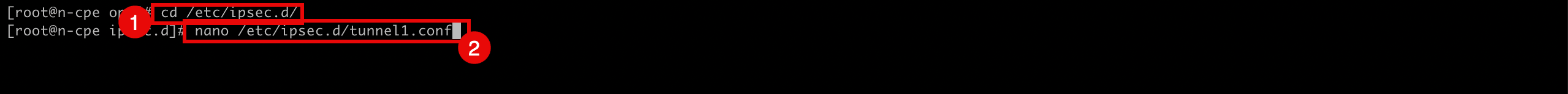

執行下列指令,以變更需要配置 IPSec 通道的目錄。

[root@cpe opc]# cd /etc/ipsec.d/ -

建立和編輯下列檔案 (

tunnel1.conf),以配置通道 1 中的第一個 IPSec 通道。[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel1.conf

-

-

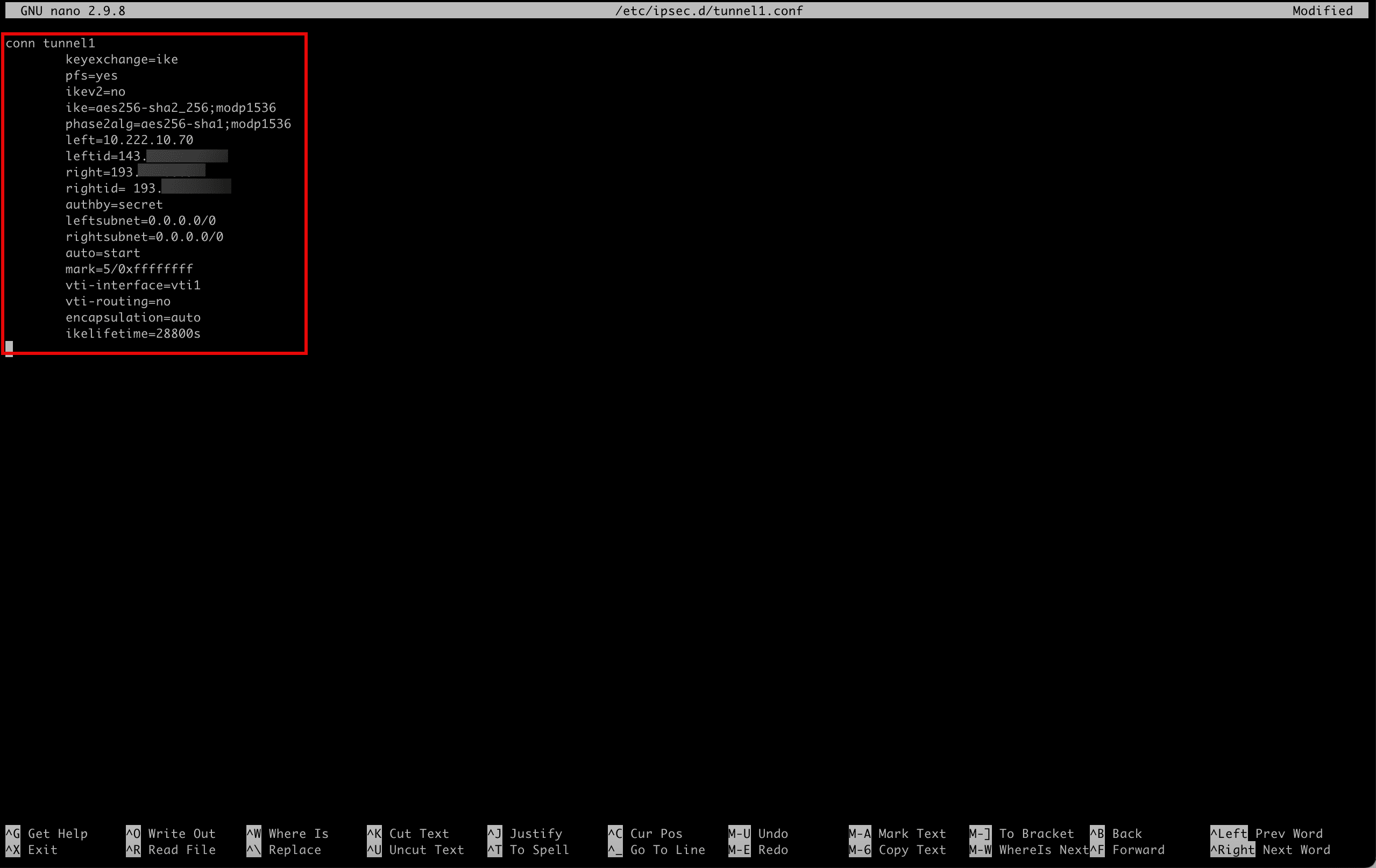

請確定

/etc/ipsec.d/tunnel1.conf檔案包含下列內容。conn tunnel1 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=193.xxx.xxx.xxx rightid= 193.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=5/0xffffffff vti-interface=vti1 vti-routing=no encapsulation=auto ikelifetime=28800s

-

使用

Ctrl + X儲存檔案,然後輸入Y。 -

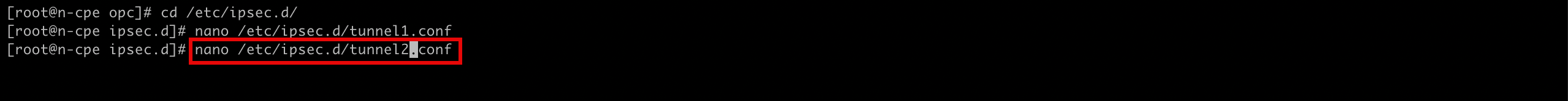

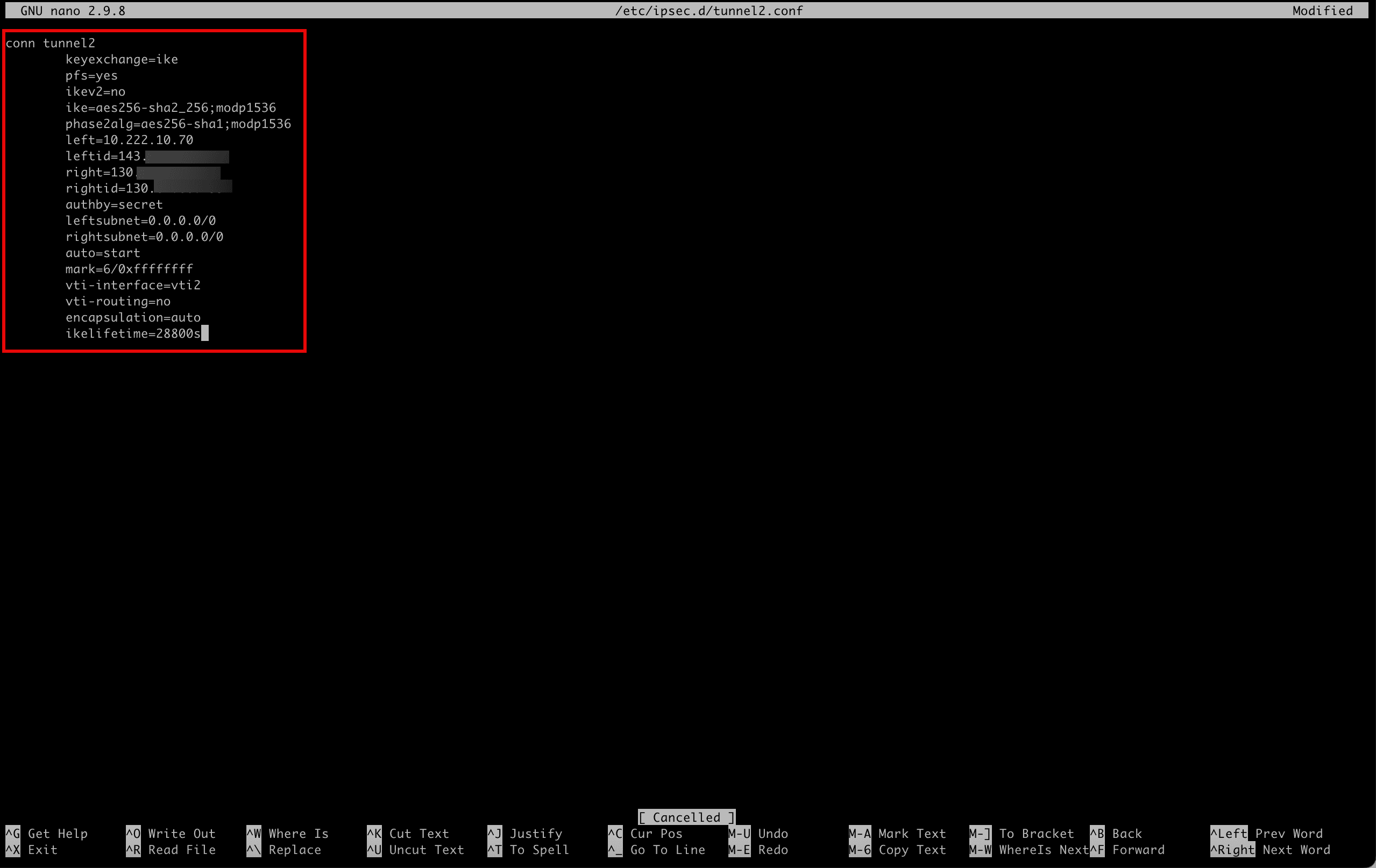

建立和編輯下列檔案 (

tunnel2.conf),以配置tunnel2中的第二個 IPSec 通道。[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel2.conf

-

請確定

/etc/ipsec.d/tunnel2.conf檔案包含下列內容。conn tunnel2 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=130.xxx.xxx.xxx rightid=130.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=6/0xffffffff vti-interface=vti2 vti-routing=no encapsulation=auto ikelifetime=28800s

-

使用

Ctrl + X儲存檔案,然後輸入Y。-

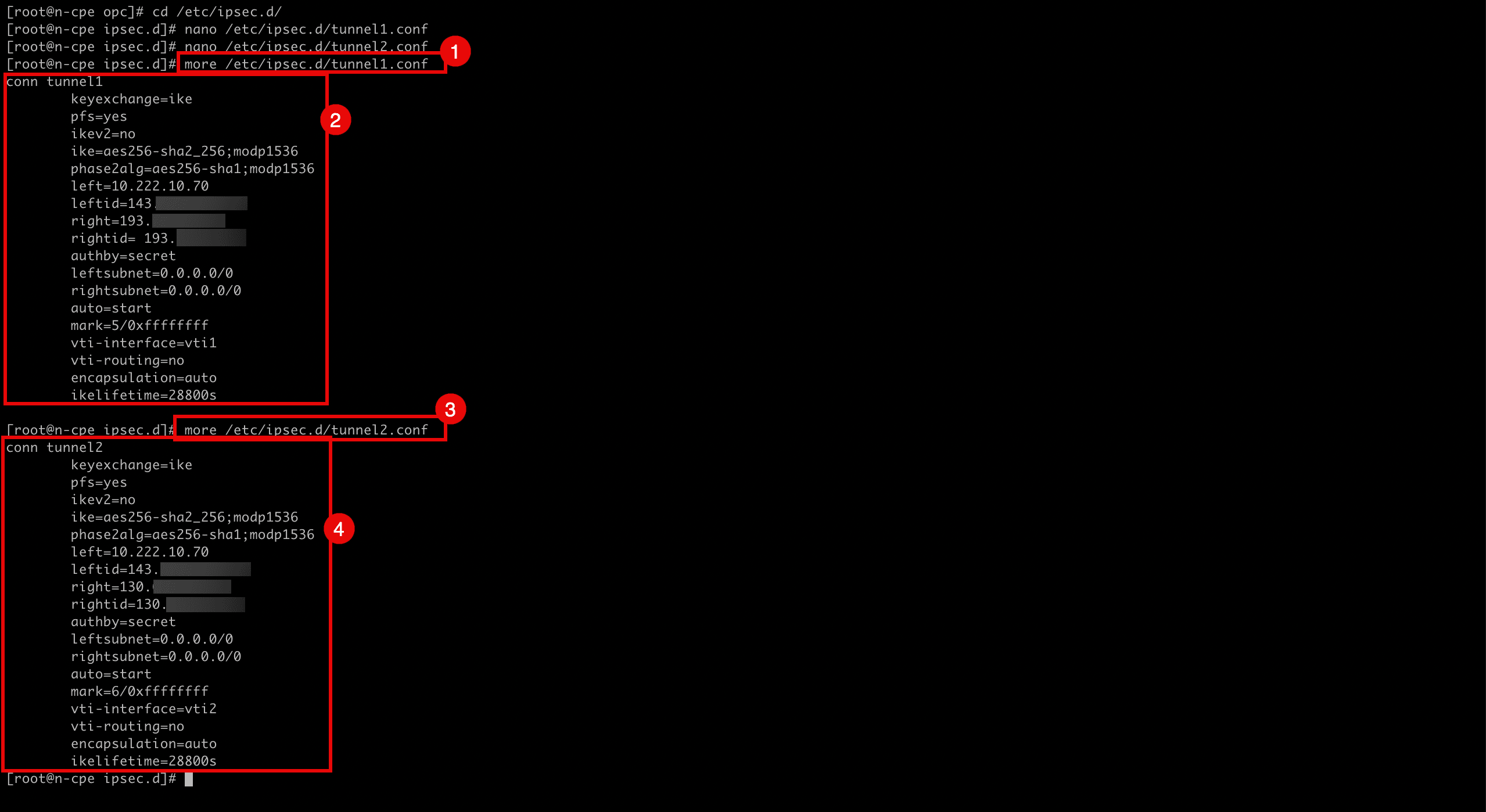

執行下列命令來驗證

tunnel1的檔案內容。[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel1.conf -

請注意,輸出內容將與檔案內容相同。

-

執行下列命令來驗證

tunnel2的檔案內容。[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel2.conf -

請注意,輸出內容將與檔案內容相同。

-

-

我們已設定 IPSec 通道,現在也需要設定共用加密密碼,因為我們正在使用秘密金鑰進行認證。

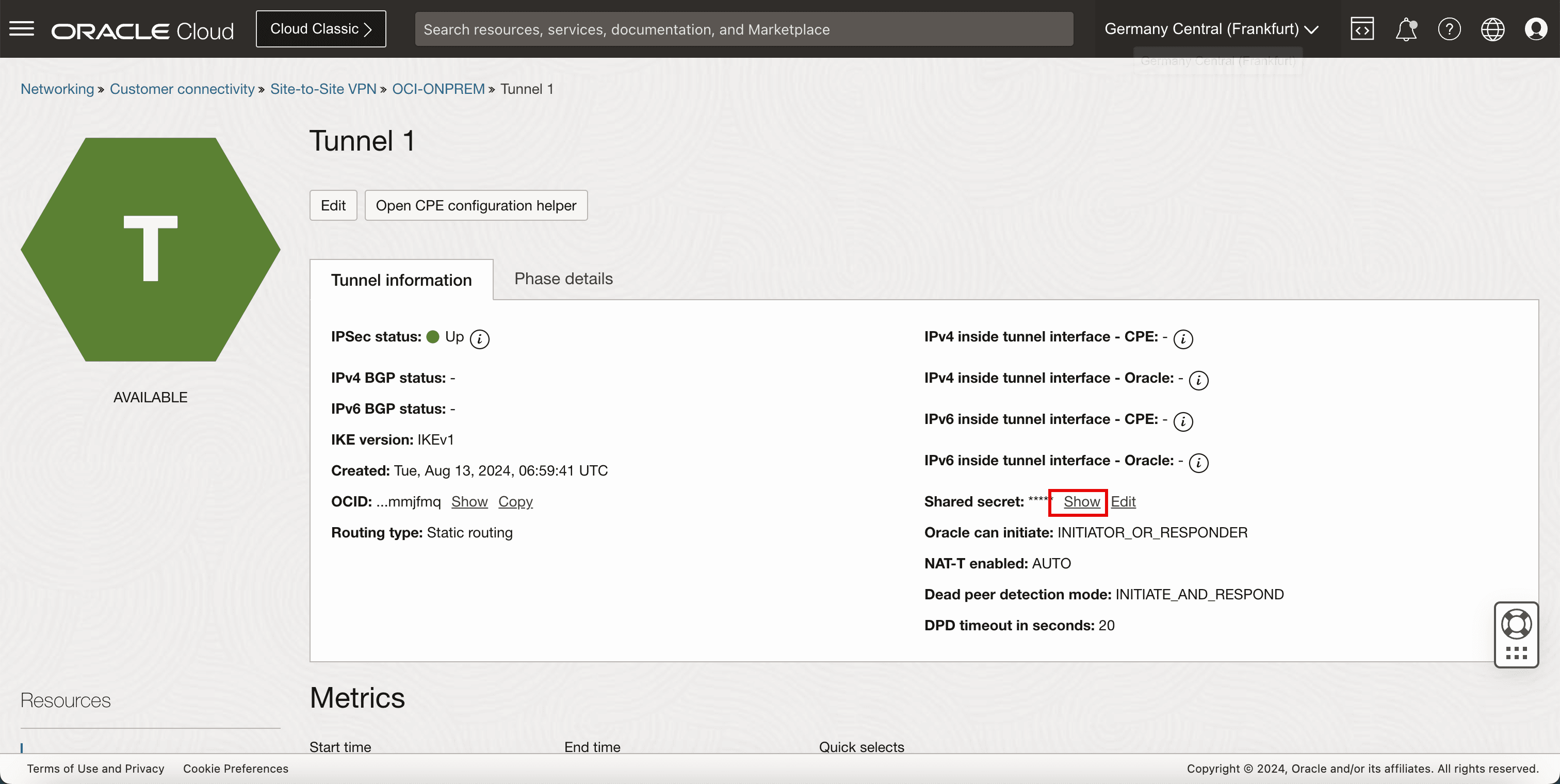

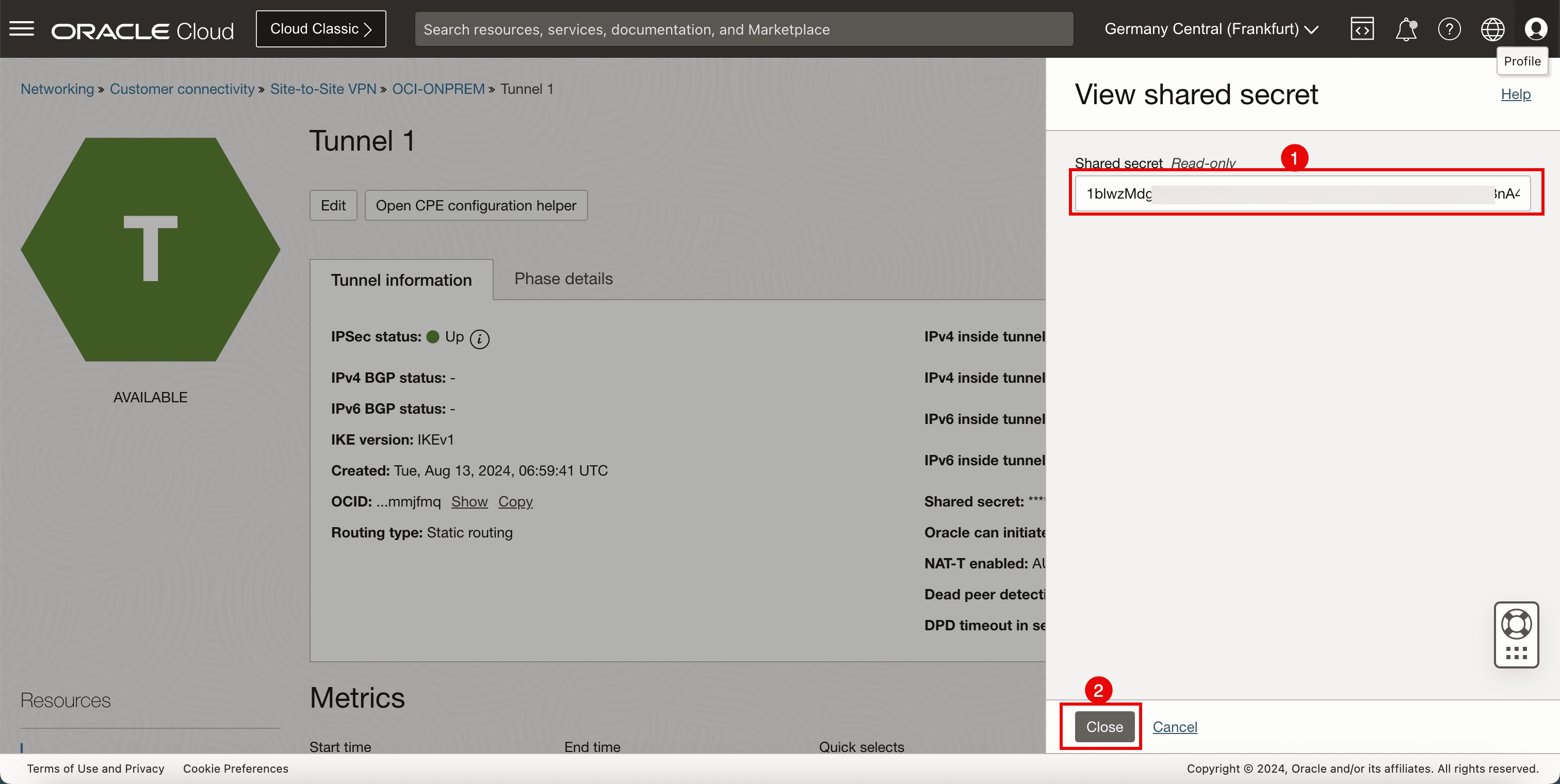

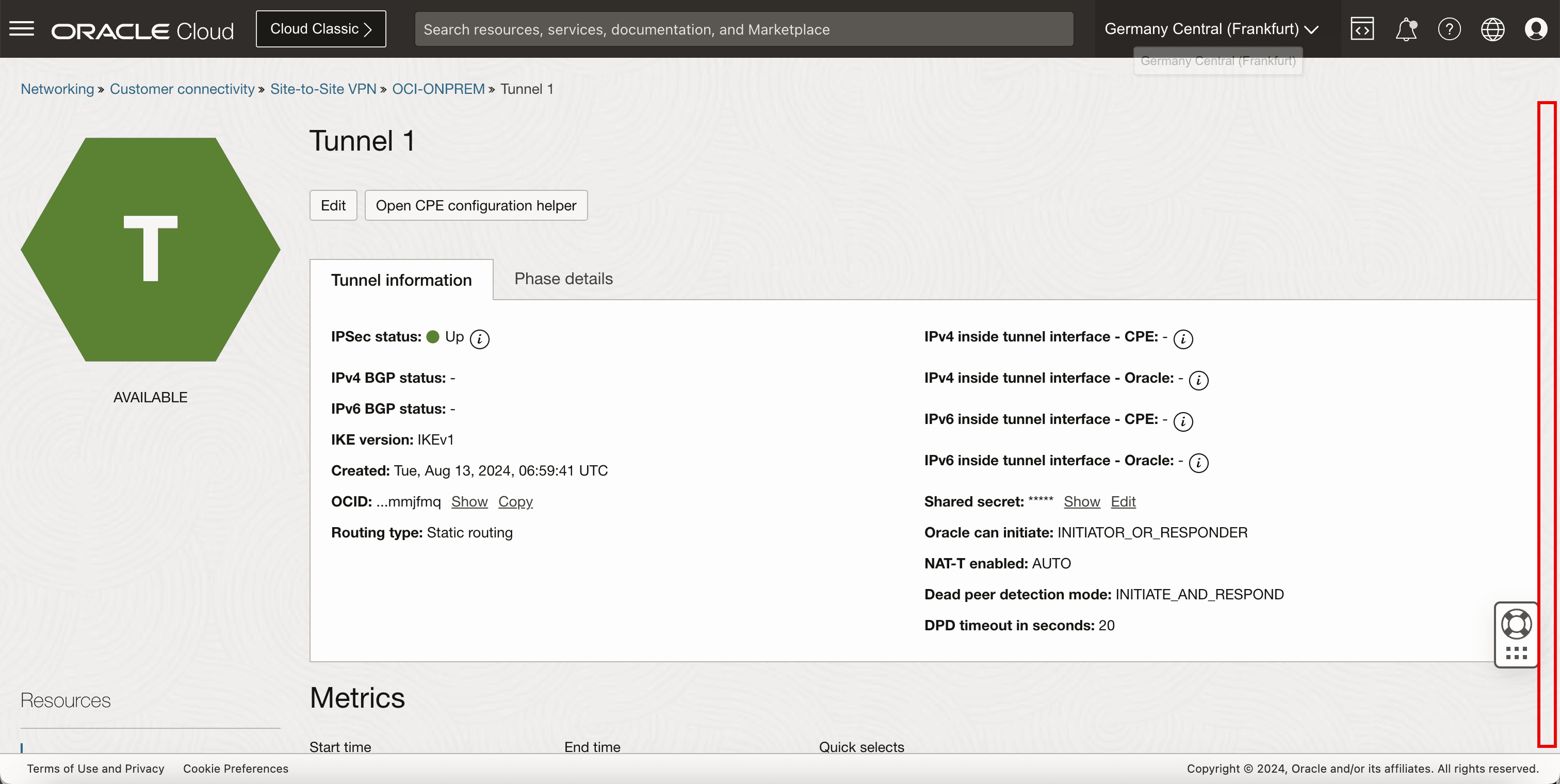

當我們在工作 5 中建立 OCI 網站至網站 VPN 時,便會建立通道,在此過程中,OCI 也會為每個通道產生共用的秘密金鑰。若要在 Libreswan 中取得並設定它們以符合相同的共用密碼,我們必須返回 OCI 主控台。

- 前往 OCI 主控台,瀏覽至網路、客戶連線、網站至網站 VPN ,然後按一下已設定的 VPN。

- 按一下第一個通道組態。

-

若要取得共用密碼,請按一下顯示。

- 複製通道 1 的共用加密密碼,並將它儲存在記事本中,以供日後存取。

- 按一下關閉。

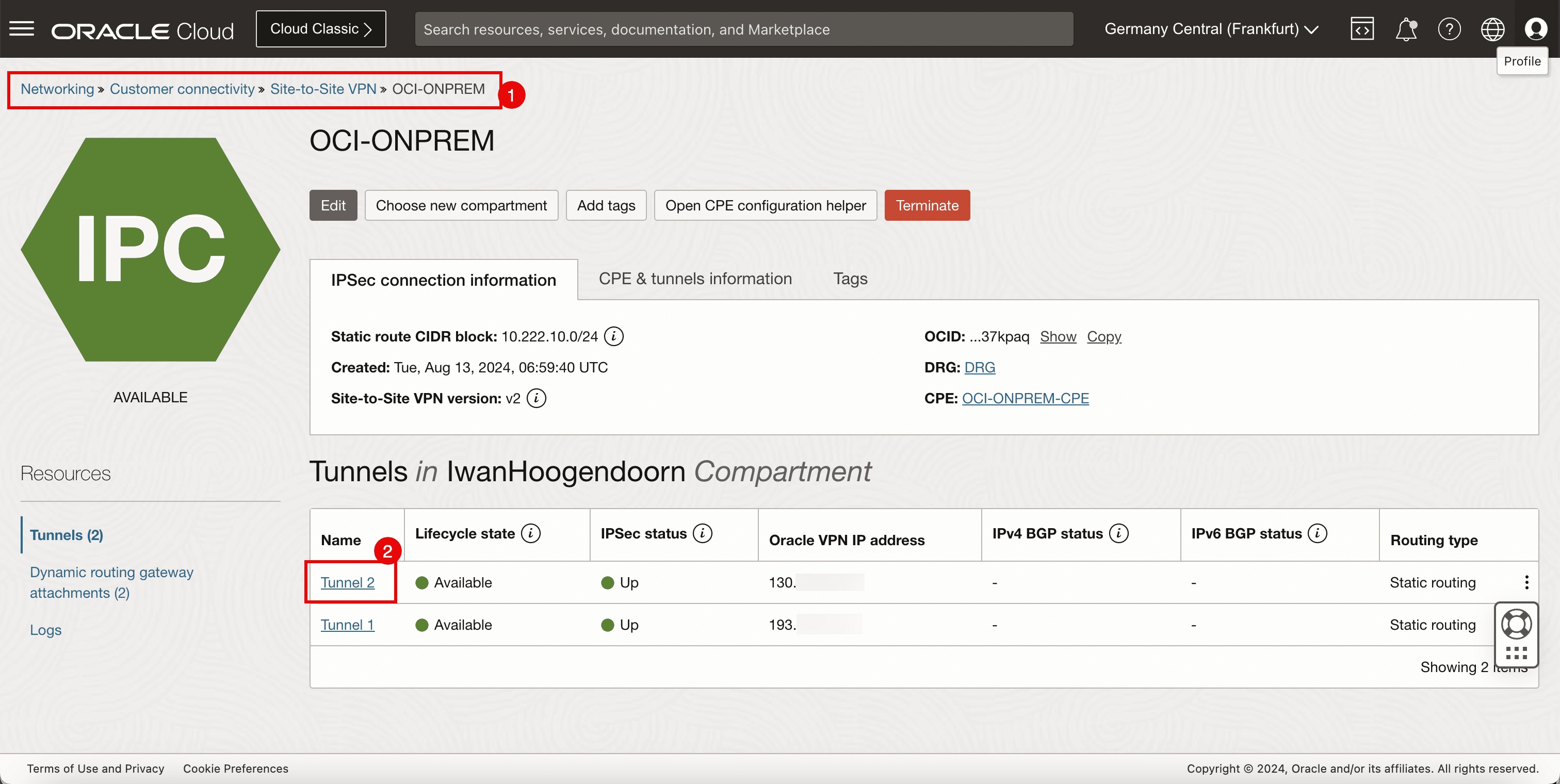

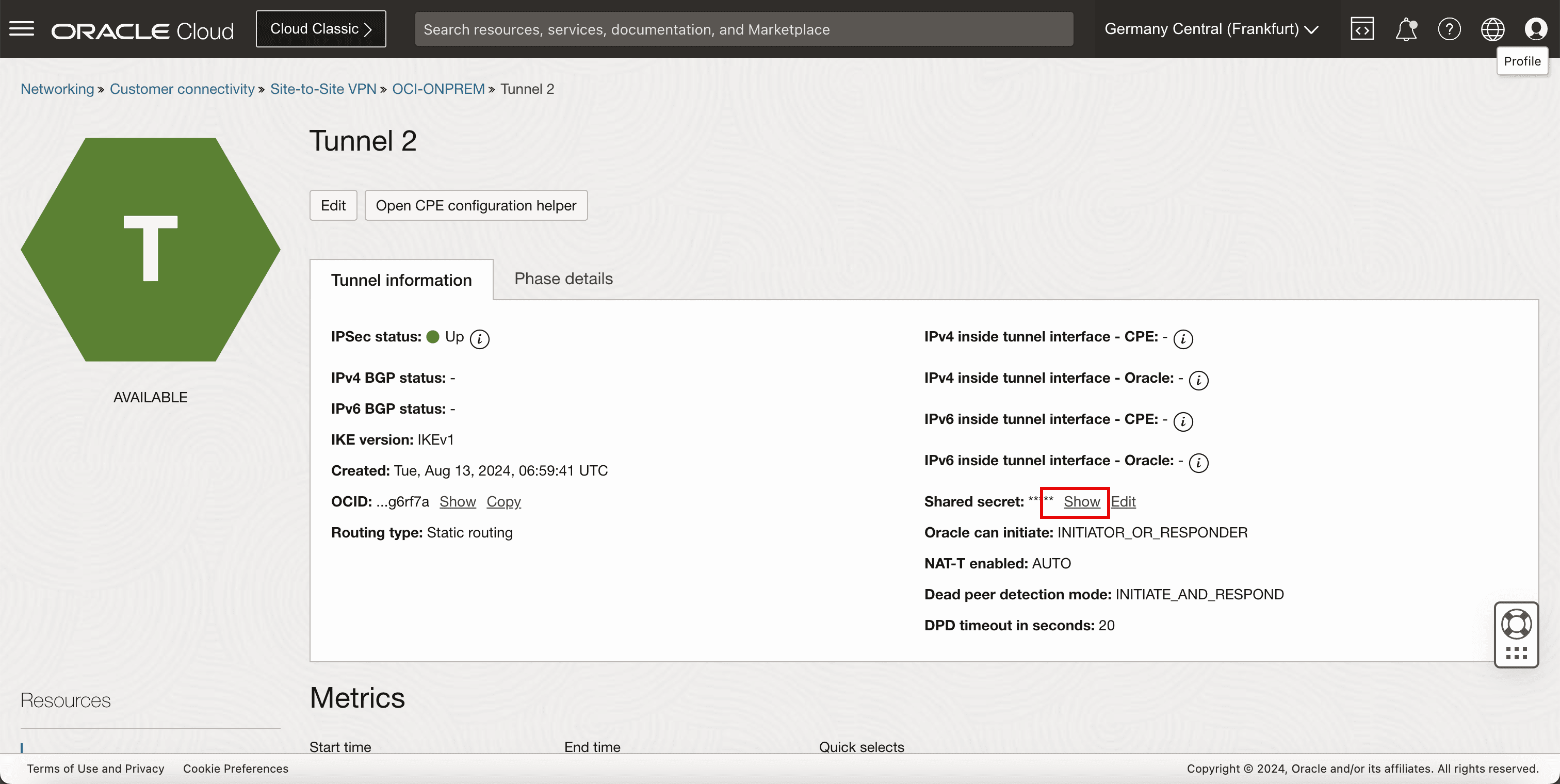

- 前往 OCI 主控台,瀏覽至網路、客戶連線、網站至網站 VPN ,然後按一下已設定的 VPN。

- 按一下第二個通道組態。

-

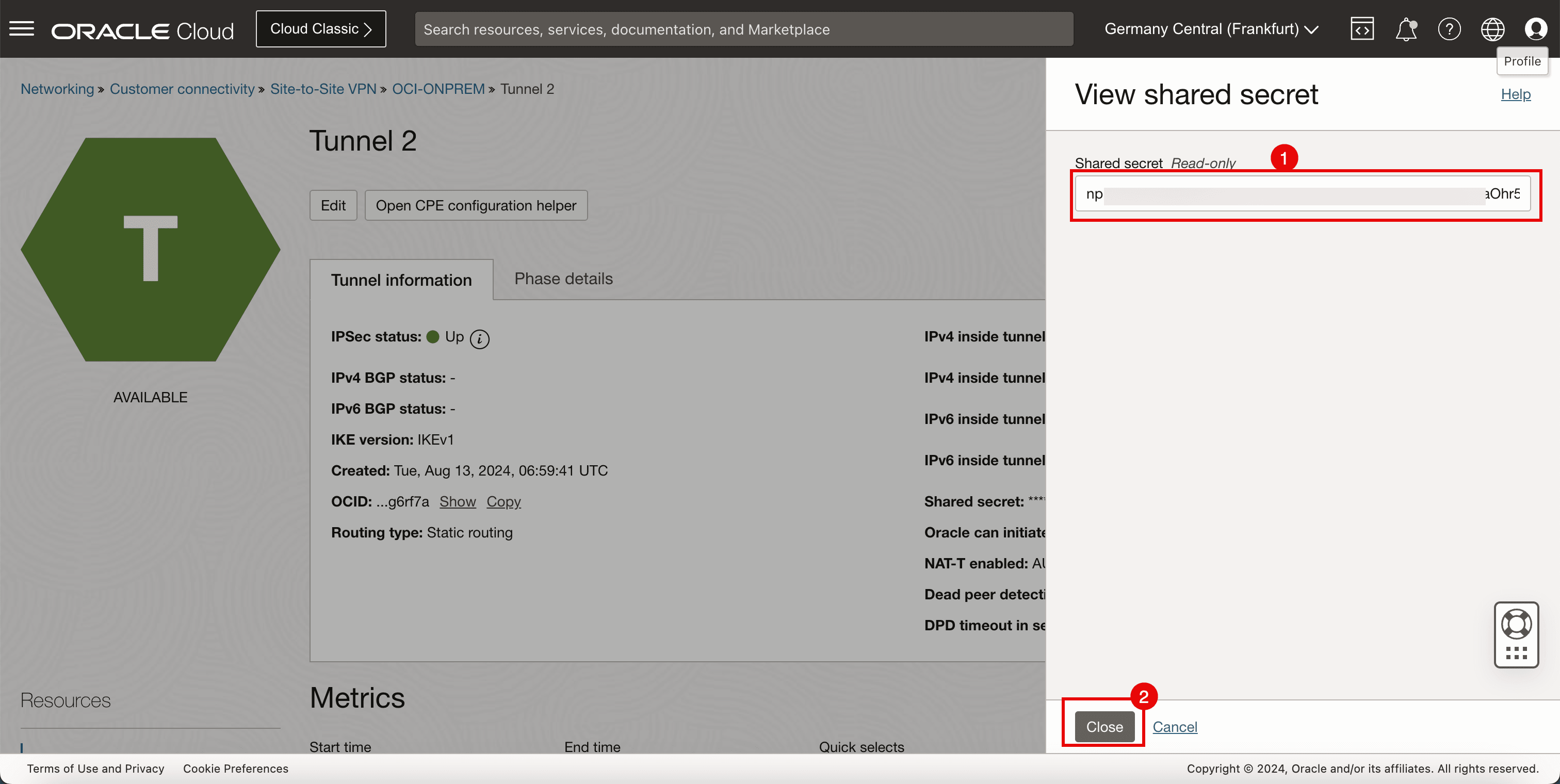

若要取得共用密碼,請按一下顯示。

- 複製通道 2 的共用加密密碼,並將它儲存在記事本中,以供日後存取。

- 按一下關閉。

-

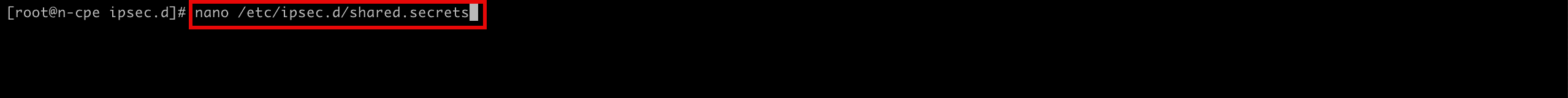

在 Libreswan 上配置共用加密密碼。建立和編輯下列檔案 (

shared.secrets),以設定這兩個通道的共用加密密碼。[root@cpe ipsec.d]# nano /etc/ipsec.d/shared.secrets

-

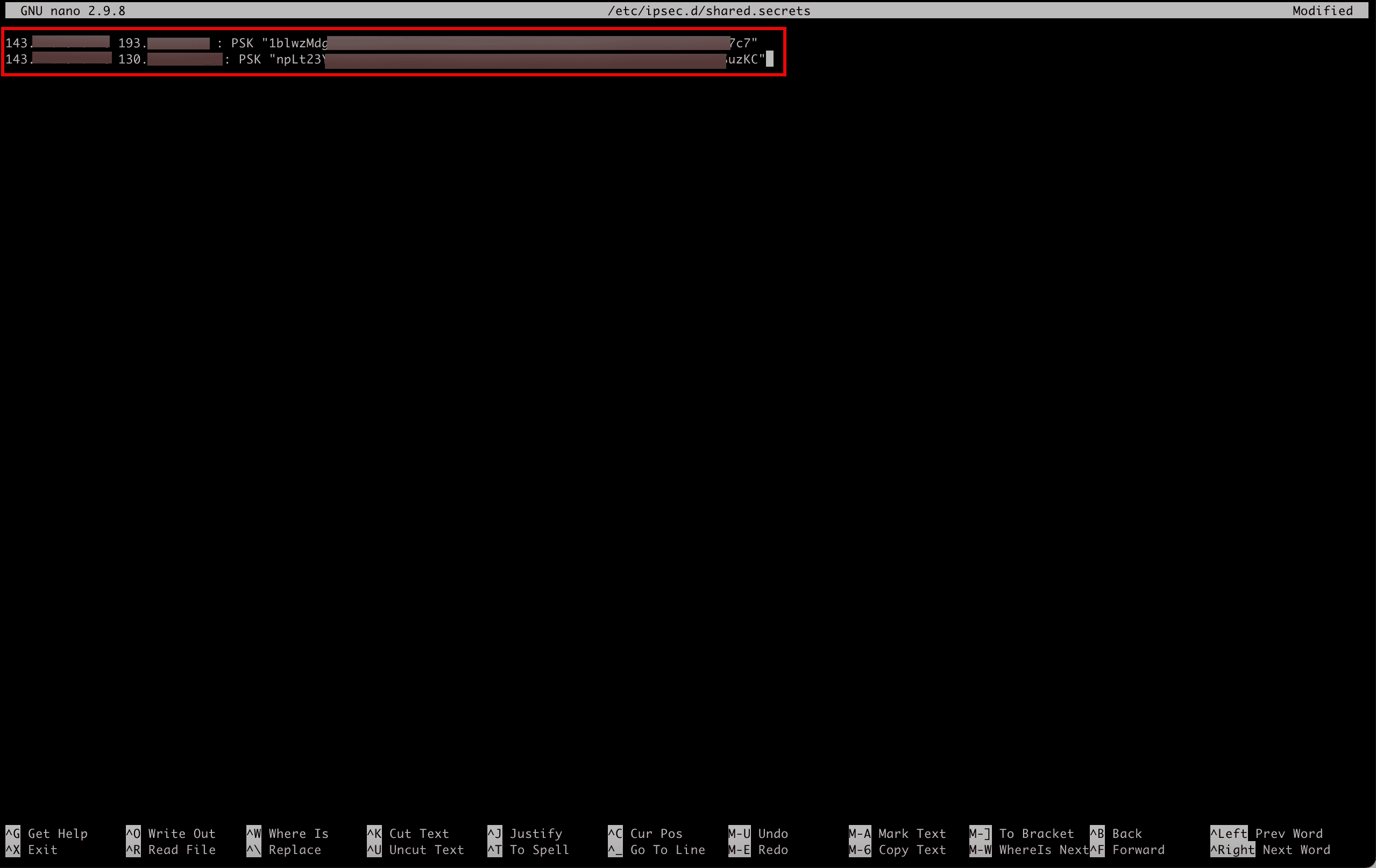

請確定

/etc/ipsec.d/shared.secrets檔案包含下列內容。143.xxx.xxx.xxx 193.xxx.xxx.xxx : PSK "1blwzMdgQ5XXXoiQwF96tqc7c7" 143.xxx.xxx.xxx 130.xxx.xxx.xxx : PSK "npLt23Ym6E1XXXhr5egvYSuzKC"

- 執行下列命令來驗證檔案的內容。

- 請注意,輸出內容將與檔案內容相同。

[root@cpe ipsec.d]# more /etc/ipsec.d/shared.secrets

-

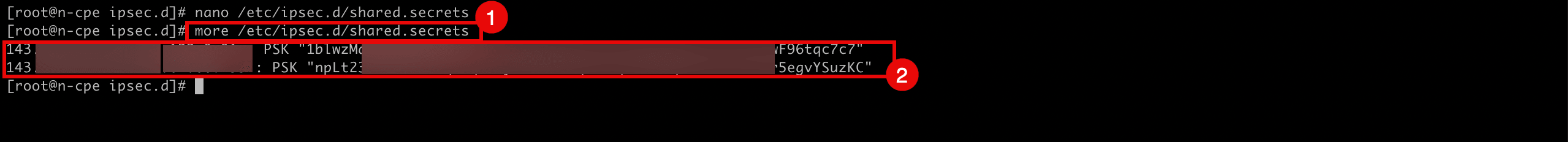

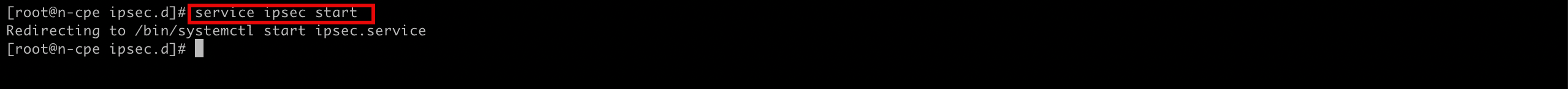

執行下列指令以啟動 Libreswan 上的 IPSec 服務。這將不會建立通道。

[root@cpe ipsec.d]# ipsec start

-

執行下列命令來驗證 IPSec 連線的狀態。

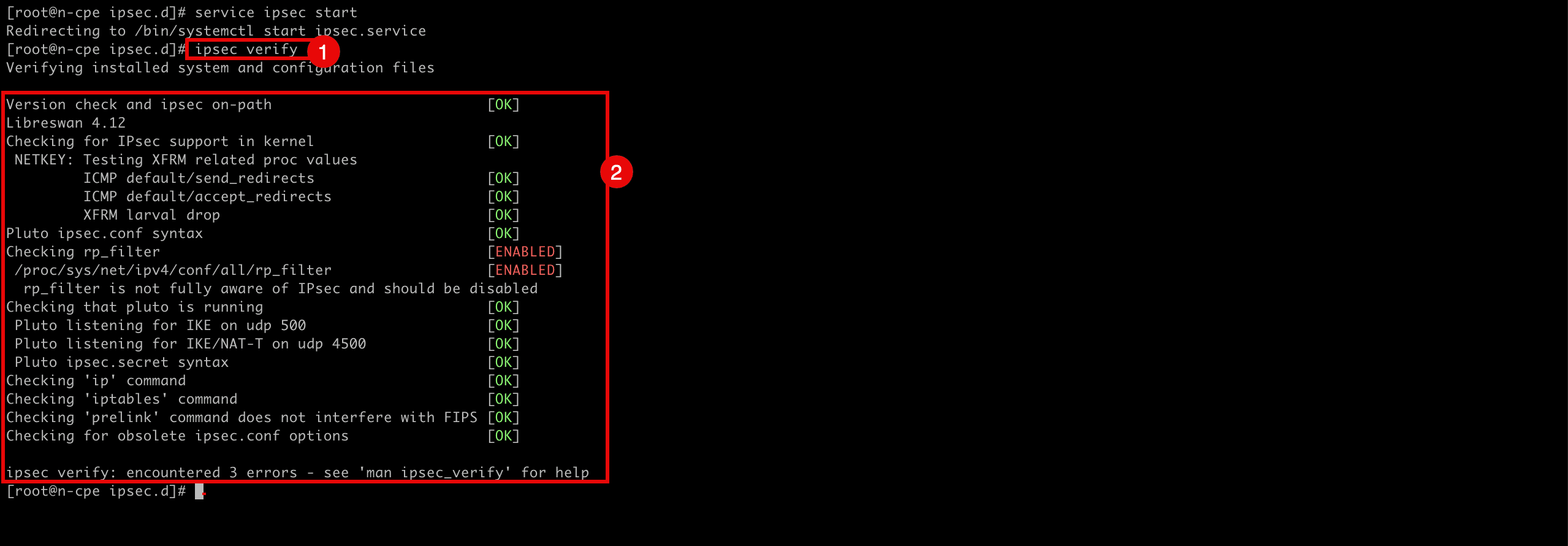

[root@cpe ipsec.d]# ipsec verify -

請注意,驗證看起來正確無誤。

-

工作 8:在來源 OCI 區域的 CPE 執行處理上開啟防火牆並設定 VCN 和子網路安全清單

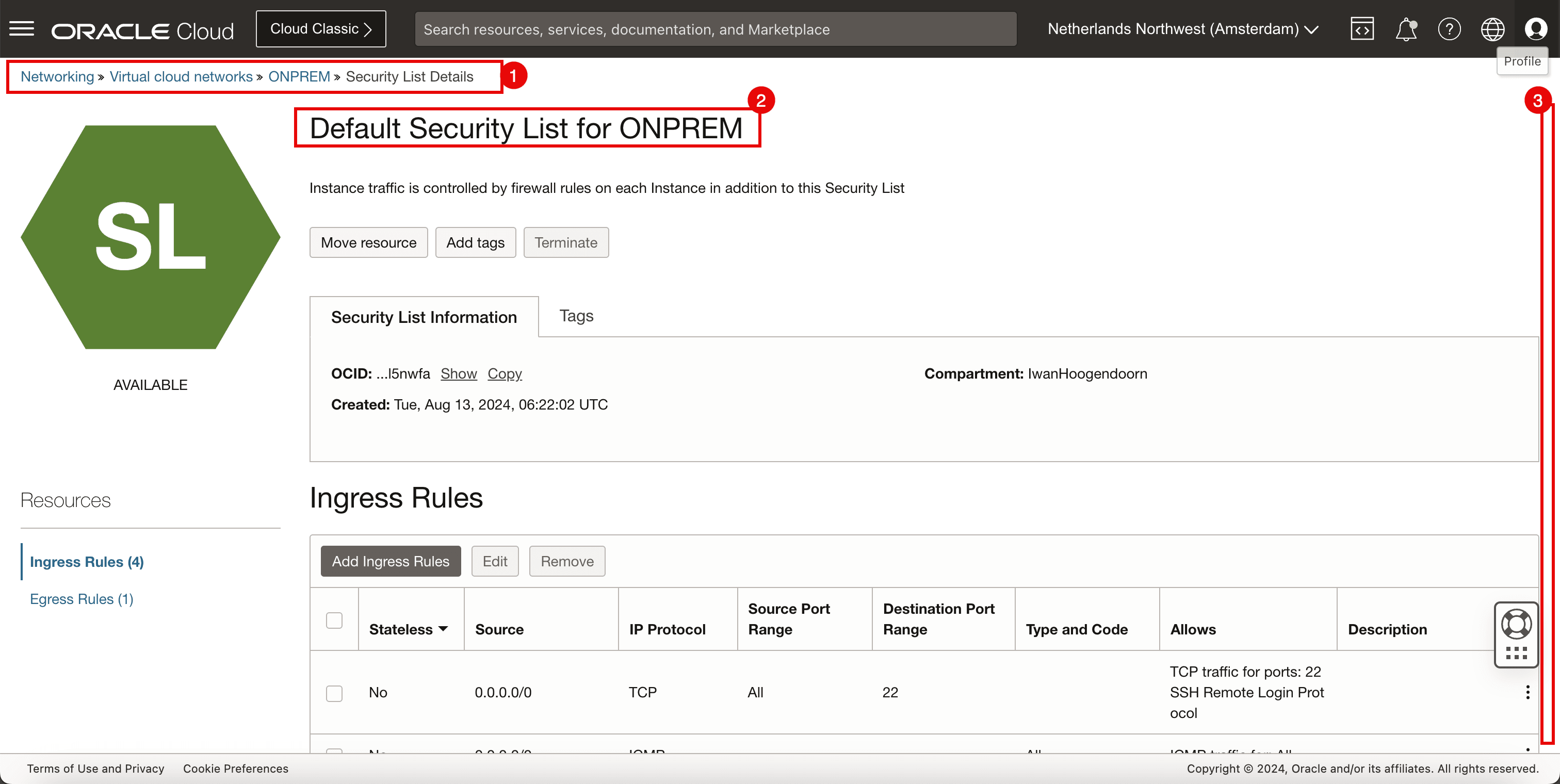

設定 VCN 和子網路安全清單,以允許 IPSec 連線所需的輸入連接埠。若要正確建立通道,您必須確定兩邊的網路安全是允許必要的連接埠。

-

從代管 Libreswan 為 CPE 的來源 OCI 區域開始。

- 移至 OCI 主控台,瀏覽至網路的虛擬雲端網路,選取 VCN,然後按一下安全清單。

- 選取預設安全清單。

- 向下捲動。

-

請確定您已新增下列傳入安全規則。

來源 IP 協定 來源連接埠 目的地連接埠 0.0.0.0/0 UDP 全部 500 0.0.0.0/0 UDP 全部 4500

-

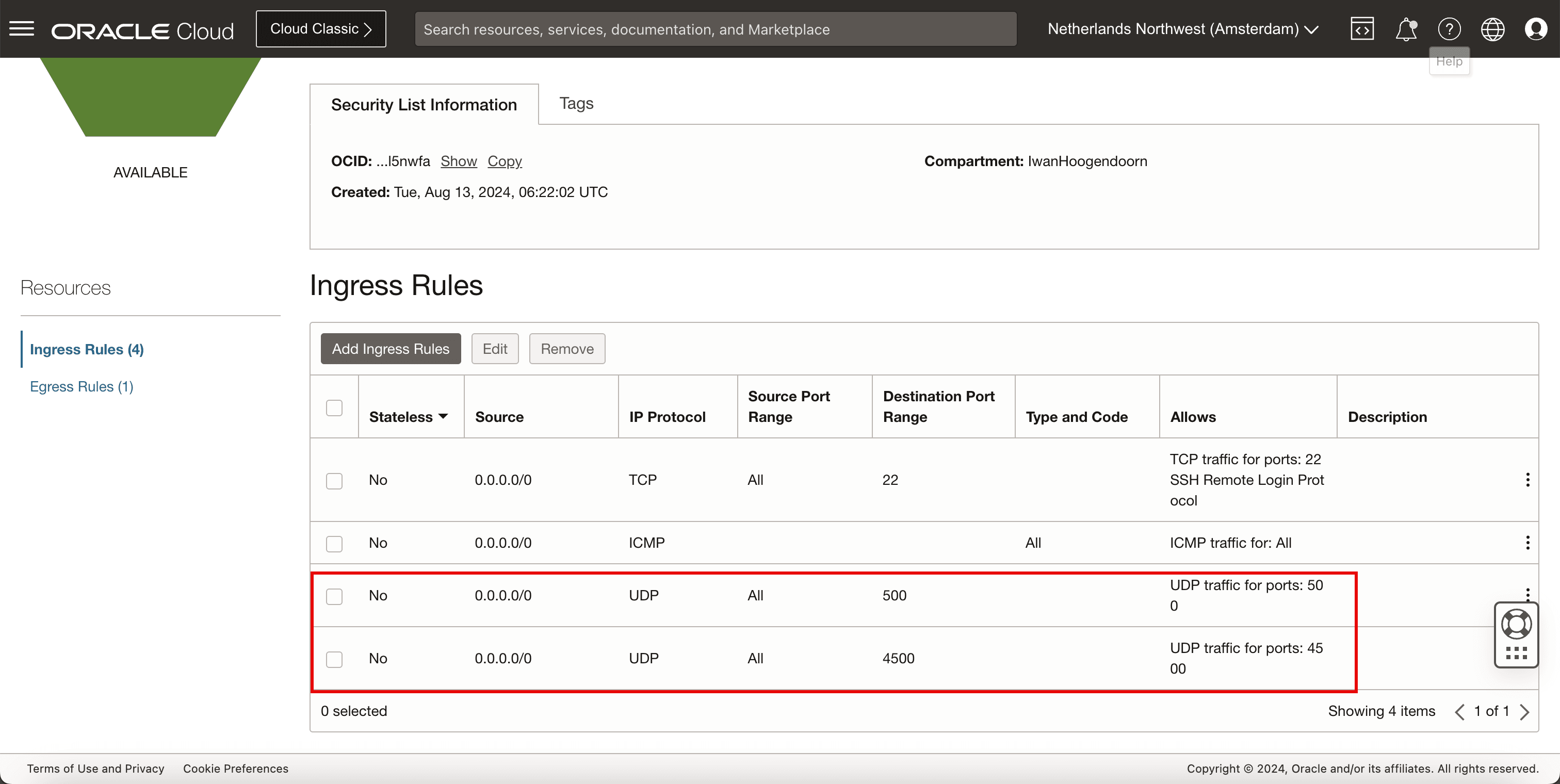

開啟 Libreswan CPE 上的防火牆連接埠。

-

請執行下列命令來複查現有的已設定防火牆規則。

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

請注意,未設定與 IPSec 連接埠相關的規則。

-

執行下列命令以允許 CPE 上的 UDP 連接埠

500。[root@cpe ipsec.d]# sudo firewall-cmd --add-port=500/udp -

執行下列命令以允許 CPE 上的 UDP 連接埠

4500。[root@cpe ipsec.d]# sudo firewall-cmd --add-port=4500/udp -

請執行下列指令,使防火牆規則成為永久規則,以便在重新啟動後仍保持不變。

[root@cpe ipsec.d]# sudo firewall-cmd --runtime-to-permanent -

請執行下列命令來複查現有的已設定防火牆規則。

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

請注意,未設定與 IPSec 連接埠相關的規則。

-

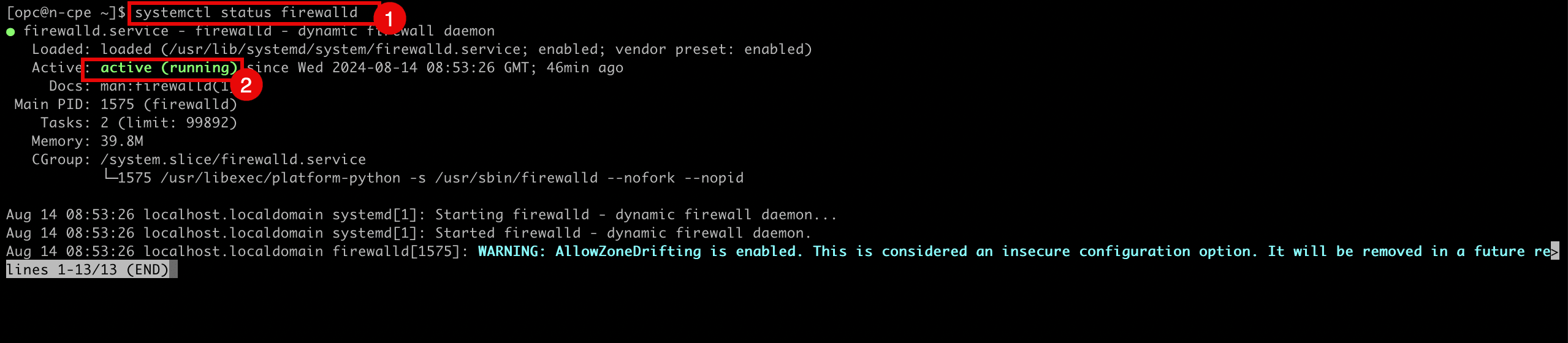

請執行下列命令,確定 Libreswan 的防火牆服務正在執行中。

[root@cpe ipsec.d]# systemctl status firewalld -

請注意,防火牆服務為作用中且在執行中。

-

-

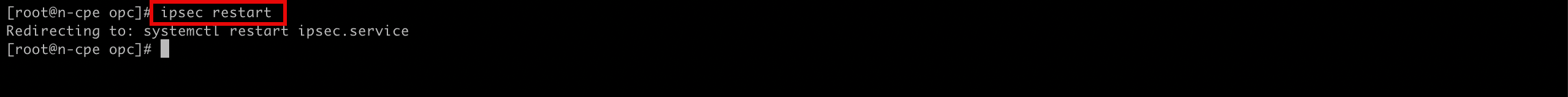

執行下列命令以重新啟動 IPSec 服務。

[root@cpe ipsec.d]# service ipsec restart

停用 CPE 上的 Linux 防火牆

在某些情況下 (為了測試目的),最好是完全停用執行 Libreswan 之 CPE 執行處理的 Linux 防火牆。這可以透過下列命令來完成:

[root@cpe ipsec.d]# systemctl disable --now firewalld

執行下列指令,確定 Libreswan 的防火牆服務未執行。

[root@cpe ipsec.d]# systemctl status firewalld

工作 9:啟用並驗證兩側的 IPSec 通道是否已啟動

-

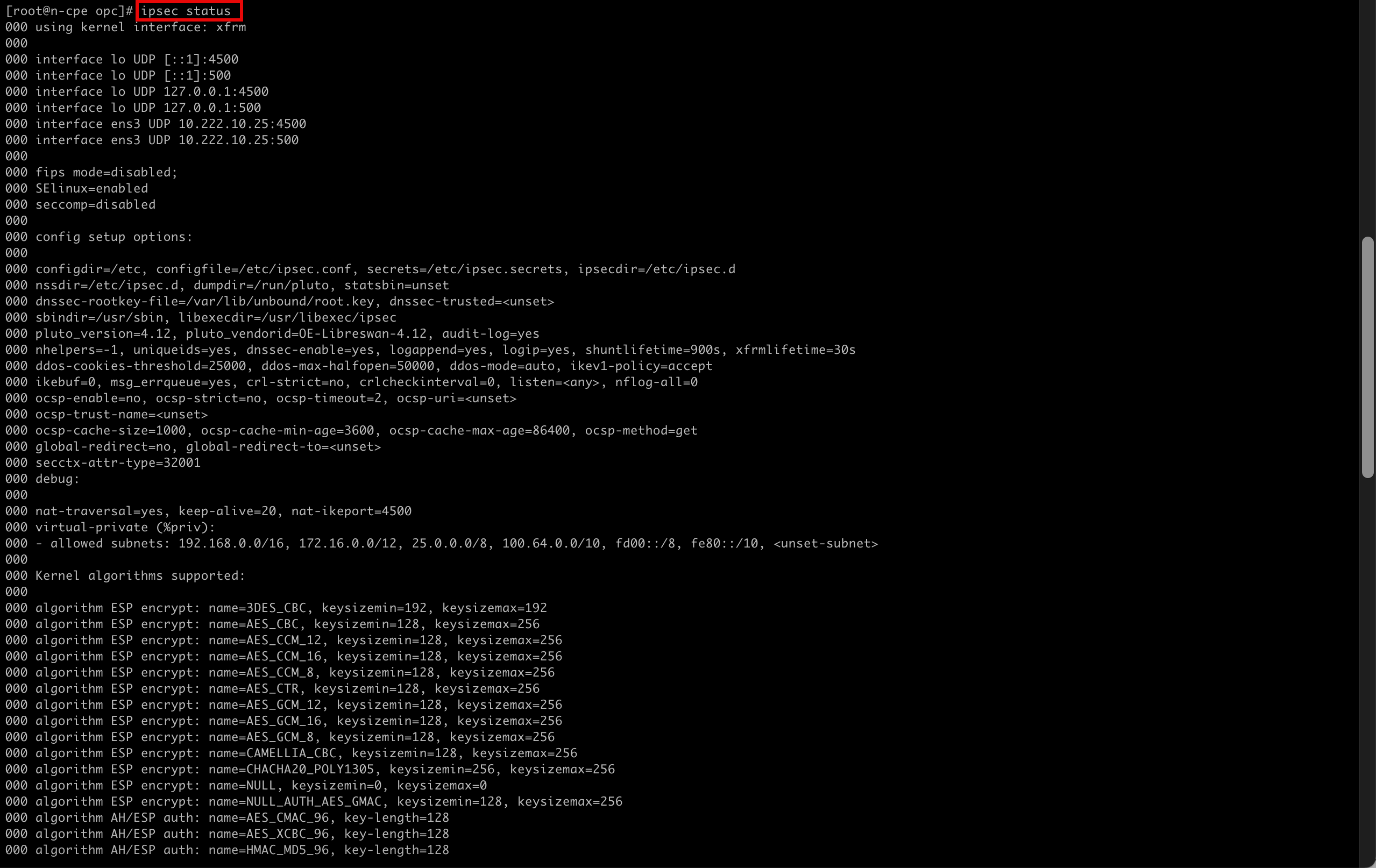

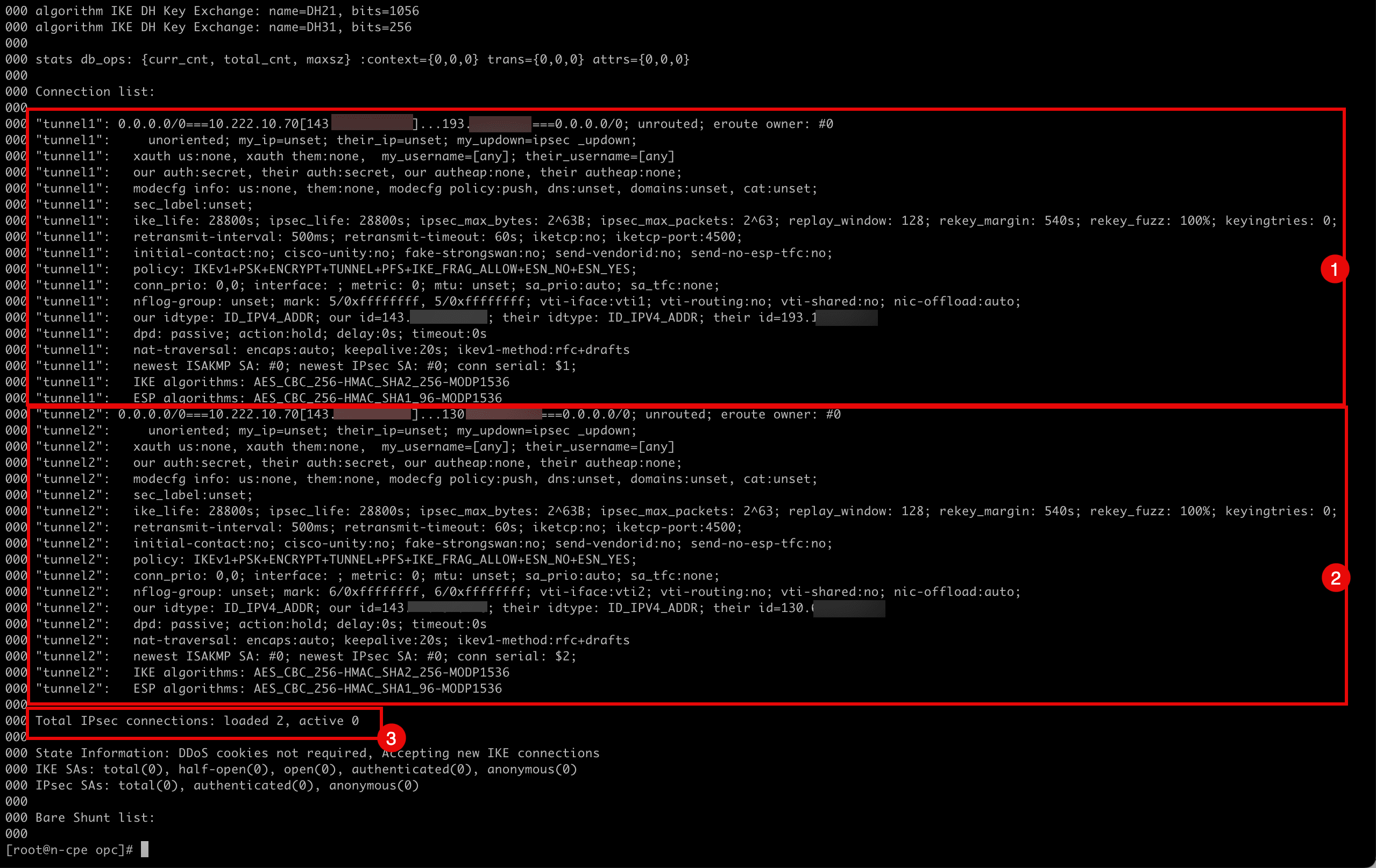

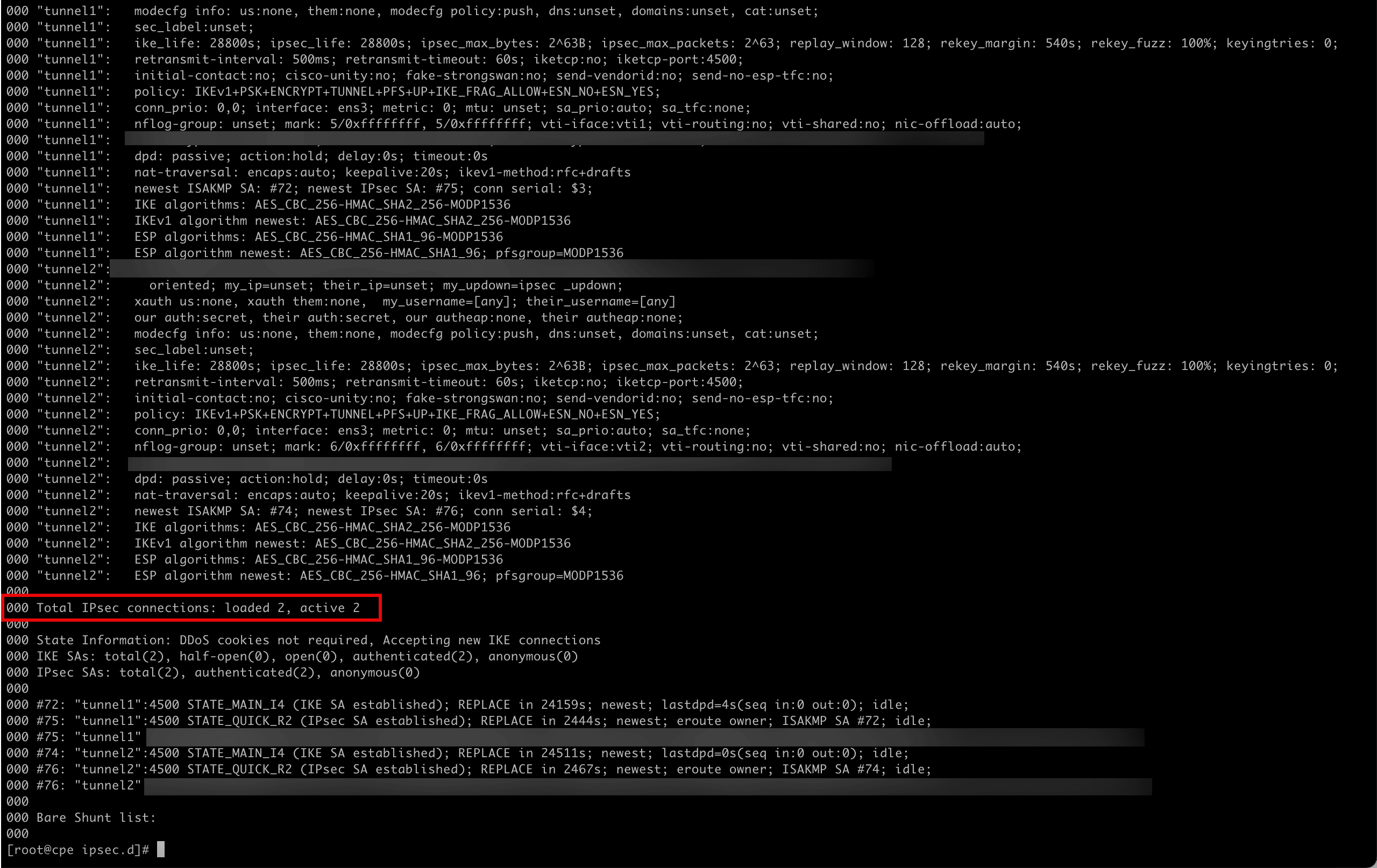

執行下列命令,確認兩個通道的 IPSec 狀態。

[root@cpe ipsec.d]# ipsec status

- 請注意第一個 IPSec 通道的組態和狀態。

- 請注意第二個 IPSec 通道的組態和狀態。

- 請注意,載入的 IPSec 數目為 2 ,作用中數目為 0 。

-

執行下列命令以新增

tunnel1。[root@cpe ipsec.d]# ipsec auto --add tunnel1 -

請注意新增

tunnel1時,終端機所提供的輸出。002 "tunnel1": terminating SAs using this connection 002 "tunnel1" #3: deleting state (STATE_QUICK_I2) aged 3.504567s and sending notification 005 "tunnel1" #3: ESP traffic information: in=0B out=0B 002 "tunnel1" #1: deleting state (STATE_MAIN_I4) aged 3.541172s and sending notification 002 "tunnel1": added IKEv1 connection -

執行下列指令以啟動

tunnel1。[root@cpe ipsec.d]# ipsec auto --up tunnel1 -

tunnel1啟動時,請注意終端機提供的輸出。002 "tunnel1" #5: initiating IKEv1 Main Mode connection 102 "tunnel1" #5: sent Main Mode request 104 "tunnel1" #5: sent Main Mode I2 106 "tunnel1" #5: sent Main Mode I3 002 "tunnel1" #5: Peer ID is ID_IPV4_ADDR: '193.122.0.91' 004 "tunnel1" #5: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel1" #6: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#5 msgid:b6364de1 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel1" #6: sent Quick Mode request 002 "tunnel1" #6: up-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel1" #6: prepare-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel1" #6: IPsec SA established tunnel mode {ESPinUDP=>0x5036cdcc <0x33c964f9 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=193.122.0.91:4500 DPD=passive} -

執行下列命令以新增

tunnel2。[root@cpe ipsec.d]# ipsec auto --add tunnel2 -

請注意新增

tunnel2時,終端機所提供的輸出。002 "tunnel2": terminating SAs using this connection 002 "tunnel2" #4: deleting state (STATE_QUICK_I2) aged 25.694856s and sending notification 005 "tunnel2" #4: ESP traffic information: in=0B out=0B 002 "tunnel2" #2: deleting state (STATE_MAIN_I4) aged 25.731704s and sending notification 002 "tunnel2": added IKEv1 connection -

執行下列指令以啟動

tunnel2。[root@cpe ipsec.d]# ipsec auto --up tunnel2 -

tunnel2啟動時,請注意終端機提供的輸出。002 "tunnel2" #7: initiating IKEv1 Main Mode connection 102 "tunnel2" #7: sent Main Mode request 104 "tunnel2" #7: sent Main Mode I2 106 "tunnel2" #7: sent Main Mode I3 002 "tunnel2" #7: Peer ID is ID_IPV4_ADDR: '130.61.66.255' 004 "tunnel2" #7: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel2" #8: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#7 msgid:aeb4eb18 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel2" #8: sent Quick Mode request 002 "tunnel2" #8: up-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel2" #8: prepare-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel2" #8: IPsec SA established tunnel mode {ESPinUDP=>0x8bef7076 <0xe27d84a0 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=130.61.66.255:4500 DPD=passive} [root@cpe ipsec.d]# -

執行下列命令,確認兩個通道的 IPSec 狀態。

[root@cpe ipsec.d]# ipsec status -

請注意,作用中的通道已從 0 移至 2 。

-

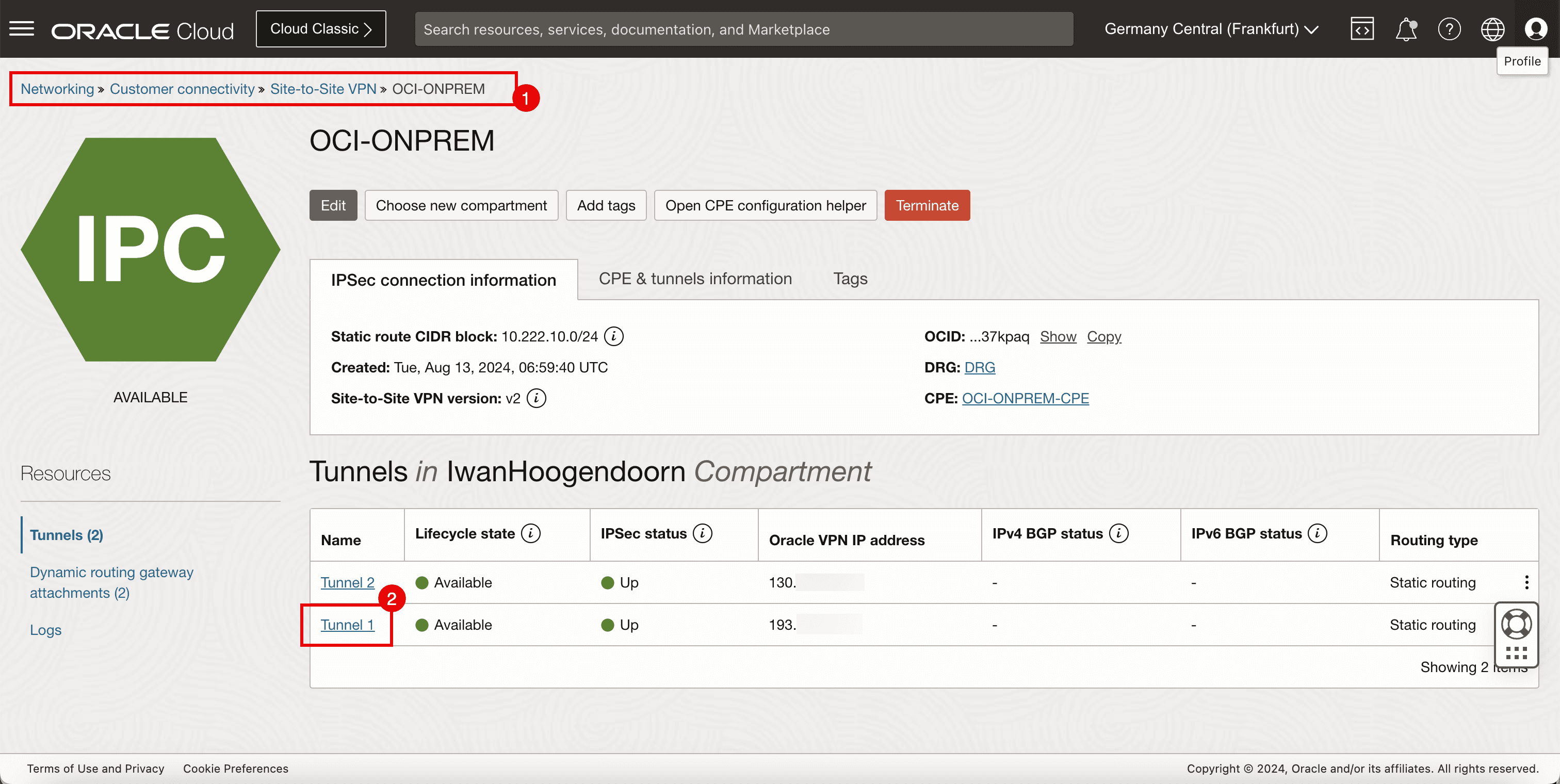

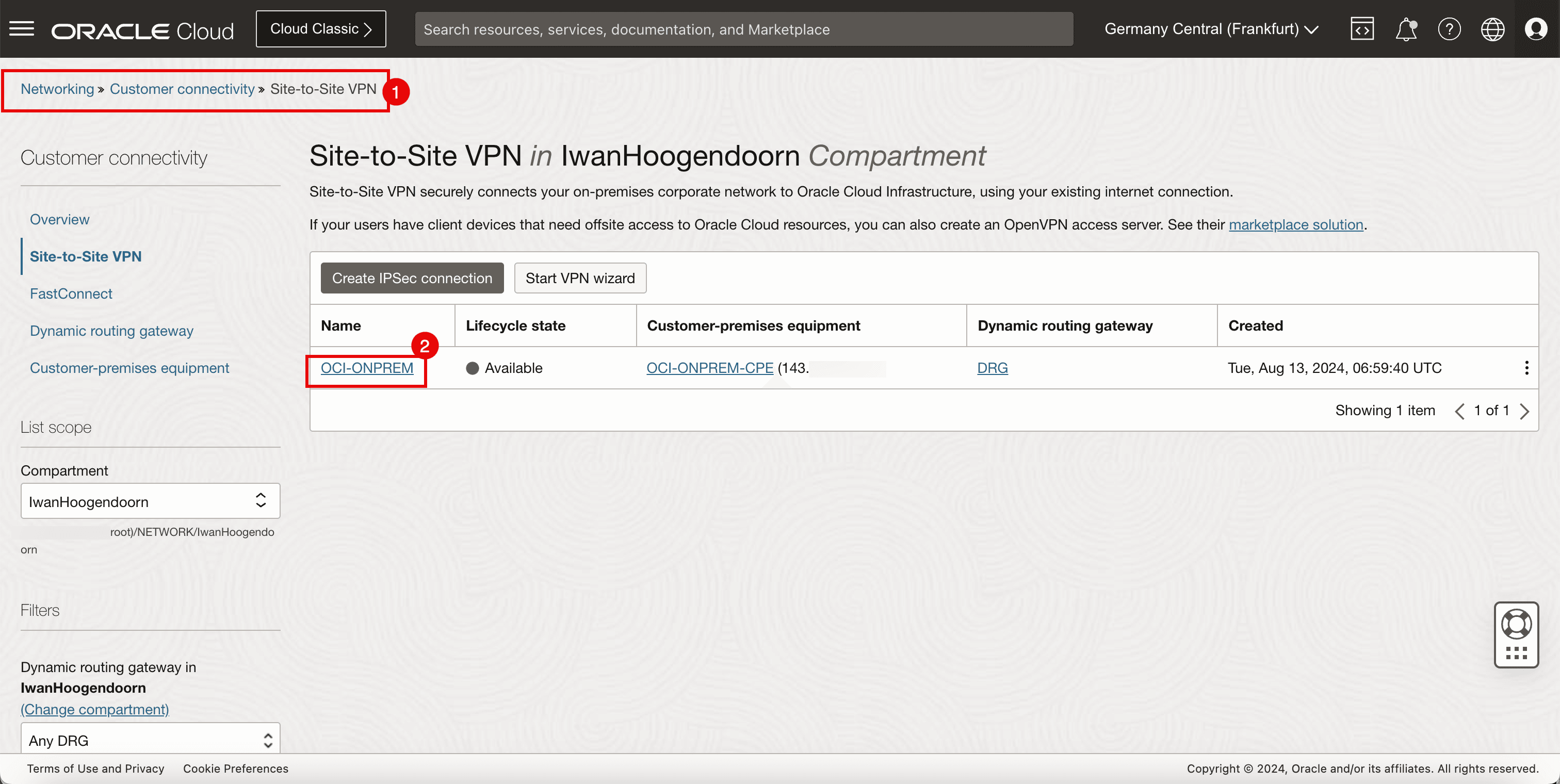

前往 OCI 主控台的目的地端並檢查。

- 前往 OCI 主控台,瀏覽至網路、客戶連線和網站至網站 VPN 。

- 按一下 VPN 連線。

-

請注意,通道 1 和通道 2 皆為可用和向上。

-

下圖說明我們到目前為止所建立的內容。

作業 10:設定靜態路由

-

通道已啟動,現在我們需要確定是透過通道遞送必要的流量。

-

執行以下指令,以檢視配置的通道介面。

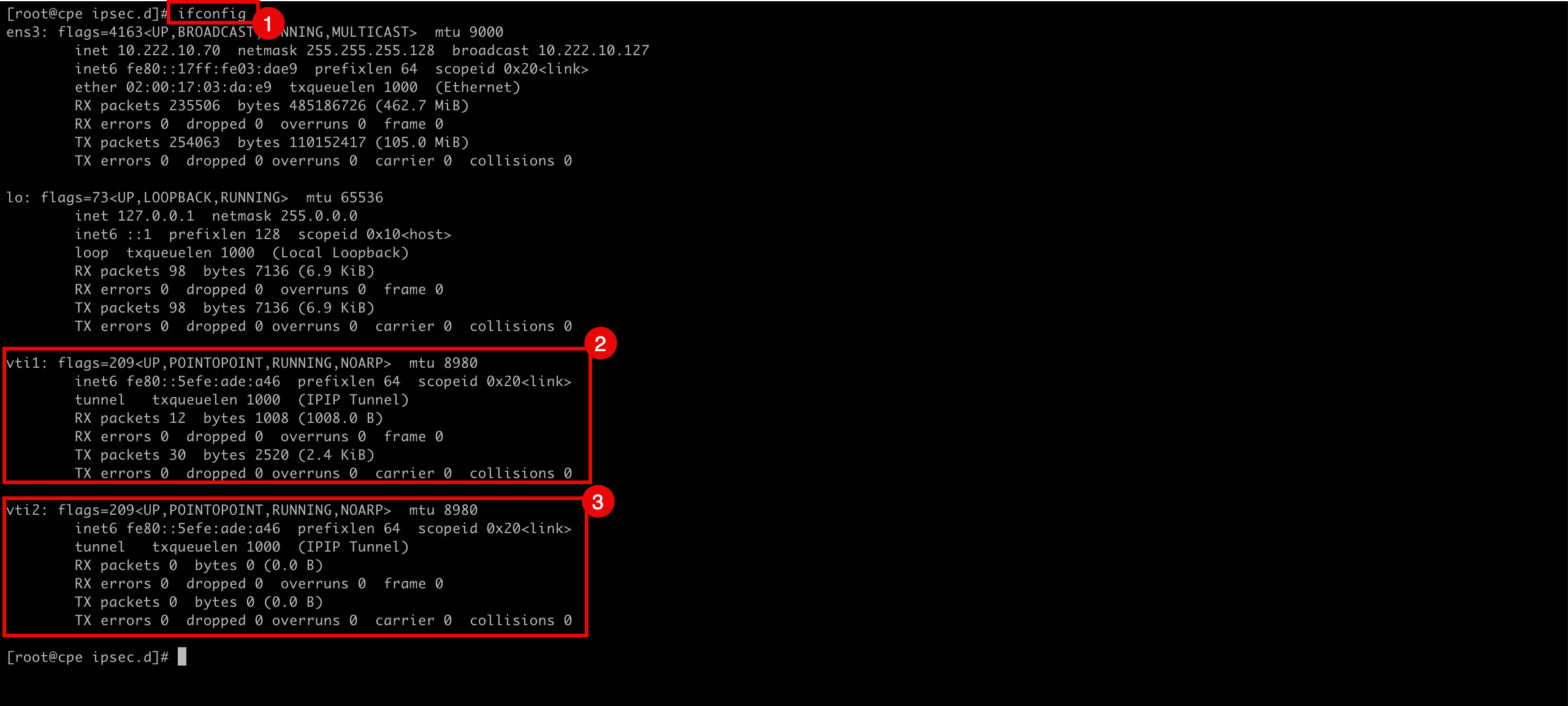

[root@cpe ipsec.d]# ifconfig -

請注意,vti1 對通道 1 負責。

-

請注意,vti2 對通道 2 負責。

-

-

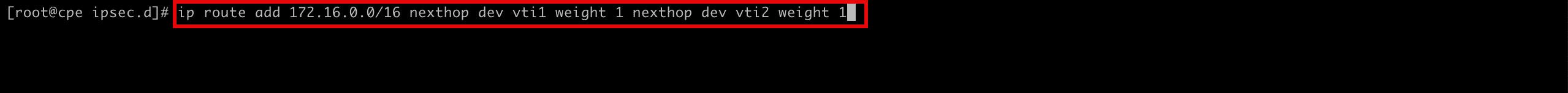

執行下列指令,以透過 vti1 和 vti2 介面路由

172.16.0.0/16網路。[root@cpe ipsec.d]# ip route add 172.16.0.0/16 nexthop dev vti1 weight 1 nexthop dev vti2 weight 1

-

如果新增路由,請執行下列命令來複查。

[root@cpe ipsec.d]# ip route -

請注意,已新增路由。

-

作業 11:從來源與目的地執行環境啟動最終偵測

-

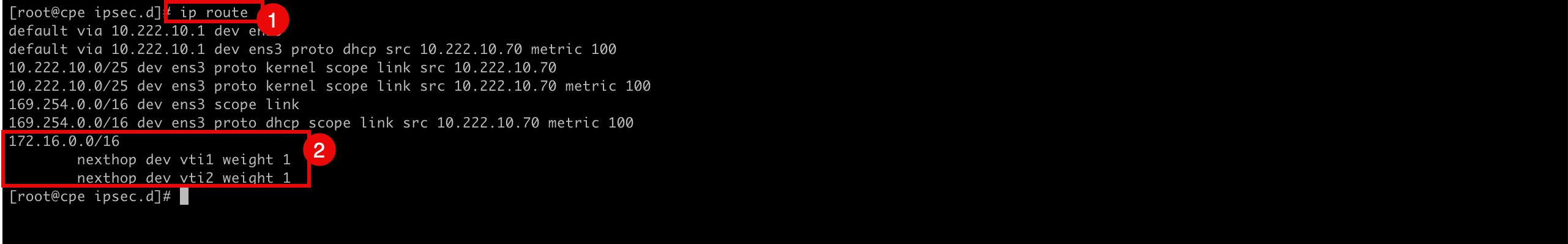

從來源起始最終 ping。

-

從來源 (CPE) 執行以下命令,驗證偵測是否從來源 OCI 區域運作至目的地 OCI 區域。

[root@cpe ipsec.d]# ping 172.16.1.93 -c 4 -

請注意,我們有 0% 的封包遺失。

-

-

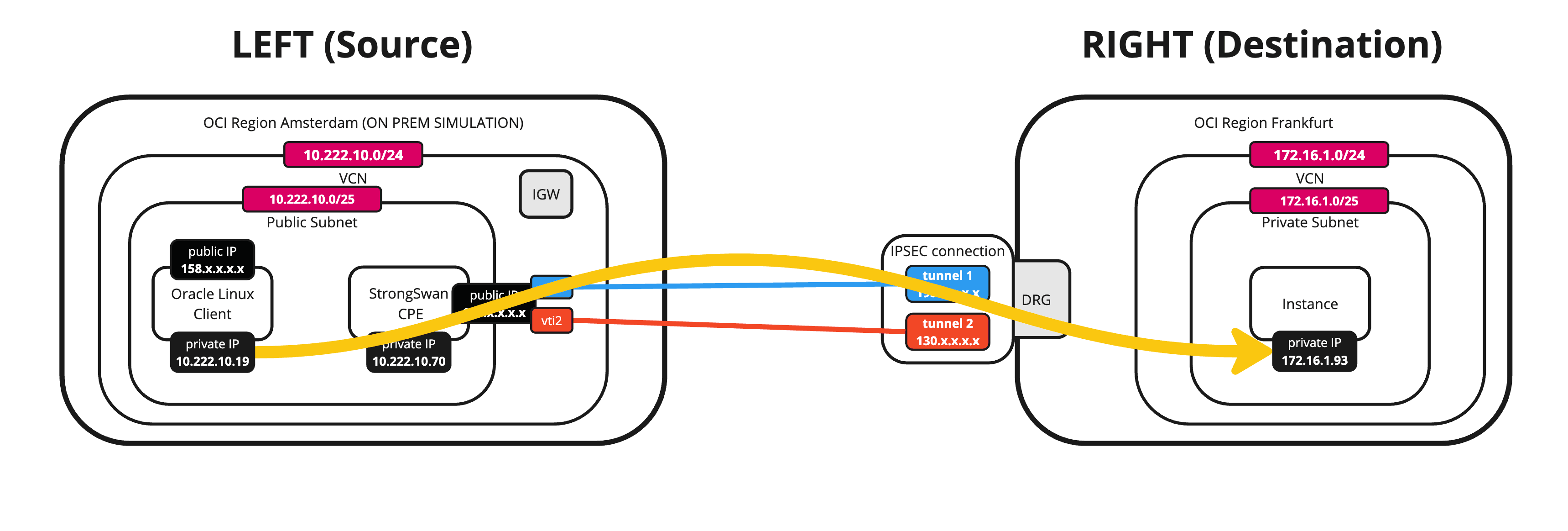

下圖說明我們到目前為止所建立的內容。

-

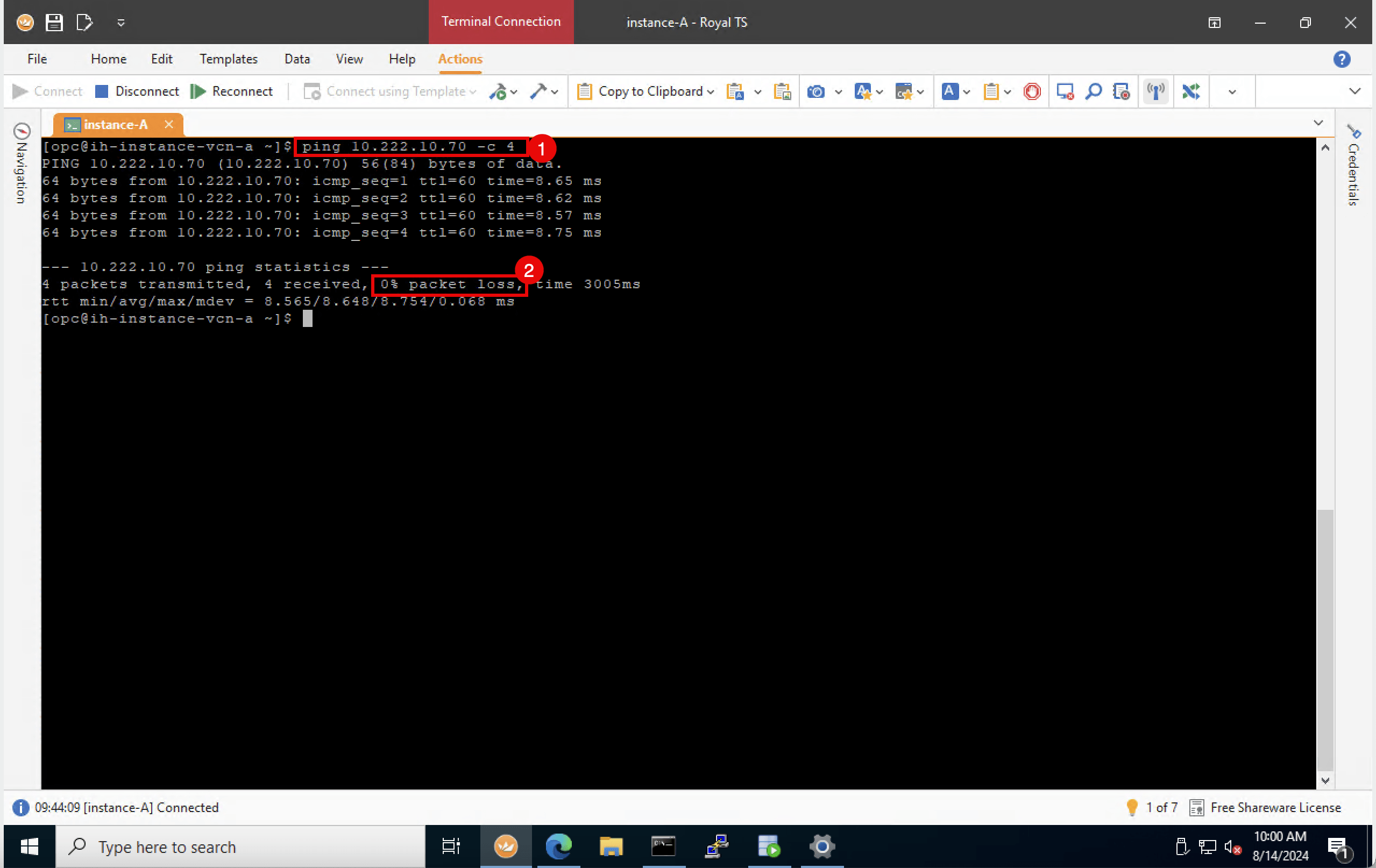

從目的地起始最終偵測。

-

從目的地執行下列命令,確認偵測是否從目的地 OCI 區域運作至來源 OCI 區域 (CPE)。

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.70 -c 4 -

請注意,我們有 0% 的封包遺失。

-

-

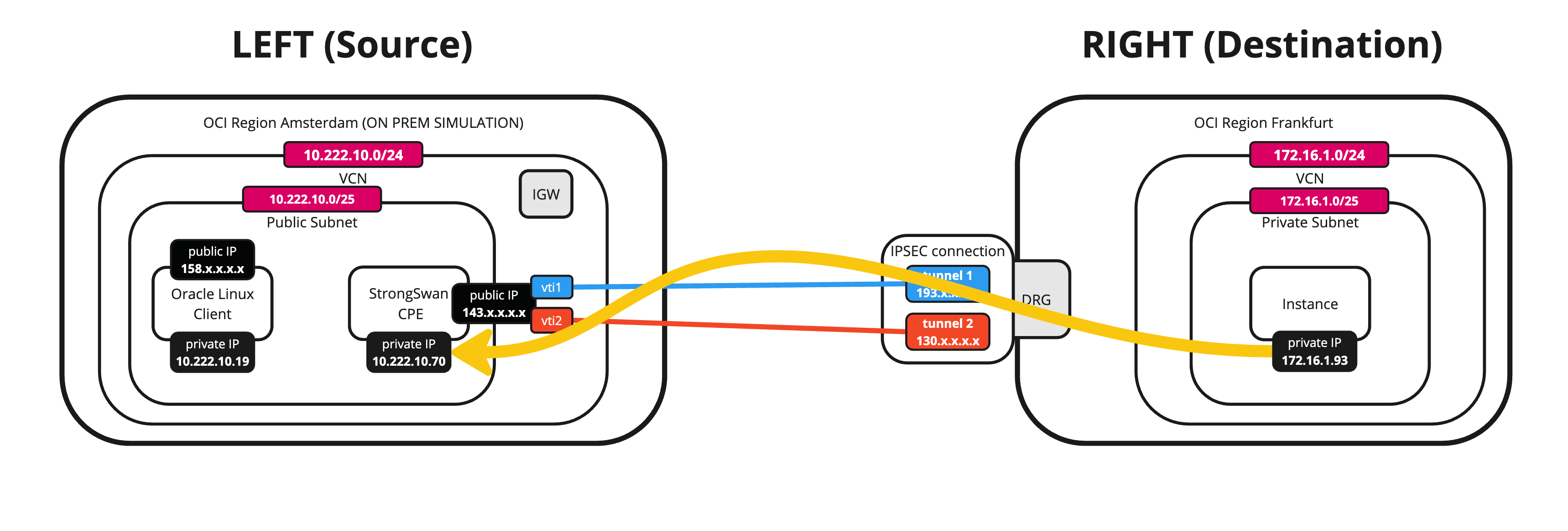

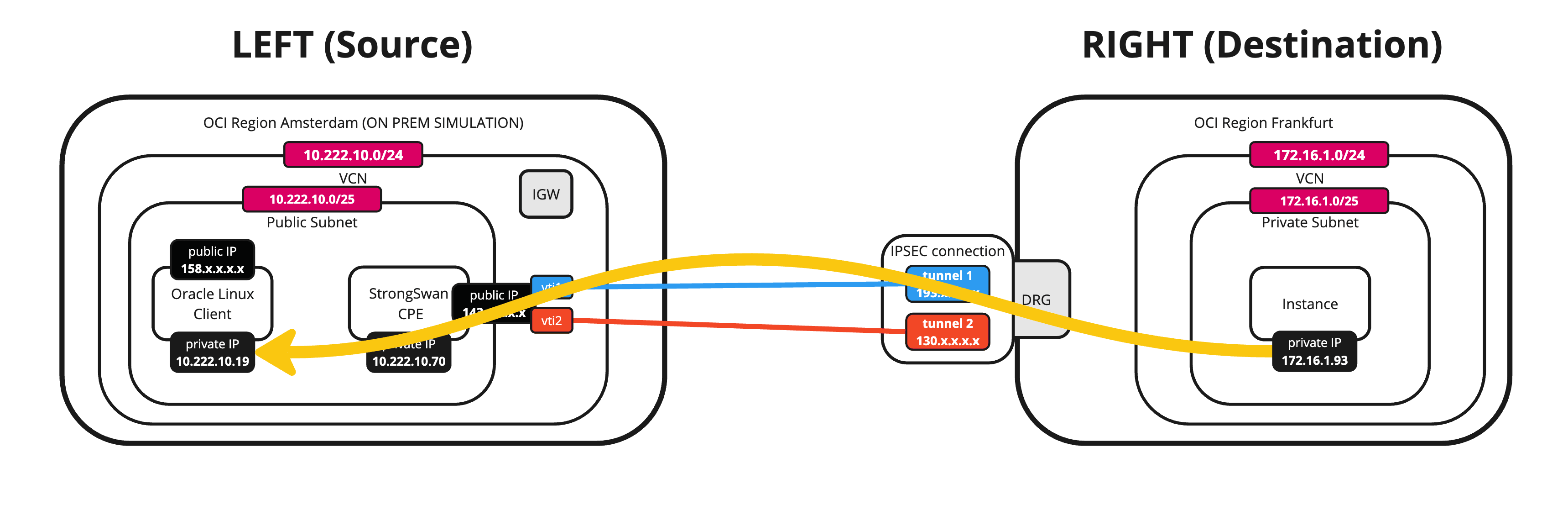

下圖說明我們到目前為止所建立的內容。

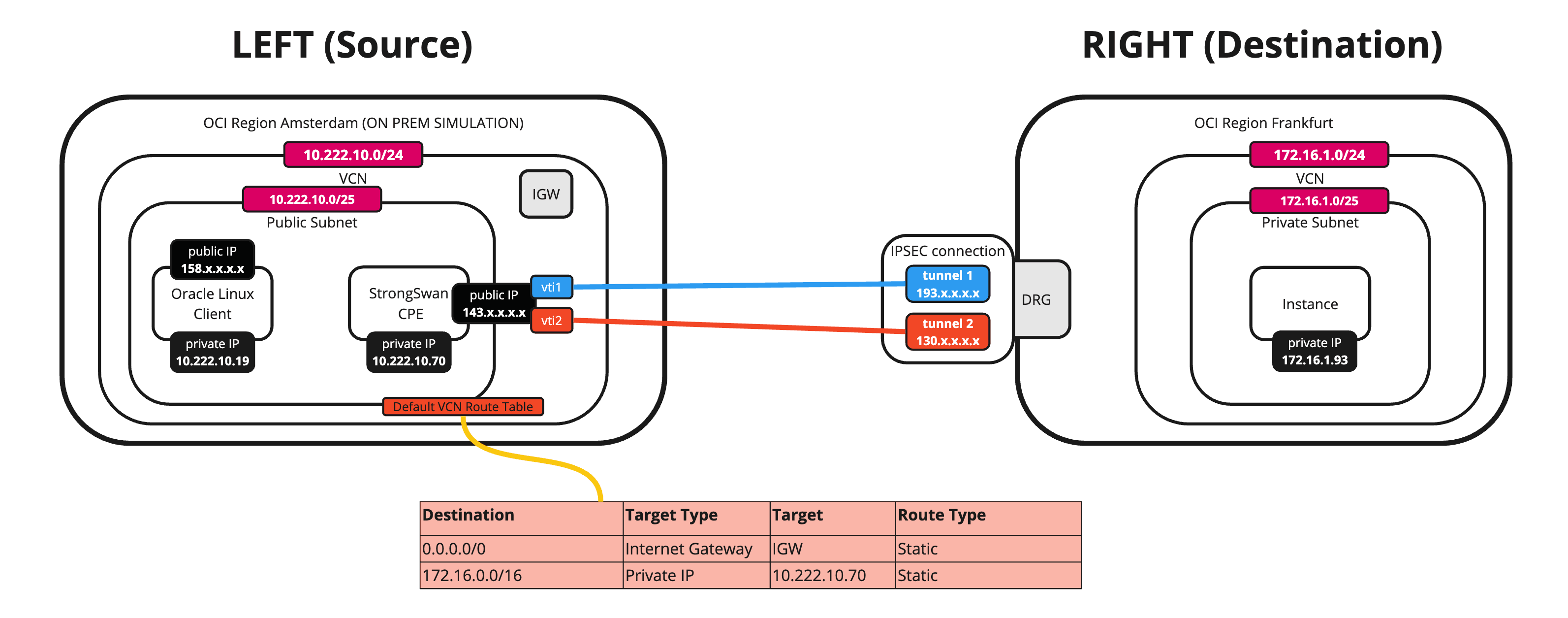

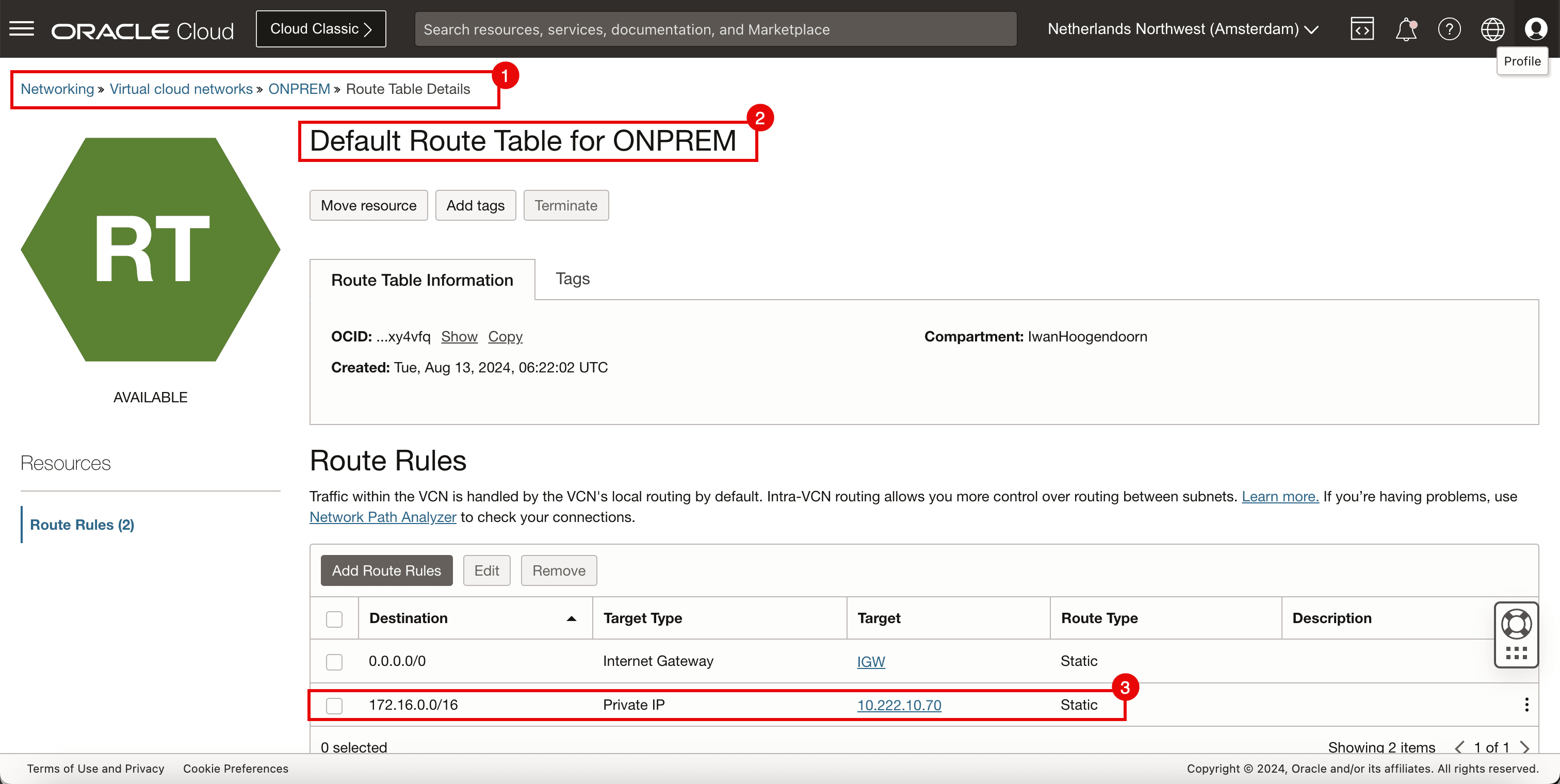

若要透過通道遞送來源 OCI 區域上相同子網路中其他執行處理的所有流量,您需要在 VCN 路由表上新增靜態路由。此路由會將

172.16.0.0/24的所有目的地流量遞送至 CPE10.222.10.70。 -

下圖說明我們目前使用完整路由表所建立的項目。

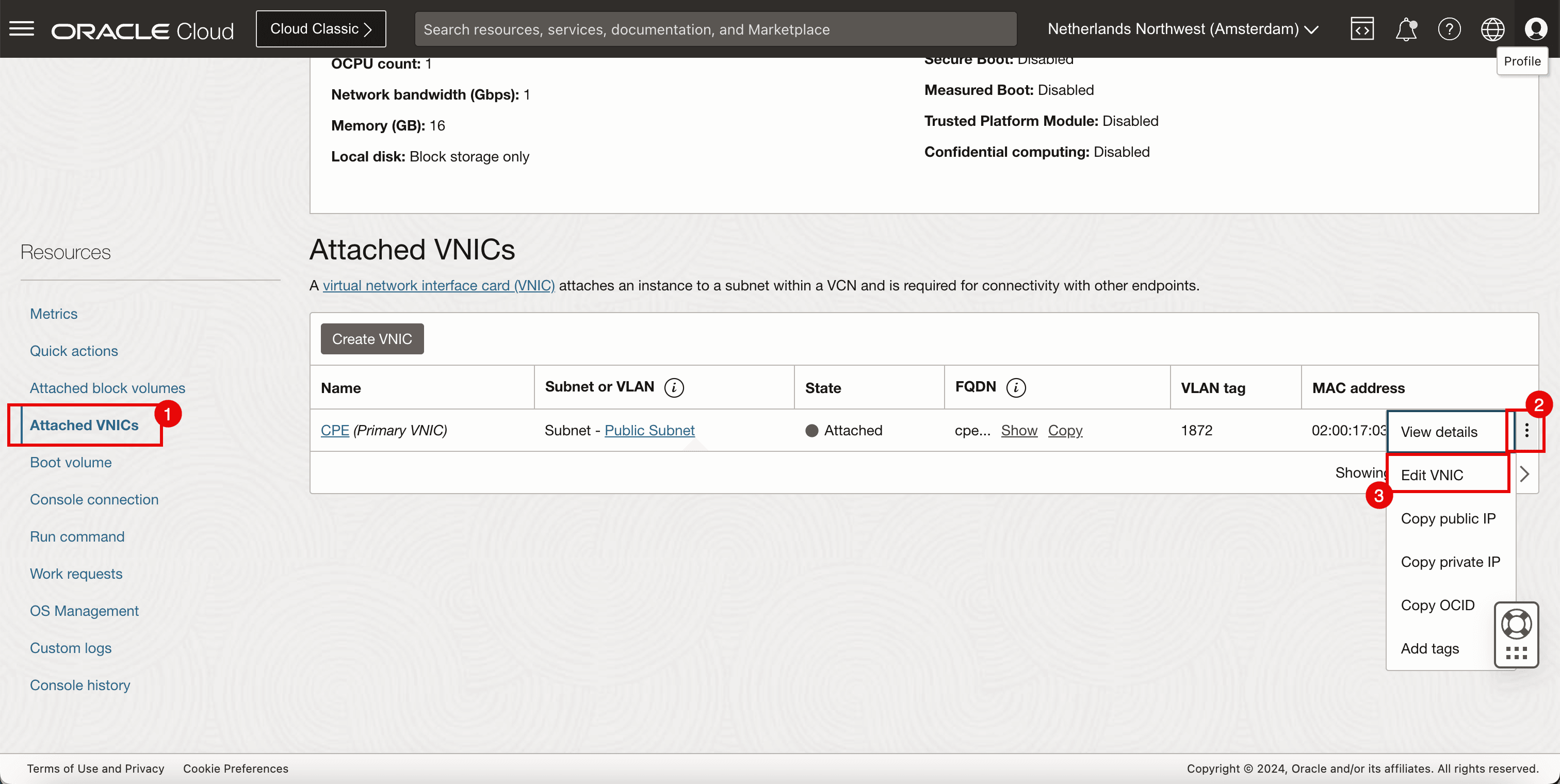

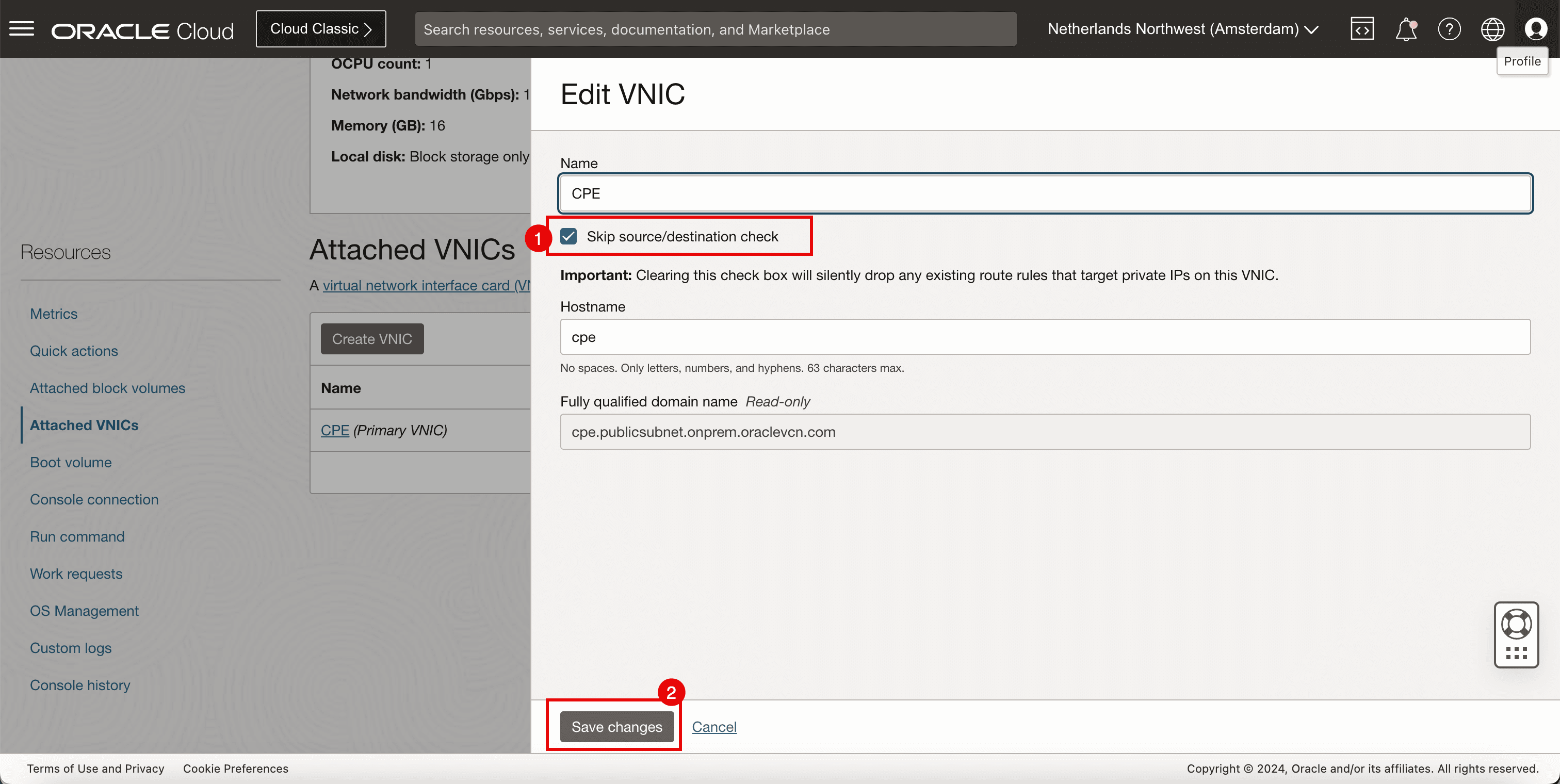

-

您必須先對執行處理 (Libreswan CPE) vNIC 啟用略過來源 / 目的地檢查,才能將路由新增至專用 IP 位址 (Libreswan CPE)。

- 瀏覽至運算和執行處理。

- 選取 CPE 。

- 向下捲動。

- 按一下連附的 VNIC 。

- 按一下三個點。

- 按一下編輯 VNIC 。

- 選取略過來源 / 目標檢查。

- 按一下儲存變更。

-

新增路線。

- 前往網路的虛擬雲端網路,選取 VCN,然後按一下路由表。

- 選取預設路由表。

- 新增目的地

172.16.0.0/16的路由規則,並將目標類型新增為專用 IP ,並將目標新增為10.222.10.70(Libreswan CPE)。

-

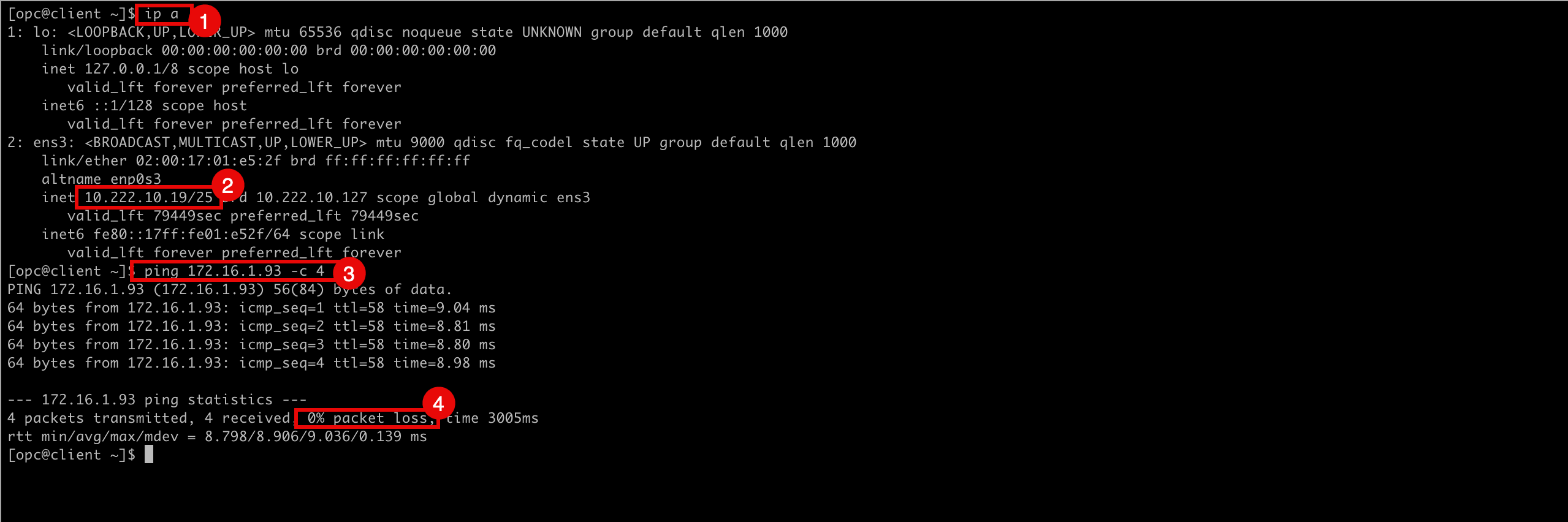

執行下列指令以驗證 CLIENT 的 IP 位址。

[opc@client ~]$ ip a -

請注意,用戶端的 IP 位址為

10.222.10.19。 -

從來源 (CLIENT) 執行下列命令,確認偵測是否從來源 OCI 區域運作到目的地 OCI 區域。

[opc@client ~]$ ping 172.16.1.93 -c 4 -

請注意,我們有 0% 的封包遺失。

-

下圖說明我們到目前為止所建立的內容。

-

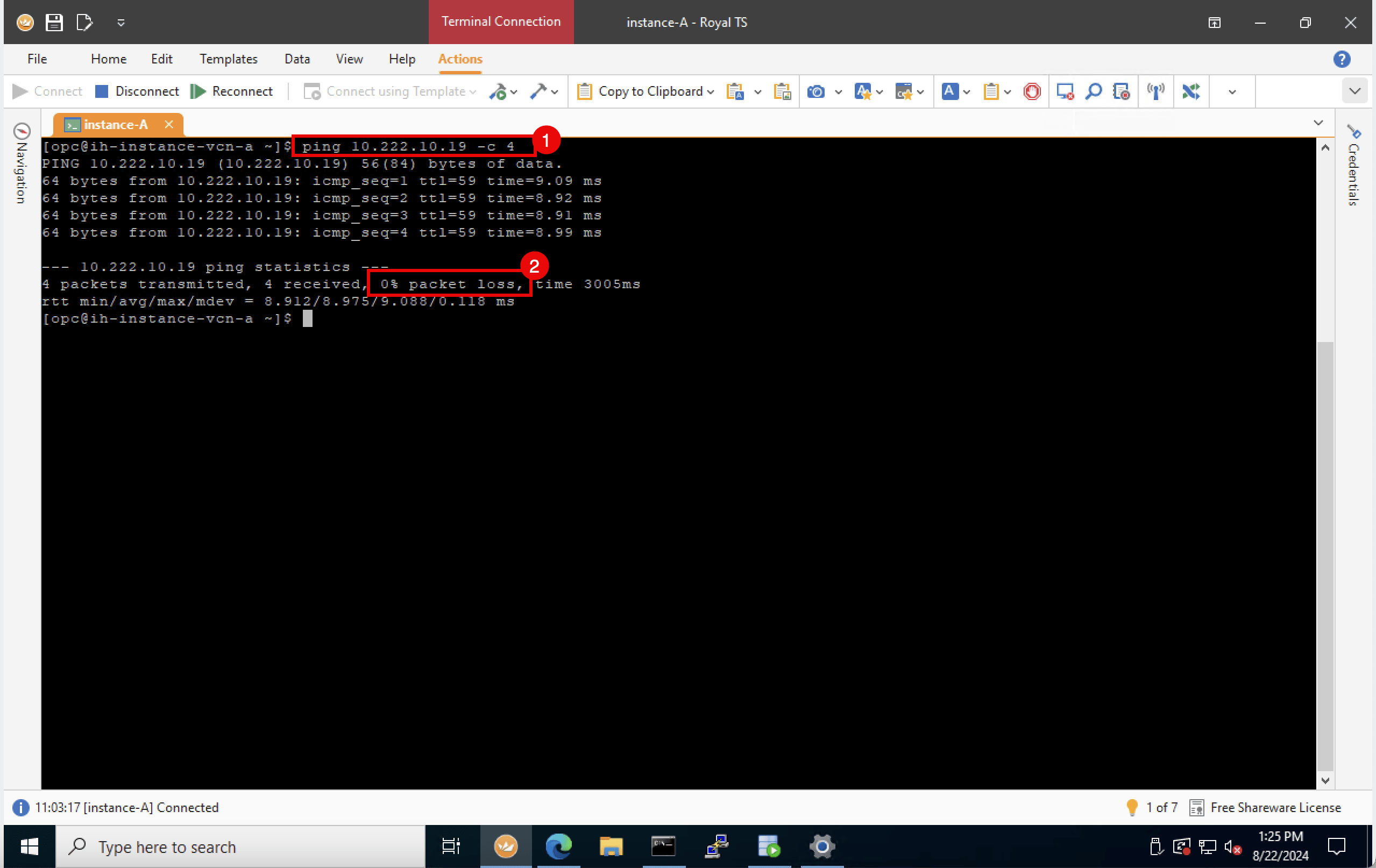

從目的地執行下列命令,驗證偵測是否從目的地 OCI 區域運作至來源 OCI 區域 (CLIENT)。

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.19 -c 4 -

請注意,我們有 0% 的封包遺失。

-

-

下圖說明我們到目前為止所建立的內容。

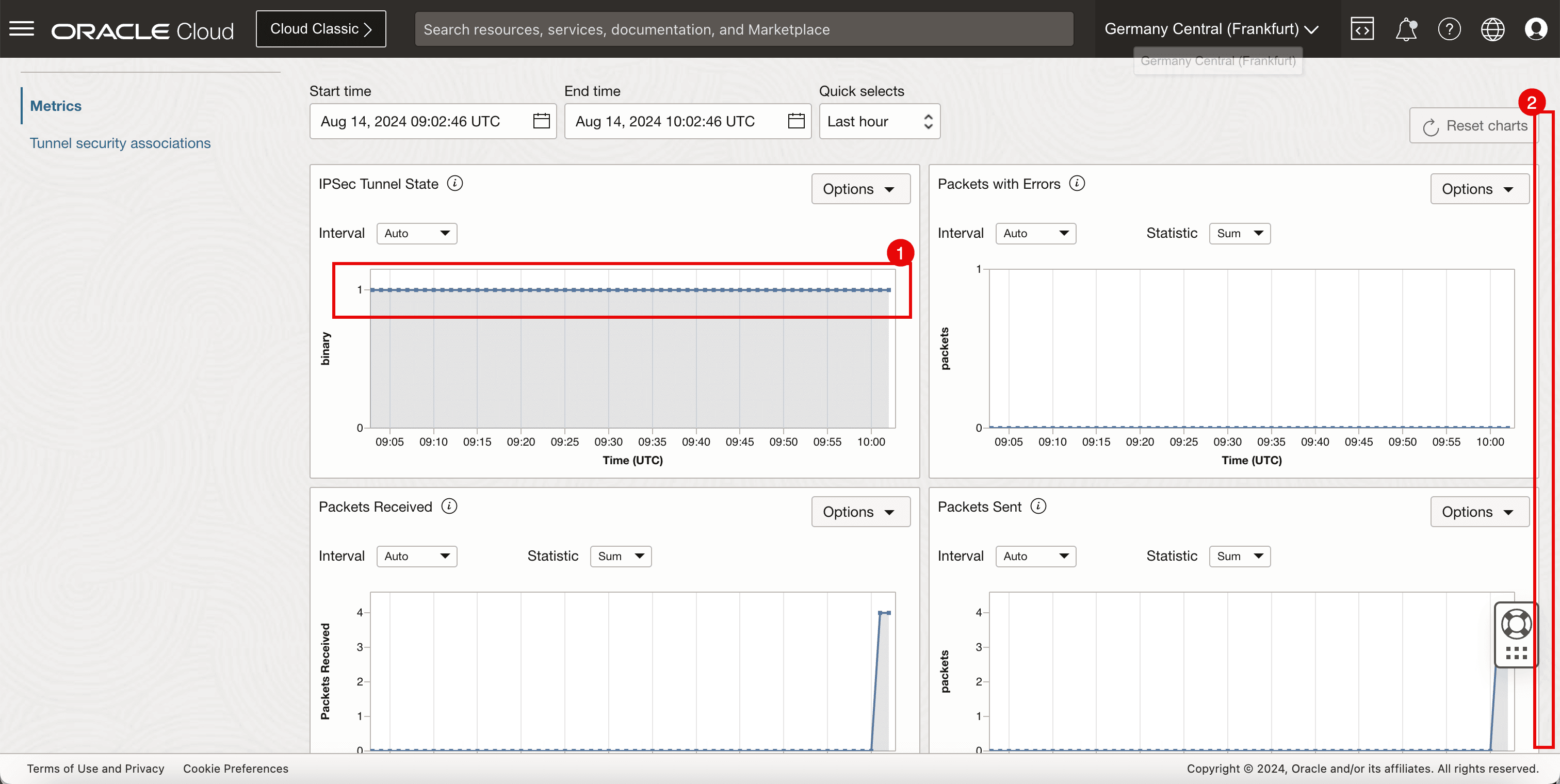

工作 12:確認 OCI 網站至網站 VPN 狀態

-

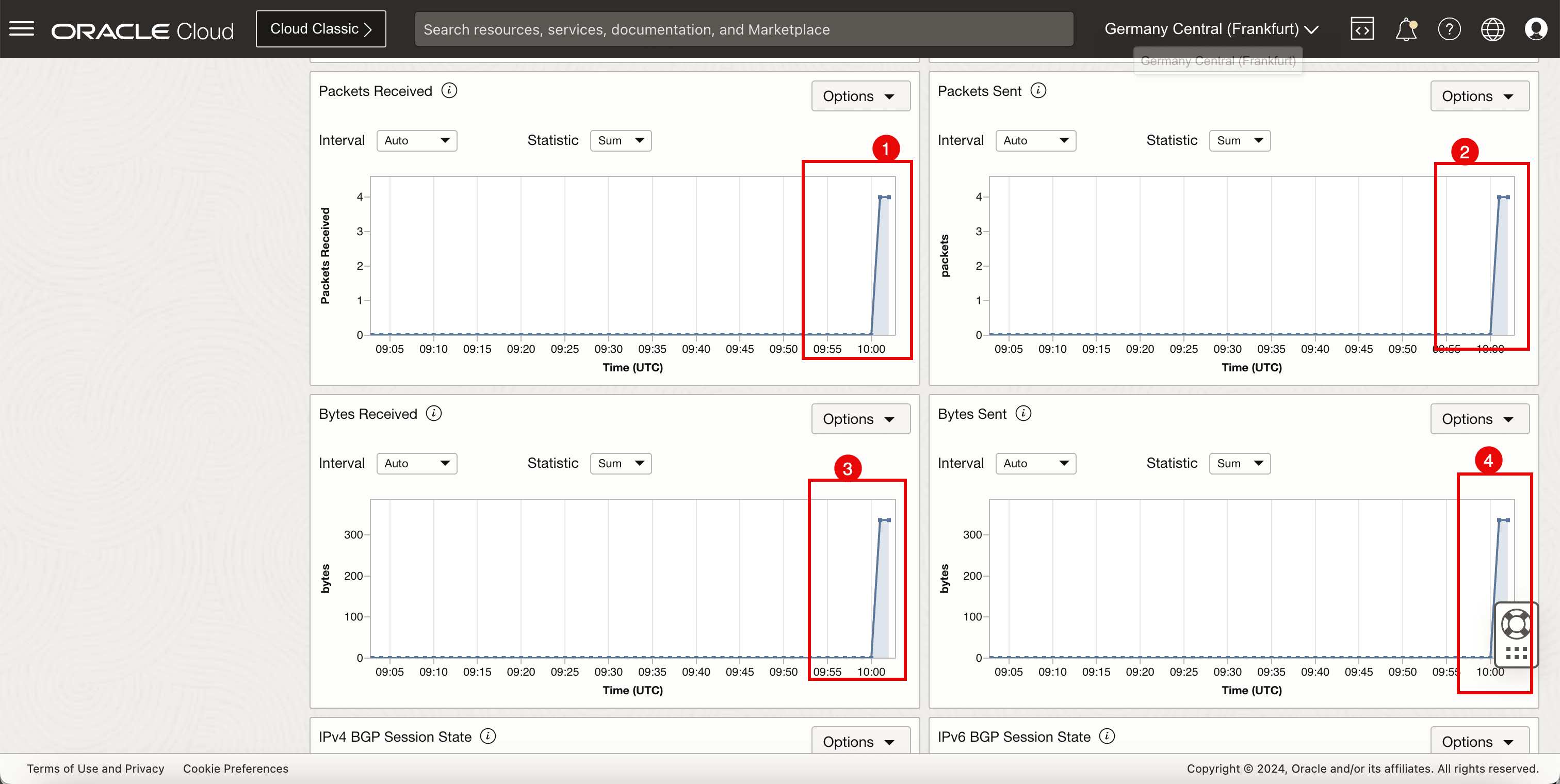

VPN 通道已啟動且流量正在流通,因此我們能夠以每個通道查看 OCI 中的儀表板。

- 前往 OCI 主控台、網路、客戶連線,然後按一下網站至網站 VPN 。

- 按一下 VPN 連線。

-

按一下第一個通道組態。

-

向下捲動。

- 請注意,IPSec 通道狀態圖會在 1 上持續顯示,表示通道已啟動。

- 向下捲動。

- 請注意,此通道上接收的封包為 4 ,與來源傳送的 ping 封包數目相對應。

- 請注意,此通道上傳送的封包數目為 4 ,與從目的地傳送的偵測封包數目相對應。

- 記下從來源接收的位元組數目。

- 請注意從目的地傳送的位元組數目。

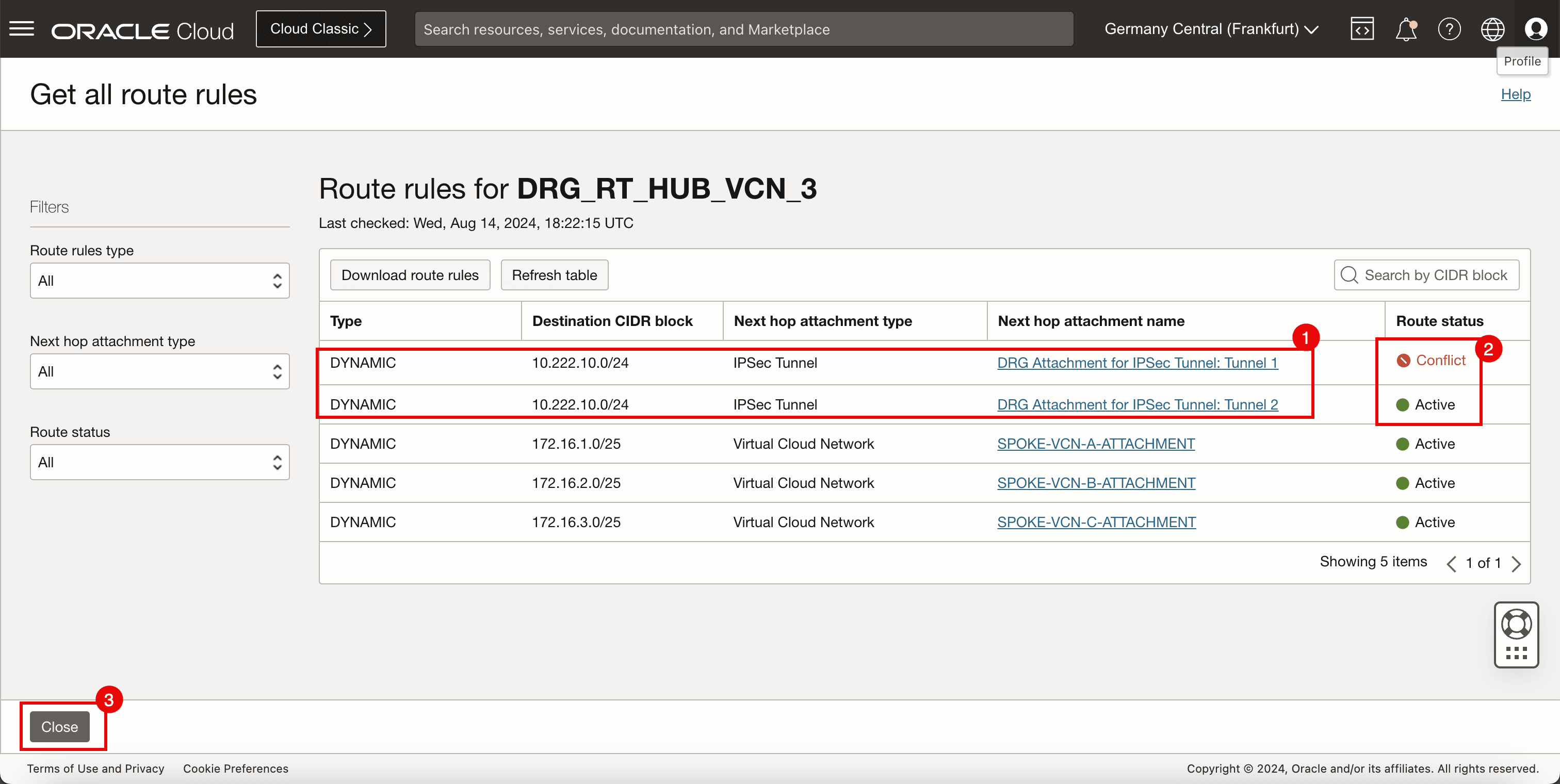

作業 13:啟用相等成本多重路徑 (ECMP) 製程

-

依預設,一律使用一個通道介面 (vti) 傳送流量。如果我們想要將這兩個通道用於流量轉送,就需要在兩邊啟用 ECMP 路由。

在 Libreswan CPE 上,執行下列指令。

[root@cpe ipsec.d]# sysctl -w net.ipv4.fib_multipath_hash_policy=1 -

下圖說明我們到目前為止所建立的內容。

-

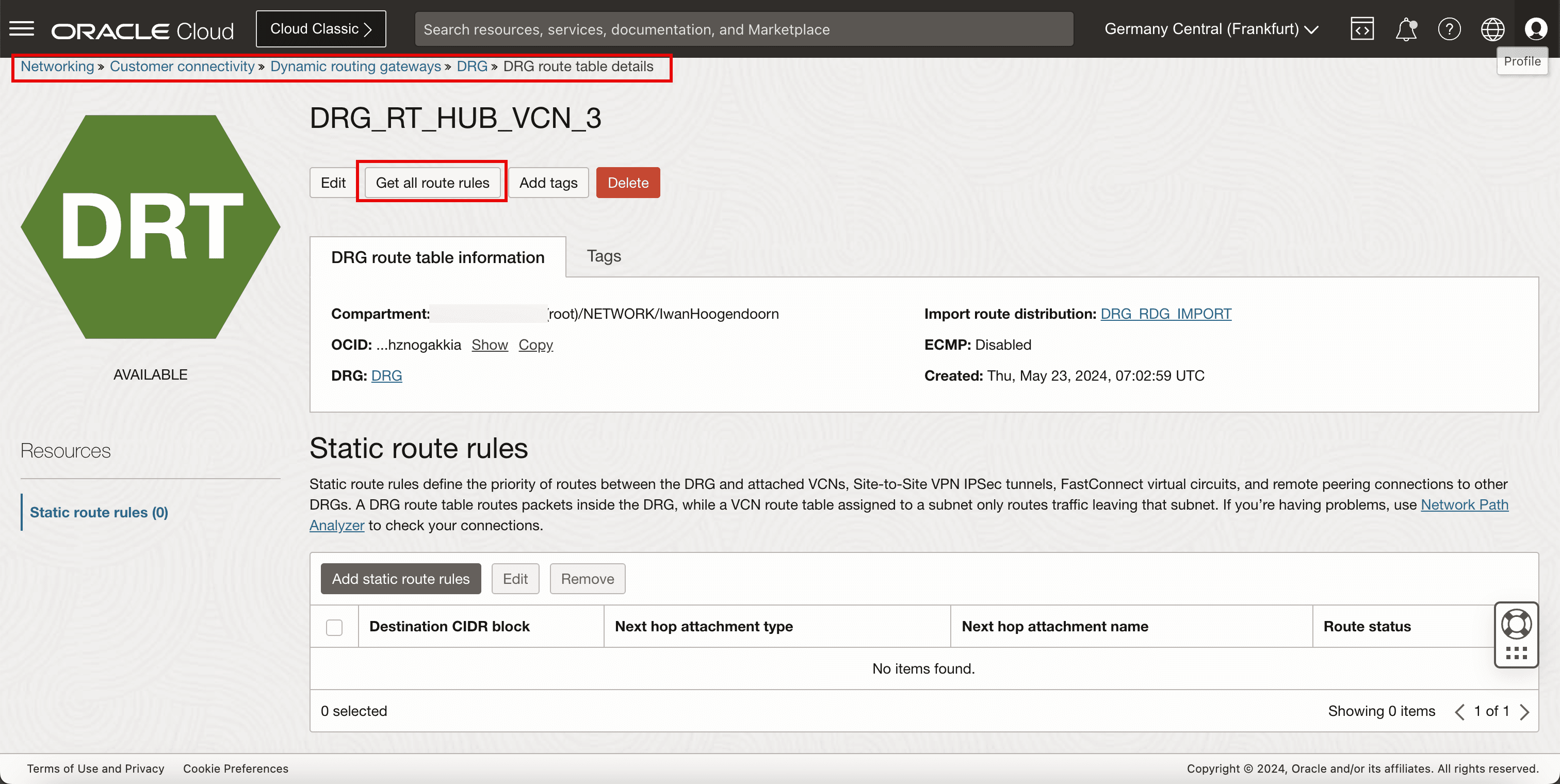

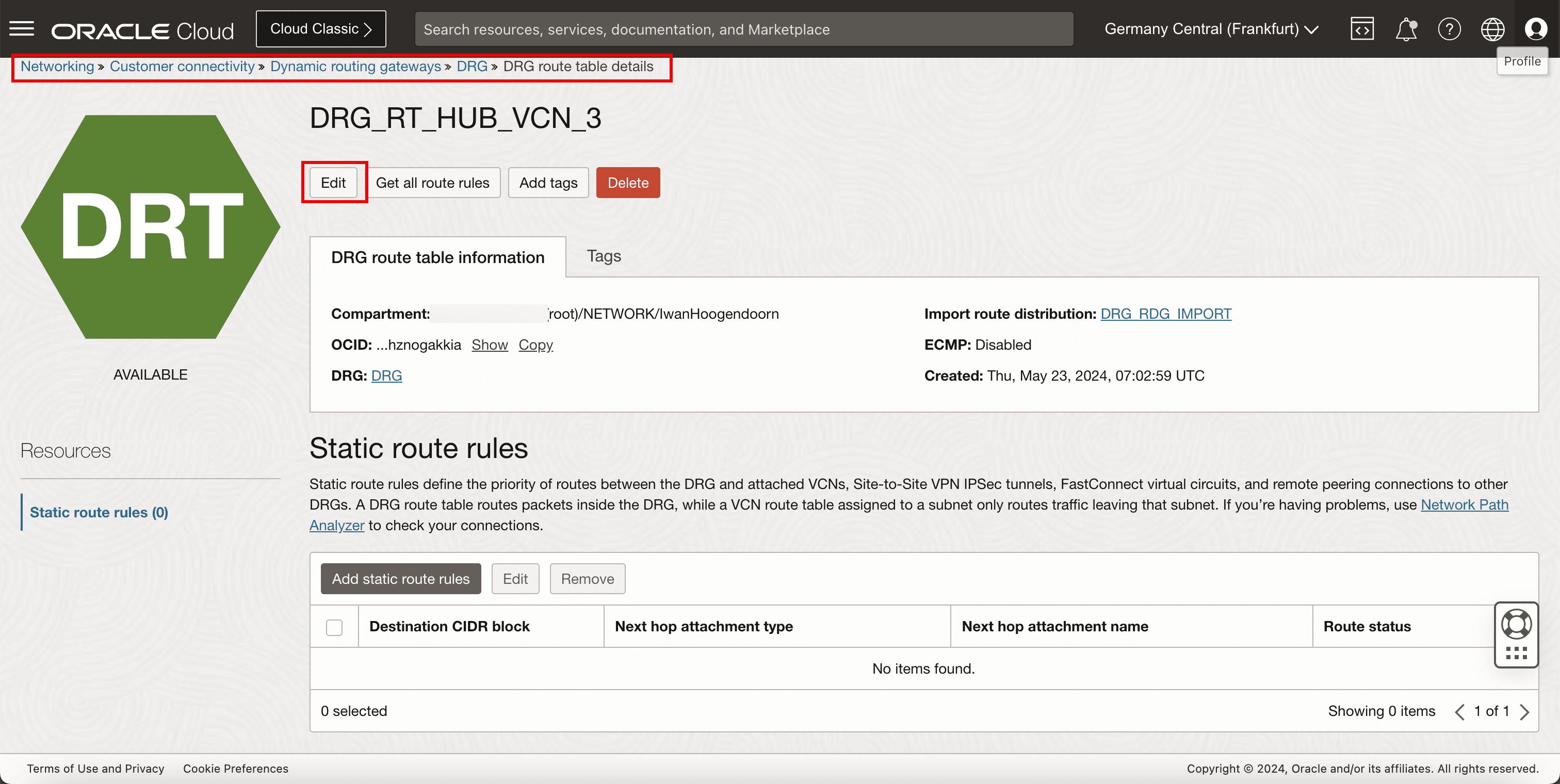

從目的地 OCI 區域前往 OCI 主控台,瀏覽至網路、客戶連線、動態路由閘道、選取 DRG、DRG 路由表詳細資訊,然後選取負責該路由的 DRG 路由表。

-

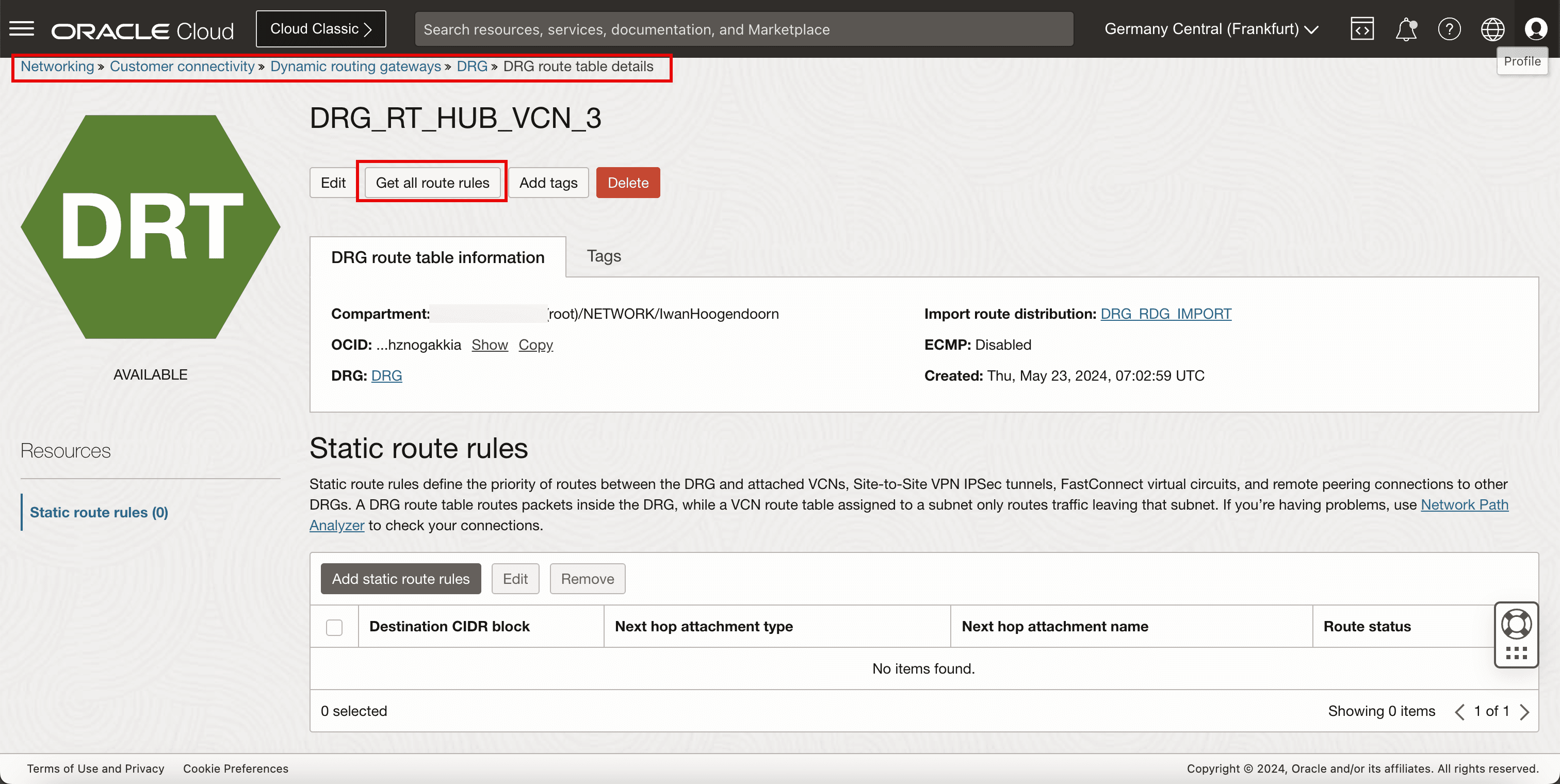

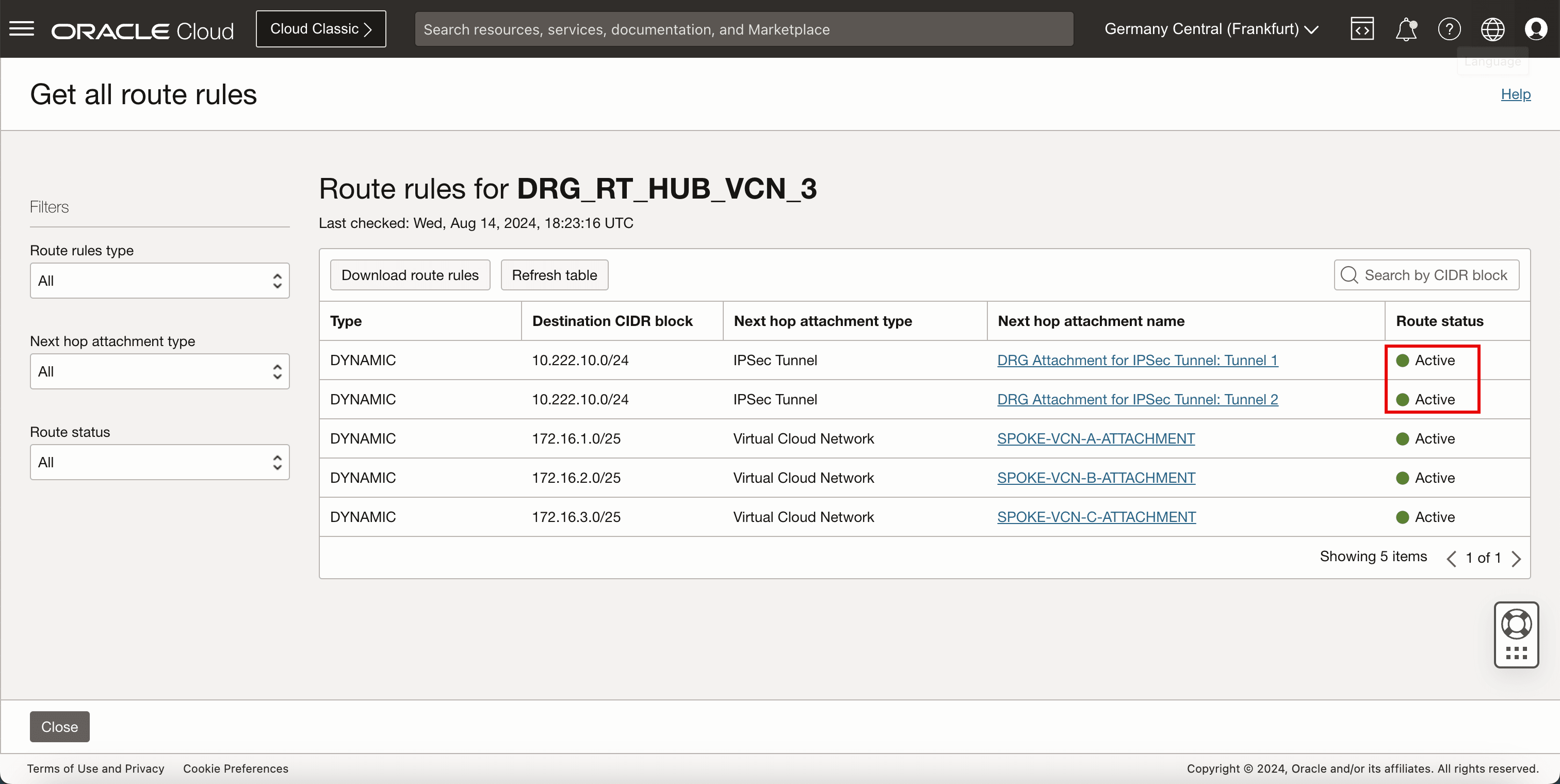

按一下取得所有路由規則。

- 請注意,

10.222.10.0/24網路有兩個可用的路由。 - 請注意,

10.222.10.0/24的一個路由規則會標示為衝突,另一個則標示為作用中。 - 按一下關閉。

- 請注意,

-

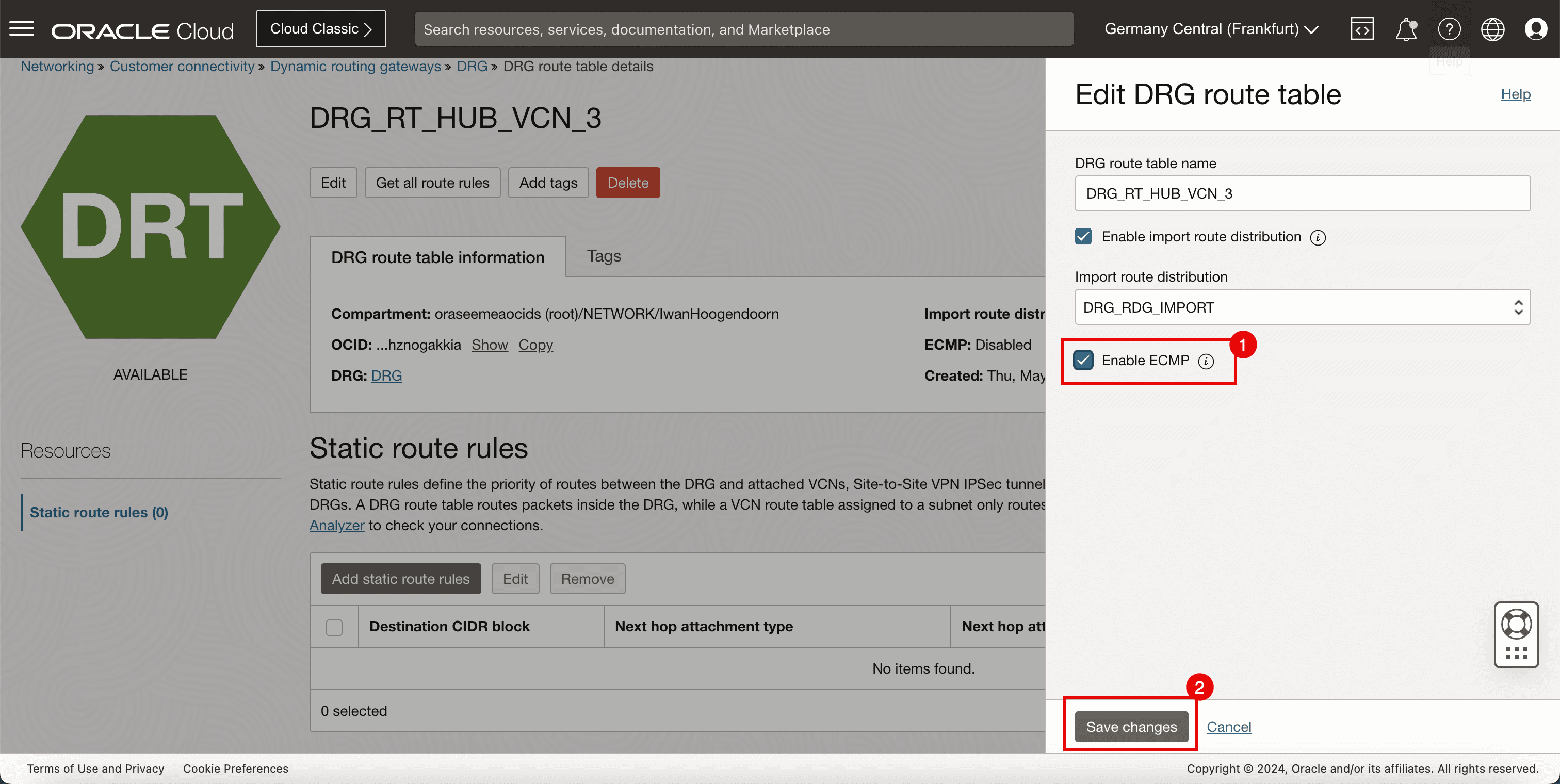

按一下編輯。

- 選取啟用 ECMP 。

- 按一下儲存變更。

-

按一下取得所有路由規則。

-

請注意,

10.222.10.0/24的兩個路由規則現在都會標示為作用中。

-

下圖說明我們到目前為止所建立的內容。

相關連結

確認

- 作者 - Iwan Hoogendoorn (OCI 網路專家)

其他學習資源

在 docs.oracle.com/learn 上探索其他實驗室,或在 Oracle Learning YouTube 頻道上存取更多免費學習內容。此外,請造訪 education.oracle.com/learning-explorer 以成為 Oracle Learning Explorer。

如需產品文件,請造訪 Oracle Help Center 。

Set up an Oracle Cloud Infrastructure Site-to-Site VPN with Static Routing Between two OCI Regions

G14526-02

Copyright ©2025, Oracle and/or its affiliates.