設定 Microsoft Windows Active Directory 使用者的檔案儲存

您可以將 Oracle Cloud Infrastructure (OCI) File Storage 與 Microsoft Windows Active Directory 整合,以認證及授權 Windows 使用者。

在 Windows 伺服器上執行的應用系統通常需要同時存取共用儲存體,以支援高可用性和分散式處理架構。Windows 使用者也需要共用儲存體,才能與其他使用者協同合作。在某些情況下,必須在 Linux 與 Windows 系統之間共用資料。

- 使用另一個運算執行處理上的 SAMBA 重新匯出 OCI 檔案儲存檔案系統

- 為 Windows 檔案共用建立獨立的基礎架構

從 Windows 7 與 Windows 伺服器 2008 開始的 Windows 作業系統,在較新版本中預設會啟用 NFS 用戶端的網路檔案系統 (NFS) 支援。

Before You Begin - 開始之前

此解決方案手冊假設您有一個 Active Directory 環境,而且具備遠端桌面協定 (RDP) 的網域控制器。您可以單獨配置認證 (Kerberos)、單獨配置 LDAP (僅限授權),或同時配置這兩種認證。

架構

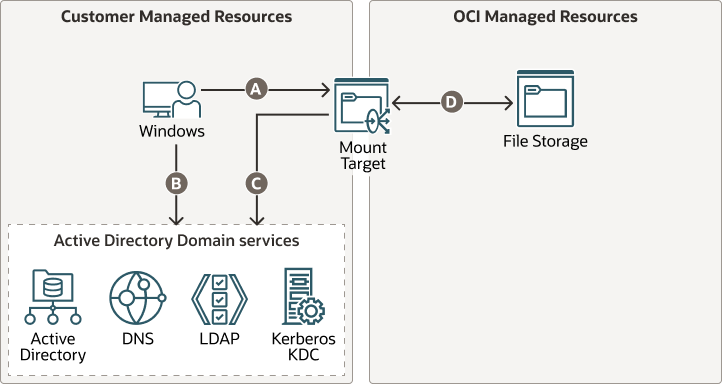

此架構在客戶管理的資料中心顯示 Microsoft Windows 和服務,以及它們如何與 Oracle Cloud Infrastructure (OCI) 上的掛載目標和 Oracle Cloud Infrastructure File Storage 互動。

OCI 檔案儲存服務檔案共用環境需要 LDAP 伺服器的網路連線,以及與 Kerberos、LDAP 和 DNS 基礎架構整合。

file-storage-windows-ad.png 圖解描述

file-storage-windows-ad-oracle.zip

- A :透過 TCP 連接埠 2048、2049 及 2050 與掛載目標的 NFS 用戶端通訊。

- B :NFS 從屬端會透過 TCP 和 UDP 連接埠 53 與 DNS、LDAP over 連接埠 389 或 LDAPS over 連接埠 636 與連接埠 636 進行通訊。透過 TCP 和 UDP 連接埠 88 的 Kerberos。

- C :透過 TCP 和 UDP 連接埠 53 將目標通訊掛載至 DNS,而透過 TCP 連接埠 636 的 LDAP。掛載目標需要 LDAP 伺服器具備正確的憑證授權機構憑證。不接受自行簽署的憑證

- D :掛載目標與 OCI 檔案儲存服務 (Oracle 受管理基礎架構) 內檔案系統之間的內部通訊。

此架構支援客戶管理資料中心的下列元件:

- DNS 伺服器

讓掛載目標和其他系統能夠查詢主機名稱,包括 LDAP 伺服器。DNS 伺服器是由客戶管理的實體,位於 OCI 檔案儲存服務之外。DNS 伺服器可以位於與掛載目標相同的 VCN 中、相同區域或另一個區域中的不同 VCN,也可以位於企業內部部署環境。DNS 服務需要在防火牆上開啟 TCP 和 UDP 連接埠 53。

- LDAP

LDAP 是目錄服務,其中的掛載目標和其他系統會取得使用者和群組的屬性。這與 DNS 伺服器類似,是一個由客戶管理的實體,可以連線至連接埠 636 (LDAPS) 的任何位置。Active Directory 使用 LDAP 作為目錄服務,而掛載目標則使用此 LDAP 服務來進行使用者授權。

- Kerberos

Kerberos 是業界標準的安全認證協定,可協助認證、資料完整性與傳輸中加密。Kerberos 是 Active Directory 基礎架構的一部分,它是 Windows 使用者使用的標準認證。

- 作用中目錄

Active Directory 是 Microsoft Windows 網域的目錄服務。它可以啟用集中網域管理和各種目錄式識別服務。網域控制器代管 Active Directory 服務,以認證及授權 Windows 環境中的所有使用者和電腦。它會實作標準 Kerberos 協定,以供掛載目標用來認證和授權 Windows 使用者的認證。這是類似於 DNS (位於 OCI 檔案儲存體服務之外) 的客戶管理實體。

此架構支援 OCI 中的下列元件:

- 掛載目標

掛載目標是 OCI 檔案儲存的元件。它位於客戶 VCN 中,為客戶提供 IP 位址以掛載檔案系統。

- 檔案儲存

Oracle Cloud Infrastructure File Storage 服務提供持久、可擴展、安全的企業級網路檔案系統。您可以從 VCN 中的任何裸機、虛擬機器或容器執行處理連線至檔案儲存體服務檔案系統。您也可以使用 Oracle Cloud Infrastructure FastConnect 和 IPSec VPN 從 VCN 外部存取檔案系統。

操作模式

使用 Kerberos 和 LDAP 與檔案儲存體服務整合,您可以透過下列其中一種方式設定 Windows 檔案共用:

- 從 Windows 執行處理進行簡單 NFS 存取,無須認證。

從 Windows 執行處理掛載檔案儲存,但掛載目標上沒有其他組態。

Windows 使用者和應用程式可以在 Windows 登錄中存取已設定使用者 ID 和群組 ID 的檔案儲存,此作業模式不需要 LDAP 或 Kerberos 組態。如需詳細資訊,請參閱 Mounting File Systems From Windows Instances 。

- 不經授權即可認證使用者。

設定 Kerberos 以使用 Active Directory 認證使用者。接著,所有已認證的使用者都會使用抑制檔案儲存匯出,對應至單一使用者 ID 和群組 ID。此使用者 ID 和群組 ID 可用來授權存取檔案儲存中的檔案和資料夾。如果只需要傳輸中加密,此作業模式可以簡化組態。請參閱「Configure the Mount Target for Kerberos」和「Configure Users and Groups with NFS Export」。

- 不使用認證授權使用者。

將 Windows NFS 從屬端與 Active Directory 整合,並使用 Active Directory 中設定的 uidNumber 和 gidNumber 。

掛載目標上的 LDAP 組態對此作業模式而言並非必要。不過,若要取得授權,應考量使用者的額外群組成員身分,掛載目標上需要 LDAP 配置。請參閱「Integrate Windows NFS client with Active Directory」和「LDAP configuration」。

- 使用 Active Directory 認證及授權使用者。

在掛載目標上設定 Kerberos 和 LDAP 以實現認證和授權。如同其他模式,權限檢查 (授權) 是根據 Unix 權限 (

uid、gid等) 進行。請參閱「設定 Kerberos 的掛載目標」、「LDAP 組態」以及「Windows 中的 Unix 權限」。

關於 Kerberos、LDAP 以及 Windows Active Directory

您可以將 Kerberos 與輕量型目錄存取協定 (LDAP) 與 Oracle Cloud Infrastructure File Storage 整合,以獲得安全集中式認證和授權。Windows 使用者的 Active Directory 認證使用檔案儲存 Kerberos 和 LDAP 功能。

下列為整合 Kerberos 與 LDAP 的部分優點:

- 集中管理:組織使用者,並透過您的 Windows Active Directory Kerberos 和 LDAP 識別管理系統啟用量身訂做的存取權限。

- 安全性規範:以下列作業模式滿足安全規範需求:

- krb5 :Kerberos 認證和授權。

- krb5i :可防止攔截式攻擊和未經授權修改的完整性。

- krb5p :可防止竊聽 (傳輸中加密) 的隱私權或機密性。

- 以更多群組調整使用者:將 OCI File Storage 支援的次要 Unix 群組數目上限增加到 256 (從 16)。

- 與 Microsoft Windows Active Directory 整合:從 Active Directory 存取 OCI File Storage NFS 共用已加入 Microsoft Windows 工作站,並具備 Active Directory 使用者 (根據使用者、群組和其他使用者) 的 Unix 權限。

在 Microsoft Windows 環境中使用 Active Directory 整合的優點摘要:

- Microsoft Windows 的檔案儲存存取、Linux 和 Windows 的通用存取,以及以 Unix (使用者 ID、群組 ID 等等) 為基礎的權限。

- 使用 Active Directory 進行使用者認證。

- 請避免在運算執行處理上使用 Samba 重新匯出 OCI 檔案儲存與伺服器訊息區塊 (SMB) 協定,供 Microsoft Windows 存取。

- 使用 Active Directory 和 LDAP 來集中管理使用者。

- 啟用 Kerberos 的傳輸中加密。

Windows 的 NFS 存取限制

請考量從 Microsoft Windows 存取 NFS 的下列限制:

- NFS 協定不是 Windows 中的預設和原生檔案共用協定。與 SMB 相較,個別執行處理觀察到的效能可能較慢。如果效能有差異,則會從 NFS 從屬端角度來看,對於從 Oracle Cloud Infrastructure File Storage 服務提供的效能沒有影響。

- 限於未支援存取控制清單 (ACL) 的 Unix 權限。

- 僅限國際字元支援 (無 Unicode)。如需有限的國際字元集支援,請參閱 mount command 。

關於必要產品、服務及角色

此解決方案需要下列產品與服務:

- Oracle Cloud Infrastructure (OCI)

- OCI 檔案儲存

- 作用中目錄

- LDAP

這些是每項產品與服務所需的角色。

| 產品或服務名稱:權限 | 需要 ... |

|---|---|

| Oracle Cloud Infrastructure :區間中的權限。如果權限被區分為不同角色,請聯絡適當的管理員以執行任務。 |

|

| Active Directory :將權限寫入 Active Directory | 建立使用者、新增使用者屬性,以及建立電腦帳號。 |

| LDAP:具備 LDAP DN 和密碼的 Active Directory 使用者 |

在掛載目標上設定 LDAP。 掛載目標需要具備最低唯讀權限的使用者,才能使用 LDAP 讀取使用者、群組以及相關屬性。 |

請參閱 Oracle 產品、解決方案和服務,以取得您需要的內容。