在 OCI 多雲端架構中無縫解析 DNS 記錄

對於在 Oracle Cloud Infrastructure (OCI) 多雲端架構中執行的工作負載,在 Azure 中執行的服務可以無縫解析 OCI 中代管的 DNS 記錄。

架構

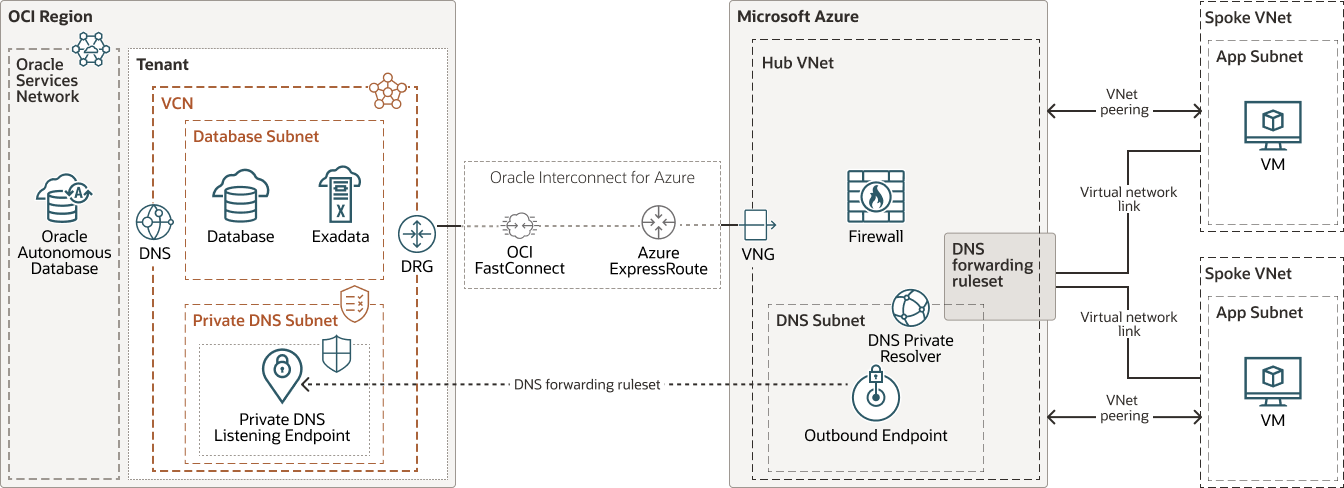

此架構支援在不同拓撲的 Oracle Cloud Infrastructure (OCI) 和 Microsoft Azure 中執行的多雲端工作負載,包括分割堆疊、工作負載行動性、應用程式對應用程式整合、平台整合的 SaaS,以及資料分析管線。

中心 VNet 會代管 DNS 轉送規則集。透過使用 Azure DNS 專用解析器,支點 VNets (連結到 DNS 轉送規則集) 可以解析 OCI 網域。這可透過兩種方式簡化 DNS 設計:

- 無需手動更新 Azure 中的 OCI 記錄。

- 集中式 DNS 轉送規則集可服務不同的 Azure 網幅 VNets。

此架構假設已使用 Oracle Interconnect for Microsoft Azure 建立 OCI 與 Azure 之間的連線。

下圖說明架構:

dns-resolve-oci-azure-oracle.zip

此架構具有下列 Oracle 元件:

- 租用戶

租用戶是 Oracle 在您註冊 Oracle Cloud Infrastructure 時在 Oracle Cloud 內設定的安全隔離分割區。您可以在您租用戶的 Oracle Cloud 中建立、組織及管理您的資源。租用戶與公司或組織同義字。通常,公司會有單一租用戶,並反映該租用戶內的組織結構。單一租用戶通常與單一訂閱關聯,而單一訂閱通常只有一個租用戶。

- 地區

Oracle Cloud Infrastructure 區域是包含一或多個資料中心 (稱為可用性網域) 的本地化地理區域。區域與其他區域無關,且遠距離可加以區分 (跨國家,甚至是大陸)。

- 虛擬雲端網路 (VCN) 和子網路

VCN 是您在 Oracle Cloud Infrastructure 區域中設定的可自訂軟體定義網路。就像傳統資料中心網路一樣,VCN 可讓您完整控制網路環境。VCN 可以有多個非重疊的 CIDR 區塊,您可以在建立 VCN 之後加以變更。您可以將 VCN 分割成子網路,子網路可以限定為區域或可用性網域。每個子網路都是由不與 VCN 中其他子網路重疊的連續位址範圍所組成。您可以在建立子網路後變更其大小。子網路可以是公用或專用。

- 路由表格

虛擬路由表包含規則,可將流量從子網路路由至 VCN 外部的目的地,通常透過閘道。

- 安全清單

您可以為每個子網路建立安全規則,指定子網路中必須允許進出的流量來源、目的地和類型。

- 網路安全群組 (NSG)

網路安全群組 (NSG) 可作為雲端資源的虛擬防火牆。透過 Oracle Cloud Infrastructure 的零信任安全模型,所有流量都會被拒絕,您可以控制 VCN 內的網路流量。NSG 由一組傳入和傳出安全規則組成,這些規則只適用於單一 VCN 中的一組指定 VNIC。

- 動態路由閘道 (DRG)

DRG 是一個虛擬路由器,可在 VCN 與區域外部網路之間 (例如另一個 Oracle Cloud Infrastructure 區域中的 VCN、內部部署網路或其他雲端提供者中的網路) 提供相同區域 VCN 之間的專用網路流量路徑。

- 專用 DNS 解析器

專用 DNS 解析器會回答 VCN 的 DNS 查詢。專用解析器可以配置為使用檢視和區域,以及定義如何回應 DNS 查詢的條件轉送規則。

- 監聽端點

監聽端點會從 VCN 內或其他 VCN 解析器、其他雲端服務提供者的 DNS (例如 AWS、GCP 或 Azure) 或從您內部部署網路的 DNS 收到查詢。建立之後,監聽端點就不需要進一步的組態。

- 適用於 Microsoft Azure 的 Oracle Interconnect

適用於 Microsoft Azure 的 Oracle Interconnect 建立網路連結,這是 OCI 和 Microsoft Azure 之間網路流量的高效能、低延遲、低抖動專用通道連線。Oracle 已與 Microsoft 合作,在全球指定的 OCI 區域集合中提供此連線。

當您註冊 Oracle Database Service for Microsoft Azure 時,服務會將您資料庫資源的專用連線設定為帳戶連結程序的一部分。

此架構具有下列 Microsoft Azure 元件:

- 虛擬網路 (VNet) 和子網路

VNet 是您在 Microsoft Azure 中定義的虛擬網路。VNet 可以有多個非重疊的 CIDR 區塊子網路,您可以在建立 VNet 之後新增這些子網路。您可以將 VNet 區隔成子網路,這些子網路可限定為區域或可用性區域。每個子網路都是由不與 VNet 中其他子網路重疊的連續位址範圍所組成。使用 VNet 以邏輯方式將您的 Azure 資源隔離在網路層次。

- DNS 專用解析器

Azure Private DNS 為您的虛擬網路提供可靠且安全的 DNS 服務。Azure Private DNS 可管理及解析虛擬網路中的網域名稱,而不需要設定自訂 DNS 解決方案。

- DNS 轉寄規則集

DNS 轉送規則集可讓您指定一或多個自訂 DNS 伺服器,以回答特定 DNS 命名空間的查詢。規則集中的個別規則決定了這些 DNS 名稱的解析方式。規則集也可以連結至一或多個虛擬網路,讓 VNets 中的資源使用您設定的轉送規則。

- 輸出端點

解析器的輸出端點會根據 DNS 轉送規則集處理 DNS 查詢。

- 虛擬網路連結

當您將規則集連結至虛擬網路時,該虛擬網路內的資源會使用規則集中啟用的 DNS 轉送規則。連結的虛擬網路不需要與輸出端點存在的虛擬網路對等,但這些網路可以設定為對等網路。

建議

您的需求可能與此處描述的架構不同。

- 安全

將網路安全群組 (NSG) 指定給 OCI 監聽端點,並且在拒絕所有安全態勢之後設定安全群組,只允許 Azure 輸出 IP 和 DNS 連接埠 UDP:53。

- 高可用性

此架構顯示簡化的 Azure 設計。在生產部署中,請確定您的設計遵循 Azure 高可用性最佳實務。在 OCI 中,建議您使用 OCI DNS 監聽端點的區域子網路。

- 架構

在 Azure 和 OCI 中建立專用子網路,以代管 DNS 輸出端點和監聽端點。對於進階 OCI 網路設計,請考慮使用專用 OCI DNS 解析器搭配自訂專用檢視。

注意事項

實作多雲端 DNS 解析架構時,請注意 DNS 架構的總成本取決於下列 Azure 資源的成本:

- Azure DNS 專用解析器輸出端點

- Azure DNS 專用解析器規則集

- DNS 查詢 / 月

部署

- 在 OCI VCN 的 DNS 解析器中建立監聽端點。

- 在 Azure 中心 VNet 中建立 DNS 專用解析器並設定輸出端點。

- 建立 DNS 轉送規則集。

- 設定上一個步驟中建立的外送端點。

- 建立網幅 VNets 的虛擬網路連結。

- 從下表設定規則。請注意,這些通常是必要的規則,特定 OCI 服務可能需要其他規則。

| 網域名稱 * | 目的地 IP:連接埠 | 使用 |

|---|---|---|

| <oci-region-identifier>.oraclevcn.com. | OCI 監聽端點 IP。連接埠 53 | VCN DNS 主機名稱 |

| <oci-region-identifier>.oraclecloudapps.com. | OCI 監聽端點 IP。連接埠 53 | Oracle 工具 (Apex、DB 動作) |

| <oci-region-identifier>.oraclecloud.com. | OCI 監聽端點 IP。連接埠 53 | 資料庫連線 |

* 如需有關區域與可用性網域的最新資訊,請參閱區域與可用性網域。