使用彈性的網路負載平衡器,以 Cisco 威脅防禦來保護工作負載

「安全防火牆威脅防火牆虛擬」可將 Cisco 的新一代防火牆功能帶到虛擬化環境,讓安全原則能夠遵循整個實體、虛擬和雲端環境之間的工作負載。

Cisco Secure Firewall 支援 Oracle Cloud Infrastructure (OCI) 平台來實行其新一代的安全功能,例如應用程式可見性和控制、入侵預防系統、進階惡意軟體保護、URL 篩選以及虛擬專用網路。您也可以提供 Cisco Talos 威脅情報研究團隊來啟用安全性智慧摘要。

架構

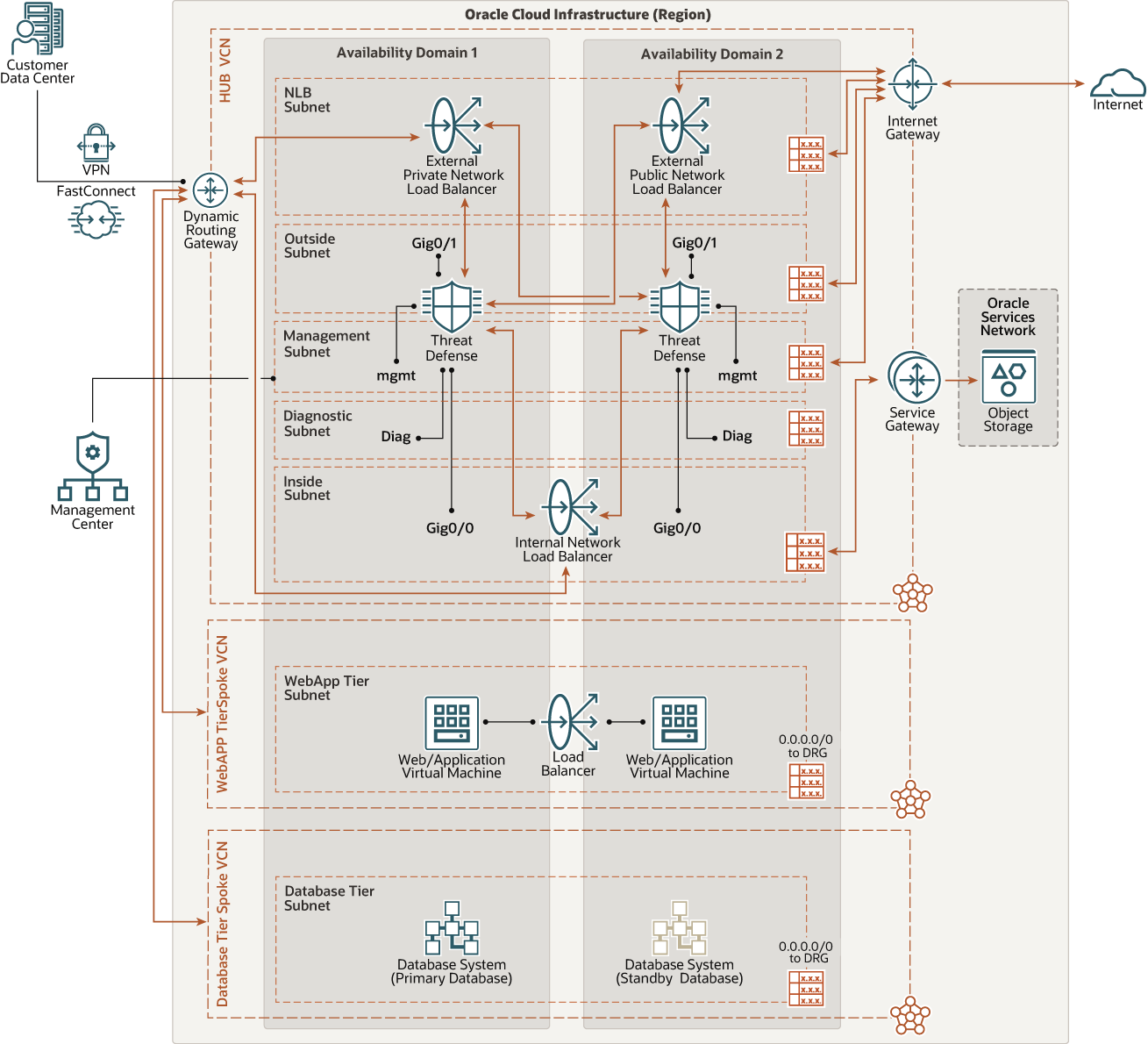

此參照架構說明組織如何使用 Cisco Threat Defense Firewall 搭配彈性的網路負載平衡器和動態路由閘道增強功能,保護 Oracle Cloud Infrastructure (OCI) 中部署的 Oracle 應用系統 (例如 Oracle E-Business Suite 和 PeopleSoft)。

為了保護這些流量,Oracle 建議您使用專用的虛擬雲端網路 (VCN) 區隔網路,其中流量是透過傳輸中樞遞送並連線至多個不同的網路 (網輻)。請確定已在彈性網路負載平衡器之間部署多個威脅防禦執行處理 (視為三明治拓樸)。所有流量 (不論是從網際網路到企業內部部署或從 Oracle Services Network) 都會透過 Cisco Secure Firewall 的多層威脅預防技術遞送。

在應用程式的每層虛擬雲端網路 (VCN) 中部署作為網幅的每一層。中樞 VCN 包含 Cisco Threat Defense 防火牆主動-主動叢集、Oracle 網際網路閘道、動態路由閘道 (DRG)、Oracle Service 閘道,以及內部和外部彈性網路負載平衡器。

中樞 VCN 會透過 DRG 連線至網幅 VCN。所有網幅流量都會使用路由表規則,利用彈性網路負載平衡器將 DRG 的流量遞送至中樞,以供 Cisco Threat Defense Firewall 叢集進行檢查。

在 Cisco Secure Firewall 部署中,您可以使用安全防火牆管理中心來管理威脅防禦。管理中心透過安全威脅防衛提供完整且統一的管理。輕鬆管理防火牆以控制應用程式,以調查和修正惡意軟體故障。

下圖說明此參考架構。

每個流量都會確保在 Cisco 威脅防火牆上開啟網路位址轉譯 (NAT) 和安全原則。

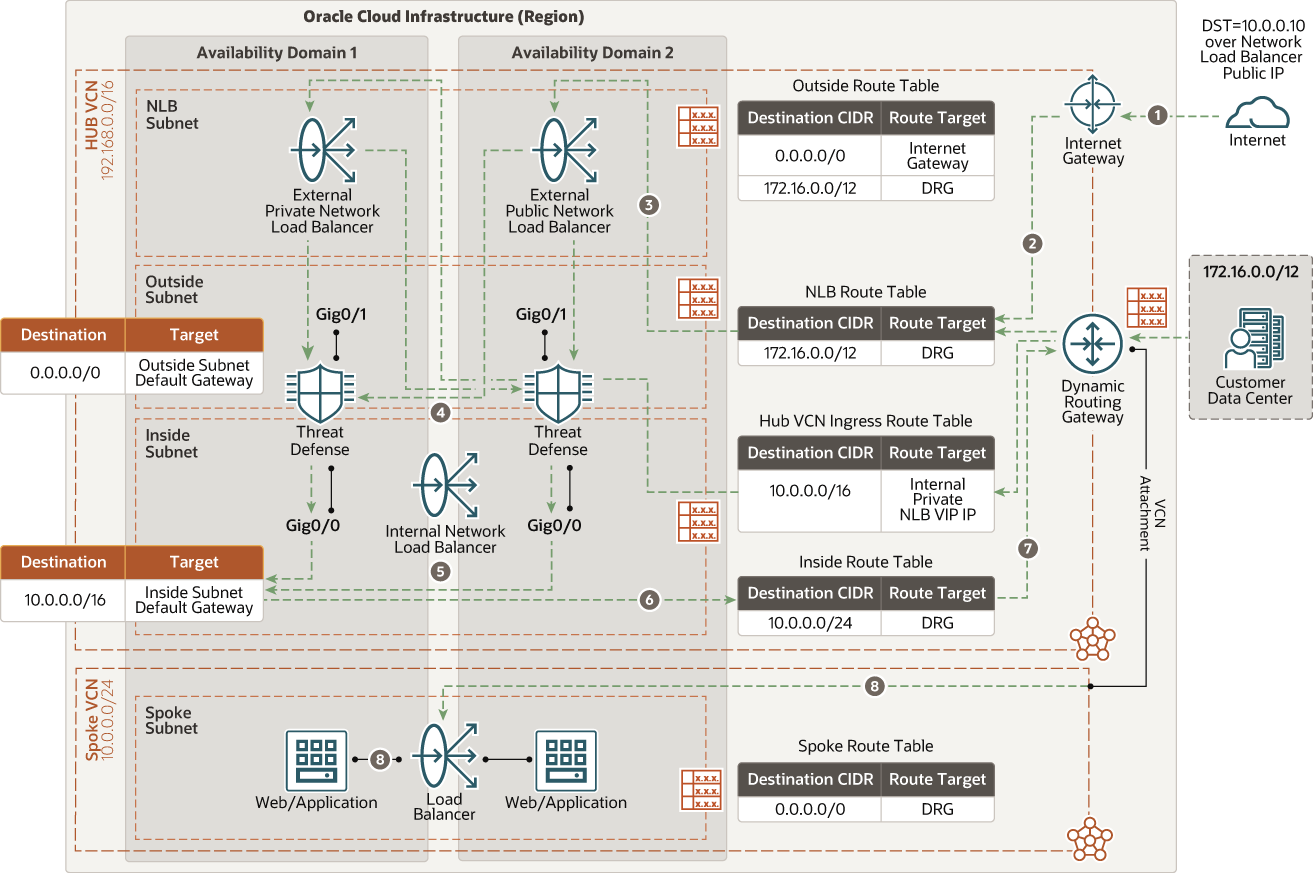

North-south 輸入流量

下圖說明一般-south 輸入流量如何從網際網路和遠端資料中心存取 Web 應用程式層。

cisco_nlb_north_south_inbound.png 圖解描述

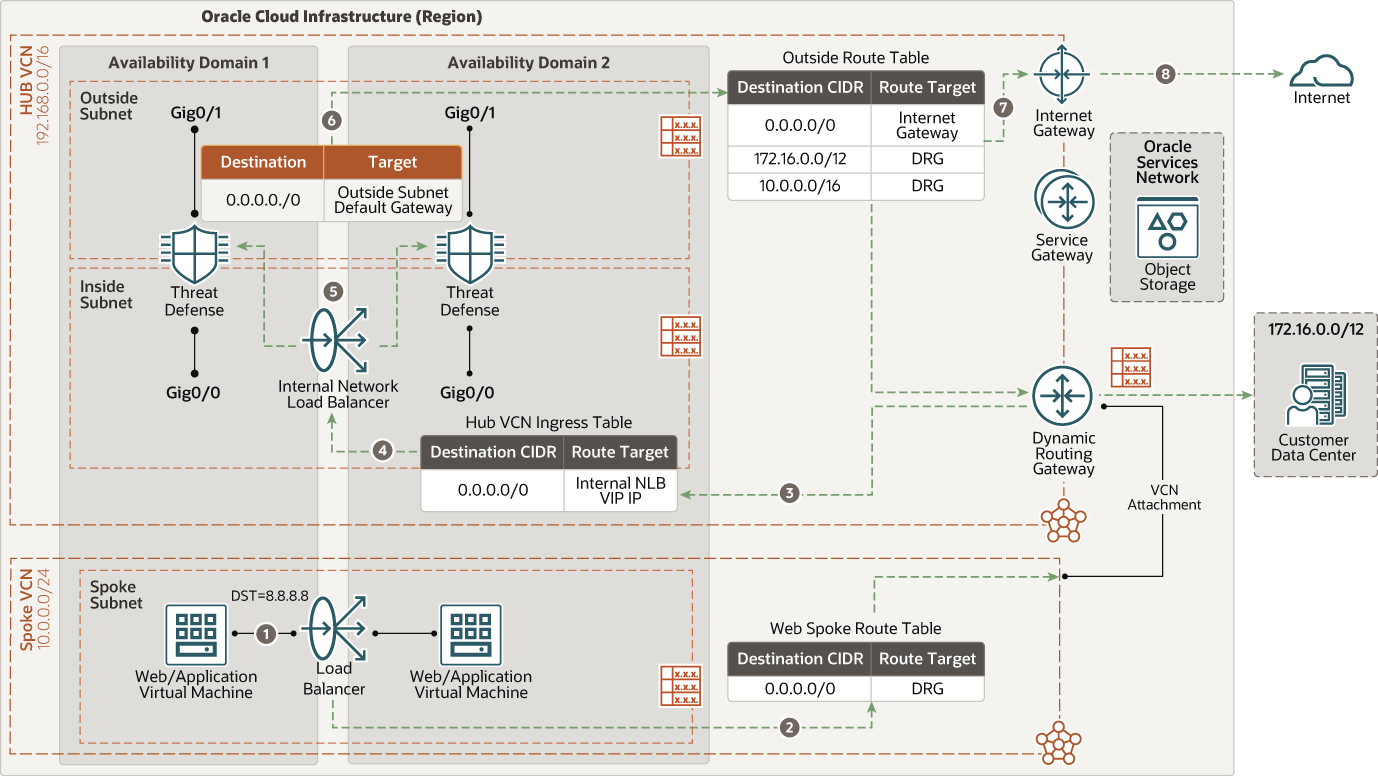

North-south 輸出流量

下圖說明從 Web 應用程式和資料庫層到網際網路的外送連線如何提供外部 Web 服務的軟體更新和存取權。

cisco_nlb_north_south_outbound.png 圖解描述

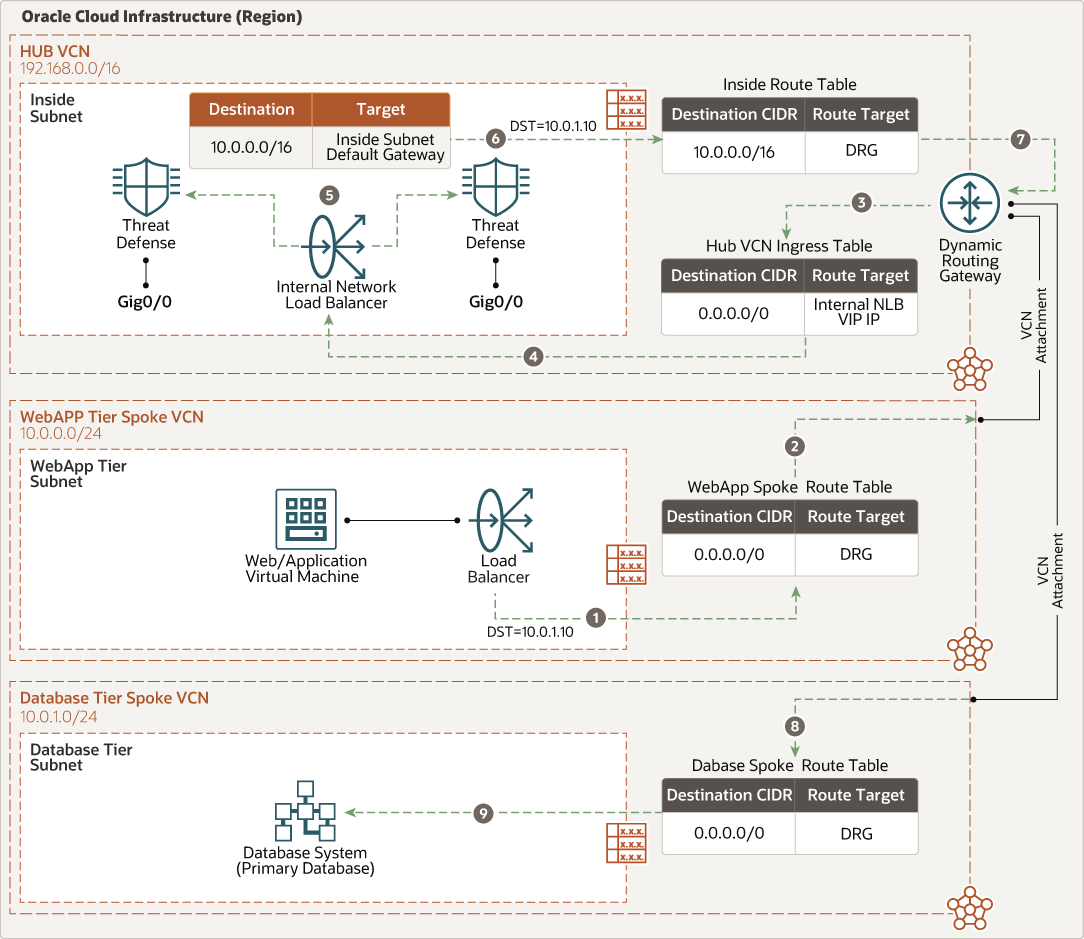

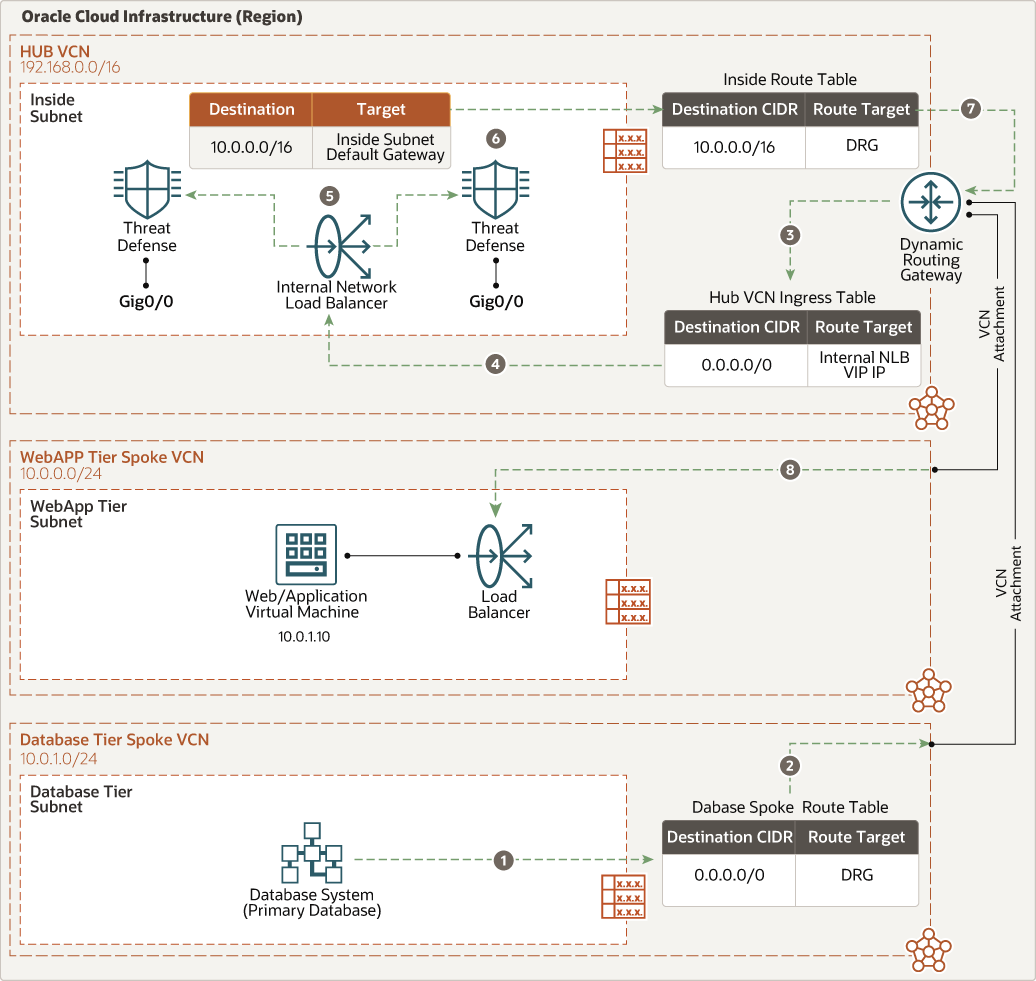

復原-重量流量 (Web 至資料庫)

下圖說明流量如何從 Web 應用程式移至資料庫層。

cisco_nlb_east_west_web_db.png 圖解描述

復原-重量流量 (資料庫至 Web)

下圖說明流量如何從資料庫層移至 Web 應用程式。

cisco_nlb_east_west_db_web.png 圖解描述

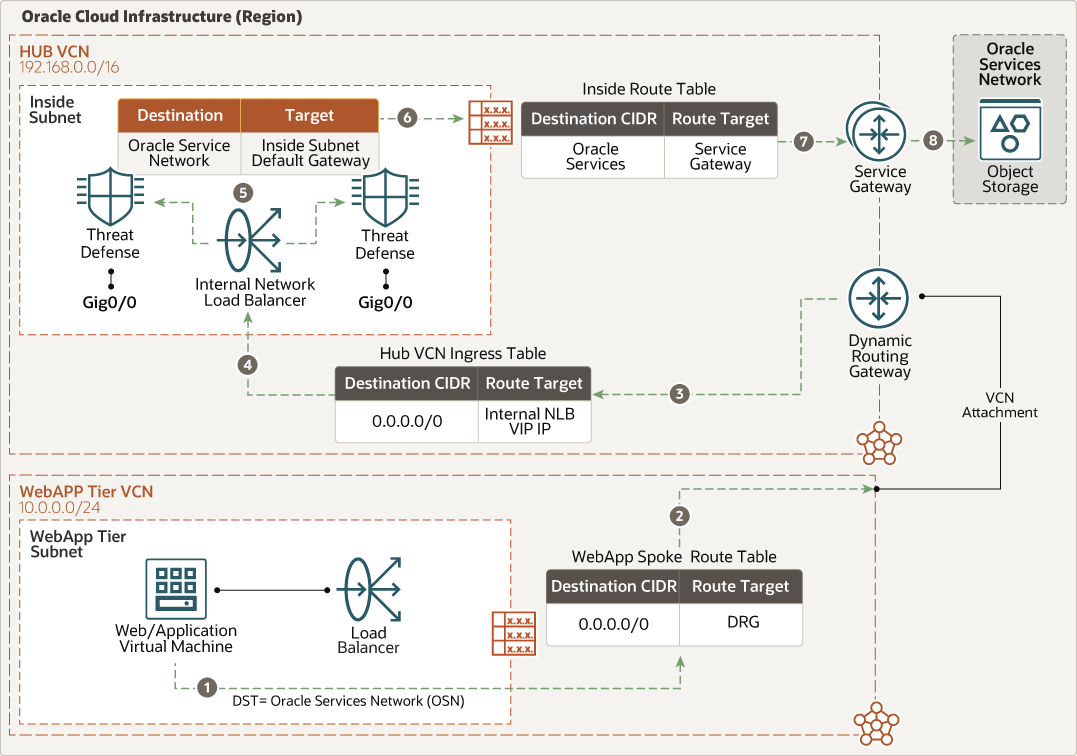

復原-重量流量 (Web 應用程式至 Oracle Services Network)

下圖說明流量如何從 Web 應用程式移至 Oracle Services Network。

cisco_nlb_east_west_webapp_osn.png 圖解描述

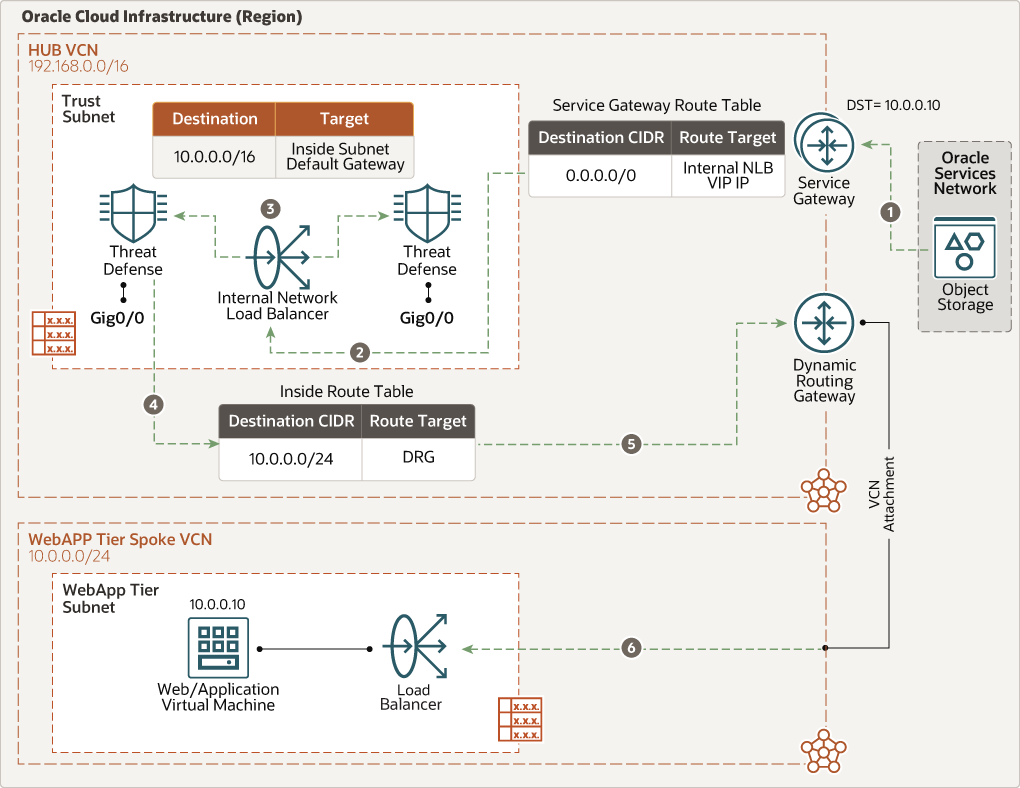

復原測試流量 (Oracle Services Network 至 Web 應用程式)

下圖說明流量如何從 Oracle Services Network 移至 Web 應用程式。

cisco_nlb_east_west_osn_webapp.png 圖解描述

- Cisco 安全防火牆威脅防禦虛擬

Cisco Secure Firewall Threat Defense Virtual 在虛擬機器 (VM) 形式提供相同的實體防火牆功能,提供內嵌網路安全性與威脅預防公用和私有雲。

- Oracle E-Business Suite 或 PeopleSoft 應用程式層

由 Oracle E-Business Suite 或 PeopleSoft 應用程式伺服器和檔案系統組成。

- Oracle E-Business Suite 或 PeopleSoft 資料庫層

由 Oracle Database 組成,但不限於 Oracle Exadata Database Cloud 服務或 Oracle Database 服務。

- 區域

OCI 區域是包含一或多個資料中心 (稱為可用性網域) 的本地化地理區域。區域與其他區域無關,而且大型距離可以區隔 (跨國家或甚至洲)。

- 可用性網域

可用性網域是區域內獨立的獨立資料中心。每個可用性網域中的實體資源都會與其他可用性網域中的資源隔離,以提供容錯。可用性網域不會共用基礎設施 (例如電力或散熱冷卻系統) 或內部可用性網域網路。因此,一個可用網域發生故障並不會影響該區域中的其他可用網域。

- 容錯域

容錯域是可用性網域內的一組硬體和基礎設施。每個可用性網域都有三個具有獨立電源和硬體的容錯域。當您將資源分配到多個容錯域時,應用程式可能會容許容錯域內的實體伺服器故障、系統維護和電源故障。

- 虛擬雲端網路 (VCN) 和子網路

VCN 是您在 OCI 區域中設定的可自訂軟體定義網路。VCN 就像傳統資料中心網路一樣,可讓您完整控制網路環境。VCN 可以有多個非重疊的 CIDR 區塊,供您在建立 VCN 之後變更。您可以將 VCN 區隔為子網路,子網路範圍可為區域或可用性網域。每個子網路均包含一個未與 VCN 中其他子網路重疊的連續位址範圍。您可以在建立子網路之後變更子網路的大小。子網路可以是公用或專用。

- 中樞 VCN

Hub VCN 是部署 Cisco 威脅防火牆的集中式網路。它提供所有網幅 VCN、OCI 服務、公用端點與從屬端以及企業內部部署資料中心網路的安全連線。

- 應用程式層網幅 VCN

應用程式層網幅 VCN 包含代管 Oracle E-Business Suite 或 PeopleSoft 元件的專用子網路。

- 資料庫層網幅 VCN

資料庫層網幅 VCN 包含代管 Oracle 資料庫的專用子網路。

- 負載平衡器

OCI 負載平衡服務提供自動化的流量分配,從單一進入點到後端的多部伺服器。

- 彈性網路負載平衡器

OCI 的彈性網路負載平衡器提供虛擬雲端網路中從一個進入點到多個後端伺服器的自動化流量分配。它會在連線層次作業,負載平衡器會根據 Layer3/Layer4 (IP 協定) 資料,將內送從屬端連線狀況良好的後端伺服器連線。

- 安全清單

您可以為每個子網路建立安全規則,以指定子網路中必須允許的來源、目的地以及流量類型。

- 路由表

虛擬路由表包含將流量從子網路路由至 VCN 外部之目的地的規則,通常會透過閘道。在 Hub VCN 中,您有下列路由表:

- 連附至管理子網路的管理路由表具有連線至網際網路閘道的預設路由。

- 連附至外部子網路的外部路由表或預設 VCN,以將流量從中樞 VCN 遞送至網際網路或內部部署目標。

- 此路由表也有指向您使用動態路由閘道之內部部署子網路的進入記錄。此組態可確保未來的原生網路位址轉譯支援期間不會發生流量中斷。

- 此路由表也包含透過動態路由閘道進行之每個網幅 VCN CIDR 區塊路由的項目。

- 連附至內部子網路的路由表內部透過動態路由閘道指向網幅 VCN 的 CIDR 區塊。

- 診斷路由表已連附至要傳送流量的 CIDR 區塊。

- NLB 路由表已透過動態路由閘道連附至指向內部部署子網路 CIDR 區塊的 nlb 子網路。

- Hub VCN Ingress 路由表會連附至集線器 VCN 附件,以透過動態路由閘道將任何內送流量從網幅 VCN 傳送至內部網路負載平衡器。

- 對於透過動態路由閘道連附至集線器的每個網幅,都會定義不同的路由表並連附至關聯的子網路。該路由表會透過內部彈性網路負載平衡器將所有流量 (0.0.0.0/0) 從關聯的網幅 VCN 轉送至動態路由閘道,或者您也可以在精細層次定義它。

- 連附至 Oracle 服務閘道的 Oracle 服務閘道路由表,以進行 Oracle Service Network 通訊。該路由會將所有流量 (0.0.0.0/0) 轉送至介面 IP 內的 Cisco Threat Defense Firewall。

- 若要維護流量對稱,也會將路由新增至每個 Cisco Threat Defense Firewall,以將網幅流量的 CIDR 區塊指向內部 (內部) 子網路的預設閘道 IP (Hub VCN 上子網路中可用的預設閘道 IP) 和指向外部子網路預設閘道 IP 的預設 CIDR 區塊 (0.0.0.0/0)。

- 網際網路閘道

網際網路閘道可讓 VCN 中的公用子網路與公用網際網路之間的流量。

- NAT 閘道

NAT 閘道可讓 VCN 中的專用資源存取網際網路上的主機,而不會對內送網際網路連線暴露這些資源。

- 動態路由閘道 (DRG)

DRG 是一個虛擬路由器,可提供 VCN 與區域外部網路 (例如另一個 OCI 區域中的 VCN、內部部署網路或另一個雲端提供者中的網路) 之間的專用網路流量路徑。

- 服務閘道

服務閘道可讓您從 VCN 存取其他服務,例如 OCI Object Storage。從 VCN 到 Oracle 服務的流量會透過 Oracle 網路結構傳送,而一律不會周遊網際網路。

- FastConnect

OCI FastConnect 可讓您輕鬆建立資料中心與 OCI 之間的專用專用連線。與網際網路連線相比,FastConnect 提供較高寬度的選項和更可靠的網路體驗。

- 虛擬網路介面卡 (VNIC)

OCI 資料中心內的服務具備實體網路介面卡 (NIC)。VM 執行處理使用與實體 NIC 關聯的虛擬 NIC (VNIC) 進行通訊。每個執行處理都有一個在啟動期間自動建立並連附的主要 VNIC,而且可以在執行處理的存留期間使用。DHCP 僅提供給主要 VNIC。您可以在執行處理啟動後新增次要 VNIC。設定每個介面的靜態 IP。

- 專用 IP

用以處理執行處理的專用 IPv4 位址和相關資訊。每個 VNIC 都有主要專用 IP,您可以新增和移除次要專用 IP。執行處理上的主要專用 IP 位址會在執行處理啟動期間連附,而且不會在執行處理存留期間變更。次要 IP 也屬於 VNIC 子網路的相同 CIDR。次要 IP 可作為浮動 IP 使用,因為它可以在相同子網路內不同執行處理上的不同 VNIC 之間移動。您也可以使用它作為不同的端點來代管不同的服務。

- 公用 IP

網路服務會定義 Oracle 選擇且對應至專用 IP 的公用 IPv4 位址。公用 IP 具有下列類型:

- 臨時:此位址為暫時位址,存在於執行處理的存留期間。

- 保留:此位址在執行處理存留時間之後仍然存在。您可以將它取消指定,然後重新指定給另一個執行處理。

- 來源和目的地檢查

每個 VNIC 都會針對其網路流量執行來源和目的地檢查。停用此旗標可讓「Cisco 威脅防火牆」處理未定位到防火牆的網路流量。

- 運算型態

運算執行處理的資源配置指定配置給執行處理的 CPU 數目和記憶體大小。運算資源配置也會決定運算執行處理可用的 VNIC 數目和最大頻寬。

建議

- VCN

建立 VCN 時,請根據計畫連附至 VCN 中子網路的資源數目,判斷所需的 CIDR 區塊數目和各個區塊的大小。使用標準專用 IP 位址空間內的 CIDR 區塊。

選取未與想要設定專用連線之任何其他網路 (在 Oracle Cloud Infrastructure 中、您的內部部署資料中心或其他雲端提供者) 重疊的 CIDR 區塊。

建立 VCN 之後,您可以變更、新增及移除其 CIDR 區塊。

設計子網路時,請考量您的流量和安全需求。將特定層或角色內的所有資源連附至可作為安全界限的相同子網路。

使用區域子網路。

視需要連附網幅 VCN,以便將流量傳送至中樞 VCN Cisco 威脅防火牆。定義動態路由閘道的目的地和來源防火牆路由表至每個 VCN 連附項。

- Cisco Firewall 管理中心

- 選擇管理中心模型時,請考慮其所管理的威脅防衛裝置數目。

- 預估威脅防禦裝置同時產生的日誌量,並確保管理中心設計用來處理該磁碟區。

- 若要判斷部署的正確模型,請參閱資料表。

- Cisco 安全威脅防火牆

- 威脅防衛至少需要四個介面。

- 部署主動-主動叢集,並視需要新增更多執行處理。

- 選取適當的 OCI 資源配置。資源配置是一個樣板,決定配置給執行處理的 CPU 數目、記憶體大小以及其他資源。FTDv 支援下列 OCI 資源配置類型:

*在 OCI 中,1 oCPU 等於 2 vCPU。OCI 資源配置 OCPU * RAM 介面 VM.Standard2.4 4 60 GB 最小值 4,最大值 4 VM.Standard2.8 8 120 GB 最小值 4,最大值 8

- 防火牆連線

- 安全防火牆管理中心和威脅防禦使用 TCP 連接埠 8305 彼此通訊。確定連接埠已開啟供內部管理通訊使用。

- 如果您要建立 OCI 中代管的部署,請建立專用子網路以進行管理。

- 您可以使用安全清單或 NSG 來限制連接埠 443 (適用於 GUI 存取) 的內送存取,以及源自網際網路以管理安全原則的 22 (適用於 CLI 存取),以及檢視日誌和事件。

- Firepower 設備預設會設定為使用連接埠 443/tcp (HTTPS) 和 80/tcp (HTTP) 連線至網際網路。如果您不想讓設備直接存取網際網路,可以設定代理主機伺服器。

- 防火牆策略

如需必要安全原則、連接埠和協定的最新資訊,請參閱「瀏覽詳細資訊」一節中的防火牆文件。保持最新狀態可確保您已設定在 Cisco 威脅防火牆執行處理上啟用必要的網路位址轉譯原則。

注意事項

使用 Cisco Threat Defense 防火牆保護 OCI 上的 Oracle E-Business Suite 或 PeopleSoft 工作負載時,請考慮下列因素:

- 效能

- 選取由運算資源配置決定的適當執行處理大小,以決定可用的傳輸量上限、CPU、RAM 以及介面數目。

- 組織需要知道哪些流量類型周遊環境、決定適當的風險等級,並視需要套用適當的安全性控制。不同的已啟用安全性控制組合會影響效能。

- 考慮新增 FastConnect 或 VPN 服務的專用介面。

- 請考慮使用大型運算資源配置來提高傳輸量和存取更多網路介面。

- 執行效能測試以驗證設計,可維持必要的效能和傳輸量。

- 請使用下列測量結果作為準則:

若要更加瞭解這些效能數字,請參閱本「參照架構」的「瀏覽更多」主題中參照的「Cisco 威脅防禦資料表」。

測量結果 FTDv5 FTDv10 FTDv20/30 FTDv50/100 OCI 資源配置類型 VM.Standard2.4 VM.Standard2.4 VM.Standard2.4 VM.Standard2.4 傳輸量:FW + AVC (1024B) 100 Mbps 1 Gbps 1.2 Gbps 2.4 Gbps 傳輸量:FW + AVC + IPS (1024B) 100 Mbps 1 Gbps 1.2 Gbps 2.4 Gbps 總產出:FW + AVC (450B) 100 Mbps 410 Mbps 410 Mbps 920 Mbps 傳輸量:FW + AVC + IPS (450B) 100 Mbps 390 Mbps 390 Mbps 910 Mbps 並行階段作業數目上限 250,000 250,000 250,000 2M 新階段作業上限 (每秒) 4900 4900 4900 10,000 VPN 對等上限 250 250 250 10,000 IPSec VPN 傳輸量 (1024B) TCP (含快速路徑) 100 Mbps 1 Gbps 1.2 Gbps 1.5 Gbps

- 安全

在 OCI 中部署 Cisco Firepower Management Center 可讓您集中設定安全原則組態及監督所有實體和虛擬 Cisco 威脅防火牆

- 使用狀態

- 將架構部署到不同的地理區域,以獲得最大的備援。

- 使用相關組織網路設定站對站 VPN,以與企業內部部署網路進行備援連線。

- 成本

Cisco Threat Defense 防火牆和 Cisco Firepower Management Center 提供優質授權 (BYOL)。從 Firepower Management Center 設定安全服務的所有授權權益。如需如何管理授權的詳細資訊,請參閱 Firepower Management Center 配置指南中的 Licensing the Firepower System。

部署

- 使用 Oracle Cloud Marketplace 中的堆疊進行部署:

- 如架構圖表所示,設定必要的網路基礎架構。

- 在您的環境中部署應用程式 (Oracle E-Business Suite 或 PeopleSoft)。

- Oracle Cloud Marketplace 針對不同的組態和授權需求提供多個清單。例如,下列清單功能會自備授權 (BYOL)。針對您選擇的每個清單,按一下取得應用程式,然後依照畫面上的提示進行:

- 使用 GitHub 中的 Terraform 程式碼部署:

- 移至 GitHub 儲存區域。

- 將儲存區域複製或下載到您的本機電腦。

- 依照

README文件中的指示進行。

探索更多

深入瞭解此架構的功能及相關資源。

Oracle Cloud Infrastructure 參考資料:

- Oracle Cloud Infrastructure 的最佳做法架構

- Oracle Cloud Infrastructure 安全性指南

- 深入瞭解如何在 Oracle Cloud Infrastructure 上部署 Oracle E-Business Suite

- 深入瞭解在 Oracle Cloud Infrastructure 上部署 PeopleSoft

- 瞭解如何建置彈性網路負載平衡器