| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Oracle Solaris の管理: IP サービス Oracle Solaris 10 1/13 Information Library (日本語) |

| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Oracle Solaris の管理: IP サービス Oracle Solaris 10 1/13 Information Library (日本語) |

1. Oracle Solaris TCP/IP プロトコル群 (概要)

5. TCP/IP ネットワークサービスと IPv4 アドレス指定の構成 (作業)

10. TCP/IP と IPv4 の詳細 (リファレンス)

17. DHCP のトラブルシューティング (リファレンス)

18. DHCP コマンドと DHCP ファイル (リファレンス)

AH と ESP を使用する場合のセキュリティー上の考慮事項

Oracle Solaris 10 リリースでの IPsec の変更点

21. IP セキュリティーアーキテクチャー (リファレンス)

25. Oracle Solaris の IP フィルタ (概要)

IPsec 規格では、IPsec の動作モードとして「トランスポートモード」と「トンネルモード」という 2 つの異なるモードが定義されています。これらのモードは、パケットの符号化には影響を与えません。各モードで、パケットは AH または ESP、あるいはその両方によって保護されます。内側のパケットが IP パケットである場合に、モードによってポリシーの適用方法が次のように異なります。

トランスポートモードでは、外側のヘッダーによって、内側の IP パケットを保護する IPsec ポリシーが決まります。

トンネルモードでは、内側の IP パケットによって、その内容を保護する IPsec ポリシーが決まります。

トランスポートモードでは、外側のヘッダー、次のヘッダー、および次のヘッダーでサポートされるすべてのポートを使用して、IPsec ポリシーを決定できます。実際、IPsec は 2 つの IP アドレスの間で異なるトランスポートモードポリシーを適用でき、ポート単位まで細かく設定できます。たとえば、次のヘッダーが TCP であれば、ポートをサポートするので、外側の IP アドレスの TCP ポートに対して IPsec ポリシーを設定できます。同様に、次のヘッダーが IP ヘッダーであれば、外側のヘッダーと内側の IP ヘッダーを使用して IPsec ポリシーを決定できます。

トンネルモードは IP 内 IP データグラムに対してのみ機能します。トンネルモードのトンネリングは、自宅のコンピュータから中央コンピュータに接続する場合に役立ちます。トンネルモードでは、IPsec ポリシーは内側の IP データグラムの内容に適用されます。内側の IP アドレスごとに異なる IPsec ポリシーを適用できます。つまり、内側の IP ヘッダー、その次のヘッダー、および次のヘッダーでサポートされるポートを使用して、ポリシーを適用することができます。トランスポートモードとは異なり、トンネルモードでは、外側の IP ヘッダーによって内側の IP データグラムのポリシーが決まることはありません。

したがって、トンネルモードでは、ルーターの背後にある LAN のサブネットや、そのようなサブネットのポートに対して、IPsec ポリシーを指定することができます。これらのサブネット上の特定の IP アドレス (つまり、ホスト) に対しても、IPsec ポリシーを指定することができます。これらのホストのポートに対しても、固有の IPsec ポリシーを適用できます。ただし、トンネルを経由して動的ルーティングプロトコルが実行されている場合は、サブネットやアドレスは選択しないでください。ピアネットワークでのネットワークトポロジのビューが変化する可能性があるためです。そのような変化があると、静的な IPsec ポリシーが無効になります。静的ルートの構成を含むトンネリング手順の例については、「IPsec による VPN の保護 (タスクマップ)」を参照してください。

Oracle Solaris では、IP トンネルネットワークインタフェースにのみトンネルモードを適用できます。ipsecconf コマンドには、IP トンネルネットワークインタフェースを選択するための tunnel キーワードが用意されています。規則内に tunnel キーワードが含まれている場合は、その規則に指定されているすべてのセレクタが内側のパケットに適用されます。

トランスポートモードでは、ESP または AH、あるいはその両方を使用してデータグラムを保護できます。

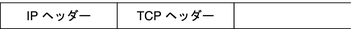

次の図は、IP ヘッダーと保護されていない TCP パケットを示します。

図 19-3 TCP 情報を伝送する保護されていない IP パケット

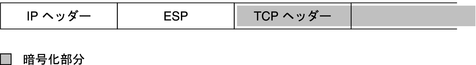

トランスポートモードで、ESP は次の図のようにデータを保護します。網かけされた領域は、パケットの暗号化された部分を示します。

図 19-4 TCP 情報を伝送する保護された IP パケット

トランスポートモードで、AH は次の図のようにデータを保護します。

図 19-5 認証ヘッダーで保護されたパケット

AH 保護では、トランスポートモードの場合でも、IP ヘッダーの大部分が保護されます。

トンネルモードでは、データグラム全体が IPsec ヘッダーの保護下にあります。図 19-3 のデータグラムは、トンネルモードでは外側の IPsec ヘッダー (この例では ESP) によって保護され、次の図のようになります。

図 19-6 トンネルモードで保護された IPsec パケット

ipsecconf コマンドには、トンネルをトンネルモードまたはトランスポートモードで設定するためのキーワードが用意されています。

ソケットごとのポリシーの詳細については、ipsec(7P) のマニュアルページを参照してください。

ソケットごとのポリシーの例については、「IPsec を使って Web 以外のトラフィックから Web サーバーを保護する方法」を参照してください。

トンネルの詳細については、ipsecconf(1M) のマニュアルページを参照してください。

トンネル構成の例については、「IPv4 を使用するトンネルモードの IPsec トンネルで VPN を保護する方法」を参照してください。