| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle® VM Server for SPARC 3.1 보안 설명서 |

1장 Oracle VM Server for SPARC 보안 개요

Oracle VM Server for SPARC에서 사용하는 보안 기능

Oracle VM Server for SPARC 제품 개요

Oracle VM Server for SPARC에 일반 보안 원칙 적용

대처 방법: Oracle VM Server for SPARC 도메인 마이그레이션 계획

대처 방법: Logical Domains Manager에 대해 권한 사용

대처 방법: Logical Domains Manager 강화

대처 방법: Logical Domains Manager 감사

위협: I/O 도메인 또는 서비스 도메인의 서비스 거부 경험

평가: I/O 도메인 또는 서비스 도메인의 서비스 거부 경험

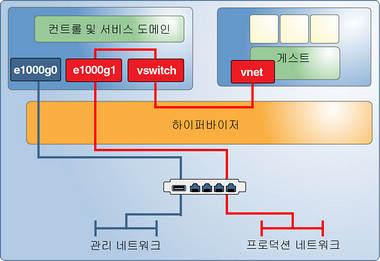

Figure 1–3은 실행 환경의 구성 요소를 나타냅니다. 각 구성 요소는 운용 게스트 도메인 실행을 위한 전체적인 플랫폼을 함께 구성하는 특정 서비스를 제공합니다. 구성 요소를 올바르게 구성하는 것은 시스템의 무결성에 매우 중요합니다.

모든 실행 환경 구성 요소는 공격자의 잠재적 대상입니다. 이 절에서는 실행 환경의 각 구성 요소에 영향을 줄 수 있는 위협에 대해 설명합니다. 일부 위협 및 대처 방법은 여러 구성 요소에 적용될 수 있습니다.

실행 환경을 조작하면 여러 가지 방법으로 제어 권한을 얻을 수 있습니다. 예를 들어, 조작된 펌웨어를 ILOM에 설치하면 I/O 도메인 내에서 모든 게스트 도메인 I/O를 스누핑할 수 있습니다. 이러한 공격은 시스템의 구성에 액세스하고 변경할 수 있습니다. Oracle VM Server for SPARC 컨트롤 도메인에 대한 제어 권한을 얻은 공격자는 시스템을 마음대로 재구성할 수 있으며, I/O 도메인에 대한 제어 권한을 얻은 공격자는 연결된 저장소(부트 디스크 등)를 변경할 수 있습니다.

ILOM 또는 실행 환경의 도메인에 성공적으로 침입한 공격자는 해당 도메인에서 사용 가능한 모든 데이터를 읽고 조작할 수 있습니다. 이 액세스 권한은 네트워크를 통해 또는 가상화 스택의 오류로 부여될 수 있습니다. 대개 ILOM 및 도메인은 직접 공격할 수 없으므로 이러한 공격은 감행하기가 어렵습니다.

실행 환경의 조작으로부터 보호하기 위한 대처 방법은 표준 보안 방식이며 모든 시스템에서 구현되어야 합니다. 표준 보안 방식은 실행 환경에 대한 추가 보호망을 제공하여 침입 및 조작의 위험을 줄여줍니다.

시스템에서 실행되는 응용 프로그램에 필요한 계정만 만들어야 합니다.

관리에 필요한 계정은 키 기반 인증 또는 강력한 암호로 보안을 유지해야 합니다. 이러한 키 또는 암호는 다른 도메인과 공유해서는 안됩니다. 또한 특정 작업 수행을 위해 두 단계 인증 또는 “두 사람 규칙”을 구현하는 것이 좋습니다.

시스템에서 명령 실행의 완전한 추적 및 책임을 확보하려면 root와 같은 계정에 대해 익명 로그인을 사용하지 마십시오. 대신 권한을 사용하여 개별 관리자에게 수행이 허용된 기능에 대한 액세스 권한만 부여하십시오. 관리 네트워크 액세스에서는 항상 SSH와 같은 암호화를 사용하고 관리자의 워크스테이션은 최상위 보안 시스템으로 취급하십시오.

시스템에 설치된 모든 소프트웨어가 악용될 수 있으므로 필요한 소프트웨어만 설치하여 침입 가능성을 최소화하십시오.

최소한의 Oracle Solaris OS 설치와 함께, 공격에 대해 소프트웨어를 “강화”하도록 소프트웨어 패키지를 구성하십시오. 먼저, 제한된 네트워크 서비스를 실행하여 SSH를 제외한 모든 네트워크 서비스를 효과적으로 사용 안함으로 설정합니다. 이 정책은 Oracle Solaris 11 시스템에서 기본 동작입니다. Oracle Solaris OS 보안 방법에 대한 자세한 내용은 Solaris Security Page를 참조하십시오.

필요에 따라 운용 응용 프로그램은 다른 시스템에 연결되며 결과적으로 외부 공격에 더 많이 노출됩니다. 실행 환경의 일부인 도메인에 운용 응용 프로그램을 배포하지 마십시오. 대신 추가 권한이 없는 게스트 도메인에만 배포하십시오.

실행 환경은 이러한 게스트 도메인에 대해 필요한 기반구조만 제공해야 합니다. 실행 환경을 운용 응용 프로그램에서 분리하면 관리 권한에서 세밀도를 구현할 수 있습니다. 운용 게스트 도메인 관리자는 실행 환경에 대한 액세스 권한이 필요하지 않으며, 실행 환경 관리자는 운용 게스트 도메인에 대한 액세스 권한이 필요하지 않습니다. 가능하다면 컨트롤 도메인 및 I/O 도메인 등 실행 환경의 서로 다른 역할을 서로 다른 도메인에 지정하십시오. 이러한 유형의 구성은 도메인 중 하나가 공격 당할 경우 피해를 줄일 수 있습니다.

또한 서로 다른 서버를 연결하는 데 사용되는 네트워크 환경으로 역할 구분을 확장할 수도 있습니다.

서비스 프로세서(SP)가 있는 모든 서버를 전용 관리 네트워크에 연결합니다. 이 구성은 실행 환경의 도메인에도 권장됩니다. 모두 네트워크에 연결된 경우 자신의 전용 네트워크에서 해당 도메인을 호스트합니다. 실행 환경 도메인을 운용 도메인에 지정된 네트워크에 직접 연결하지 마십시오. ILOM SP로 사용할 수 있는 단일 콘솔 연결을 통해 모든 관리 작업을 수행할 수 있지만, 이 구성은 관리를 매우 어렵게 만듭니다. 운용 및 관리 네트워크를 구분하면 감청 및 조작 모두로부터 보호할 수 있습니다. 또한 이와 같은 유형의 구분은 공유 네트워크를 통해 게스트 도메인에서 실행 환경에 대한 공격 가능성도 없앱니다.

그림 1-5 전용 관리 네트워크