Kerberos-Single Sign-On

Übersicht

Oracle Enterprise Performance Management System-Produkte unterstützen Kerberos-SSO, wenn der Anwendungsserver, der Host der EPM System-Produkte ist, für die Kerberos-Authentifizierung eingerichtet ist.

Kerberos ist ein vertrauenswürdiger Authentifizierungsservice, in dem jeder Kerberos-Client den Identitäten anderer Kerberos-Clients vertraut (Benutzer, Netzwerkservices usw.).

Wenn ein Benutzer auf ein EPM System-Produkt zugreift, passiert Folgendes:

- Der Benutzer meldet sich über einen Windows-Computer bei einer Windows-Domain an, die auch eine Kerberos-Realm ist.

- Der Benutzer versucht sich mittels eines Browsers, der zur Verwendung von Integrated Windows Authentication konfiguriert wurde, am EPM System-Produkt anzumelden, das auf dem Anwendungsserver läuft.

- Der Anwendungsserver (Negotiate Identity Asserter) fängt die Anforderung ab und ruft das SPNEGO-Token (Simple and Protected Generic Security Services API (GSSAPI) Negotiation Mechanism) mit dem Kerberos-Ticket aus dem Autorisierungsheader des Browsers ab.

- Der Asserter validiert die Identität des Benutzers aus dem Token anhand des zugehörigen Identitätsspeichers, um Informationen zu dem Benutzer an das EPM System-Produkt zu übergeben. Das EPM System-Produkt validiert den Benutzernamen anhand von Active Directory. Das EPM System-Produkt gibt ein SSO-Token aus, das SSO in allen EPM System-Produkten unterstützt.

Einschränkungen in der Unterstützung

Kerberos SSO wird von allen EPM System-Produkten unterstützt, mit folgenden Ausnahmen:

- Kerberos-SSO wird für andere Thick-Clients als Oracle Smart View for Office nicht unterstützt.

- Smart View unterstützt die Kerberos-Integration nur für Oracle Essbase-, Oracle Hyperion Planning- und Oracle Hyperion Financial Management-Provider.

Annahmen

In diesem Dokument, das Kerberos-Konfigurationsschritte auf Anwendungsebene enthält, werden Kenntnisse über die Kerberos-Konfiguration auf Systemebene vorausgesetzt. Stellen Sie sicher, dass die Voraussetzungen für diese Aufgaben erfüllt sind, bevor Sie mit diesen Schritten beginnen.

In diesem Dokument wird angenommen, dass Sie in einer voll funktionsfähigen Kerberos-fähigen Netzwerkumgebung arbeiten, in der Windows-Clientcomputer für die Kerberos-Authentifizierung konfiguriert sind.

- Active Directory des Unternehmens ist für die Kerberos-Authentifizierung konfiguriert. Informationen hierzu finden Sie in der Microsoft Windows Server-Dokumentation.

- Browser, die für den Zugriff auf EPM System-Produkte verwendet werden, sind für die Aushandlung mit Kerberos-Tickets konfiguriert.

- Zeitsynchronisierung mit maximal fünfminütigen Abweichungen zwischen KDC und Clientcomputern. Informationen hierzu finden Sie im Abschnitt zu Authentifizierungsfehlern aufgrund von nicht synchronisierten Uhren unter http://technet.microsoft.com/en-us/library/cc780011(WS.10).aspx.

Kerberos-SSO mit WebLogic Server

Kerberos-SSO für Oracle WebLogic Server verwendet den Negotiate Identity Asserter zum Aushandeln und Decodieren von SPNEGO-Token, um SSO mit Microsoft-Clients zu ermöglichen. WebLogic Server decodiert SPNEGO-Token, um ein Kerberos-Ticket zu erhalten. Das Ticket wird validiert und einem WebLogic Server-Benutzer zugewiesen. Sie können den Active Directory-Authentikator von WebLogic Server mit dem Negotiate Identity Asserter verwenden, um Active Directory als Benutzerverzeichnis für WebLogic Server-Benutzer zu konfigurieren.

Wenn der Browser Zugriff auf ein EPM System-Produkt fordert, gibt KDC ein Kerberos-Ticket an den Browser aus. So wird ein SPNEGO-Token mit den unterstützten GSS-Tokentypen erstellt. Der Negotiate Identity Asserter decodiert das SPNEGO-Token und verwendet GSSAPIs, um den Sicherheitskontext zu akzeptieren. Die Identität des Benutzers, der die Anforderung ausgelöst hat, wird einem Benutzernamen zugewiesen und an WebLogic Server zurückgegeben. Zusätzlich bestimmt WebLogic Server die Gruppen, denen der Benutzer angehört. Dann wird das EPM System-Produkt dem Benutzer zur Verfügung gestellt.

Hinweis:

Benutzer müssen einen Browser verwenden, der SPNEGO unterstützt (z.B. Internet Explorer oder Firefox), um auf die EPM System-Produkte zugreifen zu können, die auf WebLogic Server ausgeführt werden.

Unter Verwendung der Benutzer-ID aus dem Authentifizierungsprozess sucht der Autorisierungsprozess desEPM Systems nach Zugriffsberechtigungsdaten. Der Zugriff auf das EPM System-Produkt wird basierend auf Provisioning-Daten eingeschränkt.

WebLogic Server-Verfahren zur Unterstützung der Kerberos-Authentifizierung

Ein Administrator muss die folgenden Aufgaben ausführen, um die Kerberos-Authentifizierung zu unterstützen:

- WebLogic-Domain für EPM System erstellen. Informationen hierzu finden Sie unter WebLogic-Domain für EPM System erstellen.

- Authentifizierungsprovider erstellen. Informationen hierzu finden Sie unter LDAP-Authentifizierungsprovider in WebLogic Server erstellen.

- Negotiate Identity Asserter erstellen. Informationen hierzu finden Sie unter Negotiate Identity Asserter erstellen.

- Kerberos-Identifizierung erstellen. Informationen hierzu finden Sie unter Kerberos-Identifizierung für WebLogic Server erstellen.

- JVM-Optionen für Kerberos aktualisieren. Informationen hierzu finden Sie unter JVM-Optionen für Kerberos aktualisieren.

- Autorisierungs-Policys konfigurieren. Informationen hierzu finden Sie unter Autorisierungs-Policys konfigurieren.

- SSODiag bereitstellen und verwenden, um zu überprüfen, ob WebLogic Server für die Unterstützung von Kerberos-SSO für EPM System bereit ist. Informationen hierzu finden Sie unter SSODiag zum Testen der Kerberos-Umgebung verwenden.

WebLogic-Domain für EPM System erstellen

EPM System-Komponenten werden in der Regel in der WebLogic-Domain EPMSystem bereitgestellt (der Standardspeicherort ist MIDDLEWARE_HOME/user_projects/domains/EPMSystem).

So konfigurieren Sie die WebLogic-Domain für EPM System für die Kerberos-Authentifizierung:

- Installieren Sie EPM System-Komponenten.

- Stellen Sie nur Oracle Hyperion Foundation Services bereit.

Beim Foundation Services-Deployment wird die WebLogic-Standarddomain für EPM System erstellt.

- Melden Sie sich bei Oracle Hyperion Shared Services Console an, um zu überprüfen, ob das Foundation Services-Deployment erfolgreich war. Informationen hierzu finden Sie unter Shared Services Console starten.

LDAP-Authentifizierungsprovider in WebLogic Server erstellen

Ein WebLogic Server-Administrator erstellt den LDAP-Authentifizierungsprovider, der Benutzer- und Gruppeninformationen auf einem externen LDAP-Server speichert. LDAP v2- oder v3-konforme LDAP-Server arbeiten mit WebLogic Server. Informationen hierzu finden Sie in den folgenden Referenzen:

- LDAP-Authentifizierungsprovider konfigurieren in der Dokumentation Oracle Fusion Middleware Securing Oracle WebLogic Server.

- Authentifizierungs- und Identity Assertion-Provider konfigurieren in der Onlinehilfe Oracle Fusion Middleware Oracle WebLogic Server Administration Console Online Help.

Negotiate Identity Asserter erstellen

Der Negotiate Identity Assertion-Provider aktiviert SSO mit Microsoft-Clients. Er decodiert SPNEGO-Token, um Kerberos-Token abzurufen, validiert die Kerberos-Token und ordnet die Token WebLogic-Benutzern zu. Der Negotiate Identity Assertion-Provider, eine Implementierung von Security Service Provider Interface (SSPI) gemäß WebLogic-Sicherheits-Framework, stellt die notwendige Logik bereit, um einen Client basierend auf dem SPNEGO-Token des Clients zu authentifizieren.

- Negotiate Identity Assertion-Provider konfigurieren in der Dokumentation Oracle Fusion Middleware Securing Oracle WebLogic Server.

- Authentifizierungs- und Identity Assertion-Provider konfigurieren in der Onlinehilfe Oracle Fusion Middleware Oracle WebLogic Server Administration Console Online Help.

Setzen Sie beim Erstellen des Negotiate Identity Assertion-Providers das Kennzeichen für die JAAS-Steuerung für alle Authentikatoren auf SUFFICIENT. Informationen hierzu finden Sie im Abschnitt zum Festlegen des Kennzeichens für die JAAS-Steuerung in der Onlinehilfe Oracle Fusion Middleware Oracle WebLogic Server Administration Console Online Help.

Kerberos-Identifizierung für WebLogic Server erstellen

Erstellen Sie auf dem Active Directory-Domaincontrollercomputer Benutzerobjekte für den WebLogic Server und für den EPM System-Webserver, und ordnen Sie sie den Service Principal Names (SPNs) für Ihren WebLogic Server und Ihren Webserver in der Kerberos-Realm zu. Clients können einen Service ohne SPN nicht finden. Sie speichern SPNs in keytab-Dateien, die in die WebLogic Server-Domain kopiert und beim Anmeldeprozess verwendet werden.

Ausführliche Informationen finden Sie unter Identifizierung für WebLogic Server erstellen in der Dokumentation Oracle Fusion Middleware Securing Oracle WebLogic Server.

So erstellen Sie die Kerberos-Identifizierung für WebLogic Server:

- Erstellen Sie auf dem Active Directory-Domaincontrollercomputer einen Benutzeraccount, z.B.

epmHost, für den Hostcomputer der WebLogic Server-Domain.Hinweis:

Erstellen Sie die Identifizierung als Benutzerobjekt und nicht als Computer.Verwenden Sie den einfachen Namen des Computers, z.B.

epmHost, wenn der HostnameepmHost.example.comlautet.Notieren Sie das Kennwort, das Sie beim Erstellen des Benutzerobjekts verwenden. Sie benötigen das Kennwort zum Erstellen von SPNs.

Wählen Sie keine Kennwortoptionen aus, vor allem nicht die Option

User must change password at next logon. - Ändern Sie das Benutzerobjekt so, dass es mit dem Kerberos-Protokoll konform ist. Der Account muss eine Kerberos-Vorauthentifizierung erfordern.

- Wählen Sie in der Registerkarte Account eine zu verwendende Verschlüsselung aus.

- Stellen Sie sicher, dass keine andere Accountoption (insbesondere

Do not require Kerberos pre-authentication) ausgewählt ist. - Da beim Festlegen des Verschlüsselungstyp das Objektkennwort möglicherweise beschädigt wurde, setzen Sie das Kennwort auf das Kennwort zurück, das Sie beim Erstellen des Objekts festgelegt haben.

- Öffnen Sie auf dem Hostcomputer des Active Directory-Domaincontrollers ein Fenster mit einem Befehls-Prompt, und navigieren Sie zu dem Verzeichnis, in dem Active Directory-Supporttools installiert sind.

- Erstellen und konfigurieren Sie die erforderlichen SPNs.

- Verwenden Sie einen Befehl wie den folgenden, um zu überprüfen, ob die SPNs dem Benutzerobjekt (

epmHost) zugeordnet sind, das Sie in Schritt 1 dieses Verfahrens erstellt haben.setspn -L epmHost - Verwenden Sie einen Befehl wie den folgenden, um den SPN für WebLogic Server in Active Directory Domain Services (AD DS) zu konfigurieren und eine keytab-Datei mit dem Shared Secret-Schlüssel zu generieren.

ktpass -princ HTTP/epmHost.example.com@EXAMPLE.COM -pass password -mapuser epmHost -out c:\epmHost.keytab

- Verwenden Sie einen Befehl wie den folgenden, um zu überprüfen, ob die SPNs dem Benutzerobjekt (

- Erstellen Sie eine keytab-Datei auf dem Hostcomputer von WebLogic Server.

- Öffnen Sie eine Eingabeaufforderung.

- Navigieren Sie zu

MIDDLEWARE_HOME/jdk/bin. - Führen Sie einen Befehl wie den folgenden aus:

ktab -k keytab_filename -a epmHost@example.com - Wenn Sie zur Eingabe eines Kennworts aufgefordert werden, geben Sie das Kennwort ein, das Sie beim Erstellen des Benutzers in Schritt 1 dieses Verfahrens festgelegt haben.

- Kopieren Sie die keytab-Datei in das Startverzeichnis in der WebLogic-Domain, z.B. in

C:\Oracle\Middleware\user_projects\domains\EPMSystem. - Stellen Sie sicher, dass die Kerberos-Authentifizierung richtig funktioniert.

kinit -k -t keytab-file account-name

In diesem Befehl gibt

account-nameden Kerberos-Principal an, z.B.HTTP/epmHost.example.com@EXAMPLE.COM. Die Ausgabe dieses Befehls muss der folgenden ähneln:New ticket is stored in cache file C:\Documents and Settings\Username\krb5cc_MachineB

JVM-Optionen für Kerberos aktualisieren

Informationen hierzu finden Sie unter Startargumente für Kerberos-Authentifizierung mit WebLogic Server verwenden und JAAS-Anmeldedatei erstellen in der Dokumentation Oracle Fusion Middleware - Sicherheit für Oracle WebLogic Server 12c Release (12.2.1.4) verwalten.

Wenn EPM System Managed Server als Windows-Services ausgeführt werden, aktualisieren Sie die Windows-Registry, um die JVM-Startoptionen festzulegen.

So aktualisieren Sie JVM-Startoptionen in der Windows-Registry:

- Öffnen Sie den Windows-Registry-Editor.

- Wählen Sie Arbeitsplatz, HKEY_LOCAL_MACHINE, Software, Hyperion Solutions, Foundationservices0, HyS9EPMServer_epmsystem1 aus.

- Erstellen Sie die folgenden Zeichenfolgenwerte:

Hinweis:

Die in der folgenden Tabelle aufgelisteten Namen sind Beispiele.

Tabelle 3-4 JVM-Startoptionen für Kerberos-Authentifizierung

Name Typ Daten JVMOption44 REG_SZ -Djava.security.krb5.realm=Active Directory Realm NameJVMOption45 REG_SZ -Djava.security.krb5.kdc=Active Directory host name or IP addressJVMOption46 REG_SZ -Djava.security.auth.login.config=location of Kerberos login configuration fileJVMOption47 REG_SZ -Djavax.security.auth.useSubjectCredsOnly=false -

Aktualisieren Sie den Wert von JVMOptionCount DWord, damit die hinzugefügten JVMOptions wiedergegeben werden (4 zum aktuellen Dezimalwert hinzufügen).

Autorisierungs-Policys konfigurieren

Informationen zum Konfigurieren von Autorisierungs-Policys für Active Directory-Benutzer, die auf EPM System zugreifen, finden Sie unter Optionen zum Sichern von Webanwendungen und EJB-Ressourcen in der Dokumentation Oracle Fusion Middleware Securing Resources Using Roles and Policies for Oracle WebLogic Server.

Beispiele für Policy-Konfigurationsschritte finden Sie unter Policys für SSODiag erstellen.

SSODiag zum Testen der Kerberos-Umgebung verwenden

SSODiag ist eine Diagnosewebanwendung, mit der getestet wird, ob WebLogic Server in Ihrer Kerberos-Umgebung für die Unterstützung von EPM System bereit ist.

SSODiag bereitstellen

Verwenden Sie zum Bereitstellen von SSODiag die Administratorzugangsdaten für WebLogic Server (Standardbenutzername ist epm_admin), die Sie beim Bereitstellen von Foundation Services angegeben haben.

So können Sie SSODiag bereitstellen und konfigurieren:

- Melden Sie sich bei der WebLogic Server-Administrationskonsole für die EPM System-Domain an.

-

Wählen Sie im Change Center die Option Sperren und bearbeiten aus.

- Klicken Sie unter EPMSystem in Domainstruktur auf Deployments.

- Klicken Sie unter Zusammenfassung der Deployments auf Installieren.

- Wählen Sie unter Pfad EPM_ORACLE_HOME

/products/Foundation/AppServer/InstallableApps/common/SSODiag.waraus. - Klicken Sie auf Weiter.

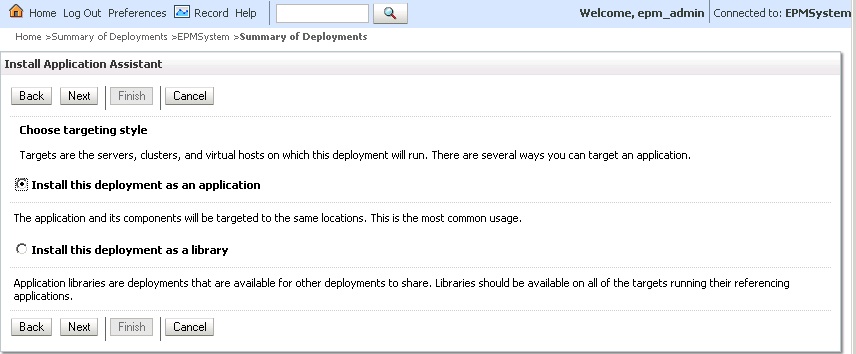

- Stellen Sie sicher, dass unter Zielfestlegung wählen die Option Dieses Deployment als Anwendung installieren ausgewählt ist, und klicken Sie auf Weiter.

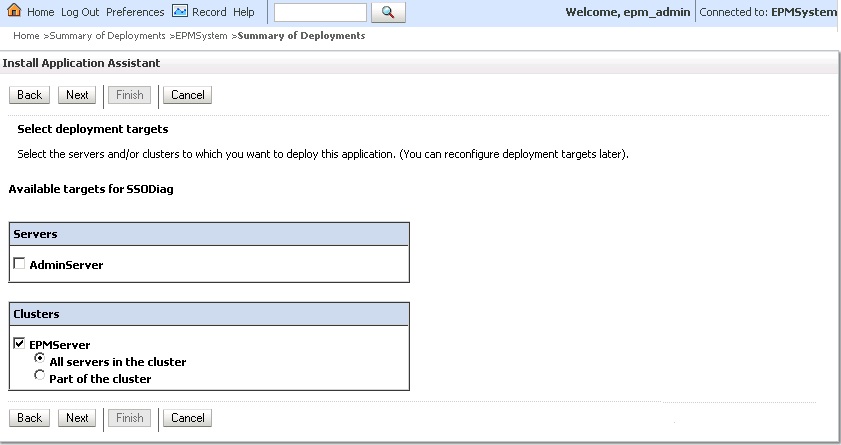

- Wählen Sie unter Deployment-Ziele wählen Folgendes aus, und klicken Sie auf Weiter.

- EPMServer

- Alle Server im Cluster

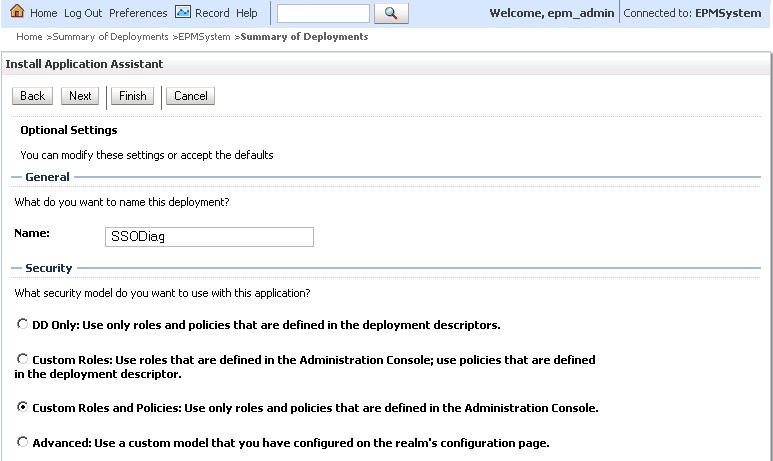

- Wählen Sie unter Optionale Einstellungen das Sicherheitsmodell Benutzerdefinierte Rollen und Policys: Verwenden Sie nur Rollen und Policys, die in der Administrationskonsole definiert sind aus.

- Klicken Sie auf Weiter.

- Wählen Sie im Prüffenster die Option Nein, die Konfiguration wird später geprüft aus.

- Klicken Sie auf Fertig stellen.

- Wählen Sie im Change Center die Option Änderungen aktivieren aus.

Oracle HTTP Server für SSODiag konfigurieren

Aktualisieren Sie mod_wl_ohs.conf, um Oracle HTTP Server so zu konfigurieren, dass SSODiag-URL-Anforderungen an WebLogic Server weitergeleitet werden.

So konfigurieren Sie die URL-Weiterleitung in Oracle HTTP Server:

- Öffnen Sie EPM_ORACLE_INSTANCE

/httpConfig/ohs/config/fmwconfig/components/OHS/ohs_component/mod_wl_ohs.confmit einem Texteditor. - Fügen Sie die Definition

LocationMatchfür SSODiag hinzu:<LocationMatch /SSODiag/> SetHandler weblogic-handler WeblogicCluster myServer:28080 </LocationMatch>Im vorherigen Beispiel gibt

myServerden Foundation Services-Hostcomputer und28080den Port an, den Oracle Hyperion Shared Services auf Anforderungen abhört. - Speichern und schließen Sie die Datei

mod_wl_ohs.conf. - Starten Sie Oracle HTTP Server neu.

Policys für SSODiag erstellen

Erstellen Sie eine Policy in der WebLogic Server-Administrationskonsole, um die folgende SSODiag-URL zu schützen.

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

In diesem Beispiel gibt OHS_HOST_NAME den Namen des Hostservers von Oracle HTTP Server und PORT den Port an, den Oracle HTTP Server auf Anforderungen abhört.

So erstellen Sie Policys, um SSODiag zu schützen:

- Wählen Sie im Change Center in der WebLogic Server-Administrationskonsole für die EPM System-Domain die Option Sperren und bearbeiten aus.

- Wählen Sie Deployments, SSODiag, Sicherheit, URLPatterns, Policys aus.

- Erstellen Sie die folgenden URL-Muster:

//index.jsp

- Ändern Sie jedes von Ihnen erstellte URL-Muster:

- Klicken Sie in der Liste der URL-Muster unter URL-Muster der Standalone-Webanwendung auf das von Ihnen erstellte Muster (/), um es zu öffnen.

- Wählen Sie Bedingungen hinzufügen aus.

- Wählen Sie unter Prädikatliste die Option Benutzer aus.

- Klicken Sie auf Weiter.

- Geben Sie unter Benutzerargumentname den Active Directory-Benutzer ein, z.B.

krbuser1, dessen Account für den Zugriff auf einen für die Kerberos-Authentifizierung konfigurierten Clientdesktop verwendet wird, und wählen Sie Hinzufügen aus. Beikrbuser1handelt es sich um einen Active Directory- oder Windows-Desktopbenutzer. - Klicken Sie auf Fertig stellen.

-

Klicken Sie auf Speichern.

SSODiag zum Testen der WebLogic Server-Konfiguration für die Kerberos-Authentifizierung verwenden

Wenn die WebLogic Server-Konfiguration für die Kerberos-Authentifizierung richtig funktioniert, wird auf der Seite Oracle Hyperion Kerberos SSO diagnostic Utility V 1.0 folgende Meldung angezeigt:

Retrieving Kerberos User principal name... Success.

Kerberos principal name retrieved... SOME_USER_NAME

Achtung:

Konfigurieren Sie keine EPM System-Komponenten für die Kerberos-Authentifizierung, wenn SSODiag den Kerberos-Principal-Namen nicht abrufen kann.

So testen Sie WebLogic Server-Konfigurationen für die Kerberos-Authentifizierung:

- Starten Sie Foundation Services und Oracle HTTP Server.

- Starten Sie über die WebLogic Server-Administrationskonsole die SSODiag-Webanwendung, um alle Anforderungen zu bedienen.

- Melden Sie sich mit gültigen Active Directory-Zugangsdaten bei einem Clientcomputer an, der für die Kerberos-Authentifizierung konfiguriert ist.

- Stellen Sie über einen Browser eine Verbindung zu der folgenden SSODiag-URL her:

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

In diesem Beispiel gibt

OHS_HOST_NAMEden Namen des Hostservers von Oracle HTTP Server undPORTden Port an, den Oracle HTTP Server auf Anforderungen abhört.Wenn die Kerberos-Authentifizierung richtig funktioniert, zeigt SSODiag die folgenden Informationen an:

Retrieving Kerberos User principal name... Success. Kerberos principal name retrieved... SOME_USER_NAMEWenn die Kerberos-Authentifizierung nicht richtig funktioniert, zeigt SSODiag die folgenden Informationen an:

Retrieving Kerberos User principal name... failed.

Sicherheitsmodelle ändern

Das Standardsicherheitsmodell für Webanwendungen, die durch die Sicherheits-Realm geschützt sind, lautet DDonly. Sie müssen das Sicherheitsmodell in CustomRolesAndPolicies ändern.

So ändern Sie Sicherheitsmodelle:

- Öffnen Sie

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xmlmit einem Texteditor. - Suchen Sie das folgende Element im Anwendungs-Deployment-Deskriptor für die einzelnen Foundation Services-Komponenten:

<security-dd-model>DDOnly</security-dd-model>

- Gehen Sie wie folgt vor, um das Sicherheitsmodell für die einzelnen Komponenten zu ändern:

<security-dd-model>CustomRolesAndPolicies</security-dd-model>

- Speichern und schließen Sie die Datei

config.xml.

EPM System-Sicherheitskonfiguration aktualisieren

Ändern Sie die EPM System-Sicherheitskonfiguration, um Kerberos-SSO zu aktivieren.

So konfigurieren Sie EPM System für die Kerberos-Authentifizierung:

- Melden Sie sich als Administrator bei Shared Services Console an.

- Fügen Sie die Active Directory-Domain, die für die Kerberos-Authentifizierung konfiguriert ist, als externes Benutzerverzeichnis in Shared Services hinzu. Informationen hierzu finden Sie im Abschnitt zum Konfigurieren von OID, Active Directory und sonstigen LDAP-basierten Benutzerverzeichnissen in der Oracle Enterprise Performance Management - Administrationsdokumentation für Benutzersicherheit.

- Aktivieren Sie SSO. Informationen hierzu finden Sie unter OID, Active Directory und andere LDAP-basierte Benutzerverzeichnisse konfigurieren.

Wählen Sie unter Sicherheitsoptionen die Einstellungen in der folgenden Tabelle aus, um Kerberos SSO zu aktivieren.

Tabelle 3-5 Einstellungen zum Aktivieren von Kerberos-SSO

Feld Erforderliche Einstellung SSO aktivieren Ausgewählt SSO-Provider oder -Agent Sonstige SSO-Mechanismus Remote-Benutzer aus HTTP-Anforderung abrufen - Starten Sie Foundation Services neu.

Kerberos-SSO testen

Melden Sie sich bei Foundation Services an, um zu überprüfen, ob Kerberos-SSO richtig funktioniert.

So testen Sie Kerberos-SSO:

- Stellen Sie sicher, dass Foundation Services und Oracle HTTP Server ausgeführt werden.

- Melden Sie sich mit gültigen Active Directory-Zugangsdaten bei einem Clientcomputer an, der für die Kerberos-Authentifizierung konfiguriert ist.

- Stellen Sie über einen Browser eine Verbindung zur Foundation Services-URL her.

EPM System-Komponenten konfigurieren

Konfigurieren Sie mit EPM System Configurator sonstige EPM System-Komponenten, und stellen Sie diese in der WebLogic-Domain bereit, in der Foundation Services bereitgestellt ist.

EPM System Managed Server für die Kerberos-Authentifizierung konfigurieren

In Microsoft Windows-Umgebungen werden EPM System Managed Server als Windows-Services ausgeführt. Sie müssen die JVM-Startoptionen für jeden WebLogic Managed Server ändern. Im Folgenden finden Sie eine umfassende Liste von Managed Servern im nicht komprimierten Deployment-Modus:

- AnalyticProviderServices0

- CalcMgr0

- ErpIntegrator0

- EssbaseAdminServer0

- FinancialReporting0

- HFMWeb0

- FoundationServices0

- HpsAlerter0

- HpsWebReports0

- Planning0

- Profitability0

Wenn EPM System-Webanwendungen im komprimierten Deployment-Modus bereitgestellt werden, müssen Sie die JVM-Startoptionen nur von Managed Server EPMSystem0 aktualisieren. Wenn Sie über mehrere komprimierte Managed Server verfügen, müssen Sie die JVM-Startoptionen für alle Managed Server aktualisieren.

Informationen hierzu finden Sie unter Startargumente für Kerberos-Authentifizierung mit WebLogic Server verwenden in der Dokumentation Oracle Fusion Middleware Securing Oracle WebLogic Server.

Hinweis:

Im Folgenden wird beschrieben, wie die JVM-Startoptionen für den FoundationServices Managed Server festgelegt werden. Sie müssen diese Aufgabe für jeden WebLogic Managed Server im Deployment ausführen.Eine ausführliche Beschreibung der Schritte zum Konfigurieren von JVM-Optionen in WebLogic Server-Startskripten finden Sie unter JVM-Optionen für Kerberos aktualisieren.

So konfigurieren Sie JVM-Optionen in WebLogic Server-Startskripten:

Autorisierungs-Policys konfigurieren

Konfigurieren Sie Autorisierungs-Policys für Active Directory-Benutzer, die auf andere EPM System-Komponenten alsFoundation Services zugreifen. Informationen zum Konfigurieren von Sicherheits-Policys über die WebLogic-Administrationskonsole finden Sie unter Autorisierungs-Policys konfigurieren.

Standardsicherheitsmodell von EPM System-Komponenten ändern

Sie bearbeiten die EPM System-Konfigurationsdatei, um das Standardsicherheitsmodell zu ändern. Bei nicht komprimierten EPM System-Deployments müssen Sie das Standardsicherheitsmodell jeder EPM System-Webanwendung ändern, die in der Datei config.xml erfasst ist. Im Folgenden finden Sie eine Liste der EPM System-Webanwendungen:

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

So ändern Sie Sicherheitsmodelle:

- Öffnen Sie

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xmlmit einem Texteditor. - Setzen Sie in der Definition "app-deployment" der einzelnen EPM System-Komponenten den Wert von

<security-dd-model>aufCustomRolesAndPolicies, wie im folgenden Beispiel gezeigt:<app-deployment> <name>SHAREDSERVICES#11.1.2.0</name> <target>EPMServer</target> <module-type>ear</module-type> <source-path>C:\Oracle\Middleware\EPMSystem11R1/products/Foundation/AppServer/InstallableApps/common/interop.ear</source-path> <security-dd-model>CustomRolesAndPolicies</security-dd-model> <staging-mode>nostage</staging-mode> </app-deployment>

- Speichern und schließen Sie die Datei

config.xml. - Starten Sie WebLogic Server neu.

URL-Schutz-Policys für EPM System-Komponenten erstellen

Erstellen Sie eine URL-Schutz-Policy in der WebLogic Server-Administrationskonsole, um die einzelnen EPM System-Komponenten-URLs zu schützen. Ausführliche Informationen finden Sie unter Optionen zum Sichern von Webanwendungen und EJB-Ressourcen in der Dokumentation Oracle Fusion Middleware Securing Resources Using Roles and Policies for Oracle WebLogic Server.

So erstellen Sie URL-Schutz-Policys:

- Klicken Sie im Change Center in der WebLogic Server-Administrationskonsole für die EPM System-Domain auf Sperren und bearbeiten.

- Klicken Sie auf Deployments.

- Blenden Sie eine EPM System-Unternehmensanwendung (z.B.

PLANNING) in Ihrem Deployment ein, und klicken Sie auf die entsprechende Webanwendung (z.B.HyperionPlanning). Eine Liste der EPM System-Komponenten finden Sie unter Standardsicherheitsmodell von EPM System-Komponenten ändern.Hinweis:

Einige Unternehmensanwendungen, wie z.B. Oracle Essbase Administration Services, umfassen mehrere Webanwendungen, für die URL-Muster definiert werden müssen. - Erstellen Sie für die Webanwendung eine Policy für URL-Muster.

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

- Klicken Sie auf Sicherheit, Policys, Neu.

- Geben Sie unter URL-Muster die geschützten und ungeschützten URLs für die EPM System-Produkte ein. Weitere Details finden Sie unter EPM System-Ressourcen schützen und den Schutz aufheben.

- Klicken Sie auf OK.

- Klicken Sie auf das erstellte URL-Muster.

- Klicken Sie auf Bedingungen hinzufügen.

- Wählen Sie unter Prädikatliste eine Policy-Bedingung aus, und klicken Sie auf Weiter.

Oracle empfiehlt die Verwendung der Bedingung

Group, mit der diese Sicherheits-Policy allen Elementen einer bestimmten Gruppe gewährt wird. - Geben Sie die Argumente für das ausgewählte Prädikat an. Beispiel: Wenn Sie im vorherigen Schritt

Groupausgewählt haben, müssen Sie die folgenden Schritte ausführen: - Geben Sie unter Gruppenargumentname den Namen der Gruppe ein, der die Benutzer angehören, die Zugriff auf die Webanwendung erhalten sollen. Der von Ihnen eingegebene Name muss exakt mit einem Active Directory-Gruppennamen übereinstimmen.

- Klicken Sie auf Hinzufügen.

- Wiederholen Sie die vorherigen Schritte, um weitere Gruppen hinzuzufügen.

- Klicken Sie auf Fertig stellen.

WebLogic Server zeigt eine Fehlermeldung an, wenn die Gruppe in Active Directory nicht gefunden werden kann. Sie müssen diesen Fehler beheben, bevor Sie fortfahren.

- Klicken Sie auf Speichern.

- Wiederholen Sie die Schritte 3 und 4 dieses Verfahrens für die anderen EPM System-Komponenten in Ihrem Deployment.

- Klicken Sie im Change Center auf Konfiguration freigeben.

- Starten Sie WebLogic Server neu.

Clientzertifikatbasierte Authentifizierung in Webanwendungen aktivieren

Fügen Sie die Definitionlogin-config in die Konfigurationsdatei der folgenden Anwendungsarchive unter EPM_ORACLE_HOME/products/ ein.

Essbase/eas/server/AppServer/InstallableApps/Common/eas.earFinancialDataQuality/AppServer/InstallableApps/aif.earfinancialreporting/InstallableApps/HReports.earProfitability/AppServer/InstallableApps/common/profitability.ear

So aktivieren Sie die clientzertifikatbasierte Authentifizierung:

- Stoppen Sie EPM System-Komponenten und -Prozesse.

- Blenden Sie mit 7-Zip ein im Enterprise Archive enthaltenes Webarchiv ein. Beispiel:

EPM_ORACLE_HOME/products/Essbase/eas/server/AppServer/InstallableApps/Common/eas.ear/eas.war. - Navigieren Sie zu

WEB-INF. - Ändern Sie

web.xml, indem Sie die folgende Definition fürlogin_configdirekt vor dem Element</webapp>hinzufügen:<login-config> <auth-method>CLIENT-CERT</auth-method> </login-config> - Speichern Sie die Datei

web.xml. - Klicken Sie auf Ja, wenn Sie von 7-Zip gefragt werden, ob Sie das Archiv aktualisieren möchten.

EPM System-Sicherheitskonfiguration aktualisieren

Konfigurieren Sie die EPM System-Sicherheit, um SSO zu berücksichtigen. Weitere Informationen finden Sie unter EPM System für SSO konfigurieren.