Configuración de OID, Active Directory y otros directorios de usuario basados en LDAP

Los administradores del sistema utilizan los procedimientos descritos en esta sección para configurar cualquier directorio de usuario corporativo basado en LDAP, como OID, Sun Java System Directory Server, Oracle Virtual Directory, Active Directory, IBM Tivoli Directory Server o un directorio de usuario basado en LDAP que no aparezca en la pantalla de configuración.

Para configurar OID, Active Directory y otros directorios de usuario basados en LDAP:

- Acceda a Oracle Hyperion Shared Services Console como administrador del sistema. Consulte Inicio de Shared Services Console.

- Seleccione Administración y, a continuación, Configurar directorios de usuario.

Se abre la pestaña Configuración de proveedor. En esta pantalla se muestran todos los directorios de usuario configurados, incluido el directorio nativo.

- Haga clic en Nuevo.

- En Tipo de directorio, seleccione una opción:

-

Lightweight Directory Access Protocol (LDAP) para configurar un directorio de usuario basado en LDAP distinto de Active Directory. Seleccione esta opción para configurar Oracle Virtual Directory.

-

Microsoft Active Directory (MSAD) para configurar Active Directory.

Solo para Active Directory y Active Directory Application Mode (ADAM): si desea utilizar un atributo de ID personalizado (un atributo que no sea

ObjectGUID; por ejemplo,sAMAccountName) con Active Directory o ADAM, seleccione Protocolo de acceso a directorios ligero (LDAP) y configúrelo como tipo de directorioOther.

-

- Haga clic en Siguiente.

- Introduzca los parámetros necesarios.

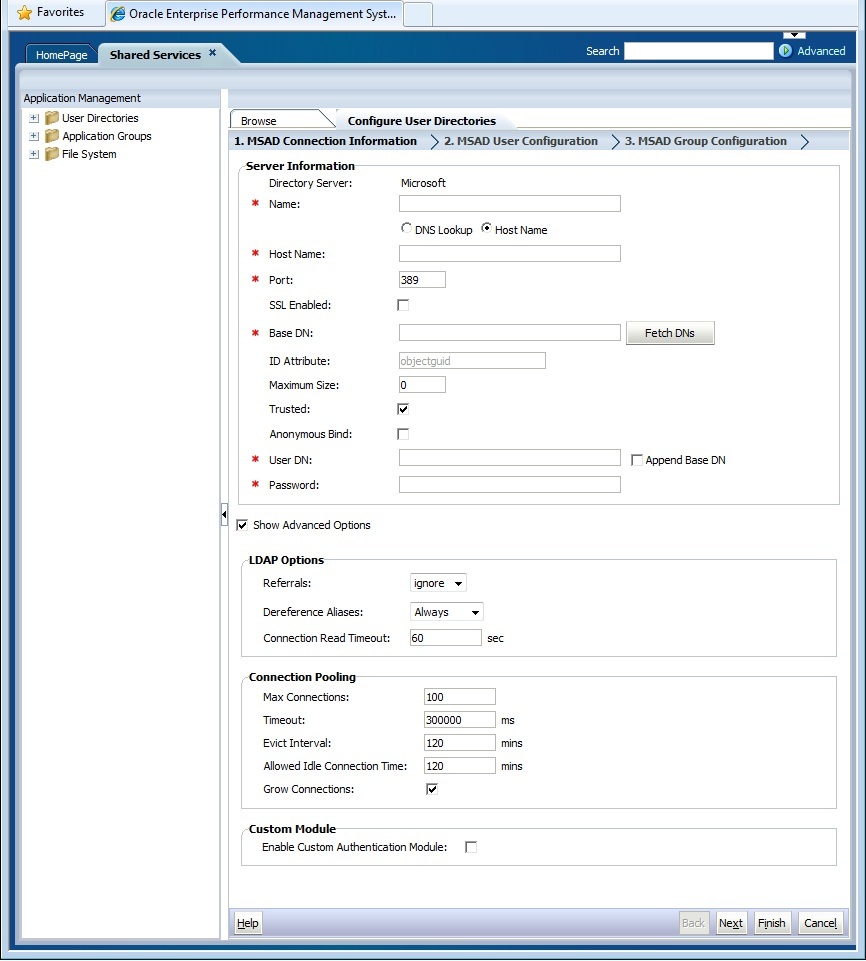

Tabla 4-1 Pantalla Información de conexión

Etiqueta Descripción Servidor de directorios Seleccione un directorio de usuario. El valor Atributo de ID cambia al atributo de identidad constante recomendado para el producto seleccionado.

Esta propiedad se selecciona automáticamente si elige Active Directory en el paso 4.

Elija

Otroen los siguientes escenarios:-

Va a configurar un tipo de directorio de usuarios que no aparece en la lista; por ejemplo, Oracle Virtual Directory

-

Va a configurar un directorio de usuario activado para LDAP incluido en la lista (por ejemplo, OID), pero desea utilizar un atributo de ID personalizado.

-

Va a configurar Active Directory o ADAM para utilizar un atributo de ID personalizado.

Nota:

Debido a que Oracle Virtual Directory proporciona una abstracción virtual de los directorios LDAP y de los repositorios de datos RDMBS en una vista de directorio, Oracle Enterprise Performance Management System lo considera un único directorio de usuario externo independientemente del número y tipo de directorios de usuario que soporte Oracle Virtual Directory.

Ejemplo:

Oracle Internet DirectoryNombre Nombre descriptivo para el directorio de usuario. Se utiliza para identificar un directorio de usuario específico si se configuran varios directorios de usuarios. El nombre no debe contener caracteres especiales distintos del espacio y el guión bajo. Ejemplo:

Corporate_OIDBúsqueda DNS Solo Active Directory: seleccione esta opción para activar la búsqueda DNS. Consulte Búsqueda DNS y búsqueda de nombre de host. Oracle recomienda configurar la búsqueda DNS como método para conectar a Active Directory en entornos de producción para evitar posibles fallos de conexión. Al seleccionar esta opción aparecen los siguientes campos:Nota:

No seleccione esta opción si está configurando un catálogo global.

-

Dominio: nombre del dominio de un bosque de Active Directory.

Ejemplos:

example.comous.example.com -

Sitio de AD: nombre del sitio de Active Directory; suele ser el nombre distintivo relativo al objeto de sitio almacenado en el contenedor de configuración de Active Directory. Normalmente, Sitio de AD identifica una ubicación geográfica, como puede ser una ciudad, estado, región o país.

Ejemplos:

Santa ClaraoUS_West_region -

Servidor DNS: nombre DNS del servidor que admite búsquedas de servidores DNS para controladores de dominio.

Nombre de host Solo Active Directory: seleccione esta opción para habilitar la búsqueda de nombre de host estático. Consulte Búsqueda DNS y búsqueda de nombre de host. Nota:

Seleccione esta opción para configurar un catálogo global de Active Directory.

Nombre de host Nombre DNS del servidor de directorios de usuario. Utilice el nombre de dominio completo si va a utilizar el directorio de usuario para admitir SSO desde SiteMinder. Oracle recomienda utilizar el nombre del host para establecer una conexión de Active Directory solo para pruebas. Nota:

Si está configurando un catálogo global de Active Directory, especifique el nombre de host del servidor de catálogo global. Consulte Catálogo global.

Ejemplo:

MyServerPuerto Número de puerto en el que se está ejecutando el directorio de usuario. Nota:

Si está configurando un catálogo global de Active Directory, especifique el puerto utilizado por el servidor de catálogo global (el valor predeterminado es 3268). Consulte Catálogo global.

Ejemplo:

389SSL activado Casilla de verificación que habilita la comunicación segura con este directorio de usuario. El directorio de usuario debe configurarse para la comunicación segura. DN de base Nombre distintivo (DN) del nodo en el que debería comenzar la búsqueda de usuarios y grupos. Puede usar también el botón Recuperar los DN para mostrar los DN de base disponibles y seleccionar a continuación el DN de base adecuado de la lista. Nota:

Si está configurando un catálogo global, especifique el DN de base del bosque.

Consulte Utilización de caracteres especiales para ver las restricciones sobre el uso de caracteres especiales.

Oracle recomienda la selección del DN más bajo que contenga todos los usuarios y grupos de productos de EPM System.

Ejemplo:

dc=example,dc=comAtributo de ID Este valor de atributo se puede modificar solamente si se selecciona

El valor recomendado para este atributo se establece de forma automática para OIDOtroen Tipo de directorio. Este atributo debe ser un atributo común que exista en los objetos de usuario y de grupo en el servidor de directorios.orclguid, SunONE (nsuniqueid), IBM Directory Server (Ibm-entryUuid), Novell eDirectory (GUID) y Active Directory (ObjectGUID).Ejemplo:

Valor de atributo de ID, si lo establece manualmente después de seleccionarorclguidOtroen Servidor de directorios; por ejemplo, para configurar Oracle Virtual Directory, debe:-

apuntar a un atributo único

-

no ser específico de la ubicación

-

no cambiar con el tiempo

Tamaño máximo Número máximo de resultados que una búsqueda puede devolver. Si este valor es superior al admitido por la configuración del directorio de usuario, el valor del directorio de usuario reemplazará este valor. En el caso de los directorios de usuario distintos de Active Directory, deje este campo en blanco para recuperar todos los usuarios y grupos que se ajusten a los criterios de búsqueda.

En el caso de Active Directory, establezca este valor en

Si está configurando Servicios compartidos de Oracle Hyperion en modo de administración delegada, establezca este valor en 0.0para recuperar todos los usuarios y grupos que se ajusten a los criterios de búsqueda.De confianza Casilla de verificación para indicar que este proveedor es un origen de inicio de sesión único de confianza. Los símbolos de inicio de sesión único procedentes de orígenes de confianza no contienen la contraseña del usuario. Enlace anónimo Casilla de verificación para indicar que se puede enlazar Shared Services de manera anónima con el directorio de usuario para buscar usuarios y grupos. Sólo se puede usar si el directorio de usuario permite enlaces anónimos. Si esta opción no se ha seleccionado, debe especificar en el DN de usuario una cuenta con permisos de acceso suficientes para buscar el directorio donde se almacena la información de usuario. Oracle recomienda que no use el enlace anónimo.

Nota:

El enlace anónimo no está soportado para OID.

DN de usuario Esta opción está deshabilitada si se ha seleccionado Enlace anónimo.

El nombre distintivo del usuario que Shared Services debería usar para enlazar con el directorio de usuario. Este usuario debe tener privilegios de búsqueda en el atributo de RDN en el DN. Por ejemplo, en el DN:cn=John Doe, ou=people, dc=myCompany, dc=com, el usuario de enlace debe tener acceso de búsqueda para el atributocn.Los caracteres especiales de DN de usuario se deben especificar utilizando caracteres de escape. Consulte Utilización de caracteres especiales para ver las instrucciones.

Ejemplo:

cn=admin,dc=myCompany,dc=comAnexar DN de base La casilla de verificación para anexar el DN de base al DN de usuario. Si está usando la cuenta de gestor de directorios como el DN de usuario, no anexe el DN de base.

Esta casilla de verificación está deshabilitada si se ha seleccionado la opción Enlace anónimo.

Contraseña Contraseña del DN de usuario Este cuadro está deshabilitado si la opción Enlace anónimo está seleccionada.

Ejemplo:

UserDNpasswordMostrar opciones avanzadas Casilla de verificación para mostrar opciones avanzadas. Referencias Solo Active Directory: Si Active Directory está configurado para seguir las referencias, seleccione

followpara seguir automáticamente las referencias LDAP. Seleccioneomitirpara no usar referencias.Alias de anulación de referencia Seleccione el método que las búsquedas de Shared Services deberían usar para anular la referencia a los alias en el directorio de usuario de manera que las búsquedas recuperen el objeto al que apunta el DN del alias. Seleccione: -

Siempre: cancelar siempre las referencias a alias.

-

Nunca: no cancelar nunca las referencias a alias.

-

Localizando: cancelar las referencias a alias sólo durante la resolución de nombres.

-

Buscando: cancelar las referencias a alias sólo después de la resolución de nombres.

Tiempo de espera de lectura de conexión Intervalo (segundos) después del cual el proveedor de LDAP interrumpirá el intento de lectura de LDAP si no obtiene una respuesta. Valor predeterminado: 60 segundos

Máximo de conexiones Conexiones máximas en la agrupación de conexiones. El valor predeterminado es 100 para directorios basados en LDAP, incluido Active Directory. Valor predeterminado: 100

Tiempo de espera Tiempo de espera para obtener una conexión de la agrupación. Se emite una excepción después de este periodo. Valor predeterminado: 300.000 milisegundos (5 minutos)

Intervalo de expulsión Opcional: intervalo tras el que ejecutar el proceso de expulsión para limpiar la agrupación. El proceso de expulsión elimina las conexiones inactivas que hayan superado el Tiempo de conexión inactiva permitido.Valor predeterminado: 120 minutos

Tiempo de conexión inactiva permitido Opcional: El tiempo después del cual el proceso de expulsión elimina las conexiones inactivas en la agrupación. Valor predeterminado: 120 minutos

Ampliar conexiones Esta opción indica si la agrupación de conexiones puede crecer más allá de Máximo de conexiones. Está seleccionada de manera predeterminada. Si no permite a la agrupación ampliarse, el sistema devuelve un error si alguna conexión no está disponible en el periodo establecido paraTiempo de espera.Habilitar módulo de autentificación personalizado Casilla de verificación para habilitar el uso de un módulo de autentificación personalizado para autentificar a usuarios definidos en este directorio de usuario. Debe introducir el nombre de clase de Java completo del módulo de autentificación en la pantalla Opciones de seguridad. Consulte Establecimiento de las opciones de seguridad. La autentificación del módulo de autentificación personalizado es transparente para todo tipo de clientes y no requiere cambios de despliegue por su parte. Consulte la sección sobre el uso de un módulo de autentificación personalizado en Guía de configuración de seguridad de Oracle Enterprise Performance Management System.

-

- Haga clic en Siguiente.

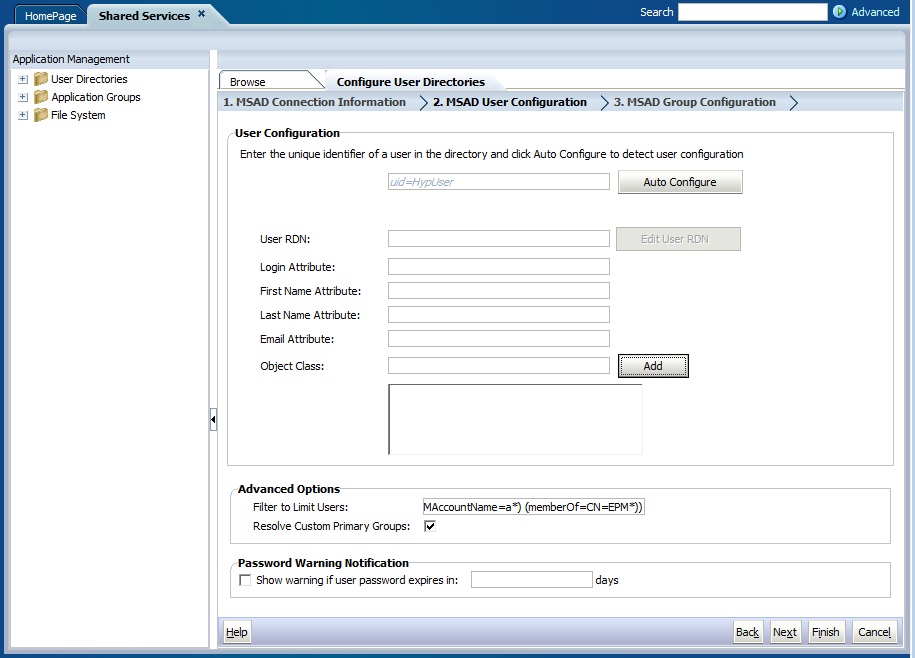

Shared Services usa las propiedades establecidas en la pantalla Configuración de usuarios para crear una URL de usuario que se usa para determinar el nodo en el que comienza la búsqueda de usuarios. El uso de esta URL acelera la búsqueda.

Atención:

La URL de usuario no puede apuntar a ningún alias. Según la seguridad de EPM System, dicha URL debe apuntar a un usuario real.

Oracle recomienda que utilice el área Configurar automáticamente de la pantalla para recuperar la información solicitada.

Nota:

Consulte Utilización de caracteres especiales para obtener una lista de caracteres especiales que se pueden usar en la configuración de usuario.

- En Autoconfigurar, introduzca un identificador de usuario con el formato

attribute=identifier, por ejemplo,uid=jdoe.Los atributos del usuario se muestran en el área Configuración de usuarios.

Si está configurando OID, no puede configurar automáticamente el filtro de usuario, porque el DSE de raíz de OID no contiene entradas en el atributo de contextos de nombre. Consulte Gestión de contextos de nombres en la Oracle Fusion Middleware Administrator's Guide for Oracle Internet Directory.

Nota:

Puede introducir manualmente atributos de usuario necesarios en los cuadros de texto en el área Configuración de usuarios.

Tabla 4-2 Pantalla Configuración de usuarios

Etiqueta DescripciónPie 1 RDN de usuario DN relativo del usuario. Cada componente de un DN se denomina "RDN" y representa una rama del árbol de directorios. El RDN de un usuario es, por lo general, el equivalente de uidocn.Consulte Utilización de caracteres especiales para ver las restricciones.

Ejemplo:

ou=PeopleAtributo de inicio de sesión Atributo único (puede ser personalizado) que almacena el nombre de inicio de sesión del usuario. Los usuarios usan el valor de este atributo como nombre de usuario cuando inician sesión en los productos de EPM System. Los ID de usuario (valor de atributo de inicio de sesión) deben ser únicos en todos los directorios de usuario. Por ejemplo, puede utilizar

uidysAMAccountNamerespectivamente como atributo de inicio de sesión para las configuraciones de SunONE y Active Directory. Los valores de estos atributos deben ser únicos en todos los directorios de usuario, incluido el directorio nativo.Nota:

Los ID de usuario no distinguen entre mayúsculas y minúsculas.

Nota:

Si configura OID como directorio de usuario externo para productos de EPM System desplegados en Oracle Application Server en un entorno de Kerberos, deberá establecer esta propiedad en

userPrincipalName.Valor predeterminado

- Active Directory:

cn - Directorios LDAP distintos a Active Directory:

uid

Atributo de nombre Atributo que almacena el nombre del usuario Valor predeterminado:

givenNameAtributo de apellido Atributo que almacena el apellido del usuario Valor predeterminado:

snAtributo de correo electrónico Opcional: atributo que almacena la dirección de correo electrónico del usuario Valor predeterminado:

mailClase de objeto Clases de objeto del usuario (los atributos opcionales y obligatorios que se pueden asociar con el usuario). Shared Services utiliza las clases de objeto mostradas en esta pantalla en el filtro de búsqueda. Con estas clases de objeto, Shared Services debería encontrar todos los usuarios que deban ser aprovisionados.

Nota:

Si configura Active Directory o ADAM como tipo de directorio de usuario

Otherpara utilizar un atributo de ID personalizado, debe establecer este valor enuser.Puede agregar clases de objetos manualmente si fuera necesario. Para agregar una clase de objeto, introduzca el nombre de la clase de objeto en el cuadro Clase de objeto y haga clic en Agregar.

Para suprimir clases de objeto, seleccione la clase de objeto y haga clic en Eliminar.

Valor predeterminado

- Active Directory:

user - Directorios LDAP distintos a Active Directory:

person, organizationalPerson, inetorgperson

Filtrar para limitar usuarios Consulta LDAP que recupera sólo los usuarios que van a aprovisionarse con las funciones de producto de EPM System. Por ejemplo, la consulta LDAP

(uid=Hyp*)recupera sólo los usuarios cuyos nombres comienzan conHyp.La pantalla Configuración de usuarios valida el RDN de usuario y recomienda el uso de un filtro de usuario, si fuera necesario.

El filtro de usuario limita el número de usuarios devueltos durante una consulta. Es especialmente importante si el nodo identificado por el RDN de usuario contiene muchos usuarios que tienen que aprovisionarse. Los filtros de usuario pueden diseñarse para excluir a los usuarios que no se van a aprovisionar, con lo que se mejora el rendimiento.

Atributo de búsqueda de usuario para RDN de varios atributos Solo directorios de usuarios habilitados para LDAP distintos a Active Directory: establezca este valor solo si el servidor de directorios está configurado para utilizar un RDN de varios atributos. El valor definido debe ser uno de los atributos de RDN. El valor del atributo especificado debe ser único y el atributo debe admitir búsquedas. Por ejemplo, supongamos que se configura un servidor de directorios SunONE para combinar los atributos cn (

cn=John Doe) y uid (uid=jDoe12345) para crear un RDN de vario atributos similar al siguiente:cn=John Doe+uid=jDoe12345, ou=people, dc=myCompany, dc=com

En este caso, puede utilizar

cnouidsi estos atributos cumplen las siguientes condiciones:-

El atributo admite búsquedas por parte del usuario identificado en el campo DN de usuario de la pestaña Información de conexión.

-

El atributo necesita que establezca un valor único en el directorio de usuario.

Resolver grupos principales personalizados Solo Active Directory: la casilla de verificación indica si se identifican grupos primarios de usuarios para determinar roles vigentes. De forma predeterminada, esta casilla está activada. Oracle recomienda que no se cambie esta configuración. Mostrar advertencia si la contraseña de usuario caduca en: Solo Active Directory: la casilla de verificación indica si mostrar o no un mensaje de advertencia si la contraseña del usuario de Active Directory caduca al cabo del número de días especificado. Nota al pie 1 La seguridad de EPM System puede utilizar valores predeterminados para algunos campos cuyo valor de configuración es opcional. Si no introduce valores en estos campos, se utilizarán los valores predeterminados en el tiempo de ejecución.

- Active Directory:

- Haga clic en Siguiente.

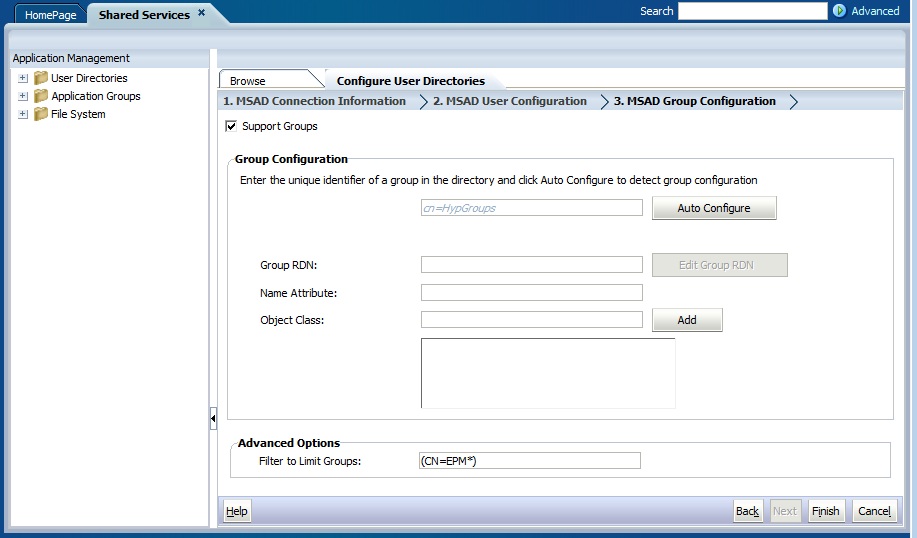

Se abre la pantalla Configuración de grupos. Shared Services usa las propiedades establecidas en esta pantalla para crear la URL de grupo que determina el nodo en el que empieza la búsqueda de grupos. El uso de esta URL acelera la búsqueda.

Atención:

La URL de grupo no puede hacer referencia a un alias. La seguridad de EPM System necesita que la URL de grupo haga referencia a un grupo real. Si está configurando un Novell eDirectory que utiliza alias de grupo, los alias de grupo y las cuentas de grupo deben estar disponibles en la URL de grupo.Nota:

la introducción de datos en la pantalla Configuración de grupos es opcional. Si no introduce la configuración de URL de grupo, Shared Services busca dentro del DN de base para encontrar grupos, lo que puede afectar negativamente al rendimiento, especialmente si el directorio de usuario contiene muchos grupos.

- Borre la selección de Establecer soporte para grupos si su organización no tiene pensado aprovisionar grupos, o si los usuarios no están categorizados en grupos en el directorio de usuarios. Al desactivar esta opción se deshabilitan los campos de esta pantalla.

Si está estableciendo compatibilidad para grupos, Oracle recomienda que utilice la función de configuración automática para recuperar la información necesaria.

Si está configurando OID como un directorio de usuario, no podrá usar la función de configuración automática porque el DSE de raíz de OID no contiene entradas en el atributo de contextos de nombre. Consulte Gestión de contextos de nombres en la Oracle Fusion Middleware Administrator's Guide for Oracle Internet Directory.

- En el cuadro de texto Autoconfigurar, introduzca un identificador de grupo único y, a continuación, haga clic en Ir.

El identificador de grupo se debe expresar con el formato

attribute=identifier, por ejemplo,cn=western_region.Los atributos del grupo se muestran en el área Configuración de grupos.

Nota:

Puede introducir manualmente los atributos de grupo necesarios en los cuadros de texto de configuración de grupos.

Atención:

Si no está establecida la URL de grupo para directorios de usuario que contengan / (barra) o \ (barra invertida) en sus nombres de nodo, la búsqueda para usuarios y grupos fallará. Por ejemplo, cualquier operación para mostrar el usuario o grupo fallará si no se especifica la URL de grupo para un directorio de usuario en el que los usuarios y los grupos existan en un nodo, comoOU=child\ou,OU=parent/ouuOU=child/ou,OU=parent \ ou.Tabla 4-3 Pantalla Configuración de grupos

Etiqueta DescripciónPie 2 RDN de grupo El DN relativo del grupo. Este valor, que corresponde a la ruta relativa al DN base, se utiliza como URL del grupo. Especifique un RDN de grupo que identifique el nodo de directorio de usuario más bajo en el que todos los grupos que está pensando en aprovisionar estén disponibles.

Si utiliza un grupo principal de Active Directory para aprovisionamiento, asegúrese de que el grupo principal queda dentro del RDN del grupo. Shared Services no recupera el grupo principal si queda fuera del ámbito de la URL del grupo.

El RDN de grupo repercute de forma significativa en el inicio de sesión y en el rendimiento de las búsquedas. Debido a que es el punto de inicio de todas las búsquedas de grupos, debe identificar el nodo más bajo posible en el que todos los grupos para los sistemas de EPM System estén disponibles. Para garantizar un rendimiento óptimo, el número de grupos presente en el RDN de grupo no debería exceder de 10.000. Si hay más grupos, utilice un filtro de grupo para recuperar sólo los grupos que desee aprovisionar.

Nota:

Shared Services muestra una advertencia si el número de grupos disponibles en la URL de grupo supera 10.000.

Consulte Utilización de caracteres especiales para conocer las restricciones.

Ejemplo:

ou=GroupsAtributo de nombre El atributo que almacena el nombre del grupo. Valor predeterminado

-

Directorios LDAP incluido Active Directory:

cn -

Directorio nativo:

cssDisplayNameDefault

Clase de objeto Clases de objeto del grupo. Shared Services utiliza las clases de objeto mostradas en esta pantalla en el filtro de búsqueda. Con estas clases de objeto, Shared Services debería encontrar todos los grupos asociados con el usuario.

Nota:

Si configura Active Directory o ADAM como tipo de directorio de usuario

Otherpara utilizar un atributo de ID personalizado, debe establecer este valor engroup?member.Puede agregar clases de objetos manualmente si fuera necesario. Para agregar una clase de objeto, introduzca el nombre de la clase de objeto en el cuadro de texto Clase de objeto y haga clic en Agregar.

Para suprimir clases de objeto, seleccione la clase de objeto y haga clic en Eliminar.

Valor predeterminado

-

Active Directory:

group?member -

Directorios LDAP distintos a Active Directory:

groupofuniquenames?uniquemember, groupOfNames?member -

Directorio nativo:

groupofuniquenames?uniquemember, cssGroupExtend?cssIsActive

Filtrar para limitar grupos Consulta LDAP que recupera los grupos que se tienen que aprovisionar con funciones de producto de EPM System solamente. Por ejemplo, la consulta LDAP

(|(cn=Hyp*)(cn=Admin*))recupera solo grupos cuyos nombres comienzan porHypoAdmin.El filtro de grupo se usa para limitar el número de grupos devueltos durante una consulta. Es especialmente importante si el nodo identificado por el RDN de grupo contiene un gran número de grupos que tienen que aprovisionarse. Los filtros pueden diseñarse para excluir a los grupos que no se van a aprovisionar, con lo que se mejora el rendimiento.

Si utiliza el grupo principal de Active Directory para aprovisionamiento, asegúrese de que todos los filtros de grupo que defina puedan recuperar el grupo principal contenido dentro del ámbito de la URL del grupo. Por ejemplo, el filtro

(|(cn=Hyp*)(cn=Domain Users))recupera grupos cuyos nombres empiezan porHypy el grupo principal llamadoDomain Users.Nota al pie 2 La seguridad de EPM System puede utilizar valores predeterminados para algunos campos cuyo valor de configuración es opcional. Si no introduce valores en estos campos, se utilizarán los valores predeterminados en el tiempo de ejecución.

-

- Haga clic en Finalizar.

Shared Services guarda la configuración y vuelve a la pantalla Directorios de usuario definidos, que ahora muestra el directorio de usuario que haya configurado.

- Pruebe la configuración. Consulte Prueba de conexiones de directorios de usuario.

- Cambie la asignación del orden de búsqueda, en caso necesario. Consulte Administración del orden de búsqueda de directorios de usuario para obtener información.

- En caso necesario, especifique las opciones de seguridad. Consulte Establecimiento de las opciones de seguridad para obtener información.

- Reinicie Oracle Hyperion EPM Foundation Services y otros componentes de EPM System.