Inicio de sesión único en Kerberos

Descripción general

Los productos de Oracle Enterprise Performance Management System soportan el inicio de sesión único en Kerberos si el servidor de aplicaciones que aloja los productos de EPM System está configurado para la autentificación con Kerberos.

Kerberos es un servicio de autentificación de confianza en el que cada cliente Kerberos confía en las identidades de otros clientes Kerberos (usuarios, servicios de red, etcétera) como válidas.

A continuación se muestra lo que ocurre cuando un usuario accede a un producto de EPM System:

- Desde un equipo Windows, el usuario inicia sesión en un dominio Windows, que también es un dominio de Kerberos.

- Con ayuda de un explorador configurado para utilizar Autenticación de Windows integrada, el usuario intenta iniciar sesión en los productos de EPM System que se ejecutan en el servidor de aplicaciones.

- El servidor de aplicaciones (afirmación de identidad de negociación) intercepta la solicitud y obtiene el símbolo del mecanismo de negociación (SPNEGO) de la API de Simple and Protected Generic Security Services (GSSAPI) con el ticket de Kerberos desde la cabecera de autorización del explorador.

- La afirmación valida la identidad del usuario incluida en el símbolo con respecto a su almacén de identidades con el fin de transferir información sobre el usuario al producto de EPM System. El producto EPM System valida el nombre de usuario con respecto a un Active Directory. El producto EPM System emite un símbolo de inicio de sesión único que soporta el inicio de sesión en todos los productos de EPM System.

Limitaciones de compatibilidad

El inicio de sesión único de Kerberos es compatible con todos los productos de EPM System, a excepción de los siguientes:

- El inicio de sesión único de Kerberos no está soportado para clientes gruesos que no sean Oracle Smart View for Office.

- Smart View soporta la integración de Kerberos solo para proveedores de Oracle Essbase, Oracle Hyperion Planning y Oracle Hyperion Financial Management

Suposiciones

En este documento, que contiene pasos de configuración de Kerberos de nivel de aplicación, se asume que se está familiarizado con la configuración de Kerberos en el nivel del sistema. Antes de iniciar estos procedimientos, confirme que se cumplen los requisitos para estas tareas.

En este documento se asume que está trabajando en un entorno de red activado para Kerberos totalmente funcional en el que los equipos de clientes de Windows estén configurados para autentificación de Kerberos.

- El Active Directory corporativo está configurado para autentificación Kerberos. Consulte Documentación de Microsoft Windows Server.

- Los exploradores utilizados para acceder a productos de EPM System están configurados para negociación con tickets de Kerberos.

- Sincronización de tiempo con un sesgo de no más de cinco minutos entre KDC y los equipos del cliente. Consulte la sección sobre errores de autentificación causados por relojes no sincronizados en http://technet.microsoft.com/en-us/library/cc780011(WS.10).aspx.

Inicio de sesión único en Kerberos con WebLogic Server

El inicio de sesión único en Kerberos con Oracle WebLogic Server utiliza un proveedor de aserción de identidades negociadas para negociar y descodificar símbolos de SPNEGO con el fin de permitir el inicio de sesión único con clientes de Microsoft. WebLogic Server descodifica los símbolos SPNEGO para obtener tickets de Kerberos, y valida y correlaciona el ticket con el usuario de una instancia de WebLogic Server. Puede usar el autentificador de Active Directory de WebLogic Server con la afirmación de identidad de negociación para configurar Active Directory como directorio de usuario para usuarios de WebLogic Server.

Cuando un explorador solicita acceso a un producto de EPM System, KDC emite un ticket de Kerberos al explorador, que crea un símbolo SPNEGO en el que se incluyen los tipos de símbolo GSS soportados. La afirmación de identidad de negociación descodifica el símbolo SPNEGO y utiliza instancias de GSSAPI para aceptar el contexto de seguridad. La identidad del usuario que inició la solicitud se correlaciona con un nombre de usuario y se pasa de vuelta a WebLogic Server. Adicionalmente, WebLogic Server determina los grupos a los que pertenece el usuario. En esta fase, se pone a disposición del usuario el producto de EPM System solicitado.

Nota:

Los usuarios deben usar un explorador que soporte el SPNEGO (por ejemplo, Internet Explorer o Firefox) para acceder a los productos de EPM System que se estén ejecutando en WebLogic Server.

Utilizando el ID de usuario derivado del proceso de autentificación, el proceso de autorización del producto de EPM System comprueba la existencia de datos de aprovisionamiento. El acceso al producto de EPM System se restringe según dichos datos.

Procedimientos de WebLogic Server para soportar la autentificación de Kerberos

Un administrador debe realizar estas tareas para soportar la autentificación de Kerberos:

- Cree el dominio de WebLogic para EPM System. Consulte Creación del dominio de WebLogic para EPM System.

- Cree un proveedor de autentificación. Consulte Creación de un proveedor de autentificación de LDAP en WebLogic Server.

- Cree una afirmación de identidad de negociación. Consulte Creación de una afirmación de identidad de negociación.

- Cree una identificación de Kerberos. Consulte Creación de identificación de Kerberos para WebLogic Server.

- Actualice las opciones de JVM para Kerberos. Consulte Actualización de opciones de JVM para Kerberos.

- Configure las políticas de autorización. Consulte Configuración de políticas de autorización.

- Despliegue y use SSODiag para verificar que WebLogic Server soporta el inicio de sesión único de Kerberos para EPM System. Consulte Uso de SSODiag para probar el entorno de Kerberos.

Creación del dominio de WebLogic para EPM System

Por lo general, los componentes de EPM System se despliegan en el dominio de WebLogic de EPMSystem (la ubicación predeterminada es MIDDLEWARE_HOME/user_projects/domains/EPMSystem).

Para configurar el dominio de WebLogic de EPM System para la autentificación de Kerberos:

- Instale los componentes de EPM System.

- Despliegue solo Oracle Hyperion Foundation Services.

Con el despliegue de Foundation Services se crea el dominio de WebLogic de EPM System predeterminado.

- Inicie sesión en Consola de Servicios compartidos de Oracle Hyperion para verificar que el despliegue de Foundation Services se ha realizado correctamente. Consulte Inicio de Shared Services Console.

Creación del proveedor de autentificación de LDAP en WebLogic Server

Un administrador de WebLogic Server crea el proveedor de autentificación LDAP, que almacena la información de usuarios y grupos en un servidor LDAP externo. Los servidores compatibles con LDAP v2 o v3 funcionan con WebLogic Server. Consulte estas referencias:

- Configuración de proveedores de autentificación de LDAP en la guía Oracle Fusion Middleware Securing Oracle WebLogic Server.

- Configurar proveedores de autentificación y afirmación de identidad en la Oracle Fusion Middleware Oracle WebLogic Server Administration Console Online Help.

Creación de una afirmación de identidad de negociación

El proveedor de afirmación de identidad de negociación permite el inicio de sesión único con clientes de Microsoft. Descodifica símbolos de SPNEGO para obtener símbolos de Kerberos, valida los símbolos de Kerberos y asigna los símbolos a los usuarios de WebLogic. El proveedor de afirmación de identidad de negociación, una implantación de la interfaz de proveedor de servicio de seguridad (SSPI) según la definición del marco de seguridad de WebLogic, proporciona la lógica necesaria para autentificar un cliente en función del símbolo SPNEGO del cliente.

- Configuración de un proveedor de afirmación de identidad de negociación en la guía Oracle Fusion Middleware Securing Oracle WebLogic Server.

- Configurar proveedores de autentificación y afirmación de identidad en la Oracle Fusion Middleware Oracle WebLogic Server Administration Console Online Help.

Al crear el proveedor de afirmación de identidad de negociación, establezca la opción Indicador de control de JAAS en SUFFICIENT para todos los autentificadores. Consulte la sección sobre establecimiento del indicador de control JAAS en la Oracle Fusion Middleware Oracle WebLogic Server Administration Console Online Help.

Creación de identificación de Kerberos para WebLogic Server

En el equipo de controlador de dominios de Active Directory, cree objetos de usuario que representen a WebLogic Server y al servidor web de EPM System, y asígnelos a los nombres principales de servicio (SPN) que representen su instancia de WebLogic Server y al servidor web en el dominio de Kerberos. Los clientes no encuentran un servicio que no tenga un SPN. Los SPN se almacenan en archivos de tabla e claves que se copian en el dominio de WebLogic Server para usarse en el proceso de inicio de sesión.

Consulte Creación de identificación para WebLogic Server en la guía Oracle Fusion Middleware Securing Oracle WebLogic Server para ver los procedimientos detallados.

Para crear la identificación de Kerberos para WebLogic Server:

- En la máquina del controlador de dominios de Active Directory, cree una cuenta de usuario, por ejemplo,

epmHost, para el equipo que aloja el dominio de WebLogic Server.Nota:

Cree la identificación como objeto de usuario, no como equipo.Utilice el nombre simple del equipo, por ejemplo, use

epmHostsi el host se denominaepmHost.example.com.Registre la contraseña que usar al crear el objeto de usuario. Lo necesitará para crear SPN.

No seleccione ninguna opción de contraseña, especialmente la opción

User must change password at next logon. - Modifique el objeto de usuario para cumplir con el protocolo Kerberos. La cuenta debe exigir la autenticación de Kerberos previa

- En el separador Cuenta, seleccione el cifrado que usar.

- Asegúrese de que no se haya seleccionado ninguna otra opción de cuenta (especialmente

Do not require Kerberos pre-authentication). - Como la configuración del tipo de cifrado puede que haya dañado la contraseña del objeto, restablezca la contraseña a la que haya establecido al crear el objeto.

- En el equipo que aloja el controlador de dominios de Active Directory, abra una ventana de símbolo del sistema y vaya al directorio donde estén instaladas las herramientas de soporte de Active Directory.

- Cree y configure los SPN necesarios.

- Use un comando similar al siguiente para verificar que los SPN estén asociados al objeto de usuario (

epmHost) que ha creado en el paso 1 de este procedimiento.setspn -L epmHost - Con un comando como el siguiente, configure el SPN para WebLogic Server en Active Directory Domain Services (AD DS) y genere un archivo de tabla de claves que contenga la clave secreta compartida.

ktpass -princ HTTP/epmHost.example.com@EXAMPLE.COM -pass password -mapuser epmHost -out c:\epmHost.keytab

- Use un comando similar al siguiente para verificar que los SPN estén asociados al objeto de usuario (

- Cree un archivo de tabla de claves en el equipo que aloja la instancia de WebLogic Server.

- Acceda a una línea de comandos.

- Vaya a

MIDDLEWARE_HOME/jdk/bin. - Ejecute un comando como el siguiente:

ktab -k keytab_filename -a epmHost@example.com - Cuando se le pida una contraseña, introduzca aquella que haya establecido al crear el usuario en el paso 1 de este procedimiento.

- Copie el archivo de tabla de claves en el directorio de inicio del dominio de WebLogic, por ejemplo, en

C:\Oracle\Middleware\user_projects\domains\EPMSystem. - Verifique que la autentificación de Kerberos funciona correctamente.

kinit -k -t keytab-file account-name

En este comando,

account-nameindica el principal de Kerberos, por ejemplo,HTTP/epmHost.example.com@EXAMPLE.COM. La salida de este comando debe ser similar a la siguiente:New ticket is stored in cache file C:\Documents and Settings\Username\krb5cc_MachineB

Actualización de opciones de JVM para Kerberos

Consulte Uso de argumentos de inicio para la autentificación de Kerberos con WebLogic Server y Creación de un archivo de inicio de sesión de JAAS en Oracle Fusion Middleware Securing Oracle WebLogic Server 12c Release (12.2.1.4).

Si los servidores gestionados de EPM System se ejecutan como servicios de Windows, actualice el registro de Windows para establecer las opciones de inicio de JVM.

Para actualizar las opciones de inicio de JVM en el registro de Windows:

- Abra el Editor del Registro de Windows.

- Seleccione Equipo, HKEY_LOCAL_MACHINE, Software, Hyperion Solutions, Foundationservices0 y, a continuación, HyS9EPMServer_epmsystem1.

- Cree los siguientes valores de cadena:

Nota:

Los nombres que aparecen en la siguiente tabla son ejemplos.

Tabla 3-4 Opciones de inicio de JVM para la autentificación de Kerberos

Nombre Tipo Datos JVMOption44 REG_SZ -Djava.security.krb5.realm=Active Directory Realm NameJVMOption45 REG_SZ -Djava.security.krb5.kdc=Active Directory host name or IP addressJVMOption46 REG_SZ -Djava.security.auth.login.config=location of Kerberos login configuration fileJVMOption47 REG_SZ -Djavax.security.auth.useSubjectCredsOnly=false -

Actualice el valor de JVMOptionCount DWord para que refleje los valores de JVMOptions agregados (agregue 4 al valor decimal actual).

Configuración de políticas de autorización

Consulte Opciones para proteger la aplicación web y los recursos de EJB en la guía Oracle Fusion Middleware Securing Resources Using Roles and Policies for Oracle WebLogic Server para obtener información sobre la configuración de las políticas de autorización para los usuarios de Active Directory que accedan a EPM System.

Para conocer los pasos de configuración de la política de ejemplo, consulte Creación de políticas para SSODiag.

Uso de SSODiag para probar el entorno de Kerberos

SSODiag es una aplicación web de diagnóstico que prueba si la instancia de WebLogic Server de su entorno de Kerberos está lista para soportar EPM System.

Despliegue de SSODiag

Utilice las credenciales de administrador de WebLogic Server (el nombre de usuario predeterminado es epm_admin) que ha especificado al desplegar Foundation Services para desplegar SSODiag.

Para desplegar y configurar SSOdiag:

- Inicie sesión en la consola de administración de WebLogic Server para el dominio de EPM System.

-

En Centro de cambios, seleccione Bloquear y editar.

- En EPMSystem en Estructura de dominio, haga clic en Despliegues.

- En Resumen de despliegues, haga clic en Instalar.

- En Ruta, seleccione EPM_ORACLE_HOME

/products/Foundation/AppServer/InstallableApps/common/SSODiag.war. - Haga clic en Siguiente.

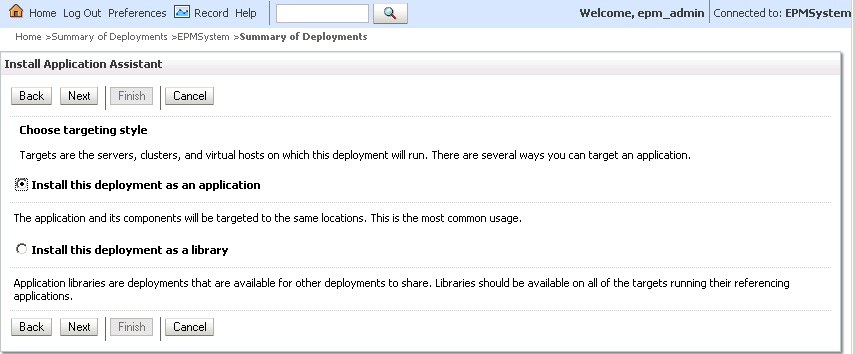

- En Seleccionar estilo de direccionamiento, asegúrese de que se haya seleccionado Instalar despliegue como aplicación y, a continuación, haga clic en Siguiente.

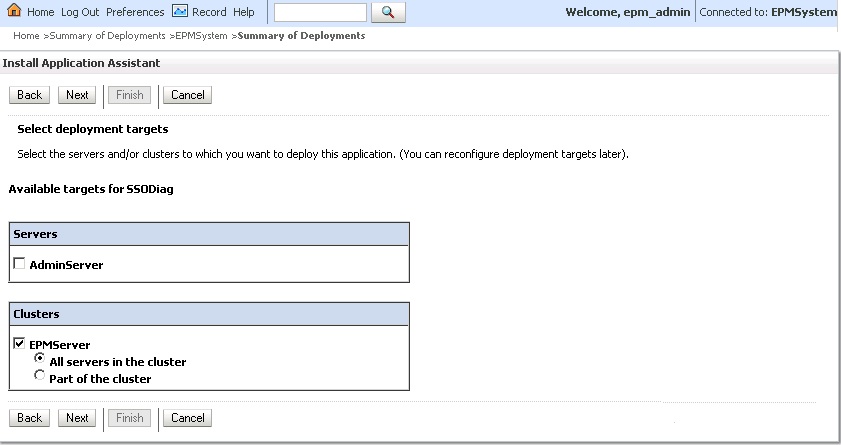

- En Seleccionar destinos de despliegue, elija lo siguiente y, a continuación, haga clic en Siguiente.

- EPMServer

- Todos los servidores del cluster

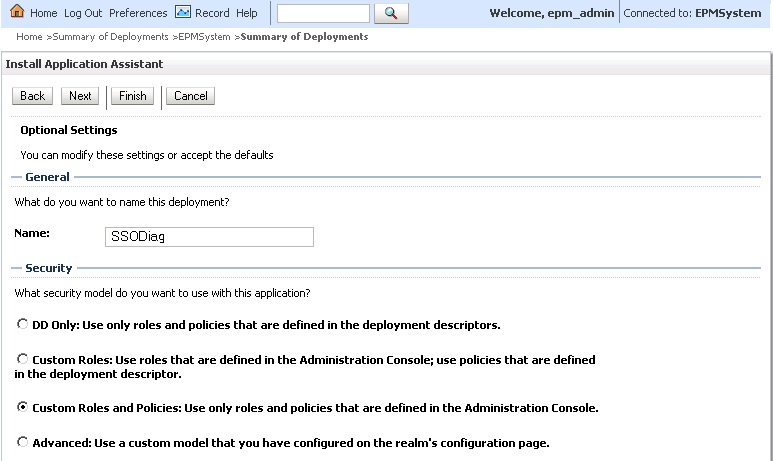

- En Configuración opcional, seleccione Roles y políticas personalizados: utilice solo roles y políticas definidos en la consola de administración como modelo de seguridad.

- Haga clic en Siguiente.

- En la pantalla de revisión, seleccione No, revisaré la configuración más tarde.

- Haga clic en Finalizar.

- En Centro de cambios, seleccione Activar cambios.

Configuración de Oracle HTTP Server para SSODiag

Actualice mod_wl_ohs.conf para configurar Oracle HTTP Server y reenviar las solicitudes de URL de SSODiag a la instancia de WebLogic Server.

Para configurar el reenvío de URL en Oracle HTTP Server:

- Con un editor de texto, abra EPM_ORACLE_INSTANCE

/httpConfig/ohs/config/fmwconfig/components/OHS/ohs_component/mod_wl_ohs.conf. - Agregue una definición de

LocationMatchpara SSODiag:<LocationMatch /SSODiag/> SetHandler weblogic-handler WeblogicCluster myServer:28080 </LocationMatch>En el ejemplo anterior,

myServerindica que el equipo de host de Foundation Services y28080representa el puerto en el que Servicios compartidos de Oracle Hyperion escucha las solicitudes. - Guarde y cierre

mod_wl_ohs.conf. - Reinicie Oracle HTTP Server.

Creación de políticas para SSODiag

Cree una política en la consola de administración de WebLogic Server para proteger la siguiente URL de SSODiag.

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

En este ejemplo, OHS_HOST_NAME indica el nombre del servidor que aloja Oracle HTTP Server y PORT indica el puerto donde Oracle HTTP Server escucha las solicitudes.

Para crear políticas para proteger SSODiag:

- En el Centro de cambios, en la consola de administración de WebLogic Server para el dominio de EPM System, seleccione Bloquear y editar.

- Seleccione Despliegues, SSODiag, Seguridad, URLPatterns y, a continuación, Políticas.

- Cree los siguientes patrones de URL:

//index.jsp

- Modifique cada patrón de URL que haya creado:

- En la lista de patrones de URL de Patrones de URL de aplicación web autónoma, abra el patrón (/) que haya creado haciendo clic en él.

- Seleccione Agregar condiciones.

- En Lista de predicados, seleccione Usuario.

- Seleccione Siguiente.

- En Nombre del argumento de usuario, introduzca el usuario de Active Directory cuya cuenta se usa para acceder a un escritorio de cliente configurado para la autentificación de Kerberos, por ejemplo,

krbuser1y seleccione Agregar.krbuser1es un usuario de Active Directory o de escritorio de Windows. - Seleccione Finalizar.

-

Seleccione Guardar.

Uso de SSODiag para probar la configuración de WebLogic Server para la autentificación de Kerberos

Si la configuración de WebLogic Server para la autentificación de Kerberos funciona correctamente, en la página Oracle Hyperion Kerberos SSO diagnostic Utility V 1.0 aparece el siguiente mensaje:

Retrieving Kerberos User principal name... Success.

Kerberos principal name retrieved... SOME_USER_NAME

Atención:

No configure los componentes de EPM System para la autentificación de Kerberos si SSODiag no puede recuperar el nombre de principal de Kerberos.

Para probar la configuración de WebLogic Server para la autentificación de Kerberos:

- Inicie Foundation Services y Oracle HTTP Server.

- Con la consola de administración de WebLogic Server, inicie la aplicación web de SSODiag para atender todas las solicitudes.

- Inicie sesión en un equipo de cliente configurado para la autentificación de Kerberos con credenciales de Active Directory válidas.

- Con un explorador, conéctese a la siguiente URL de SSODiag:

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

En este ejemplo,

OHS_HOST_NAMEindica el nombre del servidor que aloja Oracle HTTP Server yPORTindica el puerto donde Oracle HTTP Server escucha las solicitudes.Si la autentificación de Kerberos funciona correctamente, SSODiag muestra la información siguiente:

Retrieving Kerberos User principal name... Success. Kerberos principal name retrieved... SOME_USER_NAMESi la autentificación de Kerberos no funciona correctamente, SSODiag muestra la información siguiente:

Retrieving Kerberos User principal name... failed.

Cambio del modelo de seguridad

El modelo de seguridad predeterminado para las aplicaciones web protegidas por el dominio de seguridad es DDonly. Debe cambiar el modelo de seguridad a CustomRolesAndPolicies.

Para cambiar el modelo de seguridad:

- Con un editor de texto, abra

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xml. - Busque el elemento siguiente en el descriptor de despliegue de aplicaciones para cada componente de Foundation Services:

<security-dd-model>DDOnly</security-dd-model>

- Cambie el modelo de seguridad como se detalla a continuación para cada componente:

<security-dd-model>CustomRolesAndPolicies</security-dd-model>

- Guarde y cierre

config.xml.

Actualización de la configuración de seguridad de EPM System

Cambie la configuración de seguridad de EPM System para activar el inicio de sesión único de Kerberos.

Para configurar EPM System para la autentificación de Kerberos:

- Inicie sesión en Consola de Servicios compartidos como administrador.

- Agregue el dominio de Active Directory que esté configurado para la autentificación de Kerberos como directorio de usuario externo en Servicios compartidos. Consulte "Configuración de OID, Active Directory y otros directorios de usuarios basados en LDAP" en la Guía de administración de seguridad de usuarios de Oracle Enterprise Performance Management System.

- Active el inicio de sesión único. Consulte Configuración de OID, Active Directory y otros directorios de usuario basados en LDAP.

En Opciones de seguridad, seleccione la configuración de la tabla que aparece a continuación para activar el inicio de sesión único de Kerberos.

Tabla 3-5 Configuración para activar el inicio de sesión único de Kerberos

Campo Configuración necesaria Activar inicio de sesión único Seleccionadas Agente o proveedor de inicio de sesión único Otros Mecanismo de inicio de sesión único Obtener usuario remoto de solicitud HTTP - Reinicie Foundation Services.

Prueba del inicio de sesión único de Kerberos

Inicie sesión en Foundation Services para verificar que el inicio de sesión único de Kerberos funciona correctamente.

Para probar el inicio de sesión único de Kerberos:

- Verifique que Foundation Services y Oracle HTTP Server se están ejecutando.

- Inicie sesión en un equipo de cliente configurado para la autentificación de Kerberos con credenciales de Active Directory válidas.

- Con un explorador, conéctese a la URL de Foundation Services.

Configuración de los componentes de EPM System

Con EPM System Configurator, configure y despliegue otros componentes de EPM System en el dominio de WebLogic donde se despliegue Foundation Services.

Configuración de servidores gestionados de EPM System para la autentificación de Kerberos

En entonos de Microsoft Windows, los servidores gestionados de EPM System se ejecutan como servicios de Windows. Debe modificar las opciones de JVM de inicio para cada servidor gestionado de WebLogic. Lista completada de servidores gestionados en modo de despliegue no compacto:

- AnalyticProviderServices0

- CalcMgr0

- ErpIntegrator0

- EssbaseAdminServer0

- FinancialReporting0

- HFMWeb0

- FoundationServices0

- HpsAlerter0

- HpsWebReports0

- Planning0

- Profitability0

Si las aplicaciones web de EPM System se despliegan en el modo de despliegue compacto, debe actualizar las opciones de JVM de inicio solo del servidor gestionado de EPMSystem0. Si tiene varios servidores gestionados compactos, debe actualizar las opciones de JVM de inicio para todos los servidores gestionados.

Consulte Uso de argumentos de inicio para la autentificación de Kerberos con WebLogic Server en la guía Oracle Fusion Middleware Securing Oracle WebLogic Server.

Nota:

En el siguiente procedimiento se describe cómo establecer las opciones de JVM de inicio para el servidor gestionado de FoundationServices. Debe realizar esta tarea para cada servidor gestionado de WebLogic en el despliegue.Para obtener procedimientos detallados para configurar opciones de JVM en los scripts de inicio de WebLogic Server, consulte Actualización de opciones de JVM para Kerberos.

Para configurar opciones de JVM en los scripts de inicio de WebLogic Server

Configuración de políticas de autorización

Configure las políticas de autorización para los usuarios de Active Directory que accederán a los componentes de EPM System que no sean Foundation Services. Consulte Configuración de políticas de autorización para obtener información sobre la configuración de las políticas de seguridad en la consola de administración de WebLogic.

Cambio del modelo de seguridad predeterminado de los componentes de EPM System

El archivo de configuración de EPM System se edita para cambiar el modelo de seguridad predeterminado. En el caso de los despliegues de EPM System no compactos, debe cambiar el modelo de seguridad predeterminado de cada aplicación web de EPM System registrada en config.xml. Lista de aplicaciones web de EPM System:

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

Para cambiar el modelo de seguridad:

- Con un editor de texto, abra

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xml - En la definición del despliegue de aplicaciones de cada componente de EPM System, establezca el valor de

<security-dd-model>enCustomRolesAndPolicies, como se muestra en el siguiente ejemplo:<app-deployment> <name>SHAREDSERVICES#11.1.2.0</name> <target>EPMServer</target> <module-type>ear</module-type> <source-path>C:\Oracle\Middleware\EPMSystem11R1/products/Foundation/AppServer/InstallableApps/common/interop.ear</source-path> <security-dd-model>CustomRolesAndPolicies</security-dd-model> <staging-mode>nostage</staging-mode> </app-deployment>

- Guarde y cierre

config.xml. - Reinicie la instancia de WebLogic Server.

Creación de políticas de protección de URL para los componentes de EPM System

Cree una política de protección de URL en la consola de administración de WebLogic Server para proteger cada URL de componente de EPM System. Consulte Opciones para proteger las aplicaciones web y los recursos de EJB en la guía Oracle Fusion Middleware Securing Resources Using Roles and Policies for Oracle WebLogic Server para obtener detalles.

Para crear políticas de protección de URL:

- En el Centro de cambios, en la consola de administración de WebLogic Server para el dominio de EPM System, haga clic en Bloquear y editar.

- Haga clic en Despliegues.

- Expanda una aplicación empresarial de EPM System (por ejemplo,

PLANNING) en el despliegue y, a continuación, haga clic en su aplicación web (por ejemplo,HyperionPlanning). Consulte Cambio del modelo de seguridad predeterminado de los componentes de EPM System para obtener una lista de los componentes de EPM System.Nota:

Algunas aplicaciones empresariales, por ejemplo Oracle Essbase Administration Services, incluyen varias aplicaciones web para las que se deben definir los patrones de URL. - Cree una política de ámbito de patrón de URL para la aplicación web.

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

- Haga clic en Seguridad, Políticas y, a continuación, Nueva.

- En Patrón de URL, introduzca las URL protegidas y desprotegidas de los productos de EPM System. Consulte Protección y desprotección de recursos de EPM System para obtener más información.

- Haga clic en Aceptar.

- Haga clic en el patrón de URL que haya creado.

- Haga clic en Agregar condiciones.

- En Lista de predicados, seleccione una condición de política y, a continuación, haga clic en Siguiente.

Oracle recomienda el uso de la condición

Group, que otorga esta política de seguridad a todos los miembros de un grupo especificado. - Especifique los argumentos que pertenezcan al predicado que elija. Por ejemplo, si ha elegido

Groupen el paso anterior, debe realizar los siguientes pasos: - En Nombre del argumento de grupo, introduzca el nombre del grupo que contenga los usuarios que deben tener acceso a la aplicación web. El nombre que introduzca debe coincidir exactamente con un nombre de grupo de Active Directory.

- Haga clic en Agregar.

- Repita los pasos anteriores para agregar más grupos.

- Haga clic en Finalizar.

WebLogic Server muestra un mensaje de error si no encuentra el grupo en Active Directory. Debe corregir este error antes de continuar.

- Seleccione Guardar.

- Repita el paso 3 y el paso 4 de este procedimiento para el resto de componentes de EPM System de su despliegue.

- En el Centro de cambios, haga clic en Configuración de liberación.

- Reinicie WebLogic Server.

Activación de la autentificación basada en el certificado del cliente en aplicaciones web

Inserte la definición de login-config en el archivo de configuración de los siguientes archivos de aplicaciones que se encuentran en EPM_ORACLE_HOME/products/.

Essbase/eas/server/AppServer/InstallableApps/Common/eas.earFinancialDataQuality/AppServer/InstallableApps/aif.earfinancialreporting/InstallableApps/HReports.earProfitability/AppServer/InstallableApps/common/profitability.ear

Para activar la autentificación basada en el certificado del cliente:

- Detenga los componentes y procesos de EPM System.

- Mediante 7 Zip, expanda un archivo web contenido en un archivo de empresa; por ejemplo,

EPM_ORACLE_HOME/products/Essbase/eas/server/AppServer/InstallableApps/Common/eas.ear/eas.war. - Acceda a

WEB-INF. - Modifique

web.xmlagregando la siguiente definiciónlogin_configinmediatamente antes del elemento</webapp>:<login-config> <auth-method>CLIENT-CERT</auth-method> </login-config> - Guarde

web.xml. - Haga clic en Sí cuando 7 Zip consulte si desea actualizar el archivo.

Actualización de la configuración de seguridad de EPM System

Configure la seguridad de EPM System para mantener el inicio de sesión único. Consulte Configuración de EPM System para inicio de sesión único.