Authentification unique Kerberos

Présentation

Les produits Oracle Enterprise Performance Management System prennent en charge l'authentification unique Kerberos si le serveur d'applications qui héberge les produits EPM System est configuré pour l'authentification Kerberos.

Kerberos est un service d'authentification sécurisé dans lequel chaque client Kerberos approuve les identités d'autres clients Kerberos (utilisateurs, services réseau, etc.).

Voici ce qui se produit lorsqu'un utilisateur accède à un produit EPM System :

- Sur un ordinateur Windows, l'utilisateur se connecte à un domaine Windows, qui est également un domaine de sécurité Kerberos.

- A l'aide d'un navigateur configuré pour utiliser Integrated Windows Authentication, l'utilisateur essaie de se connecter aux produits EPM System en cours d'exécution sur le serveur d'applications.

- Le serveur d'applications (asserteur de négociation d'identités) intercepte la demande et obtient le jeton SPNEGO (mécanisme de négociation simple et protégé) de l'API Generic Security Services (GSSAPI) avec le ticket Kerberos issu de l'en-tête d'autorisation du navigateur.

- L'asserteur valide l'identité de l'utilisateur incluse dans le jeton à l'aide de sa banque d'identités, afin de transmettre les informations relatives à cet utilisateur au produit EPM System. Le produit EPM System valide le nom d'utilisateur à l'aide d'un annuaire Active Directory. Le produit EPM System émet un jeton SSO qui prend en charge l'authentification unique sur tous les produits EPM System.

Limites de la prise en charge

L'authentification unique Kerberos est prise en charge pour tous les produits EPM System, sauf dans les cas suivants:

- L'authentification unique Kerberos n'est pas prise en charge sur les clients lourds autres qu'Oracle Smart View for Office.

- Smart View prend en charge l'intégration Kerberos pour les fournisseurs Oracle Essbase, Oracle Hyperion Planning et Oracle Hyperion Financial Management uniquement.

Hypothèses

Ce document, qui contient les étapes de configuration de Kerberos au niveau de l'application, requiert des connaissances préalables quant à la configuration de Kerberos au niveau du système. Avant de commencer ces procédures, confirmez que les prérequis de ces tâches sont remplis.

Ce document suppose que vous travaillez dans un environnement réseau complètement fonctionnel et compatible avec Kerberos, dans lequel les machines clientes Windows sont configurées pour l'authentification Kerberos.

- L'annuaire Active Directory de l'entreprise est configuré pour l'authentification Kerberos. Reportez-vous à Documentation de Microsoft Windows Server.

- Les navigateurs utilisés pour accéder aux produits EPM System sont configurés pour négocier à l'aide de tickets Kerberos.

- Synchronisation temporelle avec un décalage maximal de cinq minutes entre KDC et les machines clientes. Reportez-vous à la section "Authentication Errors are Caused by Unsynchronized Clocks" (Erreurs d'authentification causées par des horloges non synchronisées) sur http://technet.microsoft.com/en-us/library/cc780011(WS.10).aspx.

Authentification unique Kerberos avec WebLogic Server

L'authentification unique Kerberos avec Oracle WebLogic Server utilise l'asserteur de négociation d'identités pour négocier et décoder les jetons SPNEGO afin d'activer l'authentification unique avec les clients Microsoft. WebLogic Server décode les jetons SPNEGO pour obtenir un ticket Kerberos, puis valide ce ticket et le mappe avec un utilisateur WebLogic Server. Vous pouvez utiliser l'authentificateur Active Directory de WebLogic Server avec l'asserteur de négociation d'identités afin de configurer Active Directory comme annuaire pour les utilisateurs WebLogic Server.

Lorsque le navigateur demande l'accès à un produit EPM System, KDC envoie un ticket Kerberos au navigateur, qui crée un jeton SPNEGO contenant les types de jeton GSS pris en charge. L'asserteur de négociation d'identités décode le jeton SPNEGO et utilise les API GSS pour accepter le contexte de sécurité. L'identité de l'utilisateur à l'origine de la requête est mappée sur un nom d'utilisateur et renvoyée au serveur WebLogic. Par ailleurs, WebLogic Server détermine les groupes auxquels appartient l'utilisateur. A ce stade, le produit EPM System demandé devient disponible pour l'utilisateur.

Remarque :

Les utilisateurs doivent disposer d'un navigateur qui prend en charge SPNEGO (par exemple, Internet Explorer ou Firefox) pour accéder aux produits EPM System en cours d'exécution sur WebLogic Server.

A l'aide de l'ID utilisateur dérivé du processus d'authentification, le processus d'autorisation du produit EPM System vérifie les données de provisionnement. L'accès au produit EPM System est restreint en fonction des données de provisionnement.

Procédures WebLogic Server permettant de prendre en charge l'authentification Kerberos

Un administrateur doit réaliser ces tâches pour permettre la prise en charge de l'authentification Kerberos :

- Créez le domaine WebLogic pour EPM System. Reportez-vous à la section Création du domaine WebLogic pour EPM System.

- Créez un fournisseur d'authentification. Reportez-vous à la section Création d'un fournisseur d'authentification LDAP dans WebLogic Server.

- Créez un asserteur de négociation d'identités. Reportez-vous à la section Création d'un asserteur de négociation d'identités.

- Créez une identification Kerberos. Reportez-vous à la section Création de l'identification Kerberos pour WebLogic Server.

- Mettez à jour les options de JVM pour Kerberos. Reportez-vous à la section Mise à jour des options de JVM pour Kerberos.

- Configurez les stratégies d'autorisation. Reportez-vous à la section Configuration des stratégies d'autorisation.

- Déployez et utilisez SSODiag pour vérifier que WebLogic Server est prêt à prendre en charge l'authentification Kerberos pour EPM System. Reportez-vous à la section Utilisation de SSODiag pour tester l'environnement Kerberos.

Création du domaine WebLogic pour EPM System

En règle générale, les composants EPM System sont déployés dans le domaine WebLogic EPMSystem (l'emplacement par défaut est MIDDLEWARE_HOME/user_projects/domains/EPMSystem).

Pour configurer le domaine WebLogic EPM System pour l'authentification Kerberos, procédez comme suit :

- Installez les composants EPM System.

- Déployez Oracle Hyperion Foundation Services uniquement.

Le déploiement Foundation Services crée le domaine WebLogic EPM System par défaut.

- Connectez-vous à Oracle Hyperion Shared Services Console pour vérifier que le déploiement Foundation Services a été effectué. Reportez-vous à la section Lancement de Shared Services Console.

Création d'un fournisseur d'authentification LDAP dans WebLogic Server

Un administrateur WebLogic Server crée le fournisseur d'authentification LDAP, qui stocke les informations sur les utilisateurs et les groupes sur un serveur LDAP externe. Les serveurs compatibles LDAP v2 ou v3 fonctionnent avec WebLogic Server. Reportez-vous aux références suivantes :

- Configuration des fournisseurs d'authentification LDAP dans le guide Oracle Fusion Middleware sur la sécurisation d'Oracle WebLogic Server.

- Configuration des fournisseurs d'authentification et d'assertion d'identité dans l'aide en ligne Oracle Fusion Middleware sur la console d'administration d'Oracle WebLogic Server.

Création d'un asserteur de négociation d'identités

Le fournisseur d'assertion de négociation d'identités active l'authentification unique avec les clients Microsoft. Il décode les jetons SPNEGO pour obtenir des jetons Kerberos, valide les jetons Kerberos et les mappe avec les utilisateurs WebLogic. Le fournisseur d'assertion de négociation d'identités, implémentation de l'interface du fournisseur de services de sécurité (SSPI) comme défini dans la structure de sécurité WebLogic, fournit la logique requise pour l'authentification d'un client à l'aide de son jeton SPNEGO.

- Configuration d'un fournisseur d'assertion de négociation d'identités dans le guide Oracle Fusion Middleware sur la sécurisation d'Oracle WebLogic Server.

- Configuration des fournisseurs d'authentification et d'assertion d'identité dans l'aide en ligne Oracle Fusion Middleware sur la console d'administration d'Oracle WebLogic Server.

Lors de la création d'un fournisseur d'assertion de négociation d'identités, définissez l'option d'indicateur de contrôle JAAS sur SUFFICIENT pour tous les éléments d'authentification. Reportez-vous à la section "Définir l'indicateur de contrôle JAAS" dans l'Aide en ligne Oracle Fusion Middleware sur la console d'administration d'Oracle WebLogic Server.

Création de l'identification Kerberos pour WebLogic Server

Sur l'ordinateur du contrôleur de domaine Active Directory, créez des objets utilisateur qui représentent WebLogic Server et le serveur Web EPM System, puis mappez-les avec les noms de principal de service (SPN) qui représentent votre instance WebLogic Server et votre serveur Web dans le domaine de sécurité Kerberos. Les clients ne peuvent pas localiser un service qui n'a pas de SPN. Vous stockez les SPN dans des fichiers keytab qui sont copiés dans le domaine WebLogic Server utilisé dans le processus de connexion.

Pour connaître les procédures détaillées, reportez-vous à la section Création de l'identification pour WebLogic Server dans le guide Oracle Fusion Middleware sur la sécurisation d'Oracle WebLogic Server.

Pour créer l'identification Kerberos pour WebLogic Server, procédez comme suit :

- Sur l'ordinateur du contrôleur de domaine Active Directory, créez un compte utilisateur (par exemple,

epmHost) pour l'ordinateur qui héberge le domaine WebLogic Server.Remarque :

Créez l'identification en tant qu'objet utilisateur, et non comme un ordinateur.Utilisez le nom simple de l'ordinateur (par exemple,

epmHostsi l'hôte s'appelleepmHost.example.com).Enregistrez le mot de passe employé lors de la création de l'objet utilisateur. Vous devrez créer des SPN.

Ne sélectionnez aucune option de mot de passe, en particulier

L'utilisateur doit modifier son mot de passe lors de la prochaine connexion. - Modifiez l'objet utilisateur pour qu'il soit conforme au protocole Kerberos. Le compte doit exiger la pré-authentification Kerberos.

- Dans l'onglet Compte, sélectionnez le cryptage à utiliser.

- Vérifiez qu'aucune autre option de compte (en particulier

Ne pas exiger de pré-authentification Kerberos) n'est sélectionnée. - La configuration du type de cryptage risque de corrompre le mot de passe de l'objet. Par conséquent, réinitialisez le mot de passe sur la valeur que vous avez définie lors de la création de l'objet.

- Sur l'ordinateur qui héberge le contrôleur de domaine Active Directory, ouvrez une fenêtre d'invite de commande et accédez au répertoire où sont installés les outils de prise en charge d'Active Directory.

- Créez et configurez les SPN nécessaires.

- Utilisez une commande semblable à celle ci-dessous pour vérifier que les SPN sont associés à l'objet utilisateur (

epmHost) que vous avez créé à l'étape 1 de cette procédure.setspn -L epmHost - A l'aide d'une commande comme celle ci-dessous, configurez le SPN de WebLogic Server dans Active Directory Domain Services (AD DS) et générez un fichier keytab qui contient la clé secrète partagée.

ktpass -princ HTTP/epmHost.example.com@EXAMPLE.COM -pass password -mapuser epmHost -out c:\epmHost.keytab

- Utilisez une commande semblable à celle ci-dessous pour vérifier que les SPN sont associés à l'objet utilisateur (

- Créez un fichier keytab sur l'ordinateur qui héberge WebLogic Server.

- Ouvrez une invite de commande.

- Accédez à

MIDDLEWARE_HOME/jdk/bin. - Exécutez une commande telle que la suivante :

ktab -k keytab_filename -a epmHost@example.com - A l'invite, saisissez le mot de passe que vous avez défini lors de la création de l'utilisateur à l'étape 1 de cette procédure.

- Copiez le fichier keytab dans le répertoire de démarrage du domaine WebLogic (par exemple, dans

C:\Oracle\Middleware\user_projects\domains\EPMSystem). - Vérifiez que l'authentification Kerberos fonctionne correctement.

kinit -k -t keytab-file account-name

Dans cette commande,

account-nameindique le principal Kerberos (par exemple,HTTP/epmHost.example.com@EXAMPLE.COM). La sortie de cette commande doit ressembler à ceci :New ticket is stored in cache file C:\Documents and Settings\Username\krb5cc_MachineB

Mise à jour des options de JVM pour Kerberos

Reportez-vous aux sections Utilisation d'arguments de démarrage pour l'authentification Kerberos avec WebLogic Server et Création d'un fichier de connexion JAAS du guide Oracle Fusion Middleware sur la sécurisation d'Oracle WebLogic Server 12c version (12.2.1.4).

Si les serveurs gérés EPM System sont exécutés en tant que services Windows, mettez à jour le registre Windows pour définir les options de démarrage de JVM.

Pour mettre à jour les options de démarrage de JVM dans le registre Windows, procédez comme suit :

- Ouvrez l'éditeur de registre Windows.

- Sélectionnez successivement Poste de travail, HKEY_LOCAL_MACHINE, Logiciels, Solutions Hyperion, Foundationservices0 et HyS9EPMServer_epmsystem1.

- Créez les valeurs de chaîne suivantes :

Remarque :

Les noms répertoriés dans le tableau suivant sont des exemples.

Tableau 3-4 Options de démarrage de JVM pour l'authentification Kerberos

Nom Type Données JVMOption44 REG_SZ -Djava.security.krb5.realm=Nom du domaine de sécurité Active DirectoryJVMOption45 REG_SZ -Djava.security.krb5.kdc=Adresse IP ou nom d'hôte pour Active DirectoryJVMOption46 REG_SZ -Djava.security.auth.login.config=Emplacement du fichier de configuration de connexion KerberosJVMOption47 REG_SZ -Djavax.security.auth.useSubjectCredsOnly=false -

Mettez à jour la valeur de JVMOptionCount DWord pour refléter l'ajout de JVMOptions (ajoutez 4 à la valeur décimale actuelle).

Configuration des stratégies d'autorisation

Reportez-vous à la section Options de sécurisation de l'application Web et des ressources EJB dans le guide Oracle Fusion Middleware sur la sécurisation des ressources à l'aide de rôles et de stratégies pour Oracle WebLogic Server afin d'obtenir des informations sur la configuration de stratégies d'autorisation pour les utilisateurs Active Directory qui accèdent à EPM System.

Pour des exemples d'étapes de configuration de stratégies, reportez-vous à la section Création de stratégies pour SSODiag.

Utilisation de SSODiag pour tester l'environnement Kerberos

SSODiag est une application Web de diagnostic qui permet de tester si l'instance WebLogic Server de votre environnement Kerberos est prête à prendre en charge EPM System.

Déploiement de SSODiag

Pour déployer SSODiag, utilisez les informations d'identification de l'administrateur WebLogic Server (le nom d'utilisateur par défaut est epm_admin) que vous avez indiquées lors du déploiement de Foundation Services.

Pour déployer et configurer SSOdiag, procédez comme suit :

- Connectez-vous à la console d'administration WebLogic Server du domaine EPM System.

-

Dans le centre de modifications, sélectionnez Verrouiller et modifier.

- Sous EPMSystem dans Structure du domaine, cliquez sur Déploiements.

- Dans Récapitulatif des déploiements, cliquez sur Installer.

- Dans Chemin, sélectionnez EPM_ORACLE_HOME

/products/Foundation/AppServer/InstallableApps/common/SSODiag.war. - Cliquez sur Suivant.

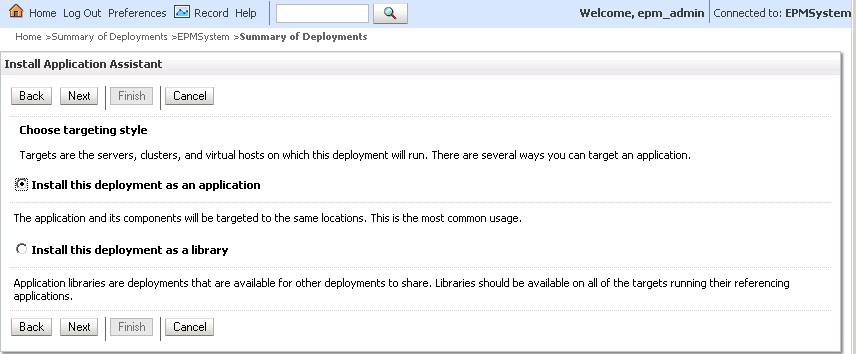

- Dans Choisir un style de ciblage, vérifiez que l'option Installer ce déploiement en tant qu'application est sélectionnée, puis cliquez sur Suivant.

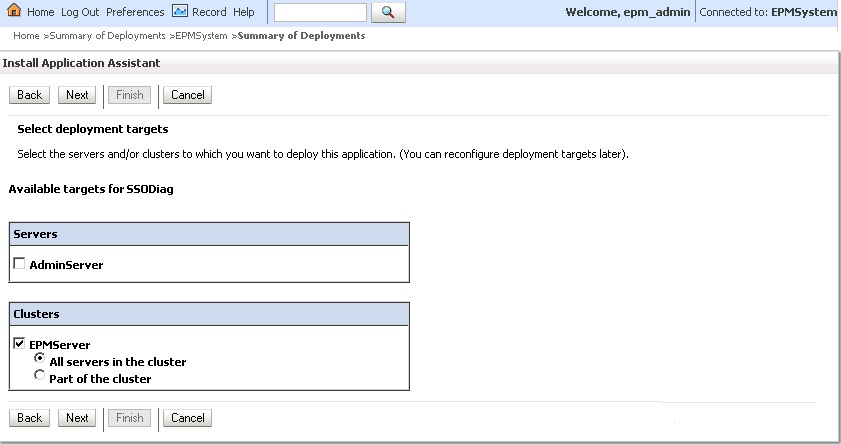

- Dans Sélectionner des cibles de déploiement, sélectionnez les options ci-dessous, puis cliquez sur Suivant.

- EPMServer

- Tous les serveurs du cluster

- Dans Paramètres facultatifs, sélectionnez Rôles et stratégies personnalisés : utilisez uniquement les rôles et stratégies définis dans la console d'administration comme modèle de sécurité.

- Cliquez sur Suivant.

- Dans l'écran de vérification, sélectionnez Non, je vérifierai la configuration ultérieurement.

- Cliquez sur Terminer.

- Dans le centre de modifications, sélectionnez Activer les modifications.

Configuration d'Oracle HTTP Server pour SSODiag

Mettez à jour mod_wl_ohs.conf pour configurer Oracle HTTP Server afin qu'il transmette les demandes d'URL SSODiag à WebLogic Server.

Pour configurer la transmission d'URL dans Oracle HTTP Server, procédez comme suit :

- Ouvrez EPM_ORACLE_INSTANCE

/httpConfig/ohs/config/fmwconfig/components/OHS/ohs_component/mod_wl_ohs.confdans un éditeur de texte. - Ajoutez une définition

LocationMatchpour SSODiag :<LocationMatch /SSODiag/> SetHandler weblogic-handler WeblogicCluster myServer:28080 </LocationMatch>Dans l'exemple précédent,

myServerdésigne l'ordinateur hôte de Foundation Services, et28080représente le port sur lequel Oracle Hyperion Shared Services écoute les demandes. - Enregistrez et fermez

mod_wl_ohs.conf. - Redémarrez Oracle HTTP Server.

Création de stratégies pour SSODiag

Créez une stratégie dans la console d'administration WebLogic Server pour protéger l'URL SSODiag suivante.

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

Dans cet exemple, OHS_HOST_NAME indique le nom du serveur qui héberge Oracle HTTP Server, et PORT représente le port sur lequel Oracle HTTP Server écoute les demandes.

Pour créer des stratégies visant à protéger SSODiag :

- Dans le centre de modifications de la console d'administration WebLogic Server pour le domaine EPM System, sélectionnez Verrouiller et modifier.

- Sélectionnez successivement Déploiements, SSODiag, Sécurité, URLPatterns et Stratégies.

- Créez les modèles d'URL suivants :

//index.jsp

- Modifiez chaque modèle d'URL que vous avez créé :

- Dans la liste des modèles d'URL sous Modèles d'URL d'application Web autonome, cliquez sur le modèle (/) que vous avez créé pour l'ouvrir.

- Sélectionnez Ajouter des conditions.

- Dans Liste de prédicats, sélectionnez Utilisateur.

- Sélectionnez Suivant.

- Dans Nom d'argument utilisateur, indiquez l'utilisateur Active Directory dont le compte sert à accéder à un bureau client configuré pour l'authentification Kerberos (par exemple,

krbuser1). Ensuite, sélectionnez Ajouter.krbuser1est un utilisateur de bureau Windows ou Active Directory. - Sélectionnez Terminer.

-

Sélectionnez Enregistrer.

Utilisation de SSODiag pour tester la configuration de WebLogic Server pour l'authentification Kerberos

Si la configuration de WebLogic Server pour l'authentification Kerberos fonctionne correctement, la page de l'utilitaire de diagnostic SSO Oracle Hyperion Kerberos V 1.0 apparaît avec le message suivant :

Retrieving Kerberos User principal name... Success.

Kerberos principal name retrieved... SOME_USER_NAME

Prudence :

Ne configurez pas les composants EPM System pour l'authentification Kerberos si SSODiag ne peut pas extraire le nom de principal Kerberos.

Pour tester la configuration de WebLogic Server pour l'authentification Kerberos, procédez comme suit :

- Démarrez Foundation Services et Oracle HTTP Server.

- A l'aide de la console d'administration WebLogic Server, lancez l'application Web SSODiag pour traiter toutes les demandes.

- Connectez-vous à un ordinateur client configuré pour l'authentification Kerberos à l'aide d'informations d'identification Active Directory valides.

- A l'aide d'un navigateur, connectez-vous à l'URL SSODiag suivante :

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

Dans cet exemple,

OHS_HOST_NAMEindique le nom du serveur qui héberge Oracle HTTP Server, etPORTreprésente le port sur lequel Oracle HTTP Server écoute les demandes.Si l'authentification Kerberos fonctionne correctement, SSODiag affiche les informations suivantes :

Retrieving Kerberos User principal name... Success. Kerberos principal name retrieved... SOME_USER_NAMESi l'authentification Kerberos ne fonctionne pas correctement, SSODiag affiche les informations suivantes :

Retrieving Kerberos User principal name... failed.

Modification du modèle de sécurité

Le modèle de sécurité par défaut des applications Web protégées par le domaine de sécurité est DDonly. Vous devez remplacer le modèle de sécurité par CustomRolesAndPolicies.

Pour modifier le modèle de sécurité, procédez comme suit :

- A l'aide d'un éditeur de texte, ouvrez

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xml. - Localisez l'élément suivant dans le descripteur de déploiement d'application de chaque composant Foundation Services :

<security-dd-model>DDOnly</security-dd-model>

- Pour chaque composant, modifiez le modèle de sécurité de la façon suivante :

<security-dd-model>CustomRolesAndPolicies</security-dd-model>

- Enregistrez et fermez

config.xml.

Mise à jour de la configuration de sécurité d'EPM System

Modifiez la configuration de sécurité d'EPM System pour activer l'authentification Kerberos.

Pour configurer EPM System pour l'authentification Kerberos, procédez comme suit :

- Connectez-vous à Shared Services Console en tant qu'administrateur.

- Ajoutez le domaine Active Directory configuré pour l'authentification Kerberos comme annuaire des utilisateurs externe dans Shared Services. Reportez-vous à la section "Configuration d'OID, d'Active Directory et d'autres annuaires des utilisateurs LDAP" dans le Guide d'administration de la sécurité utilisateur d'Oracle Enterprise Performance Management System.

- Activez l'authentification unique. Reportez-vous à la section Configuration d'OID, Active Directory et d'autres annuaires des utilisateurs LDAP.

Dans Options de sécurité, sélectionnez les paramètres du tableau suivant pour activer l'authentification unique Kerberos.

Tableau 3-5 Paramètres permettant d'activer l'authentification unique Kerberos

Champ Paramètre obligatoire Activer l'authentification unique Sélectionné Fournisseur ou agent d'authentification unique Autre Mécanisme SSO Obtenir les utilisateurs à distance à partir d'une requête HTTP - Redémarrez Foundation Services.

Test de l'authentification unique Kerberos

Connectez-vous à Foundation Services pour vérifier que l'authentification unique Kerberos fonctionne correctement.

Pour tester l'authentification unique Kerberos, procédez comme suit :

- Vérifiez que Foundation Services et Oracle HTTP Server sont en cours d'exécution.

- Connectez-vous à un ordinateur client configuré pour l'authentification Kerberos à l'aide d'informations d'identification Active Directory valides.

- A l'aide d'un navigateur, connectez-vous à l'URL Foundation Services.

Configuration des composants EPM System

A l'aide du configurateur EPM System, configurez et déployez d'autres composants EPM System dans le domaine WebLogic où Foundation Services est déployé.

Configuration des serveurs gérés EPM System pour l'authentification Kerberos

Dans les environnements Microsoft Windows, les serveurs gérés EPM System sont exécutés en tant que services Windows. Vous devez modifier les options de démarrage de JVM pour chaque serveur géré WebLogic. Liste exhaustive des serveurs gérés en mode de déploiement non compact :

- AnalyticProviderServices0

- CalcMgr0

- ErpIntegrator0

- EssbaseAdminServer0

- FinancialReporting0

- HFMWeb0

- FoundationServices0

- HpsAlerter0

- HpsWebReports0

- Planning0

- Profitability0

Si les applications Web EPM System sont déployées en mode de déploiement compact, vous devez mettre à jour les options de démarrage de JVM du serveur géré EPMSystem0 uniquement. Si vous avez plusieurs serveurs gérés compacts, vous devez mettre à jour les options de démarrage de JVM pour tous les serveurs gérés.

Reportez-vous à la section Utilisation d'arguments de démarrage pour l'authentification Kerberos avec WebLogic Server dans le guide Oracle Fusion Middleware sur la sécurisation d'Oracle WebLogic Server.

Remarque :

La procédure suivante décrit la configuration des options de démarrage de JVM pour le serveur géré FoundationServices. Vous devez effectuer cette tâche pour chaque serveur géré WebLogic du déploiement.Pour obtenir des procédures détaillées de configuration des options de JVM dans les scripts de démarrage WebLogic Server, reportez-vous à la section Mise à jour des options de JVM pour Kerberos.

Pour configurer les options de JVM dans les scripts de démarrage WebLogic Server, procédez comme suit :

Configuration des stratégies d'autorisation

Configurez les stratégies d'autorisation pour les utilisateurs Active Directory qui ont accès à des composants EPM System autres que Foundation Services. Pour plus d'informations sur la configuration des stratégies de sécurité dans la console d'administration WebLogic, reportez-vous à la section Configuration des stratégies d'autorisation.

Modification du modèle de sécurité par défaut des composants EPM System

Pour modifier le modèle de sécurité par défaut, vous devez modifier le fichier de configuration EPM System. Pour les déploiements EPM System non compacts, vous devez modifier le modèle de sécurité par défaut de chaque application Web EPM System enregistrée dans config.xml. Liste des applications Web EPM System :

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

Pour modifier le modèle de sécurité, procédez comme suit :

- A l'aide d'un éditeur de texte, ouvrez

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xml - Dans la définition de déploiement d'application de chaque composant EPM System, définissez la valeur de

<security-dd-model>surCustomRolesAndPolicies, comme dans l'exemple suivant :<app-deployment> <name>SHAREDSERVICES#11.1.2.0</name> <target>EPMServer</target> <module-type>ear</module-type> <source-path>C:\Oracle\Middleware\EPMSystem11R1/products/Foundation/AppServer/InstallableApps/common/interop.ear</source-path> <security-dd-model>CustomRolesAndPolicies</security-dd-model> <staging-mode>nostage</staging-mode> </app-deployment>

- Enregistrez et fermez

config.xml. - Redémarrez WebLogic Server.

Création de stratégies de protection d'URL pour les composants EPM System

Créez une stratégie de protection d'URL dans la console d'administration WebLogic Server pour protéger toutes les URL des composants EPM System. Pour plus de détails, reportez-vous à la section Options de sécurisation des applications Web et des ressources EJB dans le guide Oracle Fusion Middleware sur la sécurisation des ressources à l'aide de rôles et de stratégies pour Oracle WebLogic Server.

Pour créer des stratégies de protection d'URL, procédez comme suit :

- Dans le centre de modifications de la console d'administration WebLogic Server pour le domaine EPM System, cliquez sur Verrouiller et modifier.

- Cliquez sur Déploiements.

- Développez une application d'entreprise EPM System (par exemple,

PLANNING) dans votre déploiement, puis cliquez sur l'application Web correspondante (par exemple,HyperionPlanning). Reportez-vous à la section Modification du modèle de sécurité par défaut des composants EPM System pour obtenir la liste des composants EPM System.Remarque :

Certaines applications d'entreprise, comme Oracle Essbase Administration Services, comprennent plusieurs applications Web dont les modèles d'URL doivent être définis. - Créez une stratégie portant sur les modèles d'URL pour l'application Web.

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

- Cliquez sur Sécurité, Stratégies, puis Nouveau.

- Dans Modèle d'URL, entrez les URL protégées et non protégées pour les produits EPM System. Pour plus de détails, reportez-vous à la section Protection et annulation de la protection des ressources EPM System.

- Cliquez sur OK.

- Cliquez sur le modèle d'URL que vous venez de créer.

- Cliquez sur Ajouter des conditions.

- Dans Liste de prédicats, sélectionnez une condition de stratégie, puis cliquez sur Suivant.

Oracle recommande d'utiliser la condition

Groupe, qui applique cette condition de sécurité à tous les membres d'un groupe spécifique. - Indiquez les arguments correspondant au prédicat choisi. Par exemple, si vous avez choisi

Groupeà l'étape précédente, procédez comme suit : - Dans Nom d'argument de groupe, saisissez le nom du groupe qui contient les utilisateurs auxquels vous voulez donner accès à l'application Web. Ce nom doit être identique au nom de groupe Active Directory.

- Cliquez sur Ajouter.

- Répétez les étapes précédentes pour ajouter d'autres groupes.

- Cliquez sur Terminer.

WebLogic Server affiche un message d'erreur s'il ne parvient pas à localiser le groupe dans Active Directory. Vous devez corriger cette erreur avant de continuer.

- Sélectionnez Enregistrer.

- Répétez les étapes 3 et 4 de cette procédure pour les autres composants EPM System du déploiement.

- Dans le centre de modifications, cliquez sur Libérer la configuration.

- Redémarrez WebLogic Server.

Activer l'authentification par certificat client dans les applications Web

Insérez la définition login-config dans le fichier de configuration des archives d'application suivantes dans EPM_ORACLE_HOME/products/.

Essbase/eas/server/AppServer/InstallableApps/Common/eas.earFinancialDataQuality/AppServer/InstallableApps/aif.earfinancialreporting/InstallableApps/HReports.earProfitability/AppServer/InstallableApps/common/profitability.ear

Pour activer l'authentification par certificat client, procédez comme suit :

- Arrêtez les processus et les composants EPM System.

- A l'aide de 7 Zip, développez l'archive Web contenue dans l'archive Enterprise, par exemple,

EPM_ORACLE_HOME/products/Essbase/eas/server/AppServer/InstallableApps/Common/eas.ear/eas.war. - Accédez à

WEB-INF. - Modifiez le fichier

web.xmlen ajoutant la définitionlogin_configsuivante juste avant l'élément</webapp>:<login-config> <auth-method>CLIENT-CERT</auth-method> </login-config> - Enregistrez

web.xml. - Cliquez sur Oui lorsque 7 Zip demande si vous souhaitez mettre à jour l'archive.

Mise à jour de la configuration de sécurité d'EPM System

Configurez la sécurité EPM System dans l'optique de l'authentification unique. Reportez-vous à la section Configuration de EPM System pour l'authentification unique.