Kerberos 싱글 사인온

개요

EPM System 제품의 호스트인 애플리케이션 서버가 Kerberos 인증에 대해 설정된 경우 Oracle Enterprise Performance Management System 제품에서 Kerberos SSO를 지원합니다.

Kerberos는 각 Kerberos 클라이언트가 다른 Kerberos 클라이언트(사용자, 네트워크 서비스 등)의 ID를 유효한 것으로 신뢰하는 인증된 인증 서비스입니다.

사용자가 EPM System 제품에 액세스하는 경우 다음을 수행합니다.

- Windows 컴퓨터에서는 사용자가 Kerberos 영역이기도 한 Windows 도메인에 로그인합니다.

- Windows 통합 인증을 사용하도록 구성된 브라우저를 사용하여 사용자는 애플리케이션 서버에서 실행 중인 EPM System 제품에 로그인을 시도합니다.

- 애플리케이션 서버(Negotiate Identity Asserter)는 요청을 가로채고 브라우저의 권한부여 머리글에서 Kerberos 티켓이 포함된 SPNEGO(Simple and Protected Generic Security Services API(GSSAPI) Negotiation Mechanism) 토큰을 가져옵니다.

- Asserter는 해당 ID 저장소에 대해 토큰에 포함된 사용자 ID를 검증하여 사용자에 대한 정보를 EPM System 제품으로 전달합니다. EPM System 제품은 Active Directory에 대해 사용자 이름을 검증합니다. EPM System 제품은 모든 EPM System 제품에서 SSO를 지원하는 SSO 토큰을 발행합니다.

지원 제한

Kerberos SSO는 모든 EPM System 제품에서 지원되나, 다음은 예외입니다:

- Oracle Smart View for Office 이외의 Thick Client에 대해서는 Kerberos SSO가 지원되지 않습니다.

- Smart View는 Oracle Essbase, Oracle Hyperion Planning 및 Oracle Hyperion Financial Management 제공자에 대해서만 Kerberos 통합을 지원합니다.

가정

이 문서는 애플리케이션 레벨 Kerberos 구성 단계를 포함하고 있으며, 사용자가 시스템 레벨의 Kerberos 구성에 대한 지식이 있다고 가정합니다. 이러한 절차를 시작하기 전에 해당 태스크에 대한 사전 필수 조건이 충족되었는지 확인하십시오.

이 문서에서는 Windows 클라이언트 머신이 Kerberos 인증에 대해 구성되어 있는, 완전한 기능을 갖춘 Kerberos 사용 네트워크 환경에서 작업하고 있다고 가정합니다.

- 회사 Active Directory가 Kerberos 인증에 대해 구성되어 있습니다. Microsoft Windows Server 설명서을 참조하십시오.

- EPM System 제품에 액세스하는 데 사용되는 브라우저는 Kerberos 티켓을 사용하여 조정하도록 구성되어 있습니다.

- KDC와 클라이언트 머신 간에 존재하는 5분 이하의 시간 차이는 동기화됩니다. http://technet.microsoft.com/en-us/library/cc780011(WS.10).aspx에서 "Authentication Errors are Caused by Unsynchronized Clocks"(동기화되지 않은 시계로 인해 인증 오류가 발생함)를 참조하십시오.

Kerberos SSO와 WebLogic Server

Oracle WebLogic Server Kerberos SSO는 Negotiate Identity Asserter를 사용하여 SPNEGO 토큰을 조정하고 디코딩한 후 Microsoft 클라이언트에서 SSO를 사용할 수 있도록 설정합니다. WebLogic Server는 SPNEGO 토큰을 디코딩하여 Kerberos 티켓을 얻고 이 티켓을 검증하여 WebLogic Server 사용자에게 매핑합니다. WebLogic Server의 Active Directory 인증자를 Negotiate Identity Asserter와 함께 사용하여 Active Directory를 WebLogic Server 사용자의 사용자 디렉토리로 구성할 수 있습니다.

브라우저가 EPM System 제품에 대한 액세스를 요청하면 KDC는 브라우저에 Kerberos 티켓을 발급하고, 이것으로 지원되는 GSS 토큰 유형이 들어 있는 SPNEGO 토큰이 생성됩니다. Negotiate Identity Asserter는 SPNEGO 토큰을 디코딩하고 GSSAPI를 사용하여 보안 컨텍스트를 수락합니다. 요청을 시작한 사용자의 ID는 사용자 이름에 매핑되어 WebLogic Server로 다시 전달됩니다. 또한, WebLogic Server는 사용자가 속하는 그룹을 결정합니다. 이 단계에서 요청된 EPM System 제품이 사용자에게 사용 가능한 상태로 됩니다.

주:

사용자는 SPNEGO(예: Internet Explorer 또는 Firefox)를 지원하는 브라우저를 사용하여 WebLogic Server에서 실행되는 EPM System 제품에 액세스해야 합니다.

EPM System 제품 인증 프로세스는 인증 프로세스에서 파생된 사용자 ID를 사용하여 프로비저닝 데이터를 확인합니다. EPM System 제품에 대한 액세스는 프로비저닝 데이터에 따라 제한됩니다.

WebLogic Server에서 Kerberos 인증을 지원하기 위한 절차

Kerberos 인증을 지원하려면 관리자가 다음 태스크를 완료해야 합니다.

- EPM System의 WebLogic 도메인을 생성합니다. EPM System의 WebLogic 도메인 생성를 참조하십시오.

- 인증 제공자를 생성합니다. WebLogic Server에서 LDAP 인증 제공자 생성을 참조하십시오.

- Negotiate Identity Asserter를 생성합니다. Negotiate Identity Asserter 생성을 참조하십시오.

- Kerberos 식별을 생성합니다. WebLogic Server에 대한 Kerberos 식별 생성를 참조하십시오.

- Kerberos의 JVM 옵션을 업데이트합니다. Kerberos의 JVM 옵션 업데이트를 참조하십시오.

- 권한부여 정책을 구성합니다. 권한부여 정책 구성를 참조하십시오.

- SSODiag를 배포하고 이를 사용하여 WebLogic Server에서 EPM System에 대해 Kerberos SSO를 지원할 준비가 되었는지 확인합니다. SSODiag를 사용하여 Kerberos 환경 테스트를 참조하십시오.

EPM System의 WebLogic 도메인 생성

일반적으로 EPM System 구성요소는 EPMSystem WebLogic 도메인(기본 위치는 MIDDLEWARE_HOME/user_projects/domains/EPMSystem임)에 배포됩니다.

Kerberos 인증에 대해 EPM System WebLogic 도메인을 구성하려면 다음을 수행합니다.

- EPM System 구성요소를 설치합니다.

- Oracle Hyperion Foundation Services만 배포합니다.

Foundation Services 배포에서는 기본 EPM System WebLogic 도메인을 생성합니다.

- Oracle Hyperion Shared Services Console에 로그인하여 Foundation Services가 성공적으로 배포되었는지 확인합니다. Shared Services Console 실행을 참조하십시오.

WebLogic Server에서 LDAP 인증 제공자 생성

WebLogic Server 관리자는 외부 LDAP 서버에 사용자 및 그룹 정보를 저장하는 LDAP 인증 제공자를 생성합니다. LDAP v2 또는 v3 규격 LDAP 서버는 WebLogic Server와 호환됩니다. 다음 항목을 참조하십시오.

- Oracle Fusion Middleware Securing Oracle WebLogic Server 가이드의 LDAP 인증 제공자 구성

- Oracle Fusion Middleware Oracle WebLogic Server Administration Console Online Help의 인증 및 Identity Assertion 제공자 구성

Negotiate Identity Asserter 생성

Negotiate Identity Assertion 제공자는 Microsoft 클라이언트에서 SSO를 사용으로 설정합니다. SPNEGO 토큰을 디코딩하여 Kerberos 토큰을 가져오고, Kerberos 토큰을 검증하고, WebLogic 사용자에게 토큰을 매핑합니다. WebLogic 보안 프레임워크에 정의된 SSPI(Security Service Provider Interface)의 구현인 Negotiate Identity Assertion 제공자는 클라이언트의 SPNEGO 토큰을 기반으로 클라이언트를 인증하는 데 필요한 논리를 제공합니다.

- Oracle Fusion Middleware Securing Oracle WebLogic Server 가이드의 Negotiate Identity Assertion 제공자 구성

- Oracle Fusion Middleware Oracle WebLogic Server Administration Console Online Help의 인증 및 Identity Assertion 제공자 구성

Negotiate Identity Assertion 제공자를 생성하는 경우 모든 인증에 대해 [JAAS 제어 플래그] 옵션을 SUFFICIENT로 설정합니다. Oracle Fusion Middleware Oracle WebLogic Server Administration Console Online Help의 "JAAS 제어 플래그 설정"을 참조하십시오.

WebLogic Server에 대한 Kerberos 식별 생성

Active Directory 도메인 컨트롤러 머신에서 WebLogic Server 및 EPM System 웹 서버를 나타내는 사용자 객체를 생성하고 Kerberos 영역에서 WebLogic Server 및 웹 서버를 나타내는 SPN(서비스 사용자 이름)에 매핑합니다. 클라이언트는 SPN이 없는 서비스를 찾을 수 없습니다. SPN은 WebLogic Server 도메인으로 복사되는 keytab 파일에 저장되어 로그인 프로세스에 사용됩니다.

자세한 절차는 Oracle Fusion Middleware Securing Oracle WebLogic Server 가이드의 WebLogic Server에 대한 식별 생성을 참조하십시오.

WebLogic Server에 대한 Kerberos 식별을 생성하려면 다음을 수행합니다.

- Active Directory 도메인 컨트롤러 시스템에서 사용자 계정을 생성합니다(예: WebLogic Server 도메인을 호스트하는 컴퓨터의 경우

epmHost).주:

머신이 아닌 사용자 객체로 ID를 생성합니다.컴퓨터에 간단한 이름을 사용합니다. 예를 들어 호스트 이름이

epmHost.example.com으로 지정된 경우epmHost를 사용합니다.사용자 객체를 생성하는 경우 사용하는 비밀번호를 기록합니다. SPN을 생성하는 데 필요합니다.

비밀번호 옵션, 특히

User must change password at next logon옵션을 선택하지 마십시오. - Kerberos 프로토콜을 준수하도록 사용자 객체를 수정합니다. 계정은 Kerberos 사전 인증을 요구해야 합니다.

- 계정 탭에서 사용할 암호화를 선택합니다.

- 다른 계정 옵션(특히

Do not require Kerberos pre-authentication)은 선택되지 않아야 합니다. - 암호화 유형을 설정하면 객체의 비밀번호가 손상될 수 있으므로 객체를 생성할 때 설정하는 비밀번호로 해당 비밀번호를 재설정합니다.

- Active Directory 도메인 컨트롤러를 호스트하는 컴퓨터에서 명령 프롬프트 창을 열고 Active Directory 지원 툴이 설치된 디렉토리로 이동합니다.

- 필요한 SPN을 생성하고 구성합니다.

- 다음과 유사한 명령을 사용하여 이 절차의 1단계에서 생성한 사용자 객체(

epmHost)와 SPN이 연계되어 있는지 확인합니다.setspn -L epmHost - 다음과 같은 명령을 사용하여 AD DS(Active Directory 도메인 서비스)의 WebLogic Server에 대해 SPN을 구성하고 공유 보안 키가 포함된 keytab 파일을 생성합니다.

ktpass -princ HTTP/epmHost.example.com@EXAMPLE.COM -pass password -mapuser epmHost -out c:\epmHost.keytab

- 다음과 유사한 명령을 사용하여 이 절차의 1단계에서 생성한 사용자 객체(

- WebLogic Server를 호스트하는 컴퓨터에서 keytab 파일을 생성합니다.

- 명령 프롬프트를 엽니다.

MIDDLEWARE_HOME/jdk/bin으로 이동합니다.- 다음과 같은 명령을 실행합니다.

ktab -k keytab_filename -a epmHost@example.com - 비밀번호를 입력하라는 메시지가 표시되면 이 절차의 1단계에서 사용자를 생성할 때 설정한 비밀번호를 입력합니다.

- keytab 파일을 WebLogic 도메인 내 시작 디렉토리(예:

C:\Oracle\Middleware\user_projects\domains\EPMSystem)에 복사합니다. - Kerberos 인증이 올바르게 작동하는지 확인합니다.

kinit -k -t keytab-file account-name

이 명령에서

account-name은 Kerberos 사용자(예:HTTP/epmHost.example.com@EXAMPLE.COM)를 나타냅니다. 이 명령의 출력은 다음과 유사해야 합니다.New ticket is stored in cache file C:\Documents and Settings\Username\krb5cc_MachineB

Kerberos의 JVM 옵션 업데이트

Oracle Fusion Middleware Securing Oracle WebLogic Server 12c 릴리스(12.2.1.4)의 WebLogic Server에서 Kerberos 인증에 시작 인수 사용 및 JAAS 로그인 파일 생성을 참조하십시오.

EPM System 관리 서버가 Windows 서비스로 실행되는 경우 Windows 레지스트리를 업데이트하여 JVM 시작 옵션을 설정하십시오.

Windows 레지스트리에서 JVM 시작 옵션을 업데이트하려면 다음을 수행합니다.

- Windows 레지스트리 편집기를 엽니다.

- 내 컴퓨터, HKEY_LOCAL_MACHINE, Software, Hyperion Solutions, Foundationservices0, HyS9EPMServer_epmsystem1 순으로 선택합니다.

- 다음 문자열 값을 생성합니다.

주:

다음 테이블에 나열된 이름은 예시입니다.

표 3-4 Kerberos 인증의 JVM 시작 옵션

이름 유형 데이터 JVMOption44 REG_SZ -Djava.security.krb5.realm=Active Directory Realm NameJVMOption45 REG_SZ -Djava.security.krb5.kdc=Active Directory host name or IP addressJVMOption46 REG_SZ -Djava.security.auth.login.config=location of Kerberos login configuration fileJVMOption47 REG_SZ -Djavax.security.auth.useSubjectCredsOnly=false -

추가된 JVMOptions(현재 10진수 값에 4 추가)가 반영되도록 JVMOptionCount DWord의 값을 업데이트합니다.

권한부여 정책 구성

EPM System에 액세스하는 Active Directory 사용자에 대한 권한부여 정책 구성 정보는 Oracle Fusion Middleware Securing Resources Using Roles and Policies for Oracle WebLogic Server 가이드의 웹 애플리케이션 및 EJB 리소스 보안 옵션을 참조하십시오.

샘플 정책 구성 단계는 SSODiag에 대한 정책 생성을 참조하십시오.

SSODiag를 사용하여 Kerberos 환경 테스트

SSODiag는 Kerberos 환경의 WebLogic Server가 EPM System을 지원할 준비가 되어 있는지 테스트하는 진단 웹 애플리케이션입니다.

SSODiag 배포

SSODiag를 배포하려면 Foundation Services 배포 중 지정한 WebLogic Server 관리자 인증서(기본 사용자 이름은 epm_admin)를 사용합니다.

SSOdiag를 배포하고 구성하려면 다음을 수행합니다.

- EPM System 도메인의 WebLogic Server 관리 콘솔에 로그온합니다.

-

변경 센터에서 잠금 및 편집을 선택합니다.

- 도메인 구조의 EPMSystem에서 배포를 누릅니다.

- 배포 요약에서 설치를 누릅니다.

- 경로에서 EPM_ORACLE_HOME

/products/Foundation/AppServer/InstallableApps/common/SSODiag.war를 선택합니다. - 다음을 누릅니다.

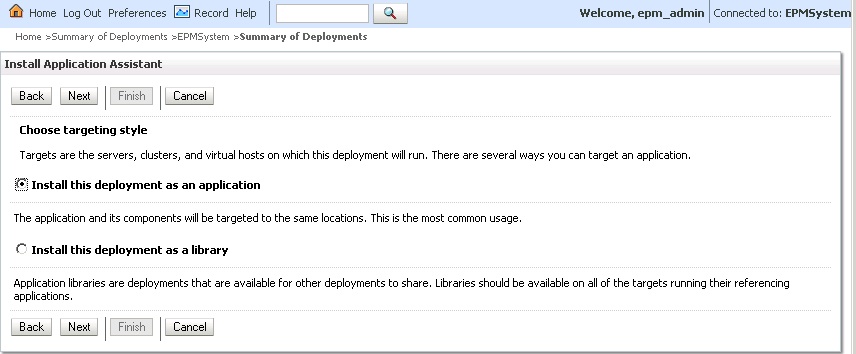

- 타겟 지정 스타일 선택에서 이 배포를 애플리케이션으로 설치가 선택되어 있는지 확인한 후 다음을 누릅니다.

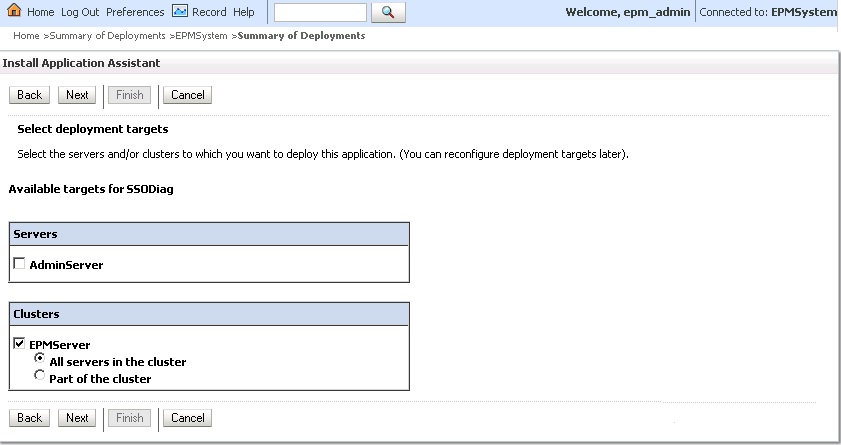

- 배포 타겟 선택에서 다음 항목을 선택하고 다음을 누릅니다.

- EPMServer

- 클러스터의 모든 서버

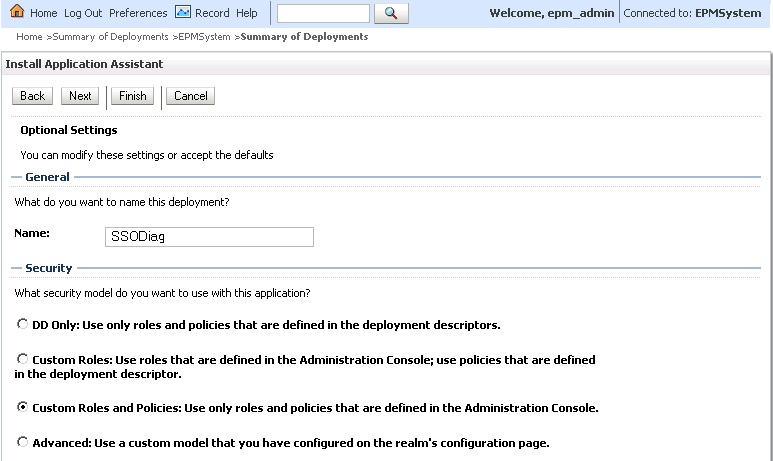

- 선택적 설정에서 사용자정의 역할 및 정책: 관리 콘솔에 정의된 역할 및 정책만 사용을 보안 모델로 선택합니다.

- 다음을 누릅니다.

- 검토 화면에서 아니요, 나중에 구성을 검토하겠습니다.를 선택합니다.

- 완료를 누릅니다.

- 변경 센터에서 변경 활성화를 선택합니다.

SSODiag에 대해 Oracle HTTP Server 구성

mod_wl_ohs.conf를 업데이트하여 Oracle HTTP Server에서 SSODiag URL 요청을 WebLogic Server에 전달하도록 구성합니다.

Oracle HTTP Server에서 URL 전달을 구성하려면 다음을 수행합니다.

- 텍스트 편집기를 사용하여 EPM_ORACLE_INSTANCE

/httpConfig/ohs/config/fmwconfig/components/OHS/ohs_component/mod_wl_ohs.conf를 엽니다. - SSODiag에 대한

LocationMatch정의를 추가합니다.<LocationMatch /SSODiag/> SetHandler weblogic-handler WeblogicCluster myServer:28080 </LocationMatch>앞의 샘플에서

myServer는 Foundation Services 호스트 머신을 나타내고28080은 Oracle Hyperion Shared Services가 요청을 수신 대기하는 포트를 나타냅니다. mod_wl_ohs.conf를 저장하고 닫습니다.- Oracle HTTP Server를 재시작합니다.

SSODiag에 대한 정책 생성

WebLogic Server 관리 콘솔에서 다음 SSODiag URL을 보호하는 정책을 생성하십시오.

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

이 샘플에서 OHS_HOST_NAME은 Oracle HTTP Server를 호스트하는 서버의 이름을 나타내고 PORT는 Oracle HTTP Server가 요청을 수신 대기하는 포트를 나타냅니다.

SSODiag를 보호하는 정책을 생성하려면 다음을 수행합니다.

- EPM System 도메인의 WebLogic Server 관리 콘솔에 있는 변경 센터에서 잠금 및 편집을 선택합니다.

- 배포, SSODiag, 보안, URLPatterns, 정책 순으로 선택합니다.

- 다음 URL 패턴을 생성합니다.

//index.jsp

- 생성한 각 URL 패턴을 수정합니다.

- 독립형 웹 애플리케이션 URL 패턴의 URL 패턴 목록에서 생성한 패턴(/)을 눌러 해당 패턴을 엽니다.

- 조건 추가를 선택합니다.

- 술어 목록에서 사용자를 선택합니다.

- 다음을 선택합니다.

- 사용자 인수 이름에는 Kerberos 인증에 대해 구성된 클라이언트 데스크탑에 액세스하는 데 계정이 사용되는 Active Directory 사용자를 입력하고(예:

krbuser1) 추가를 선택합니다.krbuser1은 Active Directory 또는 Windows 데스크탑 사용자입니다. - 완료를 선택합니다.

-

저장을 선택합니다.

SSODiag를 사용하여 Kerberos 인증에 대한 WebLogic Server 구성 테스트

Kerberos 인증에 대한 WebLogic Server 구성이 올바르게 작동하는 경우 Oracle Hyperion Kerberos SSO 진단 유틸리티 V 1.0 페이지에 다음 메시지가 표시됩니다.

Retrieving Kerberos User principal name... Success.

Kerberos principal name retrieved... SOME_USER_NAME

주의:

SSODiag에서 Kerberos 사용자 이름을 검색할 수 없는 경우 Kerberos 인증에 대한 EPM System 구성요소를 구성하지 마십시오.

Kerberos 인증에 대한 WebLogic Server 구성을 테스트하려면 다음을 수행합니다.

- Foundation Services 및 Oracle HTTP Server를 시작합니다.

- WebLogic Server 관리 콘솔을 사용하여 모든 요청을 처리할 SSODiag 웹 애플리케이션을 시작합니다.

- 적합한 Active Directory 인증서를 사용하여 Kerberos 인증에 대해 구성된 클라이언트 머신에 로그온합니다.

- 브라우저를 사용하여 다음 SSODiag URL에 연결합니다.

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

이 샘플에서

OHS_HOST_NAME은 Oracle HTTP Server를 호스트하는 서버의 이름을 나타내고PORT는 Oracle HTTP Server가 요청을 수신 대기하는 포트를 나타냅니다.Kerberos 인증이 제대로 작동하는 경우 SSODiag에 다음 정보가 표시됩니다.

Retrieving Kerberos User principal name... Success. Kerberos principal name retrieved... SOME_USER_NAMEKerberos 인증이 제대로 작동하지 않는 경우 SSODiag에 다음 정보가 표시됩니다.

Retrieving Kerberos User principal name... failed.

보안 모델 변경

보안 영역으로 보호되는 웹 애플리케이션의 기본 보안 모델은 DDonly입니다. 보안 모델을 CustomRolesAndPolicies로 변경해야 합니다.

보안 모델을 변경하려면 다음을 수행합니다.

- 텍스트 편집기를 사용하여

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xml을 엽니다. - 각 Foundation Services 구성요소의 애플리케이션 배포 기술자에서 다음 요소를 찾습니다.

<security-dd-model>DDOnly</security-dd-model>

- 각 구성요소의 보안 모델을 다음과 같이 변경합니다.

<security-dd-model>CustomRolesAndPolicies</security-dd-model>

config.xml을 저장한 후 닫습니다.

EPM System 보안 구성 업데이트

EPM System 보안 구성을 변경하여 Kerberos SSO를 사용으로 설정합니다.

Kerberos 인증에 대해 EPM System을 구성하려면 다음을 수행합니다.

- Shared Services Console에 관리자로 로그온합니다.

- Kerberos 인증에 대해 구성된 Active Directory 도메인을 Shared Services의 외부 사용자 디렉토리로 추가합니다. Oracle Enterprise Performance Management System 사용자 보안 관리 가이드의 "OID 및 기타 LDAP 기반 사용자 디렉토리 구성"을 참조하십시오.

- SSO를 사용으로 설정합니다. OID, Active Directory 및 기타 LDAP 기반 사용자 디렉토리 구성을 참조하십시오.

보안 옵션에서 다음 테이블의 설정을 선택하여 Kerberos SSO를 활성화합니다.

표 3-5 Kerberos SSO 사용 설정

필드 필수 설정 SSO 사용 선택됨 SSO 제공자 또는 에이전트 기타 SSO 메커니즘 HTTP 요청에서 원격 사용자 가져오기 - Foundation Services를 재시작합니다.

Kerberos SSO 테스트

Foundation Services에 로그인하여 Kerberos SSO가 제대로 작동하는지 확인하십시오.

Kerberos SSO를 테스트하려면 다음을 수행합니다.

- Foundation Services 및 Oracle HTTP Server가 실행 중인지 확인합니다.

- 적합한 Active Directory 인증서를 사용하여 Kerberos 인증에 대해 구성된 클라이언트 머신에 로그온합니다.

- 브라우저를 사용하여 Foundation Services URL에 연결합니다.

EPM System 구성요소 구성

EPM System Configurator를 사용하여 다른 EPM System 구성요소를 구성하고 Foundation Services가 배포된 WebLogic 도메인에 배포합니다.

Kerberos 인증에 대해 EPM System 관리 서버 구성

Microsoft Windows 환경에서는 EPM System 관리 서버가 Windows 서비스로 실행됩니다. 각 WebLogic 관리 서버의 시작 JVM 옵션을 수정해야 합니다. 포괄적인 비압축 배포 모드의 관리 서버 목록은 다음과 같습니다.

- AnalyticProviderServices0

- CalcMgr0

- ErpIntegrator0

- EssbaseAdminServer0

- FinancialReporting0

- HFMWeb0

- FoundationServices0

- HpsAlerter0

- HpsWebReports0

- Planning0

- Profitability0

EPM System 웹 애플리케이션이 압축 배포 모드로 배포된 경우 EPMSystem0 관리 서버의 시작 JVM 옵션만 업데이트해야 합니다. 압축 관리 서버가 여러 개인 경우 모든 관리 서버에 대해 시작 JVM 옵션을 업데이트해야 합니다.

Oracle Fusion Middleware Securing Oracle WebLogic Server 가이드의 WebLogic Server에서 Kerberos 인증에 시작 인수 사용을 참조하십시오.

주:

다음 절차에서는 FoundationServices 관리 서버에 대해 시작 JVM 옵션을 설정하는 방법에 대해 설명합니다. 배포의 각 WebLogic 관리 서버에 대해 이 태스크를 수행해야 합니다.WebLogic Server 시작 스크립트에서 JVM 옵션을 구성하는 자세한 절차는 Kerberos의 JVM 옵션 업데이트를 참조하십시오.

WebLogic Server 시작 스크립트에서 JVM 옵션을 구성하려면

권한부여 정책 구성

Foundation Services 이외의 EPM System 구성요소에 액세스할 Active Directory 사용자에 대한 권한부여 정책을 구성합니다. WebLogic 관리 콘솔에서 보안 정책을 구성하는 방법에 대한 정보는 권한부여 정책 구성을 참조하십시오.

EPM System 구성요소의 기본 보안 모델 변경

EPM System 구성 파일을 편집하여 기본 보안 모델을 변경합니다. 비압축 EPM System 배포의 경우 config.xml에 기록된 각 EPM System 웹 애플리케이션의 기본 보안 모델을 변경해야 합니다. EPM System 웹 애플리케이션 목록은 다음과 같습니다.

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

보안 모델을 변경하려면 다음을 수행합니다.

- 텍스트 편집기를 사용하여

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xml을 엽니다. - 다음 예에 표시된 대로 각 EPM System 구성요소의 app-deployment 정의에서

<security-dd-model>의 값을CustomRolesAndPolicies로 설정합니다.<app-deployment> <name>SHAREDSERVICES#11.1.2.0</name> <target>EPMServer</target> <module-type>ear</module-type> <source-path>C:\Oracle\Middleware\EPMSystem11R1/products/Foundation/AppServer/InstallableApps/common/interop.ear</source-path> <security-dd-model>CustomRolesAndPolicies</security-dd-model> <staging-mode>nostage</staging-mode> </app-deployment>

config.xml을 저장한 후 닫습니다.- WebLogic Server를 재시작합니다.

EPM System 구성요소에 대한 URL 보호 정책 생성

WebLogic Server 관리 콘솔에서 각 EPM System 구성요소 URL을 보호하는 URL 보호 정책을 생성합니다. 자세한 내용은 Oracle Fusion Middleware Securing Resources Using Roles and Policies for Oracle WebLogic Server 가이드의 웹 애플리케이션 및 EJB 리소스 보안 옵션을 참조하십시오.

URL 보호 정책을 생성하려면 다음을 수행합니다.

- EPM System 도메인의 WebLogic Server 관리 콘솔에 있는 변경 센터에서 잠금 및 편집을 누릅니다.

- 배포를 누릅니다.

- 배포에서 EPM System 엔터프라이즈 애플리케이션(예:

PLANNING)을 확장하고 해당 웹 애플리케이션(예:HyperionPlanning)을 누릅니다. EPM System 구성요소 목록은 EPM System 구성요소의 기본 보안 모델 변경을 참조하십시오.주:

일부 엔터프라이즈 애플리케이션(예: Oracle Essbase Administration Services)은 URL 패턴을 정의해야 하는 여러 웹 애플리케이션을 구성합니다. - 웹 애플리케이션에 대한 URL 패턴 범위 정책을 생성합니다.

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

- 보안, 정책, 새로 작성 순으로 누릅니다.

- URL 패턴에 EPM System 제품의 보호되는 URL 및 보호되지 않은 URL을 입력하십시오. 자세한 내용은 EPM System 리소스 보호 및 보호 해제를 참조하십시오.

- 확인을 누릅니다.

- 생성한 URL 패턴을 누릅니다.

- 조건 추가를 누릅니다.

- 술어 목록에서 정책 조건을 선택하고 다음을 누릅니다.

이 보안 정책을 지정된 그룹의 모든 멤버에게 부여하는

Group조건을 사용하는 것이 좋습니다. - 선택한 술어와 관련된 인수를 지정합니다. 예를 들어 이전 단계에서

Group을 선택한 경우 다음 단계를 완료해야 합니다. - 그룹 인수 이름에서 웹 애플리케이션에 액세스할 수 있어야 하는 사용자가 포함된 그룹의 이름을 입력합니다. 입력하는 이름은 Active Directory 그룹 이름과 정확하게 일치해야 합니다.

- 추가를 누릅니다.

- 그룹을 더 추가하려면 이전 단계를 반복합니다.

- 완료를 누릅니다.

Active Directory에서 그룹을 찾을 수 없는 경우 WebLogic Server에서 오류 메시지를 표시합니다. 계속 진행하려면 먼저 이 오류를 해결해야 합니다.

- 저장을 선택합니다.

- 배포의 다른 EPM System 구성요소에 대해 이 절차의 3단계와 4단계를 반복합니다.

- 변경 센터에서 구성 해제를 누릅니다.

- WebLogic Server를 재시작합니다.

웹 애플리케이션에서 클라이언트 인증서 기반 인증 사용

EPM_ORACLE_HOME/products/에 있는 다음 애플리케이션 아카이브의 구성 파일에 login-config 정의를 삽입합니다.

Essbase/eas/server/AppServer/InstallableApps/Common/eas.earFinancialDataQuality/AppServer/InstallableApps/aif.earfinancialreporting/InstallableApps/HReports.earProfitability/AppServer/InstallableApps/common/profitability.ear

클라이언트 인증서 기반 인증을 사용으로 설정하려면 다음을 수행합니다.

- EPM System 구성요소 및 프로세스를 중지합니다.

- 7 Zip을 사용하여 엔터프라이즈 아카이브 내에 포함된 웹 아카이브를 확장합니다(예:

EPM_ORACLE_HOME/products/Essbase/eas/server/AppServer/InstallableApps/Common/eas.ear/eas.war). WEB-INF로 이동합니다.</webapp>요소 바로 앞에 다음login_config정의를 추가하여web.xml을 수정합니다.<login-config> <auth-method>CLIENT-CERT</auth-method> </login-config>web.xml을 저장합니다.- 7 Zip에서 아카이브를 업데이트할 것인지 쿼리하면 예를 누릅니다.

EPM System 보안 구성 업데이트

SSO를 적용하도록 EPM System 보안을 구성합니다. SSO에 대해 EPM System 구성을 참조하십시오.