Logon único Kerberos

Visão Geral

Os produtos Oracle Enterprise Performance Management System oferecerão suporte ao SSO Kerberos se o servidor de aplicativos que hospeda os produtos EPM System estiver configurado para autenticação Kerberos.

O Kerberos é um serviço de autenticação confiável onde cada cliente Kerberos confia na validade das identidades dos outros clientes Kerberos (usuários, serviços de rede etc.).

Veja a seguir o que acontece quando um usuário acessa um produto EPM System:

- Em um computador Windows, o usuário faz logon em um domínio do Windows, que também é um realm Kerberos.

- Usando um navegador configurado para usar o Integrated Windows Authentication, o usuário tenta fazer logon nos produtos do EPM System que estão sendo executados no servidor do aplicativo.

- O servidor de aplicativos (Negotiate Identity Asserter) intercepta a solicitação e obtém o token do Mecanismo de Negociação (SPNEGO) da Simple and Protected Generic Security Services API (GSSAPI) com o tíquete Kerberos do cabeçalho de autorização do navegador.

- A asserção valida a identidade do usuário incluída no token em seu armazenamento de identidades para passar informações sobre o usuário ao produto EPM System. O produto EPM System valida o nome do usuário em um Active Directory. O produto EPM System gera um token SSO que dá suporte ao SSO em todos os produtos EPM System.

Limitações de Suporte

O Kerberos SSO é suportado em todos os produtos EPM System, com as seguintes exceções:

- O SSO Kerberos não é permitido para thick clients, a não ser o Oracle Smart View para Office.

- O Smart View dá suporte à integração do Kerberos apenas para provedores do Oracle Essbase, Oracle Hyperion Planning e Oracle Hyperion Financial Management

Pressupostos

Este documento, que contém etapas de configuração do Kerberos no nível de configuração, supõe conhecimento da configuração do Kerberos no nível do sistema. Antes de iniciar estes procedimentos, confirme se os pré-requisitos para essas tarefas foram atendidos.

Este documento supõe que você esteja trabalhando em um ambiente de rede habilitado para Kerberos totalmente funcional, no qual as máquinas cliente do Windows são configuradas para autenticação Kerberos.

- O Active Directory corporativo é configurado para autenticação Kerberos. Consulte Documentação do Microsoft Windows Server.

- Os navegadores usados para acessar os produtos EPM System são configurados para negociar usando tíquetes Kerberos.

- sincronização de tempo com uma distorção de no máximo cinco minutos entre as máquinas cliente e o KDC. Consulte "Erros de Autenticação são Causados por Relógios Não Sincronizados" em http://technet.microsoft.com/en-us/library/cc780011(WS.10).aspx.

SSO Kerberos com WebLogic Server

O SSO Kerberos no Oracle WebLogic Server utiliza o Negotiate Identity Asserter para negociar e decodificar tokens do SPNEGO de modo a habilitar o SSO com clientes Microsoft. O WebLogic Server decodifica os tokens SPNEGO para obter o tíquete Kerberos, bem como valida e mapeia o tíquete para um usuário do WebLogic Server. Você pode usar o Autenticador do WebLogic Server no Active Directory com o Negotiate Identity Asserter para configurar o Active Directory como o diretório para usuários do WebLogic Server.

Quando o navegador solicita acesso a um produto EPM System, o KDC emite um tíquete Kerberos para o navegador, que cria um token SPNEGO contendo os tipos de token GSS permitidos. O Negotiate Identity Asserter decodifica o token SPNEGO e utiliza o GSSAPIs para aceitar o contexto de segurança. A identidade do usuário que iniciou a solicitação é mapeada para um nome de usuário e encaminhada de volta para o WebLogic Server. Além disso, o WebLogic Server determina os grupos aos quais o usuário pertence. Nesse estágio, o produto solicitado do EPM System é disponibilizado para o usuário.

Nota:

Os usuários devem usar um navegador que aceite SPNEGO (por exemplo, Internet Explorer ou Firefox) para acessar os produtos EPM System executados no WebLogic Server.

Usando o ID do usuário derivado do processo de autenticação, o processo de autorização do produto do EPM System processa verificações dos dados de provisionamento. O acesso ao produto EPM System é restrito com base nos dados de provisionamento.

Procedimentos do WebLogic Server para Suporte à Autenticação Kerberos

Um administrador deve concluir estas etapas para permitir a autenticação Kerberos:

- Crie o domínio do WebLogic para o EPM System. Consulte Criação do Domínio do WebLogic para o EPM System.

- Crie um provedor de autenticação. Consulte Criação de um Provedor de Autenticação LDAP no WebLogic Server.

- Crie um Negotiate Identity Asserter. Consulte Criação de um Negotiate Identity Asserter.

- Crie uma identificação Kerberos. Consulte Criação de Identificação Kerberos para o WebLogic Server.

- Atualize as opções de JVM para Kerberos. Consulte Atualização das Opções de JVM para Kerberos.

- Configure políticas de autorização. Consulte Configuração de Políticas de Autorização.

- Implante e use SSODiag para verificar se o WebLogic Server está pronto para dar suporte ao SSO Kerberos para o EPM System. Consulte Uso de SSODiag para Testar o Ambiente Kerberos.

Criação do Domínio do WebLogic para o EPM System

De modo geral, os componentes do EPM System são implantados no domínio do WebLogic no EPMSystem (o local padrão é MIDDLEWARE_HOME/user_projects/domains/EPMSystem).

Para configurar o domínio do WebLogic no EPM System para autenticação Kerberos:

- Instale os componentes do EPM System.

- Implante apenas o Oracle Hyperion Foundation Services.

A implantação do Foundation Services cria o domínio do WebLogic padrão no EPM System.

- Faça logon no Oracle Hyperion Shared Services Console para verificar se a implantação do Foundation Services foi bem-sucedida. Consulte Iniciando o Shared Services Console.

Criação de um Provedor de Autenticação LDAP no WebLogic Server

Um administrador do WebLogic Server cria o provedor de autenticação LDAP, que armazena informações de usuário e grupo em um servidor LDAP externo. Os servidores LDAP compatíveis com LDAP v2 ou v3 funcionam com o WebLogic Server. Consulte estas referências:

- Configuração de Provedores de Autenticação LDAP no guia Oracle Fusion Middleware Protegendo o Oracle WebLogic Server.

- Configurar Provedores de Asserção de Identidade e Autenticação na Ajuda On-line do Console de Administração do Oracle WebLogic Server no Oracle Fusion Middleware.

Criação de um Negotiate Identity Asserter

O provedor Negotiate Identity Assertion permite SSO com clientes da Microsoft. Ele decodifica tokens SPNEGO para obter tokens Kerberos, valida os tokens Kerberos e mapeia os tokens para os usuários do WebLogic. O provedor Negotiate Identity Assertion, uma implementação da Security Service Provider Interface (SSPI), conforme definido pela Estrutura de Segurança do WebLogic, fornece a lógica necessária para autenticar um cliente com base no token SPNEGO do cliente.

- Configuração de um Provedor Negotiate Identity Assertion no guia Oracle Fusion Middleware Protegendo o Oracle WebLogic Server.

- Configurar Provedores de Asserção de Identidade e Autenticação na Ajuda On-line do Console de Administração do Oracle WebLogic Server no Oracle Fusion Middleware.

Durante a criação do provedor Negotiate Identity Assertion, defina a opção JAAS Control Flag comoSUFFICIENT para todos os autenticadores. Consulte "Definir JAAS control flag" na Ajuda On-line do Console de Administração do Oracle WebLogic Server no Oracle Fusion Middleware..

Criação de Identificação Kerberos para o WebLogic Server

Na máquina do controlador de domínio do Active Directory, crie objetos de usuário que representem o servidor Web do WebLogic Server e do EPM System, e mapeie-os para os nomes da entidade de serviço (SPN) que representem seu WebLogic Server e servidor Web no realm Kerberos. Os clientes não podem localizar um serviço que não tenha um SPN. Você armazena SPNs em arquivos keytab que são copiados no domínio do WebLogic Server para serem usados no processo de logon.

Consulte Criação de identificação para o WebLogic Server no guia Oracle Fusion Middleware Protegendo o Oracle WebLogic Server para obter procedimentos detalhados.

Para criar a identificação Kerberos para o WebLogic Server:

- Na máquina do controlador de domínio do Active Directory, crie uma conta de usuário, por exemplo,

epmHost, para o computador que hospeda o domínio do WebLogic Server.Nota:

Crie a identificação como um objeto de usuário, não como uma máquina.Use o nome simples do computador; por exemplo, use

epmHostse o host for chamado deepmHost.example.com.Registre a senha usada durante a criação do objeto de usuário. Ela será necessária para criar SPNs.

Não selecione opções de senha, especialmente a opção

User must change password at next logon. - Modifique o objeto de usuário para cumprir o protocolo Kerberos. A conta deve exigir pré-autenticação Kerberos.

- Na guia Conta, selecione uma criptografia a ser usada.

- Certifique-se de que nenhuma outra opção de conta (especialmente

Do not require Kerberos pre-authentication) seja selecionada. - Uma vez que a definição do tipo de criptografia por ter corrompido a senha do objeto, redefina a senha para a senha definida durante a criação do objeto.

- No computador que hospeda o controlador de domínio do Active Directory, abra uma janela do prompt de comando e navegue até o diretório em que as ferramenta de suporte do Active Directory estão instaladas.

- Crie e configure os SPNs necessários.

- Use um comando semelhante ao seguinte para verificar se os SPNs estão associados ao objeto de usuário (

epmHost) que você criou na Etapa 1 deste procedimento.setspn -L epmHost - Usando um comando como o seguinte, configure o SPN para o WebLogic Server no Active Directory Domain Services (AD DS) e gere um arquivo keytab que contenha a chave secreta compartilhada.

ktpass -princ HTTP/epmHost.example.com@EXAMPLE.COM -pass password -mapuser epmHost -out c:\epmHost.keytab

- Use um comando semelhante ao seguinte para verificar se os SPNs estão associados ao objeto de usuário (

- Crie um arquivo keytab no computador que hospeda o WebLogic Server.

- Abra um prompt de comando.

- Navegue para

MIDDLEWARE_HOME/jdk/bin. - Execute um comando como o seguinte:

ktab -k keytab_filename -a epmHost@example.com - Quando a senha for solicitada, informe a senha definida durante a criação do usuário na etapa 1 deste procedimento.

- Copie o arquivo keytab no diretório de inicialização no domínio do WebLogic; por exemplo, em

C:\Oracle\Middleware\user_projects\domains\EPMSystem. - Verifique se a autenticação Kerberos está funcionando corretamente.

kinit -k -t keytab-file account-name

Neste comando,

account-nameindica a entidade de segurança Kerberos; por exemplo,HTTP/epmHost.example.com@EXAMPLE.COM. A saída deste comando deve ser semelhante à seguinte:New ticket is stored in cache file C:\Documents and Settings\Username\krb5cc_MachineB

Atualização das Opções de JVM para Kerberos

Consulte Uso de Argumentos de Inicialização para Autenticação Kerberos com WebLogic Server e Criação de um Arquivo de Logon JAAS em Oracle Fusion Middleware Protegendo o Oracle WebLogic Server Versão 12c (12.2.1.4).

Se os servidores gerenciados do EPM System estiverem sendo executados como serviços do Windows, atualize o registro do Windows para definir as opções de inicialização da JVM.

Para atualizar as opções de inicialização da JVM no registro do Windows:

- Abra o Editor de Registro do Windows.

- Selecione Meu Computador, HKEY_LOCAL_MACHINE, Software, Hyperion Solutions, Foundationservices0 e, finalmente, HyS9EPMServer_epmsystem1.

- Crie os seguintes valores de string:

Nota:

Os nomes listados na tabela a seguir são exemplos.

Tabela 3-4 Opções de Inicialização da JVM para Autenticação Kerberos

Nome Tipo Dados JVMOption44 REG_SZ -Djava.security.krb5.realm=Active Directory Realm NameJVMOption45 REG_SZ -Djava.security.krb5.kdc=Active Directory host name or IP addressJVMOption46 REG_SZ -Djava.security.auth.login.config=location of Kerberos login configuration fileJVMOption47 REG_SZ -Djavax.security.auth.useSubjectCredsOnly=false -

Atualize o valor de JVMOptionCount DWord para refletir a JVMOptions adicionada (adicione 4 ao valor decimal atual).

Configuração de Políticas de Autorização

Consulte Opções para Proteger Recursos EJB e Aplicativo Web no guia Oracle Fusion Middleware Protegendo Recursos Usando Funções e Políticas do Oracle WebLogic Server para obter informações sobre configuração de políticas de autorização para os usuários do Active Directory que acessam o EPM System.

Para ver um exemplo de etapas de configuração de política, consulte Criação de Políticas para SSODiag.

Uso de SSODiag para Testar o Ambiente Kerberos

SSODiag é um aplicativo Web de diagnostico que testa se o WebLogic Server em seu ambiente Kerberos está pronto para dar suporte ao EPM System.

Implantação de SSODiag

Use as credenciais de administrador do WebLogic Server (o nome de usuário padrão é epm_admin) que você especificou durante a implantação de Foundation Services para implantar o SSODiag.

Para implantar e configurar o SSOdiag:

- Faça logon no Console de Administração do WebLogic Server para o domínio do EPM System.

-

Em Centro de Alterações, selecione Bloquear & Editar

- No EPMSystem, em Estrutura do Domínio, clique em Implantações.

- Em Resumo de Implantações, clique em Instalar.

- Em Caminho, selecione EPM_ORACLE_HOME

/products/Foundation/AppServer/InstallableApps/common/SSODiag.war. - Clique em Próximo.

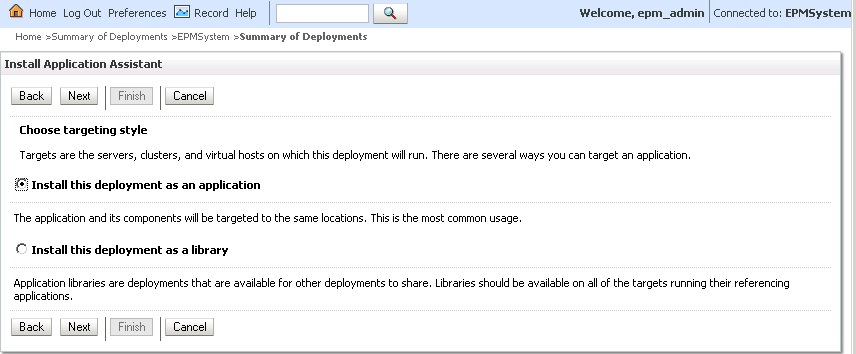

- Em Escolher estilo do destino, certifique-se de que Instalar esta implantação como um aplicativo esteja selecionada e clique em Próximo.

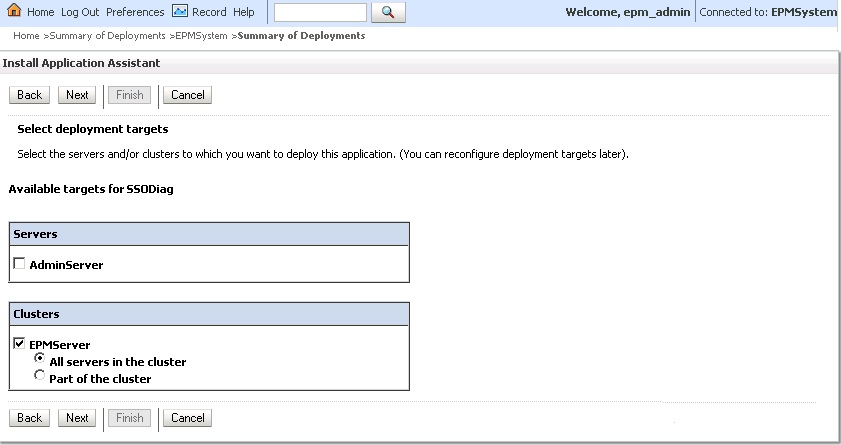

- Em Selecionar Destinos da Implantação, selecione o seguinte e clique em Próximo.

- EPMServer

- Todos os servidores no cluster

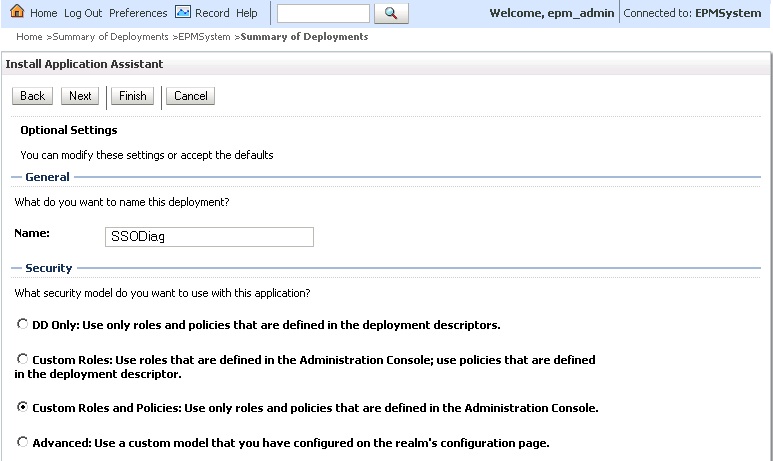

- Em Configurações Opcionais, selecione Políticas e Funções Personalizadas: Usar apenas funções e Políticas que estão definidas no Console de Administração como o modelo de segurança.

- Clique em Próximo.

- Na tela de revisão, selecione Não, revisarei a configuração mais tarde.

- Clique em Concluir.

- No Centro de Alterações, selecione Ativar Alterações.

Configuração do Oracle HTTP Server para SSODiag

Atualize mod_wl_ohs.conf de modo a configurar o Oracle HTTP Server para encaminhar as solicitações de URL do SSODiag ao WebLogic Server.

Para configurar o encaminhamento de URL no Oracle HTTP Server:

- Usando um editor de texto, abra EPM_ORACLE_INSTANCE

/httpConfig/ohs/config/fmwconfig/components/OHS/ohs_component/mod_wl_ohs.conf. - Adicione uma definição

LocationMatchpara SSODiag:<LocationMatch /SSODiag/> SetHandler weblogic-handler WeblogicCluster myServer:28080 </LocationMatch>No exemplo anterior,

myServerdenota a máquina host de Foundation Services e28080representa a porta na qual o Oracle Hyperion Shared Services escuta as solicitações. - Salve e feche

mod_wl_ohs.conf. - Reinicie o Oracle HTTP Server.

Criação de Políticas para SSODiag

Crie uma política no Console Administrativo do WebLogic Server para proteger o URL de SSODiag a seguir.

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

Neste exemplo, OHS_HOST_NAME indica o nome do servidor que hospeda o Oracle HTTP Server e PORT indica a porta em que o Oracle HTTP Server escuta as solicitações.

Para criar políticas a fim de proteger o SSODiag:

- No Centro de Alterações do Console de Administração do WebLogic Server para o domínio do EPM System, selecione Bloquear & Editar.

- Selecione Implantações, SSODiag, Segurança, URLPatterns e depois Políticas.

- Crie os seguintes padrões de URL:

//index.jsp

- Modifique cada padrão de URL que você criou:

- Na lista de padrões de URL em Padrões de URL de Aplicativo Web Autônomo, abra o padrão (/) que você criou clicando nele.

- Selecione Adicionar Condições.

- Em Lista de Predicados, selecione Usuário.

- Selecione Próximo.

- Em Nome de Argumento do Usuário, insira o usuário do Active Directory cuja conta é usada para acessar uma área de trabalho do cliente configurada para autenticação Kerberos; por exemplo,

krbuser1, e selecione Adicionar.krbuser1é um usuário de área de trabalho do Windows ou do Active Directory. - Selecione Concluir.

-

Selecione Salvar.

Uso do SSODiag para Testar a Configuração do WebLogic Server para Autenticação Kerberos

Se a configuração do WebLogic Server para autenticação Kerberos funcionar corretamente, a página Utilitário de diagnóstico do SSO Kerberos do Oracle Hyperion V 1.0 exibirá a seguinte mensagem:

Retrieving Kerberos User principal name... Success.

Kerberos principal name retrieved... SOME_USER_NAME

Cuidado:

Não configure os componentes do EPM System para autenticação Kerberos se SSODiag não puder recuperar o nome da entidade de segurança Kerberos.

Para testar a configuração do WebLogic Server para autenticação Kerberos:

- Inicie o Foundation Services e o Oracle HTTP Server.

- Usando o Console de Administração do WebLogic Server, inicie o aplicativo Web SSODiag para atender a todas as solicitações.

- Faça logon em uma máquina cliente configurada para autenticação Kerberos usando as credenciais válidas do Active Directory.

- Usando um navegador, conecte-se ao seguinte URL do SSODiag:

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

Neste exemplo,

OHS_HOST_NAMEindica o nome do servidor que hospeda o Oracle HTTP Server ePORTindica a porta em que o Oracle HTTP Server escuta as solicitações.Se a autenticação Kerberos funcionar corretamente, SSODiag exibirá as seguintes informações:

Retrieving Kerberos User principal name... Success. Kerberos principal name retrieved... SOME_USER_NAMESe a autenticação Kerberos não funcionar corretamente, SSODiag exibirá as seguintes informações:

Retrieving Kerberos User principal name... failed.

Alteração do Modelo de Segurança

O modelo de segurança padrão para aplicativos Web protegidos pelo realm de segurança é DDonly. Você deve alterar o modelo de segurança para CustomRolesAndPolicies.

Para alterar o modelo de segurança:

- Usando um editor de texto, abra

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xml. - Localize o seguinte elemento no descritor da implantação de aplicativo para cada componente do Foundation Services:

<security-dd-model>DDOnly</security-dd-model>

- Altere o modelo de segurança como se segue para cada componente:

<security-dd-model>CustomRolesAndPolicies</security-dd-model>

- Salve e feche

config.xml.

Atualização da Configuração de Segurança do EPM System

Altere a configuração de segurança do EPM System para habilitar o SSO Kerberos.

Para configurar o EPM System para autenticação Kerberos:

- Faça logon no Shared Services Console como administrador.

- Adicione o domínio do Active Directory que está configurado para autenticação Kerberos como um diretório de usuários externo no Shared Services. Consulte "Configuração do OID e Outros Diretórios de Usuários Baseados em LDAP" no Guia de Administração da Segurança de Usuário do Sistema Oracle Enterprise Performance Management.

- Habilitar SSO Consulte Configuração de OID, Active Directory e Outros Diretórios de Usuário com Base em LDAP.

Em Opções de Segurança, selecione as configurações na tabela a seguir para ativar o SSO Kerberos.

Tabela 3-5 Configurações para Habilitar o SSO Kerberos

Campo Configuração Necessária Habilitar SSO Selecionado Provedor ou Agente SSO Outro Mecanismo SSO Obter Usuário Remoto de uma Solicitação HTTP - Reinicie o Foundation Services.

Teste do SSO Kerberos

Faça logon no Foundation Services para verificar se o SSO Kerberos está funcionando corretamente.

Para testar o SSO Kerberos:

- Verifique se o Foundation Services e o Oracle HTTP Server estão em execução.

- Faça logon em uma máquina cliente configurada para autenticação Kerberos usando as credenciais válidas do Active Directory.

- Usando um navegador, conecte-se ao URL do Foundation Services.

Configuração dos Componentes do EPM System

Usando o EPM System Configurator, configure e implante outros componentes do EPM System no domínio do WebLogic onde o Foundation Services está implantado.

Configuração dos Servidores Gerenciados do EPM System para Autenticação Kerberos

Nos ambientes do Microsoft Windows, os servidores gerenciados do EPM System são executados como serviços do Windows. É preciso modificar as opções de inicialização da JVM para cada servidor gerenciado do WebLogic. Uma lista abrangente de servidores gerenciados no modo de implantação não compacta:

- AnalyticProviderServices0

- CalcMgr0

- ErpIntegrator0

- EssbaseAdminServer0

- FinancialReporting0

- HFMWeb0

- FoundationServices0

- HpsAlerter0

- HpsWebReports0

- Planning0

- Profitability0

Se os aplicativos Web do EPM System forem implantados no modo de implantação compacto, você precisará atualizar as opções de inicialização da JVM apenas do servidor gerenciado do EPMSystem0. Se você tiver vários servidores gerenciados compactos, será preciso atualizar as opções de inicialização da JVM para todos os servidores gerenciados.

Consulte Uso de Argumentos de Inicialização para Autenticação Kerberos com WebLogic Server no guia Oracle Fusion Middleware Protegendo o Oracle WebLogic Server.

Nota:

O procedimento a seguir descreve como definir as opções de inicialização da JVM para o servidor gerenciado do FoundationServices. Você deve realizar essa tarefa para cada servidor gerenciado do WebLogic na implantação.Para ver procedimentos detalhados de como configurar opções da JVM nos scripts de inicialização do WebLogic Server, consulte Atualização das Opções de JVM para Kerberos.

Para configurar as opções da JVM nos scripts de inicialização do WebLogic Server

Configuração de Políticas de Autorização

Configure as políticas de autorização para usuários do Active Directory que acessarão os componentes do EPM System com exceção do Foundation Services. Consulte Configuração de Políticas de Autorização para obter informações sobre como configurar políticas de segurança no Console de Administração do WebLogic.

Alteração do Modelo de Segurança Padrão dos Componentes do EPM System

Você edita o arquivo de configuração do EPM System para alterar o modelo de segurança padrão. Para implantações do EPM System não compactas, você deve alterar o modelo de segurança padrão para cada aplicativo Web do EPM System registrado no config.xml. Uma lista de aplicativos Web do EPM System:

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

Para alterar o modelo de segurança:

- Usando um editor de texto, abra

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xml - Na definição da implantação de aplicativo para cada componente do EPM System, defina o valor de

<security-dd-model>comoCustomRolesAndPolicies, como mostrado no seguinte exemplo:<app-deployment> <name>SHAREDSERVICES#11.1.2.0</name> <target>EPMServer</target> <module-type>ear</module-type> <source-path>C:\Oracle\Middleware\EPMSystem11R1/products/Foundation/AppServer/InstallableApps/common/interop.ear</source-path> <security-dd-model>CustomRolesAndPolicies</security-dd-model> <staging-mode>nostage</staging-mode> </app-deployment>

- Salve e feche

config.xml. - Reinicie o WebLogic Server.

Criação de Políticas de Proteção de URL para Componentes do EPM System

Crie uma política de proteção de URL no Console Administrativo do WebLogic Server para proteger cada URL de componente do EPM System. Consulte Opções para Proteger Recursos EJB e Aplicativos Web no guia Oracle Fusion Middleware Protegendo Recursos Usando Funções e Políticas do Oracle WebLogic Server para obter detalhes.

Para criar políticas de proteção de URL:

- No Centro de Alterações do Console de Administração do WebLogic Server para o domínio do EPM System, clique em Bloquear & Editar.

- Clique em Implantações.

- Expanda um aplicativo corporativo do EPM System (por exemplo,

PLANNING) em sua implantação e clique no respectivo aplicativo Web (por exemplo,HyperionPlanning). Consulte Alteração do Modelo de Segurança Padrão dos Componentes do EPM System para obter uma lista de componentes do EPM System.Nota:

Alguns aplicativos corporativos, por exemplo, o Oracle Essbase Administration Services, incluem vários aplicativos Web para os quais os padrões de URL devem ser definidos. - Crie uma política com escopo no Padrão de URL para o aplicativo Web.

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

- Clique em Segurança, Políticas e em Novo.

- No Padrão de URL, informe os URLs protegidos e desprotegidos para produtos do EPM System. Consulte Proteção e Desproteção de Recursos do EPM System para obter mais detalhes.

- Clique em OK.

- Clique no padrão de URL que você criou.

- Clique em Adicionar Condições.

- Na Lista de Predicados, selecione uma condição de política e clique em Próximo.

A Oracle recomenda usar a condição

Group, que concede essa política de segurança a todos os membros de um grupo especificado. - Especifique os argumentos que pertence ao predicado escolhido. Por exemplo, se você escolher

Groupna etapa anterior, você deve concluir as seguintes etapas: - Em Nome do Argumento do Grupo, insira o nome do grupo que contém os usuários que devem ter permissão para acessar o aplicativo Web. O nome que você insere deve corresponder exatamente a um nome de grupo do Active Directory.

- Clique em Adicionar.

- Repita as etapas anteriores para adicionar mais grupos.

- Clique em Concluir.

O WebLogic Server exibirá uma mensagem de erro se ele não puder localizar o grupo no Active Directory. É preciso resolver esse erro antes de continuar.

- Selecione Salvar.

- Repita as Etapas 3 e 4 deste procedimento para os outros componentes do EPM System na sua implantação.

- No Centro de Alterações, clique em Configuração da Versão.

- Reinicie o WebLogic Server.

Habilitar a Autenticação Baseada no Certificado do Cliente em Aplicativos Web

Insira a definição login-config no arquivo de configuração dos arquivos de aplicativo a seguir localizados em EPM_ORACLE_HOME/products/.

Essbase/eas/server/AppServer/InstallableApps/Common/eas.earFinancialDataQuality/AppServer/InstallableApps/aif.earfinancialreporting/InstallableApps/HReports.earProfitability/AppServer/InstallableApps/common/profitability.ear

Para habilitar a autenticação baseada no certificado do cliente:

- Interrompa os componentes e processos do EPM System.

- Usando o 7 Zip, expanda o arquivo compactado da Web contido no arquivo compactado corporativo; por exemplo,

EPM_ORACLE_HOME/products/Essbase/eas/server/AppServer/InstallableApps/Common/eas.ear/eas.war. - Navegue para

WEB-INF. - Modifique

web.xmladicionando a seguinte definiçãologin_configjustamente antes do elemento</webapp>:<login-config> <auth-method>CLIENT-CERT</auth-method> </login-config> - Salve

web.xml. - Clique em Sim quando 7 Zip consultar se você deseja atualizar o arquivo.

Atualização da Configuração de Segurança do EPM System

Configure a segurança do EPM System para respeitar o SSO. ConsulteConfiguração do EPM System para SSO.