Kapitel 5 Administrera principaler och policies

Det här kapitlet beskriver procedurer för hantering av principaler med associerade policies. Det innehåller även information om hantering av en värds nyckeltabell.

Kapitlet bör läsas av alla som ska administrera principaler och policies. Innan du läser kapitlet bör du känna till principaler och policies, inklusive eventuella överväganden för planering. Se Kapitel 1 respektive Kapitel 2 .

Här är en lista över stegvisa instruktioner i kapitlet.

-

"Så här ställer du in standardvärden för nya principaler som skapas"

-

"Så här lägger du till en tjänstprincipal i en nyckeltabell"

-

"Så här visar du nyckellistan (principaler) i en nyckeltabell"

-

"Så här inaktiverar du tillfälligt verifiering för en tjänst på en värd"

Sätt att administrera principaler och policies

Kerberos-databasen på huvud-KDC:n innehåller Kerberos-principaler för alla användarkategorier, principalernas lösenord, policies och annan administrativ information. Om du vill skapa och ta bort principaler och ändra deras attribut kan du använda kommandona kadmin(1M) och gkadmin(1M).

Kommandot kadmin har ett interaktivt kommandoradsgränssnitt som du kan använda för att hantera Kerberos-principaler, policies och nyckeltabeller. Det finns två versioner av kommandot kadmin: kadmin, vilket använder Kerberos-verifiering för säker körning på valfri plats i nätverket, och kadmin.local, vilket måste köras direkt på huvud-KDC:n. Det två versionerna fungerar på samma sätt, förutom att kadmin använder Kerberos för verifiering av användaren. Den lokala versionen behövs för att du ska kunna ställa in databasen så att du kan använda fjärrversionen.

Med SEAM följer också SEAM-verktyget, gkadmin, med ett grafiskt interaktivt användargränssnitt, Det har i stort sett samma funktioner som kommandot kadmin. Läs "SEAM-verktyget" för mer information.

SEAM-verktyget

SEAM-verktyget har ett interaktivt grafiskt användargränssnitt och du kan använda det för att hantera principaler och policies för Kerberos. Verktyget har i stort sett samma funktioner som kommandot kadmin, men det stöder inte hantering av nyckeltabeller. Om du vill hantera nyckeltabeller måste du använda kommandot kadmin. Hanteringen beskrivs i "Administrera nyckeltabeller".

Liksom kommandot kadmin använder SEAM Tool Kerberos-verifiering och krypterad RPC för att kunna köras säkert från valfri plats i nätverket. Med SEAM Tool kan du:

-

Skapa nya principaler baserade på standardvärden eller befintliga principaler.

-

Skapa nya policies baserade på befintliga policies.

-

Lägga till kommentarer för principaler.

-

Ställa in standardvärden för att skapa nya principaler.

-

Logga in som en annan principal utan att avsluta verktyget.

-

Skriva ut eller spara listor över principaler och policies.

-

Visa och söka i listor över principaler och policies.

I SEAM Tool finns även funktionsrelaterad och allmän direkthjälp.

Följande översikt visar olika uppgifter du kan utföra med SEAM Tool:

Du kan även läsa "Beskrivning av panelerna i SEAM Tool" där det finns beskrivningar av alla attribut för principaler och policies som du antingen kan ange eller visa i SEAM-verktyget.

Kommandoradsekvivalenter för SEAM Tool

I det här avsnittet visas en lista över de kadmin-kommandon som ger samma funktioner som SEAM Tool och som kan användas utan att du kör X Windows. Även om de flesta procedurer i det här kapitlet använder SEAM Tool finns det också exempel där kommandoradsekvivalenter används.

Tabell 5-1 Kommandoradsekvivalenter för SEAM Tool|

Procedur |

kommandot kadmin |

|---|---|

|

Visa listan över principaler. |

list_principals eller get_principals |

|

Visa attributen för en principal |

get_principal |

|

Skapa en ny principal |

add_principal |

|

Duplicera en principal |

Inga kommandoradsekvivalenter |

|

Ändra en principal |

modify_principal och change_password |

|

Ta bort en principal |

delete_principal |

|

Ställa in standardvärden för nya principaler som skapas |

Inga kommandoradsekvivalenter |

|

Visa listan över policies. |

list_policies eller get_policies |

|

Visa attributen för en policy |

get_policy |

|

Skapa en ny policy |

add_policy |

|

Ändra en policy |

modify_policy |

|

Duplicera en policy |

Inga kommandoradsekvivalenter |

|

Ta bort en policy |

delete_policy |

Filer som ändras av SEAM Tool

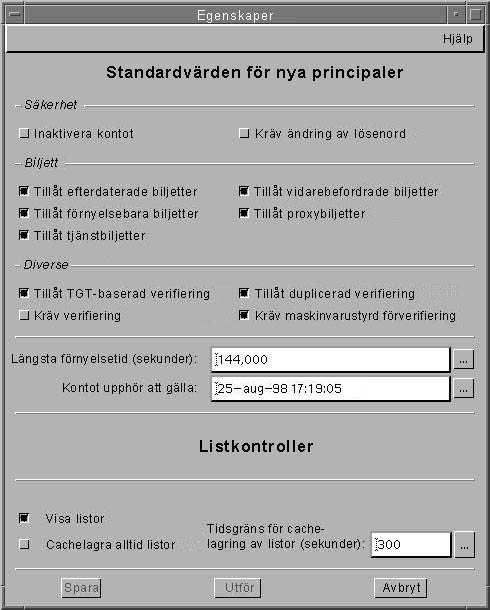

Den enda fil som ändras av SEAM Tool är filen $HOME/.gkadmin. Den innehåller standardvärden för nya principaler som skapas och du kan uppdatera den genom att välja Egenskaper på menyn Redigera.

Funktioner för utskrift och direkthjälp i SEAM Tool

SEAM Tool innehåller funktioner för utskrift och direkthjälp. Du kan använda menyn Skriv ut för att skriva ut följande eller skriva det till en fil:

-

Lista över tillgängliga principaler på den angivna huvud-KDC:n.

-

Lista över tillgängliga policies på den angivna huvud-KDC:n.

-

Den markerade eller laddade principalen.

-

Den markerade eller laddade policyn.

Du hittar funktionsrelaterad hjälp och allmän hjälp på menyn Hjälp. När du väljer Funktionsrelaterad hjälp på menyn Hjälp visas fönstret Funktionsrelaterad hjälp och verktyget växlar till hjälpläge. När du klickar på något fält, någon etikett eller knapp i fönstret i hjälpläget visas hjälp för objektet i hjälpfönstret. Du växlar tillbaka till verktygets normalläge genom att klicka på Stäng i hjälpfönstret.

Du kan även välja Hjälpavsnitt, vilket öppnar en webbläsare med länkar till den allmänna översikten och information om uppgifter i det här kapitlet.

Arbeta med långa listor i SEAM Tool

När din plats samlar allt fler principaler och policies tar det längre tid för SEAM-verktyget att hämta och visa listorna över principaler och policies, vilket minskar effektiviteten hos verktyget. Det finns flera sätt att kringgå det här problemet.

Du kan helt eliminera tiden det tar att hämta listorna genom att ange att SEAM-verktyget inte ska ladda listorna alls. Du anger det här alternativet genom att välja Egenskaper på menyn Redigera-menyn och sedan avmarkera fältet Visa listor. Detta innebär förstås att att du inte kan använda listpanelerna för att välja principaler och policies. I stället måste du ange ett namn för en principal eller en policy i det nya namnfältet som visas och sedan välja önskad åtgärd. I stort sett är ett namn som du anger samma sak som att välja ett objekt i listan.

Ett annat sätt att arbeta med långa listor är att lagra dem i ett cacheminne. Standardinställningen för SEAM-verktyget är att listorna ska lagras i ett cacheminne under begränsad tid. Verktyget måste fortfarande hämta listorna till cacheminnet, men när det har skett kan listorna där användas i stället för att de hämtas på nytt. Då behöver inte listorna hämtas från servern varje gång de behövs och det är det som tar lång tid.

Du anger att listorna ska lagras i cacheminnet genom att välja Egenskaper på Redigera-menyn. Det finns två cacheinställningar. Du kan välja att listan ska lagras i cacheminnet tills vidare eller ange en tidsgräns när verktyget måste hämta listorna från servern igen till cacheminnet.

Till skillnad från det första alternativet kan du använda listpanelerna i SEAM Tool och välja principaler och policies om du lagrar listorna i cacheminnet. Även om du inte kan se ändringar som andra har gjort när du väljer att lagra listorna i cacheminnet, kan du se den senaste informationen som baseras på dina egna ändringar, eftersom ändringarna gör att listorna uppdateras både på servern och i cacheminnet. Om du vill uppdatera cacheminnet så att andras ändringar visas och så att du kan hämta de senaste versionerna av listorna, kan du använda Uppdatera-menyn för att uppdatera cacheminnet från servern.

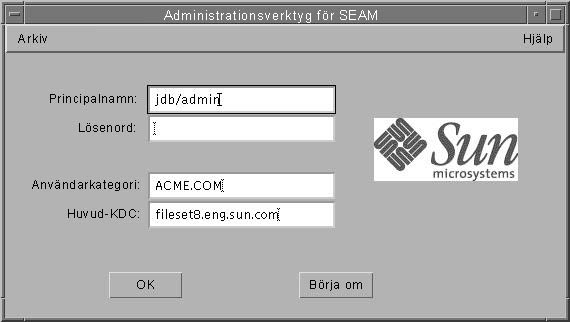

Så här startar du SEAM Tool

-

Du startar SEAM Tool med kommandot gkadmin.

$ /usr/krb5/sbin/gkadmin

-

Om du inte vill använda standardvärdena anger du nya.

Standardvärdena fylls i automatiskt i inloggningsfönstret. Standardnamnet för principalen utgörs av din aktuella identitet i miljövariabeln USER med tillägget /admin ( användarnamn/admin). Standardvärdena för Användarkategori och Huvud-KDC tas från filen /etc/krb5/krb5.conf. Om du vill återgå till standardvärdena klickar du på Börja om.

Obs!Vilka administrationsåtgärder som principalnamnet kan utföra bestäms av ACL-filen för Kerberos, /etc/krb5/kadm5.acl. Mer information om begränsad behörighet finns i "Använda SEAM Tool med begränsad behörighet för Kerberos-administration".

-

Ange ett lösenord för det angivna principalnamnet.

-

Klicka på OK.

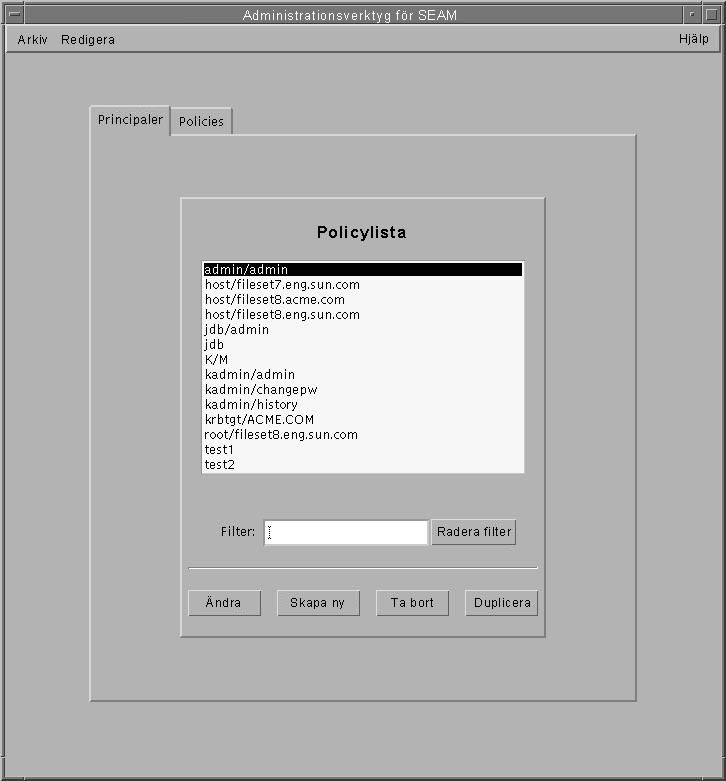

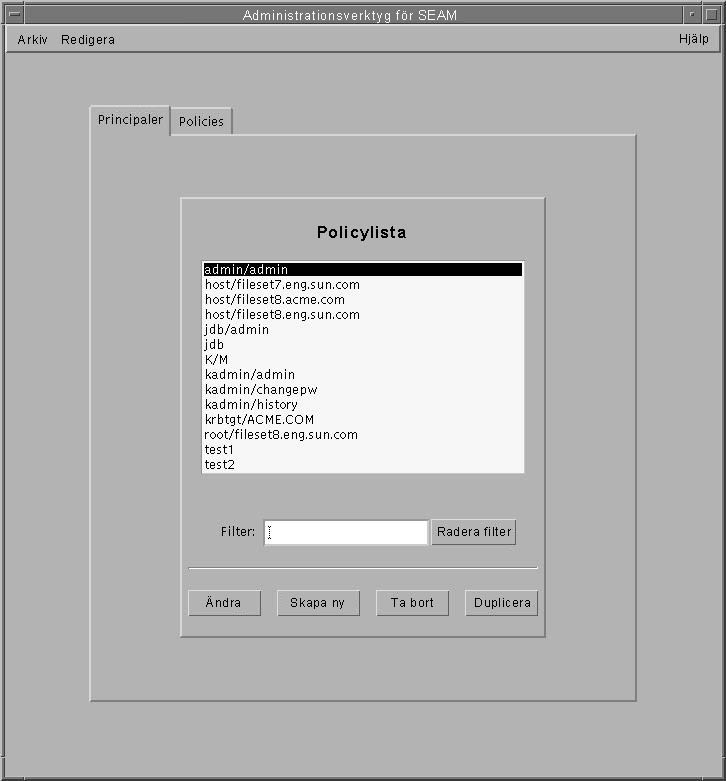

Följande fönster visas.

Administrera principaler

Det här avsnittet innehåller stegvisa instruktioner för hur du administrerar principaler med SEAM Tool. Avsnittet innehåller även exempel på kommandoradsekvivalenter där de finns, med kommandot kadmin efter varje procedur.

Uppgiftsöversikt för administrering av principaler

Tabell 5-2 Uppgiftsöversikt för administrering av principaler|

Uppgift |

Beskrivning |

Om du vill ha instruktioner går du till ... |

|---|---|---|

|

Visa listan över principaler |

Du visar listan över principaler genom att klicka på fliken Principaler. | |

|

Visa attributen för en principal |

Du visar attributen för en principal genom att markera principalen i principallistan och klicka på knappen Ändra. | |

|

Skapa en ny principal |

Du skapar en ny principal genom att klicka på knappen Skapa ny i listpanelen för principaler. | |

|

Duplicera en principal |

Du duplicerar en principal genom att markera önskad principal i principallistan och klicka på knappen Duplicera. | |

|

Ändra en principal |

Du ändrar en principal genom att markera önskad principal i principallistan och klicka på knappen Ändra. Det går inte att ändra namn på en principal. Om du vill ändra namn på en principal måste du duplicera den, ange ett nytt namn och spara den, och sedan ta bort den gamla principalen. | |

|

Ta bort en principal |

Du tar bort en principal genom att markera önskad principal i principallistan och klicka på knappen Ta bort. | |

|

Ställa in standardvärden för nya principaler som skapas |

Du ställer in standardvärden för ny principaler som skapas genom att välja Egenskaper på Redigera-menyn. |

"Så här ställer du in standardvärden för nya principaler som skapas" |

|

Ändra administrations-behörigheten för Kerberos (filen kadm5.acl) |

Endast kommandorad. Administrationsbehörigheten för Kerberos avgör vilka åtgärder en principal kan utföra i Kerberos-databasen, t ex lägga till och ändra. Du måste redigera filen /etc/krb5/kadm5.acl för att kunna ändra administrationsbehörigheten för Kerberos för varje principal. |

Automatisera skapandet av nya principaler

Även om SEAM Tool är lätt att använda finns det ingen funktion för att automatisera skapandet av nya principaler. Automatisering är särskilt användbart när du behöver lägga till tio eller kanske 100 nya principaler på kort tid. Du kan dock automatisera genom att använda kommandot kadmin.local i en kommandofil i ett Bourne-skal.

Ett exempel är följande rad i en kommandofil:

sed -e 's/^\(.*\)$/ank +needchange -pw \1 \1/' < princnamn |

time /usr/krb5/sbin/kadmin.local> /dev/null

Exemplet har delats upp på två rader för läsbarhetens skull. Kommandofilen läser in filen princnamn, som innehåller principalnamn med tillhörande lösenord och lägger till dem i Kerberos-databasen. För att kunna köra kommandofilen hade du behövt skapa filen princnamn med ett principalnamn och dess lösenord per rad, avgränsade av ett eller flera blanksteg. Alternativet +needchange konfigurerar principalen så att användaren tillfrågas om ett nytt lösenord när han eller hon loggar in med principalen första gången. Det gör att lösenorden i filen princnamn inte utgör någon säkerhetsrisk.

Det här är bara ett exempel. Du kan skapa mer utförliga kommandofiler, t ex för att använda informationen i namntjänsten för att hämta listan över användarnamn för principalnamnen. Vad du gör och hur du gör begränsas bara av dina behov och dina kunskaper om kommandofiler.

Så här visar du listan över principaler

Efter den här proceduren följer ett exempel på motsvarande kommandoradsekvivalent.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Principaler.

Listan över principaler visas.

-

Om du vill visa en viss principal eller en filtrerad lista över principaler, anger du en filtersträng i fältet Filtermönster och trycker på Retur. Om filtret fungerar visas en lista över matchande principaler.

Filtersträngen måste bestå av ett eller flera tecken. Eftersom filtermekanismen är skiftlägeskänslig måste du använda passande stora och små bokstäver för filtret. Om du t ex matar in filtersträngen jo, kommer filtermekanismen bara att visa principaler som innehåller strängen jo (t ex johan eller jobb).

Om du vill visa hela listan över principaler klickar du på Radera filtret.

Exempel - Visa listan över principaler (kommandorad)

I följande exempel används kommandot list_principals i kadmin för att visa en lista över alla principaler som matchar test*. Det går att använda jokertecken med kommandot list_principals.

kadmin: list_principals test* test1@ACME.COM test2@ACME.COM kadmin: quit |

Så här visar du attributen för en principal

Efter den här proceduren följer ett exempel på motsvarande kommandoradsekvivalent.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Principaler.

-

Markera önskad principal i listan och klicka på Ändra.

Panelen Grundinställningar för principaler visas med en del av attributen för principalen.

-

Klicka på Nästa för att visa alla attribut för principalen.

Det finns tre fönster som innehåller attributinformation. Välj Funktionsrelaterad hjälp på Hjälp-menyn för att visa information om de olika attributen i de olika fönstren. Du kan även gå till "Beskrivning av panelerna i SEAM Tool" för en beskrivning av alla principalattribut.

-

När du är klar klickar du på Avbryt.

Exempel - Visa attributen för en principal

I följande exempel visas första fönstret när principalen jdb/admin visas.

Exempel - Visa attributen för en principal (kommandorad)

I följande exempel används kommandot get_principal i kadmin för att visa attributen för principalen jdb/admin.

kadmin: getprinc jdb/admin Principal: jdb/admin@ACME.COM Sista användningsdag: fre 25 aug 17:19:05 PDT 2000 Senaste ändring av lösenord: [aldrig] Sista användningsdag för lösenord: ons 14 apr 11:53:10 PDT 1999 Maximal livslängd för biljett: 1 dag 16:00:00 Maximal förnyelsebar livslängd: 1 dag 16:00:00 Senast ändrad: tor 14 jan 11:54:09 PST 1999 (admin/admin@ACME.COM) Senast lyckade äkthetskontroll: [aldrig] Senast misslyckade äkthetskontroll: [aldrig] Misslyckade lösenordsförsök: 0 Antal nycklar: 1 Nyckel: vno 1, DES cbc-läge med CRC-32, inget salt Attribut: REQUIRES_HW_AUTH Policy: [ingen] kadmin: quit |

Så här skapar du en ny principal

Efter den här proceduren följer ett exempel på motsvarande kommandoradsekvivalent.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

Obs!Om du skapar en ny principal som kan behöva en ny policy, bör du skapa den nya policyn innan du skapar principalen. Gå till "Så här skapar du en ny policy".

-

Klicka på fliken Principaler.

-

Klicka på Ny.

Panelen Grundinställningar för principaler visas med en del av attributen för principalen.

-

Ange principalnamn och lösenord.

Principalnamnet och lösenordet är obligatoriska.

-

Ange värden för principalens attribut och fortsätt genom att klicka på Nästa och ange fler attribut.

Det finns tre fönster som innehåller attributinformation. Välj Funktionsrelaterad hjälp på Hjälp-menyn för att visa information om de olika attributen i de olika fönstren. Du kan även gå till "Beskrivning av panelerna i SEAM Tool" för beskrivningar av alla principalattribut.

-

Spara principalen genom att klicka på Spara, eller klicka på Klar på sista panelen.

-

Om det behövs anger du administrationsbehörighet för Kerberos för den nya principalen i filen /etc/krb5/kadm5.acl.

Mer information finns i "Så här ändrar du administrationsbehörighet för Kerberos".

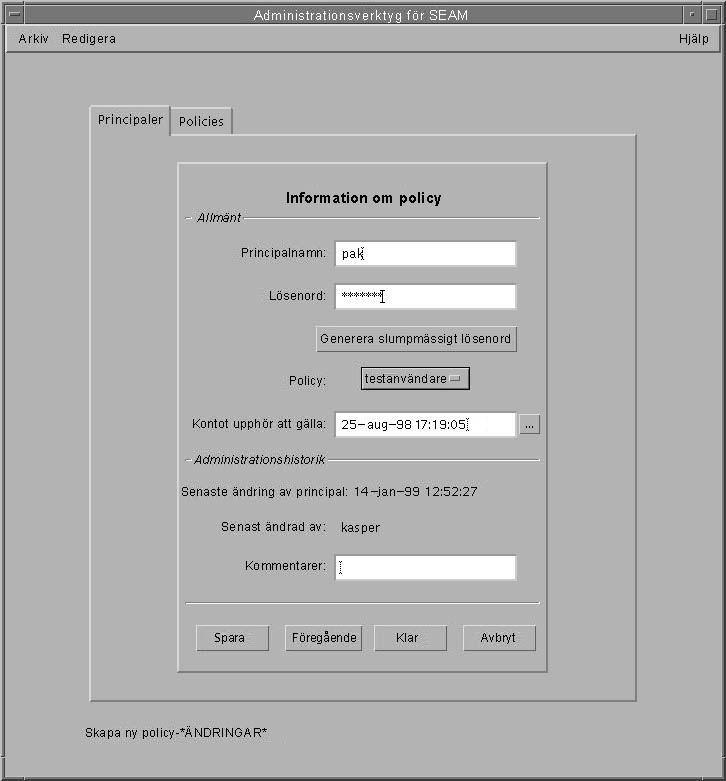

Exempel - Skapa en ny principal

I följande exempel visas panelen Grundsinställningar för principaler när den nya principalen pak skapas. Policyn är än så länge angiven till testanvändare.

Exempel - Skapa en ny principal (kommandorad)

I följande exempel används kommandot add_principal i kadmin för att skapa den nya principalen pak. Principalens policy är angiven till testanvändare.

kadmin: add_principal -policy testanvändare pak Ange lösenord för principalen "pak@ACME.COM": <skriv lösenordet> Ange lösenordet på nytt för principalen "pak@ACME.COM": <skriv lösenordet en gång till> Principalen "pak@ACME.COM" har skapats. kadmin: quit |

Så här duplicerar du en principal

Förklaringen till den här proceduren visar hur du skapar en ny principal genom att använda alla eller en del av attributen för en befintlig principal. Det finns inga kommandoradsekvivalenter för proceduren.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Principaler.

-

Markera önskad principal i listan och klicka på Duplicera.

Panelen Grundinställningar för principaler visas. Alla attribut för den markerade principalen dupliceras förutom de tomma fälten Principalnamn och Lösenord.

-

Ange principalnamn och lösenord.

Principalnamnet och lösenordet är obligatoriska. Om du vill göra en exakt kopia av den markerade principalen klickar du på Spara och hoppar över sista steget.

-

Ange olika värden för principalens attribut och fortsätt genom att klicka på Nästa och ange fler attribut.

Det finns tre fönster som innehåller attributinformation. Välj Funktionsrelaterad hjälp på Hjälp-menyn för att visa information om de olika attributen i de olika fönstren. Du kan även gå till "Beskrivning av panelerna i SEAM Tool" för en beskrivning av alla principalattribut.

-

Spara principalen genom att klicka på Spara, eller klicka på Klar på sista panelen.

-

Om det behövs anger du administrationsbehörighet för Kerberos principalen i filen /etc/krb5/kadm5.acl.

Mer information finns i "Så här ändrar du administrationsbehörighet för Kerberos".

Så här ändrar du en principal

Efter den här proceduren följer ett exempel på motsvarande kommandoradsekvivalent.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Principaler.

-

Markera önskad principal i listan och klicka på Ändra.

Panelen Grundinställningar för principaler visas med en del av attributen för principalen.

-

Ändra principalens attribut och fortsätt genom att klicka på Nästa och ändra fler attribut.

Det finns tre fönster som innehåller attributinformation. Välj Funktionsrelaterad hjälp på Hjälp-menyn för att visa information om de olika attributen i de olika fönstren. Du ka även gå till "Beskrivning av panelerna i SEAM Tool" för beskrivningar av alla principalattribut.

Obs!Det går inte att ändra namn på en principal. Om du vill ändra namn på en principal måste du duplicera den, ange ett nytt namn och spara den, och sedan ta bort den gamla principalen.

-

Spara principalen genom att klicka på Spara, eller klicka på Klar på sista panelen.

-

Ändra administrationsbehörighet för Kerberos principalen i filen /etc/krb5/kadm5.acl.

Mer information finns i "Så här ändrar du administrationsbehörighet för Kerberos".

Exempel - Ändra lösenord för en principal (kommandorad)

I följande exempel används kommandot change_password i kadmin för att ändra lösenordet för principalen jdb. Du kan inte ändra lösenordet till ett som finns i principalens lösenordshistorik med change_password.

kadmin: change_password jdb Ange lösenord för principalen "jdb": <skriv lösenordet> Ange lösenordet på nytt för principalen "jdb": <skriv lösenordet på nytt> Lösenordet för "jdb@ACME.COM" har ändrats. kadmin: quit |

Om du vill ändra andra attribut för en principal måste du använda kommandot modify_principal i kadmin.

Så här tar du bort en principal

Efter den här proceduren följer ett exempel på motsvarande kommandoradsekvivalent.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Principaler.

-

Markera önskad principal i listan och klicka på Ta bort.

Principalen tas bort när du bekräftar borttagningen.

-

Ta bort principalen ur ACL-filen för Kerberos, /etc/krb5/kadm5.acl.

Mer information finns i "Så här ändrar du administrationsbehörighet för Kerberos".

Exempel - Ta bort en principal (kommandorad)

I följande exempel används kommandot delete_principal i kadmin för att ta bort principalen jdb.

kadmin: delete_principal pak Är du säker på att du vill ta bort principalen "pak@ACME.COM"? (ja/nej): ja Principalen "pak@ACME.COM" tas bort. Kontrollera att du har tagit bort denna principal från alla ACL innan du återanvänder den. kadmin: quit |

Så här ställer du in standardvärden för nya principaler som skapas

Det finns inga kommandoradsekvivalenter för proceduren.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Välj Egenskaper på Redigera-menyn.

Egenskapsfönstret visas.

-

Markera önskade standardvärden för nya principaler.

Välj Funktionsrelaterad hjälp på Hjälp-menyn för att visa information om de olika attributen i de olika fönstren.

-

Klicka på Spara.

Så här ändrar du administrationsbehörighet för Kerberos

Du vill troligen bara att ett fåtal av användarna ska ha behörighet att administrera Kerberos-databasen när din plats har många användarprincipaler. Behörighet att administrera Kerberos-databasen bestäms av filen för behörighetslistan för Kerberos, kadm5.acl(4). Med filen kadm5.acl kan du ge olika behörighet för olika principaler. Du kan även använda jokertecknet "*" i principalnamnet för att ange behörighet för grupper av principaler.

-

Växla till superanvändare på huvud-KDC:n.

-

Redigera filen /etc/krb5/kadm5.acl.

Poster i filen kadm5.acl måste anges med följande format:

principal behörighet [principalmål]

principal

Principalen som ges behörighet. Valfri del av principalnamnet kan innehålla jokertecknet "*", vilket är användbart när du ska samma behörighet till en grupp principaler. Om du t ex vill ange alla principaler som innehåller admin skriver du */admin@användarkategori. Det är vanligt att admin används för att ge viss behörighet (t ex administrativ åtkomst till Kerberos-databasen) för en enskild Kerberos-principal. Användaren jdb kan t ex ha en principal för administration som heter jdb/admin. På så sätt får jdb biljetter för jdb/admin bara när han eller hon verkligen behöver använda behörigheten.

behörighet

Anger vad principalen får och inte får utföra. Det här är en sträng med en eller flera av tecken ur följande lista eller tecknens versala motsvarigheter. Om tecknet är versalt (eller inte angivet) tillåts inte åtgärden. Om tecknet är gement tillåts åtgärden.

a

Tillåter att principaler och policies läggs till.

d

Tillåter att principaler och policies tas bort.

m

Tillåter att principaler och policies ändras.

c

Tillåter ändring av lösenord för principaler.

i

Tillåter förfrågningar i databasen.

l

Tillåter att principaler och policies listas i databasen.

x eller *

Ger full behörighet (admcil).

principalmål

När en principal anges i det här fältet gäller behörighet endast principal när den utför åtgärder på principalmål. Jokertecknet "*" kan anges på valfri plats i principalnamnet om du vill gruppera principaler.

Exempel - Ändra administrationsbehörighet för Kerberos

Följande post i filen kadm5.acl ger alla principaler i användarkategorin ACME.COM som har admin so en del av sina namn fullständig behörighet till database.

*/admin@ACME.COM * |

Följande post i filen kadm5.acl ger principalen jdb@ACME.COM behörighet att lägga till, lista och fråga om valfri principal som har root som en del av namnet.

jdb@ACME.COM ali */root@ACME.COM |

Administrera policies

Det här avsnittet innehåller stegvisa instruktioner för hur du administerar policies med SEAM Tool. Avsnittet innehåller även exempel på kommandoradsekvivalenter där de finns, med kommandot kadmin efter varje procedur.

Uppgiftstsöversikt för administrering av policies

Tabell 5-3 Uppgiftsöversikt för administrering av policies|

Uppgift |

Beskrivning |

Om du vill ha instruktioner går du till ... |

|---|---|---|

|

Visa listan över policies |

Du visar listan över policies genom att klicka på fliken Policies. | |

|

Visa attributen för en policy |

Du visar attributen för en policy genom att markera policyn i policylistan och klicka på knappen Ändra. | |

|

Skapa en ny policy |

Du skapar en ny policy genom att klicka på knappen Skapa ny i listpanelen för policies. | |

|

Duplicera en policy |

Du duplicerar en policy genom att markera önskad policy i policylistan och klicka på knappen Duplicera. | |

|

Ändra en policy |

Du ändrar en policy genom att markera önskad policy i policylistan och klicka på knappen Ändra. Det går inte att ändra namn på en policy. Om du vill ändra namn på en policy måste du duplicera den, ange ett nytt namn och spara den, och sedan ta bort den gamla policyn. | |

|

Ta bort en policy |

Du tar bort en policy genom att markera önskad policy i policylistan och klicka på knappen Ta bort. |

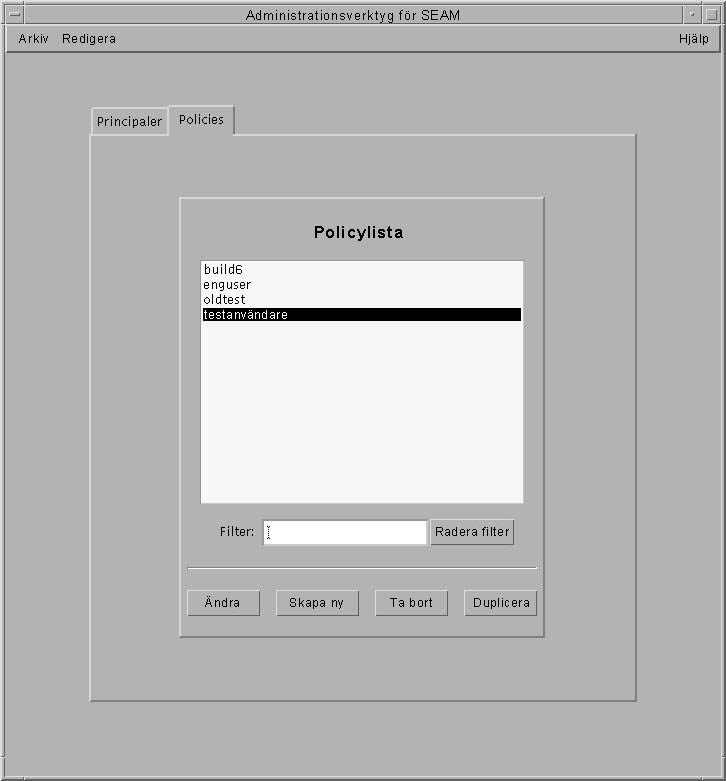

Så här visar du listan över policies

Efter den här proceduren följer ett exempel på motsvarande kommandoradsekvivalent.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Policies.

Listan över policies visas.

-

Om du vill visa en viss policy eller en filtrerad lista över policies, anger du en filtersträng i fältet Filtermönster och trycker på Retur. Om filtret fungerar visas en lista över matchande policies.

Filtersträngen måste bestå av ett eller flera tecken. Eftersom filtermekanismen är skiftlägeskänslig måste du använda passande stora och små bokstäver för filtret. Om du t ex matar in filtersträngen jo, kommer filtermekanismen bara att visa policies som innehåller strängen jo (t ex johan eller jobb).

Om du vill visa hela listan över policies klickar du på Radera filtret.

Exempel - Visa listan över policies (kommandorad)

I följande exempel används kommandot list_policies i kadmin för att visa en lista över alla policies som matchar användare*. Det går att använda jokertecken med kommandot list_policies.

kadmin: list_policies *användare* testanvändare enganvändare kadmin: quit |

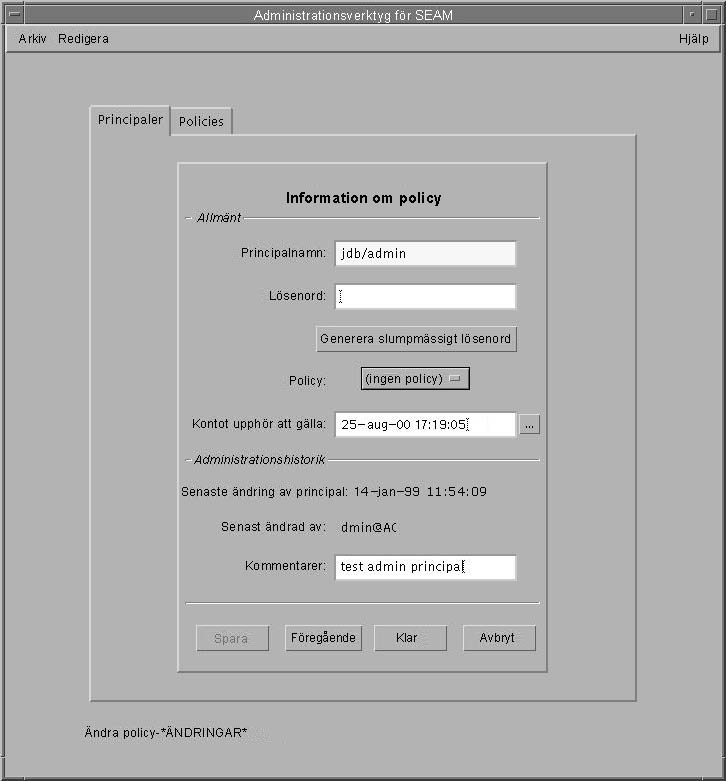

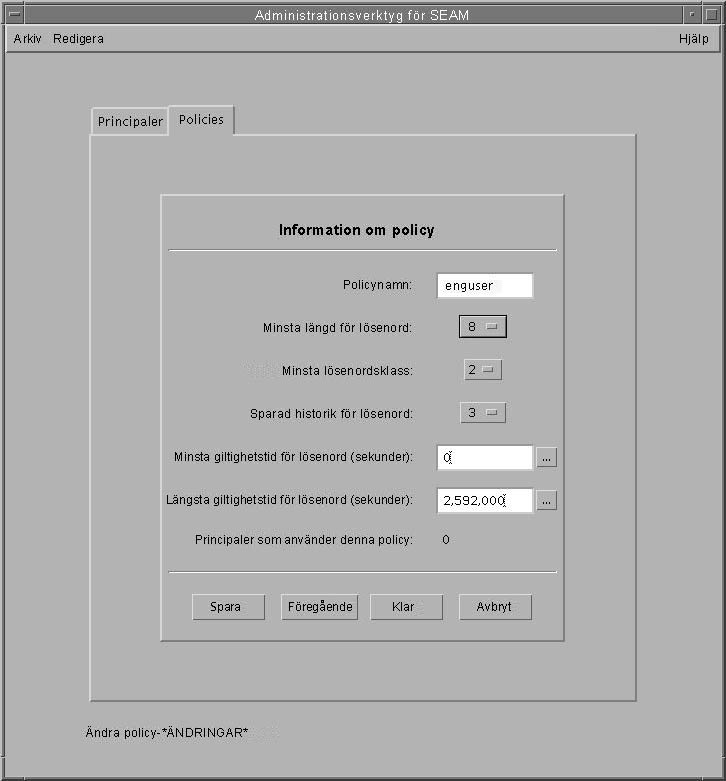

Så här visar du attributen för en policy

Efter den här proceduren följer ett exempel på motsvarande kommandoradsekvivalent.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Policies.

-

Markera önskad policy i listan och klicka på Ändra.

Panelen Information om policy visas.

-

När du är klar klickar du på Avbryt.

Exempel - Visa attributen för en policy

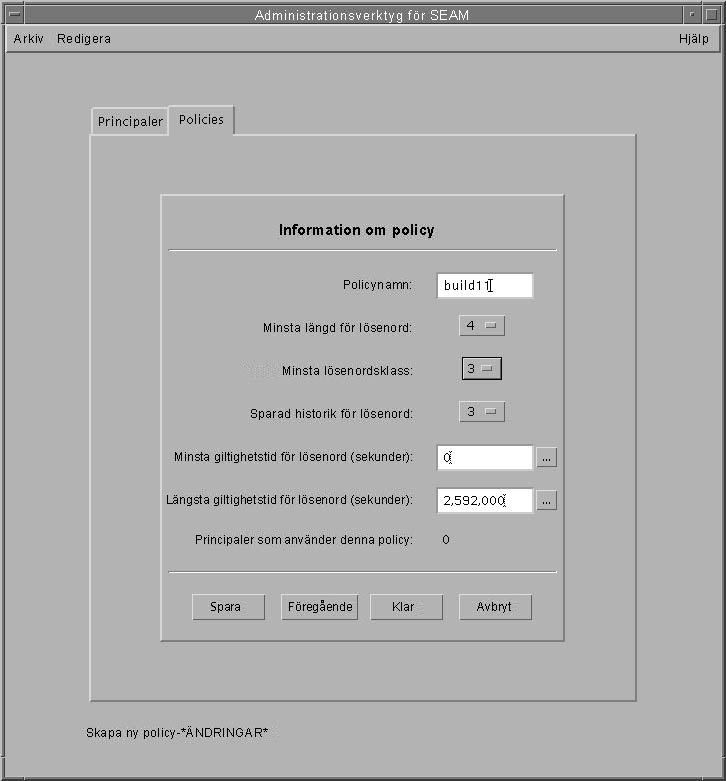

I följande exempel visas panelen Information om policy för policyn test.

Exempel - Visa attributen för en policy (kommandorad)

I följande exempel används kommandot get_policy i kadmin för att visa attributen för policyn enganvändare.

kadmin: get_policy enganvändare Policy: enganvändare Maximal livslängd för lösenord: 2592000 Minsta livslängd för för lösenord: 0 Minsta längd på lösenord: 8 Minsta antal teckenklasser för lösenord: 2 Antal gamla nycklar som lagras: 3 Antal referenser: 0 kadmin: quit |

Antal referenser är antalet principaler som använder policyn.

Så här skapar du en ny policy

Efter den här proceduren följer ett exempel på motsvarande kommandoradsekvivalent.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Policies.

-

Klicka på Ny.

Panelen Information om policy visas.

-

Ange ett namn för policyn i fältet Policynamn:

Policynamnet är obligatoriskt.

-

Ange värden för policyns attribut.

Välj Funktionsrelaterad hjälp på Hjälp-menyn för att visa information om de olika attributen i de olika fönstren. Du ka även gå till Tabell 5-7 för en beskrivning av alla policyattribut.

-

Spara policyn genom att klicka på Spara, eller klicka på Klar.

Exempel - Skapa en ny policy

I följande exempel skapas en ny policy med namnet bygge11. Än så länge har minsta antal lösenordsklasser ändrats till 3.

Exempel - Skapa en ny policy (kommandorad)

I följande exempel används kommandot add_policy i kadmin för att skapa policyn bygge11 som kräver minst tre teckenklasser i ett lösenord.

$ kadmin kadmin: add_policy -minclasses 3 bygge11 kadmin: quit |

Så här duplicerar du en policy

Förklaringen till den här proceduren visar hur du skapar en ny policy genom att använda alla eller en del av attributen för en befintlig policy. Det finns inga kommandoradsekvivalenter för proceduren.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Policies.

-

Markera önskad policy i listan och klicka på Duplicera.

Panelen Information om policy visas. Alla attribut för den markerade policyn dupliceras förutom det tomma fältet Policynamn.

-

Ange ett namn för den duplicerade policyn i fältet Policynamn:

Policynamnet är obligatoriskt. Om du vill göra en exakt kopia av den markerade policyn klickar du på Spara och hoppar över sista steget.

-

Ange olika värden för policyns attribut.

Välj Funktionsrelaterad hjälp på Hjälp-menyn för att visa information om de olika attributen i de olika fönstren. Du ka även gå till Tabell 5-7 för en beskrivning av alla policyattribut.

-

Spara policyn genom att klicka på Spara, eller klicka på Klar.

Så här ändrar du en policy

Efter den här proceduren följer ett exempel på motsvarande kommandoradsekvivalent.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Policies.

-

Markera önskad policy i listan och klicka på Ändra.

Panelen Information om policy visas.

-

Ändra policyns attribut.

Välj Funktionsrelaterad hjälp på Hjälp-menyn för att visa information om de olika attributen i de olika fönstren. Du kan även gå till Tabell 5-7 för en beskrivning av alla policyattribut.

Obs!Det går inte att ändra namn på en policy. Om du vill ändra namn på en policy måste du duplicera den, ange ett nytt namn och spara den, och sedan ta bort den gamla policyn.

-

Spara policyn genom att klicka på Spara, eller klicka på Klar.

Exempel - Ändra en policy (kommandorad)

I följande exempel används kommandot modify_policy i kadmin för att ändra minsta längd för ett lösenord till fem tecken för policyn bygge11.

$ kadmin kadmin: modify_policy -minlength 5 bygge11 kadmin: quit |

Så här tar du bort en policy

Efter den här proceduren följer ett exempel på motsvarande kommandoradsekvivalent.

-

Om det behövs startar du SEAM Tool.

Mer information finns i "Så här startar du SEAM Tool".

-

Klicka på fliken Policies.

Obs!Innan du tar bort en policy måste du upphäva alla kopplingar till principalerna som använder policyn (du måste ändra principalens policyattribut). Det går inte att ta bort policyn om den används av en principal.

-

Markera önskad policy i listan och klicka på Ta bort.

Policyn tas bort när du bekräftar borttagningen.

Exempel - Ta bort en policy (kommandorad)

I följande exempel används kommandot delete_policy i kadmin för att ta bort policyn bygge11.

kadmin: delete_policy bygge11 Är du säker på att du vill ta bort policyn "bygge11"? (ja/nej): ja kadmin: quit |

Innan du tar bort en policy måste du ta bort alla kopplingar till principaler som använder policyn (du måste använda kommandot modify_principal-policy i kadmin på principalerna). Kommandot delete_policyfungerar inte om det används av en principal.

Referensinformation för SEAM Tool

Det här avsnittet innehåller referensinformation för SEAM-verktyget.

Beskrivning av panelerna i SEAM Tool

Det här avsnittet innehåller beskrivningar av alla attribut för principaler och policies som du antingen kan ange eller visa i SEAM-verktyget. Attributen är ordnade efter den panel i vilken de visas.

Tabell 5-4 Grundläggande panelattribut för principaler|

Attribut |

Beskrivning |

|---|---|

|

Principalnamn |

Namnet på principalen (den primära förekomsten eller delen av ett fullständigt principalnamn). En principal är en unik identitet till vilken KDC:n kan tilldela biljetter. Om du ändrar en principal kan du samtidigt inte ändra dess namn. |

|

Lösenord |

Lösenord för principalen. Du kan skapa ett slumpmässigt lösenord för principalen genom att använda knappen Generera slumpmässigt lösenord. |

|

Policy |

En meny med tillgängliga policies för principalen. |

|

Kontot upphör att gälla |

Datum och tid då principalens konto upphör att gälla. När kontot upphör att gälla kan principalen inte längre hämta en biljettbeviljarbiljett (TGT) och kan kanske inte logga in. |

|

Senaste ändring av principal |

Det datum då informationen för principalen senast ändrades. (Skrivskydd). |

|

Senast ändrad av |

Namnet på den principal som senast ändrade kontot för den här principalen. (Skrivskydd). |

|

Kommentarer |

Kommentarer om principalen (till exempel \"Tillfälligt konto\"). |

Tabell 5-5 Detaljerade panelattribut för principaler

|

Attribut |

Beskrivning |

|---|---|

|

Lyckades senast |

Datum och tid då principalen senast gjorde en lyckad inloggning. (Skrivskydd). |

|

Misslyckades senast |

Datum och tid då principalen senast gjorde en misslyckad inloggning. (Skrivskydd). |

|

Antal misslyckanden |

Det antal gånger som inloggningen misslyckats för principalen. (Skrivskydd). |

|

Senaste ändring av lösenord |

Datum och tid då principalens lösenord ändrades senast. (Skrivskydd). |

|

Lösenordet upphör att gälla |

Datum och tid då principalens nuvarande lösenord upphör att gälla. |

|

Nyckelversion |

Nyckelversionsnumret för principalen; ändras vanligen endast om ett lösenord har blivit känt för andra. |

|

Längsta giltighetstid (sekunder) |

Den längsta tid för vilken en biljett kan utfärdas för principalen (utan att förnyas). |

|

Längsta förnyelsetid (sekunder) |

Den längsta tid för vilken en befintlig biljett kan förnyas för principalen. |

Tabell 5-6 Panelattribut för principalflaggor

|

Attribut (envalsknappar) |

Beskrivning |

|---|---|

|

Inaktivera kontot |

När det här alternativet är markerat förhindras principalen att logga in. Det här är ett enkelt sätt att tillfälligt inaktivera ett principalkonto om det skulle behövas. |

|

Kräv ändring av lösenord |

När det här alternativet markeras upphör principalens nuvarande lösenord att gälla vilket tvingar användaren att använda kommandot kpasswd för att skapa ett nytt lösenord. Det här är användbart om det finns brister i säkerheten och du måste försäkra dig om att gamla lösenord ersätts. |

|

Tillåt efterdaterade biljetter |

När det här alternativet är markerat kan principalen hämta efterdaterade biljetter. Du kan t ex behöva använda efterdaterade biljetter för cron-jobb som måste köras efter kontorstid och inte kan skaffa biljetter i förväg på grund av biljetternas korta giltighetstid. |

|

Tillåt vidarebefordrade biljetter |

När det här alternativet är markerat kan principalen hämta vidarebefordringsbara biljetter. Vidarebefordringsbara biljetter är biljetter som vidarebefordras till fjärrvärden för att skapa en separat inloggningssession. Om du t ex använder vidarebefordringsbara biljetter och verifierar dig själv genom ftp eller rsh, får du tillgång till andra tjänster, ex NFS-tjänster, utan att du behöver ange lösenord igen. |

|

Tillåt förnyelsebara biljetter |

När det här alternativet är markerat kan principalen hämta förnyelsebara biljetter. En principal kan automatiskt förlänga senaste giltighetsdatum eller -tid för en förnyelsebar biljett (istället för att hämta en ny biljett efter att den första har gått ut). För närvarande är det endast NFS-tjänsten som kan förnya biljetter. |

|

Tillåt proxybiljetter |

När det här alternativet är markerat kan principalen hämta proxybiljetter. En proxybiljett är en biljett som kan användas av en tjänst på uppdrag av en klient för att utföra en åtgärd för klienten. Med en proxybiljett kan en tjänst ta över en klients identitet och hämta en biljett för en annan tjänst men den kan inte hämta en TGT (biljettbeviljarbiljett). |

|

Tillåt tjänstbiljetter |

När det här alternativet är markerat kan tjänstbiljetter utfärdas för principalen. Du bör inte tillåta att tjänstbiljetter utfärdas för principalerna kadmin/värdnamn och changepw/värdnamn. Då kan de endast uppdatera KDC-databasen. |

|

Tillåt TGT-baserad verifiering |

När det här alternativet är markerat kan tjänstens principal erbjuda tjänster för en principal. Till exempel kan KDC:n utfärda en tjänstbiljett för tjänstprincipalen. Det här attributet gäller endast för tjänstprincipaler. När det här alternativet är avmarkerat kan inte tjänstbiljetter utfärdas för principalen. |

|

Tillåt duplicerad verifiering |

När det här alternativet är markerat kan principalen hämta tjänstbiljetter för andra användarprincipaler. Det här attributet gäller endast för användarprincipaler. När alternativet inte är markerat kan användarprincipalen fortfarande hämta tjänstbiljetter för tjänstprincipaler, men inte för andra användarprincipaler. |

|

Obligatorisk förverifiering |

När det här alternativet är markerat kommer KDC:n inte att skicka någon begärd biljettbeviljarbiljett (TGT) till principalen förrän det kan verifieras (med programvara) att det verkligen är principalen som begär TGT:n. Den här förverifieringen utförs vanligen via ett extra lösenord, t ex från ett DES-kort. När alternativet inte är markerat behöver KDC:n inte förverifiera principalen innan den skickar en begärd TGT till den. |

|

Obligatorisk maskinvaruverifiering |

När det här alternativet är markerat kommer KDC:n inte att skicka någon begärd biljettbeviljarbiljett (TGT) till principalen förrän det kan verifieras (med maskinvara) att det verkligen är principalen som begär TGT:n. Förverifiering med maskinvara kan t ex vara en Java-ringläsare. När alternativet inte är markerat behöver KDC:n inte förverifiera principalen innan den skickar en begärd TGT till den. |

Tabell 5-7 Grundläggande panelattribut för policies

|

Attribut |

Beskrivning |

|---|---|

|

Policynamn |

Namnet på policyn. En policy är en mängd regler som styr principalens lösenord och biljetter. Om du ändrar en policy kan du samtidigt inte ändra dess namn. |

|

Minsta längd för lösenord |

Minsta tillåtna längd för principalens lösenord. |

|

Minsta antal lösneordsklasser |

Minsta antal olika teckentyper som krävs för principalens lösenord. Minsta klassvärdet 2 betyder t ex att lösenordet måste ha åtminstone två olika teckentyper, såsom bokstäver och siffror (3vligt). Värdet 3 betyder att lösenordet måste ha åtminstone tre olika teckentyper: bokstäver, siffror och skiljetecken (3vligt!). Och så vidare. Värdet 1 anger att det inte finns några restriktioner för antalet teckentyper i ett lösenord. |

|

Sparad historik för lösenord |

Det antal tidigare lösenord som använts av principalen och som därför inte kan återanvändas. |

|

Minsta giltighetstid för lösenord (sekunder) |

Den minsta tid ett lösenord måste användas innan det kan ändras. |

|

Längsta giltighetstid för lösenord (sekunder) |

Den längsta tid ett lösenord måste användas innan det måste ändras. |

|

Principaler som använder denna policy |

Det antal principaler som den här policyn gäller för. (Skrivskydd). |

Använda SEAM Tool med begränsad behörighet för Kerberos-administration

Alla funktioner i SEAM-verktyget finns tillgängliga om din admin-principal har fullständig behörighet att administrera Kerberos-databasen. Det är även möjligt att ha begränsad behörighet, t ex endast ha tillstånd att visa listan över principaler eller att ändra lösenord för en principal. Du kan använda SEAM-verktyget äve om du har begränsad behörighet för Kerberos-administration. Vissa delar av verktyget ändras dock beroende på din behörighet. Tabell 5-8 visar hur verktyget ändras baserat på din behörighet för Kerberos-administration.

SEAM-verktyget ändras utseendemässigt mest om du inte har "list"-behörighet. Utan den behörigheten visas inte listan över principaler och policies i listpanelen. I stället måste du använda namnfälten i listpanelerna för att ange vilken principal eller policy du vill arbeta med.

Om du loggar in SEAM-verktyget och inte har tillräcklig behörighet för att utföra användbara uppgifter, visas följande meddelande och du tas tillbaka inloggningsfönstret:

Otillräcklig behörighet för att använda gkadmin: ADMCIL. Försök att använda en annan principal. |

Om du vill ändra behörigheten för en principal som ska administrera Kerberos-databasen går du till "Så här ändrar du administrationsbehörighet för Kerberos".

Tabell 5-8 Använda SEAM-verktyget med begränsad behörighet för Kerberos-administration|

Om du inte har behörighet för ... |

Ändras SEAM-verktyget så här ... |

|---|---|

|

a (lägga till) |

Knapparna Skapa ny och Duplicera är inte tillgängliga i panelerna för principal- och policylistorna. Utan behörighet att lägga till kan du inte skapa eller duplicera principaler och policies. |

|

d (ta bort) |

Knappen Ta bort finns inte tillgänglig i panelerna för principal- och policylistorna. Utan behörighet att ta bort kan du inte ta bort principaler och policies. |

|

m (ändra) |

Knappen Ändra finns inte tillgänglig i panelerna för principal- och policylistorna. Utan behörighet att ändra kan du inte ändra principaler och policies. När knappen Ändra inte är tillgänglig kan du inte heller ändra lösenord för en principal, även om du har behörighet att göra så. |

|

c (ändra lösenord) |

Fältet Lösenord på panelen Grundinställningar för principaler är skrivskyddat och kan inte ändras. Utan behörighet att ändra lösenord kan du inte ändra lösenord för en principal. Om du har behörighet att ändra lösnord måste du även ha behörighet att ändra för att kunna ändra lösenord för en principal. |

|

i (fråga till databas) |

Knapparna Ändra och Duplicera är inte tillgängliga i panelerna för principal- och policylistorna. Utan behörighet att fråga databasen kan du inte ändra eller duplicera principaler och policies. När knappen Ändra inte är tillgänglig kan du inte heller ändra lösnord för en principal, även om du har behörighet att göra så. |

|

l (lista) |

Listorna över principaler och policies på listpanelerna visas inte. Utan "list"-behörighet måste du använda namnfälten i listpanelerna för att ange vilken principal eller policy du vill arbeta med. |

Administrera nyckeltabeller

Alla värdar som tillhandahåller en tjänst måste ha en lokal fil som kallas keytab (kort för "key table", nyckeltabell), som innehåller principalen för tjänsten, en så kallad tjänstnyckel. Tjänstnyckeln används av tjänsten för verifiering för KDC:n och nyckeln är bara känd av Kerberos och tjänsten som har den. Om du t ex har en Kerberos-anpassad NFS-server så måste servern ha en nyckeltabell som innehåller serverns nfs-tjänstprincipal.

Om du vill lägga till en tjänst i en nyckeltabell ska du lägga till tjänstprincipalen i värdens nyckeltabell genom att använda kommandot ktadd i kadmin. Eftersom du lägger till en tjänstprincipal en nyckeltabell måste principalen redan finnas i Kerberos-databasen så att kadmin kan verifiera att den finns. På huvud-KDC:n finns nyckeltabellfilen i /etc/krb5/kadm5.keytab som standard. På programservrar med Kerberos-anpassade tjänster finns nyckeltabellfilen i /etc/krb5/krb5.keytab som standard.

En nyckeltabell är jämförbar med en användares lösenord. På samma sätt som det är viktigt för användare att skydda sina lösenord, är det lika viktigt för programservrar att skydda sina nyckeltabeller. Du bör alltid lagra nyckeltabeller på lokala diskar och skrivskydda dem som root, och du bör aldrig skicka en nyckeltabell via ett nätverk som inte är säkert.

Det finns också en särskild plats för att lägga till en root-principal i en värds nyckeltabell. Om du vill att en användare på SEAM-klienten ska montera Kerberos-anpassade NFS-filsystem med automatisk Kerberos-verifiering måste du lägga till klientens root-principal i klientens nyckeltabell. I annat fall måste användarna använda kommandot kinit som root för att få referenser för klientensroot-principal när de vill montera ett Kerberos-anpassat NFS-filsystem, även när de använder funktionen för automatisk montering. Mer information finns i "Ställa in root-verifiering för montering av NFS-filsystem".

Obs!

När du skapar en huvud-KDC måste du lägga till principalerna kadmind och changepw i filen kadm5.keytab så att KDC:n kan dekryptera administratörers Kerberos-biljetter för att avgöra om administratörerna ska få tillgång till databasen eller inte.

Ett annat kommando som du kan använda för att administrera nyckeltabeller är ktutil. ktutil är ett interaktivt kommandoradsverktyg som gör att du kan hantera en lokal värds nyckeltabell utan att du har administrationsbehörighet för Kerberos, eftersom ktutil inte samverkar med Kerberos-databasen på samma sätt som kadmin. När en principal har lagts till i en nyckeltabell kan du använda ktutil för att visa nyckellistan eller för att tillfälligt inaktivera verifiering för en tjänst.

Uppgiftsöversikt för administrering av nyckeltabeller

Tabell 5-9 Uppgiftsöversikt för administrering av nyckeltabeller|

Uppgift |

Beskrivning |

Om du vill ha instruktioner går du till ... |

|---|---|---|

|

Lägga till en tjänstprincipal i en nyckeltabell |

Använd kommandot ktadd i kadmin för att lägga till en tjänstprincipal i en nyckeltabell. |

"Så här lägger du till en tjänstprincipal i en nyckeltabell" |

|

Ta bort en tjänstprincipal ur en nyckeltabell |

Använd kommandot ktremove i kadmin för att ta bort en tjänstprincipal ur en nyckeltabell. | |

|

Visa nyckellistan (principaler) i en nyckeltabell |

Använd kommandot ktutil för att visa nyckellistan i en nyckeltabell. |

"Så här visar du nyckellistan (principaler) i en nyckeltabell" |

|

Tillfällig inaktivering av verifiering för en tjänst på en värd |

Den här proceduren visar ett snabbt sätt att, utan utan kadmin-behörighet, tillfälligt inaktivera verifiering för en tjänst på en värd. Kopiera den ursprungliga nyckeltabellen till en tillfällig plats innan du använder ktutil för att ta bort tjänstprincipalen ur serverns nyckeltabell. När du vill aktivera tjänsten igen kopierar du tillbaka den ursprungliga nyckeltabellen. |

"Så här inaktiverar du tillfälligt verifiering för en tjänst på en värd" |

Så här lägger du till en tjänstprincipal i en nyckeltabell

-

Kontrollera att principalen redan finns i Kerberos-databasen.

Mer information finns i "Så här visar du listan över principaler".

-

Växla till superanvändare på värden där principalen ska läggas till i nyckeltabellen.

-

Starta kommandot kadmin.

# /usr/krb5/sbin/kadmin

-

Lägg till en principal i en nyckeltabell med kommandot ktadd.

kadmin: ktadd [-k nyckeltabell] [-q] [principal | -glob principaluttr]

- k nyckeltabell

Anger nyckeltabellfilen. Som standard används /etc/krb5/krb5.keytab.

- q

Visar mindre utförlig information.

principal

Principalen som ska läggas till i nyckeltabellen. Du kan lägga till följande tjänstprincipaler: host, root, nfs och ftp.

- glob principaluttr

Alla principaler som matchar principaluttrycket läggs till i nyckeltabellen. Reglerna för principaluttryck är samma som för kommandot list_principals i kadmin.

-

Avsluta kommandot kadmin.

kadmin: quit

Exempel - Lägga till en tjänstprincipal i en nyckeltabell

I följande exempel läggs principalerna kadmin/admin och kadmin/changepw till i nyckeltabellen för en huvud-KDC. I det här exemplet är nyckeltabellfilen den som har angetts i filen kdc.conf.

kdc1 # /usr/krb5/bin/kadmin.local kadmin.local: ktadd -k /etc/krb5/kadm5.keytab kadmin/admin kadmin/changepw Posten för principalen kadmin/admin@ACME.COM med kvno 3, krypteringstyp DES-CBC-CRC har lagts till i keytab-filen WRFILE:/etc/krb5/kadm5.keytab. Posten för principalen kadmin/changepw@ACME.COM med kvno 3, krypteringstyp DES-CBC-CRC har lagts till i keytab-filen WRFILE:/etc/krb5/kadm5.keytab. kadmin.local: quit |

I följande exempel läggs denvers värd-principal till i denversnyckeltabellfil så att denvers nätverkstjänster kan verifieras av KDC:n.

denver # /usr/krb5/bin/kadmin kadmin: ktadd host/denver@acme.com@ACME.COM kadmin: Posten för principalen host/denver@acme.com@ACME.COM med kvno 2, krypteringstyp DES-CBC-CRC har lagts till i nyckeltabellen WRFILE:/etc/krb5/krb5.keytab. kadmin: quit |

Så här tar du bort en tjänstprincipal ur en nyckeltabell

-

Växla till superanvändare på värden med tjänstprincipalen som ska tas bort ur nyckeltabellen.

-

Starta kommandot kadmin.

# /usr/krb5/bin/kadmin

-

Valfritt. Om du vill visa den aktuella listan över principaler (nycklar) i nyckeltabellen använder du kommandot ktutil.

Mer information finns i "Så här visar du nyckellistan (principaler) i en nyckeltabell".

-

Ta bort en principal ur en nyckeltabell med kommandot ktremove.

kadmin: ktremove [-k nyckeltabell] [-q] principal [kvno | all | old ]

- k nyckeltabell

Anger nyckeltabellfilen. Som standard används /etc/krb5/krb5.keytab.

- q

Visar mindre utförlig information.

principal

Principalen som ska tas bort ur nyckeltabellen.

kvno

Tar bort alla poster för den angivna principalen vars kvno (nyckelversionsnummer) matchar kvno.

all

Tar bort alla poster för den angivna principalen.

old

Tar bort alla poster för den angivna principalen förutom dem som har högst kvno.

-

Avsluta kommandot kadmin.

kadmin: quit

Exempel - Ta bort en tjänstprincipal ur en nyckeltabell

I följande exempel tas denvers värd-principal bort ur denvers nyckeltabellfil.

denver # /usr/krb5/bin/kadmin kadmin: ktremove host/denver.acme.com@ACME.COM kadmin: Posten för principalen host/denver.acme.com@ACME.COM med kvno 3, har tagits bort från keytab-filen WRFILE:/etc/krb5/krb5.keytab. kadmin: quit |

Så här visar du nyckellistan (principaler) i en nyckeltabell

-

Växla till superanvändare på värden med nyckeltabellen.

Obs!Även om du kan skapa nyckeltabeller som ägs av användare kräver standardplatsen för nyckeltabellen att root är ägare.

-

Starta kommandot ktutil.

# /usr/krb5/bin/ktutil

-

Läs nyckeltabellen till bufferten för nyckellistan med kommandot read_kt.

ktutil: read_kt nyckeltabell

-

Visa bufferten för nyckellistan med kommandot list.

ktutil: list

Den aktuella bufferten för nyckellistan visas.

-

Avsluta kommandot ktutil.

ktutil: quit

Exempel - Visa nyckellistan (principaler) i en nyckeltabell

I följande exempel visas nyckellistan i filen /etc/krb5/krb5.keytabpå värden denver.

denver # /usr/krb5/bin/ktutil

ktutil: read_kt /etc/krb5/krb5.keytab

ktutil: list

slot KVNO Principal

---- ---- ---------------------------------------

1 5 host/denver@ACME.COM

ktutil: quit

|

Så här inaktiverar du tillfälligt verifiering för en tjänst på en värd

Det kan inträffa att du tillfälligt behöver inaktivera verifieringsmekanismen för en tjänst, t ex rlogin eller ftp, på en nätverksprogramserver. Du kanske t ex vill förhindra användare att logga in på ett system när underhåll pågår. Med kommandot ktutil kan du, utan behörighet för kadmin, göra detta genom att ta bort tjänstprincipalen ur serverns nyckeltabell. Om du vill aktivera verifieringen igen behöver du bara kopiera den ursprungliga nyckeltabellen som du har sparat tillbaka till dess ursprungsplats.

Obs!

De flesta tjänster kräver att verifieringen fungerar som standard. Om tjänsten inte kräver det kommer den ändå att fungera, även om du inaktiverar verifiering för tjänsten.

-

Växla till superanvändare på värden med nyckeltabellen.

Obs!Även om du kan skapa nyckeltabeller som ägs av användare kräver standardplatsen för nyckeltabellen att root är ägare.

-

Spara den aktuella nyckeltabellen i en temporär fil.

-

Starta kommandot ktutil.

# /usr/krb5/bin/ktutil

-

Läs nyckeltabellen till bufferten för nyckellistan med kommandot read_kt.

ktutil: read_kt nyckeltabell

-

Visa bufferten för nyckellistan med kommandot list.

ktutil: list

Den aktuella bufferten för nyckellistan visas. Notera platsnumret för tjänsten som ska inaktiveras.

-

Om du tillfälligt vill inaktivera en värds tjänst tar du bort tjänstprincipalen ur bufferten för nyckellistan med kommandot delete_entry.

ktutil: delete_entry platsnummer

platsnummer

Platsnumret för tjänstprincipalen som ska tas bort. Det visas av kommandot list.

-

Skriv bufferten för nyckellistan till nyckeltabellen med kommandot write_kt.

ktutil: write_kt nyckeltabell

-

Avsluta kommandot ktutil.

ktutil: quit

-

När du vill aktivera tjänsten igen kopierar du den temporära (ursprungliga) nyckeltabellen till dess ursprungliga plats.

Exempel - Inaktivera en tjänst på en värd tillfälligt

I följande exempel inaktiveras värd-tjänsten tillfälligt på värden denver. Om du vill aktivera värdtjänsten igen på denver kopierar du filen krb5.keytab.temp till filen /etc/krb5/krb5.keytab.

denver # cp /etc/krb5/krb5.keytab /etc/krb5/krb5.keytab.temp

denver # /usr/krb5/bin/ktutil

ktutil:read_kt /etc/krb5/krb5.keytab

ktutil:list

slot KVNO Principal

---- ---- ---------------------------------------

1 8 host/denver@ACME.COM

2 5 host/denver@ACME.COM

ktutil:delete_entry 2

ktutil:list

slot KVNO Principal

---- ---- --------------------------------------

1 8 host/denver@ACME.COM

ktutil:write_kt /etc/krb5/krb5.keytab

ktutil: quit

|

- © 2010, Oracle Corporation and/or its affiliates