| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : Interfaces réseau et virtualisation réseau Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : Interfaces réseau et virtualisation réseau Oracle Solaris 11 Information Library (Français) |

1. Présentation de la pile réseau

Configuration réseau dans cette version d'Oracle Solaris

Pile réseau dans Oracle Solaris

Noms des périphériques réseau et des liaisons de données

Administration d'autres types de liens

Partie I Configuration automatique de réseau

3. Configuration et administration NWAM (présentation)

4. Configuration de profil NWAM (tâches)

5. Administration des profils NWAM (tâches)

6. A propos de l'interface graphique NWAM

Partie II Configuration de liaisons de données et d'interfaces

8. Configuration et administration des liaisons de données

9. Configuration d'une interface IP

10. Configuration des communications via une interface sans fil sur Oracle Solaris

12. Administration de groupements de liens

13. Administration des réseaux locaux virtuels

16. Echange d'informations sur la connectivité réseau à l'aide du protocole LLDP

Partie III Virtualisation du réseau et gestion des ressources

17. Introduction à la virtualisation du réseau et au contrôle des ressources (présentation)

18. Planification de la virtualisation du réseau et du contrôle des ressources

Liste des tâches de virtualisation du réseau et de contrôle des ressources

Planification et conception d'un réseau virtuel

Réseau virtuel basique sur un système unique

Meilleurs exemples d'utilisation du réseau virtuel de base

Réseau privé virtuel sur un système unique

Implémentation des contrôles sur les ressources réseau

Contrôle des ressources basé sur l'interface pour un réseau classique

Meilleure utilisation du contrôle des ressources basé sur l'interface sur un réseau classique

Contrôle de flux pour le réseau virtuel

Création d'une politique d'utilisation des applications sur un réseau virtuel

Création d'un accord de niveau de service pour le réseau virtuel

19. Configuration des réseaux virtuels (tâches)

20. Utilisation de la protection des liens dans les environnements virtualisés

21. Gestion des ressources réseau

22. Contrôle du trafic réseau et de l'utilisation des ressources

Cette section décrit deux scénarios différents pour la configuration d'un réseau virtuel. Consultez les scénarios afin de vous aider à déterminer le plus approprié à vos besoins. Utilisez ensuite ce scénario pour concevoir votre propre solution de virtualisation. Les deux scénarios sont les suivants :

Réseau virtuel basique de deux zones, particulièrement utile pour consolider les services réseau à partir du réseau local sur un hôte unique.

Réseau virtuel privé, utile pour un environnement de développement dans lequel vous isolez des applications et services du réseau public.

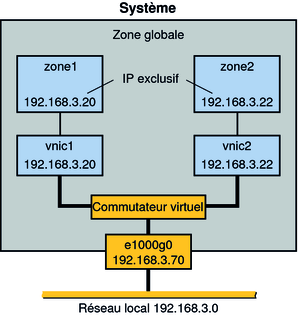

La Figure 18-1 présente le réseau virtuel basique, ou "Network-In-a-Box (NIB)", utilisé dans les exemples de la section Configuration de composants de virtualisation réseau dans Oracle Solaris.

Figure 18-1 Réseau virtuel sur un hôte unique

Ce réseau virtuel se compose des éléments suivants :

Une seule interface réseau GLDv3 e1000g0. Cette interface se connecte au réseau public 192.168.3.0/24. L'interface e1000g0 possède l'adresse IP 192.168.3.70.

Un commutateur virtuel, qui est automatiquement configuré lors de la création de la première carte d'interface réseau virtuelle.

Deux cartes d'interface réseau virtuelles (VNIC). vnic1 possède l'adresse IP 192.168.3.20 et vnic2 l'adresse IP 192.168.3.22 .

Deux zones IP exclusives auxquelles les VNIC sont affectées. vnic1 est affectée à zone1 et vnic2 à zone2.

Les VNIC et les zones dans cette configuration permettent d'accéder au réseau public. Par conséquent, les zones peuvent transmettre le trafic au-delà de l'interface e1000g0. De même, les utilisateurs sur des réseaux externes peuvent atteindre les applications et les services offerts par les zones.

Le scénario du réseau prêt à l'emploi vous permet d'isoler les applications et processus dans des machines virtuelles individuelles ou des zones sur un hôte unique. En outre, ce scénario peut être développé afin d'inclure de nombreux conteneurs, chacun d'entre eux pouvant exécuter un ensemble entièrement isolé d'applications. Le scénario améliore l'efficacité d'un système et, par extension, l'efficacité du réseau local. Par conséquent, ce scénario est idéal pour les utilisateurs suivants :

Groupeurs réseau et autres personnes souhaitant consolider les services d'un réseau local dans un système unique.

Tout site louant des services aux clients. Vous pouvez louer des zones individuelles ou des machines virtuelles, observer le trafic et recueillir des statistiques à des fins de mesure des performances ou de facturation sur chaque zone dans le réseau virtuel.

Tout administrateur qui souhaite isoler les applications et processus pour séparer les conteneurs et améliorer l'efficacité du système.

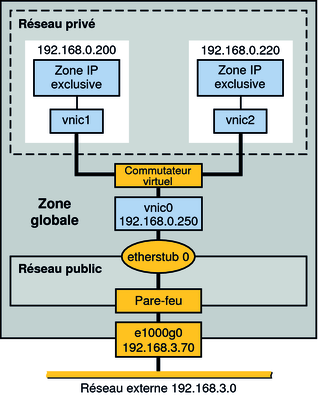

La Figure 18-2 présente un système unique avec un réseau privé derrière le logiciel de filtrage de paquets qui effectue une traduction des adresses réseau (NAT). Cette figure illustre le scénario développé dans l'Exemple 19-5.

Figure 18-2 Réseau privé virtuel sur un hôte unique

La topologie comprend un système unique avec un réseau public, y compris un pare-feu, et un réseau privé construit sur une pseudo-interface etherstub. Le réseau public est exécuté dans la zone globale et se compose des éléments suivants :

Interface réseau GLDv3 e1000g0 avec l'adresse IP 192.168.3.70.

Pare-feu implémenté dans le logiciel IP Filter. Pour une introduction à IP Filter, reportez-vous à la section Introduction à IP Filter du manuel Administration d’Oracle Solaris : Services IP.

etherstub0, pseudo-interface sur laquelle la topologie de réseau virtuel est construite. Les etherstubs offrent la possibilité de créer un réseau virtuel sur un hôte. Ce réseau est totalement isolé du réseau externe.

Le réseau privé est constitué des éléments suivants :

Un commutateur virtuel qui permet le transfert de paquets entre les VNIC du réseau privé.

vnic0, qui est la carte d'interface réseau virtuelle pour la zone globale, et possède l'adresse IP 192.168.0.250.

vnic1 avec l'adresse IP 192.168.0.200 et vnic2 avec l'adresse IP 192.168.0.220 . Les trois VNIC sont configurées sur etherstub0.

vnic1 est affectée à zone1 et vnic2 à zone2.

Envisagez la création d'un réseau virtuel privé pour un hôte utilisé dans un environnement de développement. En utilisant la structure etherstub, vous pouvez complètement isoler le logiciel ou les fonctions en cours de développement des conteneurs du réseau privé. En outre, vous pouvez utiliser le logiciel de pare-feu pour la traduction d'adresses réseau des paquets sortants qui proviennent des conteneurs du réseau privé. Le réseau privé est une version réduite de l'environnement de déploiement final.

Pour plus d'informations sur les procédures de configuration d'un réseau virtuel et l'implémentation des scénarios décrits dans ce chapitre, reportez-vous à la section Création d'un réseau virtuel privé.

Pour plus d'informations d'ordre conceptuel sur les cartes d'interfaces réseau virtuelles et les réseaux virtuels, reportez-vous à la section Virtualisation du réseau et réseaux virtuels.

Pour plus d'informations d'ordre conceptuel sur les zones, reportez-vous au Chapitre 15, Introduction à Oracle Solaris Zones du manuel Administration Oracle Solaris : Oracle Solaris Zones, Oracle Solaris 10 Zones et gestion des ressources.

Pour plus d'informations sur IP Filter, reportez-vous à la section Introduction à IP Filter du manuel Administration d’Oracle Solaris : Services IP.