| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : Interfaces réseau et virtualisation réseau Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : Interfaces réseau et virtualisation réseau Oracle Solaris 11 Information Library (Français) |

1. Présentation de la pile réseau

Configuration réseau dans cette version d'Oracle Solaris

Pile réseau dans Oracle Solaris

Noms des périphériques réseau et des liaisons de données

Administration d'autres types de liens

Partie I Configuration automatique de réseau

3. Configuration et administration NWAM (présentation)

4. Configuration de profil NWAM (tâches)

5. Administration des profils NWAM (tâches)

6. A propos de l'interface graphique NWAM

Partie II Configuration de liaisons de données et d'interfaces

8. Configuration et administration des liaisons de données

9. Configuration d'une interface IP

10. Configuration des communications via une interface sans fil sur Oracle Solaris

12. Administration de groupements de liens

13. Administration des réseaux locaux virtuels

16. Echange d'informations sur la connectivité réseau à l'aide du protocole LLDP

Partie III Virtualisation du réseau et gestion des ressources

17. Introduction à la virtualisation du réseau et au contrôle des ressources (présentation)

18. Planification de la virtualisation du réseau et du contrôle des ressources

Liste des tâches de virtualisation du réseau et de contrôle des ressources

Planification et conception d'un réseau virtuel

Réseau virtuel basique sur un système unique

Meilleurs exemples d'utilisation du réseau virtuel de base

Réseau privé virtuel sur un système unique

Meilleurs exemples d'utilisation d'un réseau privé virtuel

Implémentation des contrôles sur les ressources réseau

Contrôle des ressources basé sur l'interface pour un réseau classique

Meilleure utilisation du contrôle des ressources basé sur l'interface sur un réseau classique

Contrôle de flux pour le réseau virtuel

Création d'une politique d'utilisation des applications sur un réseau virtuel

Création d'un accord de niveau de service pour le réseau virtuel

19. Configuration des réseaux virtuels (tâches)

20. Utilisation de la protection des liens dans les environnements virtualisés

21. Gestion des ressources réseau

22. Contrôle du trafic réseau et de l'utilisation des ressources

La virtualisation du réseau permet d'implémenter votre configuration réseau plus efficacement et à moindre coût en créant un réseau NIB (Network-In-a-Box). Pour augmenter l'efficacité, vous pouvez également implémenter des contrôles pour déterminer la façon dont les ressources sont utilisées par les processus réseau. Les propriétés de lien spécifiquement liées aux ressources réseau, telles que les anneaux, CPU, etc., peuvent être personnalisées afin de traiter les paquets réseau. En outre, vous pouvez également créer des flux pour gérer l'utilisation du réseau. Le contrôle des ressources réseau est évoqué en détails dans le Chapitre 21, Gestion des ressources réseau.

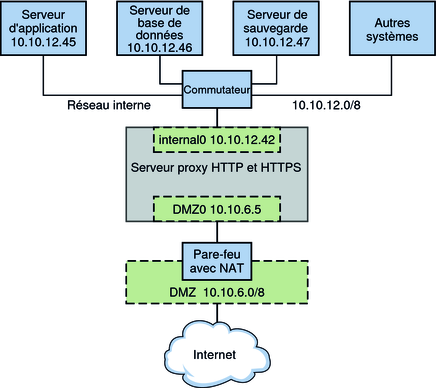

La Figure 18-3 montre la topologie du réseau pour une petite entreprise qui a besoin de gérer la bande passante sur son serveur proxy. Le serveur proxy propose un site Web public ainsi qu'un proxy pour les clients internes qui nécessitent des services provenant de différents serveurs sur le réseau interne du site.

Remarque - Ce scénario n'indique pas comment configurer le contrôle des flux d'un réseau virtuel, et, par conséquent, n'inclut pas de VNIC. Afin de contrôler le flux de données sur un réseau virtuel, reportez-vous à la section Contrôle de flux d'un réseau virtuel.

Figure 18-3 Contrôle des ressources pour un serveur proxy sur un réseau classique

La figure montre que la société dispose d'un réseau public, 10.10.6.0/8, qui sert également une zone démilitarisée (DMZ). Un système de la zone démilitarisée (DMZ) fournit la traduction nom/adresse (NAT) par le biais d'un pare-feu IP Filter. La société possède un grand système qui fonctionne comme le serveur proxy. Le système dispose de deux interfaces câblées et de 16 jeux de processeurs avec les ID 0 à 16. Ce système est connecté au réseau public via l'interface nge0, avec l'adresse IP l0 10.6.5. Le nom du lien pour l'interface est DMZ0. Via DMZ0, le serveur proxy fournit les services HTTP et HTTPS par le biais du site Web public de la société.

La figure illustre également le réseau interne de la société, 10.10.12.0/24 . Le serveur proxy se connecte au réseau 10.10.12.0/8 interne via l'interface nge1, avec l'adresse IP 10.10.12.42 . Le nom du lien pour cette interface est internal0. Par l'intermédiaire de la liaison de données internal0, le serveur proxy fonctionne pour le compte des clients internes qui requièrent les services d'un serveur d'applications, 10.10.12.45, d'un serveur de base de données, 10.10.12.46 et d'un serveur de sauvegarde, 10.10.12.47.

Envisagez d'établir un contrôle de flux pour les systèmes très utilisés, en particulier ceux avec les interfaces GLDv3 les plus récentes et une quantité importante de bande passante disponible. Le contrôle de flux basé sur l'interface permet d'améliorer l'efficacité de l'interface, le système, et, éventuellement, le réseau. Vous pouvez appliquer le contrôle de flux à n'importe quel système sur n'importe quel type de réseau. En outre, si votre objectif est d'améliorer l'efficacité du réseau, vous pouvez séparer divers services dans des flux individuels. Cette action permet d'affecter des ressources matérielles et logicielles séparées aux flux individuels, les isolant ainsi d'autres services sur un système particulier. Une fois les flux établis, vous pouvez observer le trafic de chacun d'entre eux et collecter des statistiques. Par la suite, vous pouvez affecter la quantité de bande passante adaptée et des priorités d'utilisation afin de contrôler l'utilisation sur les interfaces.

Pour en savoir plus sur les tâches d'implémentation du contrôle de flux, reportez-vous au Chapitre 21, Gestion des ressources réseau.

Pour des informations d'ordre conceptuel sur la gestion de la bande passante et le contrôle des ressources, reportez-vous à la section Définition du contrôle des ressources

Pour obtenir des informations techniques, reportez-vous aux pages de manuel dladm(1M) and flowadm(1M).

Ce scénario illustre la manière dont le contrôle de flux est utilisé au sein d'un réseau virtuel, par exemple le réseau virtuel de base présenté à la section Réseau virtuel basique sur un système unique.

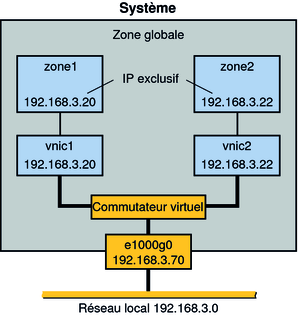

Figure 18-4 Réseau virtuel de base avec contrôles de flux

La topologie est décrite à la section Réseau virtuel basique sur un système unique. Ici, un hôte possède une interface réseau, e1000g0, avec deux VNIC, vnic1 et vnic2. zone1 est configuré sur vnic1, et zone2 sur vnic2. La gestion des ressources pour le réseau virtuel implique la création de flux sur une base par VNIC. Ces flux définissent et isolent les paquets avec des caractéristiques similaires, telles que le numéro de port ou l'adresse IP de l'hôte émetteur. Vous pouvez affecter la bande passante en fonction de la politique d'utilisation du système.

Une autre utilisation très courante des contrôles de flux du trafic VNIC est celle des sociétés qui louent des zones. Vous devez créer différents contrats de niveau de service pour les clients, et louer les zones avec une quantité garantie de bande passante. Lorsque vous créez des flux sur la base de zones, vous pouvez isoler et observer le trafic de chaque client et contrôler l'utilisation de la bande passante. Si votre contrat de niveau de service est strictement basé sur l'utilisation, vous pouvez utiliser des statistiques et fonctions de comptabilisation pour facturer les clients

Les contrôles de flux sont efficaces pour n'importe quel réseau qui requiert la gestion de la bande passante pour le trafic sur les zones. Les entreprises de taille plus importante, comme les fournisseurs d'applications hébergées (ASP) ou les fournisseurs d'accès Internet (FAI), peuvent tirer parti du contrôle des ressources sur les VNIC pour les centres de données et systèmes multiprocesseurs. Les zones individuelles peuvent être louées aux clients avec différents niveaux de service. Par conséquent, vous pouvez louer zone1 au prix standard et offrir une bande passante standard. Vous pouvez ensuite louer zone2 à un prix supérieur et donner au client en question un niveau élevé de bande passante.

Par exemple, l'application telnet peut ne pas consommer de grandes quantités de bande passante sur votre système, mais être très utilisée. A l'inverse, les applications de base de données consomment une grande quantité de bande passante, mais elles peuvent uniquement être utilisées de façon sporadique. Envisagez de contrôler le trafic pour ces applications avant de les affecter à des zones. Vous pouvez utiliser l'option de statistiques de la commande dladm show-link pour recueillir des statistiques, comme décrit à la section Collecte de statistiques relatives au trafic réseau sur les liaisons.

Par exemple, vous pouvez créer des niveaux de service basiques, supérieurs et de haut niveau, dont le prix varie en conséquence.

Si vous optez pour cette dernière structure de prix, vous avez besoin de recueillir des statistiques sur l'utilisation de chaque client.

Une implémentation très courante consiste à donner à chaque client sa propre zone exécutée sur une carte d'interface réseau virtuelle.

Pour isoler l'ensemble du trafic de la zone, utilisez l'adresse IP affectée à la VNIC de la zone.