| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Protección de la red en Oracle Solaris 11.1 Oracle Solaris 11.1 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Protección de la red en Oracle Solaris 11.1 Oracle Solaris 11.1 Information Library (Español) |

1. Uso de protección de enlaces en entornos virtualizados

3. Servidores web y el protocolo de capa de sockets seguros

4. Filtro IP en Oracle Solaris (descripción general)

6. Arquitectura de seguridad IP (descripción general)

Asociaciones de seguridad IPsec

Mecanismos de protección de IPsec

Carga de seguridad encapsuladora

Consideraciones de seguridad para el uso de AH y ESP

Algoritmos de autenticación y cifrado en IPsec

Algoritmos de autenticación en IPsec

Algoritmos de cifrado en IPsec

Redes privadas virtuales e IPsec

IPsec y zonas de Oracle Solaris

7. Configuración de IPsec (tareas)

8. Arquitectura de seguridad IP (referencia)

9. Intercambio de claves de Internet (descripción general)

10. Configuración de IKE (tareas)

Los estándares IPsec definen dos modos distintos de funcionamiento de IPsec, el modo transporte y el modo túnel. Dichos modos no afectan a la codificación de paquetes. Los paquetes están protegidos por AH, ESP, o ambos en cada modo. Los modos aplican la política de un modo distinto cuando el paquete interior es un paquete IP, como en el caso siguiente:

En modo transporte, el encabezado exterior determina la política IPsec que protege el paquete IP interior.

En modo túnel, el paquete IP interior determina la política IPsec que protege su contenido.

En modo transporte, pueden utilizarse el encabezado exterior, el encabezado siguiente y los puertos que admita el siguiente encabezado para determinar la política IPsec. En efecto, IPsec puede aplicar diferentes políticas de modo de transporte entre dos direcciones IP hasta la granularidad de un único puerto. Por ejemplo, si el siguiente encabezado es TCP, que admite puertos, la política IPsec se puede configurar para un puerto TCP de la dirección IP exterior. De modo similar, si el siguiente encabezado es un encabezado IP, se pueden utilizar el encabezado exterior y el encabezado IP interior para determinar la política IPsec.

El modo túnel sólo funciona para los datagramas de IP en IP. El uso de túneles en modo túnel puede ser útil cuando los usuarios se conecten desde casa a un equipo central. En modo túnel, la política IPsec se aplica en el contenido del datagrama IP interior. Se pueden aplicar diferentes políticas IPsec para distintas direcciones IP interiores. Es decir, el encabezado IP interior, su encabezado siguiente y los puertos que admite el siguiente encabezado pueden aplicar una política. A diferencia del modo transporte, en el modo túnel el encabezado IP exterior no dicta la política de su datagrama IP interior.

Por tanto, en modo túnel, la política IPsec se puede especificar para las subredes de una LAN detrás de un enrutador y para puertos de dichas subredes. La política IPsec también se puede especificar para una dirección IP concreta, es decir, hosts de esas subredes. Los puertos de dichos hosts también pueden tener una política IPsec específica. Sin embargo, si se ejecuta un protocolo de enrutamiento dinámico por un túnel, no utilice la selección de subredes o la sección de direcciones, porque la vista de la topología de red en la red equivalente podría cambiar. Los cambios invalidarían la política IPsec estática. Para ver algunos ejemplos de procedimientos de túnel que incluyen la configuración de rutas estáticas, consulte Protección de una VPN con IPsec.

En Oracle Solaris, el modo de túnel únicamente se puede aplicar en una interfaz de red de túneles IP. Para obtener información sobre las interfaces de túneles, consulte el Capítulo 6, Configuración de túneles IP de Configuración y administración de redes Oracle Solaris 11.1. El comando ipsecconf proporciona una palabra clave tunnel para seleccionar una interfaz de red de túneles IP. Cuando la palabra clave tunnel está presente en una regla, todos los selectores específicos de dicha regla se aplican al paquete interior.

En modo transporte, ESP, AH, o ambos, pueden proteger el datagrama.

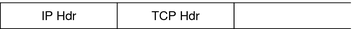

La figura siguiente muestra un encabezado IP con un paquete TCP sin proteger.

Figura 6-3 Paquete IP sin proteger con información TCP

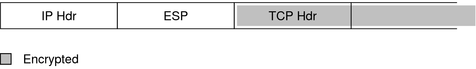

En modo transporte, ESP protege los datos tal como se muestra en la figura siguiente. El área sombreada muestra la parte cifrada del paquete.

Figura 6-4 Paquete IP protegido con información TCP

En modo transporte, AH protege los datos como se muestra en la figura siguiente.

Figura 6-5 Paquete protegido por encabezado de autenticación

La protección de AH, incluso en el modo de transporte, abarca la mayor parte del encabezado IP.

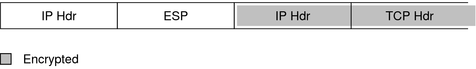

En modo túnel, todo el datagrama está dentro de la protección de un encabezado IPsec. El datagrama de la Figura 6-3 está protegido en modo túnel por otro encabezado IPsec exterior, en este caso ESP, tal como se muestra en la figura siguiente.

Figura 6-6 Paquete IPsec protegido en modo túnel

El comando ipsecconf incluye palabras clave para configurar túneles en modo túnel o en modo transporte.

Para obtener detalles sobre la política por socket, consulte la página del comando man ipsec(7P).

Si desea ver un ejemplo de la política por socket, consulte Cómo utilizar IPsec para proteger un servidor web del tráfico que no procede de Internet.

Para más información acerca de los túneles, consulte la página del comando man ipsecconf(1M).

Para ver un ejemplo de configuración de túnel, consulte Cómo proteger una VPN con IPsec en modo de túnel.