| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Protección de la red en Oracle Solaris 11.1 Oracle Solaris 11.1 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Protección de la red en Oracle Solaris 11.1 Oracle Solaris 11.1 Information Library (Español) |

1. Uso de protección de enlaces en entornos virtualizados

3. Servidores web y el protocolo de capa de sockets seguros

4. Filtro IP en Oracle Solaris (descripción general)

6. Arquitectura de seguridad IP (descripción general)

Asociaciones de seguridad IPsec

Mecanismos de protección de IPsec

Carga de seguridad encapsuladora

Consideraciones de seguridad para el uso de AH y ESP

Algoritmos de autenticación y cifrado en IPsec

Algoritmos de autenticación en IPsec

Algoritmos de cifrado en IPsec

Modos de transporte y túnel en IPsec

Redes privadas virtuales e IPsec

IPsec y zonas de Oracle Solaris

7. Configuración de IPsec (tareas)

8. Arquitectura de seguridad IP (referencia)

9. Intercambio de claves de Internet (descripción general)

10. Configuración de IKE (tareas)

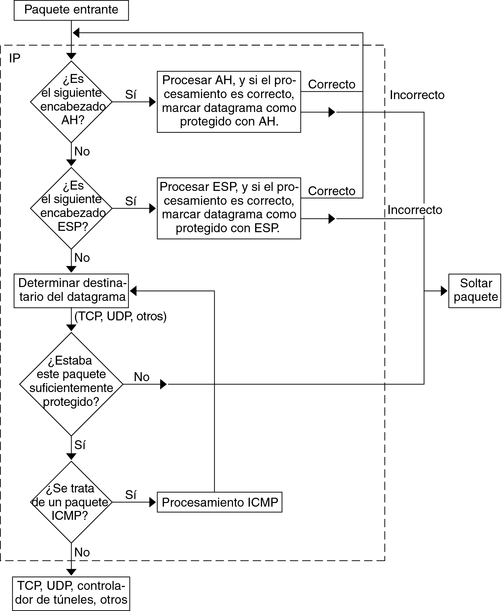

La Figura 6-1 muestra cómo se comporta un paquete de direcciones IP, como parte de un datagrama IP, cuando se invoca IPsec en un paquete saliente. El diagrama de flujo muestra dónde se pueden aplicar en el paquete las entidades encabezado de autenticación (AH) y carga de seguridad encapsuladora (ESP). En las secciones siguientes se describe cómo aplicar estas entidades, así como el modo de seleccionar los algoritmos.

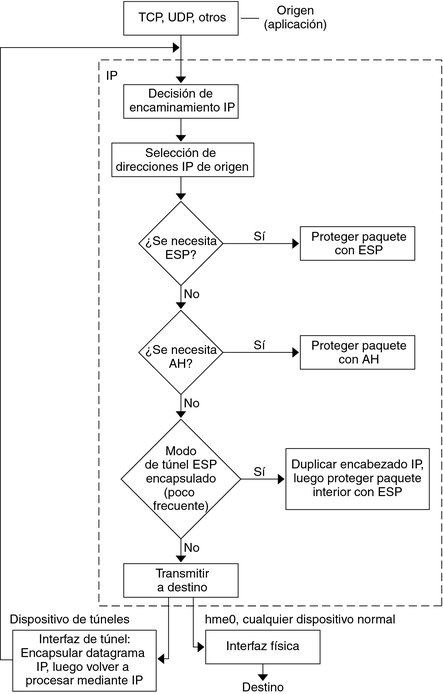

La Figura 6-2 muestra el proceso entrante de IPsec.

Figura 6-1 IPsec aplicado al proceso de paquetes salientes

Figura 6-2 IPsec aplicado al proceso de paquetes entrantes