| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Protección de la red en Oracle Solaris 11.1 Oracle Solaris 11.1 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Protección de la red en Oracle Solaris 11.1 Oracle Solaris 11.1 Information Library (Español) |

1. Uso de protección de enlaces en entornos virtualizados

3. Servidores web y el protocolo de capa de sockets seguros

4. Filtro IP en Oracle Solaris (descripción general)

6. Arquitectura de seguridad IP (descripción general)

Asociaciones de seguridad IPsec

Mecanismos de protección de IPsec

Carga de seguridad encapsuladora

Consideraciones de seguridad para el uso de AH y ESP

Algoritmos de autenticación y cifrado en IPsec

Modos de transporte y túnel en IPsec

Redes privadas virtuales e IPsec

IPsec y zonas de Oracle Solaris

7. Configuración de IPsec (tareas)

8. Arquitectura de seguridad IP (referencia)

9. Intercambio de claves de Internet (descripción general)

10. Configuración de IKE (tareas)

IPsec proporciona dos protocolos de seguridad para proteger los datos:

Encabezado de autenticación (AH)

Carga de seguridad encapsuladora (ESP)

Un AH protege los datos con un algoritmo de autenticación. Una ESP protege los datos con un algoritmo de cifrado. ESP puede utilizarse, y debería utilizarse, con un mecanismo de autenticación. Si no está atravesando una NAT, puede combinar ESP con AH. De lo contrario, puede utilizar un algoritmo de autenticación y un mecanismo de cifrado con ESP. Un algoritmo de modo combinado, como AES-GCM, proporciona cifrado y autenticación dentro de un único algoritmo.

El encabezado de autenticación proporciona autenticación de datos, una integridad sólida y protección de repetición para los datagramas IP. AH protege la mayor parte del datagrama IP. Como muestra la ilustración siguiente, AH se inserta entre el encabezado IP y el encabezado de transporte.

El encabezado de transporte puede ser TCP, UDP, SCTP o ICMP. Si se utiliza un túnel, el encabezado de transporte puede ser otro encabezado de IP.

El módulo carga de seguridad encapsuladora (ESP) ofrece confidencialidad para los elementos que encapsula ESP. ESP también proporciona los servicios que proporciona AH. Sin embargo, ESP sólo proporciona sus protecciones de la parte del datagrama que encapsula ESP. ESP proporciona servicios de autenticación opcional para asegurar la integridad de los paquetes protegidos. Debido a que ESP utiliza tecnología de activación de cifrado, un sistema que proporcione ESP puede estar sujeto a leyes de control de importación y exportación.

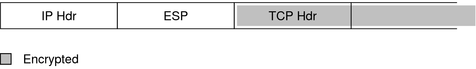

ESP encapsula sus datos, de modo que ESP sólo protege los datos que siguen a su inicio en el datagrama, como se muestra en la ilustración siguiente.

En un paquete TCP, ESP encapsula únicamente el encabezado TCP y sus datos. Si el paquete se encuentra en un datagrama de IP en IP, ESP protege el datagrama IP interior. La política por socket permite la autoencapsulación, de modo que ESP puede encapsular las opciones de IP cuando lo necesita.

Si está activada la autoencapsulación, se realiza una copia del encabezado IP para construir un datagrama de IP en IP. Por ejemplo, cuando la autoencapsulación no está activada en un socket TCP, el datagrama se envía con el siguiente formato:

[ IP(a -> b) options + TCP + data ]

Cuando la autoencapsulación está activa en ese socket TCP, el datagrama se envía con el siguiente formato:

[ IP(a -> b) + ESP [ IP(a -> b) options + TCP + data ] ]

Para más información, consulte Modos de transporte y túnel en IPsec.

La tabla siguiente compara las protecciones que proporcionan AH y ESP.

Tabla 6-2 Protecciones que proporcionan AH y ESP en IPsec

|

Los protocolos de seguridad IPsec utilizan dos tipos de algoritmos: de autenticación y de cifrado. El módulo AH utiliza algoritmos de autenticación. El módulo ESP puede utilizar tanto algoritmos de cifrado como de autenticación. Puede obtener una lista de los algoritmos de su sistema y sus propiedades con el comando ipsecalgs. Para mas información, consulte la página del comando man ipsecalgs(1M) También puede utilizar las funciones que se describen en la página del comando man getipsecalgbyname(3NSL) para recuperar las propiedades de los algoritmos.

IPsec utiliza la estructura criptográfica para acceder a los algoritmos. La estructura criptográfica proporciona un repositorio central para los algoritmos, además de otros servicios. La estructura permite a IPsec aprovechar los aceleradores de hardware criptográficos de alto rendimiento.

Para obtener más información, consulte las siguientes direcciones:

Los algoritmos de autenticación producen un valor de suma de comprobación de integridad o síntesis que se basa en los datos y una clave. El módulo AH utiliza algoritmos de autenticación. El módulo ESP también puede utilizar algoritmos de autenticación.

Los algoritmos de cifrado cifran los datos con una clave. El módulo ESP de IPsec utiliza algoritmos de cifrado. Los algoritmos operan en los datos en unidades del tamaño de un bloque.