| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Administración de Oracle Solaris: servicios IP Oracle Solaris 10 1/13 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Administración de Oracle Solaris: servicios IP Oracle Solaris 10 1/13 Information Library (Español) |

Parte I Introducción a la administración del sistema: servicios IP

1. Conjunto de protocolos TCP/IP de Oracle Solaris (descripción general)

Parte II Administración de TCP/IP

2. Planificación de la red TCP/IP (tareas)

3. Introducción a IPv6 (descripción general)

4. Planificación de una red IPv6 (tareas)

5. Configuración de servicios de red TCP/IP y direcciones IPv4 (tareas)

6. Administración de interfaces de red (tareas)

7. Configuración de una red IPv6 (tareas)

8. Administración de redes TCP/IP (tareas)

9. Resolución de problemas de red (tareas)

10. Descripción detallada de TCP/IP e IPv4 (referencia)

11. IPv6 en profundidad (referencia)

12. Acerca de DHCP (descripción general)

13. Planificación del servicio DHCP (tareas)

14. Configuración del servicio DHCP (tareas)

15. Administración de DHCP (tareas)

16. Configuración y administración del cliente DHCP

17. Solución de problemas de DHCP (referencia)

18. Comandos y archivos DHCP (referencia)

19. Arquitectura de seguridad IP (descripción general)

Asociaciones de seguridad IPsec

Mecanismos de protección de IPsec

Carga de seguridad encapsuladora

Consideraciones de seguridad para el uso de AH y ESP

Algoritmos de autenticación y cifrado en IPsec

Algoritmos de autenticación en IPsec

Algoritmos de cifrado en IPsec

Modos de transporte y túnel en IPsec

IPsec y zonas de Oracle Solaris

Cambios en IPsec para la versión Oracle Solaris 10

20. Configuración de IPsec (tareas)

21. Arquitectura de seguridad IP (referencia)

22. Intercambio de claves de Internet (descripción general)

23. Configuración de IKE (tareas)

24. Intercambio de claves de Internet (referencia)

25. Filtro IP en Oracle Solaris (descripción general)

27. Introducción a IPMP (descripción general)

28. Administración de IPMP (tareas)

Parte VI Calidad de servicio IP (IPQoS)

29. Introducción a IPQoS (descripción general)

30. Planificación para una red con IPQoS (tareas)

31. Creación del archivo de configuración IPQoS (tareas)

32. Inicio y mantenimiento de IPQoS (tareas)

33. Uso de control de flujo y recopilación de estadísticas (tareas)

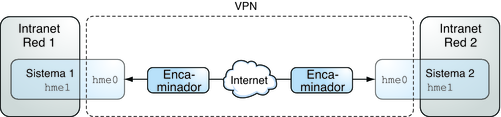

Un túnel configurado es una interfaz de punto a punto. El túnel permite la encapsulación de un paquete IP dentro de otro paquete IP. Un túnel configurado correctamente requiere tanto un origen como un destino. Para obtener más información, consulte la página del comando man tun(7M) y Configuración de túneles para compatibilidad con IPv6.

Un túnel crea una interfaz física aparente para IP. La integridad del vínculo físico depende de los protocolos de seguridad subyacentes. Si configura las asociaciones de seguridad (SA) de un modo seguro, puede confiar en el túnel. Los paquetes que salen del túnel deben haberse originado en su equivalente especificado en el destino del túnel. Si existe esa confianza, puede utilizar el reenvío de IP por interfaz para crear una red privada virtual (VPN).

Puede agregar protecciones IPsec a una VPN. IPsec protege la conexión. Por ejemplo, una organización que utiliza tecnología VPN para conectar oficinas con redes separadas puede agregar IPsec para proteger el tráfico entre las dos oficinas.

En la figura siguiente, se ilustra cómo dos oficinas forman una VPN con IPsec implementado en sus sistemas de red.

Figura 19-7 Red privada virtual

Para ver un ejemplo detallado del procedimiento de configuración, consulte Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4.

Para ver un ejemplo similar con direcciones IPv6, consulte Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv6.