| Oracle® Audit Vault and Database Firewall管理者ガイド リリース12.1.1 B71711-02 |

|

前 |

次 |

この章の内容は、次のとおりです。

Database FirewallのペアまたはAudit Vault Serverのペア、あるいはその両方を構成して、高可用性システム・アーキテクチャを提供できます。これらは、回復可能なペアと呼ばれます。Database Firewallの場合、この章で説明する回復可能なペアの構成は、データベース・アクティビティ監視(DAM)モードにのみ適用されます。DAMモードとDPE (データベース・ポリシー強制)モードの詳細は、「Database Firewall」を参照してください。

回復可能なペアでは、一方のデバイスがプライマリ・デバイスとして指定され、他方のデバイスがセカンダリ・デバイスとして指定されます。プライマリ・デバイスが通常のすべての操作を実行するのに対して、セカンダリ・デバイスはトラフィックを監視しますが、プライマリ・デバイスに障害が発生した場合のみアラートを発行します。

Audit Vault Serverの回復可能なペアでは、プライマリAudit Vault Serverはすべてのサーバー機能を実行し、セカンダリAudit Vault Serverはすべてのデータおよび構成情報をプライマリ・サーバーからコピーします。セカンダリAudit Vault Serverでは、コンソールUIを使用できません。

Database Firewallの回復可能なペアでは、プライマリDatabase Firewallのみがリアルタイム・アラートを送信します。プライマリとセカンダリの両方のDatabase Firewallでは、次の処理が実行されます。

同じ期間のトラフィックの受信

同じ構成の設定(Audit Vault Serverにより同期)

適用されたポリシーに基づいたログ・ファイルの作成

Audit Vault Serverは、プライマリDatabase Firewallからログを収集し、両方のDatabase Firewallからログ・ファイルを削除します。

プライマリDatabase Firewallが使用できない場合、またはAudit Vault Serverから接続できない場合、Audit Vault ServerはセカンダリDatabase Firewallからログ・ファイルを収集し、セカンダリDatabase Firewallをプライマリに格上げします(その結果、新しいプライマリ・ファイアウォールがリアルタイム・アラートの送信を開始します)。

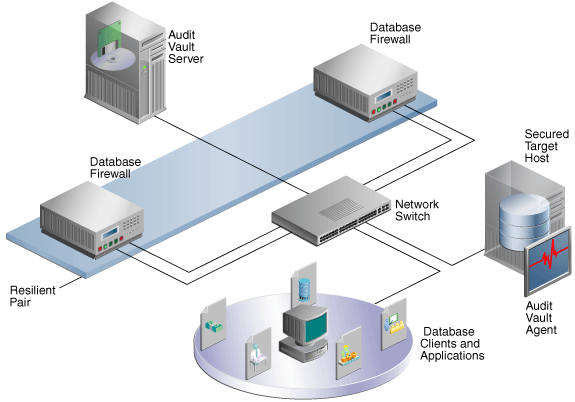

図7-1に、1つのデータベースの保護に使用されているDatabase Firewallのペアを示します。

図7-1 1つのセキュア・ターゲットを保護するDatabase Firewallの高可用性ペア

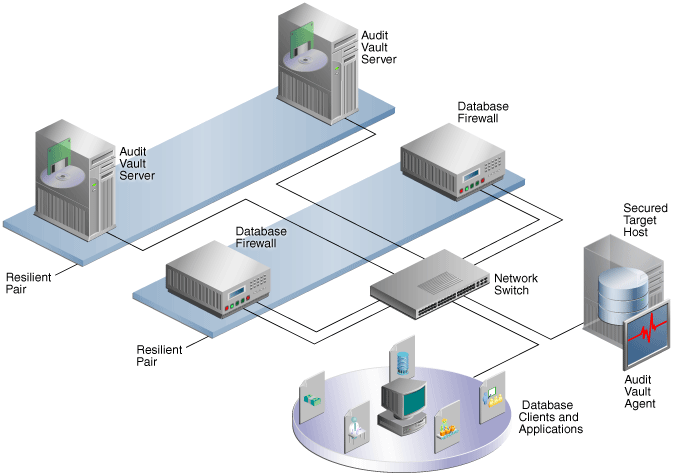

図7-2に、高可用性モードのAudit Vault ServerのペアとDatabase Firewallのペアを示します。

図7-2 高可用性モードのAudit Vault ServerのペアとDatabase Firewallのペア

一方をプライマリ・サーバーとして、他方をセカンダリ・サーバーとして指定して、2つのAudit Vault Serverをペアにすると、プライマリ・サーバーのすべてのデータおよび構成は、セカンダリ・サーバーに自動的にコピーされた後、同期されます。

Audit Vault Serverの回復可能なペアを構成する前に、ペアの両方のサーバーに対して初期システム構成タスクを実行します。「ステップ1: 各Audit Vault Serverに対する初期タスクの実行」を参照してください。

Audit Vault Serverの回復可能なペアを構成した後、プライマリ・サーバーに対してのみすべての構成タスクを実行します。これには、セキュア・ターゲットおよびホストの設定、Database Firewallおよび強制ポイントの追加などのタスクがあります。

Database Firewallをデプロイし、Audit Vault Serverの回復可能なペアを構成する場合、プライマリとセカンダリの両方のAudit Vault Serverのサーバー証明書およびIPアドレスを各Database Firewallに指定する必要があります。詳細は、「ステップ3: Audit Vault Serverの証明書およびIPアドレスの指定」を参照してください。

この手順では、セカンダリ(スタンバイ)・サーバーをServer2、プライマリ・サーバーをServer1と呼びます。

Server2を構成するには、セカンダリ・サーバーで次のようにします。

Server1 (プライマリ)からサーバー証明書をコピーします。

Server1に管理者としてログインします。

Server1の「設定」タブで、「セキュリティ」メニューから、「証明書」をクリックします。

証明書をコピーします。

別のブラウザ・ウィンドウで、Server2に管理者としてログインします。

Server2のコンソールで、「設定」タブをクリックします。

「システム」メニューから、「高可用性」を選択します。

「ピア・システムIPアドレス」フィールドに、Server1のIPアドレスを入力します。

「ピア・システム証明書」フィールドに、Server1の証明書を貼り付けます。

「保存」をクリックします。

この手順では、プライマリ・サーバーをServer1、セカンダリ(スタンバイ)・サーバーをServer2と呼びます。

Server1を構成するには、プライマリ・サーバーで次のようにします。

Server2 (セカンダリ)からサーバー証明書をコピーします。

Server2に管理者としてログインします。

Server1の「設定」タブで、「セキュリティ」メニューから、「証明書」をクリックします。

証明書をコピーします。

別のブラウザ・ウィンドウで、Server1に管理者としてログインします。

Server1のコンソールで、「設定」タブをクリックします。

「システム」メニューから、「高可用性」を選択します。

「ピア・システムIPアドレス」フィールドに、Server2のIPアドレスを入力します。

「ピア・システム証明書」フィールドに、Server2の証明書を貼り付けます。

「保存」をクリックします。

プライマリ・サーバー(Server1)で高可用性ペアを起動します。これには数分かかりますが、完了すると、セカンダリ・サーバーではコンソールUIを使用できなくなります。

プライマリ・サーバー(Server1)で高可用性ペアを起動する手順は、次のとおりです。

Server1のコンソールで、「設定」タブをクリックします。

「システム」メニューから、「高可用性」をクリックします。

「このシステムをプライマリ・サーバーとして構成」チェック・ボックスが選択されていることを確認してください。

「プライマリにする」をクリックします。

組み込まれたOracle Databaseが再起動され、コンソールUIは一時的に使用できなくなります。このプロセスが完了すると、このAudit Vault Serverはプライマリ・サーバーになります。

Audit Vault Serverの高可用性ステータスを確認する手順は、次のとおりです。

Audit Vault Serverコンソールで、「設定」タブをクリックします。

「システム」メニューから、「ステータス」をクリックします。

「高可用性ステータス」を確認します。値は、スタンドアロン(パートナ・サーバーなし)または「プライマリ」です。

通常の操作中に、回復可能なペアのプライマリAudit Vault Serverの可用性が定期的にチェックされます。プライマリAudit Vault Serverが使用不可になると、10分遅延の後にセカンダリAudit Vault Serverに自動的にフェイルオーバーされます。遅延により、プライマリ・サーバーの再起動によるフェイルオーバーを防止します。

フェイルオーバーが発生した場合、障害が発生したサーバーへの接続を切断し、置き換える必要があります。この時点で、置換サーバーは新しいセカンダリ・サーバーであり、再度この項の構成手順に従って2つのAudit Vault Serverをペアにする必要があります。

ここで説明する手順は、DAMモードのDatabase Firewallにのみ適用されます。

前提条件

2つのDatabase Firewallを回復可能なペアとして指定する前に、それぞれに対して初期構成タスクを実行します。「Database Firewallの構成」を参照してください。

ペアにするDatabase Firewallのいずれにも強制ポイントが構成されていないことを確認してください。回復可能なペアを作成する前に、両方のDatabase Firewallからすべての強制ポイントを削除してください。

Database Firewallの回復可能なペアを構成する手順は、次のとおりです。

Audit Vault Serverコンソールに管理者としてログインします。

Audit Vault Serverの回復可能なペアを定義した場合は、プライマリ・サーバーのコンソールを使用します。

「ファイアウォール」タブを選択します。

「ファイアウォール」メニューで、「回復可能なペア」を選択します。

「プライマリ」フィールドと「セカンダリ」フィールドで、このペアで使用するプライマリ・ファイアウォールとセカンダリ・ファイアウォールを選択します。

Audit Vault Serverの回復可能なペアも構成した場合は、各Audit Vault ServerのIPアドレスおよび証明書をシステム内の各Database Firewallに指定する必要があります。「ステップ3: Audit Vault Serverの証明書およびIPアドレスの指定」を参照してください。