| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Oracle® VM Server for SPARC 3.1 セキュリティーガイド |

第 1 章 Oracle VM Server for SPARC のセキュリティーの概要

Oracle VM Server for SPARC によって使用されるセキュリティー機能

Oracle VM Server for SPARC 製品の概要

Oracle VM Server for SPARC に適用される一般的なセキュリティー原則

対応策: ゲストをハードウェアプラットフォームに慎重に割り当てる

対応策: Oracle VM Server for SPARC ドメインの移行を計画する

対応策: Logical Domains Manager に対する権利を使用する

対応策: Logical Domains Manager を強化する

対応策: Logical Domains Manager を監査する

脅威: I/O ドメインまたはサービスドメインのサービス拒否の発生

評価: I/O ドメインまたはサービスドメインのサービス拒否の発生

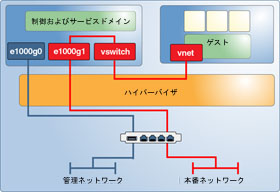

Figure 1–3 は、実行環境のコンポーネントを示しています。各コンポーネントは、本番ゲストドメインを実行するためのプラットフォーム全体をともに形成する特定のサービスを提供します。これらのコンポーネントの正しい構成は、システムの整合性にとってきわめて重要です。

すべての実行環境コンポーネントが、攻撃者にとっての潜在的なターゲットになります。このセクションでは、実行環境内の各コンポーネントに影響を与える可能性のある脅威について説明します。一部の脅威や対応策は、複数のコンポーネントに適用される可能性があります。

実行環境を操作することによって、さまざまな方法で制御を取得できます。たとえば、操作されたファームウェアを ILOM 内にインストールして、I/O ドメイン内からすべてのゲストドメイン I/O に対してスヌーピングすることができます。このような攻撃では、システムの構成にアクセスして変更できます。Oracle VM Server for SPARC 制御ドメインの制御を取得した攻撃者は、システムを任意の方法で再構成でき、I/O ドメインの制御を取得した攻撃者は、ブートディスクなどの接続されたストレージに変更を加えることができます。

ILOM または実行環境内のいずれかのドメインへの侵入に成功した攻撃者は、そのドメインから使用できるすべてのデータを読み取り、操作できます。このアクセスはネットワーク経由で、または仮想化スタック内のエラーを使用して取得される可能性があります。通常、ILOM やドメインを直接攻撃することはできないため、このような攻撃は実行するのが困難です。

実行環境の操作から保護するための対応策は標準のセキュリティー対策であり、すべてのシステム上で実装するようにしてください。標準のセキュリティー対策によって、侵入や操作のリスクをさらに軽減するための保護のレイヤーが実行環境の周りに追加されます。

システム上で実行されるアプリケーションに必要なアカウントのみを作成するようにしてください。

管理に必要なアカウントが、鍵ベースの認証と強力なパスワードのどちらかを使用してセキュリティー保護されていることを確認してください。これらの鍵またはパスワードを異なるドメイン間で共有してはいけません。また、特定のアクションを実行するためのツーファクタ認証または「ツーパーソンルール」の実装も検討してください。

システム上で実行されるコマンドの完全なトレーサビリティーと説明責任を確保するために、root などのアカウントに匿名ログインを使用しないでください。代わりに、権利を使用して個々の管理者に対し、その管理者が実行することを許可されている機能へのアクセスのみを許可します。管理ネットワークアクセスで常に SSH などの暗号化が使用されること、および管理者のワークステーションが高セキュリティーシステムとして扱われることを確認してください。

システム上にインストールされているどのソフトウェアも危険にさらされる可能性があるため、侵害の機会を最小化するために、必要なソフトウェアのみをインストールするようにしてください。

最小化された Oracle Solaris OS のインストールに加えて、ソフトウェアを攻撃に対して「強化する」ためのソフトウェアパッケージを構成します。まず、SSH を除くすべてのネットワークサービスを事実上無効にするために、限られたネットワークサービスを実行します。このポリシーは、Oracle Solaris 11 システム上のデフォルトの動作です。Oracle Solaris OS をセキュリティー保護する方法については、Solaris のセキュリティーに関するページを参照してください。

本番アプリケーションは、必然的にほかのシステムに接続されるため、外部の攻撃によりさらされやすくなります。本番アプリケーションを、実行環境の一部であるドメインには配備しないでください。代わりに、それ以上の権限を持たないゲストドメインにのみ配備するようにしてください。

実行環境は、これらのゲストドメインに必要なインフラストラクチャーのみを提供するべきです。実行環境を本番アプリケーションから分離すると、管理権限における粒度を実装できます。本番ゲストドメインの管理者には実行環境へのアクセスは必要なく、実行環境の管理者には本番ゲストドメインへのアクセスは必要ありません。可能な場合は、ドメインごとに実行環境の異なる役割 (制御ドメインや I/O ドメインなど) を割り当てます。このタイプの構成によって、これらのドメインのいずれかが危険にさらされた場合に実行できる損害の量が削減されます。

また、役割の分離を、別のサーバーを接続するために使用されるネットワーク環境に拡張することもできます。

サービスプロセッサ (SP) を備えたすべてのサーバーを専用の管理ネットワークに接続します。この構成はまた、実行環境のドメインにも推奨されます。ネットワーク接続されている場合は、これらのドメインを独自の専用ネットワーク上でホストします。実行環境のドメインを、本番ドメインに割り当てられたネットワークには直接接続しないでください。ILOM SP によって使用可能になる単一のコンソール接続を通してすべての管理作業を実行することは可能ですが、この構成により、管理は実行不可能なくらいにきわめて煩雑になります。本番ネットワークと管理ネットワークを分離することによって、盗聴と操作の両方からの保護が可能になります。また、このタイプの分離により、共有ネットワークを経由したゲストドメインから実行環境への攻撃の可能性も解消されます。

図 1-5 専用の管理ネットワーク