| Oracle® Fusion Middleware WebCenter Sites開発者ガイド 11gリリース1 (11.1.1.8.0) E49681-03 |

|

前 |

次 |

Community-Gadgetsウィジェットは、Webサイト上でFacebook、TwitterおよびJanrainの認証APIを活用するように設計されています。Community-Gadgetsウィジェットを使用すると、Webサイト(またはブログ)の訪問者が既存のソーシャル・ネットワーキング・プロファイルを使用して、会社のコンテンツにフィードバックを提供したり、ソーシャル・ネットワーキング・プロファイル上の同一コンテンツを共有したりできます。この章では、Community-Gadgets WebアプリケーションとFacebook、Twitter、Google、Janrain、Oracle Mobile and Social Access Service (OMSAS)との統合方法について説明します。

この章には次の項が含まれます。

開発者は、次の方法でサード・パーティ認証プロバイダを活用できます。

Facebook、TwitterおよびGoogleの組込みサポートを使用します。これらは、Community-Gadgets Webアプリケーションですぐに利用できます。

認証ハブのJanrainを使用します。これにより、オンライン上で利用可能な一般的なプロバイダのほとんどにアクセスできます。Janrainは、Facebook、Twitter、Googleなどの多数のオンライン認証プロバイダとの統合サービスを提供するSaaSソリューションです。サポートされるサービスが増えるほど、サイト訪問者は、ログインに使用可能なこれらのサービスのいずれかのアイデンティティを持つ機会が多くなります。

認証ハブのOracle Mobile and Social Access Service (OMSAS)を使用します。これにより、オンライン上で利用可能な一般的なプロバイダにアクセスできます。OMSASは、Facebook、Twitter、Googleなどの多数のオンライン認証プロバイダとの統合サービスを提供するソリューションです。

|

注意: Community-Gadgetsは、OMSASからのソーシャル機能のみを使用します。モバイル機能は使用しません。 |

Webサイト上で、訪問者のFacebookアイデンティティは、各ログイン試行時にCommunity-Gadgets WebアプリケーションとFacebook間で確立される、信頼できるブリッジを介して認証されます。このブリッジを有効にするには、まず、Community-Gadgets本番サイトURLを使用して、Facebookアプリケーションを作成する必要があります。次に、Community-Gadgets Webアプリケーションの本番システム上のアプリケーション・サーバーでFacebook認証プロパティを構成します。この項では、次の操作方法について説明します。

|

注意: この項に示す手順と画面は、アプリケーション作成時のFacebookインタフェースに一致しない場合があります。新しいフィールドが表示され、支援が必要な場合は、製品サポートにお問合せください。 |

Community-Gadgets用のFacebookアプリケーションを作成するには:

Facebookにログインし、「Apps」ページにアクセスします。https://developers.facebook.com/apps

ページの右上角にある「Create New App」をクリックし、「New App」ダイアログ・ボックスを表示します。

「App Display Name」フィールドに、Community-Gadgets Webアプリケーションの名前を入力します。

「I agree to the Facebook Platform Policies」チェック・ボックスを選択し、「Continue」をクリックします。

「Security Check Required」ページの「Text in the box」フィールドに、表示されているCAPTCHA文字を入力します。次に「Submit」をクリックします。

「Basic」の下の「App ID」と「App Secret」パラメータの値をコピーします(図80-2)。これらの値は、アプリケーション・サーバーでFacebook認証プロパティを構成する際に必要となります。

「Select how your app integrates with Facebook」の下にある、「Website」の横のグレーのテキストをクリックして、「Site URL」入力フィールドを表示します(図80-3を参照)。

「Site URL」フィールドに、Community-Gadgets Webアプリケーションの本番アドレスを入力し、「Save Changes」をクリックします。

Community-Gadgetsアプリケーション・サーバーでFacebookアプリケーション認証プロパティを構成するには:

本番システムのアプリケーション・サーバー・ホームで、standalone_nodeフォルダに移動します。デフォルトの管理システムおよび本番システムの場所は、次のとおりです。

<cg_install_dir>/deploy/management/management_node1 <cg_install_dir>/deploy/production/production_node1

setup_auth.propertiesファイルを開き、「Facebook Application Settings」セクションまで下にスクロールします。

widgets.external_auth.facebook.attrs.client_idおよびwidgets.external_auth.facebook.attrs.client_secret構成プロパティに、Facebookアプリケーションの作成時にコピーしたアプリケーションIDとアプリケーション・シークレット値を入力します。

「Facebook Application Settings」セクションは、次のように表示されます。

## Facebook Application Settings ####################################### # # Facebook application id # widgets.external_auth.facebook.attrs.client_id=1111111111111111111 # # Facebook application secret # widgets.external_auth.facebook.attrs.client_secret=571bf600e8d23

構成ファイルを保存したら、アプリケーション・サーバーを再起動します。

一般管理者として管理側でCommunityインタフェースまたはGadgetsインタフェースを開きます。http://host:port/cs/login

必要なサイトを選択します。

「ログイン・バー」メニューで、「構成」を選択します。

「ソーシャル・ログインと共有の設定」ページの「ソーシャル・ログイン」セクションで、「有効なネイティブ・ソーシャル統合」の下にある「Facebookログインの有効化」チェック・ボックス(図80-4)を選択して、「保存」をクリックします。

管理環境と本番環境を再起動します。

ウィジェットがデプロイされるWebサイトにアクセスします。

Community-Gadgetsウィジェットのログイン画面にFacebookのログイン・ボタンが表示されます(図80-5)。

|

注意: Community-Gadgets WebアプリケーションがOracle WebLogic ServerまたはTomcatアプリケーション・サーバー上で実行されている場合、第80.2.1項「Community-Gadgets用のFacebookアプリケーションの作成」および第80.2.2項「Community-Gadgets WebアプリケーションでのFacebookアプリケーション認証設定の構成」で説明される手順のみが、Community-GadgetsをFacebookと統合するために必要です。ただし、WebSphere Application Serverインスタンスでは、第80.7項「WebSphere Application Server上のソーシャル・ネットワーキング・サービスの有効化」で説明されるエクスポート/インポート手順を実行して、Community-Gadgetsとこのソーシャル・ネットワーキング・サービス間の通信を有効にする必要があります。 |

Community-Gadgets Webアプリケーションは、Facebookと統合したように、Twitterとも統合できます。まず、本番サイトURLを使用してTwitterアプリケーションを作成し、次に、Twitterアプリケーションの必須情報を含めるように、アプリケーション・サーバー上の認証プロパティを更新します。

この項では、次の操作方法について説明します。

Twitterアプリケーションを作成するには:

https://dev.twitter.com/にあるTwitterの開発者サイトにログインします。

「Create applications that integrate Twitter」の下にある「Create an app」をクリックします。

「Application Details」の下で、次のように必須情報を入力します。

「Name」および「Description」フィールドに、Community-Gadgets Webアプリケーションの名前と説明を入力します。

「WebSite」フィールドに、Community-Gadgets本番サーバーURLを入力します。例: http://production.example.com

「Callback URL」フィールドに、Community-Gadgets Webアプリケーションの本番ホストの場所を入力します。これは、手順bのURLと同じです。

「Yes, I agree」チェック・ボックスを選択します。

「CAPTCHA」の下に、画面に表示される単語を入力します。

「Create your Twitter application」をクリックします。

「Details」ページの「OAuth settings」セクションに表示される「Consumer key」と「Consumer secret」プロパティの値をコピーします(図80-6)。これらの値は、アプリケーション・サーバーで認証プロパティを構成する際に必要となります。

Community-Gadgetsで認証プロパティを構成するには:

本番システムのアプリケーション・サーバー・ホームで、standalone_nodeフォルダに移動します。デフォルトの管理システムおよび本番システムの場所は、次のとおりです。

<cg_install_dir>/deploy/management/management_node1 <cg_install_dir>/deploy/production/production_node1

setup_auth.propertiesファイルを開き、「Twitter Application Settings」セクションまで下にスクロールします。

widgets.external_auth.twitter.attrs.consumer_keyおよびwidgets.external_auth.twitter.attrs.consumer_secret構成プロパティに、前にコピーしたコンシューマ・キーとコンシューマ・シークレットの値を入力します。

「Twitter Application Settings」セクションは、次のように表示されます。

## Twitter Application Settings # Twitter consumer key # widgets.external_auth.twitter.attrs.consumer_key=uh5nvtwCg5WjBD9UHM29eQ # # Twitter consumer secret # widgets.external_auth.twitter.attrs.consumer_secret=CaYaLDk9IZBConpQVkxk

構成ファイルを保存したら、アプリケーション・サーバーを再起動します。

一般管理者として管理側でCommunityインタフェースまたはGadgetsインタフェースを開きます。http://host:port/cs/login

必要なサイトを選択します。

「ログイン・バー」メニューで、「構成」を選択します。

「ソーシャル・ログインと共有の設定」ページの「ソーシャル・ログイン」セクションで、「有効なネイティブ・ソーシャル統合」の下にある「Twitterログインの有効化」チェック・ボックスを選択して、「保存」をクリックします。

管理環境と本番環境を再起動します。

ウィジェットがデプロイされるWebサイトにアクセスします。

ウィジェットがデプロイされるWebサイト上のCommunity-Gadgetsウィジェットのログイン画面に、Twitterのログイン・ボタンが表示されます(図80-7)。

|

注意: Community-Gadgets WebアプリケーションがOracle WebLogic ServerまたはTomcatアプリケーション・サーバー上で実行されている場合、第80.3.1項「Community-Gadgets用のTwitterアプリケーションの作成」および第80.3.2項「Community-GadgetsでのTwitterアプリケーション認証設定の構成」で説明される手順のみが、Community-GadgetsをTwitterと統合するために必要です。ただし、WebSphere Application Serverインスタンスでは、第80.7項「WebSphere Application Server上のソーシャル・ネットワーキング・サービスの有効化」で説明されるエクスポート/インポート手順を実行して、Community-Gadgetsとこのソーシャル・ネットワーキング・サービス間の通信を有効にする必要があります。 |

Webサイト上で、訪問者のGoogleアイデンティティは、各ログイン試行時にCommunity-Gadgets WebアプリケーションとGoogle間で確立される、信頼できるブリッジを介して認証されます。このブリッジを有効にするには、まず、Community-Gadgets本番サイトURLを使用して、Googleアプリケーションを作成する必要があります。次に、Community-Gadgets Webアプリケーションの本番システム上のアプリケーション・サーバーでGoogle認証プロパティを構成します。

この項では、次の操作方法について説明します。

Googleアプリケーションを作成するには:

次のURLにサインインして、Google APIコンソールを開きます。

https://code.google.com/apis/console

図80-8に示すように、「Create project...」をクリックします。

「All Services」ページの左ペインで、「API Access」をクリックします(図80-9を参照)。

アプリケーションを作成するには、「API Access」ページで、「Create an OAuth 2.0 client ID」(図80-9)をクリックして、次の手順を実行します。

「Create Client ID」ダイアログ・ボックスの「Product name」フィールドに、アプリケーションのわかりやすい名前を入力します。例: Community-Gadgets (図80-10を参照)。

「Next」をクリックします。

「Client ID Settings」画面の「Application type」に、「Web application」(図80-11)を選択します(デフォルトで選択されていない場合)。

「Your site or hostname」の下に、Community-Gadgets本番サーバーのURLを入力します。例: example.yoursite.com:8280 (図80-11を参照)。

「Create client ID」をクリックします。

アプリケーションのクライアントIDとクライアント・シークレットを生成するには、「Client ID for web applications」セクションで、「Edit settings」(図80-12)をクリックして、次の操作を実行します。

「Edit client settings」ダイアログ・ボックスの「Authorized JavaScript Origins」フィールドに、http://<cg_production_hostname>:<cg_production_port>/<context-root>/external-auth/google/を入力します。例: http://example.yoursite.com:8280/community-gadgets/external-auth/google/ (図80-13を参照)。

「Update」をクリックします。

電子メールで図80-14に示すようなClient IDおよびClient secretを受け取ります。

第80.4.2項「Community-GadgetsでのGoogleアプリケーション認証設定の構成」で説明するように、これらのパラメータはsetup_auth.propertiesに追加されます。

Community-Gadgetsアプリケーション・サーバーでGoogleアプリケーション認証プロパティを構成するには:

本番システムのアプリケーション・サーバー・ホームで、standalone_nodeフォルダに移動します。デフォルトの場所は次のとおりです。<cg_install_dir>/deploy/management/management_node1および<cg_install_dir>/deploy/production/production_node1

setup_auth.propertiesファイルを開き、「Google Application Settings」セクションまで下にスクロールします。

widgets.external_auth.google.attrs.client_idおよびwidgets.external_auth.google.attrs.client_secret構成プロパティに、Googleアプリケーションの作成時にコピーしたクライアントIDとクライアント・シークレットの値を入力します。

「Google Application Settings」セクションは、次のように表示されます。

## Google+ Application Settings ####################################### # # Google+ application id # widgets.external_auth.google.attrs.client_id= 757212173966.apps.googleusercontent.com # # Google+ application secret # widgets.external_auth.google.attrs.client_secret= pNu1ZTdsd8QYJ3B6BXXLiwkH

構成ファイルを保存したら、アプリケーション・サーバーを再起動します。

一般管理者として管理側でCommunityインタフェースまたはGadgetsインタフェースを開きます。http://host:port/cs/login

必要なサイトを選択します。

「ログイン・バー」メニューで、「構成」を選択します。

「ソーシャル・ログインと共有の設定」ページの「ソーシャル・ログイン」セクションで、「有効なネイティブ・ソーシャル統合」の下にある「Googleログインの有効化」チェック・ボックス(図80-15)を選択して、「保存」をクリックします。

管理環境と本番環境を再起動します。

ウィジェットがデプロイされるWebサイトにアクセスします。

ウィジェットがデプロイされるWebサイト上のCommunity-Gadgetsウィジェットのログイン画面に、Googleログイン・ボタンが表示されます。

|

注意: Community-Gadgets WebアプリケーションがOracle WebLogic ServerまたはTomcatアプリケーション・サーバー上で実行されている場合、第80.4.1項「Community-Gadgets用のGoogleアプリケーションの作成」および第80.4.2項「Community-GadgetsでのGoogleアプリケーション認証設定の構成」で説明される手順のみが、Community-GadgetsをGoogleと統合するために必要です。ただし、WebSphere Application Serverインスタンスでは、第80.7項「WebSphere Application Server上のソーシャル・ネットワーキング・サービスの有効化」で説明されるエクスポート/インポート手順を実行して、Community-Gadgetsとこのソーシャル・ネットワーキング・サービス間の通信を有効にする必要があります。 |

Community-Gadgets Webアプリケーションは、Janrainと統合され、Janrainは多数のサード・パーティ・サービスと統合されます。このサービスのリストから、訪問者はサイトにログインするために使用するサービスを選択できます。

Janrainサポートを構成するには:

JanrainのWebサイト上でアカウントを作成します。

この項で説明される手順を実行するには、Janrainアカウントが必要です。「Enterprise subscription plan」を選択して、Janrain Webサイトに自分の会社を登録します。

Janrainアプリケーションを作成するには:

図80-16に示すように、ツールバーのドロップダウン・リストからrpxnow.comに移動し、「Create Application」を選択します。

必須フィールドに入力し、「Create Application」をクリックします。

「Deployment」メニューから「Application Settings」を選択します。

「Application Info」セクションで、新たに作成されたアプリケーションの一意の値が「Application Domain」、「App ID」および「API Key (Secret)」の下に表示されます。Community-Gadgets本番サーバーでJanrainサポートを構成する場合は、必要に応じてこれらの値をコピーします。

「Domain Whitelist」ボックスに、Community-GadgetsウィジェットをデプロイするWebサイト・ドメインを指定します(図80-20)。

この手順では、Community-GadgetsウィジェットをデプロイするWebサイト上にリストされるアイデンティティ・プロバイダが有効になります。したがって、訪問者は既存のオンライン・アイデンティティのいずれかを使用し、Webサイト・コンテンツにコメントや評価を追加できます。

「Deployment」メニューから「Sign-in for Web」を選択します。

「Choose Providers」リンクをクリックして、各プロバイダをウィジェットにドラッグします。

アイデンティティ・プロバイダにより、サイト訪問者はすでにログイン資格証明を持つプロバイダを選択できるようになります。アイデンティティ・プロバイダが有効になると、その構成ウィザードが表示されます。たとえば、図80-23に、Google用の構成ウィザードが表示されます。有効化されたプロバイダごとに、構成手順を実行します。

Janrainを使用したソーシャル共有を構成します。この手順では、Webサイト訪問者がソーシャル・ネットワーキング・サイト上のプロファイルを介して選択したコンテンツを共有できます。「Deployment」メニューから「Social Sharing for Web」を選択します。

Janrainアプリケーションを構成した後で、本番Community-Gadgets WebアプリケーションでJanrain認証設定を構成します。

本番システムのアプリケーション・サーバーで、standalone_nodeフォルダに移動します。デフォルトの管理システムおよび本番システムの場所は、次のとおりです。

<cg_install_dir>/deploy/management/management_node1 <cg_install_dir>/deploy/production/production_node1

setup_auth.propertiesファイルを開き、「Janrain Application Settings」セクションまで下にスクロールします。

widgets.external_auth.janrain.attrs.enabledプロパティをtrueに設定して、Janrainサポートを有効にします。

widgets.external_auth.janrain.attrs.app_name、widgets.external_auth.janrain.attrs.app_idおよびwidgets.external_auth.janrain.attrs.app_secret構成プロパティに、前にコピーしたアプリケーション名、アプリケーション・ドメイン、アプリケーションIDおよびAPIキーを入力します。

「Janrain Application Settings」セクションは、次のように表示されます。

## Janrain Application Settings ####################################### # # Enabling Janrain support # Default is "false" # widgets.external_auth.janrain.attrs.enabled=true # # Jainrain application name # widgets.external_auth.janrain.attrs.app_name=fw ## Janrain application domain # widgets.external_auth.janrain.attrs.app_domain=https://fw.rpxnow.com/ # # Jainrain application id # widgets.external_auth.janrain.attrs.app_id=gajo1d134dfk3tgcoien # # Jainrain application secret # widgets.external_auth.janrain.attrs.app_secret=5asdf234jasdfk531

構成ファイルを保存したら、アプリケーション・サーバーを再起動します。

CommunityインタフェースまたはGadgetsインタフェースを開いて、「ログイン・バー」→「構成」に移動します。

「ソーシャル・ログインと共有の設定」ページの「ソーシャル共有」セクションで、Janrainサイトに共有オプションを構成している場合は「専用Janrainウィジェットを経由したコメントおよびレビューのソーシャル共有」オプション(図80-25)を選択し、「保存」をクリックします。

管理環境と本番環境を再起動します。

Community-GadgetsウィジェットがデプロイされるWebサイト上で、構成されたアイデンティティ・プロバイダがCommunity-Gadgetsウィジェットのログイン画面に表示されます(図80-26を参照)。

|

注意: Community-Gadgets WebアプリケーションがOracle WebLogic ServerまたはTomcatアプリケーション・サーバー上で実行されている場合、第80.5.1項「Community-Gadgets用のJanrainアプリケーションの作成」および第80.5.2項「Community-GadgetsでのJanrainアプリケーション認証設定の構成」で説明される手順のみが、Community-GadgetsをJanrainと統合するために必要です。ただし、WebSphere Application Serverインスタンスでは、第80.7項「WebSphere Application Server上のソーシャル・ネットワーキング・サービスの有効化」で説明されるエクスポート/インポート手順を実行して、Community-Gadgetsとこのソーシャル・ネットワーキング・サービス間の通信を有効にする必要があります。 |

この項では、まず、インターネット・アイデンティティ・プロバイダをサポートするようにWebLogic Serverを構成する方法、次に、Mobile and Socialサービスを有効化して、インターネット・アイデンティティ・プロバイダを定義し、それらのプロバイダに対して新しいMobile and Socialアプリケーション・プロファイルを作成する方法、そして最後に、構成済アイデンティティ・プロバイダを介したセキュアなトランザクションのためにCommunity-GadgetsとOMSASの統合を有効化する方法について説明します。

この項は、次のトピックで構成されています。

Mobile and Socialサービスを有効化し、OAM上でアイデンティティ・プロバイダを構成する前に、必要なアイデンティティ・プロバイダに対する、OAMのWebLogic管理対象サーバー・インスタンスを構成する必要があります。

Facebookと互換性を持つためのWebLogic Serverの構成の詳細は、http://docs.oracle.com/cd/E27559_01/admin.1112/e27239/oicconfiginetidentitysrvcs.htm#AIAAG8292にあるインターネット・アイデンティティ・プロバイダのトラブルシューティングを参照してください。

この項では、OAM上でMobile and Socialサービスを有効化する手順を説明します。これを有効化することによって、以降の手順で、必要なアイデンティティ・プロバイダ(Facebook、Twitterなど)をこのサービスを使用して構成し、Community-Gadgetsおよびアイデンティティ・プロバイダをアプリケーション・プロファイルを介してOAMを使用して構成できるようになります。

OAM上でMobile and Socialサービスを有効化するには:

次のように、OAMコンソール・アプリケーションにログインします。

http://<weblogic_host>:<weblogic_admin_port>/oamconsole

「システム構成」タブで、「使用可能なサービス」ノードを開きます。

「使用可能なサービス」タブで、「Mobile And Social」サービスの「有効化」をクリックします。

図80-27では、Mobile and Socialサービスがすでに有効化されているため、「無効化」オプションが表示されています。

OAM上でMobile and Socialサービスを有効化したら、このサービスを介してサポートできるようにアイデンティティ・プロバイダ(Facebook、Twitter、LinkedInなど)を定義します。詳細は、http://docs.oracle.com/cd/E27559_01/admin.1112/e27239/oicconfiginetidentitysrvcs.htm#autoId5にあるインターネット・アイデンティティ・プロバイダの定義を参照してください。

インターネット・アイデンティティ・プロバイダを定義した後の次の手順は、Community-Gadgetsの本番インスタンス用の新しいMobile and Socialアプリケーション・プロファイルを作成することです。このアプリケーション・プロファイルの作成時に、このプロファイルによってサポートされるように必要なアイデンティティ・プロバイダも有効化します。

新しいMobile and Socialアプリケーション・プロファイルは次の方法で作成できます。

第80.6.4.1項「OAMコンソール・アプリケーションを使用したMobile and Socialアプリケーション・プロファイルの作成」

第80.6.4.2項「WebLogicスクリプティング・ツール(WLST)スクリプトを使用したアプリケーション・プロファイルの作成」

OAMコンソールを使用して新しいアプリケーション・プロファイルを作成するには:

OAMコンソール・アプリケーションにログインし、「システム構成」タブ(図80-28)をクリックします。

左側のペインで、「Mobile And Social」をクリックします(図80-28)。

左側のペインで、「インターネット・アイデンティティ・サービス」を開き、「アプリケーション・プロファイル」(図80-28)をクリックします。

「Mobile and Socialホーム」タブの「アプリケーション・プロファイル」セクションで、「作成」(図80-28)をクリックします。

「アプリケーション・プロファイルの作成」フォームの「アプリケーション・プロファイル」ページで、図80-29および表80-1に示すように、必須情報を指定し、「次」をクリックします。

表80-1 「アプリケーション・プロファイルの作成」フォームのフィールド

| フィールド名 | 説明 |

|---|---|

|

名前 |

新しいアプリケーション・プロファイルの名前。 |

|

説明 |

新しいアプリケーション・プロファイルの説明。 |

|

共有シークレット |

アプリケーション・プロファイルのパスワード。 |

|

戻りURL |

Mobile and SocialがWebアプリケーションに認証レスポンスを返すために使用するURL。 URL形式: ここで:

例: |

|

モバイル・アプリケーション戻りURL |

Mobile and Socialがモバイル・アプリケーションに認証レスポンスを返すために使用するURL。 |

|

アプリケーション・プロファイル・プロパティ |

|

|

ログイン・タイプ |

ローカル認証はサポートされていません。したがって、「インターネット・アイデンティティ・プロバイダ認証のみ」オプションを選択します。 |

|

ブラウザ・ポップアップの有効化 |

ログイン・ダイアログ・ボックスを新しいウィンドウでポップアップ表示するには、「はい」を選択します。 |

|

ユーザー登録 |

Community-Gadgetsで適切なユーザー・アカウントを作成するには、「有効」を選択する必要があります。 |

|

登録URL |

Mobile and Socialがアイデンティティ・プロバイダからの認証(たとえば、avatar、ユーザー名など)を使用してWebアプリケーションに認証レスポンスを返すために使用するURL。 URL形式: トークンの説明は、前のエントリで述べられています。 |

|

UserID属性 |

一意のユーザー属性: |

|

ユーザー・プロファイル・サービス・エンドポイント |

|

|

認証サービス・エンドポイント |

|

|

アプリケーション・プロファイル・プロパティ |

必要ありません |

|

アプリケーション・ユーザー属性 |

|

|

登録サービス詳細とアプリケーション・ユーザー属性のマッピング |

登録サービス詳細とユーザー属性表示名のマッピング。 例: |

|

uid |

ログインID |

|

|

電子メールID |

|

firstname |

名 |

|

lastname |

姓 |

|

displayname |

表示名 |

|

name |

共通名 |

|

jpegphoto |

ユーザー・イメージ |

「サービス・プロバイダ・インタフェース」ページは、指定されたアプリケーション・プロファイルの認証フローを統括するルール・セットを参照します。Mobile and Socialでは、次のサービス・プロバイダ・インタフェースを用意しています(図80-30)。

DefaultServiceProviderInterface: Java互換のアプリケーション・サーバー上で実行されるWebアプリケーションをサポートします。

OAMServiceProviderInterface: Access Managerサービス上で実行されるWebアプリケーションをサポートします。

適切なオプションを選択します。

次のように、このアプリケーション・プロファイルでサポートされているアイデンティティ・プロバイダを構成し、「次」をクリックします。

Facebookアイデンティティ・プロバイダを構成するには、図80-31に示すように、「属性マッピング」セクションの「Facebook」チェック・ボックスを選択して、アプリケーション・ユーザーとインターネット・アイデンティティ・プロバイダ・ユーザーの属性を指定します。

Twitterアイデンティティ・プロバイダを構成するには、図80-32に示すように、「属性マッピング」セクションの「Twitter」チェック・ボックスを選択して、アプリケーション・ユーザーとインターネット・アイデンティティ・プロバイダ・ユーザーの属性を指定します。

LinkedInアイデンティティ・プロバイダを構成するには、図80-33に示すように、「属性マッピング」セクションの「LinkedIn」チェック・ボックスを選択して、アプリケーション・ユーザーとインターネット・アイデンティティ・プロバイダ・ユーザーの属性を指定します。

Googleアイデンティティ・プロバイダを構成するには、図80-34に示すように、「属性マッピング」セクションの「Google」チェック・ボックスを選択して、アプリケーション・ユーザーとインターネット・アイデンティティ・プロバイダ・ユーザーの属性を指定します。

Yahooアイデンティティ・プロバイダを構成するには、図80-35に示すように、「属性マッピング」セクションの「Yahoo」チェック・ボックスを選択して、アプリケーション・ユーザーとインターネット・アイデンティティ・プロバイダ・ユーザーの属性を指定します。

すべての定義済の値が表示される「サマリー」ページ(図80-36)で、「終了」をクリックして、作成プロセスを完了します。

WLSTを使用して新しいアプリケーション・プロファイルを作成するには:

WLSTを起動します。詳細は、Oracle Fusion Middleware Oracle WebLogicスクリプティング・ツールを参照してください。

OAMが実行されているWebLogic Server管理対象サーバーに接続するには、connect();コマンドを実行します。

ドメイン全体のランタイム管理オブジェクトのルートに接続するには、domainRuntime()コマンドを実行します。

次のスクリプトのトークンを置き換えて、それを起動します。表80-2は、これらのトークンについて説明し、例80-1は、サンプル・スクリプトを示しています。

createRPApplication('Facebook,Twitter,Linkedin,Google,Yahoo',

'<application_profile_shared_secret>',

'<production_cg_protocol>://<production_cg_host>:<production_cg_

port>/<production_cg_context>/external-auth/oam/',

'DefaultServiceProviderInterface',

'[{app.logintype:idp},

{app.login.popup:true},

{app.user.registration.enabled:true},

{app.registration.url: "<production_cg_protocol>://<production_cg_

host>:<production_cg_port>/<production_cg_context>/external-auth/oam/"},

{app.userid.attribute.name:uid},

{idaas.rest.crudservice:"/userprofile"},

{idaas.rest.tokenservice:"/internetidentityauthentication"},

{app.user.provisioning.mapping:"uid:Login ID:user_id:true:true;mail:Email

ID:mail:true:false;firstname:First Name:firstname:true:false;lastname:Last

Name:lastname:true:false;displayname:Display

Name:displayname:true:false;name:Common

Name:username:true:false;jpegphoto:User Image:image:true:false;"}]',

'[{Facebook:[{user_id:id},{mail:email},{displayname:name}]},

{Twitter:[{user_id:id_str},{displayname:name},{image:profile_image_url}]},

{Linkedin:[{user_

id:id},{image:picture-url},{firstname:first-name},{lastname:last-name}]},

{Google:[{user_

id:email},{mail:email},{firstname:firstname},{lastname:lastname}]},

{Yahoo:[{user_

id:email},{mail:email},{firstname:firstname},{lastname:lastname},

{displayname:fullname}]}]',

'[{user_id:uid},{mail:mail},{firstname:firstname},{lastname:lastname},

{displayname:displayname},

{username:name},{image:jpegphoto}]', '',

'<mobile_and_social_application_profile_name>',

'<mobile_and_social_application_profile_description>');

表80-2 トークンの説明と例

| トークン | 説明 | 例 |

|---|---|---|

|

|

OAMアプリケーション・プロファイル共有シークレット |

パスワード |

|

|

Community-Gadgetsアプリケーション・サーバーのホスト |

prodcg.example.com |

|

|

Community-Gadgetsアプリケーション・サーバーのポート |

8080 |

|

|

Community-Gadgetsアプリケーション・サーバーのコンテキスト・ルート |

cg |

|

|

OAMアプリケーション・プロファイルの名前 |

Community-Gadgetsプロファイル |

|

|

OAMアプリケーション・プロファイルの説明 |

Community-Gadgetsプロファイルの説明 |

例80-1 サンプル・スクリプト

createRPApplication('Facebook,Twitter,Linkedin,Google,Yahoo', 'password',

'http://prodcg.example.com:8080/cg/external-auth/oam/', 'DefaultServiceProviderInterface',

'[{app.logintype:idp}, {app.login.popup:true},

{app.user.registration.enabled:true}, {app.registration.url:

"http://prodcg.example.com:8080/cg/external-auth/oam/"}, {

app.userid.attribute.name:uid},

{idaas.rest.crudservice:"/userprofile"},

{idaas.rest.tokenservice:"/internetidentityauthentication"},

{app.user.provisioning.mapping:"uid:Login ID:user_id:true:true;mail:Email

ID:mail:true:false;firstname:First Name:firstname:true:false;lastname:Last

Name:lastname:true:false;displayname:Display

Name:displayname:true:false;name:Common

Name:username:true:false;jpegphoto:User Image:image:true:false;"}]',

'[{Facebook:[{user_id:id}, {mail:email}, {displayname:name}]},

{Twitter:[{user_id:id_str}, {displayname:name}, {image:profile_image_url}]},

{Linkedin:[{user_id:id}, {image:picture-url}, {firstname:first-name},

{lastname:last-name}]}, {Google:[{user_id:email}, {mail:email},

{firstname:firstname}, {lastname:lastname}]}, {Yahoo:[{user_id:email},

{mail:email}, {firstname:firstname}, {lastname:lastname},

{displayname:fullname}]}]', '[{user_id:uid}, {mail:mail},

{firstname:firstname}, {lastname:lastname}, {displayname:displayname},

{username:name}, {image:jpegphoto}]', '', 'Community Gadgets profile',

'Community Gadgets profile description');

統合プロセスを完了するには、第80.6.5項「Community-GadgetsとOMSASの統合の有効化」で説明される手順を実行します。

Mobile and Socialサービスに対するインターネット・アイデンティティ・プロバイダを定義し、Community-Gadgetsアプリケーション用のMobile and Socialアプリケーション・プロファイルを作成した後の最後の手順は、Community-GadgetsとOMSASの統合を有効化することです。

本番システム上のCommunity-Gadgetsインスタンスで:

<cg_install_dir/deploy/production/production_node1フォルダ(またはインストール時に作成したフォルダ)に移動します。(詳細は、『Oracle Fusion Middleware WebCenter Sitesインストレーション・ガイド』を参照してください。)

setup_auth.propertiesファイルを開いて、OAM - Social Settingsセクションを次のように変更します。

widgets.external_auth.oam.attrs.enabledパラメータをtrueに設定して、Mobile and Socialサポートを有効にします。

## OAM - Social Settings ####################################### # # Enabling OAM - Social support # Default is "false" # widgets.external_auth.oam.attrs.enabled=true

widgets.external_auth.oam.attrs.hosturlパラメータにOAM管理対象サーバーURLを指定します。

## OAM - Social server URL widgets.external_auth.oam.attrs.hosturl=<oam_protocol>://<oam_host>: <oam_port>

widgets.external_auth.oam.attrs.application_nameパラメータにOMSASアプリケーション・プロファイル名を指定します。

# OAM - Social application name # widgets.external_auth.oam.attrs.application_name=<mobile_and_social_application_profile_name>

widgets.external_auth.oam.attrs.sharedsecretパラメータにOMSASアプリケーション・プロファイル・シークレットを指定します。

# OAM - Social application shared secret # widgets.external_auth.oam.attrs.sharedsecret=<application_profile_shared_secret>

ファイルを保存します。

Community-Gadgetsを再起動します。

一般管理者の資格証明を使用してCommunityインタフェースまたはGadgetsインタフェースを開きます。

「ログイン・バー」メニューで、「構成」オプションを選択します。

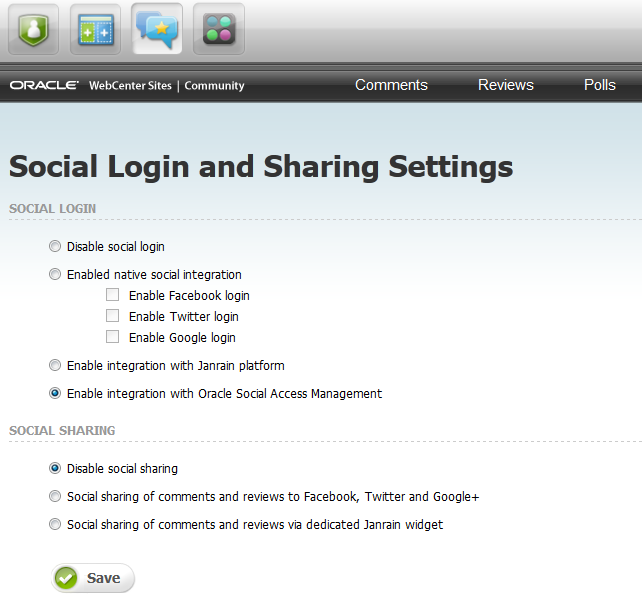

図80-37に示すように、「ソーシャル・ログインと共有の設定」画面で、「Oracle Mobile and Social Access Managementとの統合の有効化」オプションを選択します。

図80-37 ソーシャル・ログインと共有の設定 - Oracle Mobile and Social Access Management

「保存」をクリックして、この設定を適用します。

Community-Gadgets WebアプリケーションとFacebook、Twitter、GoogleまたはJanrainをWASインスタンス上で統合した場合、この項で説明する手順を実行して、Community-Gadgetsとこれらのソーシャル・ネットワーキング・サイト間の通信を有効にする必要もあります。

この項は、次のトピックで構成されています。

Community-Gadgets Webアプリケーションでネイティブ・ソーシャル統合およびログイン・オプションを有効化した場合(図80-25を参照)、それらをWebSphereでの統合を有効化する必要があるため、アプリケーション証明書をエクスポートします。

|

ヒント: ネイティブ・ログインの無効化は、「ログイン・バー」→「構成」および「ソーシャル・ログインの無効化」オプションを選択し、CommunityインタフェースおよびGadgetsインタフェースを介して行うことができます。この機能を無効化する場合は、Webサイト上に表示されるログイン画面で訪問者のローカル資格証明(Webサイト上で使用されます)が必要になります。 |

セキュリティ証明書を取得するには、FireFoxブラウザで、プロバイダのURL (表80-3を参照)を開きます。例: https://developers.facebook.com/docs/reference/api

「ツール」メニューで、「ページの情報」を選択します。

「セキュリティ」タブで、「証明書を表示」(図80-38)をクリックして、「証明書ビューア」ダイアログ・ボックスを表示します。

最下部のノードを選択します。

「詳細」タブで、「エクスポート」をクリックします。

「保存する場所」ドロップダウン・リストから、この証明書を保存するディレクトリを選択します。

「証明書をファイルに保存」ダイアログ・ボックスの「ファイルの種類」フィールドで「X.509証明書(DER)」を選択します。

「保存」をクリックします。

|

注意: Facebookでは、さらに |

セキュリティ証明書をWebSphereにインポートするには:

WAS管理コンソールにログインします。

「Security」を開き、「SSL certificate and key management」をクリックします。

「Configuration settings」の下にある「Manage endpoint security configurations」をクリックします(80-39を参照)。

「Local Topology」タブの下の「Outbound」を開いて、(セル)を取得するための適切なアウトバウンド構成を選択します。

右側の「Related Items」の下で、「Key stores and certificates」をクリックします。

「Preferences」の下で、「CellDefaultTrustStore」キー・ストアを選択します(図80-40を参照)。

右側の「Additional Properties」の下にある「Signer certificates」をクリックします。

「Preferences」の下にある「Add」(図80-41)をクリックします。

「Alias」フィールドに、追加する証明書に従ってURL名を入力します(図80-42を参照)。例: graph.facebook.com_cert、api.twitter.com_ certまたはrpxnow.com_cert

「File name」フィールドに、保存されている証明書へのパスを入力します(図80-42を参照)。

「Data type」で「Binary DER data」を選択します(図80-42を参照)。

「Apply」をクリックします。