为 Trusted Extensions 成立一个安装团队

两人团队合作配置软件。审计配置过程。

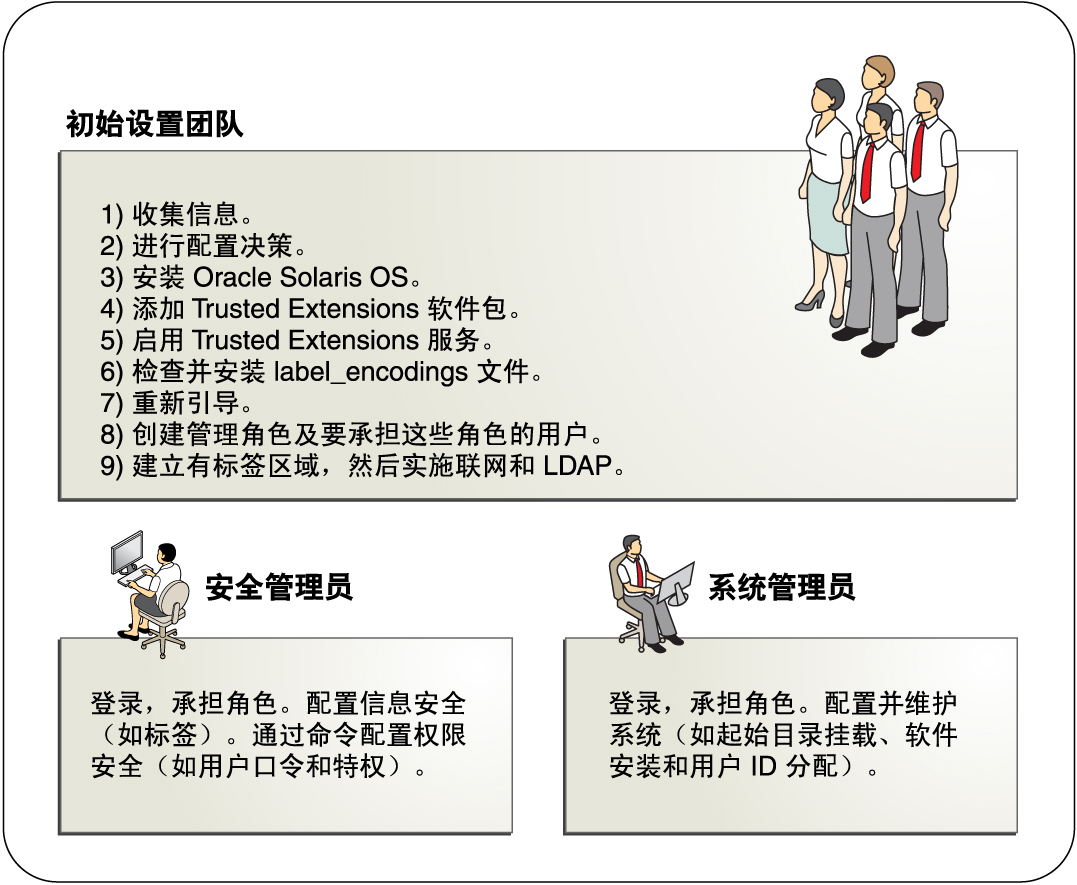

启用软件时有两个人在计算机上。在此配置进程之初,此团队创建了管理角色以及可以承担这些角色的可信用户。该团队还可以设置审计来审计角色执行的事件。在为用户指定角色并重新引导计算机之后,用户将登录并承担管理角色。软件强制实施按角色进行任务划分。审计迹可提供配置过程的记录。有关安全配置过程的说明,请参见Figure 1–1。

一个人通过指定适当的角色来启用和配置软件。审计配置过程。

在配置过程的早期阶段,root 角色创建了附加角色。root 角色还可以设置审计来审计角色执行的事件。在为初始用户指定这些附加角色并重新引导计算机之后,用户将登录并承担适当角色以执行当前任务。审计迹可提供配置过程的记录。

一个人通过承担 root 角色来启用和配置软件。不审计配置过程。

通过使用此策略,不会记录配置过程。

初始设置团队将 root 角色更改为用户。

不会在软件中记录充当 root 的用户的名称。无显示系统的远程管理可能需要该设置。

下面按从最安全到最不安全的顺序介绍了配置策略:

下图显示了根据角色的任务划分。安全管理员需要执行以下任务:配置审计、保护文件系统、设置设备策略、确定哪些程序需要运行特权、保护用户以及其他任务。系统管理员需要执行以下任务:共享和挂载文件系统、安装软件包、创建用户以及其他任务。

图 1-1 管理 Trusted Extensions 系统:按角色划分的任务