64 Oracle Sales Cloud、HCM CloudおよびERP Cloudを使用したOracle PaaSのフェデレーテッドSSOの理解

トピック

この手引き書は、Olaf Heimburgerによるブログの投稿(http://www.ateam-oracle.com/cloud-security-seamless-federated-sso-for-paas-and-fusion-based-saas/)に基づいています。アイデンティティ管理

現在、Oracle Sales Cloud、Oracle HCM CloudおよびOracle ERP Cloud SaaSサービスには、独自のアイデンティティ管理スタックが用意されています。このスタックは、これら3つのクラウド・サービス間で共有できます。一方、多くのOracle PaaSオファリングでは、Shared Identity Management (SIMによって保護されたPaaS)を使用しており、これらが同じデータ・センターおよびアイデンティティ・ドメイン内にある場合はこれを共有できます。SIMによって保護されたPaaSとOracle Sales Cloud、Oracle HCM CloudおよびOracle ERP CloudのフェデレーテッドSSO用の統合は、非常に簡単に設定できます。

Oracle Cloud環境では、アイデンティティという用語は次の2つの異なるコンセプトを表します。

-

アイデンティティ・ドメイン – Oracle Cloud環境は、サービス管理(インスタンスの起動と再起動、ユーザー管理など)を制御するアイデンティティ・ドメインの一部です。ユーザーは、そのアイデンティティ・ドメインの共有IDMストライプ内で管理されます。

-

アイデンティティ管理スタック – Oracle Sales Cloud、Oracle HCM CloudおよびOracle ERP Cloud SaaSサービスは、独自のアイデンティティ管理スタック(またはIDMスタック)を備えており、(サービスを管理するための)アイデンティティ・ドメインの一部でもあります。

フェデレーテッドSSOについて

フェデレーテッド・シングル・サインオンは、クラウド・コンポーネント用の主要なユーザー認証ソリューションです。

そのメリットのうち特筆すべきは、ユーザー管理用の単一のソースであること、認証データ用の一元的な場所であること、そして、複数の別個のサイロ型のソリューションと比較してデータ・セキュリティが向上することです。

コンポーネント

通常、統合の対象には2つのコンポーネント・グループがあります。

-

SaaSコンポーネント – Oracle Sales Cloud、Oracle HCM CloudおよびOracle ERP Cloudである、IDMスタックを持つSaaSサービス。

-

SIMによって保護されたPaaSコンポーネント – Developer Cloud Service、Integration Cloud Service、Messaging Cloud Service、Process Cloud Serviceおよびその他を含むOracle Cloud PaaSサービス。

各コンポーネント・グループは、アイデンティティ・ドメインを共有する必要があります。シームレスな統合を実現するには、両方のグループが同じアイデンティティ・ドメイン内にある必要があります。

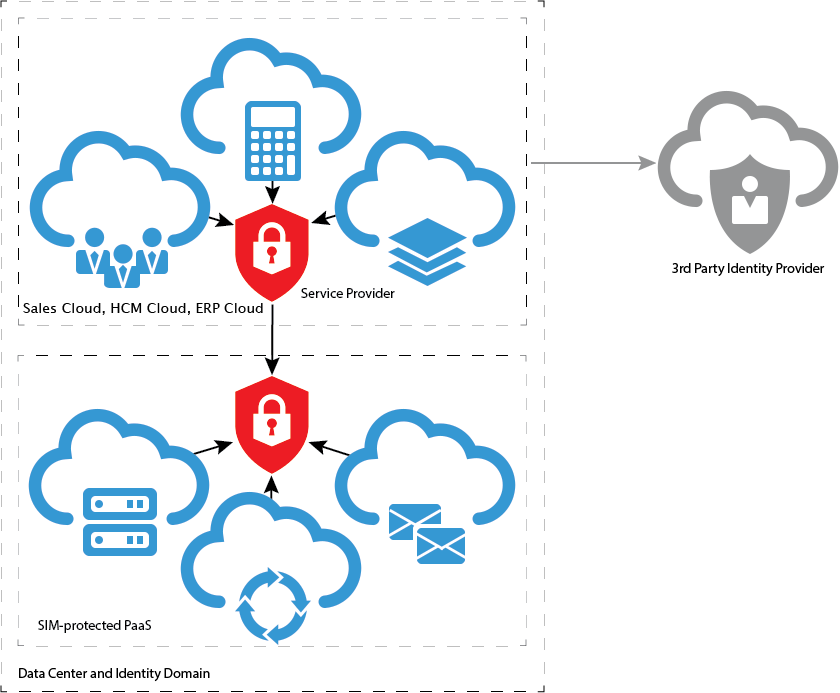

これら2つのコンポーネント・グループ間の統合は、次の2つのパターンを辿ります。最初のパターンであるフェデレーテッド・シングル・サインオンは、一般的な両コンポーネント・グループの統合を表します。2番目のパターンであるサード・パーティのアイデンティティ・プロバイダを使用したフェデレーテッド・シングル・サインオンは最初のパターンの拡張ですが、サード・パーティのアイデンティティ・プロバイダ・ソリューションを使用できます。両方のパターンの内部の仕組みは同じです。

フェデレーテッド・シングル・サインオン

このシナリオは、「スタンドアロン」または自己完結型のシナリオであると見なすことができます。すべてのユーザーが、SaaS IDMスタック内に保持され、PaaS Shared Identity Management (SIM)スタックと同期化されます。SIMスタックはフェデレーテッドSSOサービス・プロバイダとして機能し、SaaS IDMスタックはアイデンティティ・プロバイダとして機能します。すべてのユーザーおよびコンポーネントのログインは、SaaS IDMスタックによって処理されます。

図federated-sso.pngの説明

サード・パーティのアイデンティティ・プロバイダを使用したフェデレーテッド・シングル・サインオン

既存のサード・パーティのアイデンティティ・プロバイダを使用する場合、ここに示すように最初のシナリオを拡張できます。SaaS IDMスタックはフェデレーション・プロキシとして機能し、すべての認証リクエストをサード・パーティのアイデンティティ・プロバイダにリダイレクトします。

図federated-sso-3rd.pngの説明

ユーザーとロールの同期化

ユーザーとロールの同期化は、クラウド内のフェデレーテッドSSOの最も困難な部分です。これは、管理可能な部分でありながら、アイデンティティ・サイロの数が非常に多い場合は実に困難になり得ます。アイデンティティ・サイロの数が少ないほど、作業が容易になります。

Oracle Sales Cloud、Oracle HCM CloudおよびOracle ERP Cloud SaaSとSIMによって保護されたPaaSの間のユーザーおよびロールの同期化は、2016年10月以降に作成されたすべての環境で使用可能であり、FusionベースのSaaSで構成できます。

構成の詳細およびオプションはすべて、「Oracle Sales Cloud、Oracle HCM CloudおよびOracle ERP Cloudユーザー・アイデンティティおよびロールとSIMの同期」に記載されています。

要件および設定

SIMによって保護されたPaaSとOracle Sales Cloud、Oracle HCM CloudおよびOracle ERP Cloud SaaSの間でフェデレーテッドSSOをシームレスに統合するには、次の要件を満たす必要があります。

-

Oracle Sales Cloud、Oracle HCM CloudおよびOracle ERP Cloudサービス・インスタンスがすべて、同じアイデンティティ・ドメインおよび環境内にある(つまり、同じIDMスタックを共有している)必要があります。

-

SIMによって保護されたPaaSオファリングがすべて、同じアイデンティティ・ドメインおよびデータ・センター内にある必要があります。

-

Oracle Sales Cloud、Oracle HCM CloudおよびOracle ERP CloudとSIMベースのPaaSは、同じアイデンティティ・ドメインおよびデータ・センター内にある必要があります。

要するに、これらは、順序付けプロセス中に言及する必要があるいくつかの管理可能な要件にすぎません。これが完了したら、Oracle Sales Cloud、Oracle HCM CloudおよびOracle ERP Cloud SaaSとSIMによって保護されたPaaSの間の統合が自動的に実行されます。

サード・パーティのアイデンティティ・プロバイダの統合は依然として、リクエストがあり次第実行されるサービス・リクエスト・ベースのタスクです。この統合をリクエストする場合は、リクエストにフェデレーテッドSSOプロキシの設定を明示的に追加することを強くお薦めします。