18組織セキュリティ・プロファイルとその他のセキュリティ・プロファイル

この章の内容は次のとおりです。

組織を保護する方法

有効な組織セキュリティ・プロファイルによって、企業内のすべての組織またはそれらの組織のサブセットへのアクセスを保護できます。このトピックでは、組織セキュリティ・プロファイルで基準を設定して特定の組織セットを識別する方法について説明します。

組織セキュリティ・プロファイルの次の3つのセクションの任意の組合せを使用して、組織セットを識別できます。

-

組織階層

-

組織分類

-

組織リスト

組織リスト・セクションで、追加するいくつかの組織と除外するいくつかの組織を選択できます。すべてのセクションで指定するすべての基準が適用されます。

次の表に、組織セキュリティ・プロファイル内の基準のそれぞれの組合せによる結果の組織セットを示します。

| 階層 | 分類 | リスト(除外) | リスト(追加) | 組織セット |

|---|---|---|---|---|

|

はい |

いいえ |

いいえ |

いいえ |

指定した階層内のすべての組織 |

|

いいえ |

はい |

いいえ |

いいえ |

企業内の選択した分類のすべての組織 |

|

いいえ |

いいえ |

はい |

いいえ |

リストされている組織を除外した企業内のすべての組織 |

|

いいえ |

いいえ |

いいえ |

はい |

リストされている組織 |

|

はい |

はい |

いいえ |

いいえ |

指定された階層に属する選択した分類の組織 |

|

はい |

いいえ |

はい |

いいえ |

リストされている組織を除外した指定された階層内のすべての組織 |

|

はい |

いいえ |

いいえ |

はい |

指定された階層内のすべての組織とリストされている組織 |

|

いいえ |

はい |

はい |

いいえ |

リストされている組織を除外した、選択した分類のすべての組織 |

|

いいえ |

はい |

いいえ |

はい |

選択した分類のすべての組織とリストされている組織 |

|

はい |

はい |

はい |

いいえ |

リストされている組織を除外した、指定された階層内の選択した分類のすべての組織 |

|

はい |

はい |

いいえ |

はい |

指定された階層内の選択した分類のすべての組織とリストされている組織 |

|

はい |

はい |

はい |

はい |

リストされている組織が追加および除外された、指定された階層内の選択した分類のすべての組織 |

組織セキュリティ・プロファイルの組織リスト・セクションの使用には、次のルールが適用されます。

-

組織を組織リスト・セクションに追加して、「追加」を選択すると、その組織がセキュリティ・プロファイル・インスタンス・セットに追加されます。通常、これは、組織がセキュリティ・プロファイル内の他の基準によって識別されない場合に行います。たとえば、雇用主分類を含めて、組織リスト・セクションに部門を追加できます。組織リスト・セクションに雇用主を含めた場合は、その組織がすでに含まれていても、エラーは発生しません。

-

組織を組織リスト・セクションに追加して、「除外」を選択すると、その組織がセキュリティ・プロファイル・インスタンス・セットから除外されます。通常、これは、組織がセキュリティ・プロファイル内の他の基準によって識別される場合に行います。たとえば、部門階層を含めて、それらの部門の1つを組織リスト・セクションに追加して除外できます。組織リスト・セクションに雇用主を含めた場合は、雇用主がすでに除外されていても、エラーは発生しません。

組織の保護に関するガイドライン

組織の定義を保守するユーザーもいれば、アサイメントの作成などのタスクを実行しながら、組織のリストにアクセスするユーザーもいます。これらのユーザーのアクセス要件は異なります。ただし、どちらのタイプのユーザーについても、組織セキュリティ・プロファイルで関連する組織を指定します。このトピックでは、組織セキュリティ・プロファイルを作成する際に選択するオプションの影響について説明します。組織セキュリティ・プロファイルを作成するには、「組織セキュリティ・プロファイルの管理」タスクを使用します。

分類が複数ある組織

組織には、複数の分類がある場合があります。たとえば、ある部門に雇用主分類も設定されていることがあります。組織は、組織セキュリティ・プロファイルの分類基準のいずれかを満たしている場合、そのセキュリティ・プロファイルのデータ・インスタンス・セットに属します。たとえば、部門階層別にのみ保護する場合、雇用主でもある部門は、部門であるため対象となります。

組織分類別の保護

単一の分類のすべての組織へのアクセスを保護するには、「組織別保護」セクションで分類を選択します。たとえば、企業内のすべての雇用主へのアクセスを保護するには、分類別保護セクションの「分類名」を「雇用主」に設定します。選択した雇用主をこのアクセスから除外するには、「組織」セクションでその雇用主をリストして、「組織の追加または除外」列で「除外」を選択します。

組織階層の最上位組織の選択

名前付き組織を組織階層の最上位組織として選択する場合は、その組織が有効な状態に維持されるようにする必要があります。組織階層の変更は組織セキュリティ・プロファイルとは別に行われるため、組織の自動検証は行われません。

アサイメントが複数あるユーザー

ユーザーのアサイメント先の部門を組織階層の最上位組織として選択できます。ユーザーにアサイメントが複数ある場合、最上位組織が複数存在することもあります。この場合、組織階層の関連する下位階層に含まれるすべての部門が組織セキュリティ・プロファイルのデータ・インスタンス・セットに属します。

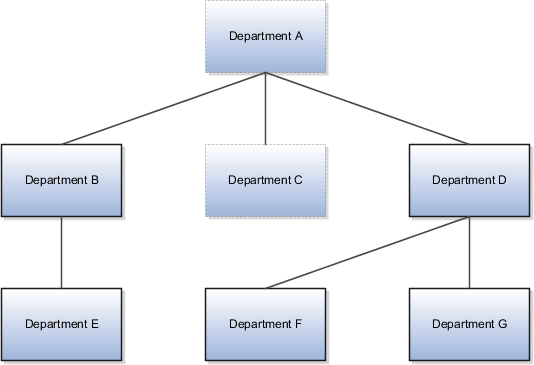

次の図は、ユーザーにアサイメントが複数ある場合のこのオプションの影響を示しています。

このユーザーにはアサイメントが2つあります。1つは部門Bで、もう1つは部門Dです。これらは同じ組織階層に属しています。したがって、最上位組織は部門Bと部門Dとなり、このユーザーの組織データ・インスタンス・セットには部門B、E、D、F、Gが含まれます。

組織セキュリティ・プロファイルの例

組織セキュリティ・プロファイルでは、組織階層、組織分類、組織リストの1つ以上によって組織を指定できます。

これらの例は、組織セキュリティ・プロファイルの一般的な要件を示しています。組織セキュリティ・プロファイルを作成するには、「組織セキュリティ・プロファイルの管理」タスクを使用します。

組織を保守するHR IT管理者

HR IT管理者は、企業のあらゆるタイプの組織を保守します。このようなユーザーのアクセスについては、セキュリティ・プロファイルの更新なしに、組織階層の変更が反映される必要があります。そのためには、次のようにします。

-

組織階層別に保護します。

-

一般組織階層を選択します。階層にはすべてのタイプの組織が含まれます。

-

階層の最上位組織を名前で指定します。ユーザー自身のアサインメントによって最上位組織が変わることはまずありません。

組織分類別に保護する場合、または名前で組織をリストする場合は、組織階層の変化に応じてセキュリティ・プロファイルを保守する必要があります。

雇用主の雇用レコードを管理する人事担当者

人事(HR)担当者は、雇用情報を管理しながら、雇用主やビジネス・ユニットなど、様々な組織のリストにアクセスします。そのようなリストで表示される組織を指定するには、次のようにします。

-

組織階層別に保護します。

-

このユーザーは複数のタイプの組織にアクセスするため、一般組織階層を選択します。

-

ユーザーのアサインメント先の部門を階層の最上位組織として使用します。この値を使用すると、この組織セキュリティ・プロファイルを含むHCMデータ・ロールを複数のHR担当者に割り当てることができます。

ポジションの保護に関するガイドライン

このトピックでは、ポジション・レコードへのアクセスを職責範囲別やポジション階層別の保護を通じて保護する場合の考慮事項を示します。また、指定したユーザーのセキュリティ・プロファイルによって提供されるアクセスを保存前にプレビューする方法についても説明します。

職責範囲別の保護

職責範囲別にポジション・レコードを保護する場合、ユーザーがアクセスできるレコードのセットが動的に計算されます。計算は、ユーザーの割当済職責範囲に基づいて行われます。たとえば、ユーザーは特定の部門のHR担当者である場合があります。これらの値に基づいて、ポジション・セキュリティ・プロファイルを作成します。つまり、「職責タイプ」を「人事担当者」に、「スコープ」を「部門」に設定します。この場合、部門でその職責を担うユーザーは、その部門に対して定義されたポジション・レコードにアクセスできます。後でユーザーが別の部門のポジションに対して職責を担うようになった場合は、そのユーザーの職責範囲のみを更新します。ポジション・セキュリティ・プロファイルは、更新なしに有効な状態に維持されます。また、ポジション・セキュリティ・プロファイルを含む単一のデータ・ロールを作成し、複数の担当者に割り当てることもできます。ポジション・リスト別にアクセスを保護するオプションをいつでも使用できるため、必要に応じて、ユーザーがアクセスできるポジションのリストをさらに調整できます。パフォーマンス上の理由から、可能な限り、職責範囲別にポジション・レコードへのアクセスを保護することをお薦めします。

ポジション・セキュリティ・プロファイルで「職責範囲」セクションを選択すると、「ポジション階層」セクションと「ワークフォース・ストラクチャ」セクションは使用できなくなります。これらの基準は、職責範囲別の保護と互換性がありません。

ポジション階層別の保護

Oracle HCM Cloudは、ポジション・ツリーとHCMポジション階層の両方をサポートしています。「ポジション階層構成」企業オプションの値に応じて、どちらのタイプの階層を使用しても、ポジション・レコードへのアクセスを保護できます。

「ポジション階層構成」オプションは「企業HCM情報の管理」ページで設定します。このオプションにより、「ポジション・ツリー」フィールドが「ポジション・セキュリティ・プロファイルの作成」ページの「ポジション階層」セクションに表示されるかどうかが決まります。

-

「HCMポジション階層の使用」のみを選択した場合、「ポジション・ツリー」フィールドは非表示になります。

-

「ポジション・ツリーの使用」のみを選択した場合、「ポジション・ツリー」フィールドは表示されます。

-

両方のオプションを選択した場合、「階層タイプ」フィールドが表示され、HCMポジション階層またはポジション・ツリーを選択できます。

既存のポジション・セキュリティ・プロファイルを編集する場合は、企業オプションは影響を及ぼしません。既存のポジション・セキュリティ・プロファイルがポジション・ツリーに基づいている場合は、「ポジション・ツリー」フィールドが表示されます。それ以外の場合は、「ポジション・ツリー」フィールドは非表示になります。

セキュリティ・プロファイルのプレビュー

ポジション・セキュリティ・プロファイルは、2つのステップで作成できます。セキュリティ基準を定義した後、「次」をクリックして、「ポジション・セキュリティ・プロファイルの作成: プレビュー」ページを開きます。ここで、セキュリティ・プロファイルによって提供されるアクセスを保存前にテストできます。「ポジション・アクセス・プレビュー」タブで、ユーザーを選択し、「プレビュー」をクリックできます。この処理では、このセキュリティ・プロファイルでユーザーによるアクセスを許可しているポジション・レコードの数が返されます。ユーザーの職責範囲の名前とタイプも表示されます(存在する場合)。その後、セキュリティ・プロファイルによってアクセスが提供される個々のポジション・レコードを検索して確認できます。検索は、ポジション名、ビジネス・ユニット、在職者などの基準に基づいて行われます。検索は、プレビュー処理で返された一連のポジション・レコード内で実行されます。

「ポジション・アクセスのSQL述語」タブで、セキュリティ基準に対して自動的に生成されたSQL述語を確認できます。

ポジション・セキュリティ・プロファイルの例

これらのシナリオは、ポジション・セキュリティ・プロファイルの一般的な使用方法を示しています。ポジション・セキュリティ・プロファイルを作成するには、「ポジション・セキュリティ・プロファイルの管理」タスクを使用します。

ポジション定義を管理する人事担当者

人事(HR)担当者は、特定のビジネス・ユニットのポジション定義を管理します。各HR担当者に対して、「職責タイプ」が「人事担当者」に設定され、ビジネス・ユニットが選択された職責範囲を定義します。ポジション・セキュリティ・プロファイルで、次のようにします。

-

職責範囲別に保護します。

-

「職責タイプ」を「人事担当者」に、職責の「スコープ」を「ビジネス・ユニット」に設定します。

このセキュリティ・プロファイルをデータ・ロールに含めて、ビジネス・ユニットのポジションを管理するHR担当者にそのロールをプロビジョニングできます。

就業者を採用するライン・マネージャ

雇用主のライン・マネージャは、ポジション階層でそのマネージャ自身のポジションよりも低いポジションの就業者を採用できます。マネージャのポジションは、アクティブなアサイメントに関連付けられている必要があります。HCMポジション階層を使用している場合、これらのポジションを指定するには、次のようにします。

-

ポジション階層別に保護します。

-

「最上位ポジション」を「すべてのアクティブなユーザー・アサイメントからのポジションの使用」に設定します。

-

「最上位ポジションを含む」の選択を解除します。

このポジション・セキュリティ・プロファイルをデータ・ロールに含めて、雇用主のライン・マネージャにそのロールをプロビジョニングできます。

文書タイプ・セキュリティ・プロファイルの例

企業の文書タイプを管理するユーザーもいれば、アクセスする個人レコードに関連付けられた文書を管理するユーザーもいます。たとえば、就業者は自分の文書を管理します。どのようなアクセス要件でも、文書タイプ・セキュリティ・プロファイルで、ユーザーがアクセスできる文書タイプを指定できます。

これらのシナリオは、文書タイプ・セキュリティ・プロファイルの一般的な使用方法を示しています。文書タイプ・セキュリティ・プロファイルを作成するには、「文書タイプ・セキュリティ・プロファイルの管理」タスクを使用します。

自分の文書を管理する就業者

就業者は、個人情報を編集することで自分の文書を管理できます。通常、従業員および派遣就業者ロールには、事前定義済セキュリティ・プロファイルすべての文書タイプの表示が直接割り当てられます。したがって、就業者は自分の文書にアクセスできます。

または、指定した文書タイプのみを含む文書タイプ・セキュリティ・プロファイルを作成することもできます。セキュリティ・プロファイルで、追加または除外する文書タイプを指定します。たとえば、学術文書や医学文書を除外した文書タイプ・セキュリティ・プロファイルを就業者に対して作成できます。この場合、就業者は他のすべての文書タイプにアクセスできます。

文書タイプを管理する人事担当者

企業の文書タイプを管理する人事(HR)担当者は、すべての文書タイプにアクセスする必要があります。このようなアクセスは、事前定義済セキュリティ・プロファイルすべての文書タイプの表示をHR担当者のHCMデータ・ロールに含めることで提供できます。このセキュリティ・プロファイルを使用して、HR担当者は、管理する個人レコードで管理者定義タイプの文書を管理することもできます。

国別仕様データ・グループ・セキュリティ・プロファイル

国別仕様データ・グループ(LDG)セキュリティ・プロファイルを使用して、アクセスを保護するLDGを指定できます。「設定および保守」作業領域の「国別仕様データ・グループ・セキュリティ・プロファイルの管理」タスクを使用します。

すべての国別仕様データ・グループの表示セキュリティ・プロファイル

事前定義済LDGセキュリティ・プロファイルすべての国別仕様データ・グループの表示は、すべての企業LDGへのアクセスを提供します。このセキュリティ・プロファイルを必要に応じて使用します。たとえば、特定のHCMデータ・ロールを持つユーザーがすべての企業LDGを管理する場合は、すべての国別仕様データ・グループの表示をそのデータ・ロールに含めます。

LDGセキュリティ・プロファイルの作成

HCMデータ・ロールによって担当するLDGが異なる場合は、データ・ロールごとに適切なLDGセキュリティ・プロファイルを作成します。たとえば、LDGセキュリティ・プロファイルがヨーロッパのLDG用に1つ、アメリカのLDG用にも1つ必要となる場合があります。

トランザクション・セキュリティ・プロファイル

デフォルトでは、トランザクション・コンソールにアクセスできるユーザーは、コンソール上のすべてのトランザクションを管理できます。ただし、ユーザーがタレント・トランザクションや報酬トランザクションのみを管理できるようにアクセスを制限する場合があります。このトピックでは、指定したカテゴリのトランザクションのみにユーザーがアクセスできるように、トランザクション・コンソールのトランザクションを保護する方法について説明します。

トランザクション・コンソールのトランザクションへのアクセスを保護する方法

トランザクション・コンソールのトランザクションへのアクセスを保護するには、いくつかの処理を行う必要があります。

-

トランザクション・セキュリティ・プロファイルを作成します。

-

データ・ロールを作成し、それらにトランザクション・セキュリティ・プロファイルを割り当てます。

-

ユーザーにデータ・ロールを割り当てます。

-

トランザクション・セキュリティを有効にします。

トランザクション・セキュリティ・プロファイルを個別に作成する必要はありません。必要に応じて、データ・ロールを作成するときに作成できます。このトピックでは、個別に作成する方法について説明しますが、主要なステップはどちらの場合も同じです。

トランザクション・セキュリティ・プロファイルの作成

「トランザクション・セキュリティ・プロファイルの管理」タスクを使用して、ユーザーが管理できるトランザクション・タイプを選択します。このタスクは、「ワークフォース・ストラクチャ」または「設定および保守」作業領域にあります。

トランザクション・セキュリティ・プロファイルの作成ページで、次を実行します。

-

「新規作成」アイコンをクリックします。

-

「ファミリ」を適切な製品ファミリに設定します。

-

カテゴリを選択します。この値は、ユーザーが管理できるトランザクションのカテゴリを示します。選択しないカテゴリは除外されます。

-

オプションでサブカテゴリを選択します。

-

サブカテゴリでは、サブカテゴリのトランザクションのみが識別されます。カテゴリ内の他のすべてのサブカテゴリは、個別に選択しないかぎり除外されます。

-

サブカテゴリの除外を選択すると、ユーザーは除外されたサブカテゴリのトランザクション以外の、カテゴリ内のトランザクションを管理できます。

-

これらのステップを繰り返して、他のトランザクションのカテゴリをセキュリティ・プロファイルに追加できます。終了したら、変更を保存します。

データ・ロールの作成

データ・ロールは、次の方法で作成できます。

-

「ワークフォース・ストラクチャ」作業領域の「データ・ロールおよびセキュリティ・プロファイルの管理」タスク

-

「設定および保守」作業領域の「ロールへのセキュリティ・プロファイルの割当」タスク

データ・ロールは次のようにする必要があります。

-

事前定義済の「人材管理アプリケーション管理者」ジョブ・ロールまたは必要な権限を持つカスタム・ロールを継承する。

-

事前定義済の「人材管理アプリケーション管理者」ジョブ・ロールは、管理者としてのHCM承認トランザクションのレビュー職務ロールを継承します。この職務ロールをカスタム・ロールに割り当てることができます。

-

ビジネス・ユーザーとしてのHCM承認トランザクションのレビュー職務ロールは、事前定義済ロールによって継承されません。これにより、トランザクション・コンソールで制限付きの一連の処理が有効化されます。この職務ロールは、人事担当者などのカスタム・ロールに割り当てることができます。

-

-

トランザクション・セキュリティ・プロファイルが割り当てられる。このセキュリティ・プロファイルは、トランザクション・コンソールでユーザーが管理できるトランザクションのタイプを識別します。次のことが可能です。

-

「トランザクション・セキュリティ・プロファイルの管理」タスクを使用して作成したトランザクション・セキュリティ・プロファイルを選択します。

-

データ・ロールのタスク・フローでセキュリティ・プロファイルを作成します。

-

事前定義済のセキュリティ・プロファイルのすべてのトランザクションの表示とすべてのHCMトランザクションの表示のいずれかを使用します。

-

必要な数のデータ・ロールを作成し、ユーザーに割り当てます。トランザクション・コンソールでは、これらのユーザーが次のトランザクションを管理できます。

-

データ・ロールの個人セキュリティ・プロファイルによって識別されたユーザーによって作成されたもの

-

データ・ロールのトランザクション・セキュリティ・プロファイルのカテゴリに属するもの

両方の条件が適用されることに注意してください。トランザクション・セキュリティを有効化する必要もあります。それ以外の場合、トランザクション・コンソールにアクセスできるユーザーは、自身のデータ・ロールがトランザクションの指定タイプに制限している場合でも、すべてのトランザクションを管理できます。

トランザクション・セキュリティの有効化

トランザクション・セキュリティはデフォルトで無効です。トランザクション・セキュリティを有効にするには、「企業HCM情報の管理」タスクを使用します。このタスクは次の場所にあります。

-

「ワークフォース・ストラクチャ」作業領域

-

オファリングの「ワークフォース・ストラクチャ」機能領域の「設定および保守」作業領域

次のステップを実行します。

-

企業の編集ページで、「編集」→「更新」を選択します。

-

企業の更新ダイアログ・ボックス内の各フィールドを入力し、「OK」をクリックします。

-

「トランザクション・コンソール情報」セクションにスクロールします。「トランザクション・コンソール情報」セクションで、「トランザクション・セキュリティ使用可能」を選択します。

-

「送信」をクリックします。

トランザクション・セキュリティは1回のみ有効にする必要があります。有効化されている間、トランザクション・コンソールのトランザクションへのアクセスが保護され、ユーザーはデータ・ロールで許可されているトランザクションのみを管理できます。

給与セキュリティ・プロファイルの作成

これらの様々な方法を使用して、給与担当部門のメンバーに給与データへのアクセスを提供します。「給与セキュリティ・プロファイルの管理」タスクを使用して、給与定義を適切な給与セキュリティ・プロファイルに編成します。次に、「ロールへのセキュリティ・プロファイルの割当」タスクを使用して、ユーザーにプロビジョニングするHCMデータ・ロールに含めるセキュリティ・プロファイルを選択します。

給与期間タイプ

一般的には、給与セキュリティ・プロファイルを使用して給与期間タイプ別に給与定義を編成します。セキュリティ・プロファイルを給与タイプごとに1つ(月次給与用など)、月2回の給与用にも1つ、といったように作成します。

地域別のアサイメント

給与セキュリティ・プロファイルを使用して、従業員の就業事業所の地域別に給与をグループ化することができます。たとえば、カナダの施設用に1つ、ヨーロッパの施設用にも1つ作成できます。

個別拠出者

自身が管理する給与定義へのアクセスのみを給与マネージャに許可する場合は、給与セキュリティ・プロファイルを作成して、それらの給与のみを含めます。

フロー・パターン・セキュリティ・プロファイルの例

様々な方法を使用して、給与フローを適切なセキュリティ・プロファイルに編成できます。「設定および保守」作業領域の「ロールへのセキュリティ・プロファイルの割当」タスクを使用して、就業者に対し、データ・ロール別にそのプロファイルへのアクセス権を付与します。

シナリオ

給与セキュリティ・プロファイルおよびデータ・ロールの例をいくつか次に示します。

| 例 | データ・ロール | セキュリティ・プロファイル |

|---|---|---|

|

給与処理とQuickPayフロー |

給与管理者 |

給与サイクル・フローおよびQuickPayフロー |

|

年度末レポート |

給与管理者 |

年度末フローおよび年度末給与計算結果のアーカイブ・フロー |

|

採用と退職 |

HR管理者またはHR担当者 |

新規採用フローおよび退職フロー |

フロー・セキュリティとフロー所有者

HCMデータ・ロール・セキュリティによって、送信または表示できるフローが決まります。このトピックでは、HCMデータ・ロールとフロー・セキュリティがどのように連携するかについて説明します。給与フロー・パターンのセキュリティを定義するには、「設定および保守」作業領域の「給与フロー・セキュリティ・プロファイル」タスクを使用します。

給与フロー・セキュリティとHCMデータ・ロール

HCMデータ・ロールは、データ権限によってフローへのアクセスを保護し、機能権限によってチェックリスト上のタスクへのアクセスを保護します。

-

フロー・パターンを送信すると、含まれているタスクのチェックリストが生成されます。

-

送信したユーザーはフローとそのタスクの所有者になります。フロー・パターンで異なる所有者にタスクが指定されても、フロー所有者は変わりません。

-

自分またはタスクの所有者は、他のユーザーにタスクを再割当てできます。たとえば、タスクが期限超過になり、タスク所有者が休暇中である状況に対応できます。

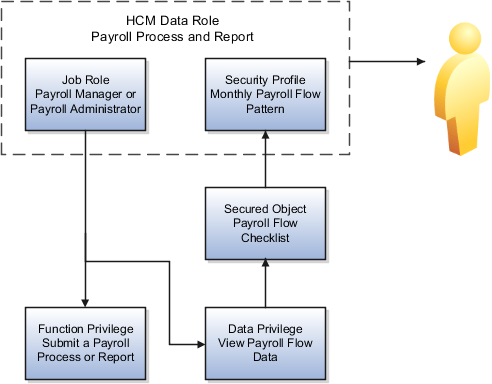

この図は、給与マネージャと給与管理者がプロセスまたはレポートを送信し、月次給与フローの結果を表示できることを示しています。

-

給与マネージャまたは給与管理者は、フローを送信してそのタスクを実行することも、タスクを互いに再割当てすることもできます。

-

給与マネージャと給与管理者は、同じ機能権限を持っているため、同じタスクを実行できます。

-

どちらも給与フロー・データを送信および表示できます。

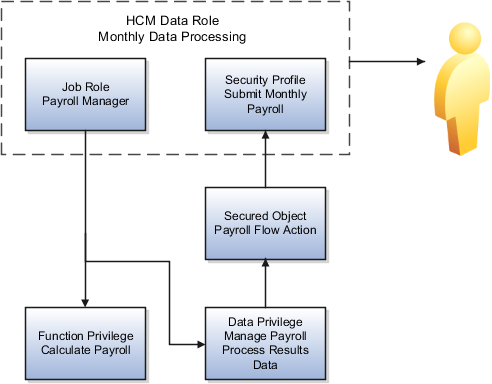

この図は、給与マネージャだけが給与を計算できることを示しています。給与マネージャがこのタスクを給与管理者に再割り当てすることはできません。これは、給与管理者は月次給与フロー処理の送信に必要な機能権限を持っていないためです。

トラブルシューティング

フローでタスクの送信または完了に問題が発生した場合は、次の操作を実行します。

| 問題 | 解決策 |

|---|---|

|

フローを送信または表示できない |

割り当てられたデータ・ロールに給与フロー・パターンのセキュリティ・プロファイルが含まれていることを確認します。 |

|

プロセスやレポートなどのタスクを実行できない |

データ・ロールがそのタスクを実行するための機能権限を含むジョブ・ロールまたは抽象ロールに基づいていることを確認します。 |

組織セキュリティ・プロファイルとその他のセキュリティ・プロファイルに関するFAQ

一般組織階層と部門階層の違いは何ですか。

一般組織階層は、ディビジョン、法的エンティティ、部門、税レポート・ユニットなど、すべての分類の組織を含む単一の階層です。

部門階層には、部門分類の組織しか含まれません。

一般組織階層の組織セキュリティ・プロファイルを選択するとどうなりますか。

たとえば、部門別に保護する場合、データ・インスタンス・セットには、一般組織階層の部門分類を持つ組織のみが含まれます。他のタイプの組織はデータ・インスタンス・セットに含まれません。

したがって、複数のワーク・ストラクチャ・タイプに対して同じ組織セキュリティ・プロファイルを選択できます。

ユーザーのアサイメント先の部門またはポジションを最上位部門または最上位ポジションとして使用するとどうなりますか。

組織階層またはポジション階層へのユーザーのアクセス権は、ユーザーのアサイメントによって決まります。そのため、単一のセキュリティ・プロファイルからのデータ・インスタンス・セットが、ユーザーごとに異なる場合があります。

階層内に複数のアサイメントがあるユーザーの場合、最上位組織または最上位ポジションが複数存在することになる可能性があります。関連する下位階層のすべての組織またはポジションがデータ・インスタンス・セットに含まれます。

国セキュリティ・プロファイルはどのような場合に必要ですか。

国セキュリティ・プロファイルでは、国のリストに表示される国を指定できます。事前定義済の国セキュリティ・プロファイルすべての国の表示は、ほとんどのニーズに対応できます。ただし、HCMデータ・ロールに対して国セキュリティ・プロファイルを作成することで、そのロールで使用できる国リストを制限できます。含めることができる国は、FND_TERRITORIESテーブルで定義されている国です。

デフォルトでは、次の事前定義済ジョブおよび抽象ロールを持つユーザーには、国リストにすべての国が表示されます。

-

福利厚生管理者

-

福利厚生マネージャ

-

福利厚生スペシャリスト

-

報酬マネージャ

-

派遣就業者

-

従業員

-

人材管理統合スペシャリスト

-

人事担当者

-

ライン・マネージャ

データ・ロールにこれらのロールを含めると、このデータ・ロールを持つユーザーにはすべての国が表示されます。データ・ロールに含める国セキュリティ・プロファイルが影響することはありません。

ジョブ求人セキュリティ・プロファイルはどのような場合に必要ですか。

デフォルトでは、ユーザーは、ジョブ求人採用チームのメンバーである場合にジョブ求人を表示できます。自分の部下が表示できるジョブ求人も表示できます。ユーザーが他のジョブ求人を表示できるように、ジョブ求人セキュリティ・プロファイルを定義し、HCMデータ・ロールに含めることができます。たとえば、事業所または採用タイプ別にジョブ求人へのアクセスを保護できます。

先日付のオブジェクトをセキュリティ・プロファイルに含めるとどうなりますか。

ユーザーは、セキュリティ・プロファイル基準を満たす先日付の個人、組織、またはポジションにアクセスできます。このオプションを選択解除のままにした場合、ユーザーは先日付のオブジェクトにアクセスできません。たとえば、開始日が先日付である組織は、セキュリティ・プロファイルのその他の基準をすべて満たしていても、ユーザーには表示されません。

オブジェクト内の有効日レコードは、このオプションの影響を受けません。