作業環境

作業環境包含 IT 組織的實體系統和其元件、資料中心架構、管理員及成員。安全漏洞可能會發生在作業環境的任一環節。

虛擬化在實際硬體和執行實際執行服務的來賓網域之間設定了軟體層。因此,您必須謹慎地規劃和設定虛擬系統,並小心人為錯誤。此外,還需留意攻擊者嘗試利用「社交工程」取得作業環境的存取權。

以下小節描述可以在作業環境層級反制的不同威脅。

威脅:無意的不當配置

虛擬化環境的主要安全考量是維持伺服器的隔離性,而這會透過分隔網路區段、分離管理存取權及將伺服器建置到安全類別 (即擁有相同安全需求和權限的網域群組) 的方法來達成。

在實際執行來賓網域和執行環境之間建立不必要的通訊通道

建立不必要的網路區段存取權

在不同的安全類別之間建立非計畫性的連線

非計畫性地將來賓網域移轉到錯誤的安全類別

配置的硬體不足,導致意外的資源超載

將磁碟或 I/O 裝置指派給錯誤的網域

請謹慎地設定虛擬資源,以避免發生部分下列錯誤:

對策:建立作業準則

管理環境中所有元件的修補程式

啟用定義完整、可追蹤及安全的變更實作

定期檢查記錄檔

監視環境的完整性與可用性

開始之前,請謹慎地定義您的 Oracle VM Server for SPARC 環境作業準則。這些準則描述以下要執行的工作和執行方法:

定期執行檢查,以確保這些準則適時合宜,並確認日常作業遵循這些準則。

除這些準則外,您還可以採取幾項更具技術性的措施以降低非計畫性動作的風險。請參閱邏輯網域管理程式。

威脅:虛擬環境架構中的錯誤

將實體系統移到虛擬化環境時,通常可透過重複使用原始的 LUN 將儲存裝置配置維持原狀。但網路配置必須符合虛擬化環境,最終的架構可能與實體系統上使用的架構有相當程度的落差。

您必須考量如何維持不同安全類別的隔離機制和其需求。此外,也必須考量平台的共用硬體和共用元件,例如網路交換器與 SAN 交換器。

為保護您的環境安全,請確認您已確實維持來賓網域的隔離機制和安全類別。設計架構時,請考量可能的錯誤和攻擊,並建構安全防線。完善的設計有助於控制可能的安全問題,並能夠簡化架構和節省成本。

對策:謹慎地指派來賓至硬體平台

使用安全類別 (有相同安全需求和權限的網域群組) 隔離網域。將相同安全類別的來賓網域指派給特定硬體平台之後,即使隔離機制遭受破壞,也能防止攻擊擴及其他安全類別。

對策:規劃 Oracle VM Server for SPARC 網域移轉

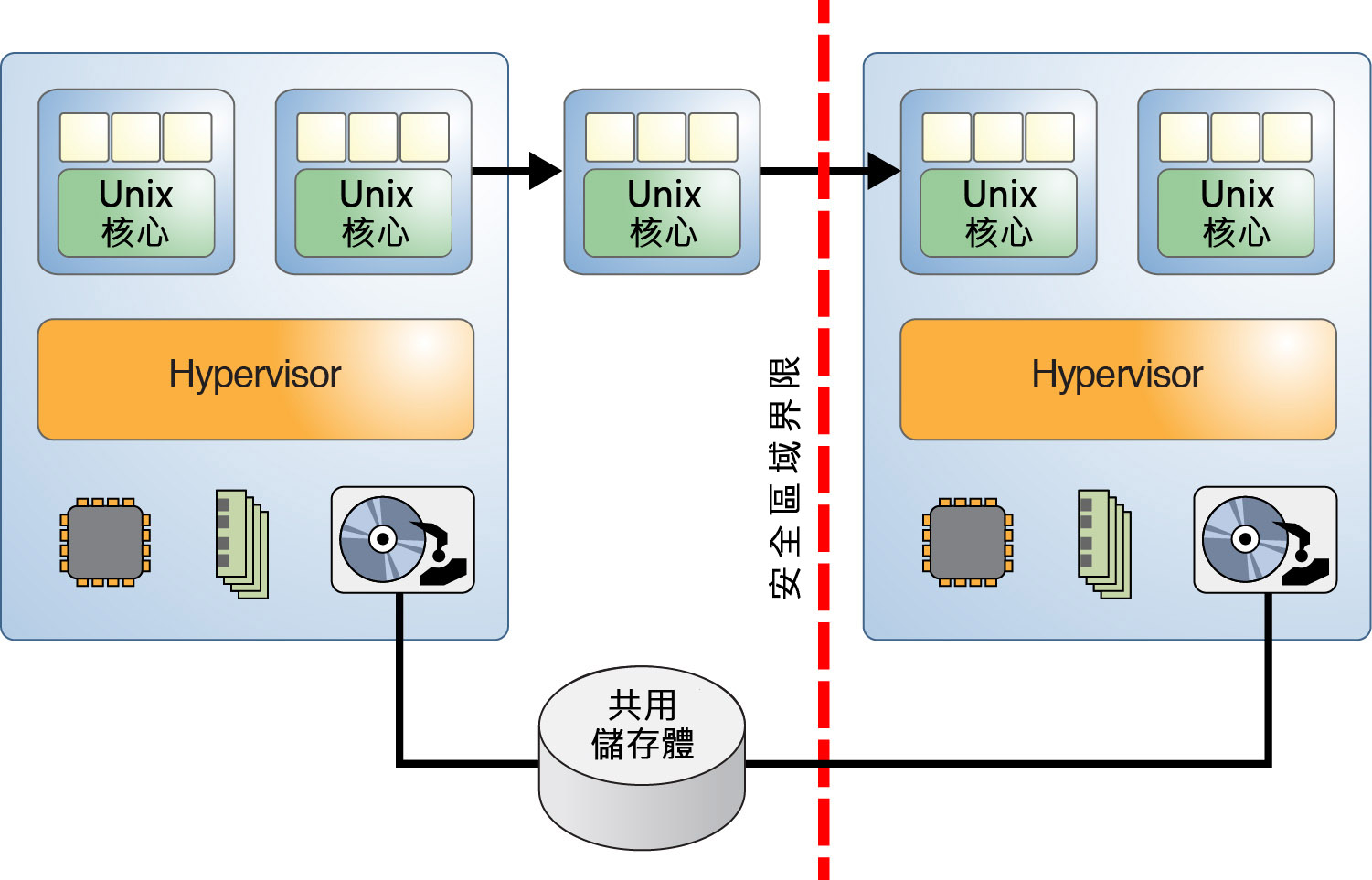

如下圖所示,如果來賓網域不當移轉至指派了不同安全類別的平台,則即時網域移轉功能有可能會破壞隔離機制。因此,請謹慎地規劃來賓網域移轉,以確保其無法跨安全類別界限移轉。

圖 1-4 跨安全界限的網域移轉

為儘可能減少或去除移轉作業造成的安全漏洞,您必須在每個來源機器和目標機器組之間以頻外方式手動交換和安裝 ldmd 產生的主機憑證。如需如何設定 SSL 憑證的相關資訊,請參閱Oracle VM Server for SPARC 3.2 Administration Guide 中的Configuring SSL Certificates for Migration。

對策:正確設定虛擬連線

未確實記錄所有虛擬網路連線可能會導致網域取得錯誤的網路區段存取權。例如,這類存取可能會繞過防火牆或安全類別。

為降低實作錯誤的風險,請謹慎規劃和記錄您環境中的所有虛擬和實體連線。最佳化網域連線計畫以簡化連線和提高管理性。清楚記錄您的計畫,並在實際執行前確認計畫實作的正確性。即使在您的虛擬環境實際運作後,也應定期確認計畫的實作情況。

對策:使用 VLAN 標記

您可以使用 VLAN 標記來將數個乙太網路區段合併為單一實體網路。此功能也適用於虛擬交換器。為降低實作虛擬交換器的軟體錯誤風險,請為每個實體 NIC 和 VLAN 設定一個虛擬交換器。為進一步防止乙太網路驅動程式發生錯誤,請勿使用已標記的 VLAN。不過,這類錯誤的可能性極低,因為這類的已標記 VLAN 是已知的漏洞。使用 Oracle VM Server for SPARC 軟體之 Oracle Sun SPARC T-Series 平台的入侵測試尚未顯示此漏洞。

對策:使用虛擬安全設備

安全設備 (例如封包篩選器和防火牆) 是隔離的器具,負責保護安全類別的隔離機制。這些設備與任何其他的來賓網域面臨著相同的威脅,因此使用這些設備並無法完全保證隔離不會受到破壞。因此,在您決定虛擬化此服務時,請謹慎考量所有風險和安全層面。

威脅:共用資源的副作用

在虛擬化環境中共用資源可能會導致拒絕服務 (DoS) 攻擊,這類攻擊會超載某項資源,直到該資源對其他元件 (例如其他網域) 造成負面影響為止。

使得在區塊之間共用並指派給兩個來賓網域的快取區域震盪

超載記憶體頻寬

在 Oracle VM Server for SPARC 環境中,只有部分資源可能會受到 DoS 攻擊的影響。CPU 和記憶體資源是以獨佔方式指派給每個來賓網域,因此可避免大多數的 DoS 攻擊。即使是以獨佔方式指派這些資源也可能對來賓網域造成下面的影響:

有別於 CPU 和記憶體資源,磁碟和網路服務通常會在來賓網域之間共用。這些服務由一或多個服務網域提供給來賓網域。請謹慎考量如何將這些資源指派和分配給來賓網域。請注意,允許最大效能和資源使用量的所有配置同時也能將副作用的風險降至最低。

評估:共用資源的副作用

無論是以獨佔方式指派給網域或是在網域之間共用,網路連結都可能遭到飽和攻擊或磁碟可能會超載。這類攻擊會影響攻擊期間的服務可用性。攻擊的目標不會受到破壞,也不會遺失任何資料。您可輕鬆地將此威脅的影響降至最低,但請記得這只限於 Oracle VM Server for SPARC 上的網路和磁碟資源。

對策:謹慎地指派硬體資源

請確認您只將必要的硬體資源指派給來賓網域。若不再需要某項未使用的資源 (例如只有安裝時需要的網路連接埠或 DVD 光碟機),請務必將它取消指派。依循此作法,即可儘可能減少攻擊者可能的進入點數目。

對策:謹慎地指派共用資源

共用的硬體資源 (例如實體網路連接埠) 是 DoS 攻擊的可能目標。為了將 DoS 攻擊的影響侷限於單一來賓網域群組,請謹慎地判斷哪些來賓網域應共用哪些硬體資源。

例如,可依照相同的可用性和安全需求來分組共用硬體資源的來賓網域。除了分組外,您還可採取不同的資源控制。

您必須考量如何共用磁碟和網路資源。您可以透過專用的實體存取路徑或專用的虛擬磁碟服務來分隔磁碟存取以減少問題。

摘要:共用資源的副作用

本節中的所有對策都需要您瞭解您的建置和其安全意涵的技術細節。謹慎地規劃、清楚地記錄,並且儘可能維持簡單的架構。確認您瞭解虛擬化硬體的意涵,以便做好安全地建置 Oracle VM Server for SPARC 軟體的準備。

邏輯網域較不會受到共用 CPU 和記憶體的影響,因為它實際上很少共用。即使如此,最好還是採取資源控制,例如來賓網域內的 Solaris 資源管理。使用這些控制可防禦虛擬或非虛擬化環境的不當應用程式行為。