Control de acceso

Para las organizaciones que adoptan una estrategia de entorno alojado en la nube, el control de acceso es uno de los desafíos más críticos para resolver. Los inquilinos deben poder confiar en que la información almacenada en la infraestructura compartida estará protegida y disponible solamente para hosts, servicios, individuos, grupos y roles autorizados. Los hosts, los individuos y los servicios autorizados se deben restringir aún más, según el principio del último privilegio, de modo que tengan solamente los derechos y los privilegios necesarios para una operación determinada.

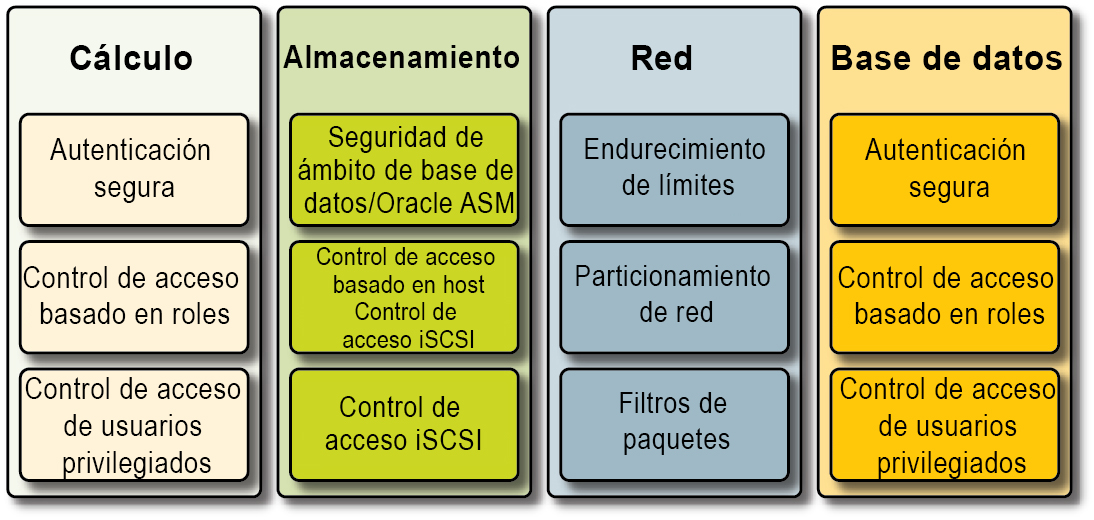

SuperCluster facilita una arquitectura de control de acceso en capas y flexible, que abarca todas las capas de la pila y admite una variedad de roles, incluidos los usuarios finales, los administradores de base de datos y los administradores del sistema. Esto permite a las organizaciones definir políticas que protegen hosts, aplicaciones y bases de datos de manera individual y proteger el cálculo subyacente, el almacenamiento y la infraestructura de red en la que se ejecutan los servicios.

En las capas de virtualización y del sistema operativo, el control de acceso comienza con la reducción del número de servicios expuestos en la red. Esto ayuda a controlar el acceso a las consolas, los dominios y las zonas de Oracle VM Server for SPARC. Mediante la reducción de los puntos de entrada mediante los que se puede acceder a los sistemas, el número de políticas de control también se puede reducir y mantener con mayor facilidad durante la vida del sistema.

Dentro del sistema operativo Oracle Solaris, los controles de acceso se implementan mediante una combinación de permisos de POSIX junto con la utilidad de control de acceso basado en roles de Oracle Solaris (RBAC). Igualmente importante es la capacidad de proteger los hosts, las aplicaciones, las bases de datos y los servicios relacionados que se ejecutan en SuperCluster desde los ataques basados en la red. Para esto, los inquilinos primero deben verificar que solamente se ejecuten los servicios aprobados y se escuchen las conexiones de red entrantes. Una vez que se ha minimizado la superficie de ataque de red, los inquilinos configuran luego los servicios restantes, de modo que escuchen las conexiones entrantes solamente en las redes e interfaces aprobadas. Esta práctica simple ayudará a garantizar que los protocolos de gestión. como el shell seguro, no sean accesibles desde otro lugar que no sea la red de gestión.

Figura 6 Resumen de control de acceso de extremo a extremo

Además, los inquilinos también pueden elegir implementar un firewall basado en host, como el servicio de filtro IP de Oracle Solaris. Los firewalls basados en host son útiles porque proporcionan a los hosts una manera de controlar el acceso a los servicios de red con funciones enriquecidas. En concreto, el filtro IP admite filtrado de paquetes con estado y puede filtrar paquetes por dirección IP, por puerto, por protocolo, por interfaz de red y por dirección de tráfico. Estas capacidades son importantes para plataformas como SuperCluster que operan diversas interfaces de red y admiten una variedad de comunicaciones de red entrantes y salientes.

En SuperCluster, el filtro IP se puede configurar dentro de un dominio Oracle VM Server for SPARC o se puede operar desde una instancia de Oracle Solaris Zone. Esto permite que se aplique la política de control de acceso de red en el mismo contenedor del sistema operativo en el que se ofrecen los servicios de la base de datos. En escenarios de varios inquilinos, la cantidad de actividad de red saliente será probablemente mínima y se podrá categorizar fácilmente de modo que se pueda crear una política que limite las comunicaciones a interfaces y destinos de red específicos. El resto del tráfico se deberá denegar y registrar como parte de una política de “denegación por defecto” para bloquear comunicaciones no autorizadas, entrantes y salientes.

La seguridad de usuario final de Oracle permite a los inquilinos integrar sus aplicaciones y bases de datos con los servicios de gestión de identidad existentes para admiten gestión de roles y usuarios centralizada y e inicio de sesión único (SSO). En especial, la seguridad de usuario final de Oracle ayuda mediante la centralización de (1) aprovisionamiento y desaprovisionamiento de usuarios y administradores de base de datos, (2) gestión de contraseñas y restablecimiento de contraseñas de autoservicio y (3) gestión de autorizaciones mediante roles de base de datos globales. Las organizaciones que requieren métodos de autenticación de varios factores, como Kerberos o PKI, pueden aprovechar Oracle Advanced Security.

La tecnología Oracle Exadata Storage Server admite un juego predefinido de cuentas de usuario, cada una con privilegios diferentes. Los administradores que realizan la administración de Oracle Exadata Storage Server deben usar uno de estos roles predefinidos para acceder al sistema. El dispositivo de almacenamiento ZFS, por otra parte, admite la creación de cuentas administrativas locales y remotas, y ambas son capaces de admitir la asignación individual de roles y privilegios.

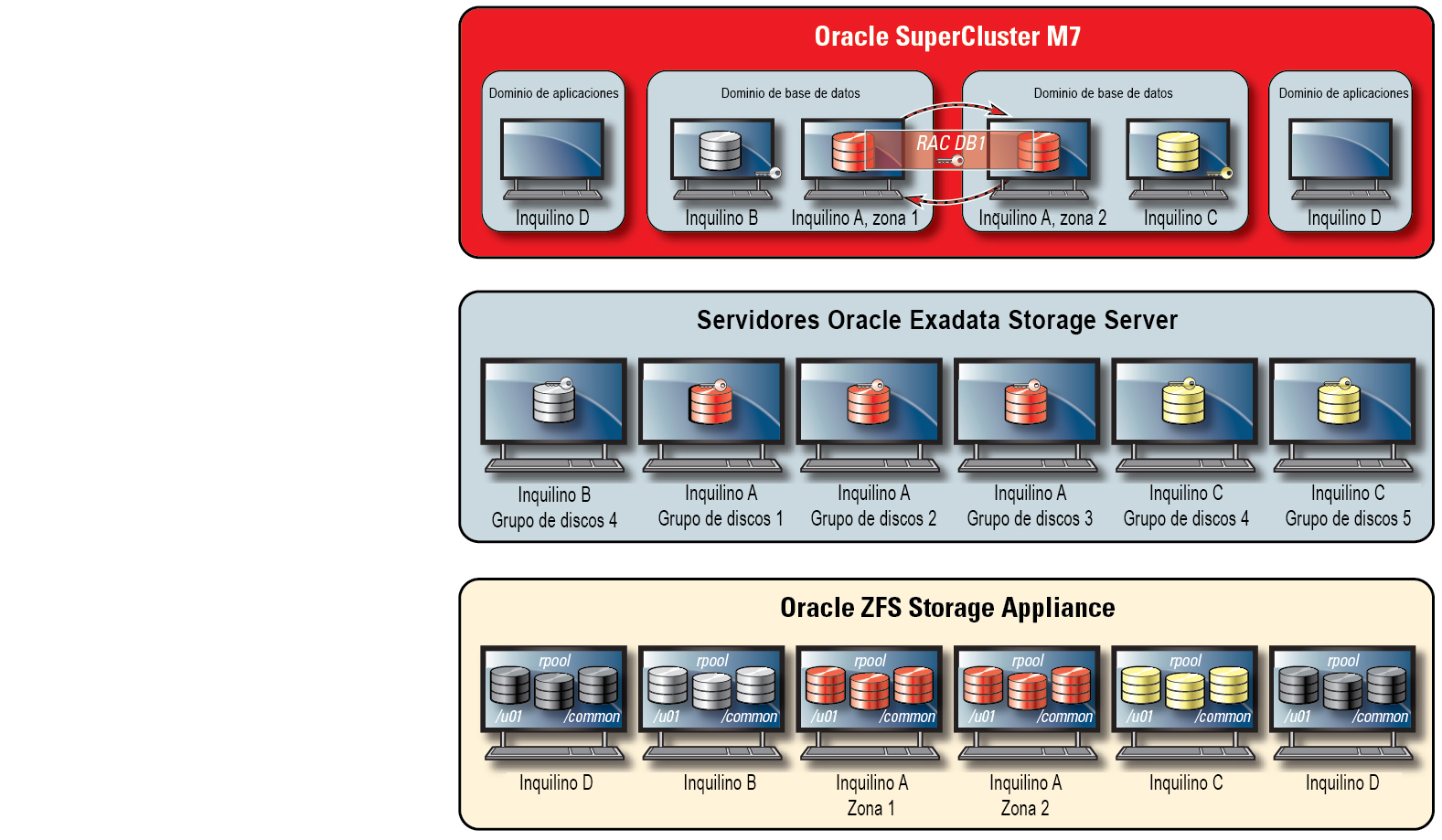

Por defecto, los dominios de base de datos acceden a los servidores de Oracle Exadata Storage Server usados en SuperCluster mediante la utilidad Oracle Automatic Storage Management. Esta instalación permite a los administradores de la nube crear grupos de disco diferentes para cada inquilino, que son capaces de satisfacer sus requisitos de capacidad, rendimiento y disponibilidad. En términos de control de acceso, Oracle Automatic Storage Management admite tres modos de control de acceso: seguridad abierta, seguridad con ámbito de Oracle Automatic Storage Management y seguridad con ámbito de base de datos.

En un escenario de varios inquilinos, se recomienda la seguridad con ámbito de base de datos, ya que ofrece el nivel de control de acceso más específico. En este modo, es posible configurar grupos de discos, de modo que solamente una base de datos puede acceder a ellos. En especial, esto significa que se podrán limitar tanto los administradores como los usuarios para acceso a únicamente esos discos de cuadrícula para los que tienen privilegios de acceso. En los escenarios de consolidación de base de datos en los que es posible que las bases de datos admitan diferentes organizaciones o inquilinos, es importante que cada inquilino pueda acceder y manipular su propio almacenamiento. En particular, cuando se combina con las estrategias de aislamiento de base de datos y carga de trabajo analizadas anteriormente, es posible que los inquilinos compartimenten el acceso a bases de datos individuales.

La seguridad con ámbito de base de datos es una herramienta eficaz para limitar el acceso a los discos de cuadrícula de Oracle ASM. En esta figura, se muestra la seguridad con ámbito de Oracle ASM junto con la seguridad de ZFS. En situaciones en las que hay gran cantidad de instancias de Oracle Database implementadas en la plataforma de SuperCluster, es posible que una estrategia de seguridad de ámbito de Oracle ASM por inquilino tenga mayor sentido, ya que reduce ampliamente el número de claves que se deben crear, asignar y gestionar. Además, dado que la seguridad con ámbito de base de datos requiere grupos de discos separados para cada base de datos, este enfoque también reducirá ampliamente el número de discos de cuadrícula separados que se deben crear en un servidor Exadata Storage Server.

Figura 7 Seguridad con ámbito de Oracle ASM por inquilino

SuperCluster aprovecha la protección de enlace de datos de Oracle Solaris, que busca evitar daños potenciales que pueden ser causados por máquinas virtuales malintencionadas de inquilinos en la red. Esta función integrada de Oracle Solaris ofrece protección contra las siguientes amenazas básicas: falsificación de direcciones IP y MAC, y falsificación de marco L2 (por ejemplo, ataques de unidad de datos de protocolo de puente). La protección de enlace de datos de Oracle Solaris también se debe aplicar de forma individual a todas las zonas no globales de Oracle Solaris implementadas dentro del entorno de varios inquilinos.

Dado que los inquilinos individuales no deben requerir acceso administrativo o de nivel de host para los servidores Exadata Storage Server, se recomienda que el acceso sea restringido. Los servidores Exadata Storage Server se deben configurar para evitar el acceso directo para zonas no globales de inquilinos y dominios de E/S mientras se permite el acceso desde los dominios de base de datos de SuperCluster (que son operados por el proveedor de la nube). Esto garantiza que los servidores Exadata Storage Server se podrán gestionar solamente desde ubicaciones de confianza en la red de gestión.

Una vez que se ha definido e implementado la configuración de seguridad de los inquilinos, los proveedores de servicio pueden considerar el paso adicional de configuración de zonas globales y no globales específicas de inquilinos para ser inmutables como entornos de solo lectura. Las zonas inmutables crean un entorno de funcionamiento resistente y de alta integridad dentro del cual los inquilinos pueden operar sus propios servicios. Las zonas inmutables se desarrollan sobre las capacidades de seguridad inherentes de Oracle Solaris y garantizan que algunos (o todos) los directorios del sistema operativo se podrán cambiar sin intervención del proveedor de servicios de la nube. La aplicación de esta postura de solo lectura ayuda a evitar cambios no autorizados, promover procedimientos de gestión de cambios más eficaces y desalentar la inyección de malware basado en núcleo y usuario.