| Oracle® Fusion Middleware Oracle Access Management管理者ガイド 11g リリース2 (11.1.2.3) for All Platforms E61950-08 |

|

前 |

次 |

| Oracle® Fusion Middleware Oracle Access Management管理者ガイド 11g リリース2 (11.1.2.3) for All Platforms E61950-08 |

|

前 |

次 |

ソーシャル・アイデンティティ・アカウント・リンクによって、ユーザーは、既存または新しいローカル・ユーザー・アカウントに複数のインターネット・アイデンティティをリンクできます。

次の項では、この機能を有効し、使用する方法について説明します。

ユーザーがアイデンティティ・プロバイダを使用してローカル・ユーザーとして正常にログインすると、リンク済アカウント・ページが表示されます。ユーザーは、リンク済アカウント・ページで、このローカル・アカウントにアイデンティティ・プロバイダをリンクできます。

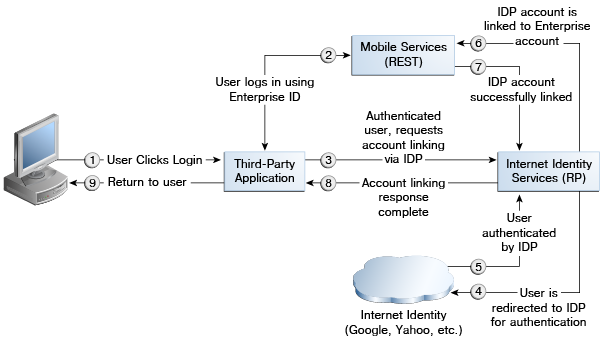

アカウント・リンク・フローのステップは次のとおりです。

ユーザーがMobile and Socialのログイン・ページにアクセスします。

ローカル・ログインまたはアイデンティティ・プロバイダでログインするように要求されます。

ユーザーは、アイデンティティ・プロバイダ(たとえばGoogle)のログインを選択し、パスワード資格証明を入力します。

認証され(および、すでにローカル・アカウントで登録されていることが確認された場合)、ユーザーは、自動的にローカル・ユーザーとしてログインされ、このローカル・アカウントにアイデンティティ・プロバイダをリンクできるオプションを提供するリンク済アカウント・ページが表示されます。

ユーザーはGoogleの隣のリンクをクリックして、ローカル・アカウントをGoogleアイデンティティ・プロバイダ・アカウントにリンクします。ユーザーは、このページから、追加のアイデンティティ・プロバイダのリンクまたはリンク解除を選択できます。図50-1は、そのシナリオを示しています。

図50-1 ソーシャル・アイデンティティ・アカウント・リンク

次のようなシナリオがあります。

ローカル・アカウントを持たないユーザーがアイデンティティ・プロバイダにログインし、アイデンティティ・プロバイダ認証後に登録オプションを選択した場合、エンタープライズIDが作成され、アイデンティティ・プロバイダ・アカウントはこのエンタープライズIDに自動的に関連付けられます。つまり、ユーザーはアイデンティティ・プロバイダ・ログインIDでログインし、Mobile and Socialは、そのアイデンティティ・プロバイダ・ログインIDと同じユーザー名でローカル・アカウントを作成します。それから、ユーザーは、新しく作成されたローカル・アカウントと関連付けられているリンク済アカウント・ページにリダイレクトされます。このページから、ユーザーはアイデンティティ・プロバイダ・アカウントのリンクまたはリンク解除を選択したり、アプリケーションに戻ることができます。

ユーザーがローカル・アカウントのみを使用してログインした場合、アプリケーション内で、ユーザーは、アイデンティティ・プロバイダを表示するリンク済アカウント・ページを選択する必要があります。このページから、ユーザーはアイデンティティ・プロバイダ・アカウントのリンクまたはリンク解除を選択したり、アプリケーションに戻ることができます。アカウントがリンクされると、ソーシャル・アイデンティティは、ユーザーがアイデンティティ・プロバイダの資格証明でログインした場合でも、そのユーザーがローカル・アカウントにリンクされていることを検出します。

ノート:

リンク済アカウント・ページは、リライイング・パーティにより(ソーシャル・アイデンティティ経由で)、またはアカウントをリンクするためのオプションをホストするサード・パーティ・アプリケーションにより提供されます。いずれの場合でも、次の項目を提供する必要があります。

リンクできる様々なアイデンティティ・プロバイダのリストを提供するAPI呼出し(たとえばAccountLinkingHelper.getProviders ())。リンク・ステータスとIDが含まれます。

リンクできる様々なアイデンティティ・プロバイダを表示するRP固有アカウント・リンク・ページ(たとえばlinkedAccounts.jsp)。リンク・ステータスとIDが含まれます。

ソーシャル・アイデンティティ・プロバイダ・アカウントのリンク・プロパティを構成し、アカウント・リンクを有効にできます。

アカウント・リンクを使用するためには、表50-8に示すプロパティを構成する必要があります。「アプリケーション・プロファイル・プロパティ」表で設定します。

表50-8 アカウント・リンク・プロパティ

| プロパティ | 詳細 |

|---|---|

|

アカウント・リンクを有効にするには、この構成プロパティをtrueに設定する必要があります。 |

|

複数値アカウント・リンク情報を格納するLDAP属性と対応するOAMエンティティ属性名を指定します。IDSプロファイル内に定義されているOAMエンティティ属性名を使用します。OAMコンソールでこの名前を参照するには、「構成」→「ユーザー・アイデンティティ・ストア」→「IDSプロファイル」の順に選択します。アイデンティティ・プロファイルを選択して「編集」をクリックし、「アイデンティティ属性」をクリックします。「エンティティ属性」ページに、OAMで定義されたエンティティ属性名と、それに対応するLDAP物理属性の両方が表示されます。最初の列に示されているOAM名を使用します。ノート: この値では大/小文字が区別されます。 |

アカウント・リンクを有効にする際には、次のことが必要になります。

プロキシ設定が正しいかどうか確認します。この設定は、Oracle Access Managementコンソールで「システム構成」→「Mobile and Social」→「Mobile and Social設定」の順に選択して、見つけることができます。

アイデンティティ・プロバイダのアイコンまたはロゴのイメージはWLSTを使用してのみ指定できます。イメージ・パスがhttpで始まる場合、イメージはimgタグを使用して取得されます。そうでない場合、ソーシャル・アイデンティティから提供される内部参照が使用されます。

username属性とアカウント・リンク属性が異なることを確認します。これらが同じ場合、矛盾した動作が発生する原因になります。たとえば、username属性はuidに設定し、リンク属性はmailに設定できます。

アプリケーションに対して共有秘密を設定します。アプリケーション・ポリシーで認証スキームを設定してOICSchemeをポイントし、設定が正しいことを確認します。たとえば、MatchLDAPAttributeは、リライイング・パーティのアプリケーション・プロファイルで設定されているusername属性(通常はuid)と一致している必要があります。