M ファイアウォールセキュリティーオプション

ファイアウォールセキュリティーオプションは、クライアントソフトウェアがファイアウォールをまたがってリクエストを発行している間、ACSLS をそのファイアウォールの背後で動作できるようにします。

ファイアウォールセキュリティーは ACSLS クライアントにも提供され、これらのクライアントをそれぞれ独自のファイアウォールの背後で動作できるようにします。これは、Oracle によって、その独立系ソフトウェアベンダー (ISV) パートナーでも使用可能になります。特定のクライアントごとの最新のステータスを確認するには、使用しているクライアントソフトウェアコンポーネントの ISV に問い合わせてください。

ファイアウォールの背後での ACSLS の実行

このファイアウォールセキュリティーソリューションには、次の利点があります。

-

ACSLS をファイアウォールの背後で動作できるようにします (つまり、ACSLS はファイアウォールのセキュアな側にあり、クライアントは反対側にあります)。

-

ACSLS クライアントを独自のファイアウォールの背後で動作できるようにします (つまり、クライアントはセキュアな側にあり、ACSLS はファイアウォールの反対側にあります)。

注:

ISV は、提供された変更を、自身のクライアント側のソフトウェアコンポーネント内に実装している必要があります。 -

現在の ACSLS クライアント実装との互換性が保持されるため、これらのクライアントを引き続きファイアウォールソリューションで ACSLS とともに実行できます。

-

現在の ACSAPI/クライアントの機能とパフォーマンスが保持されます。これには、ファイアウォール以外の環境で使用可能なすべての機能が含まれます。

完全なソリューションには、上の最初の 2 つの機能の組み合わせが含まれます。これにより、ACSLS と ACSLS クライアントはそれぞれ独自のファイアウォール (つまり、ACSLS とクライアントの間に 2 つのファイアウォール) の背後で動作しながらも、ファイアウォール以外の環境内と同じ通信パフォーマンスを維持できます。

セキュリティー領域への対処

ACSLS は、次のセキュリティーの問題に対処しています。

RPC

ACSLS 内での RPC の使用は、ファイアウォール環境内で動作させようとしている一部のサイトでは問題になります。現在のインストール済みクライアントベースとの互換性を保持すると、RPC を ACSLS から完全に削除する機能が除外されます。

ACSLS のファイアウォールセキュリティー機能は、次に示すような、RPC に固有の問題に対処しています。

-

外部の (信頼できない) 第三者が、無制限の範囲のポート (1024-65535) にわたって、信頼できるホストへの接続を開始できるようにする必要性。

-

既知のポート 111 上で実行されている portmap (または

rpcbind) デーモン経由での、プラットフォーム上の使用可能なサービスのマッピングの公開。

セキュリティー

ファイアウォールソリューションでは、基本的なセキュリティーは、セキュアでない側から信頼できる (セキュアな) 側へのアクセスを制限することから得られます。いずれの場合も、通信を実行してデータ交換を許可するには、一部の制限され、かつ制御されたアクセスを許可する必要があります。目標は、適切に定義され、かつ制限された一連のエントリポイント内のそのデータ交換を許可することにより、それらのアクセスポイントとそれに対応する通信を制御できるようにすることです。この目標は、このソリューションによって満たされます。

注:

IPv4 ベースのエッジファイアウォールを使用している場合は、インターネットホストがいずれかの IPv6-over-IPv4 トンネル化トラフィックを使用して内部ホストに到達することを防止するために、そのファイアウォールを、すべてのアウトバウンド IPv4 プロトコル 41 パケットおよび UDP ポート 3544 パケットを削除するように構成してください。通信コンポーネント

ACSLS とクライアントの通信は、クライアントプラットフォームと ACSLS プラットフォームの間のネットワーク通信の処理を 2 つのネットワークインタフェースコンポーネントに依存しています。ACSLS のクライアントまたはプロキシサーバーとして機能しているソフトウェアは、ACSLS プラットフォームや既存のクライアントとの互換性を維持するために、これらの 2 つのコンポーネントのうちの 1 つを実装します。クライアントプラットフォーム上に存在するコンポーネントは SSI と呼ばれ、ACSLS プラットフォーム上に存在するコンポーネントは CSI と呼ばれます。すべての変更を (ACSLS プラットフォームなどの) 1 つの側で実装することが望ましい一方で、クライアントの互換性を維持し、すべてのファイアウォールセキュリティー機能を提供するには、各側で対応する変更を行なって利点を得ることが必要です。長所として、各側が独立して機能を実装し、自身の側でファイアウォールセキュリティーの利点を実現できる点があります (たとえば、ACSLS の変更によって、ACSLS プラットフォームがセキュリティー保護されたファイアウォールの背後で動作できます)。

ファイアウォールセキュリティーオプションの利点

このセクションでは、ファイアウォールセキュリティーオプションの利点について説明します。

ACSLS サーバー側

サーバー側のコンポーネントのみの変更 (このファイアウォールセキュリティーソリューション内で提供されます) では、次の利点があります。

-

ACSLS 通信の受信接続を、すべての登録済みプログラム番号について 1 つの TCP ポートに制限します (ACSLS CSI の登録済みプログラム番号は 2 つ存在し、その両方が 1 つのポートによって処理されます)。

-

ユーザーがそのポートの識別情報を指定し、自身のファイアウォールを対応する方法で構成できるようにします。

-

ユーザーが UDP ポートへの ACSLS 通信をオフにできるようにします。

-

ユーザーが ACSLS サーバーによるクライアント側のポートマッパー* (

UDP/TCP ポート 111) への通信をすべて無効にできるようにします。このポートマッパーは、クライアント側のコードとの互換性を保持するために、引き続きクライアントプラットフォーム上で実行されている必要があります。ただし、サーバーによって開始されたネットワーク通信には使用されないため、クライアントのファイアウォールをそれに対するアクセスを禁止するように構成できます。 -

ACSLS サーバー側からクライアントへの送信接続は、現在のパフォーマンスを保持するために使用されるサーバー側のポートに対して無制限です。これは、セキュリティーコミュニティーによって広く受け入れられている習慣に従っています。

ACSLS サーバーポートの制限

このファイアウォールソリューションでは、外部の第三者がネットワーク通信を開始するときに使用できる受信ポートの数が制限されます。これらのポートは、ACSLS 受信リクエストのために顧客が指定した 1 つのポートに加え、可能性のある 2 つのポートマッパーポート (TCP および UDP ポート 111) の 1 つまたは 3 つに制限されます。

注:

ACSLS サーバーのポートマッパーへのクライアントアクセスを禁止する (そのため、UDP および TCP ポート 111 へのアクセスを禁止する) には、クライアントソフトウェアコンポーネントを変更する必要があります。下のクライアント側の説明を参照してください。ソリューションのサーバー側 (上記) は、ACSLS 内に完全に実装されています。

クライアント側 (CSC)

CSC に対して行われる変更によって、クライアント側のプラットフォームに上で説明したのと同じ制限が適用されます。これにより、CSC に、独自のセキュアなファイアウォールの背後に存在できるという同じ機能が提供されます。このソリューションには、次の利点があります。

-

CSC への通信 (応答) の受信接続を、登録済みプログラム番号ごとに 1 つの TCP ポートに制限します。ACSLS SSI の登録済みプログラム番号は 1 つ存在します。

-

エンドユーザーは TCP ポートの識別情報を指定し、自身のファイアウォールを同様に構成できます。

-

UDP ポートへのクライアント側の通信をオフにします。

-

クライアントによる ACSLS サーバーのポートマッパー (UDP/TCP ポート 111) への通信をすべて無効にします。このポートマッパーは、ACSLS コードとの互換性を保持するために、引き続き ACSLS プラットフォーム上で実行されたままにする必要があります。ただし、クライアントのネットワーク通信はこのポートマッパー経由で開始されません。そのため、ACSLS サーバーのファイアウォールをそれに対するアクセスを禁止するように構成できます。

-

クライアント側から ACSLS サーバーへの送信接続は、現在のパフォーマンスを保持するために使用されるクライアント側のポートに対して無制限です。

クライアントポートの制限

このソリューションでは、外部の第三者がネットワーク通信を開始するときに使用できる受信ポートの数が制限されます。これらのポートは、クライアント受信応答のために顧客が指定した 1 つのポートと、可能性のある 2 つのポートマッパーポート (TCP および UDP ポート 111) の 1 つまたは 3 つに制限されます。

注:

クライアントのポートマッパーへの ACSLS サーバーのアクセスを禁止する (そのため、UDP および TCP ポート 111 へのアクセスを禁止する) には、ACSLS サーバーソフトウェアコンポーネントを変更する必要があります (上の ACSLS サーバー側の説明を参照してください)。このソリューションの実装は、次の 2 段階から成ります。

-

Oracle StorageTek が、CSC 開発者ツールキット 2.3 (以降) のソースコードに対して必要なコード変更を行なっています。

-

このセキュリティーを自身のクライアントプラットフォームに提供することを希望する ACSLS のクライアントは、これらの変更を自身のクライアント側の SSI コードに統合し、製品を再構築して、自身の Client System Component (CSC) を ACSLS に対して再度認証する必要があります。

メリット

ソリューションのクライアント側の部分とサーバー側の部分が独立しています。そのため、2 つの側のどちらか一方のみがファイアウォールの背後に存在する場合は、もう一方の側に関して、その側でしかソフトウェア変更を実装する必要がありません。さらに、1 つの側だけの変更によって、すでに存在する現在のすべてのクライアントおよびサーバー実装との互換性や、CSI/SSI インタフェースを使用するほかのソフトウェアコンポーネントとの互換性が維持されます。

注:

これには、現在の Oracle StorageTek 製品との互換性が含まれます。このソリューションは、クライアント/サーバー通信の現在のパフォーマンスには影響を与えません。

ファイアウォールセキュリティー機能をオンにして変数を設定する

ACSLS サーバーをファイアウォールの背後で、さらにオプションで ACSLS クライアントをファイアウォールの背後で実行するには、ACSLS サーバーとクライアントシステムの両方で、それらがファイアウォールの背後に存在するときに変数を設定します。これらの変数を使用すると、受信通信を 1 つのポートに制限したり、オプションでポートマッパーを無効にしたりできます。

ACSLS 変数

CSI_TCP_RPCSERVICE- TCP プロトコルを使用した RPC の CSI サポートを有効にします。

-

機能: CSI を TCP RPC サーバーとして動作できるようにします。いずれかのクライアントが TCP 経由で ACSLS と通信する場合は、このオプションを TRUE に設定します。

-

有効なオプション: TRUE または FALSE (デフォルトは TRUE)

-

TRUE によって、クライアントの CSI への TCP アクセスが有効になります。

-

FALSE によって、クライアントの CSI への TCP アクセスが無効になります。

-

-

その他の詳細: このオプションを有効にするには、ACSLS 製品を再起動する必要があります。

CSI_UDP_RPCSERVICE- UDP プロトコルを使用した RPC の CSI サポートを有効にします。

-

機能: このオプションを選択すると、CSI が UDP RPC サーバーとして動作できるようになります。いずれかのクライアントが UDP 経由で ACSLS と通信する場合は、このオプションを TRUE に設定します。

-

有効なオプション: TRUE または FALSE (FALSE を推奨)

-

TRUE によって、クライアントの CSI への UDP アクセスが有効になります。

-

FALSE によって、クライアントの CSI への UDP アクセスが無効になります。

-

-

その他の詳細: このオプションを有効にするには、ACSLS 製品を再起動する必要があります。ファイアウォールセキュリティーの CSI は、TCP 通信でのみサポートされます。ACSLS サーバーとともにファイアウォールの内部でレガシークライアントアプリケーションを使用していないかぎり、

CSI_UDP_RPCSERVICEは FALSE に設定します。

CSI_USE_PORTMAPPER– ポートマッパーを有効にします。

-

機能: このオプションを選択すると、クライアントに応答を送信できない場合、CSI はポートマッパーを調べようとします。クライアント上のポートマッパーへのアクセスを許可しない場合は、このオプションを ALWAYS に設定します。

-

有効なオプション: ALWAYS、NEVER、または IF_DUAL_LAN_NOT_ENABLED

-

ALWAYS は、CSI がクライアントに応答を送信できない場合、ポートマッパーが常に調べられることを示します。

-

NEVER は、CSI がクライアントに応答を送信できない場合、ポートマッパーが決して調べられないことを示します。このオプションは、クライアントがポートマッパーをサポートしていない場合に選択するようにしてください。

-

IF_DUAL_LAN_NOT_ENABLEDは、デュアル LAN のサポートが有効になっていない場合にのみポートマッパーが調べられるように指定します。デュアル LAN のサポートが有効になっている場合は、クライアントがポートマッパーをサポートしていないと見なされます。IF_DUAL_LAN_NOT_ENABLEDは、下位互換性のためのデフォルトです。

-

-

その他の詳細: このオプションを有効にするには、ACSLS 製品を再起動する必要があります。

CSI_FIREWALL_SECURE - CSI をファイアウォールの背後で (ユーザー定義のインバウンドポートで) 使用できるようにします。

-

機能: このオプションは、ACSLS サーバーをセキュリティー保護されたファイアウォールの背後で動作できるようにします。ACSLS によって使用されるインバウンドポートを指定し、アクセスを 1 つのポートに制限します。そのポートを除くすべてのポート上の受信 ACSLS トラフィックを拒否するようにファイアウォールを構成します。これにより、そのポートのみが、ACSLS との通信を開始することを希望する外部のクライアントで使用されるために公開されるようになります。

ポートアクセスを制限するには、次の手順を完了して、指定したポートのためのセキュアなファイアウォールを設定します。

-

このオプションを TRUE に設定します。

-

受信 ACSLS リクエストが許可される、CSI によって使用されるポートを指定します。(

CSI_INET_PORTで指定されます。) -

固定ポート RPC をサポートしていない一部のレガシークライアントアプリケーションの場合は、そのクライアントからのポートマッパー照会リクエストをサポートするために、ファイアウォールで UDP/TCP ポート 111 を開くことが必要になる可能性があります。

-

ファイアウォールセキュリティーの CSI は、TCP 通信でのみサポートされます。

ACSLS サーバーとともにファイアウォールの内部でレガシークライアントアプリケーションを使用していないかぎり、

CSI_UDP_RPCSERVICEは FALSE に設定します。 -

前に指定したポート上で外部クライアントが通信を開始したり、受信したりできるように、ACSLS サーバーが背後に存在するファイアウォールを構成します。開かれたファイアウォールポートを最小限に抑えるために、クライアントアプリケーション上の固定ポートを同じポートで設定することを忘れないでください。

-

ACSLS を再起動します。

-

-

有効なオプション: TRUE または FALSE (デフォルトは TRUE)

-

TRUE – ACSLS サーバーへのアクセスを、クライアントからの受信リクエストのために 1 つのポートだけを使用するように制限します。

-

FALSE – ACSLS サーバーへのクライアントリクエストに使用されるポートを制限しません。

-

-

その他の詳細: このオプションを有効にするには、ACSLS 製品を再起動する必要があります。

CSI_INET_PORT - 受信 ACSLS リクエストを受信するために CSI によって使用されるポート番号。

-

機能: このオプションは、クライアントからの受信 TCP リクエストのために CSI によって使用されるポートを指定します。

-

有効なオプション: 1024 から 65535 までの数値 (50003 を除く)。(デフォルトは 30031)

-

その他の詳細: このオプションを有効にするには、ACSLS 製品を再起動する必要があります。この変数は、ファイアウォールセキュリティーの CSI が

CSI_FIREWALL_SECUREで有効になっており、TRUE に設定されている場合にのみ使用されます。

ACSLS 変数の表示および設定

ACSLS の静的および動的変数を表示したり設定したりするには、ACSLS acsss_config ユーティリティーまたは dv_config ユーティリティーを使用します。

-

dv_config –dACSLS のすべての静的および動的変数とその設定を表示します。

-

dv_config-p<variable_name>-u変数を変更するよう求めるプロンプトを表示し、それが動的変数である場合は ACSLS グローバル共有メモリーを更新します。変数の完全な説明を表示するには、このプロンプトで「?」と入力します。完全な説明が表示されたあと、再度プロンプトが表示されます。

ACSAPI クライアントシステム変数

ACSLS クライアントシステムでファイアウォールセキュリティー動作を有効にするには、そのクライアントシステムが ACSLS CSC ツールキット 2.3 (以降) またはそれ以降のリリースで構築されている必要があります。

ACSLS クライアント上のファイアウォールセキュリティー動作を有効にするための環境変数は 4 つあります。これらの変数を特定の値に設定する必要があります。SSI プロセスを起動するには、これらの各変数を設定し、SSI の環境にエクスポートしておく必要があります。これらは、SSI によって、次に示すように解釈および使用されます。

CSC でスクリプトを使用して SSI を起動している場合は、そのスクリプト内からこれらの変数を設定およびエクスポートすることをお勧めします。さらに、クライアント開発者によって、エンドユーザーが CSC や動作環境に基づいてそれらの変数を適切に構成するための方法が提供されている可能性があります。

CSI_UDP_RPCSERVICE – UDP がネットワーク通信に使用されるかどうかを決定します。

-

機能: SSI ネットワーク通信のための基礎となるネットワークトランスポートレイヤーとしての UDP の使用を有効または無効にします。

-

有効なオプション: TRUE または FALSE

-

その他の詳細: ファイアウォールセキュリティーの CSC の場合は、この環境変数を FALSE に設定する必要があります。ファイアウォールセキュリティーの ACSLS アプリケーションのパケットはすべて、TCP ネットワークトランスポートを使用して送信されます。

CSI_TCP_RPCSERVICE – TCP がネットワーク通信に使用されるかどうかを決定します。

-

機能: SSI ネットワーク通信のための基礎となるネットワークトランスポートレイヤーとしての TCP の使用を有効または無効にします。

-

有効なオプション: TRUE または FALSE

-

その他の詳細: ファイアウォールセキュリティーの CSC の場合は、この環境変数を TRUE に設定する必要があります。ファイアウォールセキュリティーの ACSLS アプリケーションのパケットはすべて、TCP ネットワークトランスポートを使用して送信されます。

CSC ツールキット 2.3 での新しい変数

SSI_INET_PORT – 受信応答のための固定ポート番号。

-

機能: SSI が受信 ACSLS 応答に使用するポートを指定します。

-

有効なオプション: 0 または 1024–65535 (50001 と 50004 を除く)。

-

0 は、ポートの動的な割り当てを可能にする以前の動作を有効なままにすべきであることを示します。

-

1024–65535 は、その数値を SSI が ACSLS 応答を受け入れる TCP ポートとして使用すべきであることを示します。

-

50001 または 50004 は、

mini_elおよび SSI によって使用されるため指定しないでください。

-

-

その他の詳細: この環境変数を 0 以外の値に設定すると、SSI は、受信 ACSLS 応答にこのポートを使用するようになります。つまり、SSI で ACSLS 応答が受信されるようにするには、ファイアウォールがそのポート上の受信リクエストを許可する必要があります。これは、ACSLS が CSC の SSI との接続を開始する唯一のポートです。

注:

この値は、CSC プラットフォームを保護するファイアウォールで構成され、このポート上の接続への受信リクエストを許可している値に一致している必要があります。

CSI_HOSTPORT – ACSLS サーバー上のポートマッパーへの照会を排除します。代わりに、リクエストを ACSLS サーバー上のこのポートに送信します。

-

機能: SSI がその ACSLS リクエストを送信する先の ACSLS サーバー上のポートを指定します。ACSLS CSI が、CSC からのインバウンド ACSLS リクエストを受け入れるためにこのポートを (つまり、この同じ値に設定されたファイアウォールセキュリティーの固定ポートに) 使用している必要があります。

-

有効なオプション: 1024–65535 (50003 を除く) および 0 (この値は、インバウンドパケットのために CSI によって使用されるポート用に ACSLS サーバー上で設定された値に一致している必要があります)

-

0 は、ACSLS サーバー上のポートマッパーに照会する以前の動作を引き続き使用することを示します。

-

1024–65535 は、この値が受信リクエストのために CSI によって使用されることを示します。

-

50003 は、acslm によって使用されるため指定しないでください。

-

-

その他の詳細: この環境変数を設定すると、SSI から ACSLS サーバーのポートマッパーへの照会が排除されます。この変数の値は、SSI がその送信 ACSLS リクエストを送信する先の ACSLS サーバー上のポート番号を指定します。これにより、ファイアウォールで保護された ACSLS サーバーは、そのファイアウォールにあるポートマッパーへのアクセスを禁止できます。ポートマッパー照会では以前、SSI がその ACSLS リクエストを送信する先のポート番号が提供されました。

注:

この値は、受信リクエストの受け入れおよび処理のために CSI によって使用されるポートの値に一致している必要があります。このポートを指定可能な値に確実に固定されたままにするには、ACSLS にファイアウォールセキュリティー機能を適用する必要があります。不一致が存在すると、CSC と ACSLS の間の通信が失われます。

ファイアウォールセキュリティーソリューションのシナリオ

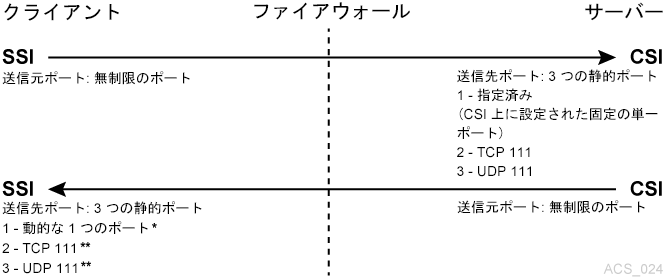

次の図は、ファイアウォールをまたがって使用された場合の ACSLS コンポーネントの動作、ポートの使用法、および関係の考えられるシナリオを示しています。これらは、先に (上で) 示したテキストによって理解されることを目的にしています。次の図の「SSI」は、通信のクライアント側で動作する ACSLS のネットワークインタフェースコンポーネントです。CSI は、ACSLS プラットフォームで動作する ACSLS のネットワークインタフェースコンポーネントです。

注:

これらのシナリオをサポートするには、ACSLS CSC 開発者ツールキット 2.3 (以降) および新しい環境変数が必要です。ACSLS サーバー側のみでのファイアウォールセキュリティー

この例では、ファイアウォールセキュリティーは ACSLS サーバー側 (CSI) のみに実装されています。このシナリオをサポートするために、CSC ツールキット 2.3 (以降) および新しい環境変数は必要ありません。

この例で、動的とは、そのポートが起動時に SSI によって 1024-65535 の範囲から選択されることを示します。このポートはユーザーによって指定されるわけではなく、通常は SSI の新しい実行をはさんで (つまり、SSI 実行中プロセスのあるインスタンスから次のインスタンスにかけて) 同じポートでもなくなります。

SSI 側のポートマッパー 111 ポートが CSI によって照会されることはまれにしかありません。これは、SSI からリクエストパケットで提供された戻りポート番号がその SSI に応答パケットを送り返すために機能しない (つまり、ネットワークインタフェースの障害が発生した) 場合に、CSI によってアクセスされるだけです。この場合は、再試行メカニズムとして、CSI は使用するポート (これは、ポートマッパーの SSI のプログラム番号の下に登録されています) を SSI 側のポートマッパーに照会します。

ファイアウォールの背後に存在する ACSLS をセキュリティー保護するには、次の設定が必要です。

-

ACSLS: 変更を行なったら、ACSLS を再起動する必要があります。

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSE(ただし、UDP を使用して ACSLS と通信するクライアントが存在する場合、これは TRUE である必要があります)

-

CSI_USE_PORTMAPPER= ALWAYS (これはIF_DUAL_LAN_NOT_ENABLEDでもかまいません) -

CSI_FIREWALL_SECURE= TRUE -

CSI_INET_PORT= <1024-65535 (50003 を除く)> デフォルトは 30031

-

-

クライアントの SSI 設定 - クライアントをファイアウォールの背後で動作できるようにする環境変数。

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= TRUE (FALSE でもかまいません) -

SSI_INET_PORT= 0これは ACSLS CSC 開発者ツールキット 2.3 での新しい環境変数であり、このシナリオには必要ありません。

-

CSI_HOSTPORT= 0 または <1024-65535 (50003 を除く)> デフォルトは 30031これは、ACSLS サーバー上でポートマッパーを使用している場合は必要ありません。定義されているときに 0 でない場合は、ACSLS サーバー上の

CSI_INET_PORTに一致している必要があります。これは ACSLS CSC 開発者ツールキット 2.3 (以降) での新しい環境変数であり、このシナリオには必要ありません。

-

クライアントが (ACSLS サーバー上の) CSI_INET_PORT および (クライアント上の) CSI_HOSTPORT で指定されたポートを使用して ACSLS サーバーにリクエストを送信できるようにファイアウォールを構成します。クライアントが ACSLS サーバー上のポートマッパー (ポート 111) にアクセスでき、ACSLS がクライアント上のポートマッパー (111) にアクセスできるようにします。

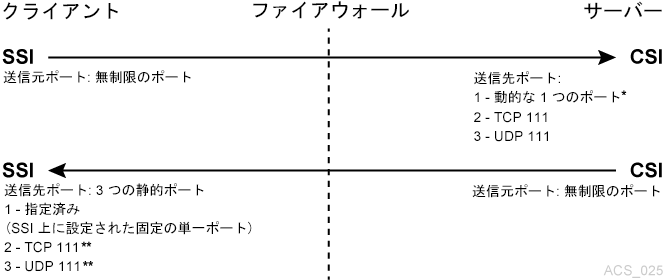

クライアント側のみでのファイアウォールセキュリティー

この例では、ファイアウォールセキュリティーはクライアント側 (SSI) のみに実装されています。このシナリオをサポートするには、CSC ツールキット 2.3 (以降) および新しい環境変数が必要です。

この例で、動的とは、そのポートが起動時に CSI によって 1024-65535 の範囲から選択されることを示します。このポートはユーザーによって指定されるわけではなく、通常は CSI の新しい実行をはさんで (CSI 実行中プロセスのあるインスタンスから次のインスタンスにかけて) 同じポートでもなくなります。

SSI 側のポートマッパー 111 ポートが CSI によって照会されることはまれにしかありません。これは、SSI からリクエストパケットで提供された戻りポート番号がその SSI に応答パケットを送り返すために機能しない (つまり、ネットワークインタフェースの障害が発生した) 場合に、CSI によってアクセスされるだけです。この場合は、再試行メカニズムとして、CSI は使用するポート (これは、ポートマッパーの SSI のプログラム番号の下に登録されています) を SSI 側のポートマッパーに照会します。

ファイアウォールの背後に存在するクライアントシステムをセキュリティー保護するには、次の設定が必要です。

-

ACSLS: 変更を行なったら、ACSLS を再起動する必要があります。

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSEUDP を使用して ACSLS と通信するクライアントが存在する場合、これは TRUE である必要があります。

-

CSI_USE_PORTMAPPER= ALWAYS (これはIF_DUAL_LAN_NOT_ENABLEDでもかまいません) -

CSI_FIREWALL_SECURE= FALSE -

CSI_INET_PORT= 0

-

-

クライアントの SSI 設定 - クライアントをファイアウォールの背後で動作できるようにする環境変数。

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSE (TRUE でもかまいません) -

SSI_INET_PORT= <1024–65535 (50001 と 50004 を除く)>これは ACSLS CSC 開発者ツールキット 2.3 (以降) での新しい環境変数であり、このシナリオには必要ありません。

-

CSI_HOSTPORT= 0 または <1024-65535 (50003 を除く)> デフォルトは 30031ACSLS サーバー上でポートマッパーを使用している場合は必要ありません。定義されているときに 0 でない場合は、ACSLS サーバー上の

CSI_INET_PORTに一致している必要があります。これは ACSLS CSC 開発者ツールキット 2.3 (以降) での新しい環境変数であり、このシナリオには必要ありません。

-

次のことを可能にするようにファイアウォールを構成する必要があります。

-

クライアントが (ACSLS サーバー上の)

CSI_INET_PORTおよび (クライアント上の)CSI_HOSTPORTで指定されたポートを使用して ACSLS サーバーにリクエストを送信できるようにします。 -

クライアントが ACSLS サーバー上のポートマッパー (ポート 111) にアクセスできるようにします。

-

ACSLS サーバーがクライアント上の

SSI_INET_PORTで指定されたポートを使用してクライアントに応答を送信できるようにします。 -

ACSLS サーバーがポート 111 を使用してクライアント上のポートマッパーに照会できるようにします。

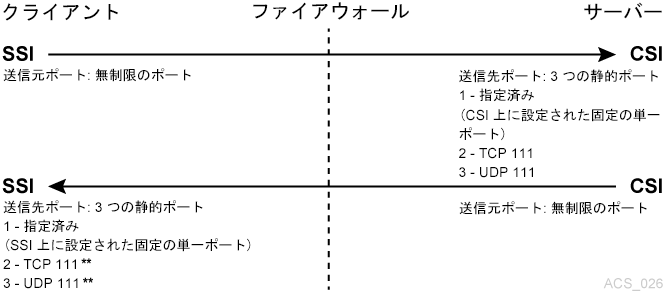

ポートマッパーを使用した ACSLS サーバー側とクライアント側の両方でのファイアウォールセキュリティー

この例では、クライアント (SSI) と ACSLS サーバー (CSI) の両方がファイアウォールセキュリティー API を実装しています。クライアントとサーバーは、ポートの識別を引き続きポートマッパーに依存しています。このシナリオをサポートするには、CSC ツールキット 2.3 (以降) および新しい環境変数が必要です。

SSI 側のポートマッパー 111 ポートが CSI によって照会されることはまれにしかありません。これは、SSI からリクエストパケットで提供された戻りポート番号がその SSI に応答パケットを送り返すために機能しない (つまり、ネットワークインタフェースの障害が発生した) 場合に、CSI によってアクセスされるだけです。この場合は、再試行メカニズムとして、CSI は使用するポート (これは、ポートマッパーの SSI のプログラム番号の下に登録されています) を SSI 側のポートマッパーに照会します。

ACSLS サーバーとクライアントの両方を保護しているファイアウォールの場合は、次の設定が必要です。

-

ACSLS: 変更を行なったら、ACSLS を再起動する必要があります。

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSEただし、UDP を使用して ACSLS と通信するクライアントが存在する場合、これは TRUE である必要があります。

-

CSI_USE_PORTMAPPER= ALWAYS (これはIF_DUAL_LAN_NOT_ENABLEDでもかまいません) -

CSI_FIREWALL_SECURE= TRUE -

CSI_INET_PORT= <1024-65535 (50003 を除く)> デフォルトは 30031

-

-

クライアントの SSI 設定 - クライアントをファイアウォールの背後で動作できるようにする環境変数。

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSE -

SSI_INET_PORT= <1024–65535 (50001 と 50004 を除く)> -

CSI_HOSTPORT= <1024-65535 (50003 を除く)> デフォルトは 30031これは、ACSLS サーバー上の

CSI_INET_PORTに一致している必要があります。

-

次のことを可能にするようにファイアウォールを構成する必要があります。

-

クライアントが (ACSLS サーバー上の)

CSI_INET_PORTおよび (クライアント上の)CSI_HOSTPORTで指定されたポートを使用して ACSLS サーバーにリクエストを送信できるようにします。 -

クライアントが ACSLS サーバー上のポートマッパー (ポート 111) にアクセスできるようにします。

-

ACSLS サーバーがクライアント上の

SSI_INET_PORTで指定されたポートを使用してクライアントに応答を送信できるようにします。 -

ACSLS サーバーがポート 111 を使用してクライアント上のポートマッパーに照会できるようにします。

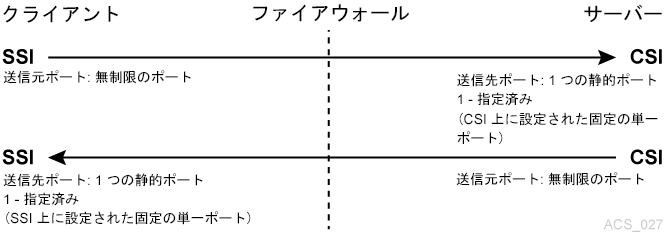

ポートマッパーを使用しない ACSLS サーバー側とクライアント側の両方でのファイアウォールセキュリティー

この例では、クライアント (SSI) と ACSLS サーバー (CSI) の両方がファイアウォールセキュリティー機能を実装しています。クライアントとサーバーでは、「ポートマッパーなし」機能が有効になっています。このシナリオをサポートするには、CSC ツールキット 2.3 (以降) および新しい環境変数が必要です。

もっともセキュアな構成の場合は、次の設定が必要です。

-

ACSLS: 変更を行なったら、ACSLS を再起動する必要があります。

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSE -

CSI_USE_PORTMAPPER= NEVER -

CSI_FIREWALL_SECURE= TRUE -

CSI_INET_PORT= <1024-65535 (50003 を除く)> デフォルトは 30031

-

-

クライアントの SSI 設定 - クライアントをファイアウォールの背後で動作できるようにする環境変数。

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSE -

SSI_INET_PORT= <1024–65535 (50001 と 50004 を除く)> -

CSI_HOSTPORT= <1024-65535 (50003 を除く)> デフォルトは 30031これは、ACSLS サーバー上の

CSI_INET_PORTに一致している必要があります。

-

次のことを可能にするようにファイアウォールを構成する必要があります。

-

クライアントが (ACSLS サーバー上の)

CSI_INET_PORTおよび (クライアント上の)CSI_HOSTPORTで指定されたポートを使用して ACSLS サーバーにリクエストを送信できるようにします。 -

ACSLS サーバーがクライアント上の

SSI_INET_PORTで指定されたポートを使用してクライアントに応答を送信できるようにします。

ACSLS サーバーでファイアウォールセキュリティーをオンにする

ファイアウォールセキュリティーオプションをオンにするには、acsss_config ユーティリティーを使用して、いくつかの変数を設定する必要があります。

-

acsssとしてログインします。 -

ACSLS サーバーを停止します

注:

新しいファイアウォールセキュリティー変数を有効にするには、ACSLS サーバーを停止する必要があります。acsss disable -

構成スクリプトを実行するには、次のコマンドを入力します。

acsss_configACSLS 機能の構成画面が表示されます。

-

「option 1 -

Set CSI tuning variables」を選択します次のものを除き、すべての変数のデフォルト値を受け入れます。

-

次のプロンプトで、その値を

TRUEに設定します。Changes to alter use of the TCP protocol will not take effect until the product is restarted.CSI support for RPC using the TCP protocol is enabled [TRUE].変数:

CSI_TCP_RPCSERVICETCP をオンにすると、ACSLS のクライアントが TCP プロトコルをネットワーク通信に使用できるようになります。ACSLS のファイアウォールセキュリティー機能では TCP のみがサポートされるため、クライアントは、このプロトコルを使用してネットワーク通信を実行してください。

-

次のプロンプトで、その値を

FALSEに設定します。Changes to alter the use of the UDP protocol will not take effect until the product is restarted.CSI support for RPC using the UDP protocol is enabled [TRUE].変数:

CSI_UDP_RPCSERVICE注意:

この UDP プロトコルに依存している ACSLS クライアントが存在しないことを確認してください。ファイアウォールセキュリティーの ACSLS は、TCP でのみ動作します。UDP をオフにすると、このプロトコルを使用してサーバーにアクセスするクライアントは存在しなくなります。これにより、ACSLS プラットフォームへのすべての一般的な UDP アクセスをファイアウォールで禁止し、それによって環境内で特に必要なアクセスのみを許可できます。

クライアントがファイアウォールセキュリティー機能を実装していないかぎり、これらのクライアントのポートマッパーアクセスのための UDP および TCP ポート 111 へのアクセスを許可し、これらのクライアントの ACSLS ポートマッパーへの照会を明確にオフにします。

-

次のプロンプトで、その値を

NEVERに設定します。Changes to alter use of the port mapper will not take effect until the product is restarted.Enable port mapper: (ALWAYS / NEVER /IF_DUAL_LAN_NOT_ENABLED) [IF_DUAL_LAN_NOT_ENABLED].変数:

CSI_USE_PORTMAPPERNEVER は、ACSLS のクライアントが、これらのクライアントプラットフォーム上のポートマッパーへの外部アクセスを禁止できるようにします。

重要: これにより、ACSLS プラットフォーム上のポートマッパーへの外部アクセスをオフにすることはできません。それを行うには、ACSLS のクライアントがクライアントソフトウェアコンポーネント内でファイアウォールセキュリティーの変更を採用している必要があり、かつクライアントソフトウェアコンポーネント内でこの機能がオンになっている必要があります。

この機能によって、ACSLS サーバーがクライアントプラットフォーム上のポートマッパーに照会することはなくなります。これにより、クライアントを保護しているどのファイアウォールでもポートマッパーへのアクセスを禁止できます。

-

次のプロンプトで、その値を

TRUEに設定します。Enable CSI to be used behind a firewall (user-defined inbound port) (TRUE/FALSE) [FALSE]:変数:

CSI_FIREWALL_SECURETRUEを使用すると、ACSLS がインバウンドクライアント通信 (TCP 接続) を受け入れるために使用する 1 つのポートを指定できます。この変数は、この機能を有効にするだけです。特定のポートは、次の変数で指定されます。 -

次のプロンプトで、その値を ACSLS サーバー上の使用可能な固定ポートに設定します。

Port number used by the CSI to receive incoming ACSLS requests.変数:

CSI_INET_PORTこれは、受信ネットワーク接続を受け入れるために ACSLS CSI コンポーネントによって使用されるポートです。1024-65535 の範囲内のポート (ポート 50003 を除く) を指定します。

重要: このポート上の受信接続を許可するようにファイアウォールを構成します。これにより、そのポートのみが、ACSLS との通信を開始することを希望する外部のクライアントで使用されるために公開されるようになります。このポートを除くほかのすべての受信ポートおよび UDP/TCP ポート 111 上の接続を禁止できます (ただし、ポート 111 は、クライアントが ACSLS ポートマッパーへの照会を排除する機能を実装している場合を除きます。その場合は、ファイアウォールでもポート 111 を禁止できます)。このポートの推奨されるデフォルト値は 30031 です。ほとんどのシステムで、このポートがほかのプロセスによって使用される可能性は低くなります (ただし、不可能ではありません)。ポートの競合が発生している場合に実行する手順については、トラブルシューティングを参照してください。

-

-

「

E」を選択してacsss_configを終了します。変更が保存されます。

-

次のコマンドを入力して ACSLS を再起動します。

acsss enable

ACSLS サーバーでファイアウォールセキュリティーをオフにする

ファイアウォールセキュリティー機能をオンにするために上で使用された一部の変数は、その機能をオフにする操作にも関連しています。ファイアウォールセキュリティー動作をオフにするには、下の手順を実行するだけで済みますが、サイトによってはほかの変数も変更する場合があります。

-

acsssとしてログインします。 -

ACSLS サーバーを停止します

注:

新しいファイアウォールセキュリティー変数を有効にするには、ACSLS サーバーを停止します。acsss disable -

構成スクリプトを実行するには、次のコマンドを入力します。

acsss_config -

「option 1 -

Set CSI tuning variables」を選択しますファイアウォールセキュリティー機能を構成したときに設定された次の値を変更します。次の変数を変更します。

-

次のプロンプトで、その値を

ALWAYSに設定します。Changes to alter use of the port mapper will not take effect until the product is restarted.Enable port mapper: (ALWAYS / NEVER /IF_DUAL_LAN_NOT_ENABLED) [IF_DUAL_LAN_NOT_ENABLED].変数:

CSI_USE_PORTMAPPER -

次のプロンプトで、その値を

FALSEに設定します。Enable CSI to be used behind a firewall (user-defined inbound port) (TRUE/FALSE) [FALSE]:変数:

CSI_FIREWALL_SECURE

-

-

「

E」を選択してacsss_configを終了します。変更が保存されます。

-

次のコマンドを入力して ACSLS を再起動します。

acsss enable

ファイアウォールセキュリティーの構成

以降の操作では、ACSLS が背後に存在するネットワークファイアウォールの構成に関連した知識が求められます。ファイアウォールはすべて「サードパーティー」ソフトウェアであり、ネットワーク環境を保護するためのそれらの正しい設定に関連したさまざまな詳細が必要になります。以降の説明は、ファイアウォールセキュリティーポリシーの推奨事項というより、むしろ ACSLS 製品に関してファイアウォールで実行する必要があること、および実行できることのための一連の役立つ手順としてのみ示されています。その他のセキュリティーの詳細については、システム管理者に確認してください。

次に、ACSLS プラットフォーム用にファイアウォールを設定するための詳細の一覧を示します。

-

UDP 受信および送信接続を禁止するための全体的な規則を設定します。

-

TCP 受信接続を禁止するための全体的な規則を設定します (TCP 送信接続は開いたままにしておく必要があります)。

-

ACSLS で使用するように指定したポート上の受信 TCP 接続を許可するための特定の規則を設定します。重要: このポートは、

acsss_configで構成したポートに一致している必要があります。そうでないと、ACSLS サーバーでクライアント通信が受信されなくなります。

すべてのクライアントがファイアウォールセキュリティー機能を実装しており、ACSLS プラットフォームのポートマッパーへの照会を行わない場合、作業は完了です。クライアントが引き続き ACSLS プラットフォーム上のそのポートマッパーを使用する場合は、次を追加する必要があります。

-

既知のポートマッパー TCP および UDP ポート 111 上の受信および送信接続を許可するための特定の規則を設定します。

例:

次は、上のすべての規則を設定するために iptables ベースのファイアウォールに対して設定された規則の例です。

注:

これらは、特定のファイアウォールに対して構成されるその他の規則に追加されます。echo " - FWD: Allow all connections OUT and only existing/related IN" $IPTABLES -A FORWARD -i $EXTIF -o $INTIF -m state --state \ ESTABLISHED,RELATED -j ACCEPT # These rules allow client access to the portmapper $IPTABLES -A FORWARD -p tcp -i $EXTIF --dport 111 -j ACCEPT $IPTABLES -A FORWARD -p udp -i $EXTIF --dport 111 -j ACCEPT # These rules allow client access to the ACSLS CSI for network communication # Note: This assumes that the CSI firewall-secure port was specified as 30031 $IPTABLES -A FORWARD -p tcp -i $EXTIF --dport 30031 -j ACCEPT # Catch all rule, all other forwarding is denied and logged. $IPTABLES -A FORWARD -j drop-and-log-it

ファイアウォールセキュリティー通信のトラブルシューティング

ACSLS プラットフォームやクライアントを含む (現在では仲介ファイアウォールも含まれます) ネットワーク通信インタフェースのトラブルシューティングには、複数の手順が必要になることがあります。ACSLS とそのクライアントの間のパスにファイアウォールを導入することにより、ネットワーク通信の障害の原因がさらに増える可能性があります。また、ほかのコンポーネント内の設定に対応する方法で構成する必要のあるコンポーネントも増えているため、これらの設定が一致しない場合はネットワーク通信に影響を与えます。ACSLS、そのクライアント、ファイアウォールに対するすべての構成作業を完了したかどうか、およびネットワーク通信が機能していないかどうかをチェックして試行すべき事項の一覧を次に示します。

-

ACSLS プラットフォームのチェック:

-

ACSLS が起動して動作していますか。そうでない場合は、

acsss_event.logをチェックして、考えられる原因または考えられる原因の手がかりを見つけてください。 -

CSI が ACSLS によって正常に起動されましたか。そうでない場合は、

acsss_event.log内に原因の手がかりとなる通知メッセージが存在していることがあります。何らかのconfiguration parametersの不適切な値またはport conflictが考えられる原因である可能性があります。 -

acsss_event.log内に CSI の障害の原因となるport conflictが報告されていますか。その場合は、「netstat」または同様のシステムユーティリティーを使用してシステム上で使用されているポートを調べ、使用可能なポートを使用するように ACSLS を構成してください。ファイアウォールを一致するように再構成することを忘れないでください。 -

CSI が予期したポートで登録されていますか。コマンド「

rpcinfo -p」を使用して portmap テーブルを参照します。CSI は、プログラム番号 300031 の下に登録されています。そのプログラム番号の下に登録されているポートが予期したポートであることを確認してください (デフォルトポートは 30031 であり、プログラム番号より 0 が 1 つ少なくなっています)。

-

-

ACSLS と CSI が起動して動作し、かつ正しく登録されている場合は、次の手順として、ファイアウォールをまたがる ACSLS プラットフォームへのアクセスをチェックします。

-

基本的な RPC 経由で ACSLS に到達できますか。「

rpcinfo -t <hostname> <program-number> <version-number>」コマンドを使用して、CSI に単純な RPC リクエストを送信します。(rpcinfoコマンドとその使用に関する詳細情報を取得するには、システム上で「man rpcinfo」を使用します。)これを、ACSLS を含むファイアウォールの内部にあるマシン (たとえば、その ACSLS プラットフォーム自体) から、およびファイアウォールの外部から実行します。内部からは機能するが、外部から機能しない場合は、ファイアウォールが ACSLS リクエストを遮断しています。ファイアウォールと ACSLS ポートの構成を二重にチェックします。ファイアウォール経由でポートマッパーにアクセスできることを確認します (ポートマッパーへのアクセスが禁止されている場合、このテストをファイアウォールの外部から使用することはできません)。 -

ACSLS とファイアウォールに対して構成されている各ポートが一致していますか。これらのパラメータを二重にチェックします。これは、ネットワーク通信での障害の原因である可能性があります。構成されている値は別にして、上で説明した「

rpcinfo -p」コマンドを実行して、CSI が実際に予期したポート番号で登録されていることを確認します。そうでない場合は、acsss_event.logを参照して原因に関する情報を見つけてください。 -

ACSLS がリクエストを受信しているが、応答を送り返せない状態ですか。

acsss_event.logをチェックして、CSI が多数の削除されたネットワークパケットまたはネットワーククライアントとの通信の障害を報告していることを見つけた場合は、クライアントリクエストは受信されているが、応答が送信されていません。この場合も、それらがファイアウォールによってブロックされていることを示しています。

-

-

問題がまだ解決されない場合。

上に示した方法は、調べるべきいくつかのレベルの事項に対処しています。これらによって特定の答えが得られない場合は、次に、通信がどこで切断されているかを見つけるために何らかのより低レベルのチェックを行います。最善の方法として、ネットワークパケットスニファー機能 (Solaris の下での「snoop」など) の使用があります。

snoopコマンドとその使用に関する詳細情報を取得するには、Solaris ベースのシステム上で「man snoop」を使用します。ネットワークに接続されたほかのシステムでも、同様のパケットトレース機能が使用できます。

-

これを使用するには、パケットがどこに向かっていて、どこで失われているかを示す場所からパケットスニフィングを実行する必要があります。これは、ファイアウォールの内部と外部の両方からである可能性があります。

-

さらに、パケットデータを調べると、何らかの情報が得られます。どちらかの側がポートマッパーの使用を許可している場合は、いくつかの PORTMAP パケットが表示される可能性があります。

-

また、ACSLS とそのクライアントの間を通過している RPC パケットも表示されることがあります。

-

最後に、トランスポートレベルの TCP 接続を調べると、接続の各側で使用されている特定のポートがわかります。これは、多くの場合、通信がどこで停止されているかを見つけるための重要な情報です。

-

これらの操作の実行に関するさらに詳細な説明は、このマニュアルの範囲を超えています。ただし、システム管理者は、この領域における何らかの支援を提供できます。

よくある質問

-

ACSLS のファイアウォールセキュリティーソリューションが必要な理由は何ですか。

ファイアウォールセキュリティーソリューションを使用すると、ACSLS をファイアウォールの背後で効率的に実行でき、さらにセキュリティーが大幅に強化されるようにそのファイアウォール上のポートを制限できます。

-

どのリリースの ACSLS がファイアウォールセキュリティー機能をサポートしていますか。

ACSLS 7.0.0 以降のみがこの機能をサポートしています。

-

このファイアウォールセキュリティー機能を使用する場合、開いたままにしておく必要のあるポートの最大数はいくつですか。

受信ネットワーク接続を許可することが必要になる可能性のあるポートの最大数は、ACSLS ネットワークインタフェースに 1 つと、ポートマッパー (UDP および TCP 111) に 2 つの合計 3 つです。送信ポートは、受け入れられている業界のセキュリティー習慣に従って無制限です。

-

開いたままにしておくことができるポートの最小数はいくつですか。

最小数は 1 です。これは、クライアント (ISV ソフトウェア) が自身のクライアントにもファイアウォールセキュリティー機能を実装しており、ACSLS プラットフォーム上に存在するポートマッパーへの照会を行わない場合に可能です。その場合、受信接続に対して開く必要のある唯一のポートは、ACSLS ネットワークインタフェースによって使用されるユーザー指定の 1 つの TCP ポートです。

-

この機能ではなぜ、ある範囲のポートを使用しないのですか。

ある範囲のポートを使用することにアーキテクチャー上のメリットはなく、セキュリティー上のデメリットがいくつかあります。ファイアウォールセキュリティー以外の ACSLS では、いずれかの特定のプラットフォーム上で使用可能な動的ポートの範囲全体で構成されるある範囲のポートを使用します。これは、サイトのセキュリティーに対する潜在的な危険として正しく認識されています。これを ACSLS のパフォーマンスに悪影響を与えることなくできるだけ制限することが、その危険を解消するための目標です。ACSLS ネットワークインタフェースでは常に 1 つの受信ポートのみを使用するため、そのポートが ACSLS プラットフォームで ACSLS 専用になっているかぎり、1 つのポートを超えて範囲を拡張する理由はありません。

-

選択したポートが、システムでのそのポートの別の使用方法と競合する場合はどうしたらよいですか。

これは、そのポートがユーザー指定可能になっている理由の 1 つです。使用可能な特定のポートは、顧客サイトによって異なります。ユーザーが 0-1023 の既知の予約ポートのいずれかを使用することは許可されません。30031 のデフォルトポートは登録済みポートの範囲内にあります。これにより、動的ポートを使用している別のアプリケーションがそれを使用する可能性は低くなります (ただし、不可能ではありません)。これは登録済みポートの範囲内にありますが、それを使用するように登録されているアプリケーションは存在しないため、それが妥当なデフォルトの選択になっています。

-

この機能を使用すると ACSLS サーバーをファイアウォールで保護できますか。

はい。この機能が設定されていると、ACSLS サーバーをファイアウォールの信頼できる側に配置でき、クライアントは反対 (信頼できない) 側または同じ側からそのサーバーにアクセスします。

-

この機能を使用すると ACSLS クライアント (ISV コンポーネント) をファイアウォールで保護できますか。

可能性はありますが、単独ではできません。このシナリオを実現するには、使用しているクライアントソフトウェアコンポーネント (ACSLS のクライアント) が、StorageTek ACSLS Client System Component 開発者ツールキットで入手可能なファイアウォールセキュリティー機能を採用している必要があります。そのステータスに関する最新の更新については、使用しているクライアントソフトウェアのプロバイダに問い合わせてください。

-

クライアントをファイアウォールで保護できるようにする場合はどうしたらよいですか。

使用しているクライアントソフトウェアのプロバイダに問い合わせてください。それらのプロバイダは、その CSC (クライアントソフトウェアコンポーネント) でファイアウォールセキュリティーの変更を採用しているかどうかを伝えることができます。

-

ポートマッパーについてはどうでしょうか。ポートマッパーへのアクセスを完全に禁止することはできますか。

クライアントがファイアウォールセキュリティーの変更を採用している場合は、ACSLS プラットフォームのポートマッパーへのクライアントの照会を停止できる可能性があります。その場合は、ACSLS プラットフォームを保護するファイアウォールでポートマッパーへのアクセスを禁止できます。ほかのいずれの場合も、クライアントは ACSLS ネットワークインタフェースとの接続を確立するために ACSLS サーバー側のポートマッパーに依存するため、クライアントがそのポートマッパーを使用できるようにしておく必要があります。

-

ACSLS サーバーのファイアウォールが ACSLS プラットフォームのポートマッパーへのアクセスを停止するために、クライアントがいくつかの変更を実装する必要があるのはなぜですか。

ACSLS プラットフォームのこれらの照会を行なっているのはクライアントであるためです。クライアントが引き続きこれらの照会を行う場合は、その照会を成功させるために、ACSLS プラットフォームは引き続きポートマッパーのサービスを提供する必要があります。

-

ポートマッパーが悪いのではないかと思います。それをなぜ完全に削除しなかったのですか。

ポートマッパーは、レガシークライアントに重要なサービスを提供しています。これを完全に削除すると、これらのクライアントが依存しているインタフェースが無効になります。つまり、新しいポートマッパー以外のインタフェースの再コーディング、再テスト、および再認証なしでは、どのレガシークライアントも機能しません。このファイアウォールセキュリティーソリューションでは、ACSLS からクライアントへと、クライアントから ACSLS への両方のポートマッパーへの照会を削除する機能を提供しましたが、クライアントソフトウェアをこれに強制的に準拠させることはできません。そのため、サイトのクライアントがファイアウォールセキュリティー機能を採用し、ポートマッパーサービスを使用しなくなるまでは、ポートマッパーを少なくともオプションサービスとして使用可能なままにしておく必要があります。

-

クライアントの一部がファイアウォールセキュリティー機能を採用し、一部はまだ採用していません。これを利用するにはどうしたらよいですか。

これらの機能を採用しているクライアントを、それぞれ独自のファイアウォールの背後で保護できます。さらに、ポートマッパーの既知のポートへのアクセスをファイアウォールで制限したあと、それを必要としているクライアントからのポートマッパーへのアクセスのみを許可するように構成できます。これらの詳細および機能は、そのサイトで使用されている特定のファイアウォールによって異なります。

-

RPC が悪いのではないかと思います。それをなぜ完全に削除しなかったのですか。

ACSLS ネットワークインタフェースは、ACSLS の最初のリリースから RPC に基づいていました。これは効率的で、安定した、さらに信頼できるメカニズムであり、ネットワーク通信のレイヤーでさまざまなメリットを提供することが実証されています。ただし、そのポートの一般的な動的割り当てやポートマッパーの使用のために、RPC を使用するプラットフォームのセキュリティー保護がより困難になる場合もあります。このファイアウォールセキュリティーソリューションでは、これらの領域の両方に対処しています。これにより、顧客はファイアウォールを制限された方法で効率的に構成しながら、ファイアウォールを設定する目的であるセキュリティーの利点を得ることができます。

さらに、RPC を ACSLS ネットワークインタフェースから完全に削除すると、現在のすべての (レガシー) ACSLS クライアントが無効になるため、その CSC (クライアントソフトウェアコンポーネント) の再コーディング、再テスト、および再認証なしでは、どの ACSLS クライアントも ACSLS と通信できなくなります。

-

ファイアウォールセキュリティー機能は、ACSLS クライアントと ACSLS サーバーの間のネットワーク通信のパフォーマンスやタイミングにどのような影響を与えますか。

新しいファイアウォールセキュリティー機能によるパフォーマンスへの影響はありません。ファイアウォールの使用状況がパフォーマンスに影響を与える可能性はありますが、これは特定の顧客ごとのファイアウォール実装の運用特性に基づきます。パフォーマンスへの影響を無視できるファイアウォールの場合、ACSLS とそのクライアントは引き続き、ファイアウォールセキュリティー機能のインストール前と同様に動作します。また、ファイアウォールによる遅延を適切に処理できるように、ACSLS ネットワークインタフェースの許容範囲を構成することもできます。

-

ファイアウォールセキュリティー機能は、ACSLS 操作の残りの部分にどのような影響を与えますか。

ファイアウォールセキュリティーソリューションのインストールによる ACSLS 操作のほかの部分への効果や影響はありません。

-

ファイアウォールセキュリティー機能は、クライアントが (ACSAPI 経由で) 使用する ACSLS 機能にどのような影響を与えますか。

ACSAPI 経由で提供されている (また、ACSLS クライアントが現在 ACSLS とインタフェースするために使用している) すべての機能が、ファイアウォールセキュリティー機能の下で、この機能がインストールされていない場合と同様に動作します。特に、このファイアウォールセキュリティー機能はアクセス制御だけでなく、ACSLS 製品に追加されたすべての新機能もサポートしています。ACSAPI のすべての機能が、この機能によって引き続きサポートされます。

-

ファイアウォールセキュリティー機能は、ACSLS HA (高可用性) ソリューションと連携して動作しますか。

ファイアウォールセキュリティー機能が HA 操作に悪影響を与えることはありません。ただし、HA ソリューションはファイアウォールをまたがって (つまり、各 HA サーバーがファイアウォールの反対側にある状態で) 動作するように設計されていません。HA ソリューションにはポートマッパーへのリモートアクセスが必要であるため、各サーバーをファイアウォールの反対側で実行しようとする試みが行われたとしても、ファイアウォールはそのアクセスを禁止できません。ファイアウォールをまたがった実行には、HA 設定に悪影響を与える可能性のあるその他の詳細が存在します。これを実行しないようにすることを強くお勧めします。

HA サーバーがファイアウォールの同じセキュリティー保護された側に設定されている場合は、一連の HA サーバーをファイアウォールセキュリティー機能とともに設定できます。そのとき、ファイアウォールの反対側にあるクライアントはこれらのサーバーとファイアウォールをまたがって同じパフォーマンスで対話したり、ファイアウォールセキュリティー以外の HA ソリューションに対する場合と同様に動作したりできます。

-

このファイアウォールセキュリティー機能は、ほかの StorageTek ソフトウェア製品と連携して動作しますか。

ほかの StorageTek 製品およびパートナー製品 (つまり、ACSLS と通信するクライアントソフトウェアコンポーネント) との相互運用性は完全に保持されています。これらの製品は変更なしで引き続き動作し、ACSLS サーバーがセキュリティー保護されたファイアウォールの背後で動作している状態で、または (現在と同様に) これらの製品と同じ環境内で ACSLS サーバーと通信します。

-

ほかの StorageTek ソフトウェア製品には同じファイアウォールセキュリティー機能がありますか。

ほかの StorageTek 製品は、単純にファイアウォールセキュリティーの ACSLS と同じ環境で使用されるという理由から、ファイアウォールセキュリティーの利点を備えていません。各製品はファイアウォールでセキュリティー保護された ACSLS と連携して動作できますが (前の質問を参照してください)、これらの各製品をそれぞれ独自のファイアウォールの背後に配置することは、その特定の製品自体で対処する必要のある課題です。一部の StorageTek 製品にはすでに、これらの製品が動作するプラットフォームを保護するために使用されるファイアウォールで何らかの制限を許可する組み込みのポリシーが含まれています。さらに、ACSLS に対するクライアントとして機能する製品はすべて、ACSLS に対して行われ、ACSLS CSC 開発者ツールキット 2.3 (以降) の一部として提供されているファイアウォールセキュリティーの変更を採用するオプションを備えています。