2 UNIXコネクタを使用したアプリケーションの作成

コネクタを使用したアプリケーションのオンボードとそのための前提条件について学習します。

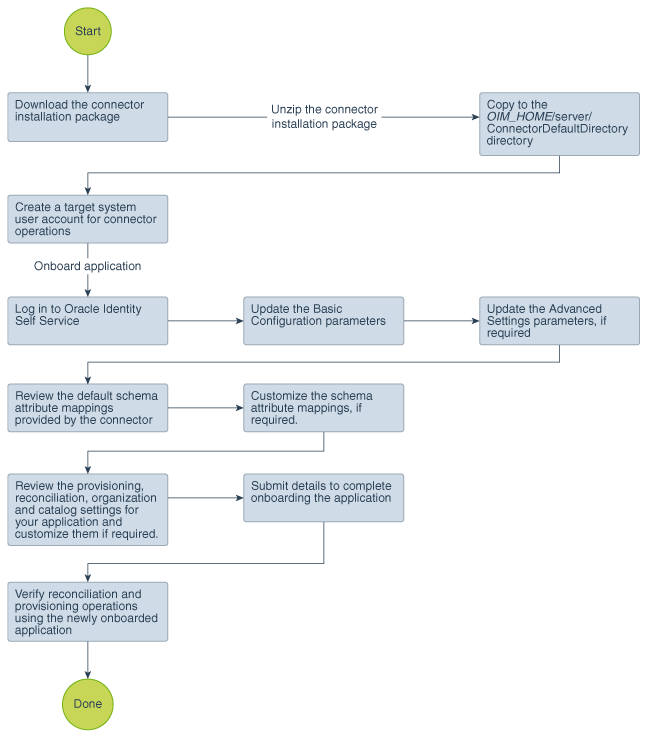

2.1 コネクタを使用したアプリケーション作成のプロセス・フロー

Oracle Identity Governanceリリース12.2.1.3.0以降では、Identity Self Serviceのアプリケーション・オンボード機能を使用してコネクタのデプロイメントが処理されます。

図2-1は、コネクタのインストール・パッケージを使用してOracle Identity Governanceでアプリケーションを作成するステップの概要を示すフローチャートです。

2.2 コネクタを使用したアプリケーション作成の前提条件

アプリケーションの作成前に完了する必要があるタスクについて学習します。

2.2.1 コネクタのインストール・パッケージのダウンロード

コネクタのインストール・パッケージは、Oracle Technology Network (OTN)のWebサイトから取得できます。

2.2.2 ターゲット・システムの構成

ターゲット・システムと要件に応じて、これらの手順を実行して、環境の構成、OpenSSHのインストール、コネクタ操作を実行するために必要な最小限の権限を持つターゲット・システムのユーザー・アカウントの作成、RBACユーザー・アカウントの作成および公開キーとSSH公開キー認証の構成を行います。

2.2.2.2 HP-UXの構成

HP-UX環境では、次のステップを実行します。

-

HP-UXの信頼できるモードに切り替える場合は、次のようにします。

ノート:

ターゲット・システムを信頼できるシステムに変換している場合、信頼できるシステムへの変換後に、ターゲットにshadowファイルが存在しないことを確認してください。存在する場合は、

pwunconvコマンドを使用するとshadowファイルを削除できます。-

rootとしてログインし、次のコマンドを実行します。

/usr/bin/sam

/usr/sbin/sam

-

「Auditing and Security」、「System Security Policies」の順に選択します。信頼できるモードに切り替えるかどうか確認するメッセージが表示されます。

-

「はい」をクリックします。次のメッセージが表示されます。

System changed successfully to trusted system

-

-

ターゲット・サーバーで/etc/passwdおよび/etc/shadowディレクトリが使用可能であることを確認します。

-

ターゲット・システムにディレクトリを作成し、そこにコネクタは/etc/passwd and /etc/shadowファイルのミラー・ファイルを作成できます。

このディレクトリは、Mirror Files Locationパラメータで指定されます。ターゲット・アプリケーションのデフォルト値は

/etc/connector_mirror_filesで、認可アプリケーションのデフォルト値は/etc/connector_mirror_files_trustedです。ディレクトリ・パスがデフォルト値とは異なる場合、パラメータ値を更新する必要があります。ログイン・ユーザー(sudoまたはrootユーザー)はこのディレクトリに読取りおよび書込み権限が必要です。

2.2.2.3 OpenSSHのインストール

次の手順を実行して、ターゲット・システムにOpenSSHをインストールします。

2.2.2.3.2 Solaris 10以降のバージョンへのOpenSSHのインストール

デフォルトで、Solaris 10以降のバージョンにはOpenSSHがインストールされています。インストールされていない場合には、オペレーティング・システムのインストールCDからOpenSSHサーバーをインストールします。SSHを有効化するには、/etc/ssh/ssh_configファイルに次の変更を行います。

2.2.2.3.4 LinuxへのOpenSSHのインストール

デフォルトで、Red Hat LinuxにはOpenSSHがインストールされています。インストールされていない場合には、オペレーティング・システムのインストールCDからOpenSSHサーバーをインストールします。

2.2.2.4 コネクタ操作用のターゲット・システムSUDOユーザー・アカウントの作成

Oracle Identity Governanceでは、リコンシリエーションおよびプロビジョニングの操作を実行するためにターゲット・システム・アカウントを使用します。サポートされているすべてのターゲット・システムにおいて、このアカウントはrootユーザーまたはsudoユーザーのいずれかである必要があります。

関連項目:

コネクタ操作の実行に必要な権限の詳細は、「プロビジョニングとリコンシリエーションの実行に必要な権限」を参照してください

コネクタ操作の実行に必要な最低限の権限を持つターゲット・システム・ユーザー・アカウントを作成するには、次の手順を実行します。

-

SUDOがターゲット・システムにインストールされていない場合、インストール・メディアからインストールします。

-

visudoコマンドを使用し、要件に応じて/etc/sudoersファイルを編集およびカスタマイズします。ノート:

visudoコマンドを使用してsudoersファイルを編集できない場合は、次を実行します。-

次のコマンドを入力します。

chmod 777 /etc/sudoers

-

sudoersファイルに必要な変更を行います。 -

次のコマンドを入力します。

chmod 440 /etc/sudoers

たとえば、Linuxサーバーに

mqmという名前のグループがあり、グループのすべてのメンバーを許可されるすべての権限を持つSUDOユーザーにする場合、sudoersファイルには次の行が含まれている必要があります。mqm ALL= (ALL) ALL

これはサンプル構成の例です。グループのその他のメンバーや個々のユーザーを特定の権限を持つSUDOユーザーにする場合には、サンプル値

mqmに対して行ったのと同じようにこのファイルを編集します。このため、SUDOユーザーにはこれらのコマンドの実行に必要な権限が必要です。

ノート:

任意のSUDOユーザーまたはグループに対して

NOPASSWD: ALLオプションはサポートされません。これを構成するには、Sudo Passwd Expect Expressionパラメータを更新する必要があります。「拡張設定パラメータ」を参照してください。 -

-

SUDOユーザーが一度検証されたら10分間有効となるように、同じ

sudoersファイルを編集します。リコンシリエーション操作が10分を超え、「許可されませんでした」などのエラーが表示される場合は、タイムアウト値を大きくすることが必要になることがあります。コネクタでは、各操作の最初に、その操作が最大10分間有効となるよう、sudo -vオプションを使用してユーザーが検証されます。操作の実行後、sudo -kが実行され、無効化されます。# Defaults specificationヘッダーの下に次の行を追加します。Defaults timestamp_timeout=10

これは、このコネクタが正常に機能するための前提条件です。

-

次のようにしてSUDOユーザーを作成します。

-

次のコマンドを入力します。

useradd -g group_name -d /home/directory_name -m user_name

コマンドの説明は次のとおりです。

group_nameは、/etc/sudoersファイルにエントリのあるSUDOユーザー・グループです。directory_nameは、ユーザーのデフォルトのディレクトリを作成するディレクトリの名前です。 -

/home/directory_nameディレクトリに作成される.bash_profileファイルに、次の行を追加して

PATH環境変数を設定します。PATH=/usr/sbin:$PATH export PATH

-

-

SUDOユーザーのホーム・ディレクトリに作成されるSUDOユーザーの.bashrc、.cshrcまたは.kshrcファイルに、次の行を追加して、プロンプトの終了文字を$ (ドル記号)から# (ポンド記号)に変更します。

PS1="[\\u@\\h:\\w]#"

shadowファイル内の暗号化されたパスワードには$ (ドル記号)が含まれ、これはデフォルトのプロンプトの終了文字と一致します。shadowファイルへの変更が正しくリコンサイルされるように、プロンプトの終了文字を変更する必要があります。

-

sudoユーザーでログインします。

-

ターゲット・システムで

sudo -kコマンドを実行し、検証内容をクリアします。 -

ターゲット・システムで

sudo -vコマンドを実行し、パスワード・プロンプトが表示されることを確認します。このステップでsudoユーザーがパスワードの入力を求められない場合は、コネクタが機能していない可能性があります。

2.2.2.5 Solarisでのコネクタ操作用のRBACユーザー・アカウントの作成

Solarisでは、sudoユーザーを作成するか、またはロールベースのアクセス制御(RBAC)機能を適用して、アカウントを作成し、コネクタ操作に必要な最小限の権限をそのアカウントに割り当てることができます。

ノート:

RBACロールに必要な式パラメータを使用して、RBACユーザーを使用するかどうかを指定します。「拡張設定パラメータ」を参照してください。

RBACユーザー・アカウントを作成するには、次のようにします。

-

次のコマンドを実行して、ユーザーのロールを作成します。

roleadd -d /export/home/ROLE_NAME -m ROLE_NAME

このコマンドの

ROLE_NAMEは、ロールに割り当てる名前(たとえば、OIMRoleなど)に置き換えます。 -

次のコマンドを実行して、パスワードをロールに割り当てます。

passwd ROLE_NAMEプロンプトで、ロールのパスワードを入力します。

関連項目:

プロビジョニングおよびリコンシリエーションに使用されるコマンドの実行に必要な権限の詳細は、「プロビジョニングとリコンシリエーションの実行に必要な権限」を参照してください

-

次のようにして、ユーザーのプロファイルを作成します。

-

テキスト・エディタで/etc/security/prof_attrファイルを開き、ファイルに次の行を挿入します。

PROFILE_NAME:::Oracle Identity Manager Profile:この行の

PROFILE_NAMEは、プロファイルに割り当てる名前(たとえば、OIMProfなど)に置き換えます。 -

保存してファイルを閉じます。

-

-

/etc/security/exec_attrファイルに実行属性エントリを追加します。各エントリは、実行するタスクと、タスクの実行時にロールが想定するuidを定義しています。

テキスト・エディタで/etc/security/exec_attrファイルを開き、次の行を挿入します。

ノート:

このファイルには7つのフィールドがあります。区切り文字としてコロン(:)が使用されます。

Solaris 10では、値

suserをsolarisに置き換えることができます。一部のエントリには、

euidが含まれています。これらのeuidのインスタンスは、uidに置き換えることができます。PROFILE_NAME:suser:cmd:::/usr/sbin/usermod:uid=0 PROFILE_NAME:suser:cmd:::/usr/sbin/useradd:uid=0 PROFILE_NAME:suser:cmd:::/usr/sbin/userdel:uid=0 PROFILE_NAME:suser:cmd:::/usr/bin/passwd:uid=0 PROFILE_NAME:suser:cmd:::/usr/bin/cat:euid=0 PROFILE_NAME:suser:cmd:::/usr/bin/diff:euid=0 PROFILE_NAME:suser:cmd:::/usr/bin/sort:euid=0 PROFILE_NAME:suser:cmd:::/usr/bin/rm:uid=0 PROFILE_NAME:suser:cmd:::/usr/bin/grep:euid=0 PROFILE_NAME:suser:cmd:::/usr/bin/egrep:euid=0 PROFILE_NAME:suser:cmd:::/bin/echo:euid=0 PROFILE_NAME:suser:cmd:::/bin/sed:euid=0

他のコマンドを使用するように事前構成済Solarisスクリプトをカスタマイズした場合、他のコマンドに対する同様のエントリを追加できます。

-

次のコマンドを実行して、プロファイルをロールに関連付けます。

rolemod -P PROFILE_NAME ROLE_NAME

-

次のコマンドを実行して、ユーザーを作成します。

useradd -d /export/home/USER_NAME -m USER_NAME

-

次のコマンドを実行して、パスワードをユーザーに割り当てます。

passwd USER_NAME -

次のコマンドを実行して、ユーザーにロールを付与します。

usermod -R ROLE_NAME USER_NAME

-

変更した内容を確認するには、テキスト・エディタで/etc/user_attrファイルを開き、ファイル内に次のエントリが存在していることを確認します。

ROLE_NAME::::type=role;profiles=PROFILE_NAME USER_NAME::::type=normal;roles=ROLE_NAME

2.2.2.6 公開キー認証の構成

公開キー認証を構成するには、次のようにします。

ノート:

-

公開キー認証を使用する場合、Solarisターゲット・システムのRBACユーザーは使用できません。

-

この項には、rootユーザー用に公開キー認証を構成する手順が含まれています。SUDOユーザー用に構成することもできます。

2.3 コネクタを使用したアプリケーションの作成

ターゲット・アプリケーションまたは認可アプリケーションを作成して、コネクタ・パッケージからOracle Identity Governanceにアプリケーションをオンボードできます。これを行うには、Identity Self Serviceにログインして、「管理」タブで「アプリケーション」ボックスを選択する必要があります。

ノート:

この手順の各ステップの詳細は、『Oracle Fusion Middleware Oracle Identity Governanceでのセルフ・サービス・タスクの実行』のアプリケーションの作成に関する項を参照してください。

- Identity Self Serviceでアプリケーションを作成します。高度なステップは次のとおりです。

- 新しく作成されたアプリケーションで、リコンシリエーション操作およびプロビジョニング操作を確認します。

関連項目:

-

このコネクタに事前定義された基本構成パラメータと拡張設定パラメータ、デフォルトのユーザー・アカウントの属性マッピング、デフォルトの相関ルールおよびリコンシリエーション・ジョブの詳細は、「UNIXコネクタの構成」を参照してください

-

デフォルトのフォームを作成しないことを選択した場合の新しいフォームの作成とそのアプリケーションへの関連付けの詳細は、「Oracle Identity Governanceの構成」を参照してください