11 外部認証への切替え

本番環境に最大限のセキュリティを確保し、高度なアイデンティティ管理ソリューションとシームレスなシングル・サインオンの操作性を提供するために、Oracle Access ManagementとOracle WebCenter Sitesの統合をお薦めします。または、必要に応じて、WebCenter Sitesを外部LDAP認証プロバイダ・ディレクトリと統合することもできます。

次のトピックでは、いずれかの外部アイデンティティ管理ソリューションに対する認証のためにWebCenter Sitesを構成する方法を説明します。

- LDAPディレクトリに対する認証への切替え

このトピックでは、WebCenter Sitesを外部LDAP認証プロバイダ・ディレクトリに対する認証に切り替える方法について説明します。Oracle Access Managementとの統合を実行できない場合、これは本番環境のための推奨のソリューションです。 - Oracle Access Managerに対する認証への切替え

Oracle Access Managerに対する認証を行うようにWebCenter Sitesを構成できます。このソリューションは本番環境にお薦めします。 - 外部資格証明コレクタを使用した認証OAMへの切り替え

このトピックでは、2つのWebGateと2つのOHSを構成するステップについて説明します。このトピックのステップと同様のステップを使用して、サイト・キャプチャ、Satellite Serverおよび訪問者サービスをOAMに構成できます。

親トピック: WebCenter Sitesコンポーネントの構成

LDAPディレクトリに対する認証への切替え

このトピックでは、WebCenter Sitesを外部LDAP認証プロバイダ・ディレクトリに対する認証に切り替える方法について説明します。Oracle Access Managementとの統合を実行できない場合、これは本番環境のための推奨のソリューションです。

親トピック: 外部認証への切替え

Oracle Access Managerに対する認証への切替え

Oracle Access Managerに対する認証を行うようにWebCenter Sitesを構成できます。このソリューションは本番環境にお薦めします。

oamconsoleを使用したOAMサーバーの構成とSites内の一部の構成の変更が必要です。

- SiteCaptureとOAMの統合

このトピックでは、SiteCaptureのOAMとの統合ステップを示します。 - OAMとOracle WebCenter Sites: Satellite Serverの統合

このトピックでは、OAMとOracle WebCenter Sites: Satellite Serverの統合のステップについて説明します。 - OAMと訪問者サービスの統合

このトピックでは、OAMと訪問者サービスの統合のステップについて説明します。

親トピック: 外部認証への切替え

SiteCaptureとOAMの統合

この項では、SiteCaptureのOAMとの統合ステップを示します。

OAMとOracle WebCenter Sites: Satellite Serverの統合

この項では、OAMのOracle WebCenter Sites: Satellite Serverとの統合ステップを示します。

ノート:

次のコード例では、OAM OHSのRSS構成およびmod_wl_ohs.confファイルを指定します。<IfModule weblogic_module>

<Location /ss>

SetHandler weblogic-handler

WebLogicHost SATELLITESERVER_HOST

WebLogicPort SATELLITESERVER_HOST

</Location>

</IfModule>OAMと訪問者サービスの統合

この項では、OAMのVisitor Servicesとの統合ステップを示します。

ノート:

次のコード例では、OAM OHSの訪問者構成およびmod_wl_ohs.confファイルを指定します。<IfModule weblogic_module>

<Location /oamlogin>

SetHandler weblogic-handler

WebLogicHost SITES_HOST

WebLogicPort SITES_PORT

</Location>

</IfModule>

<IfModule weblogic_module>

<Location /visitors-webapp>

SetHandler weblogic-handler

WebLogicHost VISITORSERVICES_HOST

WebLogicPort VISITORSERVICES_HOST

</Location>

</IfModule>外部資格証明コレクタを使用した認証OAMへの切替え

このトピックでは、2つのWebGateと2つのOHSを構成するステップについて示します。このトピックのステップと同様のステップを使用して、サイト・キャプチャ、Satellite Serverおよび訪問者サービスをOAMに構成できます。

- 前提条件

この章では、外部資格証明コレクタの構成に必要な前提条件を示します。 - DCC WebGateの構成

このトピックでは、DCC Webgateの構成方法について説明します。 - リソースWebGateの構成

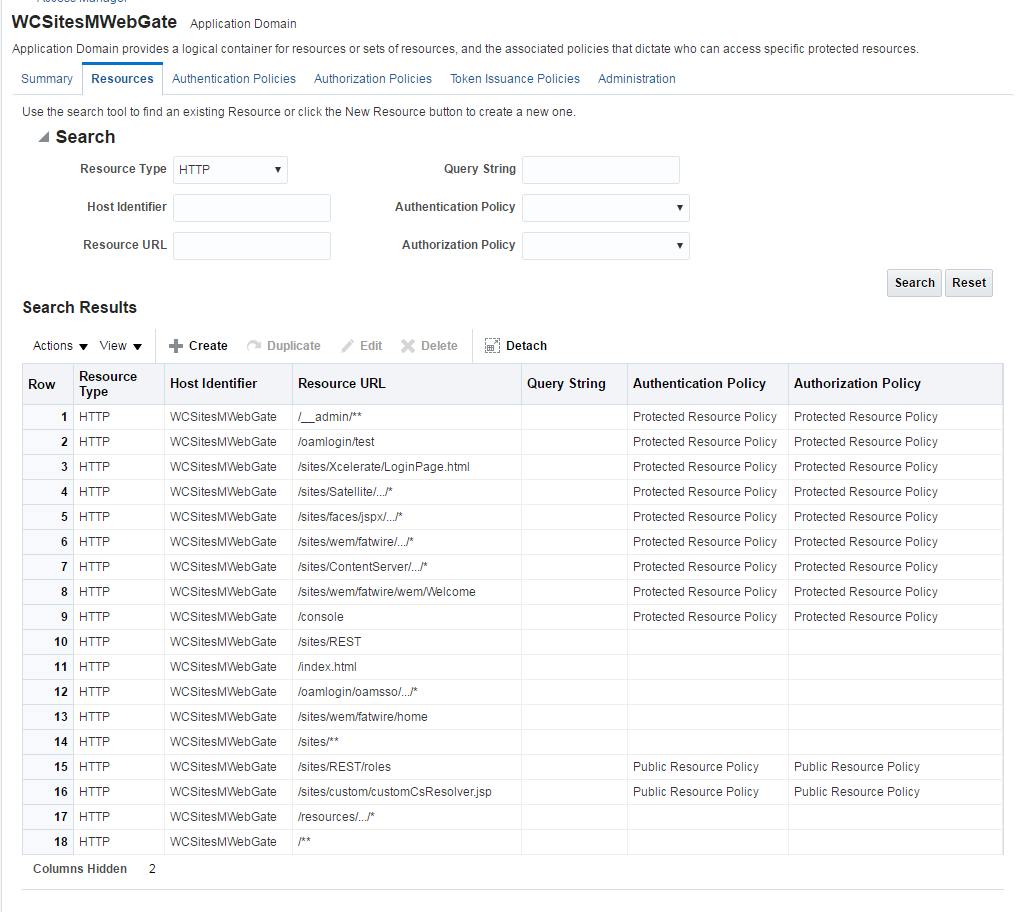

このトピックでは、リソースWebGateの構成のステップについて説明します。 - Sites OAM統合

このトピックでは、Sites OAMとDCCの統合を構成するステップについて説明します

親トピック: 外部認証への切替え

DCC WebGateの構成

このトピックでは、DCC Webgateの構成方法について説明します。

親トピック: 外部資格証明コレクタを使用した認証OAMへの切替え

リソースWebGateの構成

このトピックでは、リソースWebGateの構成のステップについて説明します。

親トピック: 外部資格証明コレクタを使用した認証OAMへの切替え

Sites OAM統合

このトピックでは、Sites OAMとDCCの統合を構成するステップについて説明します

親トピック: 外部資格証明コレクタを使用した認証OAMへの切替え