15 OAMエージェントの登録および管理

Oracle Access Managementコンソールまたはリモート登録コマンド行ユーティリティを使用して、Webゲート(およびプログラム的に同じものであるアクセス・クライアント)を登録および管理できます。登録時には、Access Managerで保護する特定のアプリケーションを指定できます。

次の各トピックでは、OAMエージェントの登録および管理方法について説明します。

15.1 エージェントを登録および管理する前に

Oracle Access Managementコンソールのホスト(AdminServer)および管理対象OAMサーバーが実行中であることを確認します。

15.2 コンソールでのOAMエージェント登録パラメータ

特に明記しないかぎり、ここに示す情報は、Webゲート(プログラムのアクセス・クライアントを含む)に適用されます。

次の各トピックでは、OAMエージェント登録パラメータについて説明します。

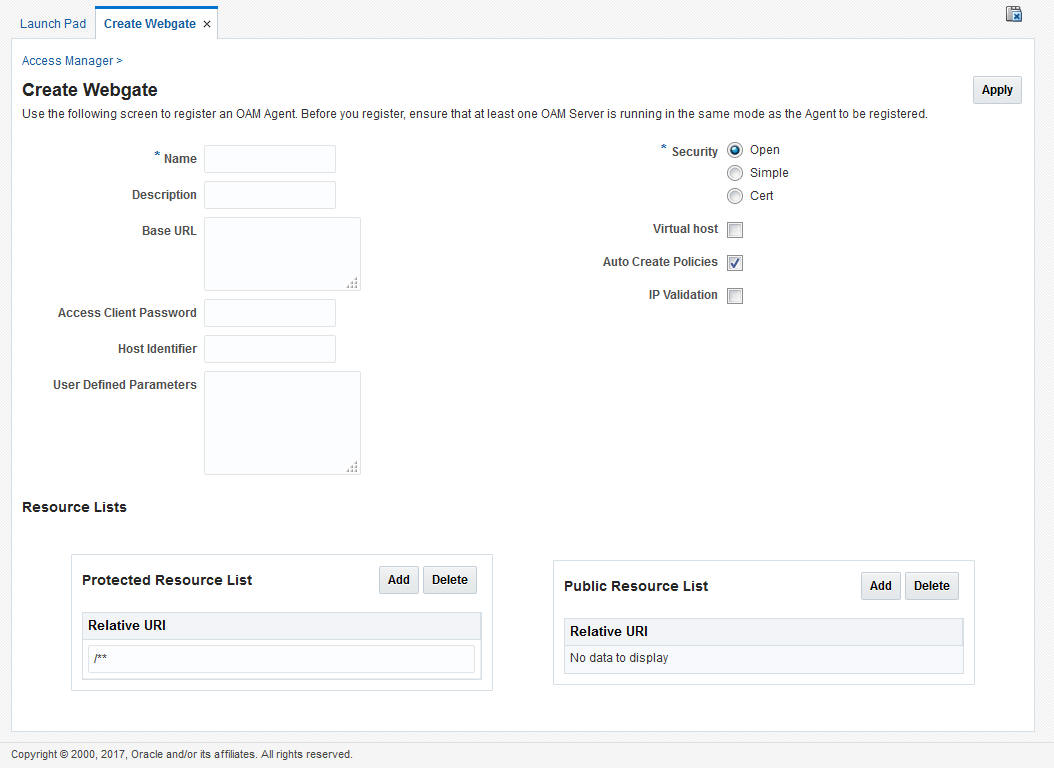

15.2.1 OAM Webゲートの作成ページとパラメータ

OAM ... Webゲートの作成ページでは、登録を合理化するために最小限の情報が要求されます。

アスタリスク(*)は必須の詳細です。

表15-1は、OAM Webゲート(またはアクセス・クライアント)の作成ページについて示しています。

表15-1 OAMエージェントの作成ページの要素

| OAM Webゲートの要素 | 説明 |

|---|---|

|

名前 |

このエージェント登録を一意に識別できる名前。ほとんどの場合、WebGateに使用されるWebサーバーをホストするコンピュータ名です。 各エージェント登録を一意に識別する名前がお薦めされます。ただし、

|

|

説明 |

このエージェント登録のわかりやすい説明。 |

|

ベースURL オプション。 |

WebゲートのWebサーバーがインストールされるコンピュータのホストおよびポート。たとえば、http://example_host:portまたはhttps://example_host:portになります。ポート番号はオプションです。 ノート: 特定のベースURLは、一度のみ登録できます。このベースURLからWebゲートがインストールされているWebサーバー・ドメイン(ホスト識別子要素で指定)へのマッピングは、1対1です。ただし、1つのドメインが複数のベースURLを持つことができます。 |

|

アクセス・クライアント・パスワード オプション。 |

このWebゲートのオプションかつ一意のパスワードで、この登録プロセス中に割り当てられます。 登録されたWebゲートがOAMサーバーに接続するときは、認可されていないWebゲートがOAMサーバーに接続してポリシー情報を取得しないように、認証にこのパスワードが使用されます。 |

|

セキュリティ |

エージェントとOAMサーバー間の通信トランスポート・セキュリティのレベル(これはOAMサーバーに指定したレベルと一致する必要があります)。

ノート: 簡易モードと証明書モード、秘密キーの暗号化の詳細は、「通信の保護」を参照してください。 |

|

ホスト識別子 |

この識別子は、Webサーバー・ホストを表します。ここにはエージェントの「名前」フィールドの値が自動的に入力されます。 ノート: 次に示すように、同じアプリケーション・ドメインとポリシーを使用して、1つのホスト識別子の下に、複数のOAM Webゲート(またはアクセス・クライアント)を登録できます。

関連項目: 「仮想Webホスティングについて」 |

|

ユーザー定義パラメータ |

特定のWebゲートの動作を有効にするために入力できるパラメータ。 関連項目: 「ユーザー定義のWebゲート・パラメータ」。 |

|

仮想ホスト |

複数のWebサイトとドメイン名を含むWebサーバー上にWebゲートをインストールした場合は、「仮想ホスト」の横にあるボックスを選択します。WebGateは、サーバー上のすべてのWebサイトを保護できる場所にインストールする必要があります。 関連項目: 「仮想Webホスティングについて」 |

|

ポリシーの自動作成 |

エージェントの登録中、自動的に作成された認証および認可ポリシーを使用できます。デフォルトで、このオプションが選択(有効化)されます。 デフォルト: 有効 登録およびポリシーの共有: 別々のWebサーバーにインストールされた複数のWebゲート(またはアクセス・クライアント)は、同じリソースを保護するために1つの登録およびポリシーを共有できます。この設定は、高可用性フェイルオーバー環境で役立ちます。これを行うには:

2つ目のエージェントの登録後、どちらのWebゲートも同じホスト識別子とポリシーを使用します。 |

|

IPの検証 |

「IPの検証」の横にあるボックスを選択し、クライアントのIPアドレスが、シングル・サインオンで生成されるObSSOCookieに格納されているIPアドレスと同じであるかどうかを確認します。「IPの検証例外」ボックスに、検証から除外するIPアドレスを標準的なアドレス表記(たとえば、10.20.30.123)で入力します。 これを有効にした場合は、ObSSOCookieに格納されているIPアドレスがクライアントのIPアドレスに一致する必要があります。一致しない場合はCookieが拒否され、ユーザーは再認証が必要になります。 デフォルト: 無効 関連項目: 「Webゲート用IPアドレスの検証」。 |

|

エージェント・キー・パスワード |

このパスフレーズは、証明書モードの通信でのみ要求され、簡易モードと証明書モードでWebゲートとOAMサーバーとの間のSSL通信に使用する秘密キーを暗号化する際に使用されます。 ノート: 「エージェント・キー・パスワード」は、この表で既出の「アクセス・クライアント・パスワード」とは関係ありません。 証明書モード:: このモードの場合、エージェント・キーはグローバルではないため、クライアントとサーバーで同じである必要はありません。管理者は、エージェント登録時のpassword.xmlファイルの生成を有効にし、password.xmlファイルがエージェント側にコピーされるように、エージェント・キー・パスワードを入力する必要があります。証明書を生成するには、

詳細は、「通信の保護」を参照してください。 |

|

リソース・リスト |

|

|

保護されているリソース(URI)リスト |

保護されているアプリケーションのURI: / デフォルト: /** デフォルトは、複数のディレクトリにまたがるゼロまたは複数の中間レベル内にある任意の文字シーケンスに一致します。 リソースの追加: 各URIは、保護されているリソース・リストの表の新しい行で指定する必要があります。「+」ボタンをクリックして、保護されているリソース・リストにリソースを追加します。たとえば、

関連項目: 「リソースURL、接頭辞およびパターン」。 |

|

パブリック・リソース(URI)リスト |

それぞれのパブリック・アプリケーションは、パブリック・リソース・リストの表の新しい行で指定する必要があります。 リソースの追加: 各URIは、パブリック・リソース・リストの表の新しい行で指定する必要があります。「+」ボタンをクリックして、パブリック・リソース・リストにリソースを追加します。たとえば、

関連項目: 「リソースURL、接頭辞およびパターン」。 |

|

関連項目: |

Webゲート登録を合理化するために、作成操作時に一部の要素は非表示になり、デフォルト値が適用されます。

ノート:

Oracle Access Managementコンソールを使用して変更した内容は、アプリケーション・サーバーの再起動なしで反映されます。変更内容は、再構成タイムアウト期間後に、自動的に反映されます。

15.2.2 ユーザー定義のWebゲート・パラメータ

サポートされる一部のパラメータは、管理者が、Webゲートの登録ページで値を直接入力するか、OAMエージェントのリモート登録リクエスト・テンプレートに値を入力することで定義できます。

表15-2に、サポートされるユーザー定義パラメータを示します。各パラメータに指定できる値は1つのみです。

表15-2 ユーザー定義のWebゲート・パラメータ

| ユーザー定義のWebゲート・パラメータ | 説明 |

|---|---|

|

ChallengeRedirectMethod |

埋込み資格証明コレクタ(ECC)と外部資格証明コレクタ(DCC)の両方に対して、このユーザー定義認証POSTデータ保持パラメータを構成します。 値: GET|POST|DYNAMIC ノート: まず、このパラメータを含む認証スキーム、次に、このユーザー定義パラメータを提供するWebゲートが参照されます。そうでない場合、デフォルト動作はDynamicです。 関連項目: 表22-22 |

|

ChallengeRedirectMaxMessageBytes |

obrareq.cgiおよびobrar.cgiとして受信するメッセージ・データのサイズを制限するためにこのユーザー定義Webゲート・パラメータを構成します。メッセージ・データは、問合せ文字列長(存在する場合)で構成されます。また、POSTデータが存在する場合は、POSTデータ長で構成されます。メッセージ長がこの制限を超える場合、メッセージは処理されることなく、ブラウザには既存メッセージが表示されます。イベントは通常どおり記録されます。 デフォルト: 8192バイト ノート: obrareq.cgiは、WebゲートからOAMサーバーにリダイレクトされる問合せ文字列の形式での認証リクエストです。 obrar.cgiは、OAMサーバーからWebゲートにリダイレクトされる認証レスポンス文字列です。 関連項目: 「認証POSTデータ・ハンドリングの構成」 |

|

MaxPostDataBytes |

埋込み資格証明コレクタ(ECC)と外部資格証明コレクタ(DCC)の両方に対する認証POSTデータ保持パラメータ。 このパラメータは、ユーザーの資格証明として送信され、OAMサーバーに転送されるPOSTデータの最大バイト数を制限する正の整数値を必要とします。 デフォルト: 8192バイト MaxPostDataBytesをリソースWebゲートに割り当てることにより、保持するPOSTデータを転送する前にアプリケーションから受信するPOSTデータのサイズを制限するプリファレンスを指定します。 |

|

MaxPreservedPostDataBytes |

認証POSTデータの保持に対してこのユーザー定義Webゲート・パラメータ(またはユーザー定義認証スキームのチャレンジ・パラメータ)を構成します。 デフォルト: 8192バイト ノート: まず、このパラメータを含む認証スキーム、次に、このユーザー定義パラメータを提供するWebゲートが参照されます。そうでない場合、デフォルト動作は8192バイトです。 このパラメータは、Webゲートが保持できるPOSTデータの最大長を定義します。インバウンド・ロー・ユーザーPOSTデータ(または処理後に暗号化されるPOSTデータ)がこの制限を超えた場合、POSTデータは削除され、既存の認証フローが続行されます。イベントは通常どおり記録されます。 関連項目: 「認証POSTデータ・ハンドリングの構成」 |

|

PostDataRestoration |

埋込み資格証明コレクタ(ECC)と外部資格証明コレクタ(DCC)の両方に対する認証POSTデータ保持パラメータ。このパラメータは、 デフォルト:

関連項目: 「認証POSTデータ・ハンドリングの構成」 |

|

serverRequestCacheType ECCのみ |

埋込み資格証明コレクタ(ECC)に対する認証POSTデータ保持パラメータ。 oam-config.xml内のこのOAMサーバー・パラメータは、リクエスト・コンテキストを記憶するために使用されるメカニズムを示します。可能な値は、FORM、COOKIEまたはCACHEです。 デフォルト: COOKIE POSTデータを保持するにはFORMが必要です。 関連項目: 表22-22の |

|

UrlInUTF8Format=true |

Oracle HTTP Server 2を使用する環境では、このパラメータをtrueに設定してラテン1および他の文字セットを表示する必要があります。 |

|

ProxySSLHeaderVar=IS_SSL |

Webゲートがリバース・プロキシの背後にあり、クライアントとリバース・プロキシの間でSSLが構成されており、リバース・プロキシとWebサーバーの間で非SSLが構成されている場合に使用します。これにより、URLがHTTPではなくHTTPSとして格納されます。プロキシを使用すると、クライアント接続にSSLと非SSLのどちらを使用するかを示すカスタム・ヘッダー変数を設定して、URLがHTTPS形式で格納されます。 ProxySSLHeaderVarパラメータの値はプロキシが設定する必要のあるヘッダー変数の名前を定義します。ヘッダー変数の値は"ssl"または"nonssl"である必要があります。 ヘッダー変数が設定されていない場合、SSL状態は現在のWebサーバーのSSL状態によって決まります。 デフォルト: IS_SSL |

|

client_request_retry_attempts=1 |

WebGateとOAMサーバーのタイムアウトしきい値は、接続不可能とみなして新しい接続のリクエストを試みるまでのWebGateがOAMサーバーを待機する時間(秒単位)を指定します。 OAMサーバーがリクエストを処理する時間がタイムアウトしきい値を超える場合、Webゲートはそのリクエストを破棄し、新規接続でリクエストを再試行します。 デフォルト: 1 ノート: 接続プールから返された新しい接続は、接続プールの設定に応じて、同じOAMサーバーへのものとなることがあります。また、別のOAMサーバーでも、リクエストの処理に必要な時間が、タイムアウトしきい値に指定された時間よりも長くなる可能性があります。場合によっては、OAMサーバーが停止するまで、Webゲートによる再試行が続行する可能性があります。client_request_retry_attemptsパラメータを使用すると、応答しないサーバーに対するWebGateの再試行の回数を制限できます。 |

|

InactiveReconfigPeriod=10 |

Webゲート更新スレッドは、Webゲートがアクティブなとき1分間隔で共有シークレットをOAMサーバーから読み取ります。OAMサーバーは、共有シークレットを独自のキャッシュ(OAMサーバー・キャッシュ)に入れて戻します。 デフォルト: 10(分) |

|

logoutRedirectUrl= |

デフォルト = http://OAMServer_host:14200/oam/server/logout |

|

maxAuthorizationResultCacheElems |

認可結果キャッシュの最大要素—認可結果キャッシュに保持される要素数。このキャッシュは、関連するセッションの認可結果に関する情報を保持します。たとえば: maxAuthorizationResultCacheElems=10000 デフォルト = 100000 |

|

authorizationResultCacheTimeout |

認可結果のキャッシュ・タイムアウト—認可結果キャッシュに保持される要素数。このキャッシュは、関連するセッションの認可結果に関する情報を保持します。たとえば: authorizationResultCacheTimeout=60 時間が指定されていない場合のデフォルトは、15(秒)です。 ノート: 「認可結果キャッシュのタイムアウト」はデフォルトでは設定されません。 キャッシュが有効になっている場合は、最初のリクエスト結果がキャッシュ期間中保持されます。これにより効果が拡大され、遅延時間が短縮します。たとえば、認証ポリシー・レスポンスを設定し、カスタム・セッション属性exmpl:sampleを設定するとします。これに対応する認可ポリシー・レスポンスは、HEADER SESSION_ATTR_EXMPL=sampleとして返されます。ユーザーが、これらのポリシーによって保護されているURLにアクセスした場合、いくつか更新された後のヘッダーを受信することになります。ただし、最初は値が見つからない可能性もあります。 値が0の場合、キャッシュは無効になります。キャッシュが存在しない場合、ヘッダーのレスポンスに入力するために2つのリクエストが実行されます。1つ目のリクエストでは使用するセッション変数を設定し、2つ目でそのセッション変数を使用します。トリガーした認可リクエスト内にはレスポンス値を設定しないことをお薦めします。 |

|

UniqueCookieNames |

WebゲートのCookie名の書式を、次のように制御します。

|

|

EnableFIPSMode=true |

CERTセキュリティ・モードでWebゲートのFIPSモードを有効にします。 FIPSモードでは、SSL/TLS接続を確立するために、連邦情報処理規格(FIPS) 140-2認定のセキュリティ・モジュールがWebゲートによって使用されます。 デフォルトでは、FIPSモードは無効になっています。WebGate 12c PS1リリース以降、

FIPSモードが正常に初期化された場合、次のメッセージが ノート: ライブラリが欠落しているか破損しているためにFIPSモードの初期化に失敗した場合、Webゲートは非FIPSモードに切り替わり、次のメッセージがwebgate.logファイルに記録されます:

|

|

EnableFIPSimpleMode=true |

SIMPLEセキュリティ・モードでWebゲートのFIPSモードを有効にします。 ノート: SIMPLEモードでFIPSを有効にするには、EnableFIPSMode=trueとEnableFIPSimpleMode=trueの両方を設定する必要があります。

|

|

OAM Webゲートのみ |

|

|

SetKeepAlive |

デフォルトでは、SetKeepAliveはONです。この場合、最初のキープアライブ・メッセージは、2分間のデフォルト・アイドル時間の後に送信されます。この動作を変更するには、パラメータに新しい値を設定します。SetKeepAlive=Offである場合、機能は無効となっておりキープアライブ・メッセージは送信されません。SetKeepAlive=x (xはなんらかの正の整数値)である場合、キープアライブ・メッセージは、チャネルが アイドル時間をプログラム的に変更する方法は、Linux64、Linux32およびWindows32のWebGateに実装されています。この機能は、SPARC Solarisプラットフォームには対応してません。その場合には、SetKeepAliveを有効化して、管理者がキープアライブのアイドル時間を手動設定する必要があります。 |

|

filterOAMAuthnCookie |

Webゲートでは、セキュリティを考慮してユーザー定義パラメータ( |

|

ssoCookie |

OAMAuthnCookieのCookieを制御します。 デフォルト: ssoCookie=httponly ssoCookie=Secure どちらかの設定を無効にします。 ssoCookie=disablehttponly ssoCookie=disableSecure ノート: これらのパラメータは、それぞれの資格証明コレクタ構成に応じて構成方法が異なります。

関連項目: |

|

miscCookies |

その他の各種のAccess Manager内部Cookiesを制御します。デフォルトでは、httponlyは、その他の(各種の)すべてのCookiesに対して有効化されています。 デフォルト: miscCookies=httponly miscCookies=Secure どちらかの設定を無効にします。 miscCookies=disablehttponly miscCookies=disableSecure ノート: これらのパラメータは、それぞれの資格証明コレクタ構成に応じて構成方法が異なります。

関連項目: |

|

OAMAuthAuthenticationServiceLocation Webゲート非ブラウザ・クライアント機能 |

非ブラウザ・クライアント機能をアクティブ化し、認証サービスの場所を定義します。

たとえば、Identity Connectに対してこの機能をアクティブ化する場合は、次のようになります。 OAMAuthAuthenticationServiceLocation=https://login.example.com/nbc

このパラメータが省略(または値なしで設定)された場合、非ブラウザ・クライアント機能は非アクティブになります。 |

|

OAMAuthUserAgentPrefix Webゲート非ブラウザ・クライアント機能 |

非ブラウザ・クライアント機能をアクティブ化し、user-agent HTTPヘッダー値の接頭辞として機能する文字列を定義します。

たとえば、Identity Connectに対してこの機能をアクティブ化する場合は、次のようになります。 OAMAuthUserAgentPrefix=NBC このパラメータが省略(または値なしで設定)された場合、非ブラウザ・クライアント機能は非アクティブになります。 |

|

RequestContextCookieExpTime |

OAMRequestContext Cookieの有効期限が切れる時間(秒単位)を制御します。Cookieライフタイムの構成は、Cookieが急増した状況に対応する必要があるデプロイメントでの制御オプションです。 デフォルト: 設定なし リソースWebゲートの登録では、このパラメータを追加して、IEブラウザ以外のすべてのブラウザに対してMax-Ageディレクティブを使用して、構成されている秒数(デフォルトは5分)でOAMRequestContext Cookieの有効期限が切れるようにします。 ノート: IEユーザーは、Expiresディレクティブを使用して、絶対時刻でCookieの有効期限を制御するため、Internet Explorerの場合のみ、ブラウザとWebサーバー・ホスト間の時間同期が必要です。ただし、IEブラウザで、このパラメータを設定しない場合、OAMRequestContext Cookieは一時セッションCookieになります。 IE以外の他のブラウザでは、Cookieは永続Cookieになり、Max-Ageディレクティブを使用して設定される時刻に基づいて有効期限が制御されます。 関連項目: 表21-6のOAMRequestContext |

|

ProxyTrustedIPList |

信頼できるプロキシやロード・バランサのIPアドレスのリストを保持する複数値のパラメータです。「ProxyTrustedIPList」を参照してください。 |

|

ProxyRemoteIPHeaderVar |

IPアドレスのリスクを含むHTTPヘッダーの名前を指定します。「ProxyRemoteIPHeaderVar」を参照してください。 |

15.2.3 Webゲート用IPアドレスの検証

IPアドレス検証は、クライアントのIPアドレスと、シングル・サインオン用に生成されるCookieに格納されているIPアドレスが同じであるかどうかを確認する機能です。IPValidationパラメータは、IPアドレス検証のオンとオフを切り替えます。これはWebGate固有のパラメータであり、WebGateプロファイルの中にあります。

IPValidationがtrueの場合は、Cookieに格納されているIPアドレスとクライアントのIPアドレスが一致する必要があり、一致しない場合はSSO Cookie (表-1)が拒否されるため、ユーザーは再認証が必要になります。IPValidationは、デフォルトでfalseです。IP検証の有効化および無効化に関して、次が該当します。

-

WebゲートでIP検証を有効にすると、OAMサーバー側で自動的に有効になり、Access Managerの設定で確認できます。

-

WebゲートでIP検証を無効にしても、OAMサーバー側では無効になりません。

-

すべてのWebゲートで無効になっている場合に(のみ)、OAMサーバー側のIP検証を手動で無効にする必要があります。

-

Webゲート側でIP検証が有効な場合、サーバー側IP検証は無効にしないでください。

ノート:

現在のAccess Managerは、IPv4に加えてインターネット・プロトコル・バージョン6 (IPv6)もサポートしています。

Webゲートと認証時にクライアントIPアドレスを持たないアクセス・クライアントの間のシングル・サインオンを構成する場合は、IP検証オプションを明示的に無効にできます(「IPValidation」をfalseに設定します)。「IPValidation」パラメータをfalseに設定すると、ブラウザまたはクライアントのIPアドレスは、SSO Cookieの構成要素として使用されなくなります。ただし、IP検証は、可能なかぎり有効にしておくことをお薦めします。Webゲート・プロファイル構成の詳細は、「コンソール内のOAMエージェント登録ページの表示または編集」を参照してください。さらなる詳細は、次の項を参照してください。

15.2.3.1 IP検証例外リスト

IP検証パラメータによって、ある一定のWebアプリケーションのデプロイメントに問題が生じる可能性があります。

たとえば、プロキシ・サーバーで管理されるWebアプリケーションは、通常、ユーザーのIPアドレスをプロキシのIPアドレスに変更します。これは、Cookieを使用したシングル・サインオンの妨げになります。「IPValidationException」パラメータには、この検証プロセスの対象として例外となるIPアドレスをリストします。IPValidationがtrueの場合には、IPアドレスはIP検証例外リストと比較されます。そのアドレスがリストにある場合、そのアドレスはCookieに格納されたIPアドレスと一致する必要はありません。

必要なだけの数のIPアドレス(クライアントの実際のIPアドレスであり、ObSSOCookie SSO Cookieに格納されたIPアドレスではありません)を例外リストに追加できます。SSO Cookieが例外IPアドレスのいずれかである場合、アクセス・システムはそのSSO Cookieに格納されているアドレスの検証を省略します。(CookieのIPアドレスがリバース・プロキシ用のアドレスである場合には、IP検証例外リストのIPアドレスを使用できます。)

15.2.3.2 ロード・バランスされた環境でのIP検証

(プロキシ・サーバーまたは)ロード・バランサの場合、攻撃者が例外リストに定義されているIPアドレスを使用する可能性があるため、Oracle Access Managerは真のIPの検証を強制できません。したがって、管理されたWebアプリケーションは、通常、ユーザーのIPアドレスを(プロキシまたはロード・バランサのIPアドレスに)変更します。これによって、SSO Cookieを使用したシングル・サインオンを防止できます。

ロード・バランサは、リクエスタの本来のIP番号がカンマとスペースで区切られているリストを含むX-forwarded-forヘッダ変数を、受信したHTTPリクエストに追加します。リクエストがproxy1、proxy2そしてproxy3 (proxy3がリクエストのリモート・アドレスであるように見えます)を通過する次の例を考えてみましょう。最後のIPアドレスは、必ず、最後のプロキシに接続するIPアドレスです。

X-Forwarded-For: client1, proxy1, proxy2

ヘッダーから各IPアドレスを検索するために、一番右の値から信頼リストを参照します。一番左のIPアドレスは下流側で最も遠いクライアントであり、その後ろにリクエストが通過するプロキシがそれぞれ続きます(リクエストを受信したIPアドレスを追加)。

指定された順番の中で、信頼リストの中のどれとも一致しないIPアドレスの最初のものは、(信頼可能な通信パスに沿った最遠ノードに対する接続の起動側のIPアドレスとして定義される)見かけのクライアントIPとして取り扱われます。次の点にも留意してください:

-

ヘッダー内のすべてのIPアドレス(右側から順に)が信頼リストのエントリに一致する場合には、WebGateはエンド・クライアントIP(ヘッダー内で一番左のIPアドレス)を選択します。

-

IPアドレスが決定したところで、WebGateは見かけのクライアントIPアドレスが格納されているセッション・トークンを獲得し、IPアドレスをセッション・トークン内のアドレスと比較することによって、IP検証が評価されます。

-

負荷分散されたデプロイメント内でIP検証機能が有効化されている場合には、認証(セッションの作成)と認可がこの機能を有するWebGateによって実行されますが、有効化されていない場合には、認証されたユーザーは再認証の必要があります。WebGateが特定のHTTPヘッダーを検索する場合には、大文字と小文字は区別されません。たとえば、X-Forwarded-ForとX-FORWARDED-FORは同じものとして扱われます。

15.2.3.2.1 ProxyTrustedIPList

ProxyTrustedIPListは、信頼できるプロキシやロード・バランサのIPアドレスのリストを保持する、ユーザー定義の複数値WebGateパラメータです。

値は、空白で区切られます。CookieのIPアドレスがリバース・プロキシ用のアドレスである場合には、IP検証例外リストのIPアドレスを使用できます。

図15-2では、エンド・ユーザーのHTTPリクエストは、REVERSEPROXY1とREVERSEPROXY2を通過して実際のWebサーバーに到達しています。この場合、REVERSEPROXY1とREVERSEPROXY2のIPアドレスは、次のようにProxyTrustedIPListリストに追加する必要があります。

ProxyTrustedIPList=10.77.199.59 10.77.199.26

ノート:

集中認証デプロイメントでは、リソースWebGate (RWG)または認証WebGate (AWG)のどれかがプロキシの先にある場合には、プロキシの先のWebGateのプロファイルの中に、すべての仲介サービスのIPアドレスを(ProxyTrustedIPListパラメータ内に)構成する必要があります。そうしないと、IP検証が失敗する可能性があります。

15.2.3.2.2 ProxyRemoteIPHeaderVar

ProxyRemoteIPHeaderVarパラメータは、IPアドレスのリスクを含むHTTPヘッダーの名前を指定します。

このパラメータが提供されない場合には、デフォルトヘッダーのX-Forwarded-Forが使用されます。このパラメータは、WebGateプロファイル内の他のどのユーザー定義パラメータとも同じように構成できます。たとえば、「ProxyTrustedIPList」で説明したデプロイメントでは、"X-FORWARDED-FOR"およびWebサーバーに到達するそれ以外のヘッダーは、次の形式となります。

HTTP_X_FORWARDED_FOR="10.77.199.129, 10.77.199.59" REMOTE_ADDR="10.77.199.26"

15.3 コンソールを使用したOAMエージェントの登録

Webゲートまたはプログラム・アクセス・クライアントの登録手順は同じです。OAMタイプ・エージェントは、デプロイする前に登録できます。

有効な管理者の資格証明を持つユーザーは、次のタスクを実行して、Oracle Access ManagementコンソールでWebゲートを登録できます。

関連項目:

- 『Oracle Access Manager WebGatesのインストール』の「Oracle HTTP Server WebGate for Oracle Access Managerの構成」

エージェント登録の後に、必要があればOAMサーバーの通信モードを変更できます。エージェントとサーバー間の通信は、WebGateモードが少なくともOAMサーバーと同じかまたは高ければ動作を継続します。「通信の保護」を参照してください。

ノート:

同じ手順を使用して、プログラム・アクセス・クライアントを登録します。バージョンは、アクセス・クライアントの作成に使用したSDKと同じです。

開始する前に、少なくとも1つのOAMサーバーが、登録するエージェントと同じモードで実行中であることを確認してください。

-

Oracle Access Managementコンソールで、ウィンドウの上部にある「アプリケーション・セキュリティ」をクリックします。

-

「アプリケーション・セキュリティ」コンソールで、「エージェント」メニューから「Webゲートの作成」を選択します。

-

「Webゲートの作成」ページで、必要な詳細(*が付いているもの)を入力して、このエージェントを登録します。

-

保護されているリソース・リスト: この表では、表15-1で説明しているように、このエージェントで保護する個々のリソースのURLを入力します。

-

パブリック・リソース・リスト: この表では、表15-1にあるように、パブリックにする(保護しない)個々のリソースのURLを入力します。

-

ポリシーの自動作成: 選択すると、新しいアプリケーション・ドメインおよびポリシーが作成されます(またはクリアして、同じホスト識別子を別のWebゲートとして使用し、ポリシーを共有します(表15-1))。

-

「適用」をクリックして、登録を送信します。

該当する場合、変更を適用せずにページを閉じることもできます。

-

「ダウンロード」ボタンをクリックして、生成されたアーティファクトをダウンロードします。

ダウンロードされたアーティファクトは、

$DOMAIN_HOME/output/$Agent_nameフォルダ内にあります。 -

次のように、簡易モード・ファイルまたは証明書モード・ファイルを含むアーティファクトをコピー(または同じ仕様でWebゲートをインストールしてからアーティファクトをコピー)します。たとえば、オープン・モード・ファイルには、次が含まれます。

エージェントおよびアーティファクト アーティファクト Webゲートまたはアクセス・クライアント

ObAccessClient.xmlとcwallet.sso

コピー元のAdminServer (コンソール)ホスト: $DOMAIN_HOME/output/$Agent_Name/

コピー先のエージェント・ホスト: $11gWG_install_dir/WebGate/config。

-

登録の検証: 次のステップは、「Oracle Access Managementコンソールを使用したエージェント登録の検証」のステップに似ています。

-

「アプリケーション・セキュリティ」の「エージェント」で、エージェント名を検索してリストされることを確認します。

-

「エージェント」ページの情報が適切であることを確認します。

-

ポリシーの自動作成: アプリケーション・ドメインが生成されたことと、アプリケーションのホスト識別子が作成されたことを確認します。さらに、アプリケーション・ドメインにリソースが作成されてホスト識別子に関連付けられたことを確認します。

-

「リモート登録後の認証およびアクセスの検証」の説明に従って、さらにテストを実行します。

-

-

デプロイメントのニーズに合せて次の手順に進みます。

15.4 Webゲートへのバルク更新

Webゲートの共通パラメータをWebゲート・テンプレートにグループ化することで、複数のWebゲート・プロファイルを同時に更新できます。

15.4.1 複数のWebゲート・プロファイルの更新

Webゲート・テンプレートを使用して、共通のパラメータおよび値を共有するWebゲートをグループ化します。Webゲート・テンプレートは、WLSTコマンドを使用して更新できます。コマンドにより、指定したWebゲート・テンプレートに関連付けられたすべてのWebゲートでパラメータが更新されます。

15.4.2 Webゲート・プロファイルへのバルク更新のためのWLSTコマンド

次のWebLogic Scripting Tool (WLST)コマンドでは、Webゲート・プロファイルへのバルク更新をサポートしています。詳細は、次の各項を参照してください。

15.4.2.1 createWebgateTemplate

createWebgateTemplateコマンドを使用すると、コマンド内に指定したパラメータおよび値でWebゲート・テンプレートを作成できます。

説明

createWebgateTemplateコマンドでは、指定されたパラメータおよび値を使用してWebゲート・テンプレートを作成します。

構文

createWebgateTemplate(webgateTemplateName="<NameOfTemplate>", webgateParamsList="<webgateParamsList>", webgateValuesList="<webgateValuesList>")

| 引数 | 説明 |

|---|---|

|

|

作成するWebゲート・テンプレートの名前を指定します。 |

|

|

Webゲート・テンプレートに追加する必要があるWebゲート・パラメータのカンマ区切りリスト。 |

|

|

webgateParamsListに対応する値を指定します。

|

例

この例は、createWebgateTemplateコマンドの使用方法を示しています。

createWebgateTemplate(webgateTemplateName="TemplateA", webgateParamsList="cookieSessionTime, maxConnections", webgateValuesList="24,5")

15.4.2.2 updateWebgateTemplateToWebgateMapping

updateWebgateTemplateToWebgateMappingコマンドを使用すると、WebゲートとWebゲート・テンプレートを関連付けることができます。

説明

updateWebgateTemplateToWebgateMappingコマンドを使用すると、WebゲートIDを使用して、共通のパラメータを持つ全WebゲートをWebゲート・テンプレートと関連付けることができます。このコマンドでは、既存のパラメータおよび値をオーバーライドします。

構文

updateWebgateTemplateToWebgateMapping(webgateTemplateName="<NameOfTemplate>", webgateIdsList="<webgateIdsList>", webgateIdsExclusionList="<Webgate1, Webgate2, ...>", [isWebgateIdsListAFilePath="False"], [batchSize="<batchSize>"])

| 引数 | 説明 |

|---|---|

|

|

Webゲート・テンプレートの名前を指定します。 |

|

|

Webゲート・テンプレートに関連付ける必要があるWebゲートIDのカンマ区切りリスト。

WebゲートIDの(改行で区切られた)リストが含まれるファイルに対応しています。 |

|

|

Webゲート・テンプレートから除外する必要があるWebゲートのIDを指定します。 |

|

|

[オプション] デフォルトではFalseに設定されます。この値をTrueに設定した場合は、WebゲートIDが含まれるファイルを指定します。

|

|

|

[オプション] スレッドごとに処理するWebゲート・インスタンスの数を指定します。デフォルト値は10です。

|

例

次の例は、updateWebgateTemplateToWebgateMappingコマンドの使用方法を示しています。

updateWebgateTemplateToWebgateMapping(webgateTemplateName="TemplateA", webgateIdsList="/tmp/test.txt", webgateIdsExclusionList="Webgate1,Webgate2", isWebgateIdsListAFilePath = "True", batchSize="20")

updateWebgateTemplateToWebgateMapping(webgateTemplateName="TemplateA", webgateIdsList="IAMSuiteAgent", isWebgateIdsListAFilePath = "False")

15.4.2.3 updateWebgateTemplateParams

updateWebgateTemplateParamsコマンドを使用すると、コマンド内に指定した共通のパラメータおよび値で既存のWebゲート・テンプレートを更新できます。

説明

updateWebgateTemplateParamsコマンドでは、指定されたテンプレート・タイプのWebゲートで共通する指定のパラメータおよび値を使用してWebゲート・テンプレートを更新します。このコマンドを使用すると、追加のパラメータでWebゲート・テンプレートを更新できます。このコマンドでは、既存のパラメータは削除されません。テンプレートからパラメータを削除するには、removeWebgateTemplateParamsコマンドを使用する必要があります。

構文

updateWebgateTemplateParams (webgateTemplateName="<NameOfTemplate>", webgateParamsList="<webgateParamsList>", webgateValuesList="<webgateValuesList>", [batchSize="<batchSize>"])

| 引数 | 説明 |

|---|---|

|

|

[必須] 更新が必要なWebゲート・テンプレートの名前を指定します。テンプレートが存在しない場合、新しいWebゲート・テンプレートが指定された名前で作成されます。 |

|

|

Webゲート・テンプレートに関連付けられているWebゲート・パラメータのリスト。パラメータは、webgateParamsList="Parameter1, Parameter2, ..."の形式で指定します。

ユーザー定義のパラメータは、 |

|

|

webgateValuesListのパラメータに対応する値を指定します。パラメータの値は、webgateValuesList="ParameterValue1, ParamaterValue2, ..."の形式で指定します。

|

|

|

[オプション] ThreadPoolのスレッドごとに処理するWebゲート・インスタンスの数を指定します。デフォルト値は10です。サイズは、batchSize="20"のような形式で指定します。 |

例

この例は、updateWebgateTemplateParamsコマンドの使用方法を示しています。

updateWebgateTemplateParams(webgateTemplateName="TemplateA", webgateParamsList="idleSessionTimeout", webgateValuesList="3650", batchSize="20")

15.4.2.4 removeWebgateTemplateParams

removeWebgateTemplateParamsコマンドでは、Webゲート・テンプレートから指定されたパラメータを削除します。

説明

removeWebgateTemplateParamsコマンドでは、Webゲート・テンプレートから指定されたパラメータを削除します。

構文

removeWebgateTemplateParams(webgateTemplateName="<NameOfTemplate>", webgateParamsList="<webgateParamsList>")

| 引数 | 説明 |

|---|---|

|

|

Webゲート・テンプレートの名前を指定します。 |

|

|

Webゲート・テンプレートから削除する必要があるWebゲート・パラメータのカンマ区切りリスト。 |

例

この例は、removeWebgateTemplateParamsコマンドの使用方法を示しています。

removeWebgateTemplateParams(webgateTemplateName="webgateTemplateName1",webgateParamsList="idleSessionTimeout")

15.4.2.5 rollbackWebgatesToPreviousState

rollbackWebgatesToPreviousStateコマンドでは、Webゲート・プロファイルを前の正常な状態に戻します。

説明

Webゲート・テンプレートへの更新が失敗した場合、rollbackWebgatesToPreviousStateコマンドを使用してWebゲート情報をすべて前の値(コマンドを実行する前の正常な状態)に戻すことができます。

構文

rollbackWebgatesToPreviousState()

このコマンドには引数はありません

例

この例は、rollbackWebgatesToPreviousStateコマンドの使用方法を示しています。

rollbackWebgatesToPreviousState()

15.4.2.6 showWebgateTemplate

showWebgateTemplateコマンドでは、指定されたWebゲート・テンプレートのメタデータを表示します。

説明

showWebgateTemplateコマンドは、既存のWebゲート・テンプレートの現在のプロパティおよび値を表示するのに使用できます。また、このコマンドでは、そのテンプレートに関連付けられているWebゲートをリストすることもできます。

構文

showWebgateTemplate(webgateTemplateName="<NameOfTemplate>")

| 引数 | 説明 |

|---|---|

|

|

[必須] Webゲート・テンプレートの名前を指定します。コマンドにより、このテンプレートのプロパティおよび値が表示されます。 |

例

この例は、showWebgateTemplateコマンドの使用方法を示しています。

showWebgateTemplate(webgateTemplateName="DemoTemplate")

15.5 コンソールを使用した登録済OAMエージェントの構成および管理

この項では、登録済のWebゲートの管理に役立つ次の内容について説明します。

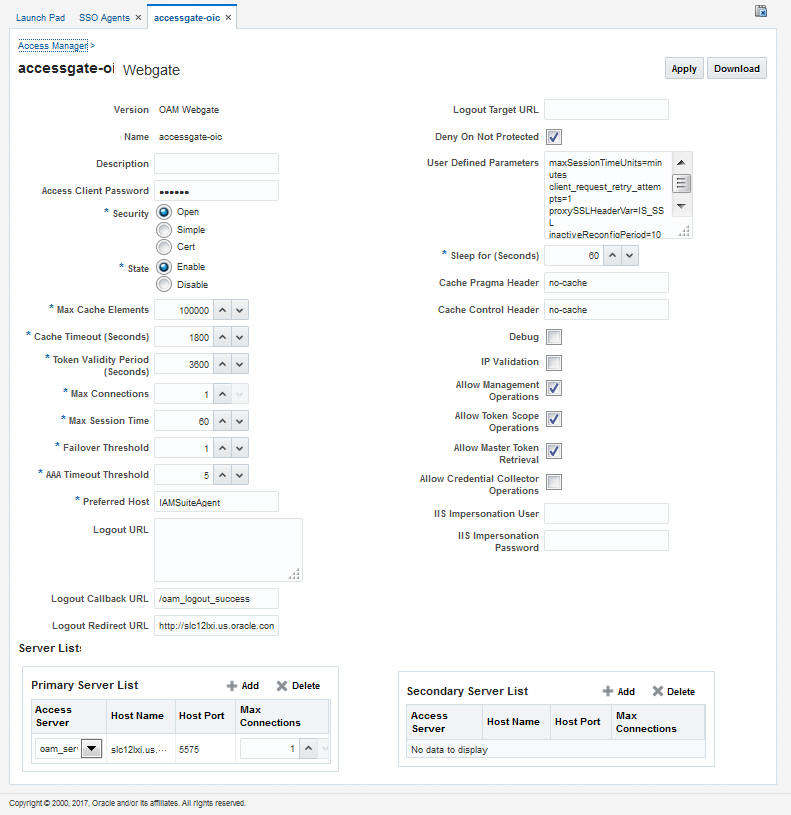

15.5.1 コンソールの登録済OAMエージェント構成パラメータ

Oracle Access Managementコンソールとリモート登録ユーティリティのどちらを使用してエージェントを登録していても、コンソールで完全なエージェントの構成ページを表示できます。

図15-3に、デフォルト値が表示されたOAM Webゲートのページを示します。

ノート:

エージェントのページにある要素のほとんどは、拡張されたOAMテンプレートでリモート登録ツールを使用して定義する要素と同じです。使用する方法に関係なく、ObAccessClient.xmlにはエージェントの登録または変更後に値が移入されます。

表15-3は、展開された登録の要素を示しています。ここに表示された追加設定は、OAMプロキシにより使用されます。

表15-3 拡張されたOAM Webゲート/アクセス・クライアント登録ページの要素

| 要素 | 説明 |

|---|---|

|

名前 バージョン 説明 アクセス・クライアント・パスワード セキュリティ ユーザー定義パラメータ IPの検証 |

関連項目: 表15-1。 関連項目: 「ユーザー定義のWebゲート・パラメータ」 関連項目: 「Webゲート用IPアドレスの検証」。 |

|

状態 コンソールのみ。 |

この登録が有効か無効かを指定します。 デフォルト = 有効 |

|

最大キャッシュ要素 |

キャッシュに保持される要素の数。キャッシュは次のとおりです。

この設定の値は、これらのキャッシュの要素の最大合計カウントを参照します。 デフォルト = 100000 |

|

キャッシュ・タイムアウト(秒) |

キャッシュされた情報が使用も参照もされないとき、Webゲートのキャッシュ(「認証スキームに対するリソース」、認証スキーム、OAM Webゲートのみの「認可ポリシーに対するリソース」)にその情報が残る時間。 デフォルト = 1800 (秒) |

|

最大接続数 |

このWebゲートとOAMサーバーで確立できる接続の最大数。この数は、このエージェントに実際に関連付けられている接続の数と同じか、それを超える数である必要があります。 デフォルト = 1 |

|

最大セッション時間(時間) |

このWebゲートからOAMサーバーへのネットワーク接続を維持する最大時間。経過時間が過ぎると、WebゲートからOAMサーバーへのすべてのネットワーク接続が停止し、新しい接続に置き換わります。単位は、 |

|

フェイルオーバーしきい値 |

このWebゲートがセカンダリOAMサーバーの接続を開くポイントを表す数値。 デフォルト = 1 たとえば、このフィールドに30と入力して、プライマリOAMサーバーへの接続数が29の場合、このエージェントはセカンダリOAMサーバーへの接続を開きます。 |

|

AAAタイムアウトしきい値 |

OAMサーバーからのレスポンスを待機する数値(秒単位)。このパラメータが設定された場合、アプリケーションのTCP/IPタイムアウトとして、デフォルトのTCP/IPタイムアウトではなくこの値が使用されます。 デフォルト = -1(デフォルトのネットワークTCP/IPタイムアウトが使用されます) 簡易モードのWebゲートを使用している場合、Webゲート・プロファイルの このパラメータの一般的な値は、30から60秒です。非常に小さい値に設定すると、OAMサーバーからレスポンスを受信する前にソケット接続がクローズし、エラーが生じる可能性があります。 たとえば、Webゲートが1つのプライマリOAMサーバーと1つのセカンダリOAMサーバーと通信するように構成されているとします。ネットワークのワイヤがプライマリOAMサーバーから引き抜かれた場合、WebゲートはプライマリOAMサーバーへの接続がないことを知るために、TCP/IPタイムアウトの間だけ待ちます。Webゲートは、プライマリOAMサーバーから順に、使用可能なサーバーに対して接続の再確立を試行します。このときも、接続が確立可能かどうかを判断するために、エージェントはTCP/IPタイムアウトの間だけ待機します。確立できない場合は、リストの次のサーバーが試されます。別のOAMサーバー(プライマリまたはセカンダリ)への接続が確立できる場合、リクエストは再ルーティングされます。ただし、これは予想以上に長くかかることがあります。 WebGateは、新しい接続を検索するときには、使用可能なサーバーのリストを、その構成で指定した順序でチェックします。プライマリOAMサーバーが1つとセカンダリOAMサーバーが1つずつ指定されていて、プライマリOAMサーバーの接続がタイムアウトした場合、エージェントはまだプライマリOAMサーバーを先に試します。結果的に、エージェントはOAMサーバー・タイムアウトのしきい値設定の2倍を超える期間だけ、リクエストをOAMサーバーに送信できません。 OAMサーバーがリクエストにサービスを提供するのに、タイムアウトのしきい値よりも長い時間がかかる場合、エージェントはリクエストを放棄して、新しい接続でそのリクエストをやり直します。接続プール設定によっては、接続プールから戻される新しい接続が同じOAMサーバーの接続になる場合があります。また、しきい値で指定された時間よりも、他のOAMサーバーがリクエストの処理に時間がかかることもあります。この場合、エージェントはOAMサーバーが停止するまで、リクエストを引き続き再試行できます。 |

|

ServerConnectionReadTimeout |

このパラメータは、タイムアウトをさらに微調整するために、ASDKエージェント・ユーザー定義パラメータ・セクションで構成できます。この設定は、必要に応じてTCP読取りタイムアウトに対して構成できます。読取りタイムアウトは、データの読取りの待機のタイムアウトです。具体的には、サーバーが最後のバイトからn秒後にバイトを送信できないと、読取りタイムアウト・エラーが発生します。 |

|

poolTimeOut |

このパラメータは、ASDKエージェント・ユーザー定義パラメータ・セクションで構成できます。poolTimeoutは、リクエスト・スレッドが接続プールからの接続の取得を待機する最大時間で、この時間が経過すると例外がスローされます。デフォルトは30秒です。 |

|

優先ホスト |

ユーザーが保護されたWebサーバーにアクセスしようとしたときに、すべてのHTTPリクエストでホスト名がどう表示されるかを指定します。HTTPリクエスト内のホスト名は、ユーザーのHTTPリクエストでどのように定義されたかに関係なく、このフィールドに入力された値に変換されます。 優先ホストの機能によって、ホストの識別子がホスト識別子リストに含まれていない場合に間違って作成される可能性があるセキュリティ・ホールを防止します。ただし、仮想Webホスティングでは使用できません。仮想ホスティングでは、ホスト識別子機能を使用する必要があります。 デフォルトは(Webゲート登録の)名前です。 |

|

ユーザー定義パラメータ |

関連項目: 「ユーザー定義のWebゲート・パラメータ」および『Fusion Middlewareパフォーマンスおよびチューニング・ガイド』のデータベース・パラメータのチューニングに関する項。 |

|

ログアウトURL OAM Webゲート |

ログアウトURLによってログアウト・ハンドラがトリガーされ、これによってCookie (OAM WebGatesの場合、OAMAuthnCookie)が削除されるため、Access Managerによって保護されたリソースにユーザーが次回アクセスすると、再認証が要求されます。 Default = [] (設定なし) |

|

OAM WebGateのみのその他のログアウト |

OAM WebGateシングル・サインオンの動作については、特定のログアウト要素と値によって、中心のログアウトURL、コールバックURLおよびend_URLへのリダイレクトが自動化されます。 関連項目: 表27-2 |

|

ログアウト・コールバックURL OAM Webゲートのみ |

コールバック時にCookieをクリアする デフォルト = /oam_logout_success これはhost:portのある完全なURLフォーマットとすることもでき、この場合OAMサーバーは、コールバックURLを再構築することなく直接コールバックします。 ノート: リモート登録テンプレートでは、このパラメータの名前はlogoutCallbackUrlです(表15-10)。 関連項目: 表27-2 |

|

ログアウト・リダイレクトURL OAM Webゲートのみ |

このパラメータはエージェントの登録完了後に自動的に格納されます。デフォルトでは、これはデフォルト・ポートが14200のOAMサーバー・ホスト名に基づいて決定されます。たとえば: デフォルト = http://OAMServer_host:14200/oam/server/logout 関連項目: 表27-2 |

|

ログアウト・ターゲットURL OAM Webゲートのみ |

この値は、ログアウト中にOPSSアプリケーションがWebGateに渡す問合せパラメータの名称です。問合せパラメータは、ログアウト完了後に移動するページのターゲットURLを指定します。 デフォルト: end_url ノート: end_url値は、jps-config.xmlのparam.logout.targeturlを使用して構成されます。 関連項目: 表27-2 |

|

スリープ時間(秒) |

OAMサーバーでディレクトリ・サーバーとの接続を確認する頻度(秒)。たとえば、この値を60秒に設定した場合、OAMサーバーは起動した時点から60秒ごとにその接続をチェックします。 デフォルト: 60(秒) |

|

キャッシュ・プラグマ・ヘッダー キャッシュ制御ヘッダー Webゲートのみ(アクセス・クライアントは対象外) |

これらの設定はWebGateにのみ適用され、ブラウザのキャッシュを制御します。 デフォルトでは、どちらのパラメータも「キャッシュなし」に設定されます。これにより、WebGateによるWebサーバー・アプリケーションおよびユーザー・ブラウザのデータのキャッシュが防止されます。 ただし、サイトがWebGateで保護されている場合、PDFファイルのダウンロードやレポート・ファイルの保存などの特定の操作が実行できないことがあります。 WebGateが異なるレベルで使用するAccess Manager SDKキャッシュを設定できます。詳細は、http://www.w3.org/Protocols/rfc2616/rfc2616-sec14.htmlの14.9項を参照してください。 すべてのcache-response-directiveが許可されます。たとえば、両方のキャッシュ値をパブリックに設定してPDFファイルのダウンロードを許可する必要がある場合があります。 デフォルト: キャッシュなし ノート: ブラウザには、OAM保護リソースで処理されたコンテンツのローカル・キャッシュ・コピーが格納される場合があります。Internet Explorerなどの一部のブラウザでは、HTTPS経由でアクセスされるコンテンツがキャッシュされ、同じコンピュータにアクセスできる他のユーザーが後で取得する場合があります。キャッシュ・ディレクティブがアプリケーション・コンテンツの重大度に基づいて設定されていることを確認してください。 関連項目: 『パフォーマンスのチューニング』のOracle HTTP Serverのチューニングに関する項 |

|

デバッグ |

デバッグは有効または無効にすることができます。 |

|

保護されていない場合に拒否 Webゲートのみ(アクセス・クライアントは対象外) |

「保護されていない場合に拒否」は有効にすることをお薦めします。 この要素を有効にすると、ルールまたはポリシーでアクセスが明示的に許可されていないすべてのリソースへのアクセスが拒否されます。WebゲートがOAMサーバーに問い合せる回数を制限できるため、大規模またはアクセスの多いアプリケーション・ドメインのパフォーマンスを向上できます。

重要: 「保護されていない場合に拒否」は、「ホスト識別子」および「優先ホスト」をオーバーライドします。「保護されていない場合に拒否」は有効にすることをお薦めします。有効にしない場合、複数のホスト識別子、仮想ホストおよびその他の複雑な構成を持つ大規模なインストールで、セキュリティ・ホールが発生する可能性があります。 |

|

管理操作の許可 |

このエージェント権限機能で、次のようなエージェントごとのセッション操作のプロビジョニングを有効にできます。

デフォルト: 無効 ノート: セッション管理の操作は、権限のあるエージェントのみが起動できます。このパラメータを有効にすると、セッション管理のリクエスト(上のリスト)がOAMサーバーによって処理されます。無効にすると、エージェントに対してこのリクエストは拒否されます。 |

|

OAM Webゲートのみ |

|

|

資格証明コレクタ操作の許可 |

シンプル・フォーム認証または動的な複数要因による認証のために、Webゲートの外部資格証明コレクタ機能を有効にします。 デフォルト: 無効 |

|

マスター・トークン取得の許可 |

ASDKコードがOAM_ID Cookieを取得できるようにします。 |

|

トークン・スコープ操作の許可 |

ASDKコードがOAM_ID Cookieのスコープをホスト・レベルではなくドメイン・レベルに指定できるようにします。 |

|

プライマリ・サーバー・リスト |

このエージェントのプライマリ・サーバー・リストを識別します。デフォルトは、OAMサーバーに基づきます。

|

|

セカンダリ・サーバー・リスト |

このエージェントのセカンダリOAMサーバーの詳細を識別します。手動で指定する必要があります。

|

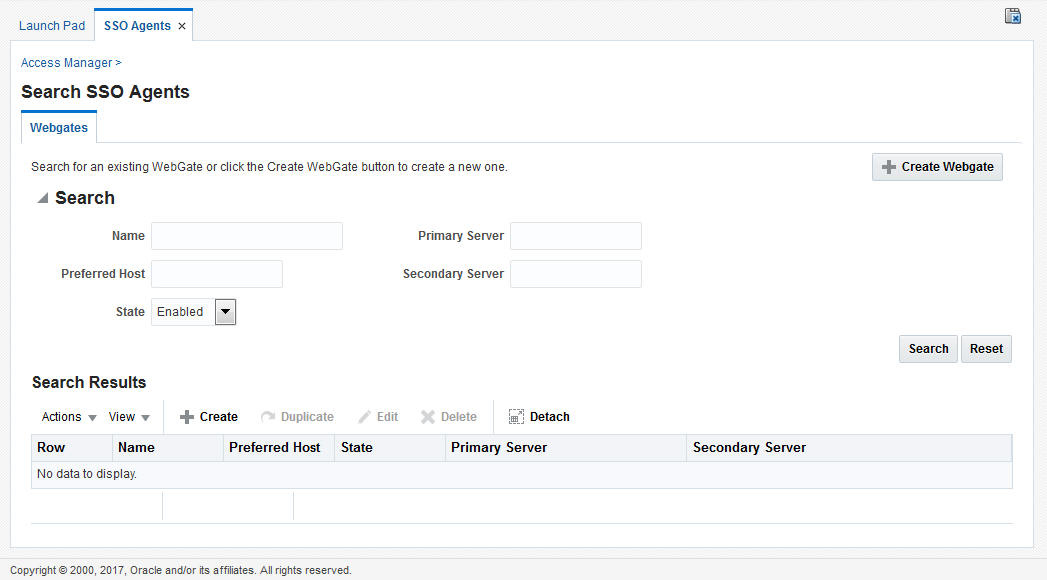

15.5.2 Webゲートの検索コントロール

新しいWebゲート登録を作成したり、特定のWebゲートまたはWebゲートのグループ(すべてのOAM Webゲートなど)を検索できます。

図15-4に、Webゲートの「検索」コントロール、デフォルトおよび空の「検索結果」表を示します。

正確な名前がわからない場合には、検索文字列にワイルドカード(*)を使用できます。「検索結果」表で名前を選択すると、登録ページが開いて表示または編集が可能になります。

このページで使用できるコントロールは、表15-4のとおりです。

表15-4 エージェントの検索コントロール

| コントロール | 説明 |

|---|---|

|

Webゲートの作成 |

クリックすると、新しい11g Webゲート登録ページが開きます。 |

|

名前 |

登録ページで定義されているとおりの名前(または名前の一部とワイルドカード(*))を入力します。 |

|

優先ホスト |

HTTPリクエストで使用されるとおりのホスト名の全体(または一部とワイルドカード(*))を入力します。たとえば「iam*」と入力すると、結果表で「IAMSuiteAgent」が返されます。 |

|

状態 |

状態を選択して、検索結果を絞り込みます。

|

|

プライマリ・サーバー |

プライマリ・サーバー名の全体(または一部とワイルドカード(*))を入力します。 |

|

セカンダリ・サーバー |

セカンダリ・サーバー名の全体(または一部とワイルドカード(*))を入力します。 |

15.5.3 コンソール内のOAMエージェント登録ページの表示または編集

有効な管理者の資格証明を持つユーザーは、Oracle Access Managementコンソールを使用して、登録済のWebゲートおよびプログラム・アクセス・クライアントのあらゆる設定を変更できます。この手順は、Webゲート登録とアクセス・クライアント登録のどちらを編集する場合でも同じです。

たとえば、タイムアウトのしきい値やOAMプロキシで使用される他の設定を変更する場合などです。

変更後は、更新された詳細はランタイムの構成更新プロセスによって伝播されます。通常は、アーティファクトをWebGateの構成領域にコピーする必要はありません。(アーティファクトは、エージェント名やアクセス・クライアントのパスワード、セキュリティ・モードが変更になった場合にだけ、WebGateディレクトリ・パスにコピーする必要があります。)

ノート:

Oracle Access Managementコンソールを使用して変更された内容はすべて、アプリケーション・サーバーの再起動なしに有効になり、再構成タイムアウト期間を経過すると自動的に反映されます。

開始する前に、エージェントがOracle Access Managementコンソールに登録されて、使用可能であることが必要です。

関連項目:

-

Oracle Access Managementコンソールで、「SSOエージェント」をクリックします。

-

「OAMエージェント」ノードをダブルクリックして、「検索」ページを表示します。

-

登録の検索: 「Webゲートの検索コントロール」を参照してください。

-

結果表でエージェント名をクリックし、ページを開きます。

-

-

必要に応じて、エージェントの詳細とプライマリ・サーバーまたはセカンダリ・サーバーの詳細を変更します(表15-1、表15-3)。

-

ユーザー定義パラメータ: 必要に応じて追加または変更します(表15-2)。

-

「適用」をクリックして変更を送信し、確認ウィンドウを閉じます(または変更を適用しないでページを閉じます)。

-

次のように、簡易モード・ファイルまたは証明書モード・ファイルを含むアーティファクトをコピー(または同じ仕様でWebゲートをインストールしてからアーティファクトをコピー)します。たとえば、オープン・モード・ファイルには、次が含まれます。

エージェントおよびアーティファクト アーティファクト OAM Webゲート/アクセス・クライアント

ObAccessClient.xmlとcwallet.sso

コピー元: AdminServer (コンソール)ホスト

$DOMAIN_HOME/output/$Agent_Name/

コピー先のエージェント・ホスト: $11gWG_install_dir/WebGate/config。

-

デプロイメントのニーズに合せて次の手順に進みます。

15.5.4 コンソールを使用したOAMエージェント登録の削除

有効な管理者の資格証明を持つユーザーは、Oracle Access Managementコンソールから登録済のWebゲートまたはアクセス・クライアントを削除できます。エージェント登録を削除すると、登録のみが削除され、関連付けられているホスト識別子、アプリケーション・ドメイン、リソースまたはエージェント自体は削除されません。

関連項目:

開始する前に、このエージェントに関連付けられているアプリケーション・ドメイン、リソースおよびポリシーを評価して、これらが別のエージェントを使用するように(または削除されるように)構成されていることを確認します。

-

Oracle Access Managementコンソールで、ウィンドウの上部にある「アプリケーション・セキュリティ」をクリックします。

-

「アプリケーション・セキュリティ」コンソールで、「エージェント」をクリックして「検索」ページを表示します。

-

登録の検索: 「Webゲートの検索コントロール」を参照してください。

-

結果表から目的の登録を選択して開き、削除するエージェントであることを確認して、ページを閉じます。

-

結果表で名前を選択して「削除」(X)ボタンをクリックし、「確認」ダイアログで確認して、ページを閉じます。

-

エージェント名がナビゲーション・ツリーにないことを確認します。

-

15.6 リモート登録ツール、モードおよびプロセス

エージェントの登録にコンソールを使用する以外の方法として、Oracle提供のテンプレートとリモート登録ユーティリティのoamregを使用することもできます。

Oracle Access Managementコンソールまたはリモート登録ユーティリティを使用する管理者は、システム・ストアに資格証明を格納しておく必要があります(「データ・ソースの管理」)。

この項では、リモート登録について詳細に説明します。この項の内容は、次のとおりです。

関連項目:

15.6.1 リモート登録コマンドの引数とモード

リモート登録ツールを使用する前に、OAM_REG_HOMEとJAVA_HOMEの2つの環境変数をスクリプト内で設定する必要があります。

表15-5に、ツールの場所はLinuxシステムの$OAM_REG_HOMEと想定したサンプルを示します。環境によっては異なることがあります。

表15-5 oamreg内で設定する環境変数

| 環境変数 | 説明 |

|---|---|

|

OAM_REG_HOME |

後に/rregが付けられるRREG.tarが展開されたディレクトリ。 $OAM_HOME/oam/server/rreg/client/rreg |

|

JAVA_HOME |

Javaがクライアント・コンピュータに格納されているロケーション。たとえば、$WLS_HOME/Middleware/jdk160_11などです。 ノート: $JAVA_HOMEはJDK 1.6を参照する必要があります。(JDK 1.7もR2PS3で使用できます。) |

表15-6 リモート登録コマンドの引数: モード

| 引数 | 説明 |

|---|---|

|

モード |

いずれかを選択します。

|

|

input/ |

入力ファイル(*request.xmlまたはagentName_Response.xml)への絶対パス、または$OAM_REG_HOMEの値に対する相対パス。 推奨される場所は、$OAM_REG_HOME/inputです。 |

表15-7に示すサンプル・コマンドでは、ツールの場所をLinuxシステムの$OAM_REG_HOMEと想定しています。

表15-7 リモート登録コマンドのサンプル

| コマンド・タイプ | サンプル(Linux) |

|---|---|

|

帯域内の管理者の帯域内リクエスト |

./bin/oamreg.sh inband input/*Request.xml |

|

帯域内の管理者によって送信されたリクエスト |

./bin/oamreg.sh outofband input/starting_request.xml |

|

帯域外の管理者の戻されたレスポンス |

|

|

[prompt_flag] value: [-noprompt] |

オプション。-nopromptを使用すると、oamregはプロンプト(パスワードなど)を待ちません。かわりに、これらの値は入力ファイルから、またはechoコマンドを使用してコマンド行自体から取得されます。 $OAM_REG_HOMEロケーションからの例 (echo username; echo password; echo WebGate_password;) | ./bin/oamreg.sh inband input/Request.xml -noprompt config.file (echo username; echo password; echo WebGate_password; echo httpscert_trust_prompt;) | ./bin/oamreg.sh inband input/Request.xml -noprompt (echo username; echo password; echo WebGate_password; echo cert_password;) | ./bin/oamreg.sh inband input/Request.xml -noprompt (echo username; echo password; echo WebGate_password; echo httpscert_trust_prompt; echo cert_password;) | ./bin/oamreg.sh inband input/Request.xml -noprompt 関連項目: 「エージェントのリモート更新」 |

ノート:

スクリプトの起動後、管理者はユーザー名およびパスワードを求められます(表15-7で説明した-nopromptを使用する場合を除く)。

スクリプトの実行後、成功または失敗のメッセージが通知されます。登録または更新が成功したら、「エージェント構成ファイルの更新」の説明に従って、アーティファクトをエージェント・ホストにコピーする必要があります。

15.6.2 リモート登録リクエスト・テンプレート内の共通要素

エージェント・タイプに関係なく、グローバル要素はすべてのリモート登録リクエスト・ファイル内で共通します。

表15-8 リモート登録リクエストの共通要素

| 要素 | 例 |

|---|---|

|

<serverAddress> |

<serverAddress>http://{oam_admin_ser

ver_host}:{oam_admin_server_port}

</serverAddress> |

|

<agentName> |

<agentName>RREG_OAM</agentName> |

|

<hostIdentifier> |

<hostIdentifier>RREG_HostId11G

</hostIdentifier> |

|

<agentBaseUrl> ノート: 拡張されたテンプレートのみ |

<agentBaseUrl>http://{web_server_

host):(web_server_port}

</agentBaseUrl> |

|

<autoCreatePolicy> ノート: 拡張されたテンプレートのみ |

<autoCreatePolicy>true </autoCreatePolicy> |

|

<applicationDomain> ノート: 拡張されたテンプレートのみ |

<applicationDomain>RREG_OAM11G </applicationDomain> |

|

<virtualhost> ノート: 拡張されたテンプレートのみ |

<virtualhost>false<virtualhost> |

15.6.3 キーの使用、生成、プロビジョニングおよびストレージ

登録方式(Oracle Access Managementコンソールおよびリモート登録)にかかわらず、各登録エージェントには対称キーがあります。

OAMエージェントの保護の有無に関係なく、各アプリケーションに対称キーがあります。登録ツールにより、このキーが生成されます。必要に応じて取得できるように、アプリケーションのマッピング、キーおよびエージェント・タイプがシステム構成に格納されます。次の各項では、詳細を説明します。

15.6.3.1 キーの使用

各OAM Webゲート・エージェントには、エージェントおよびOAMサーバー間で共有される独自の秘密キーがあります。

1つのWebGateが損なわれても、他のWebGateは影響を受けません。概要は次のとおりです。

-

ホストベースのWebGate固有のOAMAuthnCookie_<host:port>_<random number>を暗号化/復号化します。

-

WebゲートおよびOAMサーバー間でリダイレクトされるデータを暗号化/復号化します。

15.6.3.2 キー生成プロセス

使用方式(Oracle Access Managementコンソールおよびリモート登録)に関係なく、エージェントの登録時にキーの生成が自動的に発生します。エージェントごとに1つの対称キーがあります。

図15-5に、キーの生成プロセスを示します。

15.6.3.3 キーのアクセス可能性およびプロビジョニング

エージェント固有の各キーは、クライアント・マシン上の保護されたローカル・ストレージを介して、対応するWebゲートからアクセスできる必要があります。暗号化キーは、データ・ストアには格納されません。かわりに、JavaキーストアまたはCSFリポジトリのエントリへの別名が格納され、パートナと信頼管理APIは、リクエストされた時点で実際のキーを取得します。

エージェント固有の秘密キーには、次の特徴があります。

-

リモート登録中にプロビジョニングされます(帯域内モードまたは帯域外モード)。

-

各エージェントを一意に識別できるように一意の値が設定されます。

-

エージェントにセキュアに配布されます(帯域内モードのワイヤまたは帯域外モードの個別のセキュアなチャネルを使用)。

-

SSOウォレットのOracle Secret Storeに保存されます。SSOウォレット作成は、OAM Webゲートのみに適用されます。

ノート:

Oracle Secret Storeは、プレーン・テキストではないOracle Wallet内の秘密キーおよび他のセキュリティ関連の秘密情報を統合するコンテナです。SSOウォレットは、基礎となるファイル・システムのセキュリティに基づいてデータを保護します。このウォレットを開く場合、パスワードは必要ありません。SSOウォレットのセキュリティは、オペレーティング・システムおよびファイル権限によって異なります。

-

登録の完了時に自動ログインの編集可能なSSOウォレットのOracle Secret Storeに保存されます。

15.7 リモート登録テンプレート: OAMエージェント

Oracleでは、エージェントのリモート登録ツールのoamreg.sh (Linux)またはoamreg.bat (Windows)と一緒に使用するために、短縮版と拡張版の両方の登録リクエスト・テンプレートを提供しています。

この項では、主にOAMエージェントのテンプレート(Webゲートおよびアクセス・クライアント)について説明します。

表15-9 OAMエージェント用のリモート登録リクエスト・テンプレート

| テンプレート・タイプ | $OAM_REG_HOME/input/内のテンプレート名 |

|---|---|

|

簡略(短縮)版 |

|

|

拡張(完全)版 |

|

|

その他のテンプレート エージェントの更新 ポリシーの作成、ポリシーの更新 帯域外レスポンス |

これらの専用タスクおよびテンプレートについては、次を参照してください。 |

15.7.1 OAMエージェントのリモート登録用パラメータ

リクエスト・テンプレート内の要素名はOracle Access Managementコンソールでの対応する要素名と若干異なる場合があります。

表15-10に、OAMエージェントのリモート登録リクエストに固有の要素を示します。保護されているリソース・リスト、パブリック・リソース・リスト、「除外されたリソース・リスト」は、OAMエージェントの短縮版と拡張版の両方のリクエスト・テンプレートに含まれています。

表15-10 拡張されたOAMエージェントのリモート登録リクエスト内の要素

| 要素 | 例 |

|---|---|

|

<serverAddress> <agentName> <hostIdentifier> <agentBaseUrl> <autoCreatePolicy> <applicationDomain> <virtualhost> <allowCredentialCollectorOperations> <allowMasterTokenRetrieval> |

表15-8を参照してください。 |

|

<hostPortVariationsList> |

<hostPortVariationsList> <host>host1</host> <port>7777</port> </hostPortVariations> <host>host2</host> <port>7778</port> </hostPortVariations> </hostPortVariationsList> |

|

<protectedResourcesList> |

<protectedResourcesList> <resource>/</resource> </protectedResourcesList> |

|

<publicResourcesList> |

<publicResourcesList> <resource>/public/index.html </resource> </publicResourcesList> |

|

<excludedresourcesList> |

<excludedresourcesList> <resource>/excluded/index.html </resource> </excludedresourcesList> |

|

<maxCacheElems> |

<maxCacheElems>100000 </maxCacheElems> |

|

<cacheTimeout> |

<cacheTimeout>1800</cacheTimeout> |

|

<tokenValidityPeriod> OAM Webゲートのみ |

<tokenValidityPeriod>3600 </tokenValidityPeriod> |

|

<maxConnections> |

<maxConnections>1</maxConnections> |

|

<maxSessionTime> |

<maxSessionTime>24</maxSessionTime> |

|

<failoverThreshold> |

<failoverThreshold>1 </failoverThreshold> |

|

<aaaTimeoutThreshold>- |

<aaaTimeoutThreshold>-1 </aaaTimeoutThreshold> |

|

<sleepFor> |

<sleepFor>60</sleepFor> |

|

<debug> |

<debug>false</debug> |

|

<security> |

<security>open</security |

|

<denyOnNotProtected> |

<denyOnNotProtected>1 </denyOnNotProtected> |

|

<allowManagementOperations> |

<allowManagementOperations>false/<allowManagementOperations> |

|

<cachePragmaHeader>

<cacheControlHeader> |

<cachePragmaHeader>no-cache </cachePragmaHeader> <cacheControlHeader>no-cache </cacheControlHeader |

|

<ipValidation> |

<ipValidation>0</ipValidation> |

|

<ipValidationExceptions> |

<ipValidationExceptions> <ipAddress>10,11,11,11</ipAddress> <ipAddress>10,11,11,12</ipAddress> <ipAddress>10,11,11,13</ipAddress> </ipValidationExceptions> |

|

<logOutUrls> |

<logOutUrls>

<url>/logout1.html</url>

<url>/logout2.html</url>

</logOutUrls> |

|

<logoutCallbackUrl> OAM Webゲートのみ |

<logoutCallbackUrl>/oam_logout_success </logoutCallbackUrl> |

|

<logoutTargetUrlParamName> OAM Webゲートのみ |

<logoutTargetUrlParamName>end_url </logoutTargetUrlParamName> |

|

ユーザー定義パラメータの名前 |

例 <userDefinedParameters>

<userDefinedParam>

<name>...</name>

<value>...</value>

</userDefinedParam> |

|

MaxPostDataLength |

<userDefinedParameters>

<userDefinedParam>

<name>MaxPostDataLength</name>

<value>750000</value>

</userDefinedParam> |

|

maxSessionTimeUnits |

<userDefinedParameters> <name>maxSessionTimeUnits</name> <value>hours</value> </userDefinedParam> |

|

useIISBuiltinAuthentication |

<userDefinedParameters> <name>useIISBuiltinAuthentication </name> <value>false</value> </userDefinedParam> |

|

URLInUTF8Format |

<userDefinedParameters> <name>URLInUTF8Format</name> <value>true</value> </userDefinedParam> |

|

inactiveReconfigPeriod 構成は、OAM Webゲートにのみ適用されます。 |

<userDefinedParameters> <name>inactiveReconfigPeriod</name> <value>10</value> </userDefinedParam> |

|

WaitForFailover |

<userDefinedParameters> <name>WaitForFailover</name> <value>-1</value> </userDefinedParam> |

|

proxySSLHeaderVar |

<userDefinedParameters> <name>proxySSLHeaderVar</name> <value>IS_SSL</value> </userDefinedParam> |

|

client_request_retry_attempts |

<userDefinedParameters> <name>client_request_retry_attempts </name> <value>1</value> </userDefinedParam> |

|

ContentLengthFor401Response |

<userDefinedParameters> <name>ContentLengthFor401Response </name> <value>0</value> </userDefinedParam> |

|

SUN61HttpProtocolVersion |

<userDefinedParameters> <name>SUN61HttpProtocolVersion </name> <value>1.0</value> </userDefinedParam> |

|

impersonationCredentials |

<userDefinedParameters>

<name>username:password

</name>

<value>cred</value>

</userDefinedParam> |

|

UseWebGateExtForPassthrough |

<userDefinedParameters> <name>UseWebGateExtForPassthrough </name> <value>false</value> </userDefinedParam> |

|

syncOperationMode |

<userDefinedParameters> <name>syncOperationMode</name> <value>false</value> </userDefinedParam> |

|

filterOAMAuthnCookie OAM Webゲートのみ。 |

<userDefinedParameters> <name>filterOAMAuthnCookie</name> <value>true</value> </userDefinedParam> |

15.8 OAMエージェントのリモート登録の実行

この項では、すべてのエージェント・タイプで同様なリモート登録の実行方法について説明します。この項の内容は、次のとおりです。

15.8.1 リモート登録ツールの取得および設定

oamregクライアント・ツールは、OAMサーバー上でなくても使用できます。

oamregのホームをすでに開いている場合は、次の手順を使用することで、oamregスクリプトを入手してオペレーティング・システムに合せて更新できます。

Windowsの場合: oamreg.bat

Linuxの場合: oamreg.sh

ノート:

ここで説明するように、最新のバンドル・パッチを適用し、再度RREG.tar.gzを解凍することで、最新のツールとファイルを使用することをお薦めします。

リモート登録には、JAVA_HOMEおよびOAM_REG_HOMの2つの変数が必要です(表15-11を参照してください)。

表15-11 リモート登録に必要な変数

| Location | 変数 | 説明 |

|---|---|---|

|

クライアント側 |

JAVA_HOME |

環境にすでに設定されている$JAVA_HOMEに基づくコンピュータのJDK 1.6の場所。(JDK 1.7もR2PS3で使用できます。) |

|

OAM_REG_HOME |

絶対表記したRREG HOMEのファイルの場所(RREG.tarを展開したディレクトリに/rregを続けた位置で、かつスクリプトが置かれている場所のすぐ上のディレクトリ)。 たとえば: $OAM_HOME/oam/server/rreg/client/rreg $ORACLE_IDM_HOMEが$MW_HOME/Oracle_IDMの場合: export $OAM_REG_HOME=$MW_HOME/Oracle_IDM/oam/server/rreg |

|

|

rregフォルダの場所(RREG.tar.gzの場所ではなく) |

JAVA_HOME |

環境にすでに設定されている$JAVA_HOMEに基づきます。 |

|

OAM_REG_HOME |

インストール中にスクリプトにすでに設定されています。 |

関連項目:

-

次のパスのRREG.tar.gzファイルを探します。

$ORACLE_HOME/oam/server/rreg/client/RREG.tar.gz

-

RREG.tar.gzファイルを解凍すると、必須のツールとテンプレートを含むディレクトリが

/clientの下に作成されます。 -

oamregスクリプト(...

/rreg/client/rreg/bin)で、環境変数を次のように設定します。 -

「リモート登録リクエストの作成」に進みます。

15.8.3 帯域内リモート登録の実行

ネットワーク内のOAM管理者は、すべてのタスクを実行します。エージェント・タイプに関係なく、帯域内リモート登録を実行できます。

この例の場合、OAMエージェントは、Linuxシステムで短いリクエストを使用して登録されます。実際のエージェント・タイプ、リクエスト・テンプレートおよび出力ファイルは異なります。

関連項目:

『Oracle Access Manager WebGatesのインストール』の「Oracle HTTP Server WebGate for Oracle Access Managerの構成」開始する前に、次を読んでください。

-

エージェントをホストしているコンピュータで、登録コマンドを実行し、入力ファイルとして独自の*Request*.xmlを指定します。たとえば:

./bin/oamreg.sh inband input/myagent_request.xml -

求められた場合に登録管理者ユーザー名およびパスワードを入力します。

次の例は、サンプルのrreg登録出力を示しています。

Welcome to OAM Remote Registration Tool! Parameters passed to the registration tool are: Mode: inband Filename: /scratch/work/mw1916/idm1385/oam/server/rreg/input/1.xml Enter admin username:oamadminuser Username: oamadminuser Enter admin password: Do you want to enter a Webgate password?(y/n): n Do you want to import an URIs file?(y/n): n ---------------------------------------- Request summary: OAM Agent Name:RREG_1234 URL String:RREG_1234 Registering in Mode:inband Your registration request is being sent to the Admin server at: http://slc01huw.us.example.com:20081 ---------------------------------------- Inband registration process completed successfully! Output artifacts are created in the output folder.

出力フォルダは、RREG.tar.gzが展開されている場所(/rreg/output/AgentName/)にあります。

-

/rreg/output/AgentName/フォルダにエージェント用に作成されるネイティブ構成ファイルを確認します。

-

登録の完了: 古い構成ファイルがまだ置換されていない場合、次のステップを実行して置換します。

-

/rreg/output/AgentName/内のアーティファクトをコピーして、エージェント構成を更新します。たとえば:

コピー元: AdminServer (コンソール)ホスト

/rreg/output/Agent_Name/ObAccessClient.xmlおよびcwallet.ssoコピー先のエージェント・ホストは$11gWG_install_dir/

WebGate/configです。たとえば:- $WebTier_MW_Home/Oracle_WT1/instances/instance1

- /config/OHS/ohs1/WebGate/config

-

エージェントをホストしているOAMサーバーを再起動します。

-

-

「リモート登録およびリソース保護の検証」に進みます。

15.8.4 帯域外リモート登録の実行

表15-12 帯域内の管理者が帯域外の管理者に戻すファイル

| ファイル | 説明 |

|---|---|

|

agentName_Response.xml |

帯域外の管理者に戻され、この管理者が使用します。agentName_Response.xmlを開いたり編集したりしないようにすることをお薦めします。 |

|

固有のWebサーバー構成ファイル |

帯域外の管理者に戻され、この管理者がWebサーバーを更新するために使用します。 |

|

関連項目 |

それぞれの管理者が実行するステップは、次のように扱われます。

-

帯域内の管理者: ネットワーク内のWebサーバー管理者が実行するタスクを扱います。

-

帯域外の管理者: ネットワーク外のWebサーバー管理者が実行するタスクを扱います。

関連項目:

『Oracle Access Manager WebGatesのインストール』の「Oracle HTTP Server WebGate for Oracle Access Managerの構成」ここでは、LinuxシステムでOAMエージェントを登録するステップを説明します。実際のテンプレートおよび出力ファイルは異なります。

開始する前に、「リモート登録ツールの取得および設定」を一読してください。

-

帯域外の管理者: starting_request.xmlファイルを作成して、処理するために帯域内の管理者に送信します(「リモート登録リクエストの作成」を参照してください)。

$WLS_Home/Middleware/Oracle_$IDM1/oam/server/rreg/client/rreg/output/AgentName/starting_request.xml

-

帯域内の管理者の手順:

-

登録コマンドを実行し、入力ファイルとして帯域外の管理者のstarting_request.xmlを指定します。たとえば:

./bin/oamreg.sh outofband input/starting_request.xml -

求められた場合に登録管理者ユーザー名およびパスワードを入力します。

-

画面のメッセージを参照して確認します。

成功: 登録プロセスが正常に完了しました。

Response.xmlの場所が入力フォルダに作成されます。

入力フォルダは、RREG.tar.gzが展開されている場所(/rreg/input/)にあります。

-

他のアーティファクトとともにagentName_Response.xmlファイルを帯域外の管理者に戻します。たとえば:

agentName_Response.xml

-

-

帯域外の管理者: 次のように環境を更新します。

-

エージェントをホストしているコンピュータで、リモート登録コマンドを実行し、入力ファイルとして受け取ったagentName_Response.xmlを指定します。たとえば:

./bin/oamreg.sh outofband input/agentName_Response.xml -

/rreg/output/AgentNameに生成されるアーティファクトをコピーして、エージェント構成を更新してから、エージェントをホストするOAMサーバーを再起動します。たとえば、ObAccessClient.xmlとcwallet.ssoを次のようにコピーします。

コピー元: AdminServer (コンソール)ホストの

/rreg/output/Agent_Name/ObAccessClient.xmlおよびcwallet.ssoコピー先のエージェント・ホストは$11gWG_install_dir/

WebGate/configです。たとえば:- $WebTier_MW_Home/Oracle_WT1/instances/instance1

- /config/OHS/ohs1/WebGate/config

-

「リモート登録およびリソース保護の検証」に進みます。

-

15.9 リモート・エージェント更新のモードおよびテンプレート

管理者はリモート管理モードを使用して既存のエージェント登録をすばやく更新、検証または削除します。

この項では次のトピックを記載しています:

15.9.1 リモート・エージェント更新のモード

既存のエージェント登録を管理するには、リモート・エージェント管理モードを使用できます。

表15-13に、リモート・エージェント管理モードを示します。コマンドのパラメータには、モード、入力*Request.xmlファイル($OAM_REG_HOMEに対する相対パス、入力*Request.xmlファイルの優先ロケーション)が含まれます。

./oamreg.sh <mode> <input_file> [prompt_flag] [component.oam.config_file] <mode> value

表15-13 リモート・エージェント更新のモードと入力ファイル

| モードおよび入力ファイル | 説明および構文 |

|---|---|

|

agentUpdateモード OAM11GUpdateAgentRequest.xml OAMUpdateAgentRequest.xml |

エージェント・タイプに関係なく、管理者が既存のエージェント属性を更新できます。 ./bin/oamreg.sh agentUpdate input/*UpdateAgentRequest.xml |

|

agentValidateモード 入力ファイルは不要です。 |

エージェントがOracle Access Managerですでにプロビジョニングされているかどうかを検証します。 ./bin/oamreg.sh agentValidate agentname |

|

agentDeleteモード 入力ファイルは不要です。 |

管理者がエージェント登録を削除できます。 ./bin/oamreg.sh agentDelete agentname |

15.9.2 リモートOAMエージェント更新のテンプレート

OAM11GUpdateAgentRequest.xmlを使用して、特定のエージェント更新値をリモート登録ツールのoamregに渡します。

更新リクエストと元の登録リクエストの主な違いは、更新リクエストの次の点にあります。

表15-14 相違点: OAMエージェント更新と登録リクエスト

| 相違点 | 要素 |

|---|---|

|

追加 |

<ipValidation> |

|

省略 |

<ipValidationExceptions> |

|

省略 |

<hostidentifier> |

|

省略 |

<virtualhost> |

|

省略 |

<hostportVariations> |

|

省略 |

<authCreatePolicy>と、アプリケーション・ドメイン関連の要素 |

|

省略 |

<ssoServerVersion> |

|

省略 |

<idleSessionTimeout> |

関連項目:

15.10 エージェントのリモート更新

この項では、エージェント・タイプに関係なく、Access Managerを使用して登録したエージェントに関する次のトピックについて説明します。

15.10.1 エージェント登録のリモート更新

エージェント・タイプに関係なく、Access Managerに登録されているエージェントをリモート更新できます。

このトピックでは、エージェント・タイプに関係なく、Access Managerを使用して登録したエージェントを更新するステップについて説明します。開始する前に、「リモート・エージェント更新のモード」を確認します。

15.10.2 エージェント登録のリモート検証

エージェント・タイプに関係なく、エージェント登録をリモート検証できます。

このトピックでは、エージェント・タイプに関係なく、エージェント登録を検証するステップについて説明します。開始する前に、「リモート・エージェント更新のモード」を確認します。

15.11 リモート登録およびリソース保護の検証

エージェント・タイプに関係なく、エージェントの登録を検証できます。

Oracle Access Managementコンソールを使用してタスクを実行するには、帯域内の管理者である必要があります。帯域外の管理者は、リモートの認証およびアクセスをテストする必要があります。

15.11.1 Oracle Access Managementコンソールを使用したエージェント登録の検証

帯域内の管理者のみがエージェント登録を検証できます。

-

Oracle Access Managementコンソールで、エージェントの登録を検証します。

-

Oracle Access Managementコンソールの「アプリケーション・セキュリティ」で「エージェント」の詳細を確認します。

-

更新したエージェント構成ファイルが、適切な場所に配置されていることを確認します(「OAMエージェントのリモート登録の実行」を参照)。

-

-

共有コンポーネントのホスト識別子を検証します。Oracle Access Managementコンソールでホスト識別子が定義されていることを確認します。

-

アプリケーション・ドメインを検証します。「ポリシー構成」タブで、登録されたエージェントに基づいて名付けられた新しいアプリケーション・ドメインがあることを確認します。アプリケーション・ドメインのリソースには、ホスト識別子を関連付ける必要があります。

-

「リモート登録後の認証およびアクセスの検証」に進みます。

15.12 setAllowEmptyHostIdentifier

空の優先ホスト・パラメータの使用を有効および無効にします。

説明

空の優先ホスト・パラメータの使用を有効または無効にします。(oam-config.xmlファイルに追加される)次のパラメータが、ObAccessClient.xmlファイル内の空の優先ホスト・パラメータを有効または無効にするために設定されます。

<Setting Name="AutoUpdateHostIdentifier" Type="xsd:string">AUTO_UPDATE_HOSTID</Setting> <Setting Name="AllowEmptyHostIdentifier" Type="xsd:boolean">true</Setting>

構文

setAllowEmptyHostIdentifier(enable="true/false")

| 引数 | 説明 |

|---|---|

|

空のホスト識別子を許可する場合はtrue、許可しない場合はfalseに設定します。 |

サンプル

setAllowEmptyHostIdentifier(enable ="true")