24 パスワード・ポリシーの使用

この章では、これらのフォームおよびパスワード・ポリシー構成方法について詳しく説明します。

24.1 パスワード管理の理解

パスワード管理機能は、使用されるアイデンティティ・ストアがLDAPディレクトリである場合にのみサポートされます。

パスワード管理を有効にすると、次のシナリオで使用できます。

-

ユーザー・アカウントが管理者によって無効にされると、ユーザーはシステムに入ることができません。ユーザーがアクセスをリクエストすると、該当のエラー・メッセージが表示されます。

-

ユーザー・アカウントが管理者によってロックされると(不正なパスワードまたはチャレンジにより永続的または一時的に)、ユーザーはシステムに入ることができません。ユーザーがアクセスをリクエストすると、該当のエラー・メッセージが表示されます。

-

特定の値がユーザーのLDAPエントリに設定されている場合、ユーザーは管理者によってパスワードを変更するように強制される場合があります。

-

有効期限が間もなく切れるパスワードをユーザーが変更する必要がある場合、パスワードをすぐに変更するか、またはパスワードを変更せずにリクエスト・ページに進むか、いずれかのオプションを選択できる画面が表示されます。

-

パスワードのリセット操作中に無効な文字でパスワードを送信すると、ユーザーが従う必要のあるパスワード作成ルールのエラー・メッセージが表示される場合があります。

「Oracle提供のパスワード・フォーム」では、エラー・メッセージのスクリーンショットについて説明します。

統合デプロイメントの注意事項

Oracle Internet Directoryで、Oracle Identity ManagementとOracle Access Managementを使用する場合、2種類のパスワード・ポリシー定義および施行が存在します。パスワード・ポリシー定義は、Oracle Identity ManagementおよびOracle Internet Directoryの両方に構成できます。パスワード・ポリシーの実施は、次に従って実行されます。

-

Oracle Access Managementは、Webアクセスの間に状態ポリシー(間違ったパスワードなど)を施行します。Oracle Internet Directoryは独自の状態ポリシーとLDAP処理(バインドや比較など)を施行します。

-

Oracle Identity Managementは、パスワード更新のユーザー作成の間に値ポリシー(パスワードの特性)を施行します。Oracle Internet Directoryは独自の値ポリシーとLDAP処理用のポリシー(追加や変更など)を施行します。

パスワード・ポリシーは、構成されたアイデンティティ・ストアがLDAPディレクトリである場合にのみ認証されます。仮想化LDAPディレクトリ(別のデータ・リポジトリの前面に配置するOracle Virtual Directoryなど)や非LDAPディレクトリの場合は、認証されません。

LDAPディレクトリ(Oracle Internet Directoryなど)には、ユーザー・パスワードが準拠する必要がある字句制約(最小文字数、パスワードの最大有効期間、特殊文字の使用など)を定義するパスワード・ポリシーを構成する方法があります。このパスワード・ポリシーは、ユーザーのパスワードがLDAPディレクトリで変更されると適用されます。このLDAPディレクトリのパスワード・ポリシーが、OAMで構成されているパスワード・ポリシーと競合しないことを確認するには、管理者は、LDAPパスワードを手動で調べて次のいずれかを実行する必要があります。

-

バックエンドLDAPアイデンティティ・ストア・ポリシーをOracle Identity ManagementおよびOracle Access Managementポリシーよりも低い優先度か同じ優先度にします。ただし、これにより2つの施行が発生します。

-

ネイティブのLDAPパスワード・ポリシー検証を無効にします。ただし、直接のLDAP操作に対するポリシー強制もなくなります。

24.2 パスワード管理の有効化

Oracle Access Managementコンソールを使用して、パスワード管理サービスを有効にします。これは、定義済のユーザー・アイデンティティ・ストアの構成として実行されます。

表24-1 パスワード・ポリシー構成パラメータ

| パラメータ | 説明 |

|---|---|

|

パスワード管理の有効化 |

このアイデンティティ・ストアのパスワード管理を有効にします。パスワード管理が有効でない場合、パスワード・プラグインによってすぐに返され、ステータスは取得されません。

ノート: 多要素認証OTP REST APIを使用する前に、パスワード管理が有効になっていることを確認してください。パスワード管理が有効になっていない場合、次のnullポインタ例外が発生します:Exception occurred while resetting password using OTP for user with exception java.lang.NullPointerException |

|

Oblixスキーマの使用 |

選択すると、Oblixスキーマが使用されます。それ以外の場合、Oracleスキーマが使用されます。 |

|

グローバル共通ID属性 |

これは、パスワードにユーザーID属性値が含まれていないことを確認するためのパスワード・ポリシーの検証に使用されるユーザーID属性です。 |

|

名属性 |

これは、パスワードに名属性値が含まれていないことを確認するためのパスワード・ポリシーの検証に使用される名属性です。 |

|

姓属性 |

これは、パスワードに姓属性値が含まれていないことを確認するためのパスワード・ポリシーの検証に使用される姓属性です。 |

|

電子メール・アドレス属性 |

これは、このアイデンティティ・ストアのユーザーの電子メール属性です。パスワード・ポリシー検証に使用されます。 |

ノート: パスワード管理モジュールは、非推奨のパスワード・ポリシー検証モジュールにかわるものです。

24.3 「パスワード・ポリシー」構成ページへのアクセス

パスワード管理を有効にすると、パスワード・ポリシーを構成できます。管理者は、企業の要求に基づいてパスワード・ポリシーを定義します。構成したパスワード・オプションおよびチャレンジ・オプションは、埋込み資格証明コレクタ(ECC)と外部資格証明コレクタ(DCC)の両方で使用されます。

資格証明コレクションのオプションの詳細は、「資格証明コレクションおよびログインの理解」を参照してください。

次の手順に従い、「パスワード・ポリシー」構成ページにアクセスします。

- Oracle Access Managementコンソールに管理者としてログインします。

- Oracle Access Managementコンソールの右上の「アプリケーション・セキュリティ」をクリックします。

- 「アプリケーション・セキュリティ」コンソールの「パスワード・ポリシー」をクリックします。オプションの詳細は、「「パスワード・ポリシー」構成ページ」を参照してください。

24.3.1 「パスワード・ポリシー」構成ページ

様々なオプションが「パスワード・ポリシー」構成ページで使用できます。

ノート: グローバル・パスワード・ポリシーのみを構成するには、「パスワード・ポリシー」構成ページを使用します。REST APIを使用すると、複数のパスワード・ポリシーを構成できます。『Oracle Access Managerでのパスワード管理REST API』を参照してください

表24-2では、構成可能な「パスワード・ポリシー」オプションについて(コンソールに表示される左側から順に)説明します。これらの要素は、ECCとDCCの両方で使用されます。

表24-2 パスワード・ポリシーの要素

| 要素 | 説明 |

|---|---|

|

最小大文字数 |

パスワードに必要な大文字の最小数を定義します。 |

|

最小小文字数 |

パスワードに必要な小文字の最小数を設定します。 |

|

最小英字数 |

パスワードで許可される特殊文字の最小数を定義します。 |

|

最小数字数 |

パスワードに必要な数字の最小数を設定します。 |

|

最小英数字数 |

パスワードに必要な英数文字の最小数を定義します。 |

|

最小特殊文字数 |

パスワードに必要な特殊文字の最小数を設定します。 |

|

最大特殊文字数 |

パスワードで許可される特殊文字の最大数を定義します。 |

|

最小Unicode文字数 |

パスワードに必要なUnicode文字の最小数を定義します。 |

|

最大Unicode文字数 |

パスワードで許可されるUnicode文字の最大数を設定します。 |

|

パスワードの最小文字数 |

パスワードに必要な合計の最小文字数を設定します。 |

|

最大パスワード長 |

パスワードで許可される合計の最大数文字数を定義します。 |

|

必須の文字 |

パスワードに必要な特定の文字を定義します。この定義にはデリミタは必要なく、また使用できません。 |

|

許可されていない文字 |

パスワードで使用可能な特定の文字を設定します。この定義にはデリミタは必要なく、また使用できません。 |

|

許可されている文字 |

パスワードで許可されるすべての文字を定義します。この定義にはデリミタは必要なく、また使用できません。 |

|

許可されていないサブ文字列 |

パスワードで許可されない特定の文字列です。この定義ではカンマをデリミタとして使用します。 |

|

パスワードは英字で始まる必要がある |

選択時は、パスワードの先頭文字に英文字が必要であることを指定します。 |

|

ユーザーの姓を含めることができる |

選択時は、ユーザーの姓がパスワードに含まれることを許可します。 |

|

ユーザーの名を含めることができる |

選択時は、ユーザーの名がパスワードに含まれることを許可します。 |

|

ユーザーIDを含めることができる |

選択時は、ユーザーのユーザーIDがパスワードに含まれることを許可します。 |

|

警告まで(日数) |

パスワードの有効期限についてユーザーが警告されるように指定日までの日数を定義します。たとえば、「有効期限切れまで(日数)」フィールドに30を入力し、「警告までの期間(日数)」フィールドに20を入力し、パスワードが11月1日に作成されたとします。11月21日に、パスワードが12月1日に期限切れになることがユーザーに通知されます。このフィールドには0 - 999の値を入力できます。 |

|

最大試行回数 |

ユーザーがロックアウトになるまでに行えるログイン試行回数を示します。 |

|

失効まで(日数) |

パスワードの有効期間(日数)を定義します。 |

|

ロックアウト期間(分) |

指定された回数だけログイン試行が失敗した後に、ユーザーがロックアウトされる期間(分単位)を示します。この期間の後、ユーザーは新たにログインを試行できます。 |

|

永続的ロックアウト |

指定された回数だけログイン試行が失敗した後の永続的ロックアウトを指定します。 |

|

姓の禁止 |

ユーザーがパスワードを変更するとき、いくつ前のパスワードまで使用できないかを定義します。 |

|

パスワード辞書ファイル |

パスワードで指定できない禁止単語のリストを含むOAMサーバー上の物理ファイルを示します。 |

|

パスワード・ファイル・デリミタ |

パスワード辞書ファイルでいくつかのワードを区切るために使用するデリミタを定義します。たとえば、ファイルの内容が |

|

パスワード・サービスURL |

ノート: パスワード・サービスURLは、非推奨になり、非推奨のパスワード・ポリシー検証認証モジュールとともに使用される場合にのみ動作します。 パスワード管理モジュールのカスタム・ページと同様にECC/DCCの異なるページを構成するには、URL_REDIRECTフィールドを使用して適切なページを設定してください |

24.4 パスワード・ポリシーによる資格証明コレクタURLの指定

資格証明コレクションの方法に関係なく、Access Managerで(認証スキームのパスワード・ポリシー検証モジュールを使用して)保護されたすべてのリソースに適用される1つのグローバル・パスワード・ポリシーを構成できます。

資格証明コレクタおよび関連するフォームに対応するURLは、表24-3で説明されているように指定する必要があります。

表24-3 認証用の資格証明コレクタと関連フォームの指定

| 指定する場所 | ECCの場合 | DCCの場合 |

|---|---|---|

|

OAMエージェント登録 DCCのみ |

N/A. |

OAMエージェント登録ページの「管理操作の許可」の横にあるチェック・ボックスを選択します。 関連項目: 「DCCの資格証明操作の有効化」 |

|

ログイン、エラーおよびパスワード・ページ |

ユーザーが資格証明を入力するページです。OAMサーバーにデフォルトで付属し、追加の設定や変更は必要ありません。

|

DCCを使用する汎用のログイン/ログアウトおよびパスワード・ポリシーの動的ページは、OHSの Webゲート・ホストのディレクトリ(

DCCベースのログインおよびログアウトを行うPerlスクリプト Perl実行可能ファイルのパス名は、Webゲート・ホストの 関連項目: 表22-4 |

|

パスワード・ポリシー、パスワード・サービスURL |

Default/ECCのパスワード・ページが自動的に使用されます。 ECCのパスワード・サービスURL: 関連項目: 「グローバル・パスワード・ポリシーの定義」 |

DCCパスワード・ページに次を入力します。 DCCのパスワード・サービスURL: |

|

ユーザー・アイデンティティ・ストア |

Access Managerスキーマのユーザー・データ・オブジェクト定義は、パスワードのユーザー・ステータスとパスワード履歴のメンテナンスを有効化する属性で拡張されます。この定義は、LDIFファイルで指定して、 |

DCCとECCのどちらについても同じです。 関連項目: |

|

パスワード管理モジュール |

3つの各プラグイン/ステップのKEY_IDSTORE_REFとしてデフォルト・ストアを入力します(失敗時のエラーのリダイレクトも指定します)。 関連項目: |

DCCとECCのどちらについても同じです。 |

|

認証スキーム、チャレンジ・リダイレクトURL |

資格証明コレクタのホストを入力します。

|

資格証明コレクタのホストを入力します。

|

|

認証スキーム、チャレンジURL |

資格証明コレクタのログイン・フォームの相対URIを入力します。

|

資格証明コレクタのログイン・フォームの相対URIを入力します。

|

|

認証スキーム、チャレンジ・パラメータ |

ECC: ユーザー定義のチャレンジ・パラメータ:

関連項目: |

DCC: ユーザー定義のチャレンジ・パラメータ:

関連項目: |

|

サーバー・エラー・モード |

DCCとECCのどちらについても同じです。 |

DCCとECCのどちらについても同じです。 |

|

認証ポリシー |

認証ポリシーの資格証明コレクタ:

|

認証ポリシーの資格証明コレクタ: リソースWebgateから独立したDCC:

|

|

ログアウト構成 |

ECC: 保護(リソース) Webゲート・エージェントの登録で、 |

DCC:

|

24.5 Oracle提供のパスワード・フォーム

Access Managerには、資格証明コレクション中のユーザー操作のためのいくつかのページが用意されています。この場所は、デプロイする認証スキームのトポロジに応じてカスタマイズできます。

資格証明コレクタのパスワード・ページについては、表24-4を参照してください。

表24-4 資格証明コレクタのパスワード・ページ

| 資格証明コレクタ | 説明 |

|---|---|

|

ECCページ |

デフォルトの埋込み資格証明コレクタのjspフォーム。デフォルトでOAMサーバーに配置されます。

|

|

DCCページ |

DCCを使用する汎用のログイン/ログアウトおよびパスワード・ポリシーの動的ページは、OHSのhttpd.conf/webgate.confファイルを使用して自動的に除外されます。これらを、除外するポリシーを構成する必要はありません。Webgateホストの次の項目を参照してください。

関連項目: ページおよびメッセージのカスタマイズの詳細は、『Oracle Access Managementでのアプリケーションの開発』を参照してください。 |

表24-5に、提供されているパスワード・フォームを示します。デフォルト・ページは企業の要求に合わせてカスタマイズしたり、すべてをカスタム・ページと置き換えたりできます。たとえば、デスクトップ・ブラウザ用のログイン・フォームと異なるものをモバイル・ブラウザ用に表示するために、カスタム・ページを設計、実装およびデプロイできます。

表24-5 パスワード管理フォームと機能

| フォーム | 機能 |

|---|---|

|

サインイン・フォーム |

「ユーザーID」と「パスワード」フィールドを表示する標準的なログイン・フォームです。「ログイン」ボタンをクリックすると、構成された認証モジュールによって制御される認証プロセスが開始されます。 ログイン・フォームのカスタマイズの詳細は、『Oracle Access Managementでのアプリケーションの開発』を参照してください。 |

|

サインイン・エラー |

この標準のログイン・フォームはエラーが発生したときに表示されます。赤く表示された文字は、エラーを示します。このエラーは表示と非表示を指定できます。 表示と非表示の詳細は、『Oracle Access Managementでのアプリケーションの開発』を参照してください。 |

|

パスワードの期限切れの通知 |

次のメッセージは、通知ポリシーに従って、ユーザーにパスワードの期限が切れることを通知するために表示されます。 |

|

パスワードの変更フォーム |

パスワードの期限切れポリシーの構成に従って、ポリシーを施行し、ユーザーにパスワードの変更を要求する次のウィンドウが表示されます。 |

|

パスワードの変更の成功 |

次のパスワードの変更が成功したことを確認するメッセージが表示されます。 |

|

ユーザー・アカウントのロックまたは無効化 |

許可される最大ログイン試行回数の範囲内で、パスワード・ポリシーに基づいて指定した資格証明が拒否された場合は、ユーザー・アカウントのロックアウトが発生します。 |

24.6 グローバル・パスワード・ポリシーの管理

ECCとDCCのどちらを選択したかに関係なく、Access Managerで保護されたすべてのリソースに適用される1つのグローバル・パスワード・ポリシーを構成できます。また、構成変更では複数のパスワード・ポリシーもサポートされます。

認証では、リソースへのアクセスのリクエスト、資格証明の収集および資格証明の検証結果に基づくレスポンスの返信の際に、ユーザーが指定する必要がある資格証明の決定が行われます。Access Managerの認証プロセスは、認証モジュール(またはプラグイン)を使用して、要件およびバックエンド認証スキームへの情報転送を制御するルールを定義します。デフォルトで、Access Managerは、認証処理に対するOAMサーバー埋込み資格証明コレクタ(ECC)の使用をサポートしています。ただし、外部資格証明コレクタ(DCC)を使用するようにOAM Webゲートを構成することもできます。

ノート:

ECCとDCCは、どちらも資格証明が一度に提供されない場合のマルチステップ認証フローを簡単にできます。これにより、認証関連の情報を収集するための、ユーザーやプログラム的なエンティティとの対話処理の柔軟性が向上します。詳細は、「プラグイン・ベースのモジュールによるマルチステップ認証の編成」を参照してください。

次に示す概要では、このパスワード・ポリシーを構成および使用する方法について説明している項へのリンクを示します。特に明記しないかぎり、すべてのタスクはECCとDCCに同様に適用できます。ご使用のデプロイメントに該当しないタスクは省略してください。

パスワード・ポリシー管理では、次のようにします。

24.6.1 グローバル・パスワード・ポリシーの定義

Oracle Access Management管理者の資格証明を持つユーザーは、企業で定義された要件に基づいて共通のパスワード・ポリシーを定義できます。

ノート:

ECCとDCCのグローバル・パスワード・ポリシーの唯一の相違点は、パスワード・サービスURLです。これは、資格証明コレクタ固有であり、デフォルトはステップ2で示すようにECCページです。

この例の仕様は、説明の目的のみに使用されているものです。環境はユーザーによって異なります。

24.6.2 パスワード・ポリシー用のデフォルト・ストアの指定

パスワード・ポリシーは、デフォルト・ストアが指定されている場合にのみ動作します。管理者のロールと資格証明は、システム・ストアに存在している必要があります。

-

Oracle Access Managementコンソールで、ウィンドウの上部にある「構成」をクリックします。

-

「構成」コンソールで、「ユーザー・アイデンティティ・ストア」をクリックします。

-

システム・ストアの設定: このストアに管理者ロールおよび資格証明が存在する必要があります。

-

システム・ストアとして指定するストアのページを開きます。

-

「システム・ストアとして設定」をクリックします(ドメイン全体の認証および認可操作用)。

-

「適用」をクリックします。

-

管理者の追加: 「管理者ロールの管理」を参照してください。

-

認証モジュール:

OAMAdminConsoleScheme(認証スキーム)によって使用されるLDAP認証モジュールがシステム・ストアを使用するように設定します。 -

このストアを使用するように、1つ以上の認証プラグインを構成します(「プラグイン・ベースのモジュールによるマルチステップ認証の編成」を参照)。

-

-

デフォルト・ストアの設定: このストアは、パッチ適用時のパスワード・ポリシーおよび移行に必要です。

-

デフォルト・ストアとして指定するストアのページを開きます。

-

「デフォルト・ストアとして設定」の横にあるボックスを選択します。

-

認証モジュール:

OAMAdminConsoleSchemeを見つけて、LDAPモジュールがこのストアを参照していないことを確認します。「ネイティブ認証モジュールの管理」を参照してください。 -

認可ポリシー条件: 認可ポリシーのアイデンティティ条件の設定時に、特定のアイデンティティ・ストアを選択します。「認証ポリシー条件の定義」を参照してください。

-

-

登録ページを閉じます。

24.6.3 デフォルト・ストアへのキー・パスワード属性の追加

パスワード・ポリシーは、デフォルト・ストアが指定されている場合にのみ動作します。

この項では、Oracle Access Managementのパスワード・ポリシー処理のデフォルト・ストア・スキーマを拡張するステップを説明します。

24.6.3.1 パスワード・ポリシーのLDIFファイルおよび主要なパスワード属性

Access Managerの一部として配布されているLDIF (Lightweight Directory Interchange Format)ファイルは、必須のオブジェクト・クラスでスキーマを拡張するためのものです。一般に、これらを適用するには、手動で連結してあるAccess ManagerとOracle Identity Managementを使用します。Access Managerスキーマのユーザー・データ・オブジェクト定義は、パスワードのユーザー・ステータスとパスワード履歴のメンテナンスを有効化する属性で拡張されます。この定義は、LDIFファイルで指定して、ldapaddツールを使用して各ユーザー・アイデンティティ・ストアに追加する必要があります。

オラクル社が提供するLDIFについて表24-6に示します。

ノート:

OAM_HOMEホームには、Oracle Access Managementをホストするためにインストールされているファイルが含まれます。OAM_HOMEは、ミドルウェア・ホーム($MW_HOME)のディレクトリ構造の内部にあります。

表24-6 LDAPプロバイダ用のオラクル社提供LDIFのロケーション

| LDAPプロバイダ | LDIFロケーション |

|---|---|

|

OID: Oracle Internet Directory |

$OAM_ORACLE_HOME/server/pswdservice/ldif/OID_PWDPersonSchema.ldif |

|

OVD: Oracle Virtual Directory |

$OAM_ORACLE_HOME/server/pswdservice/ldif/OVD_PWDPersonSchema.ldif |

|

AD: Microsoft Active Directory |

$OAM_ORACLE_HOME/server/pswdservice/ldif/AD_PWDPersonSchema.ldif |

|

SJS: sun Java System Directory |

$OAM_ORACLE_HOME/server/pswdservice/ldif/IPLANET_PWDPersonSchema.ldif |

|

eDirectory: Novell eDirectory |

$OAM_ORACLE_HOME/server/pswdservice/ldif/EDIR_PWDPersonSchema.ldif |

|

ODSEE : Oracle Directory Server Enterprise Edition |

$OAM_ORACLE_HOME/server/pswdservice/ldif/IPLANET_PWDPersonSchema.ldif |

|

OUD: Oracle Unified Directory |

$OAM_ORACLE_HOME/server/pswdservice/ldif/OUD_PWDPersonSchema.ldif |

|

SLAPD: OpenLDAP Directory |

$OAM_ORACLE_HOME/server/pswdservice/ldif/OLDAP_PWDPersonSchema.ldif |

|

IBM: OBM Tivoli Directory |

$OAM_ORACLE_HOME/server/pswdservice/ldif/TIVOLI_PWDPersonSchema.ldif |

ノート:

ユーザーIDストアの前述のldifファイル拡張子は、パスワード・ポリシー検証モジュールを使用する場合にのみ必要です。パスワード・ポリシー検証モジュールは、非推奨になったため、将来のリリースでは使用できない可能性があります。かわりに、複数のパスワード・ポリシー、OTPによるパスワード・リセット、様々なモードなどの新機能とともに同じように動作するパスワード管理モジュールを使用できます。パスワード管理サービス用にディレクトリを拡張するには、表24-9を参照してください。

パスワードのユーザー・ステータスとパスワード履歴のメンテナンスを有効化する属性を表24-7に示します。各ユーザー・アイデンティティ・ストアのユーザー・データ・オブジェクトには、表24-7に示す属性を含める必要があります。これらは、ldapaddツールを使用して、LDIF (Lightweight Directory Interchange Format)ファイルに追加できます。

表24-7 パスワード・ポリシーのキー・パスワード属性

| 属性 | 説明 | 書式および値 |

|---|---|---|

|

obPasswordCreationDate |

日付と時刻(ユーザー・ログインの時点)です。パスワードの有効期限が切れているかどうか、また警告を発行する必要があるかどうかを計算するために使用します。 |

YYYY-MM-DDThh:mm:ssZ |

|

obPasswordHistory |

最後に使用されたパスワードの数を追跡するために使用します。Access Managerは、12c oblixPersonPwdPolicyの書式を認識して、新しい書式に変換します。 |

新しい書式: 以前の書式:

|

|

obPasswordChangeFlag |

初回ユーザー・ログイン時のパスワード変更の強制(または、管理者が開始したパスワード変更の強制)に使用します。 ノート: パスワード変更の強制は、REST APIを使用して管理されます。管理者は、これらのREST APIを起動できます。 |

ブール文字列値。

空の文字列は、 |

|

obuseraccountcontrol |

無効になったユーザーを表します。 |

暗号化されていない文字列値。

空の文字列は、activatedを意味します。 |

|

obpasswordexpirydate |

この時刻以降は、ユーザー・パスワードが期限切れであるとみなされます。 |

YYYY-MM-DDThh:mm:ssZ 空の値は、 |

|

obLockoutTime |

この時刻までは、ログインの試行回数が多すぎるために、ユーザーがロック・アウトされるとみなされます。 |

時期値(秒単位)は、将来の時間を表します。

|

|

obLoginTrvCount |

ユーザーによるログインが連続して失敗した回数。このカウンタは、最初に正しいパスワードが入力された時点でリセットされます。 |

暗号化されていない整数値。

|

|

oblastsuccessfullogin |

前回成功したログインの時間。 |

YYYY-MM-DDThh:mm:ssZ |

|

oblastfailedlogin |

前回失敗したログインの時間。 |

YYYY-MM-DDThh:mm:ssZ |

24.6.3.2 パスワード・ポリシー属性によるデフォルト・ストア・スキーマの拡張

idmConfigTool -prepareIDStoreを使用して構成されている場合、このタスクをスキップできます。ユーザー・アイデンティティ・ストアがoblixスキーマで拡張されていない場合は、このスキーマを更新して、パスワード・サービスに必要なオブジェクト・クラスを含める必要があります。LDAPツールは、$OAM_HOME配下の/binディレクトリから実行する必要があります。 次の手順は、Oracle Internet Directoryスキーマの拡張方法を示しています。環境によっては異なることがあります。

24.6.4 パスワードの変更後ユーザー属性を変更するために管理者を追加

デフォルト・ストア(この例ではOracle Internet Directory)を変更して、別の権限が与えられたアカウントをバインドDNとして使用できます。これにより、パスワードの変更後、ユーザー属性を変更可能な権限が与えられます。

前提条件

サポートされているLDAPストアを登録し、デフォルト・ストアに指定します。追加したユーザーがデフォルト・ストア内で定義されていることを確認します。

関連項目:

-

Oracle Access Managementコンソールで、ウィンドウの上部にある「構成」をクリックします。

-

「構成」コンソールで、「管理」をクリックします。

-

新しい管理者を追加します。

-

「管理」ページで、「付与」をクリックします。

-

表示されるダイアログで、「検索」をクリックします。

-

「ロール」ドロップダウン・リストから目的のロールを選択し、「選択済の追加」をクリックして、選択したユーザーにそのロールを付与します。

-

「適用」をクリックして変更を送信します。

-

-

「パスワード・ポリシー認証の構成」に進みます。

24.7 パスワード・ポリシー認証の構成

パスワード・ポリシー、デフォルト・ストアおよび管理者の準備が完了すると、認証モジュールと認証スキームを開発できます。

-

ECC認証ポリシーへのPasswordPolicyValidationSchemeの追加 - DCCを使用している場合は、このトピックをスキップして、「DCC対応のOAM Webゲートと認証ポリシーの構成」に進みます

24.7.1 パスワード・ポリシー検証モジュール

デフォルト・ストアを使用するには、パスワード・ポリシー検証認証モジュールも構成する必要があります。

ノート:

認証用のパスワード・ポリシー検証モジュールを定義するときには、資格証明コレクタの依存性はありません。

パスワード・ポリシー検証モジュールは、非推奨になり、パスワード・ポリシー管理モジュールに置き換えられました。「パスワード・ポリシー管理モジュールの構成」を参照してください。

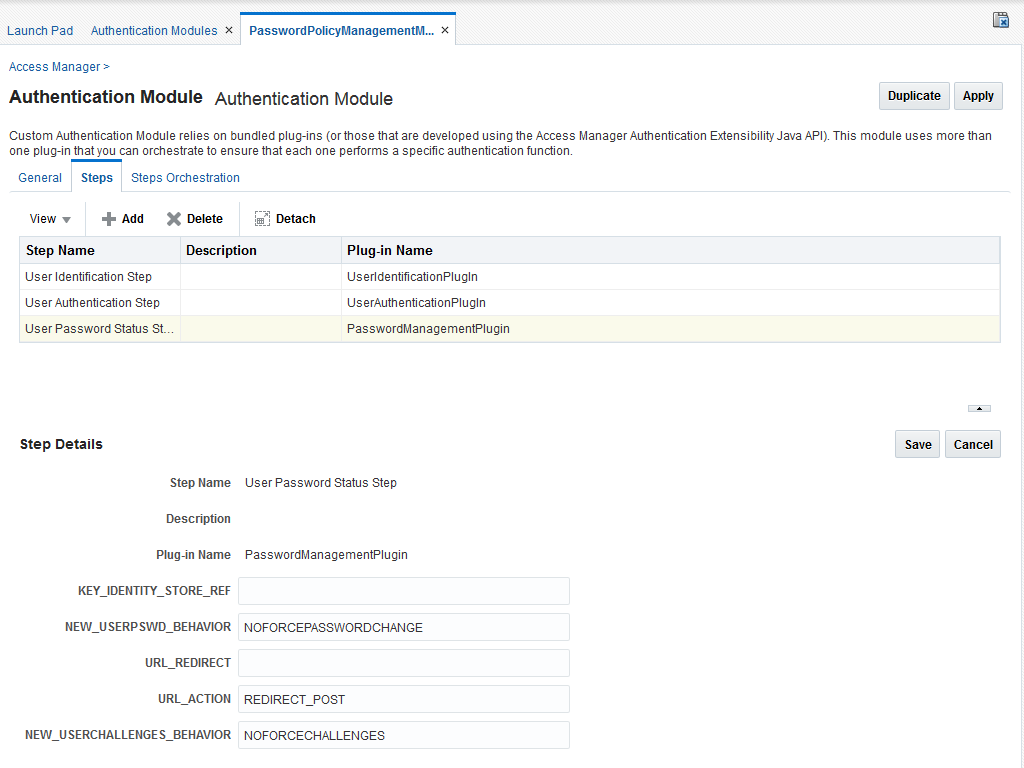

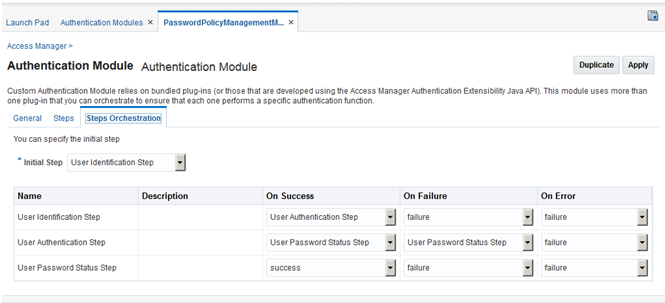

サンプル・モジュールを図24-2に示します。ユーザー・パスワードのステータス・ステップは、UserPasswordPolicyPluginに基づく一意のステップです。

ノート:

UserPasswordPolicyPluginは、LDAPベースの認証モジュールを使用する場合にのみサポートされます。非LDAP認証モジュールを使用する場合は使用できません。

各ステップは、特定の名前付きプラグインが提供するアクションを特定します。

図24-3は、認証モジュール内でのステップの編成を示しています。モジュールおよびステップの詳細は、「マルチステップ認証モジュールによるAccess Managerの構成のための事前移入済プラグイン」を参照してください。

表24-8では、指定したパスワード・ポリシー検証モジュール・ステップの詳細を説明します。

表24-8 ユーザー・パスワード・ステップの詳細

| ステップ名 | ステップの詳細 | 説明 |

|---|---|---|

|

ユーザー識別ステップ |

KEY_LDAP_FILTER |

KEY_LDAP_FILTER属性にLDAPフィルタを追加します。LDAP検索フィルタの定義に使用できるのは、標準LDAP属性のみです。たとえば: (uid={KEY_USERNAME})

関連項目: アイデンティティ・ストアの正確な構文については、表25-15およびベンダーのドキュメントを参照してください。 |

|

ユーザー識別ステップ |

KEY_IDENTITY_STORE_REF |

モジュール・ユーザーを含んだ、登録済アイデンティティ・ストアの名前。 デフォルト: 登録済デフォルト・ストア |

|

ユーザー識別ステップ |

KEY_SEARCH_BASE_URL |

ユーザーの検索のベースURL。たとえば: dc=us,dc=example,dc=com |

|

ユーザー認証ステップ |

KEY_IDENTITY_STORE_REF |

モジュール・ユーザーを含んだ、登録済アイデンティティ・ストアの名前。 デフォルト: 登録済デフォルト・ストア |

|

ユーザー認証ステップ |

KEY_PROP_AUTHN_EXCEPTION |

LDAPエラーの伝播を有効または無効にします。認証モジュールでプラグイン実行の次のステップが「パスワード・ポリシー・プラグイン」である場合は、KEY_PROP_AUTHN_EXCEPTIONをTRUEに設定する必要があります。たとえば、モジュールで、認証プラグイン→パスワード・プラグインである場合は、このパラメータをTRUEに変更します。 |

|

ユーザー・パスワード・ステータス・ステップ |

PLUGIN_EXECUTION_MODE |

プラグインの実行モード。このプラグインは、構成に従って、単独または他のプラグインとともに動作可能です。値は次のいずれかになります。

デフォルト: PSWDONLY |

|

ユーザー・パスワード・ステータス・ステップ |

OBJECTCLASS_EXTENSION_SUPPORTED |

オブジェクト・クラス"oblixpersonpwdpolicy"および"oblixorgperson"は、このプラグインを正常に実行するために、OAMユーザーのエントリに存在する必要があります。このパラメータがFALSEの場合、プラグインはこれらのオブジェクト・クラスに追加されません。このパラメータがTRUEの場合、プラグインはこれらのオブジェクト・クラスをユーザーのエントリに追加することを試みます(現在のユーザーのエントリにそれらがまだ存在しない場合)。 デフォルト: FALSE |

|

ユーザー・パスワード・ステータス・ステップ |

KEY_IDENTITY_STORE_REF |

モジュール・ユーザーを含んだ、登録済アイデンティティ・ストアの名前。 デフォルト: 登録済デフォルト・ストア |

|

ユーザー・パスワード・ステータス・ステップ |

NEW_USERPSWD_BEHAVIOR |

新しいユーザー・パスワード・ポリシーの遡及的動作を構成します。値は、次のいずれかになります。

デフォルト: NOFORCEPASSWORDCHANGE |

|

ユーザー・パスワード・ステータス・ステップ |

URL_ACTION |

ユーザーを期限切れのページや警告ページなどの特定のパスワード・ページにリダイレクトするために必要となるサーブレットの処理のタイプ。値は次のいずれかになります。

デフォルト: REDIRECT_POST |

|

ユーザー・パスワード・ステータス・ステップ |

DISABLED_STATUS_SUPPORT |

無効のステータスをサポートし、このパスワード・サービスに従って処理するかどうかを指定します。有効値はTrueまたはFalseのいずれかです。 デフォルト: TRUE |

前提条件

ノート:

パスワード・ポリシー検証モジュールを定義するときには、資格証明コレクタの依存性はありません。3つの各プラグイン/ステップのKEY_IDSTORE_REFとしてデフォルト・ストアを入力します(失敗時のエラーのリダイレクトも指定します)。

-

Oracle Access Managementコンソールで、ウィンドウの上部にある「アプリケーション・セキュリティ」をクリックします。

-

「アプリケーション・セキュリティ」コンソールで、「プラグイン」セクションの「認証モジュール」をクリックします。

-

「認証モジュール」ページで、「検索」→パスワード・ポリシー認証モジュールの順にクリックします。

-

「ステップ」タブを選択し、3つのステップのそれぞれについて、KEY_IDSTORE_REFの横のフィールドでデフォルト・ストア名を追加します(変更のたびに保存してください)。たとえば:

-

ユーザー識別ステップ

KEY_IDSTORE_REF: OID

Save

-

ユーザー認証ステップ

KEY_IDSTORE_REF: OID

Save

-

ユーザー・パスワード・ステータス・ステップ

KEY_IDSTORE_REF: OID

Save

-

-

「適用」をクリックします。

24.7.2 PasswordPolicyValidationSchemeの構成

管理者の資格証明を持つユーザーは、PasswordPolicyValidationSchemeを構成できます。

グローバル・パスワード・ポリシーには複数の認証スキームを使用することができます。

ノート:

-

複数のパスワード・ポリシー機能

-

OTPパスワードを忘れた場合

-

REST APIを使用したユーザー・ステータスの変更

ECCとDCCの値の相違点(表24-3)には、次の項目が含まれます。

-

チャレンジ・リダイレクトURL: 資格証明コレクタのホストとポート

-

チャレンジURL: 資格証明コレクタのページ

-

チャレンジ・パラメータ: 表22-21

前提条件

関連項目:

24.7.3 ECC認証ポリシーへのPasswordPolicyValidationSchemeの追加

管理権限を持つユーザーは、保護Webゲート(リソースWebゲート)のアプリケーション・ドメインで、ECC用に構成したPasswordPolicyValidationSchemeを使用できます。

前提条件

PasswordPolicyValidationSchemeの構成

-

ECC: コンソールで、該当するアプリケーション・ドメインを検索して開きます。(「既存のアプリケーション・ドメインの検索」を参照)。

-

ECC: PasswordPolicyValidationSchemeを使用してリソースを保護します。

-

「認証ポリシー」タブで保護されたリソース・ポリシーを探して開きます(「認証ポリシーの表示または編集」を参照)。

- 認証ポリシー

- 保護対象リソース・ポリシー

-

保護されたリソース・ポリシー(認証スキーム)の「PasswordPolicyValidationScheme」を選択して、「適用」をクリックします。

-

必要に応じて、認証ポリシーと認可ポリシーの更新を終了します(「リソースの保護およびSSOの有効化ポリシーの管理」)。

-

-

使用する環境の必要に応じて次に進みます:

-

ECC: 「パスワード・ポリシー構成の完了」

-

24.7.4 認証前ルールによるDCC認証スキームのサポート

認証前ルールでは、ユーザーへのアクセスをブロックできるポリシー、または特定の条件に基づいてOAMで異なる認証スキームを使用できるようにするポリシーを定義できます。

リクエスト・データ内のhostパラメータにより、認証前ルールを保護されたリソースのホスト名に対して実行できます。リクエストがDCC WebGateから発生している場合、hostパラメータでは、様々なプロキシからの内部URLと外部URLとを区別できません。DCC WebGateをプロキシと機能させる必要がある場合は、次のように、新しい認証前ルールを作成する必要があります。

request.returnHost.lower().find('<proxy_host_name>')>0

returnHostパラメータには、リクエストがECCまたはDCC WebGateから発生しているかどうかに関係なく、内部URLと外部URLのプロキシ・ホスト名があります。指定したプロキシを介してリソースにアクセスすると、認証スキームが、新しい認証前ルールで指定したとおりに切り替えられます。構成されているその他のプロキシの場合は、「認証ポリシー」タブで指定されている元の認証スキームのままになります。

24.8 パスワード・ポリシー構成の完了

管理者は、パスワード・ポリシー・メッセージのエラー・モードの設定、ネイティブLDAPパスワード・ポリシー検証のオーバーライド、および必要に応じた評価の実行によるデプロイメントの動作の確認を行うことができます。

ここで説明するタスクは、どの資格証明コレクタを構成していても同じです。次のタスクを実行して、パスワード・ポリシーの構成を完了します。

24.8.1 パスワード・ポリシー・メッセージのエラー・メッセージ・モードの設定

管理権限を持つユーザーは、パスワード・ポリシー・メッセージのサーバー・エラー・モードを設定できます。

- Oracle Access Managementコンソールで、ウィンドウの上部にある「構成」をクリックします。

- 「構成」コンソールで、「設定」ドロップダウン・リストから「Access Manager」を選択します。

- 「ロード・バランシング」セクションで、「サーバー・エラー・モード」を「内部」に設定します。

- 「適用」をクリックします。

- 「ネイティブLDAPパスワード・ポリシー検証のオーバーライド」に進みます。

24.8.2 ネイティブLDAPパスワード・ポリシー検証のオーバーライド

ネイティブLDAPパスワード・ポリシー検証を無効にした後でないと、非ネイティブのパスワード・ポリシーは使用できるようになりません。

たとえば、Oracle Access Managementに登録されたOracle Internet Directoryの使用時、ネイティブのパスワード・ポリシーは、通常次の場所にあります。

dn: cn=default,cn=pwdPolicies,cn=Common,cn=Products,cn=OracleContext,<DOMAIN_CONTAINER>

注意:

ネイティブLDAPパスワード・ポリシー検証を無効にすると、直接のLDAP操作に対するポリシー強制がなくなります。Oracle Internet Directoryには、次のうちの1つを含む様々なパスワード・ポリシーがあります。

dn: cn=default,cn=pwdPolicies,cn=Common,cn=Products,cn=OracleContext

ただし、これはドメインに適用することはできません。

orclpwdpolicyenableパラメータをゼロ(0)に設定することで、Oracle Internet Directoryパスワード・ポリシーを無効にできます。

関連項目:

『Oracle Internet Directory管理者ガイド』には、様々な属性が説明されています。

次の手順は1つの例です。環境はユーザーによって異なります。

前提条件

24.8.3 ECC操作の無効化とDCCの単独使用

ノート:

ECCを無効にすると、そのECCに依存するスキームとポリシーで保護されているリソース(Oracle Access Managementコンソールを含む)にはアクセスできなくなります。

前提条件

24.8.4 マルチステップ認証のテスト

デプロイメントが適切に動作していることを確認するために、いくつか評価を実行できます。

-

ログイン後のアクセスを確認します。

-

ブラウザを開き直して、リソースをリクエストします。

-

ユーザー資格証明を使用してログインします。

-

リソースにアクセスできることを確認します。

-

-

不正なログインでアクセスできないことを確認します。

-

ブラウザを開き直して、リソースをリクエストします。

-

不正なユーザー資格証明を使用してログインします。

-

再認証が必要になることを確認します。

-

-

不正なログインの最大試行回数を超過したときのロックアウトを確認します。

-

ブラウザを開き直して、リソースをリクエストします。

-

不正なユーザー資格証明を使用して、繰り返しログインします。

-

ユーザー・アカウントがロックされたことを確認します。

-

-

パスワード有効期限ポリシーを変更および評価します。

-

Oracle Access Managementコンソールにログインします。

-

パスワード・ポリシーで、有効期限とロックアウト期間(表24-2)をリセットして、次回のログイン時に警告が表示されるようにします。

-

ポリシーの更新を保存します。

-

ブラウザを開き直して、リソースをリクエストします。

-

パスワードが期限切れになることを示す警告ページが表示されることを確認します。

-

パスワードを変更しないで続行するリンクをクリックします。

-

-

パスワードを変更します。

-

ブラウザを開き直して、リソースをリクエストします。

-

パスワード有効期限切れの警告ページで、パスワードを変更するリンクをクリックします。

-

パスワード変更のページで、古いパスワードを正しく入力します。

-

新しいパスワードのフィールドで、パスワード・ポリシーに従わない新しいパスワードを入力して、パスワード検証のエラーを確認します。

-

要件を満たす新しいパスワードを入力して、変更の成功とリソースへのアクセスを確認します。

-

24.9 パスワード管理プラグインの構成

パスワード管理ポリシー・プラグインでは、ログイン中にパスワード関連のフローを処理します。パスワード管理ポリシー・プラグインの構成は、OAMおよびOIG LDAPアプリケーションが連携して動作することを確認するために最も重要なステップです。

OAMでパスワード管理プラグインを使用すると、パスワード機能がOAMとOIGの両方で同じように機能できます。この項の内容は次のとおりです。

24.9.1 パスワード管理サービスのパスワード・ポリシーの構成

両方の製品間で一貫して動作するように、OAMのパスワード・ポリシーをOAM LDAPのパスワード・ポリシーと同期する必要があります。

詳細は、「「パスワード・ポリシー」構成ページへのアクセス」を参照してください。管理者は、ポリシーが実際に同じで一致していることを確認する必要があります。

24.9.2 LDAP定義の拡張

ディレクトリのタイプに応じて、LDAPディレクトリでこれらを使用してユーザー・オブジェクトクラスを拡張できるように、必要なオブジェクトクラス・スキーマ定義を追加します。適切なスキーマ・ファイルは、$IDM_HOME/modules/oracle.idm.ipf_11.1.2/scripts/ldapにあります。

表24-9に、サポートされているLDAPディレクトリで使用するためのLDIFファイルを示します。

表24-9 含まれるLDIFスキーマ・ファイル

| LDAPディレクトリ | LDIFスキーマ・ファイル |

|---|---|

|

OID |

OID_OblixSchema.ldif、OID_OracleSchema.ldif |

|

AD |

AD_OblixSchema.ldif、AD_OracleSchema.ldif |

|

OUD |

OUD_OblixSchema.ldif、OUD_OracleSchema.ldif |

|

ODSEE |

IPLANET_OblixSchema.ldif、IPLANET_OracleSchema.ldif |

|

OPENLDAP |

OLDAP_OblixSchema.schema、OLDAP_OracleSchema.schema |

|

OVD |

OVD_OblixSchema.ldif、OVD_OracleSchema.ldif |

|

Tivoli |

TIVOLI_OblixSchema.ldif、TIVOLI_OracleSchema.ldif |

|

EDIR |

EDIR_OblixSchema.ldif、EDIR_OracleSchema.ldif |

24.9.3 パスワード・ポリシー管理モジュールの構成

パスワード・ポリシー管理モジュールを構成して、パスワード・ポリシー管理モジュールで保護するストアを構成する必要があります。

ノート:

認証用のパスワード・ポリシー管理モジュールを定義するときには、資格証明コレクタの依存性はありません。

サンプル・モジュールを次の図に示します。ユーザー・パスワードのステータス・ステップは、パスワード管理プラグインに基づく一意のステップです。

次の表では、指定が必要なパスワード・ポリシー検証モジュール・ステップの詳細を説明します。

| ステップ名 | ステップの詳細 | 説明 |

|---|---|---|

|

ユーザー識別ステップ |

|

|

|

ユーザー識別ステップ |

|

モジュール・ユーザーを含んだ、登録済アイデンティティ・ストアの名前。 デフォルト: 登録済デフォルト・ストア。 |

|

ユーザー識別ステップ |

|

ユーザーの検索のベースURL。 たとえば: |

|

ユーザー認証ステップ |

|

モジュール・ユーザーを含んだ、登録済アイデンティティ・ストアの名前。 デフォルト: 登録済デフォルト・ストア。 |

|

ユーザー認証ステップ |

|

LDAPエラーの伝播を有効または無効にします。認証モジュールでプラグイン実行の次のステップが「パスワード・ポリシー・プラグイン」である場合は、 |

|

ユーザー・パスワード・ステータス・ステップ |

|

モジュール・ユーザーを含んだ、登録済アイデンティティ・ストアの名前。 デフォルト: 登録済デフォルト・ストア。 |

|

ユーザー・パスワード・ステータス・ステップ |

|

新しいユーザー・パスワード・ポリシーの遡及的動作を構成します。値は、次のどちらかになります。

デフォルト: NOFORCEPASSWORDCHANGE |

|

ユーザー・パスワード・ステータス・ステップ |

|

パスワード・ページのリダイレクト先のURL。DCCの場合、このページは |

|

ユーザー・パスワード・ステータス・ステップ |

|

ユーザーを期限切れのページや警告ページなどの特定のパスワード・ページにリダイレクトするために必要となるサーブレットの処理のタイプ。 値は次のいずれかになります。

デフォルト: REDIRECT_POST |

|

ユーザー・パスワード・ステータス・ステップ |

|

サポートされていません。 |

ノート:

パスワード・ポリシー管理モジュールを定義するときには、資格証明コレクタの依存性はありません。3つの各プラグインのKEY_IDSTORE_REFとしてデフォルト・ストアを入力します(失敗時のエラーのリダイレクトも指定します)。

パスワード・ポリシー検証モジュールは、非推奨になり、パスワード・ポリシー管理モジュールに置き換えられました。

「PasswordPolicyValidationSchemeの構成」を参照してください

24.9.4 「パスワードを忘れた場合」モジュールの設定

OAMの「パスワードを忘れた場合」機能は、OTP REST APIを使用したワンタイムPIN (OTP)の生成およびパスワードの変更によって実行されます。

管理者は、「「パスワードを忘れた場合」のURLの管理」に説明されている手順に従い、「パスワードを忘れた場合」のURLを設定できます。

OTP (ワンタイムPIN)は、アダプティブ認証プラグインを使用してOAMユーザーに対して生成できます。有効化すると、ユーザーは、OTPおよびパスワード変更REST APIを使用し、これらのRESTコールをオーケストレートできるアプリケーションを通じてパスワードを変更できます。

OAMの「パスワードを忘れた場合」機能は、OTP REST APIを使用したワンタイムPIN (OTP)の生成およびパスワードの変更によって実行されます。

関連項目

Oracle Access Managerでのパスワード管理REST API

パスワードを忘れた場合のOracle Access Manager OTPのREST API

「パスワードを忘れた場合」のサンプル・アプリケーションは、OTNの場所からダウンロードできます。サポート・リクエストを作成して、「パスワードを忘れた場合」のサンプル・アプリケーションを取得してください。

24.9.5パスワードを忘れた場合のOTPによる構成

OAMの「パスワードを忘れた場合」機能は、OTP Rest APIを使用したワンタイムPIN (OTP)の生成およびパスワードの変更によって実行されます。次の各項では、パスワードを忘れた場合にOAMのOTPを使用して有効化するときに必要な設定ステップについて説明します

ディレクトリ設定

-

OAMでOIDプロファイルを作成して必要な

objectclasses()を追加し、OAMのデフォルトのIDストアとして追加します。IDプロファイルの作成については、「Identity Directory Serviceプロファイルの作成」を参照してください。 -

次のコマンドを実行して、ldifファイルを追加します。詳細は、「LDAP定義の拡張」を参照してください。

ldapadd -D <DIRECTORY_USERNAME> -w <DIRECTORY_PASSWORD> -h <DIRECTORY_HOST_NAME> -p <DIRECTORY_PORT> -f $MW_HOME/idm/modules/oracle.idm.ipf_12.2.2/scripts/ldap/OID_OblixSchema.ldif ldapadd –D <DIRECTORY_USERNAME> -w <DIRECTORY_PASSWORD> -h <DIRECTORY_HOST_NAME> -p <DIRECTORY_PORT> -f $MW_HOME/idm/modules/oracle.idm.ipf_12.2.2/scripts/ldap/OID_OracleSchema.ldifノート:

LDAPディレクトリでパスワード管理が有効になっていることを確認してください。

ユーザー・アイデンティティ・ストアでLDAPプロファイルがデフォルト・ストアとして構成されていることを確認してください

OTP Rest API関連の設定

これらは、ユーザーにかわってOTPを適切に作成し検証するために、OTP Restサービスを使用するうえで必要なステップです。

-

LDAPディレクトリで、OAM管理者ユーザーにotprestusergroupを追加します。

管理者ユーザーがweblogicの場合は、WebLogicコンソールで組込みLDAPに権限を追加します。otprestusergroupというグループをグループに追加し、このグループにWebLogicユーザーを追加します。

-

アダプティブ認証プラグインでUMSを有効にします。「Oracle Access Managementコンソールでのアダプティブ認証プラグインの構成」を参照してください

ノート:

UmsAvailable = trueとUmsClientUrl = <該当するクライアントURL>の設定を確認してください次のWLSTコマンド行スクリプトを使用して、Oracle User Messaging Serviceの資格証明を設定します

cd <MW_HOME>/oracle_common/common/bin ./wlst.sh connect() createCred(map="OAM_CONFIG", key="umsKey", user="weblogic", password="welcome1")

ノート:

OAMにおけるOTP Rest APIの詳細は、Oracle Access Managerでのマルチファクタ認証ワン・タイムPIN REST APIを参照してくださいデフォルト・ログイン・ページでの「パスワードを忘れた場合」リンクの設定

OAMコンソールで、アダプティブ認証サービスを有効にします。これは、OAMログイン・ページでOTPの「パスワードを忘れた場合」リンクを有効にする前提条件です。使用可能なサービスの詳細は、「「共通構成」セクションの使用可能なサービス」を参照してください。

OAMのデフォルト・ログイン・ページでOTPの「パスワードを忘れた場合」リンクを有効にするには、関連するhostname:portで次のRest APIコマンドを使用します

curl -X PUT \

http://hostname:port/oam/services/rest/access/api/v1/config/otpforgotpassword/ \

-H 'authorization: Basic d2VibG9naWM6d2VsY29tZTE=' \

-H 'content-type: application/json' \

-d '{"displayOTPForgotPassworLink":"true","defaultOTPForgotPasswordLink":"false","localToOAMServer":"false","forgotPasswordURL": "http://hostname:port/otpfp/pages/fp.jsp", "mode":"userselectchallenge"}'

次の表では、Curlコマンドのmodeパラメータの値について説明します。

| 値 | 説明 |

|---|---|

| mailフィールドに構成したメールに、OTPが送信されます | |

| sms | mobileフィールドに構成したモバイル番号に、OTPが送信されます |

| userchoose | 正確な値がなくても、メールか電話かをユーザーが選択して、そこにOTPが送信されます |

| userselectchallenge | メールまたはモバイルの値がマスキングして表示され、いずれかのオプションを選択できます |

CSFへのRest管理資格証明の追加

Rest管理資格証明を資格証明ストア・フレームワーク(CSF)に追加するには、次のWLSTコマンドを使用します。この資格証明は、OAM Restサービスにアクセスする際に必要です。

cd <MW_HOME>/oracle_common/common/bin

./wlst.sh

connect()

createCred(map="OAM_CONFIG", key="oam_rest_cred", user="Adminusername", password="password")

ノート:

userとpasswordは、Restサービスへの接続に使用するRestのadminusernameとpasswordです。上のステップがすべて完了すると、デフォルト・ログイン・ページにOTPの「パスワードを忘れた場合」リンクも表示されます。ユーザーはこれをクリックして、ワンタイムPINに基づいて忘れたパスワードを変更でき、ログインして保護されたページにアクセスできるようになります。

24.10 複数のパスワード・ポリシー

複数のパスワード・ポリシーは、組織の異なるグループに属するユーザー・ログオンを容易にして、組織のセキュリティを確実にします。

複数のパスワード・ポリシーは、異なるグループに属するユーザーに、異なるレベルの複雑さを持つパスワード・ベース保護を構成するのに有効です。

複数のパスワード・ポリシーは、このリリースのOAMコンソールでは構成できません。これは、REST APIでのみ構成できます。ポリシー管理ユーザーが、それらのREST APIを起動できます。Oracle Access Managerでのパスワード・ポリシー管理REST APIを参照してください

ポリシーは異なる粒度で定義でき、どのパスワード・ポリシーがユーザーに適用されるかは、パスワード・ポリシーの優先度により決定されます。異なる粒度とは、次のとおりです。

-

IDSTOREレベル

-

GROUPレベル

たとえば、あるユーザーのパスワード・ポリシーを解決する場合:

-

ユーザーが属するIDストアのパスワード・ポリシーのリストが取得されます。

-

パスワード・ポリシーが優先度によってソートされます。

-

適用できるうちで最も優先度が高いパスワード・ポリシーが、ユーザーに対して選択されます。

-

ユーザーに対して特定のパスワード・ポリシーが定義されていない場合、デフォルト・パスワード・ポリシーがそのユーザーに適用されます。

ノート: 構成を変更したら、変更が反映されるまで60秒間待機する必要があります。

どのパスワード・ポリシーをログイン・ユーザーに適用するかを解決する処理は、PasswordPolicyManagementModuleによるPasswordManagementPluginの一部として実行されます。

24.11 ESAPIおよび検証プロパティの使用

OAM 11g PS3では、OAMサーバーは$DOMAIN_HOME/config/fmwconfig/ESAPI.propertiesおよび$DOMAIN_HOME/config/fmwconfig/validation.propertiesを読み取ります(存在する場合)。

oracle.oam.esapi.resources Javaシステム・プロパティを設定し、ファイルの場所を指定することによって、OAMサーバーがプロパティ・ファイルを読み取れるようにする必要があります:-Doracle.oam.esapi.resources=/scratch/esapiconfig/ヒント:

このパラメータをsetDomainEnv.shに追加して、起動時に設定されるようにできます。たとえば、setDomainEnv.shの次のスニペットを参照してください:EXTRA_JAVA_PROPERTIES="-Doracle.oam.esapi.resources=/oam/Middleware/user_proje

cts/domains/oam_domain/config/fmwconfig/esapi ${EXTRA_JAVA_PROPERTIES}"

export EXTRA_JAVA_PROPERTIES