36 Oracle Mobile Authenticatorの構成

次の各項では、iOS、AndroidまたはWindowsのモバイル・デバイスでOracle Mobile Authenticatorアプリケーションを使用する場合の構成について詳しく説明します。

36.1 Oracle Mobile Authenticator構成の理解

Oracle Mobile Authenticator (OMA)アプリケーションでは、OTPの生成に必要な秘密キーを取得したり、プッシュ通知を受信するためにAccess Managerに登録することができます。

秘密キーのプロビジョニングはオンラインでもオフラインでも実行できますが、プッシュ通知のための登録はオンラインのときのみ実行できます。

ノート:

秘密キーの詳細は、「Oracle Mobile Authenticatorの秘密キーの生成」を参照してください。

-

オンライン構成では、「Oracle Mobile Authenticatorの秘密キーの生成」および「秘密キーAPIを有効化するためのOAuthサービスの構成」で説明されているREST WebサービスとモバイルOAuthサービスを使用します。有効になると、OMAアプリケーションではこのサービスを呼び出して秘密キーを取得したり、プッシュ通知を受信するために登録できるようになります。REST Webサービスを呼び出すには、OMAが位置URLを認識している必要があります。この場合、Oracle Access Management管理者はWebページを作成してOMAを構成します。ユーザーがWebページのリンク(電子メールで提供)をタップすると、OMAが起動して位置URLをアプリケーションに渡し、REST Webサービスの場所が構成されます。位置URLの形式は次のとおりです。

oraclemobileauthenticator://settings?ServiceName::=<name_of_service> &ServiceType::=SharedSecret/Notification/Both& SharedSecretAuthServerType::=HTTPBasicAuthentication/OAuthAuthentication &LoginURL::=http://<host>:<port>/secretKeyURL &NotificationAuthServerType::= HTTPBasicAuthentication &PushPreferencesEndpoint::=http://<host>:<port>/preferencesURL &ChallengeAnswerEndpoint::=http://<host>:<port>/challengeAnswerURL &SenderID::=<senderID> &OAuthClientID::=<clientID> &OAMOAuthServiceEndpoint::=http://<host>:<port>/oauthserviceURL &OAuthScope::=<OAuthScope>

表36-1に、位置URLパラメータの定義を示します。

表36-1 位置URLパラメータの定義

パラメータ 説明 ServiceName

サービスの名前。この名前は、OMA内で一意である必要があります。同じ名前の別の構成を送信した場合は、前のものを上書きするように求められます

ServiceType

この構成により提供されるサービスのタイプ、つまり、ワンタイム・パスワード、通知、またはワンタイム・パスワードと通知の両方を組み合わせたハイブリッド・サービスです。値は、SharedSecret、Notificationまたは両方にすることができます。

SharedSecretAuthServerType

共有シークレット・プロビジョニングRESTエンドポイントを保護する認証の種類。値は、HTTPBasicAuthenticationまたはOAuthAuthenticationです。

LoginURL

ワンタイム・パスワードを生成するための共有シークレットをプロビジョニングするRESTエンドポイント。LoginURL問合せパラメータに指定される値は、Oracle Mobile Authenticator用のOAuth設定に基づいています。

NotificationAuthServerType

通知登録エンドポイントを保護する認証の種類。現在はHTTP Basic認証のみがサポートされているので、値はHTTPBasicAuthenticationです。

PushPreferencesEndpoint

プッシュ通知プリファレンスが送信されるRESTエンドポイント。

ChallengeAnswerEndpoint

プッシュ通知レスポンスが送信されるRESTエンドポイント。

SenderID

プッシュ通知を送信するためのAndroid送信者ID。SenderIDはAndroidでのみ必須であり、iOSを使用する際には必要ありません。

OAuthClientID

OAuthのSharedSecretAuthServerTypeが設定されている場合、OAuthクライアントID

OAMOAuthServiceEndpoint

サーバー上にあるOAuthプロファイルを取得するためのOAM OAuthサービス・エンドポイント。

OAuthScope

共有シークレットにアクセスするために必要なOAuthスコープ。

ノート:

オンライン構成を使用することをお薦めします。

-

オンライン構成では、モバイル・デバイスがRESTエンド・ポイントに接続できないユースケースや、OTPの生成に必要なパラメータがデフォルトと異なるユースケースをサポートしています。Access Manager管理者は、ユーザーによる秘密キーの生成や再作成を可能とするWebアプリケーションを設定します。ユーザーはこのWebアプリケーションにログインし、認証されると、秘密キーを表示して、OMAアプリケーションに手動で入力できるようになります。また、管理者がOTP生成パラメータ(タイム・ステップやハッシング・アルゴリズムなど)を変更できるように、オフライン構成URLを使用して秘密キーを提供することもできます。オフライン構成URLの形式は次のとおりです。

oraclemobileauthenticator://settings?SharedSecretValue::=<secret_key> &AccountName::=<username>&SharedSecretEncoding::=Base32/Base64String &OTPAlgorithm::=TOTP &HashingAlgorithm::=MD5/SHA-1/SHA-224/SHA-256/SHA-384/SHA-512 &OTPLength::=<lenght_of_OTP>&TimeStep::=<time_in_seconds>

表36-2では、パラメータについて詳しく説明しています。

表36-2 オフライン構成URLのパラメータ

パラメータ 説明 SharedSecretValue

必須値は秘密キーです。

AcountName

省略した場合、ユーザーに入力が要求されます。

SharedSecretEncoding

デフォルトはBase32です。

OTPAlgorithm

デフォルトはTOTPです。

ハッシュ・アルゴリズム

デフォルトはSHA-1です。

OTPLength

デフォルト値は6です

TimeStep

デフォルトは30秒です。

36.2 Oracle Mobile Authenticatorアプリケーションの使用

Oracle Mobile Authenticator (OMA)アプリケーションは、電話に送信されたログイン・リクエスト通知の「許可」をタップするか、アプリケーションが生成する昔のpassocde (OTP)を使用することで、第2の検証方法として使用できるモバイル・デバイス・アプリケーションです。

モバイル・アプリケーションは、OTPかプッシュ通知を使用して、ユーザーがモバイル・デバイスを所有していることを証明します。有効なOTPを生成できるのは、ユーザーの秘密キーを所有するモバイル・アプリケーションのみです。Oracle Mobile Authenticatorアプリケーションは、アプリケーション・ストアからダウンロードできます。

| OMAアプリケーションのバージョン | モバイル・プラットフォームのバージョン |

|---|---|

| バージョン4.0 | iOS 7.1+ |

| バージョン8.0 | Android 4.1+ |

| バージョン1.0 | Windows 8.1+ |

36.2.1 QRコードのスキャンによるOMAアプリケーションへのアカウント追加

Oracle Mobile Authenticator (OMA)アプリケーションをインストールしたら、QRコードをスキャンしてアカウントにアプリケーションをリンクできます。

オフライン構成の場合は、顧客がWebアプリケーションを開発することが想定され、ユーザーはそのアプリケーションによって認証されます。OMAがスキャンするQRコードには、共有シークレット、共有シークレットのエンコーディング情報、および必要に応じて、OTPの有効期間、TOTPに使用されるハッシュ・アルゴリズムまたはOTPの長さ(5桁/6桁)が含まれている必要があります。

QRコードは、次のいずれかの構成URLから作成する必要があります。

-

oraclemobileauthenticator://settings?LoginURL::=http://OAMhost:port/oauth2/rest/resources/secretkey

-

oraclemobileauthenticator://settings?AuthServerType::=HTTPBasicAuthentication&&LoginURL::=http://OAMhost:port/oauth2/rest/resources/secretkey&&ServiceName::=MyBank

「Oracle Mobile Authenticator構成の理解」を参照してください

管理者から受け取った構成URLを使用して手動でQRコードを作成し、アカウント作成プロセスを進めます。また、管理者から直接QRコードを受け取って、そのQRコードを「アカウントの追加」ページからスキャンするだけでアカウントを追加することもできます。

36.2.2 構成URLを使用したOMAアプリケーションへのアカウントの追加

Oracle Mobile Authenticator (OMA)アプリケーションをインストールしたら、構成URLをタップすることでアカウントにアプリケーションをリンクできます。

ノート:

サポートされたモバイル・ブラウザ(iOSではSafari、AndroidおよびWindowsでは任意のモバイル・ブラウザ)を使用して、モバイル・デバイスからこれらのステップを実行する必要があります。36.3 Oracle Mobile Authenticatorアプリケーションの管理

Oracle Mobile Authenticator (OMA)アプリケーションを使用すると、アカウントの表示方法のカスタマイズ、PINの管理、および通知の管理が簡単になります。

36.3.2 OMAアプリケーションでのアカウントの編集

Oracle Mobile Authenticator (OMA)アプリケーションでアカウントを編集できます。

iOS

-

リスト・ビューでは、編集するアカウント・タイルを左にスワイプします。グリッド・ビューでは、下にスワイプします。

-

「編集」をタップします。「アカウントの編集」画面が表示されます。

ノート:

VoiceOverモードの使用時にアカウントを編集するには、グリッド・ビューである必要があります。VoiceOverモードの使用時には、リスト・ビューに「編集」オプションがありません。 -

変更を加え、「保存」をタップします。

Android

-

リスト・ビューでは、編集するアカウント・タイルをロング・タップします。グリッド・ビューでは、アカウントをタップし、詳細ビューに表示されたらロング・タップします。

-

右上隅に表示される鉛筆アイコンをタップします。「アカウントの編集」画面が表示されます。

-

変更を加え、「保存」をタップします。

Windows

-

編集するアカウント・タイルをタップしてホールドします。メニューが表示されます。

-

「編集」をタップします。「アカウントの編集」画面が表示されます。

-

変更を行い、「保存」をタップします。

36.3.3 OMAアプリケーションでのアカウントの並替え

Oracle Mobile Authenticator (OMA)アプリケーションでアカウントを表示する順序を変更できます。

iOS

-

リスト・ビューでは、アカウントをロング・タップして編集モードに入り、右側の並替えアイコンをホールドしてドラッグします。操作の完了後、「完了」をタップします。

-

グリッド・ビューでは、アカウント・タイルをロング・タップし、ドラッグします(iOS9以上でサポート)。

Android

-

アカウント・タイルをタップしてホールドしたら、ドラッグします。

Windows

-

リスト・ビューでは、アカウント・タイルをロング・タップします。表示されるメニューから、「並替え」をタップしてドラッグします。

-

グリッド・ビューでは、アカウント・タイルをロング・タップし、ドラッグします。

36.3.4 OMAアプリケーションでのアカウントの削除

Oracle Mobile Authenticator (OMA)アプリケーションでアカウントを削除できます。

iOS

-

リスト・ビューでは、削除するアカウント・タイルを左にスワイプします。グリッド・ビューでは、下にスワイプします。

-

「削除」をタップします。「アカウントの削除」の確認ウィンドウが表示されます。

ノート:

VoiceOverモードの使用時にアカウントを削除するには、グリッド・ビューである必要があります。VoiceOverモードの使用時には、リスト・ビューに「削除」オプションがありません。 -

「アカウントの削除」をタップします。

Android

-

削除するアカウント・タイルをタップしてホールドします。

-

右上隅に表示されるごみ箱のアイコンをタップします。

-

「アカウントの削除」ウィンドウで、「アカウントの削除」をタップします。

Windows

-

削除するアカウント・タイルをタップしてホールドします。メニューが表示されます。

-

「削除」をタップします。「アカウントの削除」の確認ウィンドウが表示されます。

-

「アカウントの削除」をタップします。

36.3.5 アプリケーション保護の有効化

アプリケーションPINを使用するか、タッチIDやフィンガープリントなどの生体認証を使用して、Oracle Mobile Authenticator (OMA)アプリケーションに別のレベルのセキュリティを追加し、アプリケーションを保護します。

アプリケーションPINによる保護では、ワンタイム・パスコード(OTP)を生成するか通知を承認する前に、PINでOMAアプリケーションをロック解除する必要があります。生体認証による保護では、OTPを生成するか通知を承認する前に、タッチIDまたはフィンガープリントの検証でアプリケーションをロック解除する必要があります。

ノート:

OMAアプリケーションでは、Windowsデバイスを使用した生体認証はサポートされません。OMAアプリケーションでのタッチIDは、iOSバージョン8以上でのみサポートされます。

36.3.6 OMAアプリPINの変更

Oracle Mobile Authenticator (OMA)アプリケーションでPINを変更します。

- OMAアプリケーションを起動し、左上隅にあるメニュー・アイコンをタップします。

- 「アプリケーションの保護」、「PINの変更」の順にタップします。

- 現在のPIN、新しいPINを入力し、新しいPINを確認して、「完了」をタップします。

36.4 Google Authenticatorアプリケーションの構成

Google Authenticatorアプリケーションでは、手動構成のみがサポートされています。

Google Authenticatorアプリケーションで構成を開始するには、ユーザーはこのアプリケーションを使用して2ファクタ認証を行うためのアカウントを作成します。アカウント作成後に、ユーザーはリソース所有者から受け取った秘密キーを手動で入力します。(秘密キーの詳細は、「Oracle Mobile Authenticatorの秘密キーの生成」を参照してください。)さらに、Google Authenticatorの画面の一番下でTOTPが有効になっていることを確認します。Google Authenticatorによって、OTPコードがオフラインの切断モードで生成されます(Access Managerとの相互作用はありません)。

36.5 OAAエラー処理プラグイン

要件は、SPUIを使用してMFAを構成することです。ただし、SPUI自体はMFAで保護する必要があるため、循環依存関係が作成されます。これを解決するために、ユーザーは、限られた回数の管理者定義試行および猶予期間に対して、MFAなしでのSPUIへのアクセス権を付与されます。この間に、ユーザーはMFAを構成する必要があります。猶予期間または試行回数の満了後、SPUIはMFAを使用したアクセスのみを許可します。

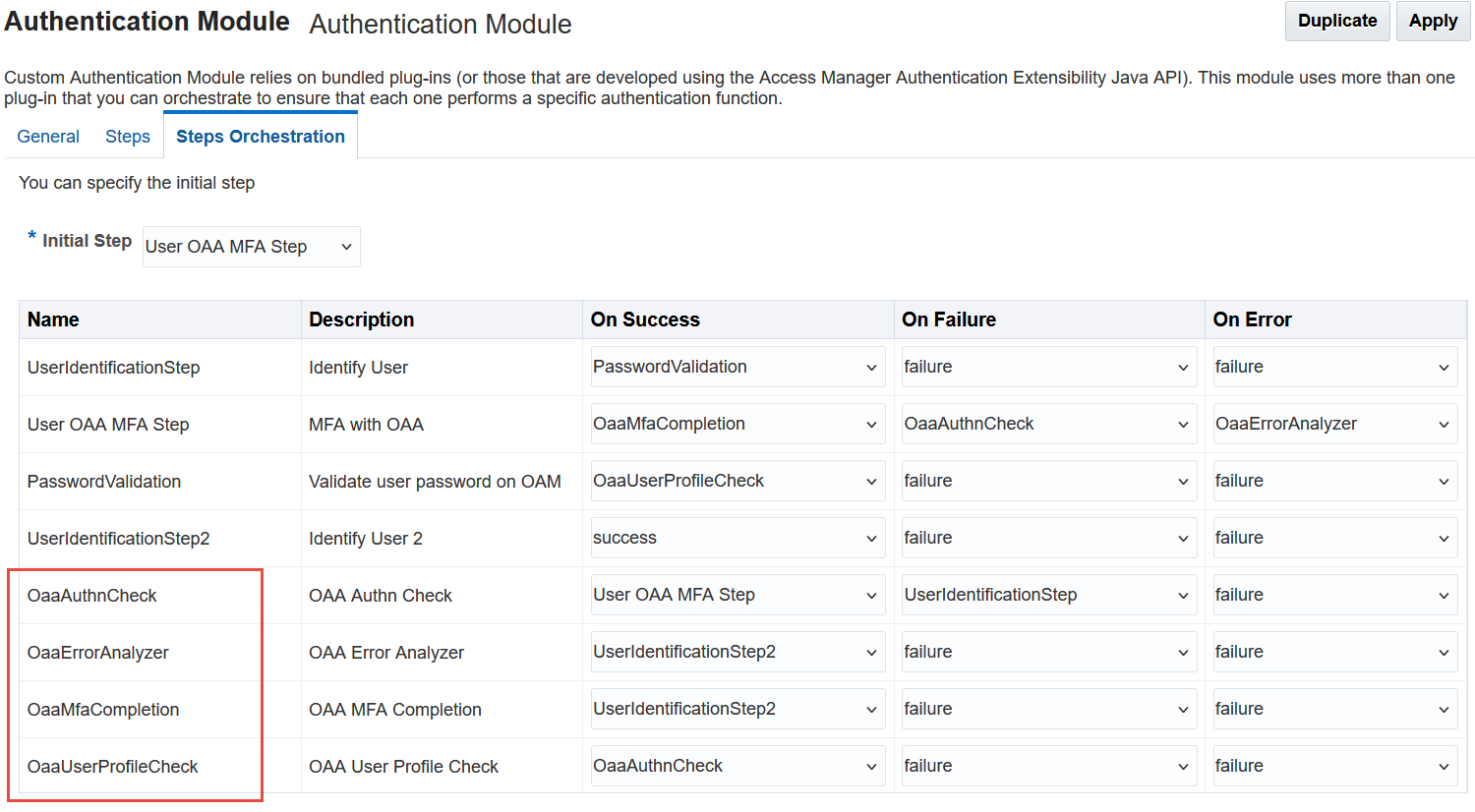

図36-1 OAAエラー処理プラグイン画面

OAA認証チェック・プラグイン

このプラグインは、ユーザー名とパスワードの認証が正常に完了したかどうかを検証します。このプラグインをステップ編成プロセスの一部として使用して、認証が成功したかどうかを確認できます。成功すると、OAAエラー・アナライザ・プラグインが起動します。認証が失敗した場合、プラグインは追加の検証のためにユーザー識別ステップを開始します。失敗した場合、プラグインはさらに検証するためにユーザー識別ステップをトリガーします。

OAAエラー・アナライザ・プラグイン

ノート:

モバイルLDAP属性が、次に示すプラグイン属性にマップされていないことを確認してください。LDAP_ATTR_FIRST_OVERRIDE_ATTEMPT- 最初のオーバーライド・タイムスタンプを追跡するLDAP属性。LDAP_ATTR_NUMBER_OF_OVERRIDE_ATTEMPTS- オーバーライド回数を追跡するLDAP属性。0より小さい試行回数値は、ファクタの登録が成功したことを示します。MAX_ATTEMPTS- 許可されるMFAオーバーライド。これに対して整数のLDAP属性が選択されていることを確認してください。GRACE_PERIOD_MINUTES_AFTER_FIRST_LOGIN- 最初のオーバーライド試行の後にオーバーライドが許可されない期間。WARNING_PAGE_URL- このページでは、OAAでファクタを登録または有効化することが提案されます。この

jspページは、OAAバナー情報JSPページ・テンプレートで定義されたテンプレートに従って作成し、weblogicにデプロイする必要があります。また、同じURLをここに追加する必要があります。

プラグインで汎用エラーまたは制限を超えた初回アクセス・エラーが識別された場合、認証フローは失敗します。

ただし、許容される制約内で初回アクセス・エラーが検出された場合、またはMFAが正常に完了した場合、フローは問題なく続行されます。許容される制約内の初回アクセス・エラーが識別されると、フローは一時停止され、ファクタ認証を有効にするよう提案するカスタム・エラー・ページがユーザーに表示されます。

OaaMfaCompletionプラグイン

このプラグインは、MFAの正常な完了を追跡します。

LDAP_ATTR_MFA_COMPLETE- MFAの完了を追跡するために使用されるLDAP属性。MFAが正常に完了すると、この属性は-1に設定され、認証プロセスが正常に完了したことを示します。ノート:

これがLDAP整数属性にマップされ、モバイルLDAP属性が使用されていないことを確認してください。

OaaUserProfileCheckプラグイン

OAA_API_URL- OAAランタイム・エンドポイントOAA_API_USER- OAAエンドポイントを認証するユーザーOAA_API_KEY- APIキーOAAエンドポイント認証USER_GROUP- ユーザーが属するグループLDAP_ATTR_UNIQUE_ID (オプション)- LDAPの一意ID属性