2 Oracle Access Managementのスタート・ガイド

Oracle Access Management は、すでにデプロイされている必要があります。『Oracle Identity and Access Managementのインストールおよび構成』の「Oracle Identity and Access Managementソフトウェアのインストール」を参照してください。

次の各トピックでは、Oracle Access Managementを使用する際のサーバーを起動および停止する方法について説明します。

2.1 デプロイメントでのサーバーの起動と停止

Oracle Access Managemenコンソールは、WebLogic管理サーバー(AdminServer)にデプロイされます。そのため、Oracle Access Management管理者は、AdminServerが実行されている場合にのみ、それにアクセスできます。Oracle Access ManagementコンソールがWebゲートで保護されている場合は、OAMサーバーが実行中であることも必要で、ノード・マネージャが他のサーバーより先に起動している必要があります。

次の各項で詳しく説明します。

2.1.1 ノード・マネージャの起動

Javaユーティリティであるノード・マネージャを使用すると、管理サーバーとの位置関係に関係なく、管理対象サーバーに対する共通操作タスクを実行できます。WebLogic AdminServerまたはOAMサーバーをホストするWebLogic管理対象サーバーを起動または停止するには、あらかじめノード・マネージャが実行されている必要があります。

この構成が完了したら、ノード・マネージャによるstartNodeManager.shスクリプトの実行を確認する必要があります。Oracle WebLogic Administration Serverにより自動的に確認されることはありません。

$WLS_HOME/server/bin/startNodeManager.sh

Oracle WebLogic Server管理者ガイドを参照してください。

ノード・マネージャを起動するには:

2.1.2 WLS 12c defaultCoherenceClusterからのOAMサーバーの削除

WebLogic Server管理コンソールを使用して、デフォルトのWebLogic Server 12c CoherenceクラスタからすべてのOAMクラスタ(ポリシー・マネージャおよびOAMランタイム・サーバーを含む)を除外します。

2.1.3 WebLogic AdminServerの起動と停止

WebLogic AdminServerを初めて起動するときには、12-15分、あるいはそれ以上かかる場合があります。このプロセスを中断または終了しないでください。ポリシー・データが破損する場合があります。

次の手順では、$DOMAIN_HOME/binディレクトリにあるスクリプトを使用して、WebLogic AdminServerを起動および停止する方法について説明します。

-

UNIX:

startWebLogic.shまたはstopWebLogic.sh -

Windows:

startWebLogic.cmdまたはstopWebLogic.cmd

WARNING:

startWebLogic.cmd (Windows)またはstartWebLogic.sh (Linux)が、なんらかの理由(誤って、またはシステム・クラッシュや再起動など)で停止した場合、ポリシー・データが破損する可能性があります。この場合、ドメインを削除して再作成し、再度RCUを実行してOAMスキーマを再作成する必要があります。

WebLogic AdminServerを起動および停止するには、次のようにします。

2.1.4 管理対象WebLogic ServerおよびAccess Managerサーバーの起動と停止

コマンド・プロンプト、Oracle WebLogic Server管理コンソール、OAMポリシー・マネージャ・コンソールまたはOracle Enterprise Manager Fusion Middleware Controlから、Oracle Access Managementサーバー(OAMサーバー)をホストする管理対象WebLogic Serverのすべての起動操作および停止操作を実行できます。

コマンド行スクリプト($DOMAIN_HOME/binディレクトリにあります)を使用する場合は、管理対象サーバー名およびAdminServer URLを入力する必要があります。

UNIXシステム・スクリプトは、startManagedWebLogic.shおよびstopManagedWebLogic.shで、Windowsシステム・スクリプトはstartManagedWebLogic.cmdおよびstopManagedWebLogic.cmdです。

管理対象WebLogic ServerおよびAccess Managerサーバーを起動および停止するには、次のようにします。

2.2 Oracle Access Management管理者について

単一のデフォルトLDAPグループであるWebLogic ServerのAdministratorsグループが、システム・ストアとして指定されているデフォルトのユーザー・アイデンティティ・ストア(組込みLDAP)内に設定されます。LDAPグループは、指定されたユーザーに割り当てられると、完全なシステムおよびポリシー構成権限を付与します。

異なるLDAPグループを指定すると、WebLogic管理者がOracle Access Managementコンソールにログインしたり、管理コマンド行ツールを使用できなくなります。

ノート:

特に明記しないかぎり、このガイド内の「管理者」という用語は、Oracle Access Managementシステム管理者を指します。

Oracle Fusion Middleware構成ウィザードを使用した初回のデプロイメント中に、システム管理者のユーザーIDおよびパスワードが設定されます。これらの資格証明によって、次へのアクセス権が付与されます。

-

Oracle Access Managementコンソール。システム構成、セキュリティ要素およびポリシーの登録や管理に使用します。

詳細は、「Oracle Access Managementコンソールおよびポリシー・マネージャ・コンソール」を参照してください。

-

WebLogic Server管理コンソールを使用して、WebLogic Serverドメイン内のデプロイされたOAMサーバーのサーバー構成サマリー(クラスタ、マシン、状態、ヘルス、リスナー・ポート)を参照したり、これらのサーバー上でSSLの起動、再開、一時停止、停止、または再起動を行います。詳細は、『Oracle Fusion Middlewareの管理』を参照してください。

-

カスタム管理コマンド行ツール(WebLogic Scripting Tool、リモート登録ツールなど)は、特定の機能セットについて、Oracle Access Managementコンソールにかわる選択肢となります。

「構成のためのコマンド行ツール」を参照してください。

最初は、システム管理者ユーザーは、初回構成時に設定されたWebLogic管理者資格証明を使用してOracle Access Managementコンソールにログインする必要があります。ただし、企業によっては、Oracle Access Management管理を担当するユーザーとWebLogic管理を担当するユーザーに別々の管理者グループが必要になることがあります。

「管理者ロールの理解」を参照してください。

2.3 Oracle Access Managementコンソールおよびポリシー・マネージャ・コンソール

Oracle Access Managementでは、Oracle Access Managementコンソール(WebLogic AdminServerにデプロイされたフル機能のグラフィカル・インタフェース)とポリシー・マネージャ・コンソール(1つ以上のWebLogic管理対象サーバーにデプロイできるインタフェース)の2つのコンソール・インタフェースを使用できます。

-

Oracle Access Managementコンソール: Oracle Access Managementコンソールには、次の場所からアクセスできます。

http://wlsadminhost.example.com:7001/oamconsole

「Oracle Access Managementコンソールの理解」を参照してください。

-

ポリシー・マネージャ・コンソール: AdminServerにデプロイされたOracle Access Managementコンソールで使用可能な全機能が含まれているわけではありません。ポリシー・マネージャ・コンソールには、従来のOracle Access Managementコンソールのポリシー管理機能のみが含まれています。これは、Access Managerポリシーの多数の委任管理ユーザーをサポートするためにより多くの機能が必要な場合にデプロイされます。

http://wlsadminhost.example.com:14150/access

ノート:

RESTエンドポイント、WLSTおよびRREGサーブレットは、AdminServerでのみ使用可能です。

2.4 Oracle Access Managementコンソールの理解

Oracle Access Managementコンソールは、システム構成およびポリシー構成用の機能コントロールを提供するWebベース・プログラムです。

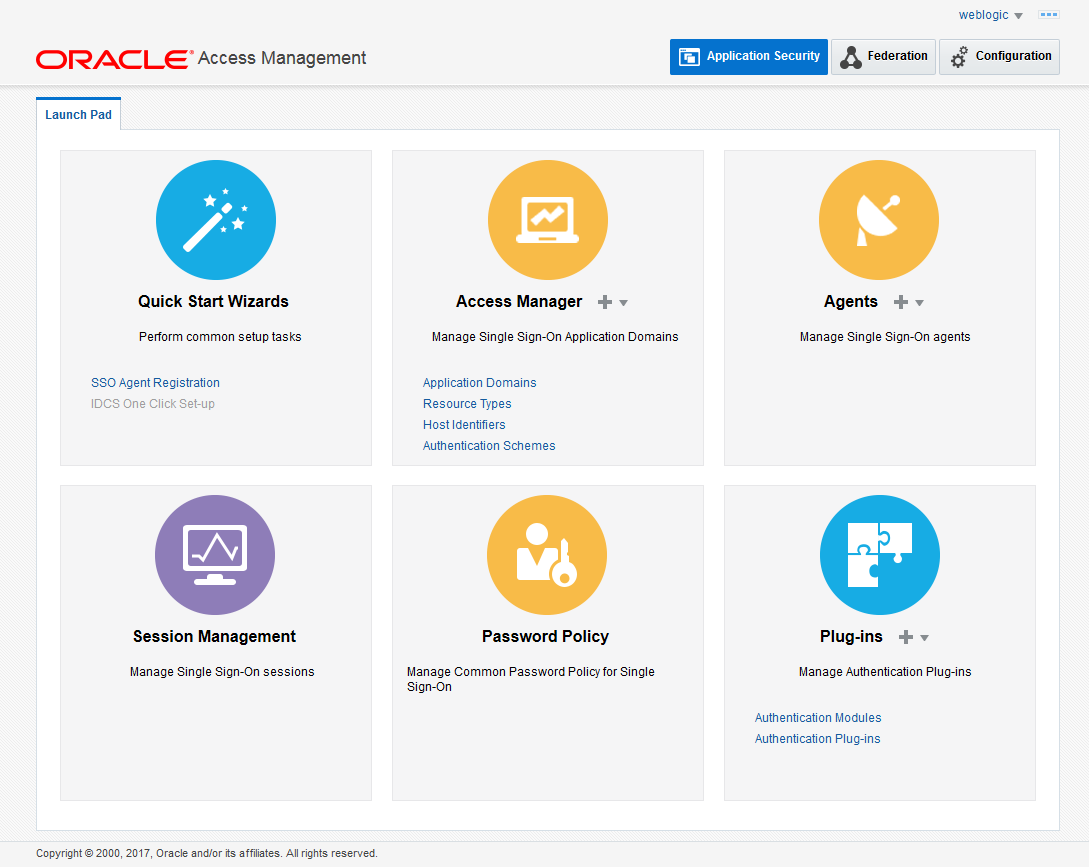

このコンソールには、ログインに成功したユーザーに割り当てられた管理ロールに基づいて、起動パッドおよび後続のページが表示されます。これは、起動パッドと、フォームおよびコントロールを備えたページレベルのタブに分けられます。

ノート:

DBが停止している場合、管理操作はOAMコンソールでサポートされません。表16-2を参照してくださいクリックしたショートカットは、起動パッドの横に名前付きタブとして表示されます。各ページは一度のみ表示されます。同じページを何度も開こうとしても、警告は表示されません。アクティブなページのタブは白です。アクティブなページのみが表示され、関連する設定の追加、表示または変更が可能な作業領域となります。同時に最大10ページ(タブ)を開くことができます。各ページの名前付きタブを確認して、そのタブをクリックすると、表示されていないページにアクセスできます。新しい起動パッドの詳細は、次の各項を参照してください。

ノート:

Oracle Access Managementコンソールは、1024x768の解像度で最適表示されるように設計されています。

2.4.1 システムの起動パッド

システムの起動パッドは、Oracle Access Managementシステム管理者のユーザー名を入力すると表示されます。

「Oracle Access Management管理者について」を参照してください。

このロールは、ポリシー作成、システム構成およびサービス設定(Access Manager、Security Token Service、Identity Federation、アクセス・ポータルなど)を含むコンソールのすべての機能にアクセスできます。

システム管理者がログインすると、次の5つの起動パッドへのアクセスが許可されます。

-

アプリケーション・セキュリティ: Oracle Access Managerおよびシングル・サインオン(SSO)に一般に関連する機能が含まれています。この起動パッドから適切なリンクをクリックすると、エージェント登録、ポリシーとポリシー・オブジェクトの作成、セッション管理、パスワード・ポリシー、認証モジュールおよび認証プラグインにアクセスできます。

-

フェデレーション: Identity Federationに関連する機能(アイデンティティ・プロバイダやサービス・プロバイダを構成および管理するためのリンクを含む)と、Security Token Service、ソーシャル・アイデンティティ、OAuthサービスおよびアクセス・ポータル・サービスに関連する機能が含まれています。

ノート:

これらのサービスの一部はデフォルトで無効になっており、「構成」起動パッドで有効にする必要があります。

-

構成: Oracle Access Managementシステム設定を管理するためのパネルが含まれています。これには、使用可能なアクセス・サービスの有効化と無効化、ユーザー・アイデンティティ・ストアと設定の構成、証明書検証、サーバー・インスタンス、および管理権限の付与が含まれます。

図2-1は、「アプリケーション・セキュリティ」起動パッドが表示されたOracle Access Managementシステム管理者コンソールです。これはデフォルトのログイン・ビューです。スクリーンショットの右上の無効になっている4つのタブをクリックすると、システム管理者が表示できる他の起動パッドが表示されます。

2.4.2 Access Managerの起動パッド

Oracle Access Managerの起動パッド以降の機能は、入力されたユーザー名にアプリケーション管理者(appadminuser)ロールが割り当てられている場合に表示されます。

「管理者ロールの理解」を参照してください。

このロールは、ポリシー・オブジェクト作成およびポリシー管理を含むコンソールのすべての機能にアクセスできます。アプリケーション管理者がログインしている間、起動パッドへのアクセスはAccess Managerおよび自動ポリシー同期(APS)に制限されます。

2.4.3 エージェントの起動パッド

エージェントの起動パッド以降の機能は、入力されたユーザー名にOracle Access Managementエージェント管理者ロールが割り当てられている場合に表示されます。

「管理者ロールの理解」を参照してください。

このロールは、SSOエージェントの管理および構成を含むコンソールのすべての機能にアクセスできます。

2.4.4 ヘルプ・デスクの起動パッド

ヘルプ・デスクの起動パッド以降の機能は、入力されたユーザー名にOracle Access Managementヘルプ・デスク管理者ロールが割り当てられている場合に表示されます。

「管理者ロールの理解」を参照してください。

このロールを持つユーザーは、ログイン後にhttp://wlsadminhost.example.com:7001/oamconsole/faces/helpdesk.jspxページに移動します。システム管理者は、ブラウザでURLを入力することにより、このコンソールに直接アクセスできます。ヘルプ・デスク管理者ロールを持たないユーザーは、このページにアクセスできません。

2.5 Oracle Access Managementコンソールへのログインについて

Oracle Access Managementコンソールへアクセスするときは、URLにWebLogic Server (AdminServer)のホストおよびポートを指定する必要があります。

ここでは、URL例としてhttps://wlsadminhost.example.com:7001/oamconsoleを想定します。このURLは、次のとおりです。

-

HTTPSは、Webサーバーが戻すユーザー・ページ・リクエストを暗号化および復号化できるように、Secure Socket Layer (SSL)を持ったHypertext Transfer Protocol (HTTP)を表します。

-

wlsadminhost.example.comは、Oracle Access Managementコンソール(AdminServer)をホストするコンピュータの完全修飾ドメイン名です。

-

7001は、Oracle Access Managementコンソールの指定されたバインド・ポートを指し、これはAdminServer (WebLogic Server管理コンソール)に使用されるバインド・ポートと同じです。

-

/oamconsole/は、Oracle Access Managementコンソールの「ログイン」ページを指します。

ノート:

OAMサーバーのホストおよびポートを指定する場合(ODSMコンソールのアクセス時など)、AdminServerは'404 Not Found'エラーが生成される管理対象サーバーにリダイレクトします。

/oamconsole URLに移動すると、デフォルトのOracle Access Managementコンソールの「ログイン」ページが表示されます。次の各項では、Oracle Access Managementコンソールへのログインの詳細について説明します。

ノート:

ログインに正しい管理資格証明を使用するようにしてください。最初はOracle Access Managementコンソール管理者のLDAPグループは、WebLogic Server管理コンソールに定義されたLDAPグループと同じ(Administrators)で、共通のデフォルト・システム・ユーザー・アイデンティティ・ストアはWebLogic組込みLDAPです。

2.5.1 Oracle Access Managementコンソールへのログイン

適切な管理資格証明を使用すると、Oracle Access Managementコンソールにログインできます。

次の手順を使用して、Oracle Access Managementコンソールにログインします。

2.6 Oracle Access Managementコンソールの使用

Oracle Access Managemetコンソールにログオンして、一般的なコンソール機能(特定の要素を検索するためのSSOエージェントの検索ページへのアクセス、オンライン・ヘルプへのアクセス、Oracle Access Managementからのログアウトなど)を実行します。

次の各トピックでは、一般的なコンソール機能について説明します。

2.6.1 Oracle Access Managementコンソールからのログアウト

Oracle Access Managementコンソールからサインアウトするには、次のようにします。

- ログインしているユーザーの名前の下にあるドロップダウン・リストを開いて、「サインアウト」を選択します。

- ブラウザ・ウィンドウを閉じます。

2.6.2 Oracle Access Managementコンソールでのオンライン・ヘルプへのアクセス

「ようこそ」タブをクリックすると、実行可能なアクションを説明したトピックのリストを表示することができます。特定のヘルプ・トピックについては、次の手順を使用してください。

Oracle Access Managementコンソールでオンライン・ヘルプにアクセスするには、次のようにします。

2.6.3 SSOエージェントの検索ページ

Oracle Access Managementコンソールには、特定の要素(エージェント、アプリケーション・ドメイン、リソースなど)に対する検索コントロールが用意されています。

図2-2は、SSOエージェント検索に使用される「検索」ページのスクリーン・ショットです。

「検索」ページは、検索対象のエンティティに応じて、それぞれ異なります。どのような検索でも、フィールドを空白のままにすると、すべてが表示されるようになります。また、検索対象の正確な名前がわからない場合は、ワイルドカード(*)文字が使用できます。検索コントロールのいくつかには、検索条件を保存する機能があります。検索結果の表からは、表示や編集のために開く項目を選択できます。

ノート:

検索ツールは大文字と小文字が区別されません。

2.7 構成のためのコマンド行ツール

Oracle Access Managementコンソールではなく、キーボードを使用して様々なタスクを実行するために、コマンド行ツールがいくつか用意されています。

これらのコマンドを使用した後は、コンソールで構成が使用できます。

-

リモート登録ツールの

oamregを使用すると、エージェントのリモート登録、およびデフォルトのアプリケーション・ドメインの作成が可能です。関連項目:

-

Oracle WebLogic Scripting Tool (WLST)には、Oracle Access Managementコンソールで実行可能なタスクについて、数多くのカスタムOAMコマンド行の選択肢が用意されています。

関連項目:

『WebLogic Server WLSTコマンド・リファレンス』のカスタマイズ・コマンドに関する項。

2.8 ロギング、監査、レポートおよびパフォーマンスのモニタリング

ロギングは、コンポーネントの重要なイベント、プロセスおよび状態情報を捕捉するために、コンポーネントとサービスがログ・ファイルにメッセージを書き込むメカニズムです。監査とは、管理イベント、認証イベントおよびランタイム・イベントに関連する特定の情報を再確認するために収集するプロセスのことを指します。Access Managerでは、Oracle BI Publisherおよび使いやすいレポート作成パッケージの制限付き使用ライセンスが提供されています。パフォーマンスのモニタリングとは、特定のコンポーネントの状態を把握するためにパフォーマンス・メトリックを観察(表示)することを指しています。

ロギングは、コンポーネントがファイルにメッセージを書き込むためのメカニズムです。これらのメッセージは、異なる詳細レベルで記録できます。Oracle Access Managementのコンポーネントでは、Oracle Fusion Middleware 12cの他のコンポーネントと同じロギング・インフラストラクチャとガイドラインを使用しています。管理者は、Oracle Fusion Middleware Controlを使用して、Access Managerのパフォーマンスおよびログ・メッセージをモニターできます。

Oracle Fusion Middlewareにおいて、監査は、"誰が、いつ、何を行ったか"という質問に対する説明責任を果たし、回答を示すための手段となります。Oracle Access Managementでは、Oracle Fusion Middlewareの共通監査フレームワークを使用し、大量のユーザー認証ランタイム・イベントおよびユーザー認可ランタイム・イベントと、管理イベント(システムへの変更)の監査を支援します。Oracle Fusion Middlewareの共通監査フレームワークを使用すれば、ロギングと例外を一様な形で取り扱い、すべての監査イベントの診断を行うことができます。

2.9 Oracle Access Managementログイン・オプションの構成

Oracle Access Managementによって、ユーザー・ログイン言語の選択や「パスワードを忘れた場合」のURLの構成など、ユーザー・ログイン・オプションを構成できます。

次の各トピックでは、Oracle Access Managementユーザー・ログイン・オプションの構成方法について説明します。

2.9.1 「パスワードを忘れた場合」のURLの管理

ユーザーがOracle Access Managementログイン・ページで「パスワードを忘れた場合」リンクをクリックすると、Oracle Access Managementの「パスワードを忘れた場合」ページが表示され、パスワードを忘れた場合に新しいパスワードを設定できます。

次の各項では、「パスワードを忘れた場合」のURLを管理する手順について説明します。

2.9.1.1 「パスワードを忘れた場合」のURLの設定

新しい「パスワードを忘れた場合」のURLを設定できます。

次のコマンドを実行します。

curl --user weblogic:password -w "%{http_code}" -i -H "Content-Type:application/json" -H "Accept: */*" -X PUT -d '{"forgotPasswordURL":"http://oam-host:7777/identity/faces/forgotpassword"}' http://host:7001/oam/admin/api/v1/configurationService/forgotPassword

成功すると、「「パスワードを忘れた場合」のURLが正常に構成されました」というメッセージが出力に表示されます。「パスワードを忘れた場合」のURLがすでに設定されている場合、コマンドを実行すると、「パスワードを忘れた場合」の前のURLが上書きされます。

2.9.2 ユーザー・ログイン言語の選択

次の各トピックでは、OAMでのユーザー言語の選択について説明します。

2.9.2.1 ユーザー・ログインの言語コード

Oracle Access Managementでは、OAM_LANG_PREF言語設定Cookieが組み込まれたログイン・フォームの言語ドロップダウン・リストを介した言語選択をサポートしています。

表2-1は、サポートされる言語および適用される言語コードの一覧です。

「言語」列はログイン・ページでサポートされている言語を示し、「管理者」列はOracle Access Managementコンソールでサポートされている言語を示します。言語がログイン・ページでサポートされていれば、ブラウザの言語を変更するだけで、翻訳されたページがユーザーに表示されます。

表2-1 ログイン・ページの言語コード

| 言語コード | 言語 | 管理者 |

|---|---|---|

|

ar |

アラビア語 |

|

|

cs |

チェコ語 |

|

|

da |

デンマーク語 |

|

|

de |

ドイツ語 |

ドイツ語 |

|

el |

ギリシャ語 |

|

|

en |

英語 |

英語 |

|

es |

スペイン語 |

スペイン語 |

|

fi |

フィンランド語 |

|

|

fr |

フランス語 |

フランス語 |

|

fr-CA |

フランス語(カナダ) |

|

|

he |

ヘブライ語 |

|

|

hr |

クロアチア語 |

|

|

hu |

ハンガリー語 |

|

|

it |

イタリア語 |

イタリア語 |

|

ja |

日本語 |

日本語 |

|

ko |

韓国語 |

韓国語 |

|

nl |

オランダ語 |

|

|

no |

ノルウェー語 |

|

|

pl |

ポーランド語 |

|

|

pt-BR |

ポルトガル語(ブラジル) |

ポルトガル語(ブラジル) |

|

pt |

ポルトガル語 |

|

|

ro |

ルーマニア語 |

|

|

ru |

ロシア語 |

|

|

sk |

スロバキア語 |

|

|

sv |

スウェーデン語 |

|

|

th |

タイ語 |

|

|

tr |

トルコ語 |

|

|

zh-CN |

簡体字中国語 |

簡体字中国語 |

|

zh-TW |

繁体字中国語 |

繁体字中国語 |

特殊なログインを実行する必要がある場合は、『Oracle Access Managementでのアプリケーションの開発』で説明されているOracle Access Managementのカスタマイズ機能を使用して、カスタム・ログイン・ページを実装します。

2.9.2.2 Oracle Access Managementログイン時の言語の選択

Oracle Access Managementには、言語選択方法が用意されています。

表2-2内の項目の順序は、優先順位を表します。

WebLogic Scripting Tool (WLST)コマンドconfigOAMLoginPagePrefを使用して、ログイン・ページの言語設定を構成します。

このWLSTコマンドの詳細は、『Oracle Fusion Middleware WebLogic Scripting Tool Identity and Access Managementコマンド・リファレンス』を参照してください。

表2-2 Oracle Access Managementでの言語選択方法

| 方法 | 説明 |

|---|---|

|

サーバー・オーバーライド |

OAMサーバーで言語を決定できるようにします。これは、ユーザー・エージェントが確実に言語設定を指定できない場合、または管理者が操作上の理由により他の選択方法をオーバーライドする必要がある場合に対応するためのものです。 |

|

設定Cookie |

ユーザーの言語設定を含むドメインCookie (ORA_FUSION_PREFSに似ています)。これは、アプリケーションのパーソナライズ機能によりサポートされる言語設定を使用できるようにするものです。 ノート: 現在、設定Cookieでの複数DNSドメイン・サポートは制限されています。このソリューションには、OAM Front-Channelプロトコルとローカル・リソースCookieの拡張機能を組み合せて使用し、DNSドメイン間で設定Cookieのセマンティクスを管理するWebゲートが含められます。 関連項目: 「言語設定Cookie」 |

|

ブラウザ言語 |

ユーザー・エージェント(ブラウザ、RESTクライアント、HTTPクライアント)が、HTTP Accept-Languageヘッダー経由でユーザーの言語設定を指定するのを許可します。 |

|

デフォルト言語 |

Oracle Access Managementにおいて指定された選択方法でユーザーの言語設定を決定できない場合に使用されます。 |

言語設定は、明示的に有効されるまで無効です。デフォルトでは、アプリケーション・ロケールが指定されるまで、ログイン・フォームに言語値リストは含まれません。

ノート:

「言語の選択」はECCログイン・ページでのみ使用可能です。現在、DCCログイン・ページでは使用できません。

2.9.2.3 言語設定Cookie

表2-3 OAM_LANG_PREF Cookie

| パラメータ | 説明 |

|---|---|

|

名前 |

OAM_LANG_PREF |

|

Domain |

ドメイン・スコープ指定のCookie |

|

パス |

/ |

|

値 |

[Cookieバージョン] [セパレータ] [UTF-8 BASE64(名前-値ペア)] たとえば: v1.0~kqhkiG9w0BAQQFADCB0TELM |

|

ExpirationTime |

永続 | セッション(デフォルト) – OAM構成で指定 |

|

Secure Flag |

はい |

|

preferredLanguage |

BCP47/RFC4647.具体的には、値スペースは、正式名として「言語優先度リスト」と呼ばれるリストに準拠している必要があります。 |

|

defaultLanguageMarker |

true (Cookieよりアプリケーション管理設定を優先する) |false (Cookieから読み取る) |

|

Cookieライフサイクル |

Oracle Access Managementおよび他のアプリケーションが作成、読取り、更新および削除を行うことができます。 |

2.9.2.4 言語設定およびアプリケーション統合の伝播

Oracle Access Managementでは、ユーザーが選択した言語をアプリケーションに伝播します。

詳細は、表2-4を参照してください。

表2-4 言語設定のアプリケーション統合

| 方法 | 説明 |

|---|---|

|

HTTP Accept-Languageヘッダー |

コードを変更することなく、アプリケーションの統合を可能とします。これは、他のオプションよりお薦めの方法です。この方法は、ブラウザのロケール設定に応答する大部分のアプリケーションに適しています。これは、Webアプリケーションのグローバル化において標準的な方法です。この方法は、すべてのADFベースの製品、およびブラウザ・ロケールに応答するすべてのアプリケーションに対する標準オプションになります。 ノート: OAMエージェントにより、Accept-Languageは選択された言語を反映します。また、サーブレット・フィルタを使用することもできます。 |

|

Access Managerポリシー・レスポンス |

Access Managerは、セッション名前空間に属性langPrefの言語選択を格納します。例: この属性は、HTTPヘッダーおよび/またはCookieを使用してダウンストリーム・アプリケーションにAccess Managerポリシー・レスポンス経由で渡されます。ヘッダーおよび/またはCookieの名前はデプロイメント時に割り当てられます。 |

|

設定Cookie |

ログイン時に選択された言語が、設定Cookieに格納されている値と異なる場合、Oracle Access Managementは、 |

|

IdentityContext |

言語設定は、IdentityContextでカスタム要求として伝播できます。要求名として「oracle:idm:claims:session:attributes」を選択し、 要求は、「 |

2.9.3 永続ログインの理解

永続ログインは、oam-config.xmlグローバル構成ファイルで有効化されます。該当するアプリケーション・ドメインでも、明示的に永続ログインを許可することが必要です。グローバルに有効にすると、ユーザー・ログイン・ページには、「サインイン状態を保持」チェック・ボックスが表示され、これを選択すると、ユーザーはRMTokenを受け取ります。ユーザーのセッションの有効期限が切れた場合またはタイムアウトした場合、リソースが永続ログインを許可するアプリケーション・ドメイン内にあり、その認証レベルが適切であれば、RMTokenを持つユーザーはチャレンジされません。オプトインしていないアプリケーション・ドメインのリソースにアクセスを試みた場合は、認証レベルが適切であっても、ユーザーは資格証明を要求されます。(ログイン時にユーザーがオプトインしない場合、セッションの有効期限切れまたは非アクティブ・タイムアウトの後、再度認証を要求されます。)

ノート:

アプリケーション・ドメインのセッション・アイドル・タイムアウトが指定されている場合、永続ログインを有効にすることはできません。

永続ログイン機能では、次のように動作します。

-

デバイス・ブラウザからAccess Managerにログインしたユーザーに対して有効にされている場合、ブラウザを閉じ、再度開いたときに、定義された永続ログインの時間内であれば再認証は必要ありません。

-

セッション・アクティビティは監査データに反映されます。

-

期限切れになると、エンド・ユーザーは再度認証を求められます。

-

別のデバイスから(同じデバイス内の別のプロセス/ブラウザでも)アプリケーションにアクセスを試みると、エンド・ユーザーは再度認証を求められます。

-

ユーザーがログアウトをクリックすると、OAM_RMトークンは削除され、そのユーザーは再度ログインする必要があります。管理者によるセッションの終了でも同様になります。

-

OAM_RMトークンはトークンの作成時に入力した資格証明に基づいているため、パスワード・ステータスを変更するイベントが発生すると、そのトークンは無効になり、ユーザーは再度認証する必要があります。次のものが含まれます。

-

パスワードの失効

-

管理者によるパスワードのリセット

-

別のデバイスでのユーザーによるパスワード変更

-

管理者によるユーザーの削除またはロック

-

-

デバイスの盗難に対処するため、管理者は、ユーザーのすべてのデバイス/ブラウザのすべてのセッションを終了できます。ユーザーは再認証が必要ですが、ログイン・ページには永続ログインを有効にするオプションがあります。

-

機密性の高い操作の前にアプリケーションが意図的にユーザーに認証を要求するように、再認証をトリガーされたアプリケーションは、永続ログインが有効であっても、ユーザーに再認証を強制します。

-

永続ログインを許可しているアプリケーションから許可していないアプリケーションに移動すると、ユーザーは自動的にログインされるにもかかわらず、永続ログインを許可していないアプリケーションは、そのユーザーに資格証明を入力するように要求します。

-

永続ログインは、アプリケーションがトリガーしたログイン・ページでは使用できません。

次の各トピックでは、その他の詳細について説明します。

2.9.3.1 永続ログインの有効化

この機能はデフォルトでは無効です。

永続ログインをグローバルに有効にするには、次のようにします。

-

connect()を使用してWebLogic Serverに接続します。プロンプトが表示されたら、ユーザー名とパスワードを入力します。

-

次のコマンドを実行します。

configurePersistentLogin(enable="true", validityInDays="30", maxAuthnLevel="2", userAttribute="obPSFTID") -

次の表の値を使用して、新しい永続ログインの認証スキームを作成します。

「認証スキームの管理」を参照してください。

「サインイン状態を保持」チェック・ボックスは、このスキームによって保護されるリソースにアクセスする場合にのみ表示されます。

属性 値 名前

PersistentLoginScheme (または任意の名前)

説明

任意の説明

認証レベル

2

チャレンジ・メソッド

FORM

チャレンジ・リダイレクトURL

/oam/server/

認証モジュール

LDAPPlugin

チャレンジURL

/pages/login.jsp

コンテキスト・タイプ

デフォルト

コンテキスト値

/oam

チャレンジ・パラメータ

enablePersistentLogin=true

-

「起動パッド」で、「アプリケーション・ドメイン」リンクをクリックします。

-

このPersistentLoginSchemeを使用するアプリケーション・ドメインをクリックし、次の手順に従って認証スキームを変更します。

「特定のリソースに対する認証ポリシーの定義」を参照してください。

-

該当するアプリケーション・ドメインの「認証ポリシー」タブをクリックします。

-

保護されているリソース・ポリシーの認証スキームをPersistentLoginSchemeに変更します。これによって、このポリシーへの永続ログインが可能になります。

ノート:

パブリック・リソース・ポリシーは、変更しないでください。

-

-

次の手順に示すとおり、構成済のすべての認可ポリシーに対してレスポンスを作成するアプリケーション・ドメインをクリックします。

複数の認可ポリシーがある場合は、すべてに対してこれを行う必要があります。

「SSOのポリシー・レスポンスの構築について」を参照してください。

-

該当するアプリケーション・ドメインの「認可ポリシー」タブをクリックします。

-

このアプリケーション・ドメイン内の認可ポリシーを1つずつクリックして、その構成タブを開きます。

-

「レスポンス」をクリックします。

-

「追加」をクリックし、アプリケーション・ドメインに認可レスポンスを作成します。

-

表示される「レスポンスの追加」ポップアップに次の値を入力し、「追加」をクリックします。

属性 値 タイプ

Session

名前

allowPersistentLogin

値

true

ノート: アプリケーション・ドメインの永続ログインを無効にするには、「レスポンスの追加」ポップアップの「値」属性の値を「false」に変更して認可レスポンスを無効にする必要があります。

-

「条件」タブに移動します。

-

「追加」をクリックします。「名前」を「TRUE」、「タイプ」を「TRUE」に指定します。

-

「選択済の追加」をクリックします。

-

「ルール」タブに移動します。

-

「ルールの許可」セクションで、条件TRUE (true)を「使用可能な条件」から「選択した条件」セクションに移動します。

-

「適用」をクリックします。

すべての認可ポリシーに対してこの手順を実行したら、次のステップに進みます。

-

-

-

このスキームにより保護されるリソースにアクセスします。

このログイン・ページに「サインイン状態を保持」チェック・ボックスが表示されます。

-

有効な資格証明を指定し、「サインイン状態を保持」を選択します。

-

ブラウザを閉じ、再度開きます。

-

同じリソースにアクセスします。

資格証明を要求されることなく、自動的にログインされます。

ノート:

WLSTを使用して永続ログインを有効化/無効化することもできます。configurePersistentLoginコマンドの詳細は、『Oracle Fusion Middleware Identity and Access ManagementのためのWebLogic Scripting Toolコマンド・リファレンス』を参照してください。