3 共通サービスおよび証明書の検証の管理

この章の構成は、次のとおりです。

3.1 Oracle Access Managementコンソールの構成オプション

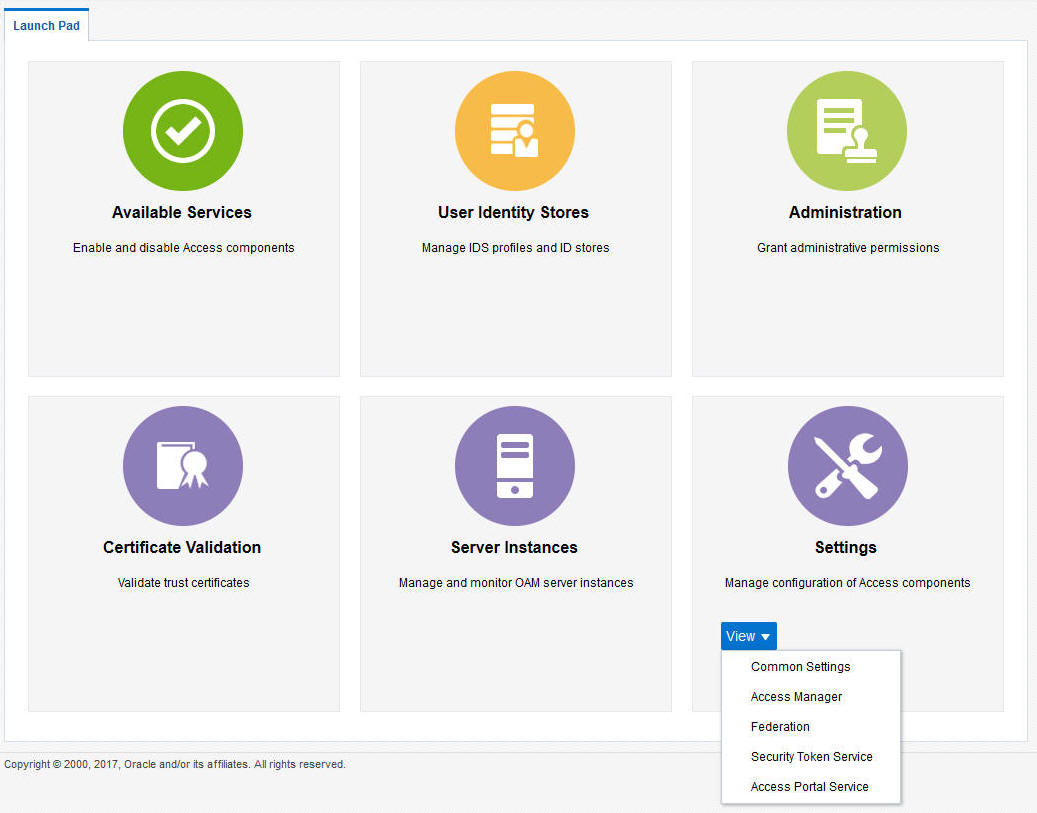

図3-1に、新しいOracle Access Managementコンソールで定義される構成オプションを示します。これらの設定には、コンソールの上部にある「構成」をクリックするとアクセスできます。

表3-1で、構成オプションについて説明します。リストされているアイテムは、スイート内のすべてのサービスに適用されます。

表3-1 構成オプション

| ノード | 説明 |

|---|---|

|

使用可能なサービス |

「「共通構成」セクションの使用可能なサービス」を参照してください。 |

|

ユーザー・アイデンティティ・ストア |

「データ・ソースの管理」の「ユーザー・アイデンティティ・ストアの登録および管理」を参照してください。 |

|

管理 |

「管理の委任」を参照してください。 |

|

証明書の検証 |

証明書失効リストおよびOCSP/CDP設定にアクセスできます。 関連項目: 「証明書の検証と失効」。 |

|

サーバー・インスタンス |

すべての登録されているOAMサーバー・インスタンスにアクセスできます。 関連項目: 「サーバー登録の管理」 |

|

「設定」→「共通設定」 |

セッション・プロパティ、Oracle Coherence、監査、デフォルトのアイデンティティ・ストアとシステム・アイデンティティ・ストアなど、すべてのOracle Access Managementサービスに適用される構成を提供します。 関連項目: 「共通設定」。 |

|

「設定」→「Access Manager」 |

Access Manager操作構成へのアクセスを提供します。 「共通構成およびシステム構成の管理」を参照してください。 |

|

「設定」→「フェデレーション」 |

Oracle Access Management Identity Federationの構成へのアクセスを提供します。 「Identity Federationパートナの管理」、「Identity Federationの設定管理」および「フェデレーションのスキームおよびポリシーの管理」を参照してください。 |

3.2 「共通構成」セクションの使用可能なサービス

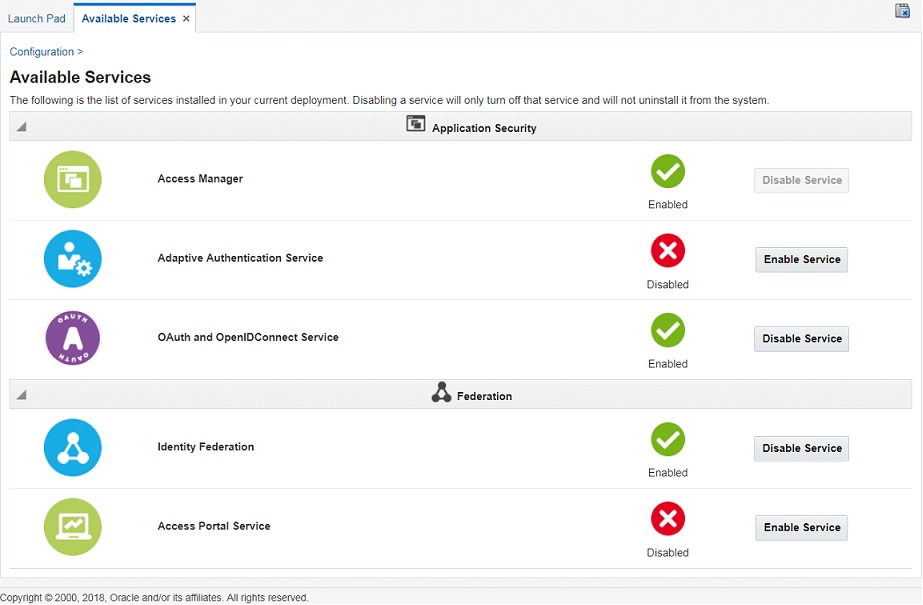

「使用可能なサービス」は、「共通構成」セクションの「使用可能なサービス」ページを示しており、ページには、サービスの状態と、サービスの有効化または無効化を制御するコントロールが表示されています。最初は、「Access Manager」のサービスのみが有効になっています。

Oracle Access Management管理者は、関連する機能を使用するために、Oracle Access Managementコンソールでサービスを有効にする必要があります。この例外は、アイデンティティ・コンテキストで、デフォルトで有効化され、無効化するコントロールがありません。

サービス名の横にある「ステータス」フィールドの緑のチェック・マークは、サービスが有効であることを示します。中に十字形がある赤の円は、該当するサービスが無効であることを示します。

表3-2 共通のサービス

| サービス | 説明 |

|---|---|

|

Access Manager |

「Access Manager」の機能はデフォルトで有効化されています。「Access Manager」サービスは、SSOポリシーの設定と、Access Manager、「共通構成」、およびRESTサービスを有効化するタイミングの構成を要求されます。 デフォルト: 有効 ほかにAccess Managerおよび共通構成に必要なサービスはありません。 |

|

アダプティブ認証サービス |

アダプティブ認証機能に必要です。 デフォルト: 有効 |

|

OAuthおよびOpenIDConnectサービス |

このサービスを有効にして標準OAuthトークンの発行をアクティブにし、OpenId Connectフローをサポートします。 デフォルト: 有効 関連項目: 「Oracle Access Management OAuthサービスおよびOpenIDConnectの管理」。 |

|

Identity Federation |

フェデレーション・パートナを管理するには、有効化する必要があります。 デフォルト: 無効 ノート: Identity Federationがもう1つの認証モジュールであるためAccess Managerサービスも有効化する必要があります。 |

3.2.1 使用可能なサービスの有効化または無効化

使用可能なサービスを有効または無効するには、WebLogic AdminServerおよびOAMサーバーを実行している必要があります。

(詳細は、「デプロイメントでのサーバーの起動と停止」を参照してください。)

- Oracle Access Managementコンソールの起動パッドで、「構成」の下の「使用可能なサービス」をクリックします。

- 目的のサービス名の横にある「有効化」をクリックします(または「ステータス」のチェック・マークが緑であることを確認します)。

- 目的のサービス名の横にある「無効化」をクリックします(または「ステータス」のチェック・マークが赤であることを確認します)。

3.3 共通設定

共通設定は、スイート内のすべてのサービスに適用されます。

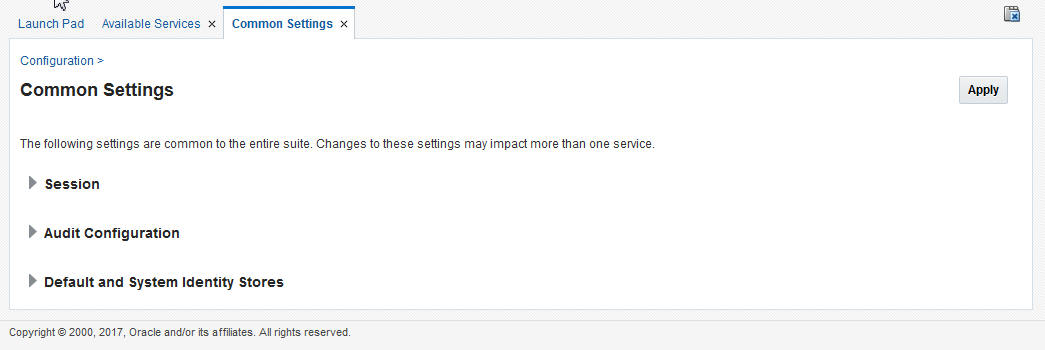

図3-3は、「共通設定」ページの名前付きセクションを示し、これらを展開すると関連する要素および値を表示できます。

Oracle Access Management管理者は、表3-3で説明されているように、単一のサービスのみでなくスイート全体で使用されるパラメータを制御および指定できます。

表3-3 共通設定

| タブ名 | 説明 |

|---|---|

|

Session |

セッション構成とは、セッションのライフサイクル要件を管理するプロセスを指します。 |

|

監査構成 |

Oracle Access Managementは、多数の管理イベントおよび実行時イベントの監査、統一されたロギングおよび例外処理、すべての監査イベントの診断をサポートしています。Oracle Access Management監査構成は、 |

|

デフォルトおよびシステム・アイデンティティ・ストア |

このセクションは、デフォルト・アイデンティティおよびシステム・ストアを識別し、これは同じ(または異なる)ものになる場合があります。 |

関連項目:

すべてのOAMコンポーネントに共通の他の操作の詳細:

詳細は、次の各項を参照してください。

3.3.1 共通設定の管理

(詳細は、「デプロイメントでのサーバーの起動と停止」を参照してください。)

-

コンソールの上部にある「構成」をクリックします。

-

「構成」起動パッドで、「設定」セクションの「表示」メニューから「共通設定」を選択します。

-

セッション:

-

「共通設定」ページで、「セッション」セクションを開きます。

-

必要に応じて、各リストの横にある矢印キーをクリックしてセッションのライフサイクル設定を増減させます。

- セッションの存続期間(分)

- アイドル・タイムアウト(分)

- 1ユーザーの最大セッション数

-

「適用」をクリックして、変更を送信します。

-

関連項目: 「Access Managerセッションの維持」。

-

-

監査構成:

-

「監査構成」セクションを開きます。

-

「監査構成」セクションで、使用環境の詳細を正しく入力します。

- 最大(ログ)ディレクトリ・サイズ

- ログ・ファイルの最大サイズ

- フィルタ有効

- フィルタ・プリセット(リストから選択して監査データの冗長性を定義します)

- 「監査構成」表: 「追加」(+)ボタンまたは「削除」(x)ボタンを使用してユーザーを指定します。

-

「適用」をクリックして、「監査構成」を送信します(または変更を適用しないでページを閉じます)。

-

関連項目: 「管理イベントおよびランタイム・イベントの監査」。

-

-

デフォルト・ストアおよびシステム・ストア

-

「デフォルトおよびシステム・アイデンティティ・ストア」セクションを開きます。

-

システム・ストア(またはデフォルト・ストア)の名前をクリックし、構成ページを表示します。

-

詳細は、「ユーザー・アイデンティティのシステム・ストアの使用について」を参照してください。

-

3.4 証明書の検証と失効

証明書検証モジュールはセキュリティ・トークン・サービスによって使用され、X.509トークンを検証し、証明書が失効しているかどうかを検証します。

次のオプションがサポートされます。

-

証明書失効リスト(CRL)は、失効された証明書(シリアル番号により識別)のリストです。失効した証明書は、理由、発行日および発行エンティティとともにリストされます。(さらに、各リストには次のリリースの提示日が含まれます。)これらの(失効した)証明書を提示するエンティティは信頼されなくなります。潜在的ユーザーがサーバーにアクセスしようとすると、サーバーはその特定のユーザーのCRLエントリに基づいてアクセスを許可または拒否します。詳細は、「証明書失効リスト機能の有効化」を参照してください。

-

オンライン証明書ステータス・プロトコル(OCSP)は、CRLの代替として開発されました。OCSPでは、証明書のステータスに関する情報をリクエストするクライアント・アプリケーションが、リクエストに応答するサーバーからその情報を取得する方法を指定します。OCSP応答者は、リクエストで指定された証明書が適正、失効または不明であることを示す署名されたレスポンスを戻すことができます。OCSPがリクエストを処理できない場合、エラー・コードを戻します。詳細は、「OCSP証明書検証の有効化」および「追加のOCSP構成」を参照してください。

-

CRL配布ポイント拡張機能(CDP拡張機能)には、証明書失効リスト(CRL)およびOCSPサーバーの場所に関する情報が含まれます。これらのポイントの定義には、管理コンソールを使用します。詳細は、「CRL配布ポイント拡張機能の有効化」を参照してください。

3.4.1 証明書失効リスト機能の有効化

Oracle Access Management管理者の資格証明を持つユーザーは、次の手順を使用して、CRL機能を有効にし、現在の認証局証明書失効リスト(CA CRL)をインポートできます。開始する前に、CA CRLをインポート可能な状態にする必要があります。

有効にするには、次のようにします。

ノート:

表内のCRLを検索するには、「表示」ドロップダウンから「例による問合せ」を有効にします。表示されるヘッダー・フィールドにフィルタ文字列を入力し、[Enter]キーを押します。

3.4.2 OCSP証明書検証の有効化

Oracle Access Management管理者の資格証明を持つユーザーは、次の手順を使用してOCSPを有効にできます。開始する前に、OCSPサービスのURLをインポート可能な状態にする必要があります。

有効にするには、次のようにします。

-

Oracle Access Managementコンソールの「構成」セクションで、「証明書検証」をクリックします。

「証明書失効リスト」ページが表示されます。「有効」ボックスが選択されていることを確認します。

-

「OCSP/CDP」タブをクリックします。

-

OCSPを有効化します。

-

OCSPサービスのURLを入力します。

-

OCSPサービスのサブジェクトDNを入力します。

-

この構成を保存します。

図3-5は、管理コンソールを使用してOCSP URLを追加する方法を示しています。WLSTコマンドを使用してこれを行う方法の詳細は、「WLST configureOAMOSCSPCertValidation」を参照してください。

-

-

「CRL配布ポイント拡張機能の有効化」に進みます。

3.4.3 CRL配布ポイント拡張機能の有効化

Oracle Access Management管理者の資格証明を持つユーザーは、次の手順を使用して発行された証明書にCRL配布ポイントを追加できます。

有効にするには、次のようにします。

-

Oracle Access Managementコンソールの「構成」セクションで、「証明書検証」をクリックします。

「証明書失効リスト」ページが表示されます。「有効」ボックスが選択されていることを確認します。

-

「OCSP/CDP」タブを開きます。

-

CDPを有効化します。

-

この構成を保存します。

図3-5では、これを説明しています。

-

3.4.4 追加のOCSP構成

Oracle Access Managerには、HTTPプロキシのサポートおよび複数のOCSP応答者の構成が追加されています。

次の例に、現在の証明書検証モジュール構成を示します。

証明書検証モジュール構成

<Setting Name="CertValidationModule" Type="htf:map">

<Setting Name="certpathvalidationocspcertsubject"

Type="xsd:string"></Setting>

<Setting Name="certpathvalidationocspurl" Type="xsd:string"></Setting>

<Setting Name="certvalidationcrlstorelocation"

Type="xsd:string">/scratch/maymaria/installed/wlsHome/user_projects/

domains/base_domain/config/fmwconfig/amcrl.jar</Setting>

<Setting Name="defaulttrustcastorelocation"

Type="xsd:string">/scratch/maymaria/installed/wlsHome/user_projects/

domains/base_domain/config/fmwconfig/amtruststore</Setting>

<Setting Name="defaulttrustcastoretype" Type="xsd:string">jks</Setting>

<Setting Name="certpathvalidationcdpenabled"

Type="xsd:boolean">false</Setting>

<Setting Name="certpathvalidationcrlenabled"

Type="xsd:boolean">false</Setting>

<Setting Name="certpathvalidationocspenabled"

Type="xsd:boolean">false</Setting>

</Setting>

次の各行では、新しいこれらの機能の構成について説明します。

3.4.4.1 複数のOCSP応答者の構成

複数のOCSP応答者をサポートするには、次の例「複数のOCSP応答者の構成」内の3行の構成を、証明書検証モジュール構成セクションの一番上に追加する必要があります(次の例を参照)。

複数のOCSP応答者の構成

<Setting Name="CertValidationModule" Type="htf:map">

<Setting Name="certpathvalidationocspurltocamap" Type="htf:map">

<Setting Name="<url_value>" Type="xsd:string">

<ocsp_responder_subject></Setting>

</Setting>

<Setting Name="useJDKOCSP" Type="xsd:string">false</Setting>

...

</Setting>

1行目および2行目を、複数のOCSP応答者を有効にするように構成します。

-

certpathvalidationocspenabledをtrueに設定します。 -

certpathvalidationocspurltocamap構成を更新します。タイプはMap、キーはOCSP応答者URL (エンコードされたURL)、値はOCSP応答者の証明書サブジェクトです。<Setting Name="certpathvalidationocspurltocamap" Type="htf:map"> <Setting Name=" http%3A%2F%2Flocalhost%3A9797" Type="xsd:string"> emailAddress=sagar@pspl.com,CN=ps2436,OU=OBLIX-QA,O=PSPL, L=PUNE,ST=MAHA,C=MY</Setting> </Setting> -

(オプション)

certpathvalidationocspcertsubjectおよびcertpathvalidationocspurlの値を設定します。

応答者URLは、最初はユーザーのX.509証明書のAuthorityInformationAccess拡張機能から、次はモジュール/プラグイン(CertValidation)からフェッチされます。応答者サブジェクトは、最初は定義済の構成マップから、次はモジュール/プラグイン(CertValidation)構成からフェッチされます。これらの構成が見つからない場合、OCSP検証は失敗します。

3行目は、新しいOAM OCSPチェッカではなくJDK OCSP検証を使用する場合に、下位互換性を提供するように構成します。デフォルトでは、JDK OCSPチェッカが有効になっています。WLSTコマンドを使用してOAM OCSPチェッカを構成すると、フラグがfalseに設定されます。WLSTコマンドの詳細は、「WLST configureOAMOSCSPCertValidation」を参照してください。

証明書検証モジュールの構成により、表3-4に示す3種類のオプションがあります。

表3-4 OCSP応答者の構成のオプション

| 構成 | OCSP構成(certpathvalidationocspenabled) | CRL構成(certpathvalidationcrlenabled) | JDK/OAM OCSP構成(useJDKOCSP) |

|---|---|---|---|

|

OCSPチェックなし OAM X-509認証の際に、単純な証明書検証が実行される |

False |

False |

False |

|

OAM OCSP X-509認証で、新しいOAM OCSPチェッカを使用したOCSPチェックのある証明書検証を実行する |

True |

True/False (どちらでもよい) |

False |

|

JDK OCSP X-509認証で、JDK OCSPチェッカを使用したOCSPチェックのある証明書検証を実行する |

True |

True |

True |

構成済の応答者URLの1つを使用して実行されるOCSP検証を有効にするには、certpathvalidationcrlenabledおよびcertpathvalidationocspenabledプロパティをtrueに設定し、certpathvalidationocspcertsubjectおよびcertpathvalidationocspurlプロパティの値を設定します。これらのプロパティが設定されていない場合、OCSP検証は、ユーザー証明書のAIA拡張機能内で定義されている応答者URLを使用して行われます。URLが定義されていない場合、OCSP検証は失敗します。

3.5 WLST updateHTTPProxyConfig

Oracle Access Manager OCSPチェッカは、HTTPプロキシを介して、企業イントラネット外のOCSP応答者に対する認証を実行できます。

updateHTTPProxyConfig WLSTコマンドを使用して、HTTPプロキシを使用するようにOAM OCSPチェッカを構成します。

説明

プロキシ情報を追加または更新します。

構文

updateHTTPProxyConfig(proxyHost, proxyPort, conTimeOut)

| 引数 | 説明 |

|---|---|

proxyHost |

必須。プロキシのホスト名。 |

proxyPort |

必須。プロキシのポート番号。 |

conTimeOut |

必須。接続タイムアウト(ミリ秒)。 |

例

updateHTTPProxyConfig(proxyHost="hostname.example.com", proxyPort="8888", conTimeOut="600")

3.6 WLST configureOAMOSCSPCertValidation

configureOAMOSCSPCertValidationオンライン・コマンドを使用してOAM OCSP構成を更新できます。

次が含まれています。

-

"certpathvalidationocspurltocamap"のOCSP応答者のURLおよびサブジェクトの詳細の更新または追加

-

新しく追加した構成("certpathvalidationocspurltocamap"など)のクリア

-

"useJDKOCSP"フラグの設定または設定解除によるJDK OCSPの有効化または無効化

説明

certpathvalidationocspurltocamapプロパティのOCSP応答者のURLおよびサブジェクトの詳細を追加または変更し、JDK OCSPチェッカの使用を有効化または無効化することによって、OAM OCSP構成を更新します。

構文

configureOAMOCSPCertValidation(url, subject, clear (optional), display (optional), useJDKOCSP (optional))

| 引数 | 説明 |

|---|---|

url |

必須。値として有効なURLをとります。 |

subject |

必須。変更される詳細をとります。 |

clear |

オプション。値としてtrueまたはfalseを取ります。 |

display |

オプション。値としてtrueまたはfalseを取ります。 |

useJDKOCSP |

オプション。値としてtrueまたはfalseを取ります。 |

例

次の例では、OAM OCSPを有効にし、応答者のURLおよびサブジェクトを設定します。

configureOAMOCSPCertValidation(url="http://sample:9898",

subject="cert-subject-detail")

次の例では、OAM OCSPを有効にし、応答者のURLおよびサブジェクトを更新します。

configureOAMOCSPCertValidation(url="http://sample:9898",

subject="details changed/updated")

次の例では、OAM OCSPを無効にし、クリアします。

configureOAMOCSPCertValidation(url="http://sample:9898", subject="subject-detail", clear="true")

次の例では、JDK OCSPを有効化/無効化します。

configureOAMOCSPCertValidation(url="http://sample:9898",

subject="details changed/updated", useJDKOCSP="true")